Schritt 6: Überwachen von Geräterisiken und -compliance für Sicherheitsbaselines

Nachdem Ihr organization Microsoft Defender for Endpoint bereitgestellt hat, können Sie durch die Integration von Microsoft Intune in Defender für Endpunkt bessere Einblicke und besseren Schutz Ihrer Geräte gewinnen. Für mobile Geräte umfasst dies die Möglichkeit, das Geräterisiko als Bedingung für den Zugriff zu überwachen. Für Windows-Geräte können Sie die Compliance dieser Geräte mit Sicherheitsbaselines überwachen.

Die Bereitstellung von Microsoft Defender für Endpunkt umfasst Onboarding-Endpunkte. Wenn Sie Intune für das Onboarding von Endpunkten verwendet haben (empfohlen), haben Sie Microsoft Intune mit Defender für Endpunkt verbunden. Wenn Sie eine andere Methode zum Onboarding von Endpunkten in Defender für Endpunkt verwendet haben, finden Sie weitere Informationen unter Konfigurieren Microsoft Defender for Endpoint in Intune, um sicherzustellen, dass Sie die Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender for Endpoint einrichten.

In dieser Abbildung:

- Microsoft Defender für Endpoint erhöht den Entwicklungsstand des Bedrohungsschutzes für Geräte erheblich.

- mit Microsoft Intune können Sie App-Schutzrichtlinien festlegen und Geräte (einschließlich Konfigurationsänderungen) verwalten. Defender für Endpunkt überwacht Ihre Geräte kontinuierlich auf Bedrohungen und kann automatisierte Maßnahmen ergreifen, um Angriffe zu beheben.

- Sie können Intune verwenden, um Geräte in Defender für Endpunkt zu integrieren, sodass diese Geräte mit Microsoft Purview Endpoint Data Loss Prevention (DLP) arbeiten können.

Dieser Artikel enthält diese Schritte:

- Überwachen des Geräterisikos

- Überwachen der Konformität für Sicherheitsbaselines

Wenn Defender für Endpunkt noch nicht eingerichtet wurde, wenden Sie sich an Ihren Bedrohungsschutzadministrator, um die Bewertungs- und Pilotumgebung einzurichten. Sie können mit der Pilotgruppe zusammenarbeiten, um die Funktionen in diesem Artikel auszuprobieren.

Überwachen des Geräterisikos als Bedingung für den Zugriff

Wenn Microsoft Defender für Endpunkt bereitgestellt ist, können Sie die Vorteile von Bedrohungsrisikosignalen nutzen. Dadurch können Sie den Zugriff auf Geräte basierend auf ihrer Risikobewertung blockieren. Microsoft empfiehlt, den Zugriff auf Geräte mit einer Mittleren oder niedrigeren Risikobewertung zuzulassen.

Für Android und iOS/iPadOS können Bedrohungssignale in Ihren App-Schutzrichtlinien (App Protection Policies, APP) verwendet werden. Weitere Informationen finden Sie unter Erstellen und Zuweisen einer App-Schutzrichtlinie zum Festlegen der Geräterisikostufe.

Sie können die Risikostufe für alle Plattformen in den vorhandenen Compliancerichtlinien für Geräte festlegen. Weitere Informationen finden Sie unter Erstellen einer Richtlinie für bedingten Zugriff.

Bereitstellen von Sicherheitsbaselines und Überwachen der Konformität für diese Einstellungen

Gilt für: Windows 10, Windows 11

Schritt 5. Der Artikel Bereitstellen von Konfigurationsprofilen empfiehlt die ersten Schritte mit Konfigurationsprofilen mithilfe der Sicherheitsbaselines, die für Windows 10 und Windows 11 verfügbar sind. Microsoft Defender für Endpunkt enthält auch Sicherheitsbaselines, die Einstellungen bereitstellen, die alle Sicherheitskontrollen im Defender für Endpunkt-Stapel optimieren, einschließlich Einstellungen für Endpunkterkennung und -reaktion (Endpoint Detection and Response, EDR). Diese werden ebenfalls mithilfe von Microsoft Intune bereitgestellt.

Im Idealfall werden für Geräte, die in Defender für Endpunkt integriert sind, beide Baselines bereitgestellt: die Windows Intune-Sicherheitsbaseline zum anfänglichen Sichern von Windows und dann die darauf aufbauende Defender für Endpunkt-Sicherheitsbaseline, um die Defender für Endpunkt-Sicherheitskontrollen optimal zu konfigurieren.

Um von den neuesten Daten zu Risiken und Bedrohungen zu profitieren und Konflikte bei der Weiterentwicklung der Baselines zu minimieren, wenden Sie immer die neuesten Versionen der Baselines auf alle Produkte an, sobald sie veröffentlicht werden.

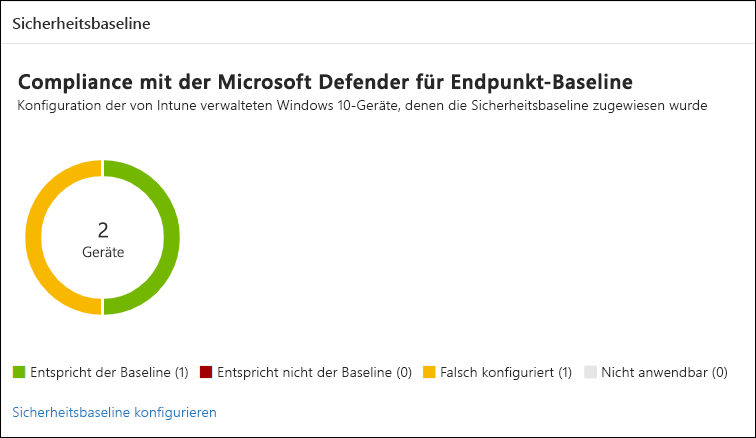

Mithilfe von Defender für Endpunkt können Sie die Konformität für diese Baselines überwachen.

Führen Sie die Schritte in dieser Tabelle aus, um Sicherheitsbaselines bereitzustellen und die Konformität für diese Einstellungen zu überwachen.

| Schritt | Beschreibung |

|---|---|

| 1 | Überprüfen Sie die wichtigsten Konzepte, und vergleichen Sie die Sicherheitsbaselines von Microsoft Defender für Endpunkt und Windows Intune. Lesen Sie Erhöhen der Compliance mit der Microsoft Defender für Endpunkt-Sicherheitsbaseline, um Empfehlungen kennenzulernen. Informationen zur Liste der verfügbaren Sicherheitsbaselines und zum Vermeiden von Konflikten finden Sie unter Verwenden von Sicherheitsbaselines zum Konfigurieren von Windows-Geräten in Intune. |

| 2 | Stellen Sie Einstellungen für Windows-Sicherheitsbaselines für Intune bereit. Wenn dies nicht der Fall ist, lesen Sie die Anleitung in Schritt 5. Bereitstellen von Konfigurationsprofilen |

| 3 | Bereitstellen von Defender für Endpunkt-Baselineeinstellungen für Intune. Lesen Sie Sicherheitsbaselineprofile in Microsoft Intune verwalten, um das Profil zu erstellen und die Baselineversion auszuwählen. Sie können auch die Anweisungen hier befolgen: Überprüfen und Zuweisen der Microsoft Defender für Endpunkt-Sicherheitsbaseline. |

| 4 | Überprüfen Sie in Defender für Endpunkt die Sicherheitsbasislinienkarte zur Gerätekonfigurationsverwaltung. |

Nächster Schritt

Wechseln Sie zu Schritt 7. Implementieren von DLP mit Information Protection-Funktionen auf Endpunkten.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für