Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wichtig

Sie müssen Teil des Frontier-Vorschauversionsprogramms sein, um Vorabzugriff auf Microsoft Agent 365 zu erhalten. Frontier verbindet Sie direkt mit den neuesten KI-Innovationen von Microsoft. Frontier-Vorschauversionen unterliegen den bestehenden Vorschauversionsbedingungen Ihrer Kundenvereinbarungen. Da sich diese Funktionen noch in der Entwicklung befinden, können sich ihre Verfügbarkeit und Merkmale im Laufe der Zeit ändern.

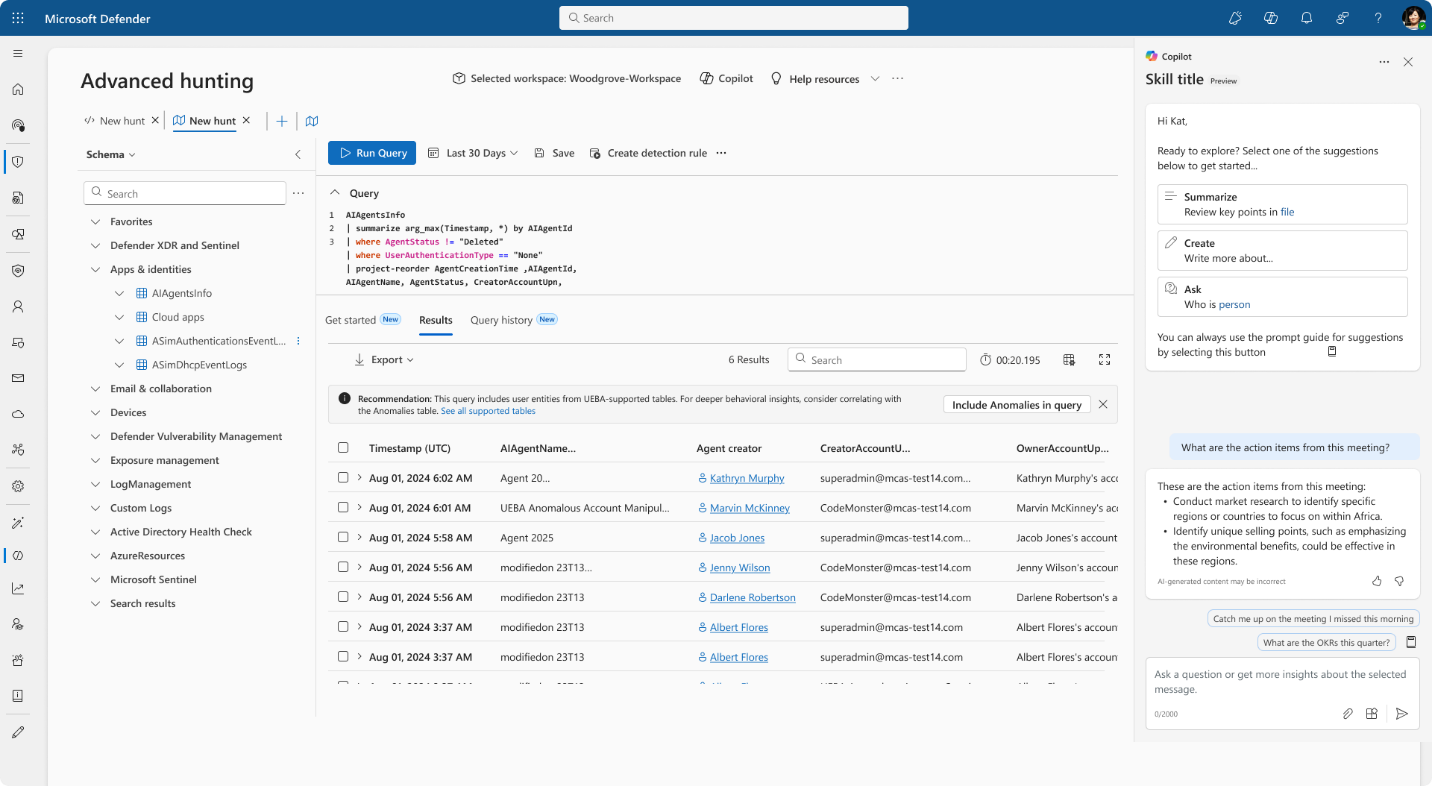

Erfahren Sie, wie Sie Agents mit Microsoft Defender überwachen.

Wichtig

Diese Funktion wird in Phasen bereitgestellt, und der Rollout wird voraussichtlich bis Ende Dezember abgeschlossen.

Microsoft Defender

Agent 365 bietet umfassenden Einblick in Microsoft Defender für alle Agent-Aktivitäten, sodass Sicherheitsteams Verhaltensweisen von einem zentralen Standort aus überwachen und nachverfolgen können. Diese Sichtbarkeit unterstützt proaktive Bedrohungserkennung und -reaktion.

Wichtige Funktionen

Zentralisierte Überwachung: Verfolgt alle Agent-Aktivitäten in Defender für eine einheitliche Ansicht.

Sofort einsatzbereite Bedrohungserkennungen: Stellt Warnungen zu riskanten Agent-Aktivitäten und Benutzerinteraktionen bereit.

Proaktive Bedrohungssuche: Sicherheitsanalysten können die erweiterten, abfragebasierten Suchfunktionen von Defender verwenden, um verdächtige Muster und Anomalien proaktiv zu identifizieren. Weitere Informationen finden Sie unter Proaktive Jagd nach Bedrohungen mit der erweiterten Suche in Microsoft Defender.

Voraussetzungen

Stellen Sie sicher, dass Überwachungsprotokolle festgelegt sind. Weitere Informationen finden Sie unter Überwachung aktivieren oder deaktivieren.

Stellen Sie sicher, dass der Microsoft 365-Connector in Microsoft Defender ordnungsgemäß festgelegt ist. Weitere Informationen finden Sie unter Erste Schritte – Microsoft Defender für Cloud Apps.

Konfigurieren des Administratorzugriffs in Defender. Weitere Informationen finden Sie unter Konfigurieren des Administratorzugriffs – Microsoft Defender für Cloud Apps.

Unterstützte Agent-Typen.

Anmerkung

Sobald der Connector festgelegt ist, werden Warnungen automatisch ausgelöst, wenn riskante Agent-Aktivitäten auftreten. Weitere Informationen zum Untersuchen von Vorfällen in Microsoft Defender erfahren Sie unter „Untersuchen von Vorfällen“ im Microsoft Defender-Portal.

So verwenden Sie das erweiterte Hunting in Microsoft Defender

Öffnen Sie das Microsoft Defender-Portal.

- Gehen Sie zu Microsoft Defender XDR.

- Melden Sie sich mit den entsprechenden Anmeldeinformationen an, um sicherzustellen, dass Sie über den erforderlichen rollenbasierten Zugriff verfügen. Beispielsweise sollten Sie ein Sicherheitsadministrator oder höher sein.

Wählen Sie im linken Navigationsbereich Hunting aus, um die Seite Erweitertes Hunting zu öffnen.

Erkunden Sie das Schema.

- Verwenden Sie die Registerkarte Schema, um verfügbare Tabellen anzuzeigen, z. B. die CloudAppEvents-Tabelle.

- Wählen Sie die vertikalen Auslassungspunkte neben einem Tabellennamen aus, um Schemadetails, Beispieldaten und Aufbewahrungsinformationen anzuzeigen.

Verwenden Sie den Abfrage-Editor, um eine Kusto-Abfragesprache-Abfrage (KQL) zu schreiben oder einzufügen.

Beispiel:

CloudAppEvents | where ActionType in ("InvokeAgent", "InferenceCall", "ExecuteToolBySDK", "ExecuteToolByGateway", "ExecuteToolByMCPServer")Ergebnisse überprüfen.

- Ergebnisse werden in einem Tabellenformat angezeigt.

- Exportieren Sie die Ergebnisse, oder verwenden Sie sie, um benutzerdefinierte Erkennungsregeln zu erstellen.

Defender enthält eine Reihe vordefinierter Erkennungsregeln, die bekannte Bedrohungen und riskante Verhaltensweisen kennzeichnen und den Echtzeitschutz ohne manuelle Konfiguration sicherstellen. Diese Funktionen helfen Organisationen, schnell auf Cyberbedrohungen zu reagieren und vor riskanten Aktivitäten mit Agenten geschützt zu bleiben.