Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Installation von Microsoft Identity Manager Certificate Manager 2016 (MIM CM) umfasst eine Reihe von Schritten. Um den Prozess zu vereinfachen, werden wir die Dinge aufteilen. Es gibt vorläufige Schritte, die vor allen tatsächlichen MIM CM-Schritten durchgeführt werden müssen. Ohne die Vorarbeiten schlägt die Installation wahrscheinlich fehl.

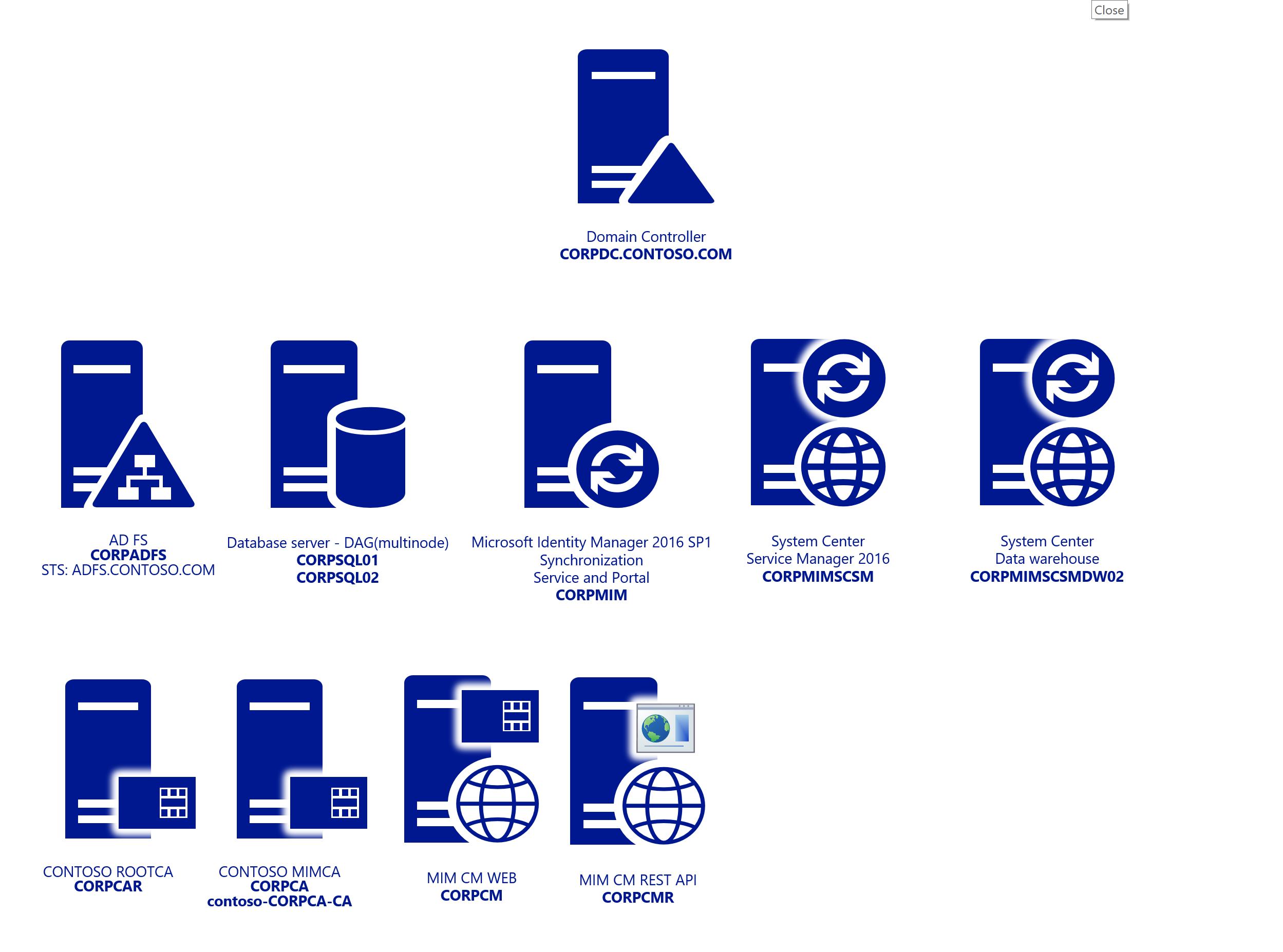

Das folgende Diagramm zeigt ein Beispiel für den Typ der Umgebung, die verwendet werden kann. Die Systeme mit Zahlen sind in der Liste unterhalb des Diagramms enthalten und müssen die in diesem Artikel beschriebenen Schritte erfolgreich ausführen. Schließlich werden Windows 2016 Datacenter-Server verwendet:

- CORPDC – Domänencontroller

- CORPCM – MIM CM Server

- CORPCA – Zertifizierungsstelle

- CORPCMR – MIM CM Rest API Web – CM-Portal für Rest-API – Für spätere Verwendung

- CORPSQL1 – SQL 2016 SP1

- CORPWK1 – Windows 10-Domänenbeitritt

Übersicht über die Bereitstellung

Basisbetriebssysteminstallation

Das Lab besteht aus Windows 2016 Datacenter-Servern.

Hinweis

Weitere Informationen zu den unterstützten Plattformen für MIM 2016 finden Sie im Artikel " Unterstützte Plattformen für MIM 2016".

Schritte vor der Bereitstellung

Erstellen von Dienstkonten

IIS

Konfigurieren von Kerberos

Datenbankbezogene Schritte

SQL-Konfigurationsanforderungen

Datenbankberechtigungen

Bereitstellung

Schritte vor der Bereitstellung

Der MIM CM-Konfigurationsassistent erfordert Informationen, die auf dem Weg bereitgestellt werden müssen, damit er erfolgreich abgeschlossen werden kann.

Erweitern des Schemas

Der Prozess der Erweiterung des Schemas ist einfach, muss jedoch aufgrund seiner unumkehrbaren Natur vorsichtig angegangen werden.

Hinweis

Dieser Schritt erfordert, dass das verwendete Konto über Schemaadministratorrechte verfügt.

Navigieren Sie zum Speicherort des MIM-Mediums, und navigieren Sie zum Ordner "\Zertifikatverwaltung\x64".

Kopieren Sie den Schemaordner in CORPDC, und navigieren Sie zu dem Ordner.

Führen Sie das einzelne Forest-Szenario des Skripts resourceForestModifySchema.vbs aus. Führen Sie für das Szenario "Ressourcenwald" die Skripte aus:

DomainA – Lokalisierte Benutzer (userForestModifySchema.vbs)

ResourceForestB – Standort der CM-Installation (resourceForestModifySchema.vbs).

Hinweis

Schemaänderungen sind ein einseitiger Vorgang und erfordern eine Wiederherstellung der Gesamtstruktur, um sie rückgängig zu machen. Stellen Sie daher sicher, dass Sie über die erforderlichen Backups verfügen. Ausführliche Informationen zu den Am Schema vorgenommenen Änderungen durch Ausführen dieses Vorgangs finden Sie im Artikel Forefront Identity Manager 2010 Certificate Management Schema Changes

Führen Sie das Skript aus, und Sie sollten eine Erfolgsmeldung erhalten, sobald das Skript abgeschlossen ist.

Das Schema in AD wird jetzt erweitert, um MIM CM zu unterstützen.

Erstellen von Dienstkonten und Gruppen

In der folgenden Tabelle sind die Konten und Berechtigungen zusammengefasst, die von MIM CM benötigt werden. Sie können zulassen, dass miM CM die folgenden Konten automatisch erstellt, oder Sie können sie vor der Installation erstellen. Die tatsächlichen Kontonamen können geändert werden. Wenn Sie die Konten selbst erstellen, sollten Sie die Benutzerkonten so benennen, dass es einfach ist, den Benutzernamen mit seiner Funktion übereinzugleichen.

Benutzer:

| Rolle | Benutzeranmeldungsname |

|---|---|

| MIM CM Agent | MIMCMAgent |

| MIM CM Schlüsselwiederherstellungs-Agent | MIMCMKRAgent |

| MIM CM-Autorisierungs-Agent | MIMCMAuthAgent |

| MIM CM CA Manager Agent | MIMCMManagerAgent |

| MIM CM Web Pool Agent | MIMCMWebAgent |

| MIM CM-Registrierungs-Agent | MIMCMEnrollAgent |

| MIM CM-Aktualisierungsdienst | MIMCMService |

| MIM-Installationskonto | MIMINSTALL |

| Helpdesk-Mitarbeiter | CMHelpdesk1-2 |

| CM Manager | CMManager1-2 |

| Abonnentenbenutzer | CMUser1-2 |

Gruppen:

| Rolle | Gruppieren |

|---|---|

| CM Helpdesk-Mitglieder | MIMCM-Helpdesk |

| CM-Manager-Mitglieder | MIMCM-Manager |

| CM-Abonnentenmitglieder | MIMCM-Abonnenten |

Powershell: Agentkonten:

import-module activedirectory

## Agent accounts used during setup

$cmagents = @{

"MIMCMKRAgent" = "MIM CM Key Recovery Agent";

"MIMCMAuthAgent" = "MIM CM Authorization Agent"

"MIMCMManagerAgent" = "MIM CM CA Manager Agent";

"MIMCMWebAgent" = "MIM CM Web Pool Agent";

"MIMCMEnrollAgent" = "MIM CM Enrollment Agent";

"MIMCMService" = "MIM CM Update Service";

"MIMCMAgent" = "MIM CM Agent";

}

##Groups Used for CM Management

$cmgroups = @{

"MIMCM-Managers" = "MIMCM-Managers"

"MIMCM-Helpdesk" = "MIMCM-Helpdesk"

"MIMCM-Subscribers" = "MIMCM-Subscribers"

}

##Users Used during testlab

$cmusers = @{

"CMManager1" = "CM Manager1"

"CMManager2" = "CM Manager2"

"CMUser1" = "CM User1"

"CMUser2" = "CM User2"

"CMHelpdesk1" = "CM Helpdesk1"

"CMHelpdesk2" = "CM Helpdesk2"

}

## OU Paths

$aoupath = "OU=Service Accounts,DC=contoso,DC=com" ## Location of Agent accounts

$oupath = "OU=CMLAB,DC=contoso,DC=com" ## Location of Users and Groups for CM Lab

#Create Agents – Update UserprincipalName

$cmagents.GetEnumerator() | Foreach-Object {

New-ADUser -Name $_.Name -Description $_.Value -UserPrincipalName ($_.Name + "@contoso.com") -Path $aoupath

$cmpwd = ConvertTo-SecureString "Pass@word1" –asplaintext –force

Set-ADAccountPassword –identity $_.Name –NewPassword $cmpwd

Set-ADUser -Identity $_.Name -Enabled $true

}

#Create Users

$cmusers.GetEnumerator() | Foreach-Object {

New-ADUser -Name $_.Name -Description $_.Value -Path $oupath

$cmpwd = ConvertTo-SecureString "Pass@word1" –asplaintext –force

Set-ADAccountPassword –identity $_.Name –NewPassword $cmpwd

Set-ADUser -Identity $_.Name -Enabled $true

}

Aktualisieren der lokalen CORPCM-Serverrichtlinie für Agentkonten

| Benutzeranmeldungsname | Beschreibung und Berechtigungen |

|---|---|

| MIMCMAgent | Stellt die folgenden Dienste bereit: – Ruft verschlüsselte private Schlüssel aus der Zertifizierungsstelle ab. – Schützt Smartcard-PIN-Informationen in der FIM CM-Datenbank. - Schützt die Kommunikation zwischen FIM CM und der CA. Für dieses Benutzerkonto sind die folgenden Zugriffssteuerungseinstellungen erforderlich: - Lokale Anmeldung des Benutzers zulassen. - Benutzerrecht für Zertifikate ausstellen und verwalten. - Lese- und Schreibberechtigung für den Ordner "Temp" des Systems am folgenden Speicherort: %WINDIR%\Temp. – Ein digitales Signatur- und Verschlüsselungszertifikat, das im Benutzerspeicher ausgestellt und installiert wurde. |

| MIMCMKRAgent | Stellt archivierte private Schlüssel aus der CA wieder her. Für dieses Benutzerkonto sind die folgenden Zugriffssteuerungseinstellungen erforderlich: - Lokale Anmeldung des Benutzers zulassen. – Mitgliedschaft in der lokalen Gruppe "Administratoren" . - Registrieren Sie die Berechtigung für die Zertifikatsvorlage KeyRecoveryAgent . – Das Schlüsselwiederherstellungs-Agent-Zertifikat wird ausgestellt und im Benutzerspeicher installiert. Das Zertifikat muss der Liste der Schlüsselwiederherstellungsagenten auf der CA hinzugefügt werden. - Lesen-Berechtigung und Schreibberechtigung für den Ordner "Temp" des Systems am folgenden Speicherort: %WINDIR%\\Temp. |

| MIMCMAuthAgent | Bestimmt Benutzerrechte und -berechtigungen für Benutzer und Gruppen. Für dieses Benutzerkonto sind die folgenden Zugriffssteuerungseinstellungen erforderlich: – Mitgliedschaft in der Domäne "Pre-Windows 2000 Compatible Access". – Das Benutzerrecht Sicherheitsüberwachungen generieren wurde gewährt. |

| MIMCMManagerAgent | Führt CA-Verwaltungsaktivitäten durch. Diesem Benutzer muss die Berechtigung "Zertifizierungsstelle verwalten" zugewiesen werden. |

| MIMCMWebAgent | Stellt die Identität für den IIS-Anwendungspool bereit. FIM CM wird in einem Microsoft Win32-Anwendungsprogrammierschnittstellenprozess® ausgeführt, der die Anmeldeinformationen dieses Benutzers verwendet. Für dieses Benutzerkonto sind die folgenden Zugriffssteuerungseinstellungen erforderlich: – Mitgliedschaft in der lokalen IIS_WPG, Windows 2016 = IIS_IUSRS Gruppe. - Mitgliedschaft in der lokalen Gruppe Administratoren . - Gewährung des Benutzerrechts Sicherheitsaudits generieren . - Gewährt das Benutzerrecht Act as part of the operating system . - Gewährt das Benutzerrecht Prozessebenen-Token ersetzen . - Zugewiesen als die Identität des IIS-Anwendungspools, CLMAppPool. – Erteilte Lesen-Berechtigung für den Registrierungsschlüssel HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\CLM\v1.0\Server\WebUser . – Dieses Konto muss auch für die Delegierung vertrauenswürdig sein. |

| MIMCMEnrollAgent | Führt die Registrierung im Auftrag eines Benutzers aus. Für dieses Benutzerkonto sind die folgenden Zugriffssteuerungseinstellungen erforderlich: - Ein Registrierungsagenten-Zertifikat, das ausgestellt und im Benutzerspeicher installiert wird. - Benutzerrecht zur lokalen Anmeldung zulassen. - Berechtigung für die Zertifikatsvorlage Enrollment Agent (oder die benutzerdefinierte Vorlage, falls eine solche verwendet wird) einrichten. |

Erstellen von Zertifikatvorlagen für MIM CM-Dienstkonten

Drei der von MIM CM verwendeten Dienstkonten erfordern ein Zertifikat, und der Konfigurations-Assistent erfordert, dass Sie den Namen der Zertifikatvorlagen angeben, die zum Anfordern von Zertifikaten verwendet werden sollen.

Die Dienstkonten, für die Zertifikate erforderlich sind, sind:

MIMCMAgent: Dieses Konto benötigt ein Benutzerzertifikat

MIMCMEnrollAgent: Dieses Konto benötigt ein Registrierungs-Agent-Zertifikat

MIMCMKRAgent: Dieses Konto benötigt ein Schlüsselwiederherstellungs-Agent-Zertifikat

Es sind bereits Vorlagen in AD vorhanden, aber wir müssen unsere eigenen Versionen erstellen, um mit MIM CM zu arbeiten. Da wir Änderungen an den ursprünglichen Basisplanvorlagen vornehmen müssen.

Alle drei oben genannten Konten verfügen über erhöhte Rechte innerhalb Ihrer Organisation und sollten sorgfältig behandelt werden.

Erstellen der MIM CM-Signaturzertifikatvorlage

Öffnen Sie in den Verwaltungstools die Zertifizierungsstelle.

Erweitern Sie in der Konsole Certification Authority in der Konsolenstruktur Contoso-CorpCAund klicken Sie dann auf Zertifikatsvorlagen.

Klicken Sie mit der rechten Maustaste auf Zertifikatvorlagen, und klicken Sie dann auf Verwalten.

Wählen Sie in der Zertifikatvorlagenkonsole im Detailbereich"Benutzer" aus, klicken Sie mit der rechten Maustaste darauf und klicken Sie dann auf "Vorlage duplizieren".

Wählen Sie im Dialogfeld "Vorlage duplizieren"Windows Server 2003 Enterprise aus, und klicken Sie dann auf OK.

Hinweis

MIM CM funktioniert nicht mit Zertifikaten, die auf Zertifikatvorlagen der Version 3 basieren. Sie müssen eine Zertifikatvorlage für Windows Server® 2003 Enterprise (Version 2)erstellen. Weitere Informationen finden Sie unter V3.

Im Dialogfeld 'Eigenschaften der neuen Vorlage' auf der Registerkarte 'Allgemein', geben Sie im Feld 'Anzeigename der Vorlage'MIM CM Signing ein. Ändern Sie den Gültigkeitszeitraum auf 2 Jahre, und deaktivieren Sie dann das Kontrollkästchen "Zertifikat veröffentlichen" in Active Directory .

Stellen Sie auf der Registerkarte "Anforderungsbehandlung " sicher, dass das Kontrollkästchen "Privaten Schlüssel zum Exportieren zulassen" aktiviert ist, und klicken Sie dann auf die Registerkarte "Kryptografie".

Deaktivieren Sie im Dialogfeld KryptografieauswahlMicrosoft Enhanced Cryptographic Provider v1.0, aktivieren Sie Microsoft Enhanced RSA und AES Cryptographic Provider, und klicken Sie dann auf OK.

Deaktivieren Sie auf der Registerkarte "Betreffname" die Kontrollkästchen für "E-Mail-Name in Betreffname einschließen" und "E-Mail-Name".

Stellen Sie auf der Registerkarte "Erweiterungen " in der Liste "Erweiterungen", die in dieser Vorlagenliste enthalten sind, sicher, dass Anwendungsrichtlinien ausgewählt sind, und klicken Sie dann auf "Bearbeiten".

Wählen Sie im Dialogfeld "Anwendungsrichtlinienerweiterung bearbeiten" sowohl die Richtlinien für das verschlüsselnde Dateisystem als auch die Richtlinien für sichere E-Mail-Anwendungen aus. Klicken Sie auf Entfernen und dann auf OK.

Führen Sie auf der Registerkarte "Sicherheit " die folgenden Schritte aus:

Administrator entfernen.

Entfernen Sie Domänenadministratoren.

Domänenbenutzer entfernen.

Weisen Sie Unternehmensadministratoren nur Lese- und Schreibberechtigungen zu.

Fügen Sie MIMCMAgent hinzu .

Weisen Sie DEM MIMCMAgent Lese- und Registrierungsberechtigungen zu.

Klicken Sie im Dialogfeld "Eigenschaften der neuen Vorlage " auf "OK".

Lassen Sie die Zertifikatvorlagenkonsole geöffnet.

Erstellen der Zertifikatvorlage für den MIM CM-Registrierungs-Agent

Wählen Sie in der Zertifikatvorlagenkonsole im Detailbereich den Registrierungs-Agent aus, und klicken Sie mit der rechten Maustaste auf "Registrierungs-Agent", und klicken Sie dann auf "Vorlage duplizieren".

Im Dialogfeld "Vorlage duplizieren" wählen Sie Windows Server 2003 Enterprise aus, und klicken Sie dann auf "OK".

Geben Sie im Dialogfeld Eigenschaften der neuen Vorlage auf der Registerkarte Allgemein in das Feld Anzeigename der Vorlage den Wert MIM CM Enrollment Agentein. Stellen Sie sicher, dass der Gültigkeitszeitraum 2 Jahre beträgt.

Aktivieren Sie auf der Registerkarte Anforderungsbearbeitung die Option Export des privaten Schlüssels zulassenund klicken Sie dann auf die Registerkarte CSPs oder Kryptographie.

Deaktivieren Sie im Dialogfeld CSP-AuswahlMicrosoft Base Cryptographic Provider v1.0, deaktivieren Sie Microsoft Enhanced Cryptographic Provider v1.0, aktivieren Sie Microsoft Enhanced RSA and AES Cryptographic Provider, und klicken Sie dann auf OK.

Führen Sie auf der Registerkarte "Sicherheit " folgendes aus:

Administrator entfernen.

Entfernen Sie Domänenadministratoren.

Weisen Sie Unternehmensadministratoren nur Lese- und Schreibberechtigungen zu.

Fügen Sie MIMCMEnrollAgent hinzu.

Weisen Sie der MIMCMEnrollAgent Lese- und Registrierungsberechtigungen zu.

Klicken Sie im Dialogfeld "Eigenschaften der neuen Vorlage " auf "OK".

Lassen Sie die Zertifikatvorlagenkonsole geöffnet.

Erstellen der Zertifikatvorlage für den MIM CM-Schlüsselwiederherstellungs-Agent

Wählen Sie in der Konsole "Zertifikatvorlagen " im Detailbereich den Schlüsselwiederherstellungs-Agent aus, und klicken Sie mit der rechten Maustaste auf "Schlüsselwiederherstellungs-Agent", und klicken Sie dann auf "Vorlage duplizieren".

Im Dialogfeld "Vorlage duplizieren" wählen Sie Windows Server 2003 Enterprise aus, und klicken Sie dann auf OK.

Geben Sie im Dialogfeld Eigenschaften der neuen Vorlage auf der Registerkarte Allgemein in das Feld Anzeigename der Vorlage den Text MIM CM Key Recovery Agentein. Stellen Sie sicher, dass der Gültigkeitszeitraum 2 Jahre auf der Registerkarte "Kryptografie" beträgt.

Deaktivieren Sie im Dialogfeld "Anbieterauswahl" Microsoft Enhanced Cryptographic Provider v1.0, aktivieren Sie Microsoft Enhanced RSA und AES Cryptographic Provider, und klicken Sie dann auf OK.

Vergewissern Sie sich auf der Registerkarte Zulassungsvoraussetzungen , dass CA-Zertifikatsmanagergenehmigung deaktiviertist.

Führen Sie auf der Registerkarte "Sicherheit " folgendes aus:

Administrator entfernen.

Entfernen Sie Domänenadministratoren.

Weisen Sie Unternehmensadministratoren nur Lese- und Schreibberechtigungen zu.

Fügen Sie MIMCMKRAgent hinzu.

Weisen Sie Lese- und Einschreibberechtigungen für KRAgent zu.

Klicken Sie im Dialogfeld "Eigenschaften der neuen Vorlage " auf "OK".

Schließen Sie die Zertifikatvorlagenkonsole.

Veröffentlichen der erforderlichen Zertifikatvorlagen an der Zertifizierungsstelle

Stellen Sie die Konsole der Zertifizierungsstelle wieder her.

Klicken Sie in der Konsole Zertifizierungsstelle in der Konsolenstruktur mit der rechten Maustaste auf Zertifikatsvorlagen, zeigen Sie auf Neuund klicken Sie dann auf Zertifikatsvorlage zum Ausstellen.

Wählen Sie im Dialogfeld "Zertifikatvorlagen aktivieren" den MIM CM-Registrierungs-Agent, den MIM CM-Schlüsselwiederherstellungs-Agent und die MIM-CM-Signatur aus. Klicken Sie auf OK.

Klicken Sie in der Konsolenstruktur auf Zertifikatvorlagen.

Überprüfen Sie, ob die drei neuen Vorlagen im Detailbereich angezeigt werden, und schließen Sie dann die Zertifizierungsstelle.

Schließen Sie alle geöffneten Fenster, und melden Sie sich ab.

IIS-Konfiguration

Um die Website für CM zu hosten, installieren und konfigurieren Sie IIS.

Installieren und Konfigurieren von IIS

Melden Sie sich bei CORLog als MIMINSTALL-Konto an.

Wichtig

Das MIM-Installationskonto sollte ein lokaler Administrator sein

Öffnen Sie PowerShell, und führen Sie den folgenden Befehl aus.

Install-WindowsFeature –ConfigurationFilePath

Hinweis

Eine Website mit dem Namen "Standardwebsite" wird standardmäßig mit IIS 7 installiert. Wenn diese Website umbenannt oder entfernt wurde, muss eine Website mit dem Namen "Standardwebsite" verfügbar sein, bevor MIM CM installiert werden kann.

Konfigurieren von Kerberos

Das MIMCMWebAgent-Konto führt das MIM CM-Portal aus. Die Standardauthentifizierung im IIS- und UP-Kernelmodus wird in IIS standardmäßig verwendet. Sie deaktivieren die Kerberos-Kernelmodusauthentifizierung und konfigurieren stattdessen SPNs für das MIMCMWebAgent-Konto. Für einige Befehle sind erhöhte Berechtigungen im Active Directory- und CORPCM-Server erforderlich.

#Kerberos settings

#SPN

SETSPN -S http/cm.contoso.com contoso\MIMCMWebAgent

#Delegation for certificate authority

Get-ADUser CONTOSO\MIMCMWebAgent | Set-ADObject -Add @{"msDS-AllowedToDelegateTo"="rpcss/CORPCA","rpcss/CORPCA.contoso.com"}

Aktualisieren von IIS auf CORPCM

add-pssnapin WebAdministration

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name enabled -Value $true

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name useKernelMode -Value $false

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name useAppPoolCredentials -Value $true

Hinweis

Sie müssen einen DNS-A-Eintrag für die "cm.contoso.com" hinzufügen und auf CORPCM-IP verweisen.

Anfordern von SSL im MIM CM-Portal

Es wird dringend empfohlen, SSL im MIM CM-Portal zu benötigen. Wenn Sie dies nicht tun, wird der Assistent Sie sogar davor warnen.

Webzertifikat für cm.contoso.com der Standardsite zuweisen

Öffnen Sie den IIS-Manager, und navigieren Sie zur Zertifikatverwaltung.

Doppelklicken Sie in der Featureansicht auf SSL-Einstellungen.

Wählen Sie auf der Seite "SSL-Einstellungen" die Option "SSL anfordern" aus.

Klicken Sie im Fensterbereich Aktionen auf Anwenden.

Datenbankkonfiguration CORPSQL für MIM CM

Stellen Sie sicher, dass Sie mit dem CORPSQL01 Server verbunden sind.

Stellen Sie sicher, dass Sie als SQL DBA angemeldet sind.

Führen Sie das folgende T-SQL-Skript aus, damit das CONTOSO\MIMINSTALL-Konto die Datenbank erstellen kann, wenn wir zum Konfigurationsschritt wechseln.

Hinweis

Wir müssen zu SQL zurückkehren, wenn wir bereit für das Exit & Policy-Modul sind

create login [CONTOSO\\MIMINSTALL] from windows; exec sp_addsrvrolemember 'CONTOSO\\MIMINSTALL', 'dbcreator'; exec sp_addsrvrolemember 'CONTOSO\\MIMINSTALL', 'securityadmin';

Bereitstellung der Microsoft Identity Manager 2016-Zertifikatverwaltung

Stellen Sie sicher, dass Sie mit dem CORPCM-Server verbunden sind und dass das MIMINSTALL-Konto Mitglied der lokalen Administratorgruppe ist.

Stellen Sie sicher, dass Sie als Contoso\MIMINSTALL angemeldet sind.

Montieren Sie das Microsoft Identity Manager 2016 SP1 oder höher Service Pack ISO.

Öffnen Sie das Verzeichnis "Zertifikatverwaltung\x64 ".

Klicken Sie im x64-Fenster mit der rechten Maustaste auf "Setup", und klicken Sie dann auf "Als Administrator ausführen".

Klicken Sie auf der Seite "Willkommen beim Setup-Assistenten für die Zertifikatverwaltung von Microsoft Identity Manager" auf "Weiter".

Lesen Sie auf der Seite "Endbenutzer-Lizenzvertrag" den Vertrag, aktivieren Sie das Kontrollkästchen "Ich stimme den Bedingungen im Lizenzvertrag zu", und klicken Sie dann auf "Weiter".

Stellen Sie auf der Seite "Benutzerdefiniertes Setup" sicher, dass die MIM CM-Portal- und MIM CM Update Service-Komponenten installiert sind, und klicken Sie dann auf "Weiter".

Stellen Sie auf der Seite "Virtueller Webordner" sicher, dass der Name des virtuellen Ordners "CertificateManagement" lautet, und klicken Sie dann auf "Weiter".

Klicken Sie auf der Seite "Microsoft Identity Manager-Zertifikatverwaltung installieren" auf "Installieren".

Klicken Sie auf der Seite "Abgeschlossen" des Assistenten für die Zertifikatverwaltung von Microsoft Identity Manager auf "Fertig stellen".

Konfigurations-Assistent der Microsoft Identity Manager 2016-Zertifikatverwaltung

Bevor Sie sich bei CORPCM anmelden, fügen Sie bitte MIMINSTALL der Gruppe Domain-Admins, Schema-Admins und lokale Administratoren für den Konfigurationsassistenten hinzu. Dies kann später entfernt werden, sobald die Konfiguration abgeschlossen ist.

Klicken Sie im Startmenü auf den Assistenten für Zertifikatverwaltungskonfigurationen. Und als Administrator ausführen

Klicken Sie auf der Seite "Willkommen beim Konfigurations-Assistenten " auf "Weiter".

Stellen Sie auf der Seite "Ca Configuration" sicher, dass die ausgewählte Zertifizierungsstelle "Contoso-CORPCA-CA" ist, stellen Sie sicher, dass der ausgewählte Server CORPCA.CONTOSO.COM ist, und klicken Sie dann auf "Weiter".

Geben Sie auf der Seite "Microsoft® SQL Server-Datenbank® einrichten" im Feld "Name von SQL Server" CORPSQL1 ein, aktivieren Sie das Kontrollkästchen "Meine Anmeldeinformationen zum Erstellen der Datenbank verwenden", und klicken Sie dann auf "Weiter".

Übernehmen Sie auf der Seite "Datenbankeinstellungen " den Standarddatenbanknamen von FIMCertificateManagement, stellen Sie sicher, dass die integrierte SQL-Authentifizierung ausgewählt ist, und klicken Sie dann auf "Weiter".

Übernehmen Sie auf der Seite "Active Directory einrichten" den für den Dienstverbindungspunkt angegebenen Standardnamen, und klicken Sie dann auf "Weiter".

Bestätigen Sie auf der Seite "Authentifizierungsmethode ", dass die integrierte Windows-Authentifizierung ausgewählt ist, und klicken Sie dann auf "Weiter".

Deaktivieren Sie auf der Seite "Agents – FIM CM " das Kontrollkästchen "FIM CM-Standardeinstellungen verwenden", und klicken Sie dann auf " Benutzerdefinierte Konten".

Geben Sie im Dialogfeld "Agents – FIM CM multi-tabbed" auf jeder Registerkarte die folgenden Informationen ein:

Benutzername: Aktualisieren

Kennwort: Pass@word1

Kennwort bestätigen: Pass@word1

Verwenden eines vorhandenen Benutzers: Aktiviert

Hinweis

Wir haben diese Konten zuvor erstellt. Stellen Sie sicher, dass die Verfahren in Schritt 8 für alle sechs Agentenkonto-Registerkarten wiederholt werden.

Wenn alle Agentkontoinformationen abgeschlossen sind, klicken Sie auf "OK".

Klicken Sie auf der Seite "Agents – MIM CM " auf "Weiter".

Aktivieren Sie auf der Seite "Serverzertifikate einrichten" die folgenden Zertifikatvorlagen:

Zertifikatvorlage für das Recovery Agent Key Recovery Agent-Zertifikat: MIMCMKeyRecoveryAgent.

Zertifikatvorlage, die für das FIM CM-Agent-Zertifikat verwendet werden soll: MIMCMSigning.

Zertifikatvorlage, die für das Registrierungs-Agent-Zertifikat verwendet werden soll: FIMCMEnrollmentAgent.

Klicken Sie auf der Seite " Serverzertifikate einrichten" auf "Weiter".

Geben Sie auf der Seite "E-Mail-Server einrichten" auf der Seite "Dokumentdruck " den Namen des SMTP-Servers an, den Sie für E-Mail-Registrierungsbenachrichtigungen verwenden möchten, und klicken Sie dann auf "Weiter".

Klicken Sie auf der Seite Bereit zur Konfiguration auf Konfigurieren.

Klicken Sie im Konfigurations-Assistenten – Microsoft Forefront Identity Manager 2010 R2-Warnungsdialogfeld auf "OK ", um zu bestätigen, dass SSL nicht im virtuellen IIS-Verzeichnis aktiviert ist.

Hinweis

Klicken Sie nicht auf die Schaltfläche "Fertig stellen", bis die Ausführung des Konfigurations-Assistenten abgeschlossen ist. Die Protokollierung für den Assistenten finden Sie hier: %programfiles%\Microsoft Forefront Identity Management\2010\Certificate Management\config.log

Klicken Sie auf Fertig stellen.

Schließen Sie alle geöffneten Fenster.

Fügen Sie

https://cm.contoso.com/certificatemanagementzu der lokalen Intranetzone in Ihrem Browser hinzu.Website vom Server CORPCM besuchen

https://cm.contoso.com/certificatemanagement

Überprüfen Sie den CNG-Schlüsselisolierungsdienst

Öffnen Sie "Dienste" in "Verwaltungstools".

Doppelklicken Sie im Detailbereich auf die CNG-Schlüsselisolation.

Ändern Sie auf der Registerkarte "Allgemein " den Starttyp in "Automatisch".

Starten Sie den Dienst auf der Registerkarte "Allgemein", wenn er sich nicht im Zustand "Gestartet" befindet.

Klicken Sie auf der Registerkarte "Allgemein " auf "OK".

Installieren und Konfigurieren der CA-Module:

In diesem Schritt installieren und konfigurieren wir die FIM CM CA-Module auf der Zertifizierungsstelle.

Konfigurieren von FIM CM, um nur Benutzerberechtigungen für Verwaltungsvorgänge zu prüfen

Erstellen Sie im Fenster "C:\Programme\Microsoft Forefront Identity Manager\2010\Zertifikatverwaltung\Web " eine Kopie von "web.config" , die die Kopie "web.1.config" benennt.

Klicken Sie im Webfenster mit der rechten Maustaste auf "Web.config", und klicken Sie dann auf "Öffnen".

Hinweis

Die Datei Web.config wird im Notepad geöffnet

Wenn die Datei geöffnet wird, drücken Sie STRG+F.

Geben Sie im Dialogfeld Suchen und Ersetzen in das Feld Was suchen den Text Benutzer verwendenein und klicken Sie dann dreimal auf Weiter suchen .

Schließen Sie das Dialogfeld "Suchen und Ersetzen ".

Sie sollten sich in der Zeile <add key="Clm.RequestSecurity.Flags" value="UseUser,UseGroups" />befinden. Ändern Sie die Zeile zu <add key="Clm.RequestSecurity.Flags" value="UseUser" />.

Schließen Sie die Datei, und speichern Sie alle Änderungen.

Erstellen eines Kontos für den Zertifizierungsstellencomputer auf dem SQL Server <ohne Skript>

Stellen Sie sicher, dass Sie mit dem CORPSQL01 Server verbunden sind.

Stellen Sie sicher, dass Sie als DBA angemeldet sind.

Starten Sie im Startmenü SQL Server Management Studio.

Geben Sie im Dialogfeld "Mit Server verbinden" im Feld "Servername" CORPSQL01 ein, und klicken Sie dann auf "Verbinden".

Erweitern Sie in der Konsolenstruktur Sicherheitund klicken Sie dann auf Anmeldungen.

Klicken Sie mit der rechten Maustaste auf Anmeldungen, und klicken Sie dann auf Neue Anmeldung.

Geben Sie auf der Seite "Allgemein" im Feld "Anmeldename" "contoso\CORPCA$" ein. Wählen Sie Windows-Authentifizierung. Die Standarddatenbank ist FIMCertificateManagement.

Wählen Sie im linken Bereich die Option "Benutzerzuordnung" aus. Klicken Sie im rechten Fensterbereich auf das Kontrollkästchen in der Spalte Map neben FIMCertificateManagement. In der Datenbankrolle Mitgliedschaft für: FIMCertificateManagement-Liste aktivieren Sie die Rolle clmApp.

Klicken Sie auf OK.

Schließen Sie Microsoft SQL Server Management Studio.

Installieren Sie die FIM CM-CA-Module auf der Zertifizierungsstelle

Stellen Sie sicher, dass Sie mit dem CORPCA-Server verbunden sind.

Klicken Sie in den X64-Fenstern mit der rechten Maustaste auf Setup.exe, und klicken Sie dann auf "Als Administrator ausführen".

Klicken Sie auf der Seite "Willkommen beim Setup-Assistenten für die Zertifikatverwaltung von Microsoft Identity Manager" auf "Weiter".

Lesen Sie auf der Seite "Endbenutzer-Lizenzvertrag " den Vertrag. Aktivieren Sie das Kontrollkästchen "Ich stimme den Bedingungen im Lizenzvertrag zu ", und klicken Sie dann auf "Weiter".

Wählen Sie auf der Seite "Benutzerdefiniertes Setup" das MIM CM-Portal aus, und klicken Sie dann auf "Dieses Feature ist nicht verfügbar".

Wählen Sie auf der Seite "Benutzerdefiniertes Setup " die Option "MIM CM Update Service" aus, und klicken Sie dann auf "Dieses Feature" ist nicht verfügbar.

Hinweis

Dadurch bleiben die MIM CM CA Files als einziges Feature für die Installation aktiviert.

Klicken Sie auf der Seite "Benutzerdefiniertes Setup " auf "Weiter".

Klicken Sie auf der Seite "Microsoft Identity Manager-Zertifikatverwaltung installieren" auf " Installieren".

Klicken Sie auf der Seite Assistent für die Einrichtung der Microsoft Identity Manager-Zertifikatsverwaltung abgeschlossen auf Fertigstellen.

Schließen Sie alle geöffneten Fenster.

Konfigurieren des MIM CM Exit Module

Öffnen Sie in den Verwaltungstools die Zertifizierungsstelle.

Klicken Sie in der Konsolenstruktur mit der rechten Maustaste auf "contoso-CORPCA-CA", und klicken Sie dann auf "Eigenschaften".

Wählen Sie auf der Registerkarte Exit-Modul die Option FIM CM Exit Module aus, und klicken Sie dann auf Eigenschaften.

Geben Sie in das Feld Specify the CM database connection string Connect Timeout=15;Persist Security Info=True; Integrated Security=sspi;Initial Catalog=FIMCertificateManagement;Data Source=CORPSQL01. Lassen Sie das Kontrollkästchen "Verbindungszeichenfolge verschlüsseln" aktiviert, und klicken Sie dann auf "OK".

Klicken Sie im Meldungsfeld " Microsoft FIM-Zertifikatverwaltung " auf "OK".

Klicken Sie im Dialogfeld "contoso-CORPCA-CA-Eigenschaften " auf "OK".

Klicken Sie mit der rechten Maustaste auf contoso-CORPCA-CA, zeigen Sie auf Alle Aufgaben, und klicken Sie dann auf Dienst beenden. Warten Sie, bis active Directory-Zertifikatdienste beendet werden.

Klicken Sie mit der rechten Maustaste auf contoso-CORPCA-CA, zeigen Sie auf Alle Aufgaben, und klicken Sie dann auf Dienst starten.

Minimieren Sie die Konsole der Zertifizierungsstelle .

Öffnen Sie die Verwaltungstools und wählen Sie Ereignisanzeige aus.

Erweitern Sie in der Konsolenstruktur Anwendungs- und Dienstprotokolle, und klicken Sie dann auf FIM Certificate Management.

Überprüfen Sie in der Liste der Ereignisse, ob die neuesten Ereignisse keine Warnungs- oder Fehlerereignisse seit dem letzten Neustart der Zertifikatdienste enthalten.

Hinweis

Das letzte Ereignis sollte angeben, dass das Exit-Modul mit den Einstellungen von:

SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\ContosoRootCA\ExitModules\Clm.Exitgeladen wurde.Minimieren Sie die Ereignisanzeige.

Kopieren Sie den Fingerabdruck des MIMCMAgent-Zertifikats in die Windows®-Zwischenablage

Stellen Sie die Konsole der Zertifizierungsstelle wieder her.

Erweitern Sie im Konsolenbaum contoso-CORPCA-CA, und klicken Sie dann auf Ausgestellte Zertifikate.

Doppelklicken Sie im Detailbereich auf das Zertifikat mit CONTOSO\MIMCMAgent in der Spalte 'Antragstellername' und mit FIM CM-Signierung in der Spalte 'Zertifikatvorlage'.

Wählen Sie auf der Registerkarte "Details " das Feld "Fingerabdruck" aus .

Wählen Sie den Fingerabdruck aus, und drücken Sie dann STRG+C.

Hinweis

Nehmen Sie nicht das führende Leerzeichen in die Liste der Fingerabdruckzeichen auf.

Klicken Sie im Dialogfeld "Zertifikat " auf "OK".

Geben Sie im Startmenü in das Suchfeld für Programme und DateienNotepad ein, und drücken Sie dann die EINGABETASTE.

Klicken Sie im Editor im Menü "Bearbeiten" auf "Einfügen".

Klicken Sie im Menü "Bearbeiten " auf "Ersetzen".

Geben Sie im Feld "Suchen nach" ein Leerzeichen ein, und klicken Sie dann auf "Alle ersetzen".

Hinweis

Dadurch werden alle Leerzeichen zwischen den Zeichen im Fingerabdruck entfernt.

Klicken Sie im Dialogfeld "Ersetzen " auf "Abbrechen".

Wählen Sie die konvertierte Fingerabdruckzeichenfolge aus, und drücken Sie dann STRG+C.

Schließen Sie Notepad , ohne Änderungen zu speichern.

Konfigurieren Sie das FIM CM-Richtlinienmodul

Stellen Sie die Konsole der Zertifizierungsstelle wieder her.

Klicken Sie mit der rechten Maustaste auf "contoso-CORPCA-CA", und klicken Sie dann auf "Eigenschaften".

Klicken Sie im Dialogfeld Contoso-CORPCA-CA Eigenschaften auf der Registerkarte Policy Module auf Eigenschaften.

Stellen Sie auf der Registerkarte Allgemein sicher, dass Nicht-FIM-CM-Anfragen zur Verarbeitung an das Standard-Richtlinienmodul weiterleiten ausgewählt ist.

Klicken Sie auf der Registerkarte "Signaturzertifikate " auf "Hinzufügen".

Klicken Sie im Dialogfeld "Zertifikat" mit der rechten Maustaste auf das Feld "Hex-codiertes Zertifikathashfeld angeben", und klicken Sie dann auf "Einfügen".

Klicken Sie im Dialogfeld "Zertifikat " auf "OK".

Hinweis

Wenn die Schaltfläche "OK " nicht aktiviert ist, haben Sie versehentlich ein ausgeblendetes Zeichen in die Fingerabdruckzeichenfolge eingefügt, wenn Sie den Fingerabdruck aus dem clmAgent-Zertifikat kopiert haben. Wiederholen Sie alle Schritte ab Aufgabe 4: Kopieren Sie in dieser Übung den Thumbprint des MIMCMAgent-Zertifikats in die Windows-Zwischenablage in dieser Übung.

Stellen Sie im Dialogfeld "Konfigurationseigenschaften" sicher, dass der Fingerabdruck in der Liste "Gültige Signaturzertifikate" angezeigt wird, und klicken Sie dann auf "OK".

Klicken Sie im Meldungsfeld " FIM-Zertifikatverwaltung " auf "OK".

Klicken Sie im Dialogfeld "contoso-CORPCA-CA-Eigenschaften " auf "OK".

Klicken Sie mit der rechten Maustaste auf contoso-CORPCA-CA, zeigen Sie auf Alle Vorgänge, und klicken Sie dann auf Dienst beenden.

Warten Sie, bis active Directory-Zertifikatdienste beendet werden.

Klicken Sie mit der rechten Maustaste auf contoso-CORPCA-CA, zeigen Sie auf Alle Aufgaben, und klicken Sie dann auf Dienst starten.

Schließen Sie die Konsole der Zertifizierungsstelle .

Schließen Sie alle geöffneten Fenster, und melden Sie sich dann ab.

Im letzten Schritt in der Bereitstellung möchten wir sicherstellen, dass CONTOSO\MIMCM-Manager Vorlagen bereitstellen und erstellen und das System konfigurieren können, ohne Schema und Domänenadministratoren zu sein. Das nächste Skript aktiviert die Berechtigungen für die Zertifikatvorlagen mithilfe von dsacls. Bitte führen Sie die Ausführung mit einem Konto aus, das über die volle Berechtigung zum Ändern der Sicherheits-, Lese- und Schreibberechtigungen für jede vorhandene Zertifikatvorlage in der Gesamtstruktur verfügt.

Erste Schritte: Konfigurieren von Dienstverbindungspunkt- und Zielgruppenberechtigungen und Delegieren der Profilvorlagenverwaltung

Konfigurieren von Berechtigungen für den Dienstverbindungspunkt (Service Connection Point, SCP).

Konfigurieren sie die Verwaltung delegierter Profilvorlagen.

Konfigurieren von Berechtigungen für den Dienstverbindungspunkt (Service Connection Point, SCP). <kein Skript>

Stellen Sie sicher, dass Sie mit dem virtuellen CORPDC-Server verbunden sind.

Melden Sie sich als contoso\corpadmin an

Öffnen Sie über Verwaltungstools Active Directory Benutzer und Computer.

Stellen Sie in Active Directory-Benutzer und -Computer im Menü "Ansicht" sicher, dass erweiterte Features aktiviert sind.

Erweitern Sie in der Konsolenstruktur Contoso.com | System | Microsoft | Certificate Lifecycle Manager, und klicken Sie dann auf CORPCM.

Klicken Sie mit der rechten Maustaste auf CORPCM, und klicken Sie dann auf "Eigenschaften".

Fügen Sie im Dialogfeld "CORPCM-Eigenschaften " auf der Registerkarte "Sicherheit " die folgenden Gruppen mit den entsprechenden Berechtigungen hinzu:

Gruppe Berechtigungen mimcm-Managers Lesen

FIM CM Audit

FIM CM Enrollment Agent

FIM CM Request Enroll

FIM CM Request Recover

FIM CM Request Renew

FIM CM Request Revoke

FIM CM Request Unblock Smart Cardmimcm-HelpDesk Lesen

FIM CM Enrollment Agent

FIM CM Antrag Widerruf

FIM CM Antrag Entsperrung ChipkarteKlicken Sie im Dialogfeld "CORPDC-Eigenschaften " auf "OK".

Lassen Sie Active Directory-Benutzer und -Computer geöffnet.

Konfigurieren von Berechtigungen für die untergeordneten Benutzerobjekte

Stellen Sie sicher, dass Sie sich weiterhin in der Active Directory-Benutzer und -Computer Konsole befinden.

Klicken Sie in der Konsolenstruktur mit der rechten Maustaste auf Contoso.com, und klicken Sie dann auf Eigenschaften.

Klicken Sie auf der Registerkarte Sicherheit auf Erweitert.

Klicken Sie im Dialogfeld "Erweiterte Sicherheitseinstellungen für Contoso " auf "Hinzufügen".

Geben Sie im Dialogfeld "Benutzer auswählen", "Computer", "Dienstkonto" oder "Gruppe" im Feld "Objektnamen eingeben" "Mimcm-Manager" ein, und klicken Sie dann auf "OK".

Im Dialogfeld "Berechtigungseintrag für Contoso" wählen Sie in der Liste "Anwenden auf" die Option "Untergeordnete Benutzerobjekte" aus und aktivieren Sie dann das Kontrollkästchen "Zulassen" für die folgenden Berechtigungen:

Alle Eigenschaften lesen

Leseberechtigungen

FIM CM-Überwachung

FIM CM-Registrierungs-Agent

FIM CM Request Enroll

FIM CM-Anforderung wiederherstellen

FIM CM-Anforderung Erneuerung

FIM CM-Anforderung widerrufen

FIM CM-Anforderung zum Entsperren der Smartcard

Klicken Sie im Dialogfeld "Berechtigungseintrag für Contoso " auf "OK".

Klicken Sie im Dialogfeld "Erweiterte Sicherheitseinstellungen für Contoso " auf "Hinzufügen".

Geben Sie im Dialogfeld "Benutzer auswählen", "Computer", "Dienstkonto" oder "Gruppe" im Feld "Objektnamen eingeben" "mimcm-HelpDesk" ein, und klicken Sie dann auf "OK".

Wählen Sie im Dialogfeld Berechtigungseintrag für Contoso in der Liste Anwenden auf die Option Nachfolgende Benutzerobjekte und aktivieren Sie dann das Kontrollkästchen Zulassen für die folgenden Berechtigungen:

Alle Eigenschaften lesen

Leseberechtigungen

FIM CM-Registrierungs-Agent

FIM CM-Anforderung widerrufen

FIM CM-Anforderung zur Entsperrung der Smartcard

Klicken Sie im Dialogfeld "Berechtigungseintrag für Contoso " auf "OK".

Klicken Sie im Dialogfeld "Erweiterte Sicherheitseinstellungen für Contoso " auf "OK".

Klicken Sie im Dialogfeld contoso.com Eigenschaften auf "OK".

Lassen Sie Active Directory-Benutzer und -Computer geöffnet.

Konfigurieren von Berechtigungen für die untergeordneten Benutzerobjekte <ohne Skript>

Stellen Sie sicher, dass Sie sich weiterhin in der Active Directory-Benutzer und -Computer Konsole befinden.

Klicken Sie in der Konsolenstruktur mit der rechten Maustaste auf Contoso.com, und klicken Sie dann auf Eigenschaften.

Klicken Sie auf der Registerkarte Sicherheit auf Erweitert.

Klicken Sie im Dialogfeld "Erweiterte Sicherheitseinstellungen für Contoso " auf "Hinzufügen".

Geben Sie im Dialogfeld "Benutzer auswählen", "Computer", "Dienstkonto" oder "Gruppe" im Feld "Objektnamen eingeben" "Mimcm-Manager" ein, und klicken Sie dann auf "OK".

Wählen Sie im Dialogfeld Berechtigungseintrag für CONTOSO in der Liste Anwenden auf die Option Nachfolgende Benutzerobjekte und aktivieren Sie dann das Kontrollkästchen Zulassen für die folgenden Berechtigungen:

Alle Eigenschaften lesen

Leseberechtigungen

FIM CM-Überwachung

FIM CM-Registrierungs-Agent

FIM CM Request Enroll

FIM CM-Anforderung wiederherstellen

FIM CM Request Renew

FIM CM-Anforderung widerrufen

FIM CM-Anforderung zum Entsperren der Smartcard

Klicken Sie im Dialogfeld "Berechtigungseintrag für CONTOSO " auf "OK".

Klicken Sie im Dialogfeld "Erweiterte Sicherheitseinstellungen für CONTOSO " auf "Hinzufügen".

Geben Sie im Dialogfeld "Benutzer auswählen", "Computer", "Dienstkonto" oder "Gruppe" im Feld "Objektnamen eingeben" "mimcm-HelpDesk" ein, und klicken Sie dann auf "OK".

Im Dialogfeld "Berechtigungseintrag für CONTOSO", wählen Sie in der Liste "Anwenden auf" die Option "Untergeordnete Benutzerobjekte" aus, und aktivieren Sie dann das Kontrollkästchen "Zulassen" für die folgenden Berechtigungen:

Alle Eigenschaften lesen

Leseberechtigungen

FIM CM-Registrierungs-Agent

FIM CM-Anforderung widerrufen

FIM CM-Anfrage zum Entsperren von Smartcards

Klicken Sie im Dialogfeld "Berechtigungseintrag für contoso " auf "OK".

Klicken Sie im Dialogfeld "Erweiterte Sicherheitseinstellungen für Contoso " auf "OK".

Klicken Sie im Dialogfeld contoso.com Eigenschaften auf "OK".

Lassen Sie Active Directory-Benutzer und -Computer geöffnet.

Zweite Schritte: Delegieren von Berechtigungen für die Verwaltung von Zertifikatvorlagen <script>

Delegieren von Berechtigungen für den Container "Zertifikatvorlagen".

Delegieren von Berechtigungen für den OID-Container.

Delegieren von Berechtigungen für die vorhandenen Zertifikatvorlagen.

Definieren von Berechtigungen für den Container "Zertifikatvorlagen":

Stellen Sie die Active Directory-Website- und Dienstkonsole wieder her.

Erweitern Sie in der Konsolenstruktur Dienste, erweitern Sie Öffentliche Schlüssel-Dienste, und klicken Sie dann auf Zertifikatvorlagen.

Klicken Sie in der Konsolenstruktur mit der rechten Maustaste auf Zertifikatvorlagen, und klicken Sie dann auf Berechtigungen delegieren.

Klicken Sie im Assistenten Kontrolldelegation auf Weiter.

Klicken Sie auf der Seite "Benutzer oder Gruppen " auf "Hinzufügen".

Geben Sie im Dialogfeld "Benutzer, Computer oder Gruppen auswählen" im Feld "Objektnamen eingeben" "Mimcm-Manager" ein, und klicken Sie dann auf "OK".

Klicken Sie auf der Seite "Benutzer oder Gruppen " auf " Weiter".

Klicken Sie auf der Seite "Aufgaben zum Delegieren" auf "Benutzerdefinierte Aufgabe erstellen", um die Stellvertretung zu delegieren, und klicken Sie dann auf "Weiter".

Stellen Sie auf der Seite "Active Directory-Objekttyp " sicher, dass dieser Ordner, vorhandene Objekte in diesem Ordner und das Erstellen neuer Objekte in diesem Ordner ausgewählt ist, und klicken Sie dann auf "Weiter".

Aktivieren Sie auf der Seite "Berechtigungen" in der Liste "Berechtigungen" das Kontrollkästchen "Vollzugriff", und klicken Sie dann auf "Weiter".

Klicken Sie auf der Seite Abschluss des Assistenten für Kontrollübertragungen auf Fertigstellen.

Definieren von Berechtigungen für den OID-Container:

Klicken Sie in der Konsolenstruktur mit der rechten Maustaste auf OID, und klicken Sie dann auf Eigenschaften.

Klicken Sie im Dialogfeld "OID-Eigenschaften " auf der Registerkarte "Sicherheit " auf "Erweitert".

Klicken Sie im Dialogfeld "Erweiterte Sicherheitseinstellungen für OID " auf "Hinzufügen".

Geben Sie im Dialogfeld "Benutzer auswählen", "Computer", "Dienstkonto" oder "Gruppe" im Feld "Objektnamen eingeben" "Mimcm-Manager" ein, und klicken Sie dann auf "OK".

Stellen Sie im Dialogfeld "Berechtigungseintrag für OID" sicher, dass die Berechtigungen für dieses Objekt und alle untergeordneten Objekte gelten, klicken Sie auf "Vollzugriff", und klicken Sie dann auf "OK".

Klicken Sie im Dialogfeld "Erweiterte Sicherheitseinstellungen für OID " auf "OK".

Klicken Sie im Dialogfeld "OID-Eigenschaften " auf "OK".

Schließen Sie Active Directory Sites and Services.

Skripts: Berechtigungen für den Container "OID", "Profilvorlage" und "Zertifikatvorlagen"

import-module activedirectory

$adace = @{

"OID" = "AD:\\CN=OID,CN=Public Key Services,CN=Services,CN=Configuration,DC=contoso,DC=com";

"CT" = "AD:\\CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=contoso,DC=com";

"PT" = "AD:\\CN=Profile Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=contoso,DC=com"

}

$adace.GetEnumerator() | **Foreach-Object** {

$acl = **Get-Acl** *-Path* $_.Value

$sid=(**Get-ADGroup** "MIMCM-Managers").SID

$p = **New-Object** System.Security.Principal.SecurityIdentifier($sid)

##https://msdn.microsoft.com/library/system.directoryservices.activedirectorysecurityinheritance(v=vs.110).aspx

$ace = **New-Object** System.DirectoryServices.ActiveDirectoryAccessRule

($p,[System.DirectoryServices.ActiveDirectoryRights]"GenericAll",[System.Security.AccessControl.AccessControlType]::Allow,

[DirectoryServices.ActiveDirectorySecurityInheritance]::All)

$acl.AddAccessRule($ace)

**Set-Acl** *-Path* $_.Value *-AclObject* $acl

}

Skripts: Delegieren von Berechtigungen für die vorhandenen Zertifikatvorlagen.

dsacls "CN=Administrator,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CAExchange,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CEPEncryption,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ClientAuth,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CodeSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CrossCA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CTLSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DirectoryEmailReplication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DomainController,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DomainControllerAuthentication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EFS,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EFSRecovery,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EnrollmentAgentOffline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ExchangeUser,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ExchangeUserSignature,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMEnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMKeyRecoveryAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=IPSecIntermediateOffline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=IPSecIntermediateOnline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=KerberosAuthentication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=KeyRecoveryAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=Machine,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=MachineEnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=OCSPResponseSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=OfflineRouter,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=RASAndIASServer,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SmartCardLogon,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SmartCardUser,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SubCA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=User,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=UserSignature,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=WebServer,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=Workstation,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO