Bereitstellen von Benutzern in AD DS

Gilt für: Microsoft Identity Manager 2016 SP1 (MIM)

Eine grundlegende Anforderung für ein Identitätsverwaltungssystem ist die Fähigkeit zum Bereitstellen von Ressourcen an ein externes System.

Dieses Handbuch führt Sie durch die wichtigsten Bausteine, die während der Bereitstellung von Active Directory®-Domänendiensten (AD DS) für Benutzer von Microsoft® Identity Manager (MIM) 2016 beteiligt sind, und beschreibt, wie Sie überprüfen können, ob Ihr Szenario wie erwartet funktioniert. Außerdem werden Vorschläge für die Verwaltung von Active Directory-Benutzern mit MIM 2016 gemacht und zusätzliche Quellen für Informationen aufgeführt.

Vorbereitungen

In diesem Abschnitt finden Sie Informationen zum Umfang dieses Dokuments. Im Allgemeinen richten sich die "Wie kann ich..."-Handbücher an Leser, die bereits Erfahrung mit dem Synchronisierungsprozess von Objekten mit MIM haben, wie es in den zugehörigen Handbüchern mit ersten Schritten beschrieben ist.

Zielgruppe

Dieses Handbuch ist für IT-Experten (information technology) gedacht, die bereits ein grundlegendes Verständnis der Funktionsweise des MIM-Synchronisierungsprozesses haben und an praktischer Erfahrung und konzeptionellen Informationen zu spezifischen Szenarien interessiert sind.

Vorkenntnisse

In diesem Dokument wird davon ausgegangen, dass Sie Zugriff auf eine ausgeführte Instanz von MIM und Erfahrung in der Konfiguration von einfachen Synchronisierungsszenarios haben, wie in den folgenden Dokumenten beschrieben:

Der Inhalt in diesem Dokument ist als Erweiterung für die einführenden Dokumente gedacht.

`Scope`

Das in diesem Dokument beschriebene Szenario wurde vereinfacht, um die Anforderungen an eine grundlegende Testumgebung zu erfüllen. Der Fokus ist es, Ihnen einen Überblick über die erläuterten Konzepte und Technologien zu geben.

Dieses Dokument unterstützt Sie bei der Entwicklung einer Lösung, die die Verwaltung von Gruppen in AD DS mithilfe von MIM beinhaltet.

Zeitaufwand

Die Verfahren in diesem Dokument nehmen zwischen 90 und 120 Minuten in Anspruch.

Bei dieser Zeitschätzung wird davon ausgegangen, dass die Testumgebung bereits konfiguriert ist. Sie beinhaltet nicht den Zeitaufwand für die Einrichtung der Testumgebung.

Beschreibung des Szenarios

Fabrikam, ein fiktives Unternehmen, plant MIM zu verwenden, um die Benutzerkonten des Unternehmens in AD DS mithilfe von MIM zu verwalten. Als Teil dieses Prozesses muss Fabrikam Benutzer in AD DS bereitstellen. Fabrikam hat eine grundlegende Testumgebung installiert, die aus MIM und AD DS besteht, um die ersten Tests zu starten. In dieser Testumgebung testet Fabrikam ein Szenario mit einem Benutzer, der im MIM-Portal manuell erstellt wurde. Dieses Szenario soll den Benutzer als einen aktivierten Benutzer mit einem vordefinierten Kennwort in AD DS bereitstellen.

Szenarioentwurf

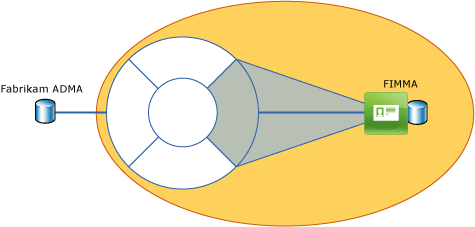

Sie benötigen drei Komponenten, um dieses Handbuch verwenden zu können:

Active Directory-Domänencontroller

einen Computer mit dem FIM-Synchronisierungsdienst

einen Computer mit dem FIM-Portal

Die folgende Abbildung beschreibt die erforderliche Umgebung.

Sie können alle Komponenten auf einem Computer ausführen.

Hinweis

Weitere Informationen zum Einrichten von MIM finden Sie unter FIM Installation Guide (FIM-Installationshandbuch).

Liste der Szenariokomponenten

Die folgende Tabelle enthält die Komponenten, die Teil des Szenarios in diesem Handbuch sind.

| Symbol | Komponente | BESCHREIBUNG |

|---|---|---|

|

Organisationseinheit | MIM-Objekte: Organisationseinheit (OU), die für die bereitgestellten Benutzer als Ziel verwendet wird |

|

Benutzerkonten | · ADMA : Active Directory-Benutzerkonto mit ausreichenden Rechten zum Herstellen einer Verbindung mit AD DS. · FIMMA : Active Directory-Benutzerkonto mit ausreichenden Rechten zum Herstellen einer Verbindung mit MIM. |

|

Verwaltungs-Agents und Ausführungsprofile | · Fabrikam ADMA – Verwaltungs-Agent, der Daten mit AD DS austauscht. · Fabrikam FIMMA : Verwaltungs-Agent, der Daten mit MIM austauscht. |

|

Synchronisierungsregeln | Ausgehende Synchronisierungsregel der Fabrikam-Gruppe: Ausgehende Regel, die Benutzern AD DS bereitstellt. |

|

Sätze | Alle Vertragsnehmer: Mit der dynamischen Mitgliedschaft für alle Objekte mit dem Attributwert EmployeeType des Vertragsnehmers festgelegt. |

|

Workflows | AD-Bereitstellungsworkflow: Workflow, um den MIM-Benutzer im Bereich der ausgehenden Synchronisierungsregel von AD einzubinden |

|

Management-Richtlinienregeln | AD-Bereitstellung der Verwaltungsrichtlinienregel: Verwaltungsrichtlinienregel (MPR), die ausgelöst wird, wenn eine Ressource Member der Gruppe „Alle Vertragsnehmer“ wird. |

|

MIM-Benutzer | Britta Simon: MIM-Benutzer, die Sie in AD DS bereitstellen |

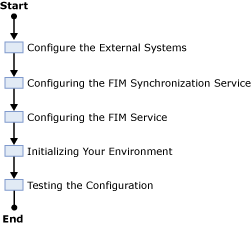

Szenarioschritte

Das in diesem Handbuch beschriebene Szenario besteht aus den folgenden Bausteinen.

Konfigurieren der externen Systeme

In diesem Abschnitt finden Sie eine Anleitung für die Ressourcen, die Sie erstellen müssen und sich außerhalb Ihrer MIM-Umgebung befinden.

Schritt 1: Erstellen Sie die Organisationseinheit

Sie benötigen die Organisationseinheit als Container für den bereitgestellten Beispielbenutzer. Weitere Informationen zum Erstellen von Organisationseinheiten finden Sie unter Erstellen einer neuen Organisationseinheit.

Erstellen Sie eine Organisationseinheit mit dem Namen „MIMObjects“ in Ihrer AD DS.

Schritt 2: Erstellen der Active Directory-Benutzerkonten

Für das Szenario in diesem Handbuch benötigen Sie zwei Active Directory-Benutzerkonten:

ADMA: wird vom Active Directory-Verwaltungs-Agent verwendet

FIMMA: wird vom FIM-Dienstverwaltungs-Agent verwendet

In beiden Fällen ist es ausreichend, normale Benutzerkonten zu erstellen. Weitere Informationen zu den spezifischen Anforderungen der beiden Konten finden Sie weiter unten in diesem Dokument. Weitere Informationen zum Erstellen von Benutzern finden Sie unter Erstellen eines neuen Benutzerkontos.

Konfigurieren des FIM-Synchronisierungsdiensts

Für die Konfigurationsschritte in diesem Abschnitt müssen Sie den FIM-Synchronisierungsdienst-Manager starten.

Erstellen des Verwaltungs-Agents

Für das Szenario in diesem Handbuch müssen Sie zwei Verwaltung-Agents erstellen:

Fabrikam ADMA: Verwaltungs-Agent für AD DS

Fabrikam FIMMA: Verwaltungs-Agent für FIM-Dienstverwaltungs-Agent

Schritt 3: Erstellen Sie den Fabrikam ADMA-Verwaltungs-Agent

Wenn Sie einen Verwaltungs-Agent für AD DS konfigurieren, müssen Sie ein Konto angeben, die vom Verwaltungs-Agent im Datenaustausch mit AD DS verwendet wird. Sie sollten ein normales Benutzerkonto verwenden. Zum Importieren von Daten aus AD DS muss das Konto jedoch über das Recht zum Abrufen von Änderungen aus dem DirSync-Steuerelement verfügen. Wenn Ihr Verwaltungs-Agent Daten in AD DS exportieren soll, müssen Sie dem Konto ausreichende Rechte für die Zielorganisationseinheiten gewähren. Weitere Informationen zu diesem Thema finden Sie unter Configuring the ADMA Account (Konfigurieren des ADMA-Kontos).

Zum Erstellen eines Benutzers in AD DS müssen Sie den definierten Namen des Objekts auslaufen lassen. Darüber hinaus empfiehlt es sich, den Vornamen, Nachnamen und Anzeigenamen durchlaufen zu lassen, um sicherzustellen, dass Ihre Objekte erkannt werden.

In AD DS verwenden Benutzer immer noch häufig das Attribut SAMAccountName, um sich im Verzeichnisdienst anzumelden. Wenn Sie keinen Wert für dieses Attribut angeben, generiert der Verzeichnisdienst einen zufälligen Wert. Diese zufälligen Werte sind jedoch nicht benutzerfreundlich, daher ist eine benutzerfreundliche Version dieses Attributs in der Regel Teil des Exports in AD DS. Damit sich ein Benutzer in AD DS anmelden kann, müssen Sie auch ein Kennwort mit dem Attribut „unicodePwd“ in der Exportlogik erstellen.

Hinweis

Stellen Sie sicher, dass der Wert, den Sie als „unicodePwd“ angeben, den Kennwortrichtlinien des Ziel-AD DS entspricht.

Wenn Sie ein Kennwort für AD DS-Konten festlegen, müssen Sie auch ein Konto als ein aktiviertes Konto erstellen. Dies erreichen Sie, indem das Attribut „userAccountControl“ festlegen. Weitere Informationen zum Attribut „userAccountControl“ finden Sie unter Using FIM to Enable or Disable Accounts in Active Directory (Aktivieren oder Deaktivieren von Konten in Active Directory mithilfe von FIM).

Die folgende Tabelle enthält die wichtigsten Einstellungen für bestimme Szenarios, die Sie konfigurieren müssen.

| Designer-Seite des Verwaltungs-Agents | Konfiguration |

|---|---|

| Verwaltungs-Agent erstellen | 1. Verwaltungs-Agent für: AD DS 2. Name: Fabrikam ADMA |

| Mit Active Directory-Gesamtstruktur verbinden | 1. Verzeichnispartitionen auswählen: "DC=Fabrikam,DC=com" 2. Klicken Sie auf Container , um das Dialogfeld Container auswählen zu öffnen und sicherzustellen, dass MIMObjects die einzige ausgewählte Organisationseinheit ist. |

| Objekttypen auswählen | Wählen Sie neben den bereits ausgewählten Objekttypen den Benutzer aus. |

| Attribute auswählen | 1. Klicken Sie auf Alle anzeigen. 2. Wählen Sie die folgenden Attribute aus: ° displayName ° givenName ° sn ° SamAccountName ° unicodePwd ° userAccountControl |

Weitere Informationen finden Sie unter den folgenden Themen in der Hilfe:

- Erstellen eines Verwaltungs-Agents

- Mit Active Directory-Gesamtstruktur verbinden

- Verwaltungs-Agent für Active Directory verwenden

- Verzeichnispartitionen konfigurieren

Hinweis

Stellen Sie sicher, dass Sie eine Attribut-Importflussregel für das Attribut „ExpectedRulesList“ konfiguriert haben.

Schritt 4: Erstellen Sie den Fabrikam FIMMA-Verwaltungs-Agent

Wenn Sie einen FIM-Dienstverwaltungs-Agent konfigurieren, müssen Sie ein Konto angeben, das vom Verwaltungs-Agent im Datenaustausch mit dem FIM-Dienst verwendet wird.

Sie sollten ein normales Benutzerkonto verwenden. Bei dem Konto muss es sich um das gleiche Konto handeln wie das, das während der Installation von MIM angegeben wurde. Ein Skript, das Sie verwenden können, um den Namen des FIMMA-Kontos zu bestimmen, das Sie während des Setups angegeben haben, und um zu prüfen, ob dieses Konto noch gültig ist, finden Sie unter: Verwenden von Windows PowerShell, um einen FIM MA Account Configuration Quick Test (Konfigurationsschnelltest des FIMMA-Kontos) durchzuführen.

Die folgende Tabelle enthält die wichtigsten Einstellungen für bestimmte Szenarios, die Sie konfigurieren müssen. Erstellen Sie den Verwaltungs-Agent anhand der Informationen in der folgenden Tabelle.

| Designer-Seite des Verwaltungs-Agents | Konfiguration |

|---|---|

| Verwaltungs-Agent erstellen | 1. Verwaltungs-Agent für: FIM-Dienstverwaltungs-Agent 2. Name Fabrikam FIMMA |

| Herstellen einer Verbindung mit der Datenbank | Verwenden Sie folgende Einstellungen: · Server: localhost · Datenbank: FIMService · FIM-Dienst-Basisadresse:http://localhost:5725 Bereitstellen der Informationen zum Konto, das Sie für diesen Verwaltungs-Agent erstellt haben |

| Objekttypen auswählen | Wählen Sie neben den bereits ausgewählten Objekttypen die Person aus. |

| Objekttypzuordnungen konfigurieren | Fügen Sie zusätzlich zu den bereits vorhandenen Objekttypzuordnungen eine Zuordnung für die Person Objekttyp der Datenquelle zur Person des Objekttyps Metaverse hinzu. |

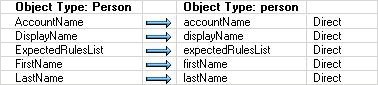

| Attributfluss konfigurieren | Fügen Sie zusätzlich zu den bereits vorhandenen Attributflusszuordnungen die folgenden Attributflusszuordnungen hinzu: |

Weitere Informationen finden Sie unter den folgenden Themen in der Hilfe:

Erstellen eines Verwaltungs-Agents

Mit Active Directory-Datenbank verbinden

Verwaltungs-Agent für Active Directory verwenden

Verzeichnispartitionen konfigurieren

Hinweis

Stellen Sie sicher, dass Sie eine Attribut-Importflussregel für das Attribut „ExpectedRulesList“ konfiguriert haben.

Schritt 5: Erstellen Sie die Ausführungsprofile

Die folgende Tabelle enthält die Ausführungsprofile, die Sie für das Szenario in diesem Handbuch erstellen müssen.

| Verwaltungs-Agent | Ausführungsprofil |

|---|---|

| Fabrikam ADMA | 1. Vollständiger Import 2. Vollständige Synchronisierung 3. Delta-Import 4. Deltasynchronisierung 5. Export |

| Fabrikam FIMMA | 1. Vollständiger Import 2. Vollständige Synchronisierung 3. Deltaimport 4. Deltasynchronisierung 5. Export |

Erstellen Sie Ausführungsprofile für jeden Verwaltungs-Agent gemäß der vorherigen Tabelle.

Hinweis

Weitere Informationen finden Sie unter der Hilfe zum Erstellen eines Ausführungsprofils des Verwaltungs-Agents in MIM.

Wichtig

Stellen Sie sicher, dass die Bereitstellung in Ihrer Umgebung aktiviert ist. Führen Sie dazu das Skript mithilfe von Windows PowerShell zum Aktivieren der Bereitstellung (https://go.microsoft.com/FWLink/p/?LinkId=189660) aus.

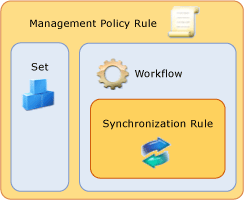

Konfigurieren des FIM-Diensts

Für das Szenario in diesem Handbuch müssen Sie eine Bereitstellungsrichtlinie konfigurieren, wie in der folgenden Abbildung dargestellt.

Das Ziel dieser Bereitstellungsrichtlinie ist es, Gruppen im Bereich der ausgehenden Synchronisierungsregel von AD-Benutzern einzubinden. Durch das Einbinden der Ressource in den Bereich der Synchronisierungsregel ermöglichen Sie der Synchronisierungs-Engine, Ihre Ressource in AD DS gemäß Ihrer Konfiguration bereitzustellen.

Navigieren Sie zum Konfigurieren des FIM-Diensts in Windows Internet Explorer ® zuhttp://localhost/identitymanagement. Navigieren Sie zum Erstellen der Bereitstellungsrichtlinie auf der Seite des MIM-Portals zu den verknüpften Seiten aus dem Abschnitt „Verwaltung“. Sie sollten das Skript in Using Windows PowerShell to document your provisioning policy configuration (Mithilfe von Windows PowerShell Ihre Bereitstellungsrichtlinienkonfiguration dokumentieren) ausführen, um die Konfiguration zu überprüfen.

Schritt 6: Erstellen Sie die Synchronisierungsregel

In den folgenden Tabellen wird die Konfiguration der erforderlichen Fabrikam-Synchronisierungsregel für die Bereitstellung gezeigt. Erstellen Sie die Synchronisierungsregel anhand der Daten in den folgenden Tabellen.

| Konfiguration der Synchronisierungsregel | Einstellung |

|---|---|

| Name | Ausgehende Active Directory-Benutzersynchronisierungsregel |

| BESCHREIBUNG | |

| Rangfolge | 2 |

| Datenflussrichtung | Ausgehend |

| Abhängigkeit |

| `Scope` | Einstellung |

|---|---|

| Metaverseressourcentyp | person |

| Externes System | Fabrikam ADMA |

| Externer Systemressourcentyp | user |

| Beziehung | Einstellung |

|---|---|

| Ressource im externen System erstellen | True |

| Aufheben der Bereitstellung aktivieren | False |

| Beziehungskriterien | Einstellung |

|---|---|

| ILM-Attribut | Datenquellenattribut |

| Datenquellenattribut | sAMAccountName |

| Erste ausgehende Attributflüsse | Einstellung 1 | Einstellung 2 |

|---|---|---|

| NULL zulassen | Destination | Quelle |

| false | dn | +("CN=",displayName,",OU=MIMObjects,DC=fabrikam,DC=com") |

| false | userAccountControl | Konstante: 512 |

| false | unicodePwd | Konstante: P@$$W 0rd |

| Permanente ausgehende Attributflüsse | Einstellung 1 | Einstellung 2 |

|---|---|---|

| NULL zulassen | Destination | Quelle |

| false | sAMAccountName | . |

| false | displayName | displayName |

| false | givenName | firstName |

| false | sn | lastName |

Hinweis

Wichtig Stellen Sie sicher, dass Sie „Nur erster Fluss“ für den Attributfluss ausgewählt haben, der den definierten Namen als Ziel hat.

Schritt 7: Erstellen des Workflows

Das Ziel des AD-Bereitstellungsworkflow ist das Hinzufügen der Fabrikam-Synchronisierungsregel für die Bereitstellung an eine Ressource. Die folgenden Tabellen zeigen die Konfiguration. Erstellen Sie ein Workflow anhand der Daten in den folgenden Tabellen.

| Workflowkonfiguration | Einstellung |

|---|---|

| Name | Active Directory-Bereitstellungsworkflow für die Benutzer |

| BESCHREIBUNG | |

| Workflowtyp | Aktion |

| Ausführen der Richtlinienaktualisierung | False |

| Synchronisierungsregel | Einstellung |

|---|---|

| Name | Ausgehende Active Directory-Benutzersynchronisierungsregel |

| Aktion | Hinzufügen |

Schritt 8: Erstellen Sie die MPR

Die erforderliche MPR ist vom Typ „Listenübergang“ und wird ausgelöst, wenn eine Ressource Mitglied der Gruppe „Alle Vertragsnehmer“ wird. Die folgenden Tabellen zeigen die Konfiguration. Erstellen Sie eine MPR anhand der Daten in den folgenden Tabellen.

| MPR-Konfiguration | Einstellung |

|---|---|

| Name | Verwaltungsrichtlinienregel der AD-Benutzerbereitstellung |

| BESCHREIBUNG | |

| Typ | Listenübergang |

| Erteilen von Berechtigungen | False |

| Disabled | False |

| Übergangsdefinition | Einstellung |

|---|---|

| Übergangstyp | Übergang in |

| Übergangsliste | Alle Vertragsnehmer |

| Richtlinienworkflows | Einstellung |

|---|---|

| Typ | Aktion |

| Anzeigename | Active Directory-Bereitstellungsworkflow für die Benutzer |

Ihre Umgebung initialisieren

Die Ziele der Initialisierungsphase lauten wie folgt:

Binden Sie die Synchronisierungsregel in die Metaverse ein.

Binden Sie die Active Directory-Struktur in den Active Directory-Connectorbereich ein.

Schritt 9: Führen Sie die Ausführungsprofile aus

Die folgende Tabelle führt die Ausführungsprofile auf, die Teil der Initialisierungsphase sind. Führen Sie die Ausführungsprofile gemäß der folgenden Tabelle aus.

| Ausführen | Verwaltungs-Agent | Ausführungsprofil |

|---|---|---|

| 1 | Fabrikam FIMMA | Vollständiger Import |

| 2 | Vollständige Synchronisierung | |

| 3 | Exportieren | |

| 4 | Deltaimport | |

| 5 | Fabrikam ADMA | Vollständiger Import |

| 6 | Vollständige Synchronisierung |

Hinweis

Sie sollten sicherstellen, dass Ihre ausgehende Synchronisierungsregel erfolgreich in die Metaverse projiziert wurde.

Konfiguration testen

Ziel dieses Abschnitts ist der Test der tatsächlichen Konfiguration. So testen Sie die Konfiguration:

Erstellen Sie einen Beispielbenutzer im FIM-Portal.

Überprüfen Sie die Bereitstellungsvoraussetzungen des Beispielbenutzers.

Stellen Sie den Benutzer in AD DS bereit.

Überprüfen Sie, ob der Benutzer in AD DS vorhanden ist.

Schritt 10: Erstellen Sie einen Beispielbenutzer in MIM

Die folgende Tabelle listet die Eigenschaften des Beispielbenutzers auf. Erstellen Sie anhand den Daten in der folgenden Tabelle einen Beispielbenutzer.

| attribute | Wert |

|---|---|

| First Name (Vorname) | Britta |

| Last Name (Nachname) | Simon |

| Anzeigename | Britta Simon |

| Kontoname | BSimon |

| Domain | Fabrikam |

| Mitarbeitertyp | Contractor |

Die Bereitstellungsvoraussetzungen des Beispielbenutzers überprüfen

Wenn Sie den Beispielbenutzer in AD DS bereitstellen möchten, müssen zwei erforderliche Voraussetzungen berücksichtigt werden:

Der Benutzer muss ein Mitglied der Gruppe „Alle Vertragsnehmer“ sein.

Der festgelegte Benutzer muss sich im Bereich der ausgehenden Synchronisierungsregel befinden.

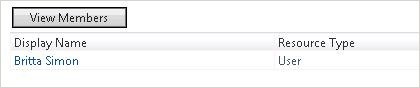

Schritt 11: Stellen Sie sicher, dass der Benutzer ein Mitglied von „Alle Vertragsnehmer“ ist

Öffnen Sie die Gruppe, und klicken Sie dann auf „Mitglieder anzeigen“, um zu überprüfen, ob der Benutzer ein Mitglied der Gruppe „Alle Vertragsnehmer“ ist.

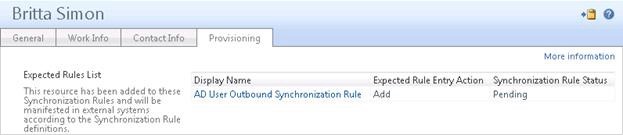

Schritt 12: Überprüfen Sie, ob sich der festgelegte Benutzer im Bereich der ausgehenden Synchronisierungsregel befindet

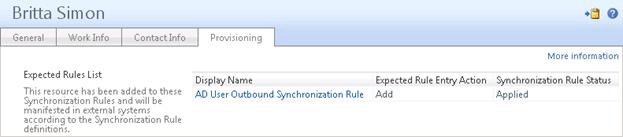

Um zu überprüfen, ob sich der Benutzer im Bereich der Synchronisierungsregel befindet, öffnen Sie die Eigenschaftenseite des Benutzers, und überprüfen Sie das Attribut Liste der erwarteten Regeln auf der Registerkarte Bereitstellung. Das Attribut "Liste der erwarteten Regeln" sollte den AD-Benutzer auflisten.

Ausgehende Synchronisierungsregel Der folgende Screenshot zeigt ein Beispiel des Attributs für die Erwartungsregelliste.

An diesem Punkt im Prozess ist der Status der Synchronisierungsregel „Ausstehend“. Dies bedeutet, dass die Synchronisierungsregel noch nicht auf den Benutzer angewendet wurde.

Schritt 13: Synchronisieren Sie die Beispielgruppe

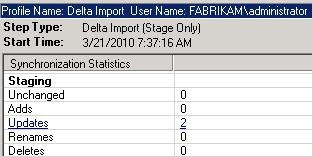

Bevor Sie den ersten Synchronisierungszyklus für ein Testobjekt beginnen, sollten Sie den erwarteten Zustand des Objekts nach jedem Ausführungsprofil nachverfolgen, das Sie in einem Testplan ausführen. Ihr Testplan sollte neben dem allgemeinen Zustand des Objekts (Erstellt, Aktualisiert oder Gelöscht) auch die Attributwerte umfassen, die Sie erwarten. Verwenden Sie den Testplan, um die Erwartungen des Testplans zu überprüfen. Wenn ein Schritt nicht die erwarteten Ergebnisse zurückgibt, fahren Sie nicht mit dem nächsten Schritt fort, bis Sie die Diskrepanz zwischen dem erwarteten und dem tatsächlichen Ergebnis behoben haben.

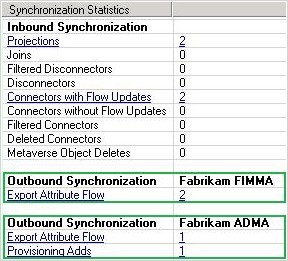

Sie können die Synchronisierungsstatistiken als ersten Indikator verwenden, um Ihre Erwartungen zu überprüfen. Wenn Sie z.B. erwarten, dass neue Objekte in einem Connectorbereich bereitgestellt werden, aber die Importstatistiken geben keine „Hinzufügungen“ zurück, gibt es offensichtlich etwas in Ihrer Umgebung, das nicht wie erwartet funktioniert.

Während die Synchronisierungsstatistiken Ihnen erste Hinweise darauf geben können, ob das Szenario wie erwartet funktioniert, sollten Sie den Connectorbereich der Suche und die Suchfunktion der Metaverse für den Synchronisierungsdienst-Manager verwenden, um die erwarteten Attributwerte zu überprüfen.

So synchronisieren Sie die Benutzer in AD DS:

Importieren Sie den Benutzer in den FIM-MA-Connectorbereich.

Projizieren Sie den Benutzer in die Metaverse.

Stellen Sie den Benutzer im Connectorbereich von Active Directory bereit.

Exportieren Sie Statusinformationen in FIM.

Exportieren Sie den Benutzer in AD DS.

Bestätigen Sie die Erstellung des Benutzers.

Um diese Aufgaben durchzuführen, führen Sie die folgenden Ausführungsprofile aus.

| Verwaltungs-Agent | Ausführungsprofil |

|---|---|

| Fabrikam FIMMA | 1. Deltaimport 2. Deltasynchronisierung 3. Export 4. Deltaimport |

| Fabrikam FIMMA | 1. Export 2. Delta-Import |

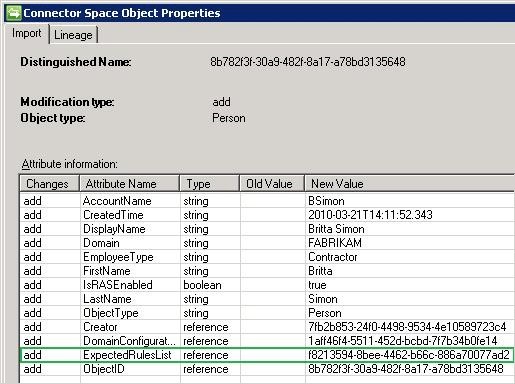

Nach dem Import aus der FIM-Dienstdatenbank sind Britta Simon und das Objekt „ExpectedRuleEntry“, das Britta mit der ausgehenden Synchronisierungsregel von AD-Benutzern verbindet, im Connectorbereich des Fabrikam FIMMA aufgeführt. Wenn Sie Brittas Eigenschaften im Connectorbereich neben den Attributwerten, die Sie im FIM-Portal konfiguriert haben, überprüfen, finden Sie auch einen gültigen Verweis auf das Objekt des Erwartungsregeleintrags. Der folgende Screenshot zeigt ein Beispiel für diese Attributzuordnungen.

Das Ziel der auf dem Fabrikam FIMMA ausgeführten Deltasynchronisierung ist es, mehrere Vorgänge auszuführen:

Projektion: Das neue Benutzerobjekt und das verbundene Objekt des Erwartungsregeleintrags werden in die Metaverse projiziert.

Bereitstellung: Das neu geplante Objekt „Britta Simon“ wird im Connectorbereich vom Fabrikam ADMA bereitgestellt.

Attribut-Exportflüsse: Attribut-Exportflüsse treten in beiden Verwaltungs-Agents auf. Für den Fabrikam ADMA wird das neu bereitgestellte Objekt „Britta Simon“ mit neuen Attributwerten aufgefüllt. Auf dem Fabrikam FIMMA werden das vorhandene Objekt „Britta Simon“ und das verbundene Objekt „ExpectedRuleEntry“ mit Attributwerten aktualisiert, die ein Ergebnis der Projektion sind.

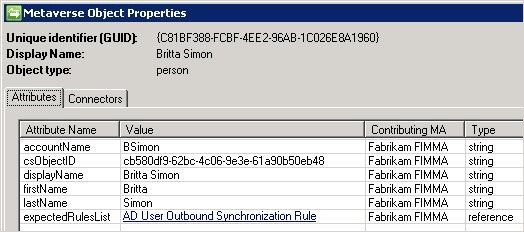

Wie bereits von den Synchronisierungsstatistiken angegeben, gab es eine Bereitstellungsaktivität im Connectorbereich vom Fabrikam ADMA. Wenn Sie die Metaverse-Objekteigenschaften von Britta Simon überprüfen, sehen Sie, dass diese Aktivität ein Ergebnis des Attributs „ExpectedRulesList“ ist, das mit einem gültigen Verweis aufgefüllt wurde.

Während des folgenden Exports auf dem Fabrikam FIMMA wird der Status der Synchronisierungsregel von Britta Simon von „Ausstehend“ auf „Angewendet“ aktualisiert. Dies gibt an, dass die ausgehende Synchronisierungsregel für das Objekt im Metaverse aktiviert wurde.

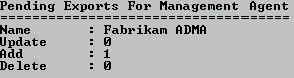

Da ein neues Objekt im Bereich des Connectorbereichs vom ADMA bereitgestellt wurde, sollten Sie über einen ausstehenden Export für Hinzufügungen auf diesem Verwaltungs-Agent verfügen.

In FIM benötigt jede Exportausführung einen Deltaimport für den Abschluss des Exportvorgangs. Der Deltaimport, den Sie nach einer vorherigen Exportausführung durchführen, ist als bestätigender Import bekannt. Bestätigende Importe sind erforderlich, um den FIM-Synchronisierungsdienst zu aktivieren, sodass während der aufeinander folgenden Synchronisierungsausführung entsprechende Updateanforderungen vorgenommen werden.

Führen Sie die Ausführungsprofile gemäß den Anweisungen in diesem Abschnitt aus.

Wichtig

Jede Ausführung von Ausführungsprofilen muss ohne Fehler erfolgen.

Schritt 14: Überprüfen Sie die bereitgestellten Benutzer in AD DS

Öffnen Sie die Organisationseinheit „FIMObjects“, um sicherzustellen, dass Ihr Beispielbenutzer in AD DS bereitgestellt wurde. Britta Simon sollte sich in der Organisationseinheit „FIMObjects“ befinden.

Zusammenfassung

Das Ziel dieses Dokuments ist es, Ihnen die wichtigsten Bausteine für die Synchronisierung eines Benutzers in MIM mit AD DS vorzustellen. Während der ersten Testphase sollten Sie zunächst mit einem Minimum an Attributen beginnen, die zum Durchführen einer Aufgabe nötig sind, und weitere Attribute für Ihr Szenario hinzufügen, wenn die allgemeinen Schritte erwartungsgemäß funktionieren. Wenn Sie die Komplexität auf einem Mindestlevel halten, vereinfacht dies die Problembehandlung.

Wenn Sie Ihre Konfiguration testen, ist es sehr wahrscheinlich, dass Sie neue Testobjekte löschen und neu erstellen. Bei Objekten mit einem

aufgefüllten Attribut ExpectedRulesList können dadurch verwaiste ERE-Objekte entstehen.

In einem typischen Szenario mit Synchronisierung, die AD DS als Synchronisierungsziel enthält, ist MIM nicht autoritativ für alle Attribute eines Objekts. Wenn Sie z.B. Benutzerobjekte in AD DS mithilfe von FIM verwalten, müssen zumindest die Domäne und die Attribute „objectSID“ durch den Verwaltungs-Agent von AD DS bereitgestellt werden. Die Attribute des Kontonamens, die Domänenattribute und die Attribute „objectSID“ sind erforderlich, damit sich ein Benutzer im FIM-Portal anmelden kann. Es ist eine weitere eingehende Synchronisierungsregel für den AD DS-Connectorbereich erforderlich, um diese Attribute aus AD DS zu füllen. Beim Verwalten von Objekten mit mehreren Quellen für Attributwerte müssen Sie sicherstellen, dass Sie die Attributflussrangfolge ordnungsgemäß konfigurieren. Wenn die Attributflussrangfolge nicht ordnungsgemäß konfiguriert ist, verhindert die Synchronisierungs-Engine das Auffüllen der Attributwerte. Weitere Informationen zur Attributflussrangfolge finden Sie im Artikel About Attribute Flow Precedence (Informationen zur Attributflussrangfolge).

Nächste Schritte

Erkennen nicht autorisierender Konten – Teil 1: Envisioning

About Attribute Flow Precedence (Informationen zur Attributflussrangfolge)