Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Hinweis

Der Windows Server 2019-Setupvorgang unterscheidet sich nicht von dem für Windows Server 2016.

Hinweis

Diese exemplarische Vorgehensweise verwendet Beispielnamen und -werte eines Unternehmens namens Contoso. Ersetzen Sie diese durch eigene Namen und Werte. Beispiel:

- Name des Domänencontrollers: corpdc

- Domänenname: contoso

- Servername des MIM-Diensts: corpservice

- Servername der MIM-Synchronisierung: corpsync

- SQL-Servername: corpsql

- Kennwort: Pass@word1

Hinzufügen von Windows Server 2016 zu Ihrer Domäne

Beginnen Sie mit einem Computer mit Windows Server 2016 mit mindestens 8-12 GB RAM. Geben Sie bei der Installation die Edition „Windows Server 2016 Standard/Datacenter (Server mit grafischer Benutzeroberfläche) x64“ an.

Melden Sie sich bei dem neuen Computer als Administrator an.

Geben Sie dem Computer mithilfe der Systemsteuerung eine statische IP-Adresse im Netzwerk. Konfigurieren Sie die Netzwerkschnittstelle so, dass DNS-Abfragen an die IP-Adresse des Domänencontrollers im vorherigen Schritt gesendet werden, und legen Sie den Computernamen auf CORPSERVICE fest. Dieser Vorgang erfordert einen Neustart des Servers.

Öffnen Sie die Systemsteuerung, und fügen Sie den Computer der Domäne contoso.com hinzu, die Sie im letzten Schritt konfiguriert haben. Dieser Vorgang beinhaltet das Angeben des Benutzernamens und der Anmeldeinformationen eines Domänenadministrators wie Contoso\Administrator. Nachdem die Willkommensnachricht angezeigt wird, schließen Sie das Dialogfeld, und starten Sie den Server erneut neu.

Melden Sie sich beim Computer CORPSERVICE als Domänenkonto mit lokalen Administratorrechten an, z.B. als Contoso\MIMINSTALL.

Starten Sie ein PowerShell-Fenster als Administrator, und geben Sie den folgenden Befehl ein, um den Computer mit den Gruppenrichtlinieneinstellungen zu aktualisieren.

gpupdate /force /target:computerNach spätestens einer Minute wird der Vorgang mit der Meldung „Die Aktualisierung der Computerrichtlinie wurde erfolgreich abgeschlossen“ beendet.

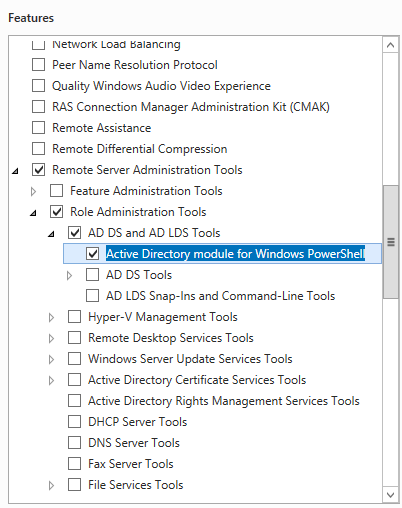

Fügen Sie die Rollen Webserver (IIS) und Anwendungsserver, die .NET Framework 3.5-, 4.0- und 4.5-Features und das Active Directory-Modul für Windows PowerShell hinzu.

Geben Sie in PowerShell die folgenden Befehle ein: Möglicherweise ist es notwendig, dass Sie einen anderen Speicherort für die Quelldateien für .NET Framework 3.5-Features angeben. Diese Features sind in der Regel nicht vorhanden, wenn Windows Server installiert wird, aber im Ordner "Paralleles Installieren von Datenträgerquellen" (SxS) im Ordner "Datenträgerquellen des Betriebssystems" verfügbar sind, z. B. "*d:\Sources\SxS*".

import-module ServerManager Install-WindowsFeature Web-WebServer, Net-Framework-Features,rsat-ad-powershell,Web-Mgmt-Tools,Application-Server,Windows-Identity-Foundation,Server-Media-Foundation,Xps-Viewer –includeallsubfeature -restart -source d:\sources\SxS

Konfigurieren der Serversicherheitsrichtlinie

Richten Sie die Serversicherheitsrichtlinien ein, damit die neu erstellten Konten als Dienste ausgeführt werden können.

Hinweis

Je nach Konfiguration – Einzelserver (All-In-One) oder verteilter Server – müssen Sie sich beim Hinzufügen neuer Konten lediglich an der Rolle des Mitgliedgeräts (z.B. Synchronisierungsserver) orientieren.

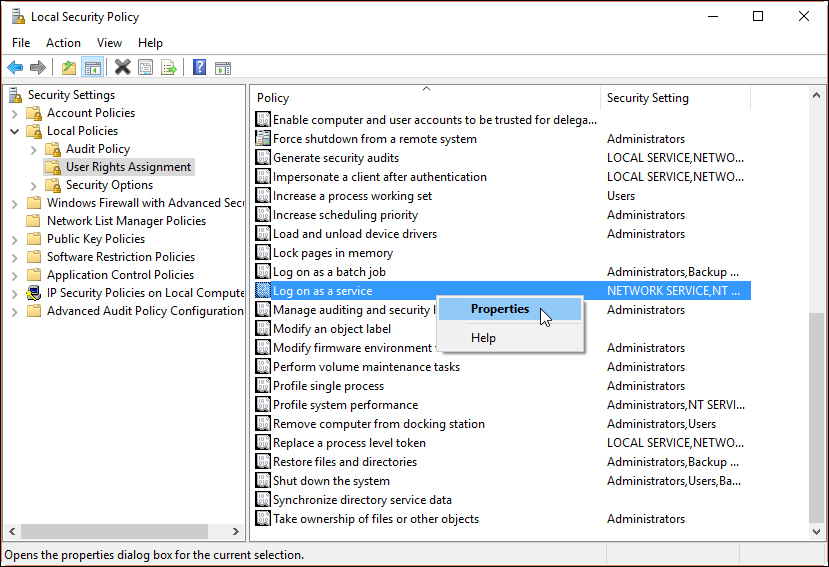

Starten Sie das Programm „Lokale Sicherheitsrichtlinie“.

Navigieren Sie zu der Zuordnung lokaler Richtlinien > für Benutzerrechte.

Klicken Sie im Detailbereich mit der rechten Maustaste auf " Anmelden als Dienst", und wählen Sie "Eigenschaften" aus.

Klicken Sie auf Add User or Group (Benutzer oder Gruppe hinzufügen), und geben Sie im Textfeld basierend auf der Rolle

contoso\MIMSync; contoso\MIMMA; contoso\MIMService; contoso\SharePoint; contoso\SqlServer; contoso\MIMSSPRein. Klicken Sie dann auf Namen überprüfen und anschließend auf OK.Klicken Sie auf OK, um das Eigenschaftenfenster Anmelden als Dienst zu schließen.

Klicken Sie im Detailbereich mit der rechten Maustaste auf den Zugriff auf diesen Computer aus dem Netzwerk, und wählen Sie "Eigenschaften" aus.>

Klicken Sie zunächst auf Benutzer oder Gruppe hinzufügen, geben Sie in das Textfeld

contoso\MIMSync; contoso\MIMServiceein, und klicken Sie auf OK.Klicken Sie auf OK, um das Eigenschaftenfenster Zugriff vom Netzwerk auf diesen Computer verweigern zu schließen.

Klicken Sie im Detailbereich mit der rechten Maustaste auf " Abmelden" lokal, und wählen Sie "Eigenschaften" aus.

Klicken Sie zunächst auf Benutzer oder Gruppe hinzufügen, geben Sie in das Textfeld

contoso\MIMSync; contoso\MIMServiceein, und klicken Sie auf OK.Klicken Sie auf OK, um das Eigenschaftenfenster Lokal anmelden verweigern zu schließen.

Schließen Sie das Fenster „Lokale Sicherheitsrichtlinien“.

Softwareanforderungen

Stellen Sie vor der Installation von MIM 2016 SP2-Komponenten sicher, dass alle erforderlichen Softwarekomponenten installiert werden:

Installieren Sie Visual C++ 2013 Redistributable-Pakete.

Installieren Sie .NET Framework 4.6.

Auf dem Server, der den MIM-Synchronisierungsdienst hostet, ist der SQL Server Native Client erforderlich.

Auf dem Server, auf dem der MIM-Dienst gehostet werden soll, ist .NET Framework 3.5 erforderlich.

Wenn Sie TLS 1.2 oder den FIPS-Modus verwenden, finden Sie optional weitere Informationen unter MIM 2016 SP2 in „nur TLS 1.2“ oder FIPS-Modus-Umgebungen.

Ändern Sie falls notwendig den IIS Windows-Authentifizierungsmodus.

Öffnen Sie ein PowerShell-Fenster.

Beenden Sie IIS mit dem Befehl iisreset/STOP.

iisreset /STOP C:\Windows\System32\inetsrv\appcmd.exe unlock config /section:windowsAuthentication -commit:apphost iisreset /START