Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Das Teams-Besprechungs-Add-In (oder TMA) wird verwendet, um Besprechungen in Teams über den Outlook-Desktopclient unter Windows zu planen.

TMA koordiniert zwischen den Outlook- und Teams-Diensten, daher ist es wichtig, die TMA-Sicherheit zu gewährleisten. Das Ergreifen von Sicherheitsmaßnahmen trägt dazu bei, das Risiko von Cybersicherheitsangriffen zu verringern.

Hier sind die Möglichkeiten zum Schützen Ihres Teams-Besprechungs-Add-Ins aufgeführt, die in diesem Artikel behandelt werden:

- (Empfohlen) Verwenden Sie microsoft Outlook Trust Center, um zu verhindern, dass Outlook TMA lädt, wenn die TMA-DLLs nicht mit einem Zertifikat von einem vertrauenswürdigen Herausgeber signiert sind.

- Verwenden Sie Gruppenrichtlinien für die Domäne, und aktualisieren Sie das Stammzertifikat und den vertrauenswürdigen Herausgeber, insbesondere da dadurch verhindert wird, dass Benutzer aufgefordert werden, dem Herausgeber zu vertrauen.

- AppLocker kann auch verwendet werden, um zu verhindern, dass DLLs von nicht vertrauenswürdigen Herausgebern geladen werden.

Microsoft Outlook Trust Center-Gruppenrichtlinien

Sie können Trust Center-Gruppenrichtlinien für die Add-In-Verwaltung verwenden:

- So stellen Sie sicher, dass nur Add-Ins geladen werden, die vom organization vertrauenswürdig sind

- So verhindern Sie das Laden von Add-Ins von nicht angegebenen Speicherorten

Diese Vorgehensweise trägt zum Schutz vor Schadsoftware bei, die die COM-Registrierung zum Laden von einem anderen Speicherort mit gepflanzten DLLs beeinträchtigt.

Hier sind die Schritte:

-

Schützen von Outlook vor Add-Ins, die nicht sicher sind

- Wechseln Sie zum Outlook Trust Center, https://www.microsoft.com/en-us/trust-center.

- Wenn Sie ankommen, wählen Sie Dateioptionen >> Trust Center aus.

- Wählen Sie Microsoft Outlook Trust Center aus.

- Wählen Sie im linken Menü unter Microsoft Outlook Trust Center die Option Trust Center-Einstellungen aus.

- Wählen Sie unter Makroeinstellungendie Option Benachrichtigungen für digital signierte Makros aus, alle anderen Makros sind deaktiviert.

- Administratoren müssen in diesem Fall Makrosicherheitseinstellungen auf installierte Add-Ins anwenden auswählen.

- Wählen Sie die Schaltfläche OK aus, um diese Änderungen vorzunehmen, und verlassen Sie das Trust Center, und wählen Sie erneut OK aus, um die Optionen zu schließen.

Die Auswahl bleibt bestehen.

Außerhalb des Outlook Trust Centers:

Starten Sie Outlook auf Ihrem Client neu.

Wenn Outlook erneut geöffnet wird, fordert die Anwendung die Berechtigung zum Laden der einzelnen Add-Ins an und deaktiviert automatisch jedes Add-In, das nicht signiert ist .

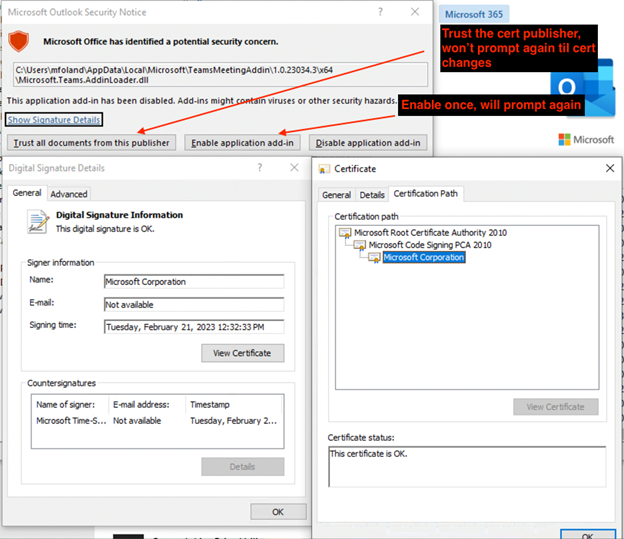

- Die folgende Abbildung zeigt, wie die Benutzeroberfläche von TMA aussieht:

- Endbenutzern wird ein Microsoft Outlook-Sicherheitshinweis angezeigt, in dem möglicherweise microsoft Office ein potenzielles Sicherheitsproblem Microsoft.Teams.AddinLoader.dll aufgeführt hat . Mögliche Optionen:

-

Vertrauen Sie allen Dokumenten von diesem Verleger.

- Wenn Sie diese Option auswählen, wird der Herausgeber des Zertifikats als vertrauenswürdig eingestuft, und der Benutzer wird erst dann erneut aufgefordert, wenn sich das Zertifikat ändert.

-

2. Aktivieren Sie das Anwendungs-Add-In.

- Diese Option wird nur von Fall zu Fall aktiviert, sodass dieses Add-In für dieses einzelne Mal aktiviert wird, und der Benutzer wird erneut aufgefordert.

-

3. Deaktivieren Sie das Anwendungs-Add-In.

- Deaktiviert das Add-In.

-

Vertrauen Sie allen Dokumenten von diesem Verleger.

- Führen Sie die Schritte zum Einrichten von Gruppenrichtlinie aus, um automatisch einer bestimmten Stammzertifizierungsstelle zu vertrauen.

- Öffnen Sie die Gruppenrichtlinie Management Console auf Ihrem Domänencontroller (DC).

- Erstellen Sie ein neues Gruppenrichtlinie Object (GPO), oder bearbeiten Sie ein vorhandenes Gruppenrichtlinienobjekt, das Sie zum Konfigurieren der Einstellungen verwenden möchten.

- Wechseln Sie als Nächstes zu Computerkonfigurationsrichtlinien >> Windows-Einstellungen > Sicherheitseinstellungen > Public Key-Richtlinien.

- Klicken Sie mit der rechten Maustaste auf Vertrauenswürdige Stammzertifizierungsstellen, und wählen Sie Importieren aus.

- Navigieren Sie zur Stammzertifikatdatei der Microsoft-Stammzertifizierungsstelle 2010 für den Zertifikatherausgeber, dem Sie vertrauen möchten, und importieren Sie ihn.

- Verknüpfen Sie das Gruppenrichtlinienobjekt mit der entsprechenden Organisationseinheit, um die Einstellungen auf die Computer anzuwenden, die Sie die Richtlinie verwenden möchten. Weitere Informationen zu diesem Prozess finden Sie unter Bereitstellen der AppLocker-Richtlinie in der Produktion.

- Führen Sie als Nächstes die Schritte zum Einrichten Gruppenrichtlinie aus, um dem Herausgeber automatisch zu vertrauen.

- Öffnen Sie die Gruppenrichtlinie Management Console auf Ihrem Domänencontroller.

- Erstellen Sie ein neues Gruppenrichtlinienobjekt, oder bearbeiten Sie ein vorhandenes Gruppenrichtlinienobjekt, das Sie zum Konfigurieren der Einstellungen verwenden möchten.

- Navigieren Sie zu Computerkonfigurationsrichtlinien >> Windows-Einstellungen > Sicherheitseinstellungen > Richtlinien für öffentliche Schlüssel.

- Klicken Sie mit der rechten Maustaste auf Vertrauenswürdige Herausgeber, und wählen Sie Importieren aus.

- Navigieren Sie zur Untergeordneten Zertifikatdatei der Microsoft Corporation für den Zertifikatherausgeber, dem Sie vertrauen möchten, und importieren Sie ihn.

- Verknüpfen Sie das Gruppenrichtlinienobjekt mit der entsprechenden Organisationseinheit, um die Einstellungen auf die von Ihnen ausgewählten Computer anzuwenden.

- Die folgende Abbildung zeigt, wie die Benutzeroberfläche von TMA aussieht:

Add-In-Verwaltung über Gruppenrichtlinien

- Laden Sie administrative Vorlagendateien (ADMX/ADML) für Microsoft 365 Apps for Enterprise/Office LTSC 2021/Office 2019/Office 2016 und das Office-Anpassungstool für Office 2016 herunter.

- Fügen Sie die ADMX-/ADML-Vorlagendateien der Gruppenrichtlinie Verwaltung hinzu:

- Unter Benutzerkonfiguration > Administrative Vorlagen > Microsoft Outlook (Versionsnummer) > Security > Trust Center.

-

Makrosicherheitseinstellungen auf Makros, Add-Ins und zusätzliche Aktionen anwenden: Diese Richtlinieneinstellung steuert, ob Outlook die Makrosicherheitseinstellungen auch auf installierte COM-Add-Ins und zusätzliche Aktionen anwendet.

- Legen Sie auf fest: Aktiviert

-

Sicherheitseinstellung für Makros: Diese Richtlinieneinstellung steuert die Sicherheitsstufe für Makros in Outlook.

-

Legen Sie auf fest: Warnung für signiert, unsigned deaktivieren.

- Diese Option entspricht der Option Benachrichtigungen für digital signierte Makros, alle anderen Makros deaktiviert im Trust Center. Wenn ein Add-In von einem vertrauenswürdigen Herausgeber digital signiert wird, kann das Add-In von einem vertrauenswürdigen Herausgeber signiert ausgeführt werden.

-

Legen Sie auf fest: Warnung für signiert, unsigned deaktivieren.

-

Makrosicherheitseinstellungen auf Makros, Add-Ins und zusätzliche Aktionen anwenden: Diese Richtlinieneinstellung steuert, ob Outlook die Makrosicherheitseinstellungen auch auf installierte COM-Add-Ins und zusätzliche Aktionen anwendet.

- Zusätzliche Gruppenrichtlinien für Add-Ins.

- Unter Benutzerkonfiguration > Administrative Vorlagen > Microsoft Outlook 2016 > Security

- Konfigurieren der Add-In-Vertrauensstufe: Alle installierten vertrauenswürdigen COM-Add-Ins können vertrauenswürdig sein. Exchange-Einstellungen für die Add-Ins überschreiben weiterhin, sofern vorhanden, und diese Option ist ausgewählt.

- Unter Benutzerkonfiguration > Administrative Vorlagen > Microsoft Outlook 2016 > Sonstiges

- Alle nicht verwalteten Add-Ins blockieren: Diese Richtlinieneinstellung blockiert alle Add-Ins, die nicht von der Richtlinieneinstellung "Liste der verwalteten Add-Ins" verwaltet werden.

- Liste der verwalteten Add-Ins: Mit dieser Richtlinieneinstellung können Sie angeben, welche Add-Ins immer aktiviert, immer deaktiviert (blockiert) oder vom Benutzer konfigurierbar sind. Um Add-Ins zu blockieren, die nicht von dieser Richtlinieneinstellung verwaltet werden, müssen Sie auch die Richtlinieneinstellung "Alle nicht verwalteten Add-Ins blockieren" konfigurieren.

- Unter Benutzerkonfiguration > Administrative Vorlagen > Microsoft Outlook 2016 > Security > Security Form Einstellungen > Programmgesteuerte Sicherheit > Vertrauenswürdige Add-Ins

- Vertrauenswürdige Add-Ins konfigurieren: Diese Richtlinieneinstellung wird verwendet, um eine Liste vertrauenswürdiger Add-Ins anzugeben, die ausgeführt werden können, ohne durch die Sicherheitsmaßnahmen in Outlook eingeschränkt zu werden.

- Unter Benutzerkonfiguration > Administrative Vorlagen > Microsoft Outlook 2016 > Security

- Unter Benutzerkonfiguration > Administrative Vorlagen > Microsoft Outlook (Versionsnummer) > Security > Trust Center.

Applocker

Mithilfe der AppLocker-Anwendungssteuerungsrichtlinien können Sie steuern, welche Apps und Dateien Benutzer ausführen können. Zu diesen Dateitypen gehören ausführbare Dateien, Skripts, Windows Installer-Dateien, DlLs (Dynamic Link Libraries), gepackte Apps und gepackte App-Installationsprogramme.

Konzentrieren wir uns auf die Verwendung von AppLocker, um zu verhindern , dass DLLs, die nicht von einem vertrauenswürdigen Herausgeber signiert wurden, geladen werden.

Verwenden Sie AppLocker, um zu verhindern, dass nicht signierte DLLs geladen werden.

Um applocker zu verwenden, um das Laden ihrer nicht signierten DLLs zu verhindern, müssen Sie eine neue DLL-Regel in Ihrem lokalen oder Gruppenrichtlinie erstellen.

Hinweis

Die Voraussetzungen für diesen Abschnitt sind Windows 10 Enterprise und Education oder Windows Server 2012 oder höher.

Führen Sie die folgenden Schritte aus, um AppLocker für Windows 10 oder Windows 11 für eine bestimmte DLL einzurichten:

- Öffnen Sie den Richtlinien-Editor.

- Lokaler Computer

- Öffnen Sie den Editor für lokale Sicherheitsrichtlinien. Geben Sie secpol.msc in das Dialogfeld Ausführen oder die Suchleiste des Startmenüs ein, und drücken Sie dann die EINGABETASTE.

- Gruppenrichtlinie

- Bearbeiten einer AppLocker-Richtlinie über Gruppenrichtlinien | Microsoft Learn

- Lokaler Computer

- Navigieren Sie im Editor für lokale Sicherheitsrichtlinien zu Anwendungssteuerungsrichtlinien > AppLocker-DLL-Regeln > .

- Wenn Sie eine unterstützte Edition von Windows verwenden und immer noch keine DLL-Regeln angezeigt werden, ist AppLocker auf Ihrem System möglicherweise nicht aktiviert oder konfiguriert. In diesem Fall können Sie die folgenden Schritte ausführen, um AppLocker zu aktivieren:

- Öffnen Sie den Editor für lokale Sicherheitsrichtlinien. Geben Sie secpol.msc in das Dialogfeld Ausführen oder die Suchleiste des Startmenüs ein, und drücken Sie dann die EINGABETASTE.

- Navigieren Sie im Editor für lokale Sicherheitsrichtlinien zu Anwendungssteuerungsrichtlinien > AppLocker.

- Klicken Sie mit der rechten Maustaste auf AppLocker, und wählen Sie Eigenschaften aus.

- Klicken Sie unter AppLocker-Eigenschaften auf der Registerkarte Erzwingung:

- Wählen Sie konfiguriert neben Regelerzwingung konfigurieren aus.

- Konfigurieren Sie zusätzliche Richtlinien wie Regelsammlungen als reinen Überwachungsmodus.

- Nachdem dies überprüft wurde, kann sie auf Erzwingen aktualisiert werden.

- Wählen Sie OK aus, um die Änderungen zu speichern.

- Stellen Sie sicher, dass der Anwendungsidentitätsdienst ausgeführt wird.

- Wenn Sie eine unterstützte Edition von Windows verwenden und immer noch keine DLL-Regeln angezeigt werden, ist AppLocker auf Ihrem System möglicherweise nicht aktiviert oder konfiguriert. In diesem Fall können Sie die folgenden Schritte ausführen, um AppLocker zu aktivieren:

- Erstellen einer neuen DLL-Regel

- Über den Editor für lokale Sicherheitsrichtlinien

- Klicken Sie mit der rechten Maustaste auf DLL-Regeln, und wählen Sie Neue Regel erstellen aus.

- Wählen Sie im Assistenten zum Erstellen von DLL-Regeln die Option Vorhandene Datei verwenden aus, und navigieren Sie zu der DLL-Datei, für die Sie eine Regel erstellen möchten.

- Wählen Sie den Typ der Regel aus, die Sie erstellen möchten (z. B. zulassen oder verweigern), und konfigurieren Sie alle anderen erforderlichen Regelbedingungen.

- Schließen Sie den Assistenten ab, und speichern Sie die neue Regel.

- Oder über PowerShell:

- Die PowerShell-Cmdlets, die zum Erstellen einer neuen DLL-Regel benötigt werden, können zusammen weitergeleitet werden.

- Über den Editor für lokale Sicherheitsrichtlinien

- Add-In-Verwaltung über AppLocker-Gruppenrichtlinien

- Get-ChildItem: Ruft das Objekt für die Datei ab.

- Get-AppLockerFileInformation : Ruft die Dateiinformationen ab, die zum Erstellen von AppLocker-Regeln aus einer Liste von Dateien oder einem Ereignisprotokoll erforderlich sind.

-

New-AppLockerPolicy : Erstellt eine neue AppLocker-Richtlinie aus einer Liste von Dateiinformationen und anderen Optionen zum Erstellen von Regeln.

- RuleType muss veröffentlicht werden, und dies erzwingt die Codesignierung.

- Benutzer kann ein einzelner Benutzer oder eine gruppe sein, alle Beispiele verwenden Jeder.

- AllowWindows gibt an, dass die AppLocker-Richtlinie alle lokalen Windows-Komponenten zulässt.

- So erstellen Sie die DLL-Regel pro Datei

- Der Speicherort der TMA-Datei hängt vom Installationstyp ab.

- Installation pro Benutzer

- Installationsspeicherort: %localappdata%\Microsoft\TeamsMeetingAddin

- Installation pro Computer

- Installationsspeicherort: C:\Programme(x86)\TeamsMeetingAddin

- Installation pro Benutzer

Get-ChildItem <TMAFileLocation>\Microsoft.Teams.AddinLoader.dll | Get-AppLockerFileInformation | New-AppLockerPolicy -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml- Legen Sie die Richtlinie fest:

- Lokale Computer i.

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge - Gruppenrichtlinie i.

Set-AppLockerPolicy -XMLPolicy .\TMA.xm -LDAP "<LDAP Info for Group Policy>"

- Lokale Computer i.

- Die Schritte 1 und 2 müssen für jede DLL unter den Verzeichnissen x64 und x86 für TMA ausgeführt werden.

- Der Speicherort der TMA-Datei hängt vom Installationstyp ab.

- Erstellen Sie alle DLL-Regeln auf einmal:

- Get-AppLockerFileInformation -Directory .\Microsoft\TeamsMeetingAddin\1.0.23089.2 -Recurse | New-AppLockerPolicy -Verbose -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml'

-

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge3. LDAP-Informationen sind erforderlich, um Gruppenrichtlinie Updates durchzuführen.

Wichtige Informationen:

- Es wird davon ausgegangen, dass die IT-Abteilung mit AppLocker vertraut ist, wenn AppLocker in einer Umgebung aktiviert ist. Sie wissen, dass es für die Verwendung eines Allow-Modells konzipiert ist, und alles, was nicht zulässig ist, wird blockiert.

- Hashregeln werden für Fallbacks bereitgestellt, wenn die Verlegerregel fehlschlägt. Hashregeln müssen jedes Mal aktualisiert werden, wenn TMA aktualisiert wird.

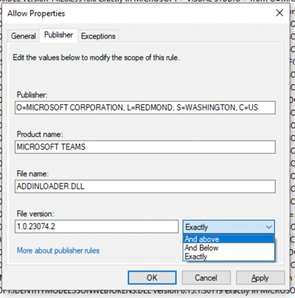

- Der PowerShell-Befehl zum Hinzufügen von AppLocker-Richtlinien wird so eingerichtet, dass nur die genaue Version der hinzugefügten > DLL in die Zulassungseigenschaften für die Verlegerregel wechselt und die Optionen für Dateiversionen für den Bereich in Und oberhalb der aufgeführten Version geändert wird.

- Damit AppLocker einen größeren Bereich von DLL-Versionen für Herausgeberregeln akzeptiert, wechseln Sie zu Eigenschaften zulassen für die Verlegerregel, und ändern Sie die Dropdownliste für Dateiversion in Und höher (von Genau).

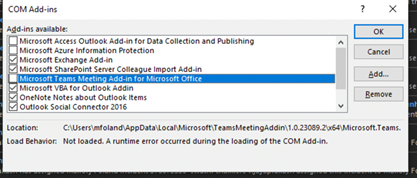

- Sobald die AppLocker-Richtlinie das Add-In blockiert, wird es nicht angezeigt, und die Überprüfung von COM-Add-Ins wird angezeigt:

Weitere Informationen

Aktivieren oder Deaktivieren von Makros in Microsoft 365-Dateien – Microsoft-Support AppLocker (Windows) | Microsoft Learn