AipFileDeleted

Azure Information Protection ist ein Dienst, mit dem Organisationen vertrauliche Daten klassifizieren und bezeichnen und Richtlinien anwenden können, um zu steuern, wie auf diese Daten zugegriffen und freigegeben wird.

AipFileDeleted ist ein Ereignistyp, der im Office 365 einheitlichen Überwachungsprotokoll aufgezeichnet wird. AipFileDeleted-Ereignisse stellen einen Versuch dar, eine Mit Azure Information Protection (AIP) bezeichnete Datei zu löschen. Innerhalb des -Ereignisses zeigt ResultStatus an, ob die Datei erfolgreich gelöscht wurde.

Zugreifen auf das Office 365 einheitliche Überwachungsprotokoll

Auf die Überwachungsprotokolle kann mit den folgenden Methoden zugegriffen werden:

- Das Überwachungsprotokoll-Suchtool im Microsoft Purview-Complianceportal.

- Das Search-UnifiedAuditLog-Cmdlet in Exchange Online PowerShell.

- Die Office 365-Verwaltungsaktivitäts-API.

Suchtool für Überwachungsprotokolle

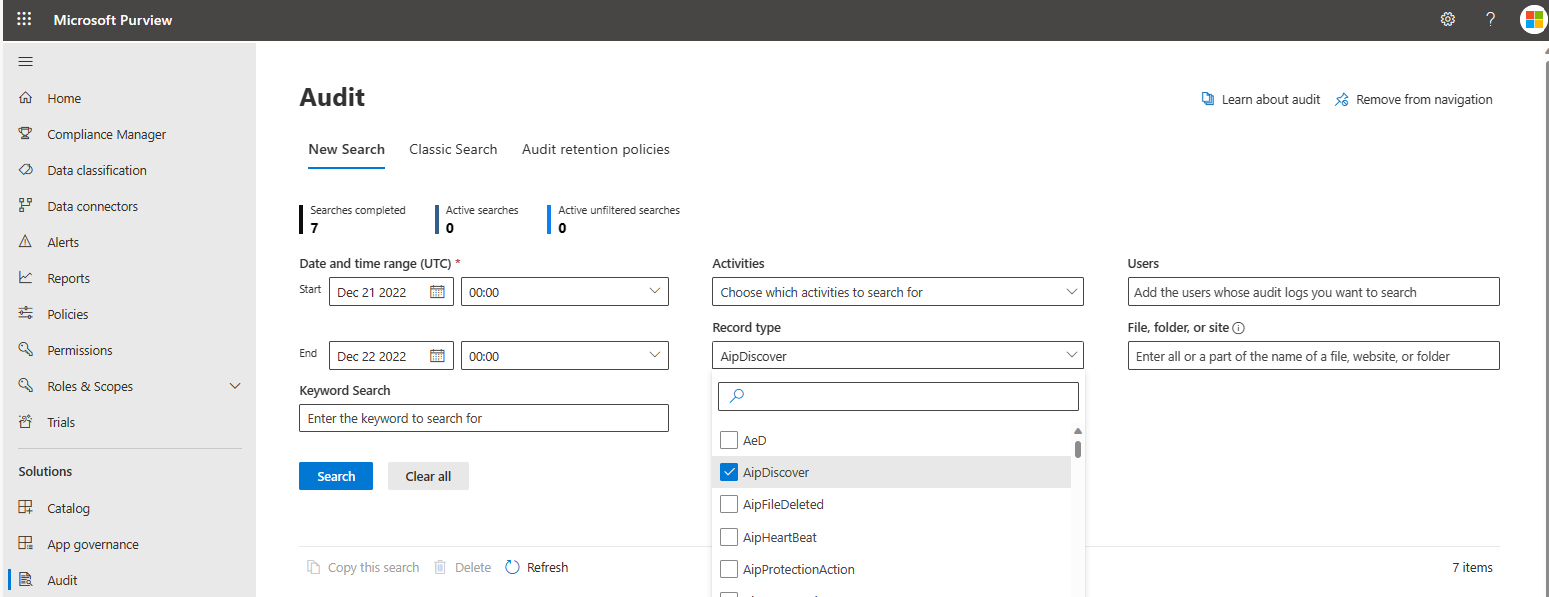

- Wechseln Sie zum Microsoft Purview-Complianceportal, und melden Sie sich an.

- Wählen Sie im linken Bereich des Complianceportals Die Option Überwachen aus.

Hinweis

Wenn Überwachung im linken Bereich nicht angezeigt wird, finden Sie informationen zu Berechtigungen unter Rollen und Rollengruppen in Microsoft Defender for Office 365 und Microsoft Purview-Compliance.

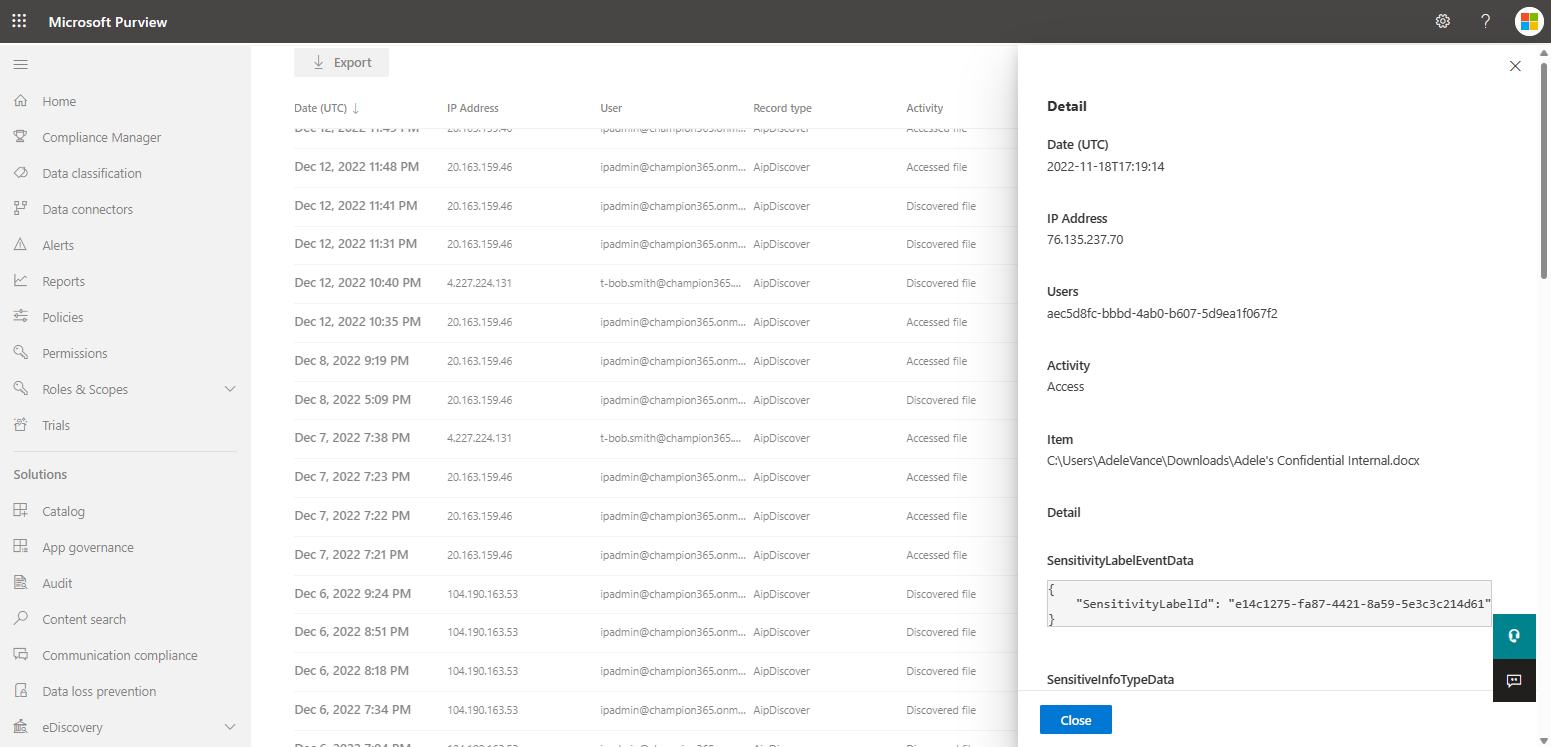

- Legen Sie auf der Registerkarte Neue Suche den Eintragstyp auf AipDiscover fest, und konfigurieren Sie die anderen Parameter.

- Klicken Sie auf Suchen , um die Suche nach den Kriterien auszuführen. Wählen Sie im Ergebnisbereich ein Ereignis aus, um die Ergebnisse anzuzeigen. Sowohl Ermittlungs- als auch Zugriffsvorgänge können angezeigt werden.

Weitere Informationen zum Anzeigen der Überwachungsprotokolle im Microsoft Purview-Complianceportal finden Sie unter Überwachungsprotokollaktivitäten.

Durchsuchen des einheitlichen Überwachungsprotokolls in PowerShell

Um mithilfe von PowerShell auf das einheitliche Überwachungsprotokoll zuzugreifen, stellen Sie zunächst eine Verbindung mit einer Exchange Online PowerShell-Sitzung her, indem Sie die folgenden Schritte ausführen.

Einrichten einer PowerShell-Remotesitzung

Nachdem die Verbindung hergestellt wurde, können Sie Exchange Online Cmdlets ausführen, um Ihre Exchange Online-Umgebung zu verwalten.

Öffnen Sie ein PowerShell-Fenster, und führen Sie den Befehl Install-Module -Name ExchangeOnlineManagement aus, um das modul Exchange Online Management zu installieren. Dieses Modul stellt Cmdlets bereit, die zum Verwalten Exchange Online verwendet werden können.

- Connect-IPPSSession ist ein PowerShell-Cmdlet, das zum Erstellen einer Remoteverbindung mit einer Exchange Online PowerShell-Sitzung verwendet wird.

- Import-Module ExchangeOnlineManagement ist ein PowerShell-Cmdlet, das zum Importieren des Exchange Online Management-Moduls in die aktuelle PowerShell-Sitzung verwendet wird.

# Import the PSSSession and Exchange Online cmdlets

Connect-IPPSSession

Import-Module ExchangeOnlineManagement

Herstellen einer Verbindung mit einem bestimmten Benutzer

Befehl zum Eingeben eines bestimmten Benutzers für Ihre Exchange Online Anmeldeinformationen.

$UserCredential = Get-Credential

Befehl zum Herstellen einer Verbindung mit Exchange Online mithilfe der angegebenen Anmeldeinformationen.

Connect-ExchangeOnline -Credential $UserCredential -ShowProgress $true

Herstellen einer Verbindung mit Anmeldeinformationen in der aktuellen Sitzung

Herstellen einer Verbindung mit Exchange Online mithilfe der Anmeldeinformationen in der aktuellen Sitzung

Connect-ExchangeOnline

Search-UnifiedAuditLog-Cmdlet

Das cmdlet Search-UnifiedAuditLog ist ein PowerShell-Befehl, der zum Durchsuchen des Office 365 einheitlichen Überwachungsprotokolls verwendet werden kann. Das einheitliche Überwachungsprotokoll ist ein Datensatz der Benutzer- und Administratoraktivitäten in Office 365, der zum Nachverfolgen von Ereignissen verwendet werden kann. Bewährte Methoden für die Verwendung dieses Cmdlets finden Sie unter Bewährte Methoden für die Verwendung von Search-UnifiedAuditLog.

Um die AipFileDeleted-Ereignisse mithilfe von PowerShell aus dem einheitlichen Überwachungsprotokoll zu extrahieren, können Sie den folgenden Befehl verwenden. Dadurch wird das einheitliche Überwachungsprotokoll nach dem angegebenen Datumsbereich durchsucht und alle Ereignisse mit dem Datensatztyp "AipFileDeleted" zurückgegeben. Die Ergebnisse werden unter dem angegebenen Pfad in eine CSV-Datei exportiert.

Search-UnifiedAuditLog -RecordType AipFileDeleted -StartDate (Get-Date).AddDays(-7) -EndDate (Get-Date) | Export-Csv -Path <output file>

Im Folgenden finden Sie ein Beispiel für das AipFileDeleted-Ereignis aus PowerShell.

RecordType : AipFileDeleted

CreationDate : 12/22/2022 8:50:10 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : FileDeleted

AuditData :

{

"SensitiveInfoTypeData":[],

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Scanners",

"ProcessName":"MSIP.Scanner",

"Platform":1,

"DeviceName":"AIPSCANNER1.mscompliance.click",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Rest",

"ObjectId":"fileshare\capacity\Data8\docs - Copy - Copy (7) - Copy\_creds\Acme Request for Time Off.doc",

"UserId":"AdeleV@champion365.onmicrosoft.com",

"UserId":"mipscanner@kazdemos.org",

"ClientIP":" 52.159.112.221",

"Id":"8417bbf6-3469-57bf-d48e-ee80f34c3d71",

"RecordType":96,

"CreationTime":"2022-12-22T20:50:10",

"Operation":"FileDeleted",

"OrganizationId":"ac1dff03-7e0e-4ac8-a4c9-9b38d24f062c",

"UserType":5,

"UserKey":"cab9530a-5b06-4c61-b09b-590fda6a40f8",

"ResultStatus":"Succeeded"

}

ResultIndex : 9

ResultCount : 11

Identity : 2e7b94ee-92f7-480f-8b14-89d4bc0c0e43

IsValid : True

ObjectState : Unchanged

Hinweis

Dies ist nur ein Beispiel für die Verwendung des Cmdlets Search-UnifiedAuditLog. Möglicherweise müssen Sie den Befehl anpassen und zusätzliche Parameter basierend auf Ihren spezifischen Anforderungen angeben. Weitere Informationen zur Verwendung von PowerShell für einheitliche Überwachungsprotokolle finden Sie unter Durchsuchen des einheitlichen Überwachungsprotokolls.

Office 365-Verwaltungsaktivitäts-API

Um die endpunkte der Office 365 Management-API abfragen zu können, müssen Sie Ihre Anwendung mit den richtigen Berechtigungen konfigurieren. Eine Schritt-für-Schritt-Anleitung finden Sie unter Erste Schritte mit Office 365 Management-APIs.

Im Folgenden finden Sie ein Beispiel für das AipFileDeleted-Ereignis aus der REST-API.

TenantId : bd285ff7-1a38-4306-adaf-a367669731c3

SourceSystem : RestAPI

TimeGenerated [UTC] : 2022-12-04T21:59:50.7763106Z

EventCreationTime [UTC] : 2022-12-01T22:10:41Z

Id : 8417bbf6-3469-57bf-d48e-ee80f34c3d71

Operation : FileDeleted

OrganizationId : ac1dff03-7e0e-4ac8-a4c9-9b38d24f062c

RecordType : 96

UserType : 5

Version : 1

Workload : Aip

UserId : mipscanner@kazdemos.org

UserKey : cab9530a-5b06-4c61-b09b-590fda6a40f8

ResultStatus : Succeeded

Scope : 1

ClientIP : 52.159.112.221

Common_ApplicationId : c00e9d32-3c8d-4a7d-832b-029040e7db99

Common_ApplicationName : Microsoft Azure Information Protection Scanner

Common_ProcessName : MSIP.Scanner

Common_Platform : 1

Common_DeviceName : AIPSCANNER1.mscompliance.click

Common_ProductVersion : 2.14.90.0

ObjectId : \\fileshare\capacity\Data8\docs - Copy - Copy (7) - Copy\_creds\Acme Request for Time Off.doc

SensitiveInfoTypeData : []

Common_Location : On-premises file shares

DataState : Rest

Type : AuditGeneral_CL

Attribute des AipFileDeleted-Ereignisses

| Ereignis | Typ | Beschreibung |

|---|---|---|

| ApplicationId | GUID | Die ID der Anwendung, die den Vorgang ausführt. |

| ApplicationName | Zeichenfolge | Anzeigename der Anwendung, die den Vorgang ausführt. (Outlook, OWA, Word, Excel, PowerPoint usw.) |

| ClientIP | IPv4/IPv6 | Die IP-Adresse des Geräts, das verwendet wurde, als die Aktivität protokolliert wurde. Bei einigen Diensten ist der in dieser Eigenschaft angezeigte Wert möglicherweise die IP-Adresse einer vertrauenswürdigen Anwendung (z.B. Office in den Web-Apps), die anstelle eines Benutzers in den Dienst einruft und nicht die IP-Adresse des Geräts, das von der Person, die die Aktivität ausgeführt hat, verwendet wird. |

| CreationTime | Datum/Uhrzeit | Das Datum und die Uhrzeit in koordinierter Weltzeit (UTC), wann der Benutzer die Aktivität ausgeführt hat. |

| DataState | Zeichenfolge | Rest = Datei war nicht geöffnet, als das Ereignis protokolliert wurde Use = File wurde verwendet, als das Ereignis protokolliert wurde. |

| DeviceName | Zeichenfolge | Das Gerät, auf dem die Aktivität stattgefunden hat. |

| Id | GUID | Der eindeutige Bezeichner eines Überwachungsdatensatzes. |

| IsProtected | Boolesch | Gibt an, ob die Daten durch Verschlüsselung geschützt sind. |

| Ort | Zeichenfolge | Die Position des Dokuments in Bezug auf das Gerät des Benutzers. |

| ObjectId | Zeichenfolge | Vollständiger Dateipfad (URL), auf den der Benutzer zugreift. |

| Vorgang | Zeichenfolge | Der Vorgangstyp für das Überwachungsprotokoll. Für AipFileDeleted lautet der Vorgang FileDeleted. |

| OrganizationId | GUID | Die GUID für den Office 365-Mandanten Ihrer Organisation. Dieser Wert ist für Ihre Organisation, unabhängig vom Office 365-Dienst, in dem er verwendet wird, immer gleich. |

| Plattform | Gleitkommawert mit doppelter Genauigkeit | Die Plattform, von der aus die Aktivität aufgetreten ist.

0 = Unbekannt 1 = Windows 2 = MacOS 3 = iOS 4 = Android 5 = Webbrowser |

| ProcessName | Zeichenfolge | Der relevante Prozessname (Outlook, MSIP.App, WinWord usw.) |

| ProductVersion | Zeichenfolge | Version des AIP-Clients. |

| RecordType | Gleitkommawert mit doppelter Genauigkeit | Der vom Datensatz angegebene Vorgangstyp. 96 stellt einen AipFileDeleted-Datensatz dar. |

| ResultStatus | Zeichenfolge | Gibt an, ob das Löschen der Datei erfolgreich war. |

| Bereich | Gleitkommawert mit doppelter Genauigkeit | 0 stellt dar, dass das Ereignis von einem gehosteten O365-Dienst erstellt wurde. 1 stellt dar, dass das Ereignis von einem lokalen Server erstellt wurde. |

| SensitiveInfoTypeData | Zeichenfolge | Die Typen vertraulicher Informationen, die in den Daten ermittelt wurden. |

| SensitivityLabelId | GUID | Die aktuelle GUID der MIP-Vertraulichkeitsbezeichnung. Verwenden Sie cmdlt Get-Label, um die vollständigen Werte der GUID abzurufen. |

| UserId | Zeichenfolge | Der Benutzerprinzipalname (UPN) des Benutzers, der die Aktion ausgeführt hat, die zur Protokollierung des Datensatzes geführt hat. |

| UserKey | GUID | Eine alternative ID für den in der UserId-Eigenschaft identifizierten Benutzer. Diese Eigenschaft wird mit der Passport Unique ID (PUID) bei Ereignissen ausgefüllt, die von Benutzern in SharePoint, OneDrive for Business und Exchange ausgeführt werden. |

| UserType | Gleitkommawert mit doppelter Genauigkeit | Der Typ des Benutzers, der den Vorgang ausgeführt hat.

0 = Normal 1 = Reserviert 2 = Admin 3 = DcAdmin 4 = System 5 = Anwendung 6 = ServicePrincipal 7 = CustomPolicy 8 = SystemPolicy |