Entwickeln von PlayReady-Clients der Sicherheitsstufe 3000

1. Einführung

Diese Seite dient als schritt-für-Schritt-Anleitung für PlayReady-Lizenznehmer, die SL3000-Konformität für PlayReady Intermediate oder Final Products suchen. Das Dokument beschreibt den End-to-End-Prozess für Zwischen- und Endprodukte und beschreibt die Anforderungen für SL3000 Conformant Intermediate Products.

Diese Seite enthält zwei Standard Abschnitte:

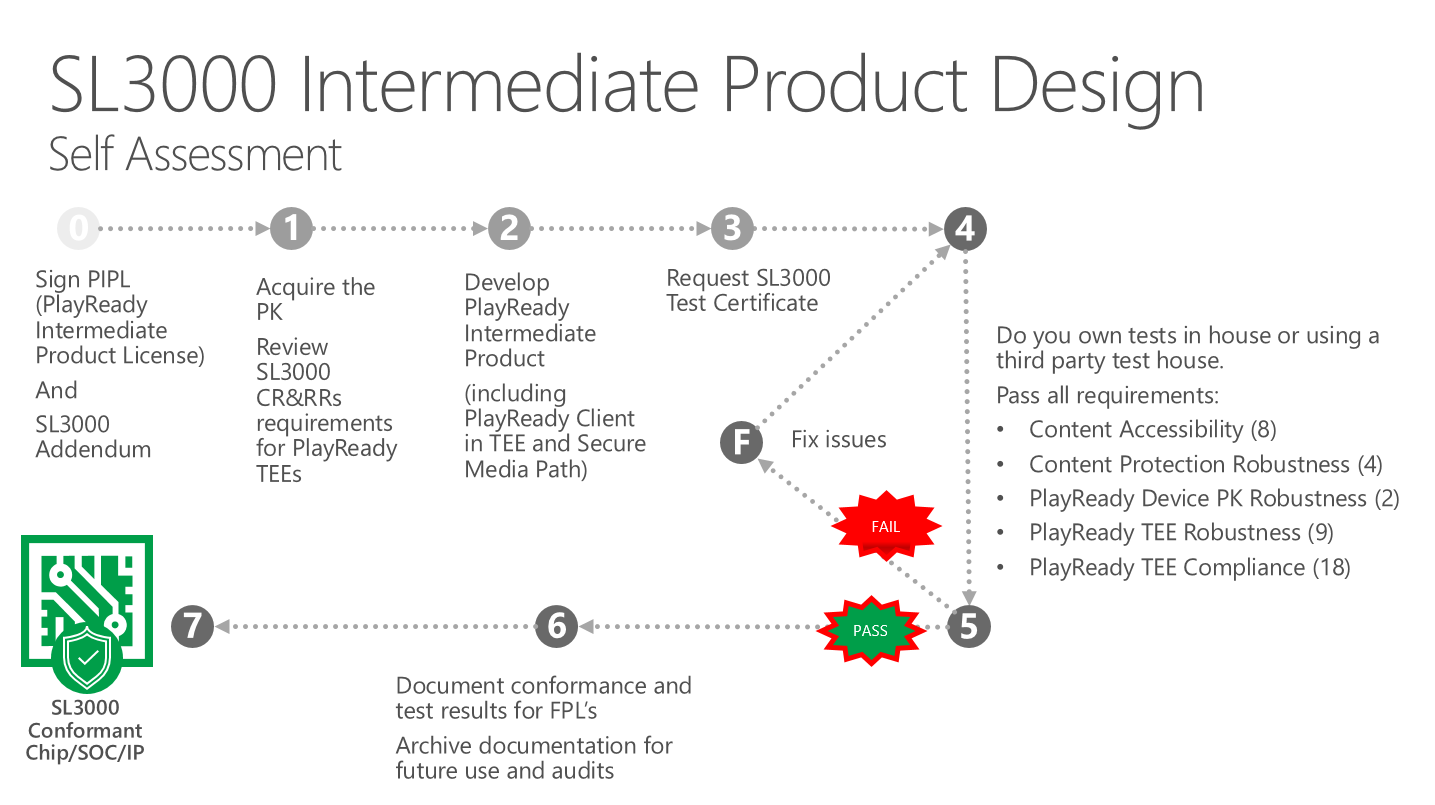

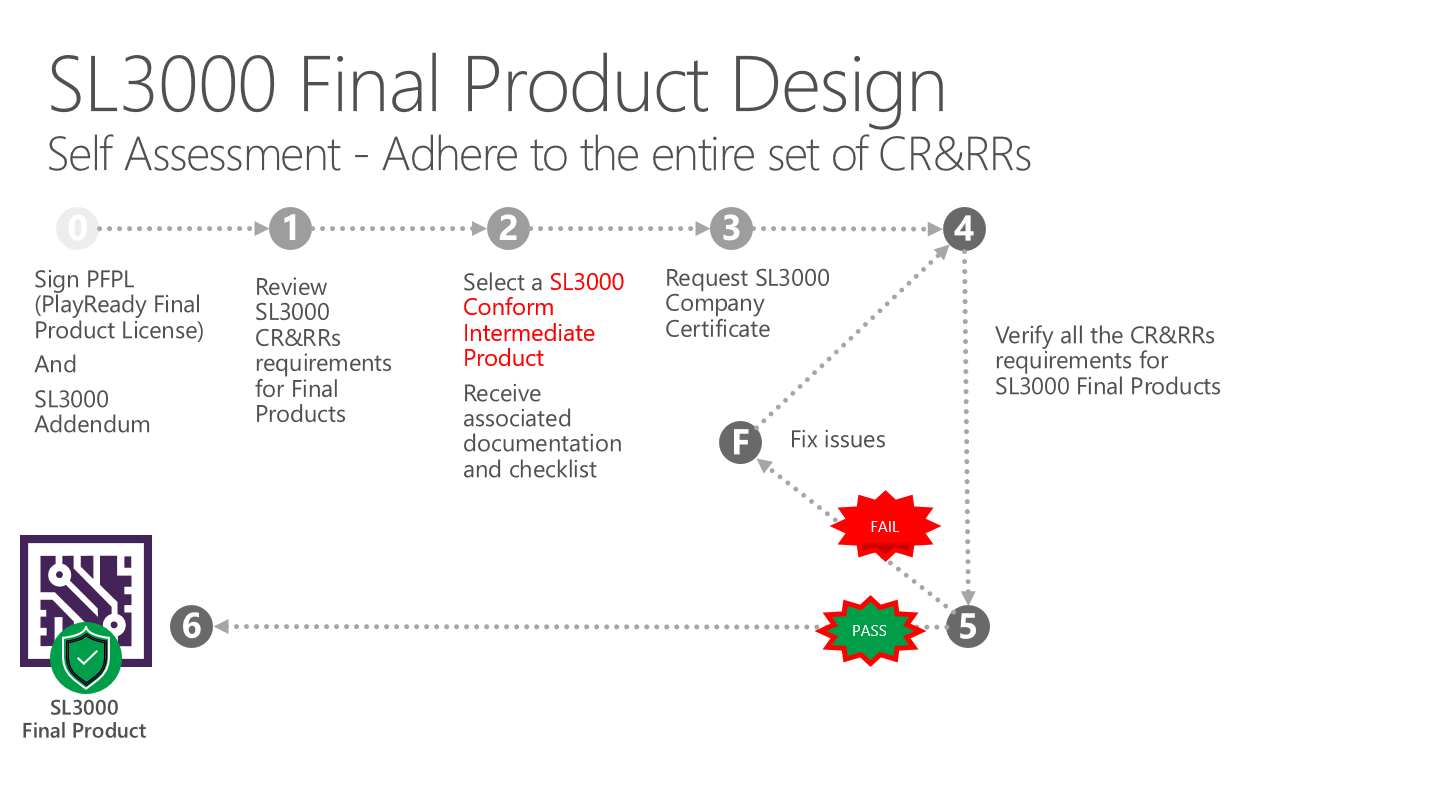

Im Abschnitt SL3000-Entwurfsprozess wird der End-to-End-Prozess beschrieben, dem ein PlayReady-Lizenznehmer nach SL3000-Konformität für ein Zwischenprodukt oder ein PlayReady-Endprodukt folgen soll.

Im Abschnitt SL3000-Anforderungen werden die Anforderungen für SL3000 Conformant Intermediate Products erläutert. Es ist wichtig und erforderlich, dass IPLs diese Anforderungen überprüfen und diese Überprüfung für FPLs in Form einer "Checkliste" dokumentieren, da sie sich in der Art der Anforderungen befinden: Sie befinden sich tief in der Hardware und in der TEE, und FPLs sind möglicherweise nicht immer in der Lage, diese Anforderungen selbst zu überprüfen. Der bereitgestellte Testbericht oder die Prüfliste ist ein Von IPLs zu verwendende Tool, damit FPLs wissen, welche Tests bereits ausgeführt und bestanden wurden, und können die zusätzlichen Tests sicher durchführen, die die gesamte Konformität des Endprodukts überprüfen.

Es gibt keinen solchen Abschnitt, in dem die Anforderungen für Endprodukte detailliert beschrieben werden, da FPLs die endgültige Selbstbewertung des Endprodukts vornehmen, das sie an die Endbenutzer verteilen, und müssen ihre Tests niemandem mitteilen.

2. Sl3000 Entwurfsprozess – Übersicht

Eine PlayReady-Sicherheitsstufe ist eine öffentlich verfügbare und weit verbreitete Definition der Robustheit für PlayReady-Produkte. Produkte können zwar die Robustitätsanforderungen für eine bestimmte PlayReady-Sicherheitsstufe überschreiten, aber es legt den Mindestbalken fest, der von einem Produkt erfüllt werden muss, um Inhalte zu nutzen, die das definierte Schutzniveau erfordern. Die im April 2015 aktualisierten PlayReady-Compliance- und Robustheitsregeln führen die PlayReady-Sicherheitsstufe 3000 (SL3000) und Anforderungen für PlayReady TEE-Implementierungen ein, um die Hardwaresicherheitsanforderungen für playReady Enhanced Content Protection zu erfüllen. PlayReady SL3000 ist so konzipiert, dass es ausreichend ist, um die Sicherheitsstandards für eine vielzahl von Inhaltsproduzenten, einschließlich Premium-Hollywood-Inhalten, zu erfüllen.

PlayReady SL3000 Self-Assessment soll PlayReady-Lizenznehmern dabei helfen, Verteilungsrechte für UHD (4K), andere Arten von erweiterten Inhalten (z. B. HDR, 3D usw.) und neue erweiterte Inhaltsbereitstellungsmodelle (z. B. frühes Fenster) zu erhalten.

Die Sicherheit eines PlayReady-Produkts hängt entscheidend von der Robustheit der PlayReady-Implementierung ab. Eine Sicherheitsüberprüfung, einschließlich Hardware und Firmware, ist erforderlich, damit Intermediate Products sich für SL3000 qualifizieren kann. Die Sicherheitsüberprüfung basiert auf den SL3000-Anforderungen, die in Abschnitt 3 dieses Dokuments beschrieben sind. Diese Sicherheitsüberprüfung muss dokumentiert werden, und die Dokumentation muss den Unternehmen mitgeteilt werden, die ein Endprodukt auf Basis dieses Zwischenprodukts erstellen. Diese Sicherheitsüberprüfung kann von einem Drittanbieter-Testhaus oder vom Implementierer selbst (ipL) durchgeführt werden.

PlayReady Final Products muss nicht von einem Drittanbieter-Testhaus überprüft werden, um sich für die SL3000-Konformität zu qualifizieren. Endprodukte, die mit einem SL3000-Zertifikat ausgeliefert werden möchten, dürfen dies jedoch nur tun, wenn sie die Anforderungen für SL3000-kompatible Endprodukte erfüllen. Dies erfordert, dass das Endprodukt ein SL3000 Konformes Zwischenprodukt verwendet und den SL3000-Compliance- und Robustheitsregeln entspricht.

3. SL3000 Anforderungen für Zwischenprodukte

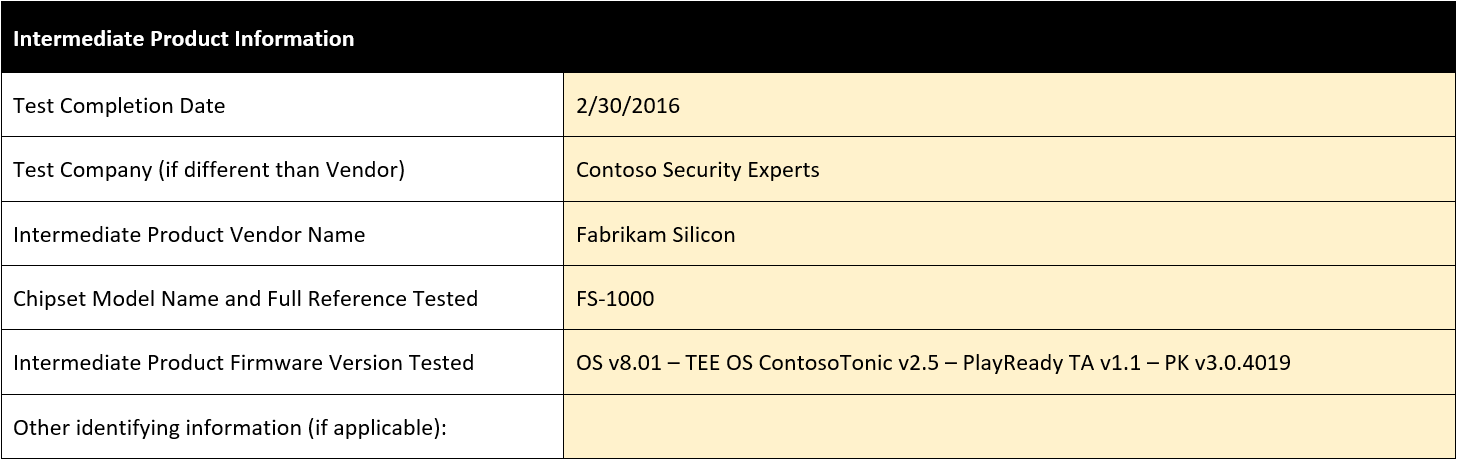

Die Sicherheit eines PlayReady-Produkts hängt entscheidend von der Robustheit der PlayReady-Implementierung ab. Daher hat Microsoft in den PlayReady-Compliance- und Robustheitsregeln Anforderungen definiert, die alle PlayReady-Zwischenprodukte erfüllen oder überschreiten müssen, bevor sie an Die Lizenzlizenzen des Endgültigen Produkts verteilt werden können. Die folgende Checkliste ist ein Tool für IPLs, um die Sicherheitsüberprüfung zu dokumentieren, die sie für ihr Produkt ausgeführt haben, bevor sie es verteilen. Diese Sicherheitsüberprüfungsdokumentation muss Unternehmen mitgeteilt werden, die ein Endprodukt basierend auf diesem Zwischenprodukt erstellen.

Die Anforderungen sind in 5 Kategorien unterteilt:

- Zertifizierungsstelle: Barrierefreiheit für Inhalte

- CPR: Stabilität des Inhaltsschutzes

- PKR: PlayReady Device Porting Kit Robustness

- TEER: PlayReady Trusted Execution Environment (TEE) Robustness

- TEEC: PlayReady Trusted Execution Environment (TEE) Compliance

Sl3000-Anforderungen für Zwischenprodukte Testbericht – Checkliste

| Anforderung | Zugrunde liegende Regel | Titel | Anforderung | Übersicht über Testprozeduren & Ressourcennutzung | Ergebnis |

|---|---|---|---|---|---|

| CA-1.1 | RR 2.2.1 | Produktdesign – TEE | PlayReady Product ist eindeutig so konzipiert, dass es eine PlayReady Trusted Execution Environment (TEE) verwendet. | Architekturüberprüfung und Codeüberprüfung | - |

| CA-1.2 | RR 2.2.1 | Produktdesign – TEE | PlayReady Product verwendet nur Inhaltsschutzfunktionen, die von einem PlayReady TEE implementiert werden. | Architekturüberprüfung und Codeüberprüfung | - |

| CA-2.1 | RR 2.2.2.1 | Entschlüsselter Inhalt | Entschlüsselte A/V-Inhalte dürfen nicht lesbar sein oder außerhalb der PlayReady Trusted Execution Environment platziert werden. Entschlüsselte A/V-Inhalte dürfen nicht für Code verfügbar sein, der außerhalb von PlayReady TEE ausgeführt wird. | Architekturüberprüfung und Codeüberprüfung. Penetrationstests unter Tools XYZ | - |

| CA-2.2 | RR 2.2.2.2 | Geheime Schlüssel für Anwendungen | Anwendungsgeheimnisse dürfen nicht im zusammenhängenden Klartextspeicher verfügbar sein, außer wenn sie zum Entschlüsseln von Inhalt und/oder Schlüsselmaterial verwendet werden. Anwendungsgeheimnisse dürfen nicht für Code verfügbar sein, der außerhalb der PlayReady Trusted Execution Environment ausgeführt wird. | Architekturüberprüfung und Codeüberprüfung | - |

| CA-3 | RR 2.2.3 | Videoübertragung | PlayReady-Produkte müssen eindeutig so gestaltet sein, dass bei der Übertragung des Videoteils von komprimierten oder unkomprimierten entschlüsselten A/V-Inhalten diese Daten vor unbefugtem Abfangen mithilfe von Weit verfügbaren Tools, spezialisierten Tools oder professionellen Softwaretools geschützt sind und nur mit Schwierigkeiten mit professionellen Hardwaretools abgefangen werden können. Der Schwierigkeitsgrad, der für professionelle Hardwaretools gilt, ist so, dass ein typischer Verbraucher nicht in der Lage sein sollte, professionelle Hardwaretools mit oder ohne Anweisungen zu verwenden, um solche Daten abzufangen, ohne das Risiko eines schwerwiegenden Schadens am Produkt oder eines Personenschadens zu riskieren. | Architekturüberprüfung und Codeüberprüfung | - |

| CPR-1.1 | RR 3.1.2 | Gerätegeheimnisse, Protokollgeheimnisse und Anwendungsgeheimnisse | Implementierte Inhaltsschutzfunktionen und -merkmale gemäß Abschnitt 1.2.1 (Ermitteln, Offenlegen und/oder verwenden ohne Autorität die Gerätegeheimnisse, Protokollgeheimnisse und/oder Anwendungsgeheimnisse) der PlayReady-Robustheitsregeln: Können nicht mit allgemein verfügbaren Tools, spezialisierten Tools, professionellen Softwaretools oder einer außerhalb der PlayReady Trusted Execution Environment ausgeführten Software besiegt oder umgangen werden. | Architekturüberprüfung und Codeüberprüfung. Penetrationstests unter Tools XYZ | - |

| CPR-1.2 | RR 3.1.2 | Gerätegeheimnisse, Protokollgeheimnisse und Anwendungsgeheimnisse | Implementierte Inhaltsschutzfunktionen und -merkmale gemäß Abschnitt 1.2.1 (Ermitteln, Offenlegen und/oder verwenden ohne Autorität die Gerätegeheimnisse, Protokollgeheimnisse und/oder Anwendungsgeheimnisse) der PlayReady-Robustheitsregeln: können nur mit Schwierigkeiten mit professionellen Hardwaretools besiegt oder umgangen werden. | Architekturüberprüfung und Codeüberprüfung | - |

| CPR-2.1 | RR 3.2 | Inhaltsschlüssel, Lizenzintegritätsschlüssel und Zwischenschlüssel | Implementierte Inhaltsschutzfunktionen und -merkmale gemäß Abschnitt 1.2.2 (Ermitteln, Offenlegen und/oder verwenden ohne Autorität die Inhaltsschlüssel, Lizenzintegritätsschlüssel und/oder Zwischenschlüssel) der PlayReady-Robustheitsregeln: Können nicht mit weit verfügbaren Tools, spezialisierten Tools, professionellen Softwaretools oder einer außerhalb der PlayReady Trusted Execution-Umgebung ausgeführten Software besiegt oder umgangen werden. | Architekturüberprüfung und Codeüberprüfung | - |

| CPR-2.2 | RR 3.2 | Inhaltsschlüssel, Lizenzintegritätsschlüssel und Zwischenschlüssel | Implementierte Inhaltsschutzfunktionen und -merkmale gemäß Abschnitt 1.2.2 (Ermitteln, Offenlegen und/oder uneingeschränkte Verwendung der Inhaltsschlüssel, Lizenzintegritätsschlüssel und/oder Zwischenschlüssel) der PlayReady-Robustheitsregeln: Können nur mit Schwierigkeiten mit professionellen Hardwaretools besiegt oder umgangen werden. | Architekturüberprüfung und Codeüberprüfung. Penetrationstests unter Tools XYZ | - |

| CPR-3.1 | RR 3.3.2 | Öffentliche Stammschlüssel | Implementierte Inhaltsschutzfunktionen und -merkmale, die in Abschnitt 1.3.1 (Ersetzen sie ohne Autorität die öffentlichen Stammschlüssel) der PlayReady-Stabilitätsregeln beschrieben sind: können nicht mit allgemein verfügbaren Tools, spezialisierten Tools, professionellen Softwaretools oder einer Software, die außerhalb der PlayReady Trusted Execution Environment ausgeführt wird, besiegt oder umgangen werden. | Architektur- und Codeüberprüfung | - |

| CPR-3.2 | RR 3.3.2 | Öffentliche Stammschlüssel | Implementierte Inhaltsschutzfunktionen und -merkmale, die in Abschnitt 1.3.1 (Ersetzen sie ohne Autorität die öffentlichen Stammschlüssel) der PlayReady-Stabilitätsregeln beschrieben sind: können nur mit Schwierigkeiten mit professionellen Hardwaretools besiegt oder umgangen werden. | usw. | - |

| CPR-4.1 | RR 3.4.1 | Vertrauliche Informationen | Implementierte Inhaltsschutzfunktionen und -merkmale, die in Abschnitt 1.4 (Vertraulich bleiben) der PlayReady-Stabilitätsregeln festgelegt sind, wo immer zutreffend: können nicht mit den Tools für allgemein verfügbare Tools besiegt oder umgangen werden. | usw. | - |

| CPR-4.2 | RR 3.4.1 | Vertrauliche Informationen | Implementierte Inhaltsschutzfunktionen und -merkmale, die in Abschnitt 1.4 (Vertraulich bleiben) der PlayReady-Stabilitätsregeln festgelegt sind, sofern zutreffend: können nur mit Schwierigkeiten mit spezialisierten Tools, professionellen Softwaretools oder professionellen Hardwaretools besiegt oder umgangen werden. | usw. | - |

| PKR-1.1 | RR 5.2.2.1 | Anti-Rollback-Uhr – Letzte bekannte gute Zeit | Implementierte Vertrauenswerte und -merkmale, die in Abschnitt 5.1.2.8 (Letzte als gut bekannte Datum und Uhrzeit für PlayReady Final Products, die eine Anti-Rollback-Uhr implementieren) der PlayReady-Stabilitätsregeln: können nicht ohne Autorität mit Tools für allgemein verfügbare Tools oder spezialisierten Tools geändert werden. | usw. | - |

| PKR-1.2 | RR 5.2.2.1 | Anti-Rollback-Uhr – Letzte bekannte gute Zeit | Implementierte Vertrauenswerte und -merkmale, die in Abschnitt 5.1.2.8 (Letzte bekannte Gute Datum und Uhrzeit, für PlayReady Final Products, die eine Anti-Rollback-Uhr implementieren) der PlayReady-Stabilitätsregeln festgelegt sind: können nur mit Schwierigkeiten ohne Autorität mit Professional Software Tools oder Professional Hardware Tools geändert werden. | usw. | - |

| PKR-2.1 | RR 5.2.4 | Überprüfungszustand und Zeitgeberzustand | Implementierte Vertrauenswerte und -merkmale, die in Abschnitt 5.1.2.5 (Validierungsstatus) und Abschnitt 5.1.2.6 (Timerstatus) der PlayReady-Stabilitätsregeln festgelegt sind: kann nicht ohne Autorität mithilfe von Tools für allgemein verfügbare Tools geändert werden. | usw. | - |

| PKR-2.2 | RR 5.2.4 | Überprüfungszustand und Zeitgeberzustand | Implementierte Vertrauenswerte und -merkmale, die in Abschnitt 5.1.2.5 (Validierungsstatus) und Abschnitt 5.1.2.6 (Timerstatus) der PlayReady-Stabilitätsregeln festgelegt sind: können nur mit Schwierigkeiten ohne Autorität mit spezialisierten Tools, professionellen Softwaretools oder professionellen Hardwaretools geändert werden. | usw. | - |

| TEER-1.1 | RR 7.2.1 | Secure Clock – Secure Clock State | Implementierte Inhaltsschutzfunktionen und -merkmale, die in Abschnitt 7.1.2.3 (Secure Clock State, for PlayReady Final Products implementing a Secure Clock) der PlayReady Robustness Rules beschrieben sind: können nicht ohne Autorität mithilfe von allgemein verfügbaren Tools, spezialisierten Tools, professionellen Softwaretools oder jeglicher Software, die außerhalb der vertrauenswürdigen Ausführungsumgebung ausgeführt wird, geändert werden. | usw. | - |

| TEER-1.2 | RR 7.2.1 | Secure Clock – Secure Clock State | Implementierte Inhaltsschutzfunktionen und -merkmale, die in Abschnitt 7.1.2.3 (Secure Clock State, for PlayReady Final Products implementing a Secure Clock) der PlayReady Robustness Rules beschrieben sind: können nur mit Schwierigkeiten ohne Autorität mit professionellen Hardwaretools geändert werden. Der Schwierigkeitsgrad, der für professionelle Hardwaretools gilt, ist so, dass ein typischer Verbraucher nicht in der Lage sein sollte, professionelle Hardwaretools mit oder ohne Anweisungen zu verwenden, um die Inhaltsschutzfunktionen und die in Abschnitt 7.1.2.3 (Secure Clock State, for PlayReady Trusted Execution Environment Implementations implementing a Secure Clock) beschriebenen Merkmale ohne Autorität zu ändern, ohne das Risiko einer ernsthaften Beschädigung des Produkts oder einer Persönlichen Verletzung. | usw. | - |

| TEER-2.1 | RR 7.2.2 | Gerätegeheimnisse, Sperrdaten, Zeitgeberstatus, Protokollgeheimnisse, Arbeitssatz und Ausgabeschutzstatus | Implementierte Vertrauenswerte und -merkmale gemäß Abschnitt 7.1.2.1 (Gerätegeheimnisse), Abschnitt 7.1.2.4 (Sperrdaten), Abschnitt 7.1.2.5 (Timerstatus, für PlayReady-Produkte, die eine sichere Uhr implementieren), Abschnitt 7.1.2.6 (Protokollgeheimnisse), Abschnitt 7.1.2.8 (Arbeitssatz) und Abschnitt 7.1.2.9 (Ausgabeschutzstatus) der PlayReady-Robustness-Regeln: kann nicht ohne Autorität mithilfe von Weit verfügbaren Tools, spezialisierten Tools geändert werden. Professionelle Softwaretools oder beliebige Software, die außerhalb der vertrauenswürdigen Ausführungsumgebung ausgeführt wird. | usw. | - |

| TEER-2.2 | RR 7.2.2 | Gerätegeheimnisse, Sperrdaten, Zeitgeberstatus, Protokollgeheimnisse, Arbeitssatz und Ausgabeschutzstatus | Implementierte Vertrauenswerte und -merkmale gemäß Abschnitt 7.1.2.1 (Gerätegeheimnisse), Abschnitt 7.1.2.4 (Sperrdaten), Abschnitt 7.1.2.5 (Timerstatus, für PlayReady-Produkte, die eine sichere Uhr implementieren), Abschnitt 7.1.2.6 (Protokollgeheimnisse), Abschnitt 7.1.2.8 (Arbeitssatz) und Abschnitt 7.1.2.9 (Ausgabeschutzstatus) der PlayReady-Stabilitätsregeln: kann nur mit Schwierigkeiten ohne Autorität mit professionellen Hardwaretools geändert werden. Die Schwierigkeitsstufe für professionelle Hardwaretools ist so, dass ein typischer Verbraucher nicht in der Lage sein sollte, professionelle Hardwaretools mit oder ohne Anweisungen ohne Autorität zu ändern, die in Abschnitt 7.1.2.1 (Gerätegeheimnisse), Abschnitt 7.1.2.4 (Sperrdaten), Abschnitt 7.1.2.5 (Timerstatus, für PlayReady-Produkte, die eine sichere Uhr implementieren), ohne Autorität zu ändern. Abschnitt 7.1.2.6 (Protokollgeheimnisse), Abschnitt 7.1.2.8 (Arbeitssatz) und Abschnitt 7.1.2.9 (Ausgabeschutzzustand) ohne Gefahr einer schweren Beschädigung des Produkts oder der Personenverletzung. | usw. | - |

| TEER-3.1 | RR 7.2.3 | Seriennummern | Implementierte Vertrauenswerte und -merkmale, die in Abschnitt 7.1.2.2 (Seriennummer) der PlayReady-Stabilitätsregeln festgelegt sind: können nicht speziell mithilfe von allgemein verfügbaren Tools, spezialisierten Tools, professionellen Softwaretools oder softwarebasierten Software festgelegt werden, die außerhalb der vertrauenswürdigen Ausführungsumgebung ausgeführt wird. | usw. | - |

| TEER-3.2 | RR 7.2.3 | Seriennummern | Implementierte Vertrauenswerte und -merkmale, die in Abschnitt 7.1.2.2 (Seriennummer) der PlayReady-Stabilitätsregeln festgelegt sind: Können nur mit Schwierigkeiten mit professionellen Hardwaretools festgelegt werden. Der Schwierigkeitsgrad, der für professionelle Hardwaretools gilt, ist so, dass ein typischer Verbraucher nicht in der Lage sein sollte, professionelle Hardwaretools mit oder ohne Anweisungen zu verwenden, um die in Abschnitt 7.1.2.2 (Seriennummer) festgelegten Vertrauenswerte und -merkmale ausdrücklich festzulegen, ohne das Risiko einer schweren Beschädigung des Produkts oder der Personenverletzung. | usw. | - |

| TEER-4.1 | RR 7.2.4 | Sicherer Code | Implementierte Vertrauenswerte und -merkmale, die in Abschnitt 7.1.2.7 (Sicherer Code) der PlayReady-Stabilitätsregeln festgelegt sind: können nicht ohne Autorität mithilfe von allgemein verfügbaren Tools, spezialisierten Tools, professionellen Softwaretools oder einer Software geändert werden, die außerhalb der vertrauenswürdigen Ausführungsumgebung ausgeführt wird. | usw. | - |

| TEER-4.2 | RR 7.2.4 | Sicherer Code | Implementierte Vertrauenswerte und Merkmale, die in Abschnitt 7.1.2.7 (Sicherer Code) der PlayReady-Stabilitätsregeln festgelegt sind, können aufgrund eines Übergangs des Energiezustands nicht autorisiert oder nicht autorisiert geändert werden. | usw. | - |

| TEER-4.3 | RR 7.2.4 | Sicherer Code | Implementierte Vertrauenswerte und Merkmale, die in Abschnitt 7.1.2.7 (Sicherer Code) der PlayReady-Stabilitätsregeln festgelegt sind, können nicht ohne Autorität geändert werden, da kein erforderlicher Prozess vorhanden ist, einschließlich, aber nicht beschränkt auf Sichere Startprozesse. | usw. | - |

| TEER-4.4 | RR 7.2.4 | Sicherer Code | Implementierte Vertrauenswerte und -merkmale, die in Abschnitt 7.1.2.7 (Sicherer Code) der PlayReady-Stabilitätsregeln festgelegt sind: können nur mit Schwierigkeiten ohne Autorität mit professionellen Hardwaretools geändert werden. Der Schwierigkeitsgrad, der für professionelle Hardwaretools gilt, ist so, dass ein typischer Verbraucher nicht in der Lage sein sollte, professionelle Hardwaretools mit oder ohne Anweisungen zu verwenden, um die in Abschnitt 7.1.2.7 (Secure Code) festgelegten Vertrauenswerte und -merkmale ohne Gefahr einer schwerwiegenden Beschädigung des Produkts oder einer Personenverletzung ohne Autorität zu ändern. | usw. | - |

| TEER-5.1 | RR 7.3.1 | Sicherer Startprozess | Implementierung erforderlicher Prozesse gemäß Abschnitt 7.1.3.1 (Sichere Startprozesse) der PlayReady-Stabilitätsregeln, einschließlich ausnahmslos deren genutzten Daten, Geheimnissen und Prozessfluss: kann nicht ohne Autorität mithilfe von allgemein verfügbaren Tools, spezialisierten Tools, professionellen Softwaretools oder jeglicher Software geändert werden, die außerhalb der vertrauenswürdigen Ausführungsumgebung ausgeführt wird. | usw. | - |

| TEER-5.2 | RR 7.3.1 | Sicherer Startprozess | Implementierung erforderlicher Prozesse gemäß Abschnitt 7.1.3.1 (Sichere Startprozesse) der PlayReady-Stabilitätsregeln, einschließlich ausnahmslos deren genutzten Daten, Geheimnissen und Prozessfluss: kann nur mit Schwierigkeiten ohne Autorität mit professionellen Hardwaretools geändert werden. Der Schwierigkeitsgrad, der für professionelle Hardwaretools gilt, ist so, dass ein typischer Verbraucher nicht in der Lage sein sollte, professionelle Hardwaretools mit oder ohne Anweisungen zu verwenden, um die in Abschnitt 7.1.3.1 (Sicherer Startprozess) festgelegten Vertrauenswerte und Merkmale ohne Gefahr einer schwerwiegenden Beschädigung des Produkts oder von Personenschäden ohne Autorität zu ändern. | usw. | - |

| TEER-6.1 | RR 7.3.2 | Sicherer Updateprozess | Implementierung erforderlicher Prozesse gemäß Abschnitt 7.1.3.2 (Sichere Updateprozesse) der PlayReady-Stabilitätsregeln: kann nicht ohne Autorität mit weit verfügbaren Tools, spezialisierten Tools, professionellen Softwaretools oder einer Außerhalb der vertrauenswürdigen Ausführungsumgebung ausgeführten Software geändert werden. | usw. | - |

| TEER-6.2 | RR 7.3.2 | Sicherer Updateprozess | Implementierte erforderliche Prozesse gemäß Abschnitt 7.1.3.2 (Sichere Updateprozesse) der PlayReady-Stabilitätsregeln: Kann nicht auf einen vorherigen Zustand zurückgesetzt werden, wenn dies die Stabilität des Prozesses oder zugehörige Vertrauenswerte verringern würde. | usw. | - |

| TEER-6.3 | RR 7.3.2 | Sicherer Updateprozess | Implementierung erforderlicher Prozesse gemäß Abschnitt 7.1.3.2 (Sichere Updateprozesse) der PlayReady-Stabilitätsregeln: kann nur mit Schwierigkeiten ohne Autorität mit professional Hardware Tools geändert werden. Der Schwierigkeitsgrad, der für professionelle Hardwaretools gilt, ist so, dass ein typischer Verbraucher nicht in der Lage sein sollte, professionelle Hardwaretools mit oder ohne Anweisungen zu verwenden, um die in Abschnitt 7.1.3.2 (Sicherer Updateprozess) festgelegten Vertrauenswerte und -merkmale ohne Gefahr einer schweren Beschädigung des Produkts oder von Personenschäden ohne Autorität zu ändern. | usw. | - |

| TEER-7.1 | RR 7.4.1 | Remotebereitstellung | Implementierte optionale Prozesse gemäß Abschnitt 7.1.4.1 (Remotebereitstellung) der Robustness-Regeln: können nicht ohne Autorität mithilfe von Allgemein verfügbaren Tools, spezialisierten Tools, professionellen Softwaretools oder jeglicher Außerhalb der vertrauenswürdigen Ausführungsumgebung ausgeführter Software geändert werden. | usw. | - |

| TEER-7.2 | RR 7.4.1 | Remotebereitstellung | Implementierte optionale Prozesse, die in Abschnitt 7.1.4.1 (Remotebereitstellung) der Stabilitätsregeln beschrieben sind: können nur mit Schwierigkeiten ohne Autorität mit professionellen Hardwaretools geändert werden. Der Schwierigkeitsgrad, der für professionelle Hardwaretools gilt, ist so, dass ein typischer Verbraucher nicht in der Lage sein sollte, professionelle Hardwaretools mit oder ohne Anweisungen zu verwenden, um die in Abschnitt 7.1.4.1 (Remote Provisioning) festgelegten Vertrauenswerte und -merkmale ohne Gefahr einer schwerwiegenden Beschädigung des Produkts oder einer Personenverletzung ohne Autorität zu ändern. | usw. | - |

| TEER-7.3 | RR 7.4.1 | Remotebereitstellung | Implementierte optionale Prozesse gemäß Abschnitt 7.1.4.1 (Remotebereitstellung) der Stabilitätsregeln: können Gerätegeheimnisse nicht zum Nachweis der Echtheit verwenden, es sei denn, solche Geheimnisse sind für das Gerät eindeutig und erfüllen die Anforderungen in Abschnitt 7.2.2. | usw. | - |

| TEEC-1.1 | CR 19.2.1 | Hardwareidentifikation | PlayReady Trusted Execution Environment (TEE) stellt einen eindeutigen Hardwarebezeichner bereit. | usw. | - |

| TEEC-1.2 | CR 19.2.2 | Hardwareidentifikation | Die Hardware-ID von PlayReady TEE ist über Geräteneustarts hinweg persistent. | usw. | - |

| TEEC-1.3 | CR 19.2.2 | Hardwareidentifikation | Der Hardwarebezeichner von PlayReady TEE ist über Gerätefirmwareupdates hinweg persistent. | usw. | - |

| TEEC-2.1 | CR 19.3.1 | Schnittstellendefinition | Alle Funktionen der PlayReady-Schnittstelle für vertrauenswürdige Ausführungsumgebungen (PRiTEE) wurden innerhalb der PlayReady TEE implementiert. | usw. | - |

| TEEC-2.2 | CR 19.3.1 | Schnittstellendefinition | Eine sichere Ersatzimplementierung wurde für jede Funktion bereitgestellt, die in der Microsoft-Implementierung als ersetzungsbedürftige Funktion dokumentiert ist. | usw. | - |

| TEEC-2.3 | CR 19.3.3 | Schnittstellendefinition | PlayReady TEE hat die Struktur oder den Inhalt von Methodenparametern, die vom PRiTEE definiert werden, nicht geändert. | usw. | - |

| TEEC-3.1 | CR 19.3.2 | Schlüsselmaterial | Die TEE von PlayReady Product bietet einen symmetrischen Schlüssel, der für jeden Client eindeutig ist. | usw. | - |

| TEEC-3.2 | CR 19.3.2 | Schlüsselmaterial. | Der symmetrische Schlüssel von PlayReady Product ist nur für Code zugänglich, der innerhalb der PlayReady TEE ausgeführt wird. | usw. | - |

| TEEC-4 | CR 19.4.1 | Erforderliche Schutzrichtlinien | PlayReady TEE hat Ausgabesteuerelemente implementiert, wie in Abschnitt 3.6 (Ausgabesteuerelemente) der PlayReady-Kompatibilitätsregeln definiert. | usw. | - |

| TEEC-5.1 | CR 19.5.1 | Anforderungen an den Ausgabeschutz | PlayReady TEE unterstützt alle Anforderungen an die Ausgabesteuerung in Abschnitt 3.6 (Ausgabesteuerelemente) der PlayReady-Kompatibilitätsregeln. | usw. | - |

| TEEC-5.2 | CR 19.5.1 | Anforderungen an den Ausgabeschutz | Alle Anforderungen an den Ausgabeschutz werden innerhalb der PlayReady TEE erzwungen, unabhängig von der mindesten Lizenzsicherheitsstufe, die interpretiert wird. | usw. | - |

| TEEC-6.1 | CR 19.6.2 | Sichere Uhr | Secure Clock, die in PlayReady TEE implementiert wurde, bietet beim Zurücksetzen keinen gültigen Zeitpunkt. | usw. | - |

| TEEC-6.2 | CR 19.6.2 | Sichere Uhr | Secure Clock kann nur innerhalb der PlayReady TEE festgelegt werden. | usw. | - |

| TEEC-6.3 | CR 19.6.2 | Sichere Uhr | Secure Clock kann regelmäßig festgelegt werden. | usw. | - |

| TEEC-6.4 | CR 19.6.3 | Sichere Uhr | PlayReady TEE-Berichterstellung, die eine Secure Clock unterstützt, verwendet eine solche Secure Clock, um den Lizenzablauf zu erzwingen. | usw. | - |

| TEEC-7 | CR 19.8.1 | Schlüsselverlauf | Nach dem Aktualisieren oder Ändern eines Schlüssels kann PlayReady TEE alle vorherigen Schlüssel wiederherstellen, um gespeicherte Inhalte zu entschlüsseln. | usw. | - |