Azure Front Door mit Power Pages-Websites einrichten

Als Website-Ersteller können Sie Azure Front Door mit Power Pages nutzen, um seine Edge-Zwischenspeicherung- und Web Application Firewall-Funktion (WAF) zu nutzen. In diesem Artikel erfahren Sie, wie Sie Azure Front Door mit Power Pages einrichten.

Anmerkung

- Obwohl sich dieser Artikel auf Azure Front Door konzentriert, können ähnliche Schritte für jeden anderen Content-Delivery-Network- oder WAF-Anbieter verwendet werden. Die von verschiedenen Komponenten verwendete Terminologie kann unterschiedlich sein.

- Während HTTPS-Einstellungen für benutzerdefinierte Domänen mithilfe des Azure-Portals Ihnen die Auswahl einer Standardminimum TLS-Version zwischen 1.0 und 1.2 ermöglicht, verwenden Sie TLS-Version 1.2 für starke Verschlüsselungen.

Führen Sie diese Schritte aus, um Azure Front Door mit Power Pages einzurichten:

- Richten Sie den Azure Front Door Endpunkt und den benutzerdefinierten Domänennamen ein, den Websitebenutzer verwenden werden.

- Konfigurieren Sie Ihre Power Pages-Website als Ursprung.

- Richten Sie Routingregeln ein, um statische Anfragen zwischenzuspeichern.

- Richten Sie WAF-Regeln ein, um eingehende Anfragen zu analysieren.

- Richten Sie die Website so ein, dass nur Datenverkehr von Azure Front Door akzeptiert wird.

Richten Sie Azure Front Door Endpunkt und den benutzerdefinierten Domänennamen ein

In diesem Abschnitt erfahren Sie, wie Sie den Azure Front Door-Dienst einrichten und einen benutzerdefinierten Domänennamen für dieses Setup aktivieren.

Anforderungen

Ein Azure-Abonnement mit dem Zugriff zum Erstellen neuer Dienste.

Ein benutzerdefinierter Domänenname und Zugriff auf den DNS-Anbieter für die Einrichtung des benutzerdefinierten Domänennamens.

Ein SSL-Zertifikat, das für den benutzerdefinierten Domänennamen verwendet wird. Das Zertifikat muss den Mindestanforderungen für Power Pages entsprechen.

Besitzerzugriff zu Power Pages, um den benutzerdefinierten Domänennamen einzurichten.

Azure Front Door mit Endpunkt einrichten

Anmerkung

Wenn Sie die Azure Front Door-Ressource bereits erstellt haben, fahren Sie mit Schritt 3 des folgenden Verfahrens fort.

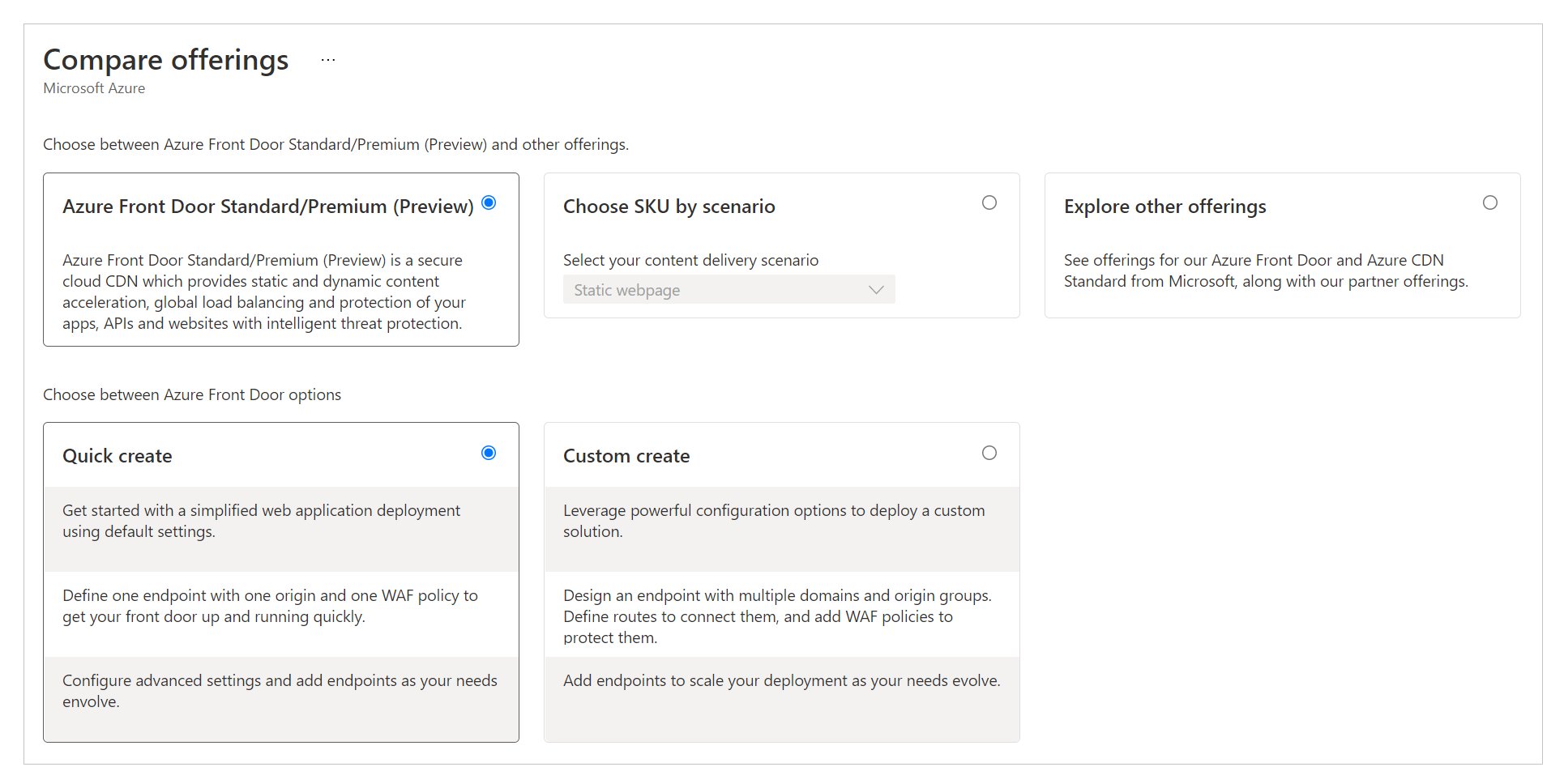

Melden Sie sich bei Azure-Portal an und erstellen Sie eine neue Azure Front Door-Ressource (Standard oder Premium). Mehr Informationen: Schnellstart: Erstellen eines Azure Front Door Standard/Premium-Profils – Azure-Portal

Schnellerstellung auswählen.

Tipp

Die meisten Einstellungen von Azure Front Door können später geändert werden.

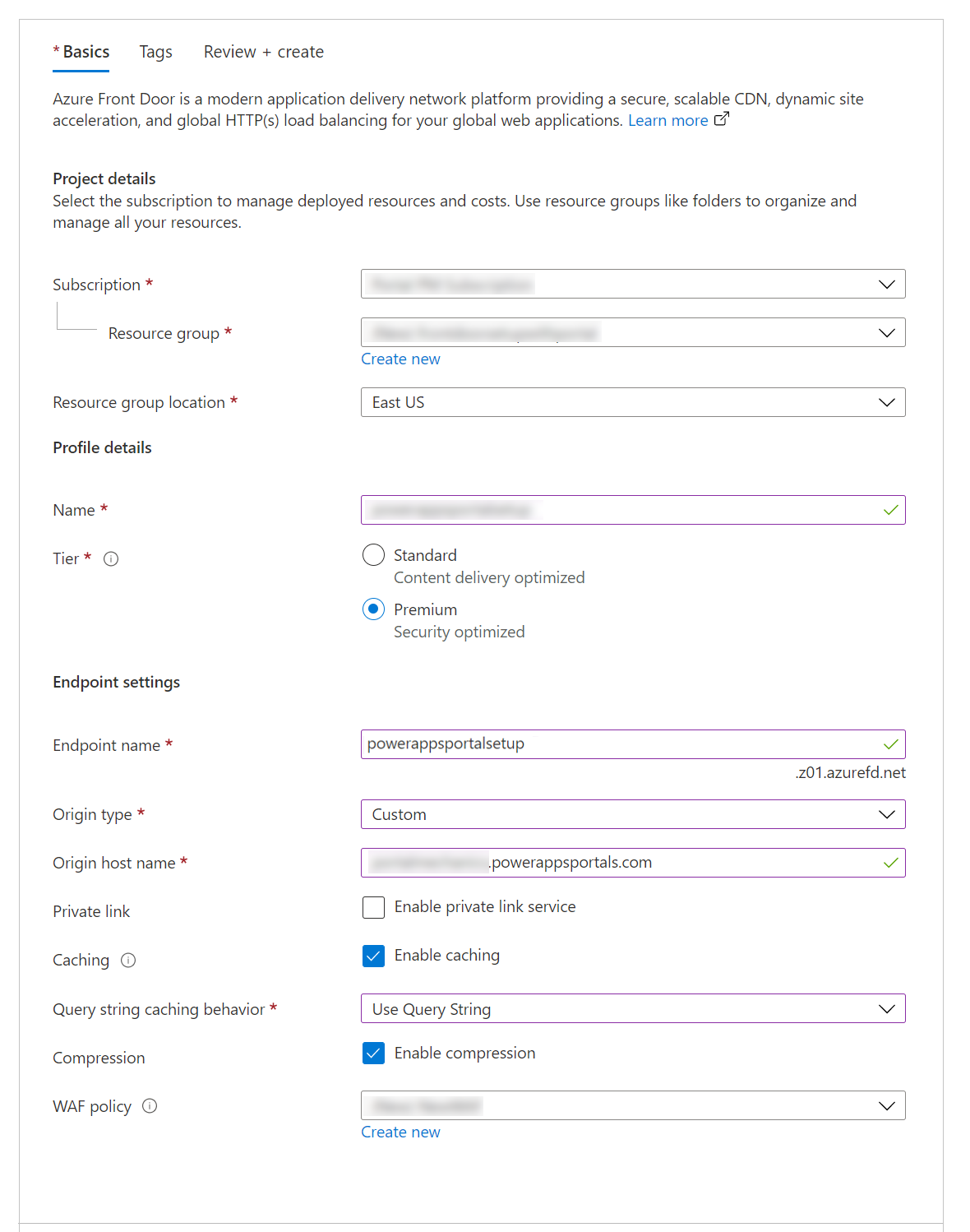

Wählen Sie die folgenden Details aus, oder geben Sie sie ein, um die Ressource zu konfigurieren.

Option Beschreibung Projektdetails Einstellungen in Bezug auf die Ressourcenorganisation, ähnlich wie bei jeder anderen Azure-Ressource. Abonnement Wählen Sie das Abonnement aus, in dem die Azure Front Door-Ressource erstellt wird. Ressourcengruppe Wählen Sie die Ressourcengruppe für Azure Front Door aus. Sie können auch eine neue Ressourcengruppe erstellen. Ressourcengruppenspeicherort Ressourcengruppenspeicherort auswählen. Profildetails Die Konfiguration für Azure Front Door. Name Name der Azure Front Door-Ressource. Ebene Wählen Sie die Ebene für Azure Front Door-Ressource aus. Für diesen Artikel haben wir den Premium-Tarif ausgewählt, der den Zugriff auf den von Microsoft verwalteten Regelsatz und den Bot-Schutz-Regelsatz für WAF ermöglicht. Endpunkt-Einstellungen Einstellungen für Azure Front Door Endpunkt.. Endpunkt-Name Geben Sie einen Namen für Ihre Azure Front Door-Anforderungen ein. Dieser Name ist die eigentliche URL, die den Datenverkehr für Benutzer bereitstellt. Später richten wir einen benutzerdefinierten Domainnamen ein, der auf diese URL verweist. Ursprungstyp Wählen Sie Benutzerdefiniert aus. Urspungs-Hostname Der Hostname für Ihre Power Pages-Website.

Format:yoursitename.powerappsportals.comoderyoursitename.microsoftcrmportals.comohnehttps://am Anfang.

Zum Beispielcontoso.powerappsportals.comPrivater Link Aktivieren Sie den privaten Linkdienst nicht. Zwischenspeichern Zwischenspeichern aktivieren. Beim Caching werden die Edge-Caching-Funktionen für statische Inhalte verwendet.

Caching wird weiter unter Richten Sie Routingregeln ein, um statische Anfragen zwischenzuspeichern weiter hinten in diesem Artikel.Verhalten für das Zwischenspeichern von Abfragezeichenfolgen Abfragezeichenfolge verwenden auswählen.. Diese Option stellt sicher, dass eine Seite mit dynamischem Inhalt, der die Abfragezeichenfolge erfüllt, die Abfragezeichenfolge berücksichtigt. Komprimierung Komprimierung aktivieren. WAF-Richtlinie Wählen Sie eine vorhandene App aus, oder erstellen Sie eine neue App.

Informationen zur WAF-Richtlinie finden Sie unter WAF-Regeln einrichten, um eingehende Anfragen zu analysieren später in diesem Artikel und auch unter Tutorial: Erstellen einer Web Application Firewall-Richtlinie in Azure Front Door mithilfe des Azure-Portals.Überprüfen + erstellen wählen und warten, bis die Einrichtung abgeschlossen ist. Dies dauert normalerweise 5 bis 10 Minuten.<

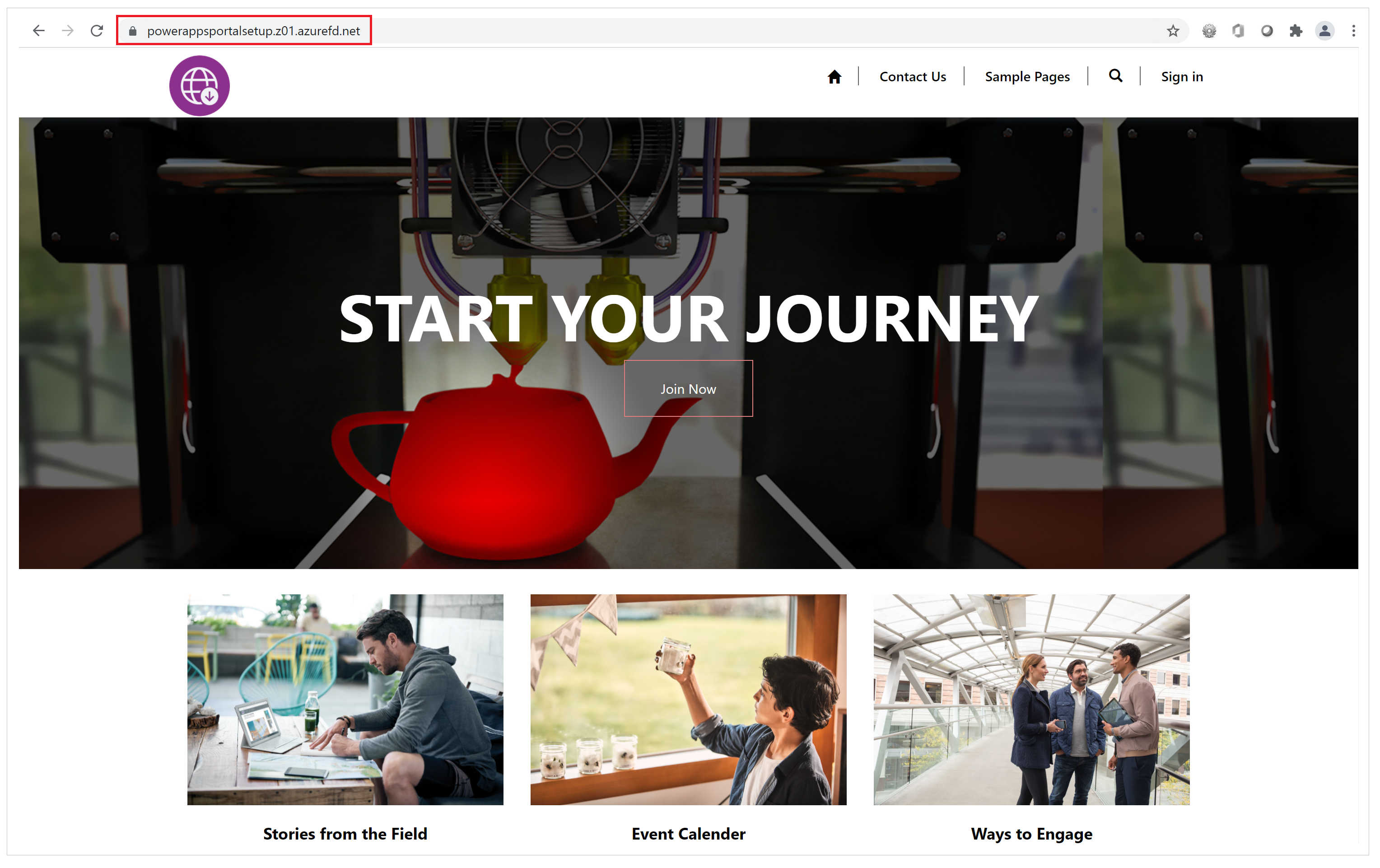

Überprüfen Sie die Einrichtung, indem Sie zur Endpunkt-URL navigieren (z. B.

contoso.example.azurefd.net) und überprüfen, ob der Inhalt von Ihrer Power Pages-Website angezeigt wird.

Tipp

Wenn die Antwort 404 nicht gefunden angezeigt wird, ist die Einrichtung möglicherweise noch nicht abgeschlossen. Bitte warten Sie und versuchen Sie es erneut.

Legen Sie den benutzerdefinierten Domänennamen fest

Bisher wurde der Azure Front Door Endpunkt eingerichtet, um den Datenverkehr vom Power Pages Back-End zu steuern. Diese Einrichtung verwendet jedoch weiterhin die Azure Front Door-URL, was zu Problemen wie Fehlern bei der Captcha-Prüfung oder Skalierungsproblemen führt.

Webbrowser lehnen Cookies ab, die von Power Pages festgesetzt werden, wenn Sie eine Azure Front Door Endpunkt-URL verwenden, die sich von der URL Ihrer Website unterscheidet. Daher müssen Sie sowohl für Ihre Website als auch für den Azure Front Door Endpunkt einen benutzerdefinierten Domänennamen einrichten.

Richten Sie einen benutzerdefinierten Domänennamen in Ihrer Website ein. Weitere Informationen: Einen benutzerdefinierten Domänenamen hinzufügen.

Aktivieren Sie Ihren benutzerdefinierten Website-Domänennamen in der Azure Front Door-Ressource, indem Sie die folgenden Schritte ausführen:

Aktualisieren Sie Ihren DNS-Anbieter, indem Sie den CNAME-Eintrag entfernen, der zuvor während der Einrichtung der benutzerdefinierten Domäne für Power Pages erstellt wurde. Nur CNAME sollte aktualisiert werden; entfernen Sie nicht den ursprünglichen Hostnamen. DNS verweist CNAME auf die Azure Front Door Endpunkt. Der einzige Zweck des Hinzufügens von CNAME bestand darin, sicherzustellen, dass der benutzerdefinierte Hostname auf Power Pages vorhanden ist. Diese Präsenz stellt sicher, dass Power Pages Datenverkehr an diesen benutzerdefinierten Domänennamen über Azure Front Door bereitstellen können, und für alle Website-Cookies wird auch die Domäne korrekt eingerichtet.

Richten Sie den benutzerdefinierten Domänennamen in der Azure Front Door Endpunkt ein, indem Sie die folgenden Schritte ausführen: Erstellen Sie eine benutzerdefinierte Domäne mithilfe des Azure-Portals.

Überprüfen Sie Folgendes, um die Einrichtung zu bestätigen:

Richten Sie Azure Front Door Endpunkt und den benutzerdefinierten Domänennamen ein. Benutzen Sie nslookup um zu überprüfen, ob ein CNAME-Eintrag für Azure Front Door Endpunkt korrekt zurückgegeben wird. Wenn der CNAME-Eintrag immer noch auf Power Pages verweist, müssen Sie dies korrigieren.

Wenn Sie zum benutzerdefinierten Domänennamen navigieren, wird die Seite Ihrer Power Pages-Website angezeigt.

Nachdem Sie diese Schritte ausgeführt haben, haben Sie eine grundlegende Einrichtung von Azure Front Door Endpunkt für die Website abgeschlossen. In den nächsten Schritten aktualisieren Sie verschiedene Einstellungen und Regeln, um diese Konfiguration effizienter zu gestalten und verschiedene Anwendungsfälle besser handhaben zu können.

Konfigurieren Sie die Website als Ursprungsserver

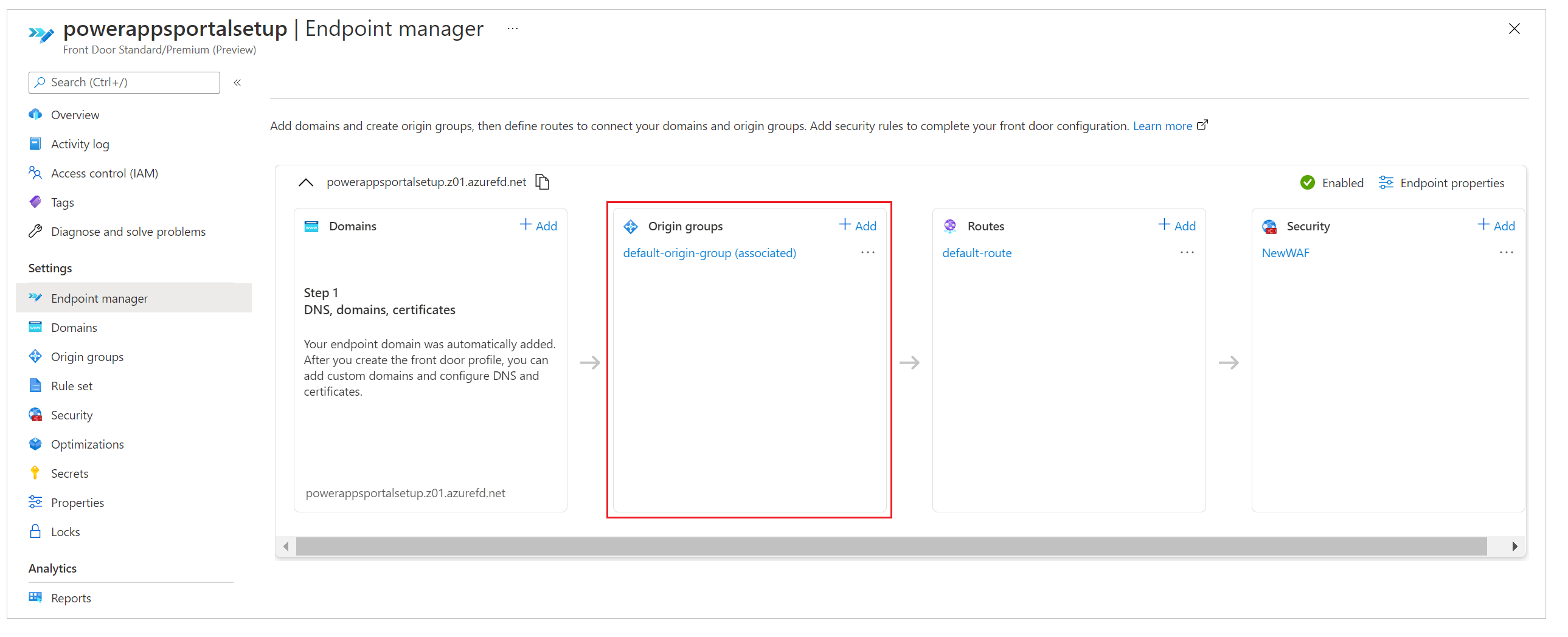

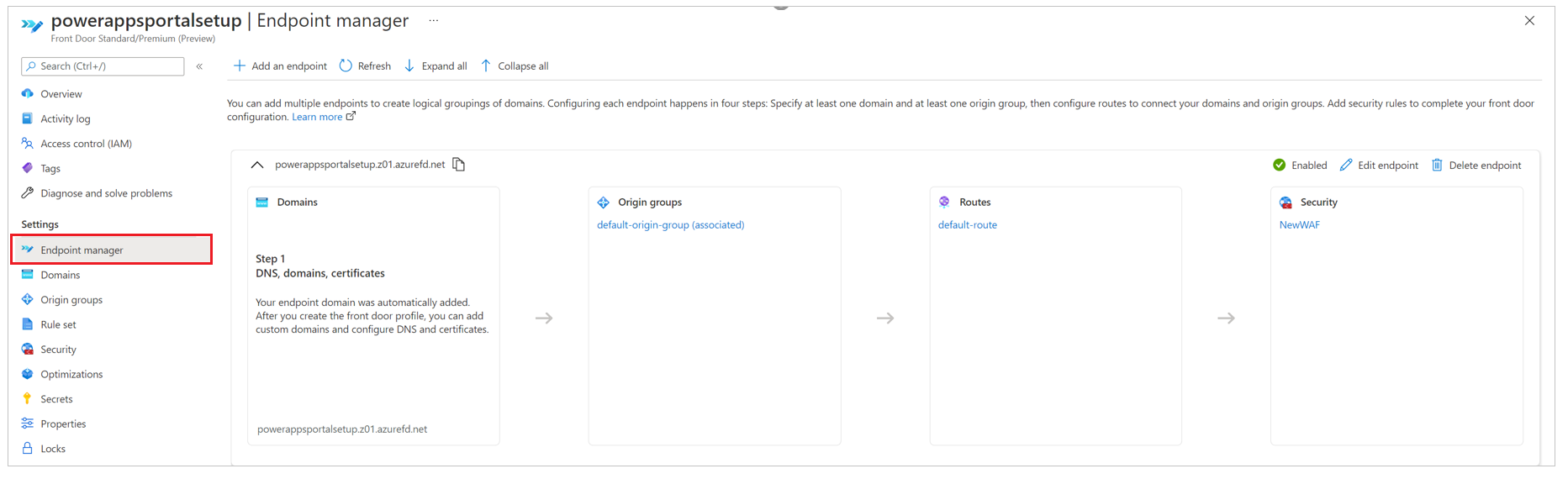

Der nächste Schritt besteht darin, die Einstellungen des Ursprungsservers zu optimieren, um sicherzustellen, dass das Setup ordnungsgemäß funktioniert. Benutzen Sie Endpunkt-Manager in Azure Front Door-Konfigurationen im Azure-Portal, um die Ursprungsgruppeneinstellungen zu aktualisieren.

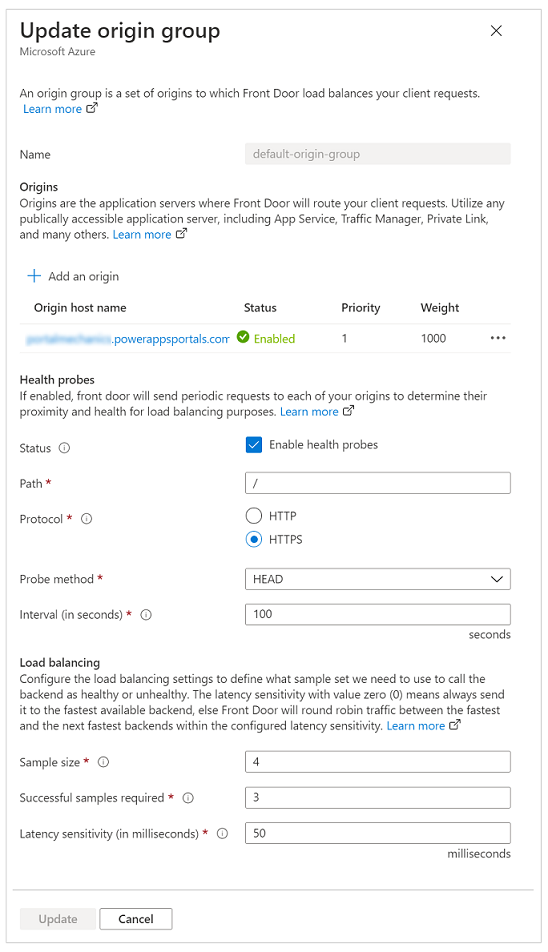

Während des zuvor durchgeführten Schnellerstellungs-Setups haben Sie Endpunkt Details eingegeben, die automatisch die Konfiguration mit dem Namen Standardursprungsgruppe (zugehörig) erstellt haben. (Dieser Name kann je nach Gebietsschemaeinstellungen variieren). In diesem Schritt ändern Sie die Einstellungen für die Standard-Ursprungsgruppe. Die folgende Abbildung zeigt, wie die Einstellungen für diesen Schritt aussehen, wenn Sie die Ursprungsgruppe zum ersten Mal öffnen.

Ursprünge in Azure Front Door stellen den Back-End-Dienst dar, mit dem sich die Azure Front Door-Edgeserver verbinden, um Benutzern Inhalte bereitzustellen. Sie können Ihrer Azure Front Door-Instanz mehrere Ursprünge hinzufügen, um Inhalte von mehreren Back-End-Diensten abzurufen.

Tipp

Power Pages bietet auf seiner Dienstebene eine hohe Verfügbarkeit, daher reicht ein einziger Ursprungsserver aus, wenn Ursprünge für Websites eingerichtet werden.

Der einzelne Ursprung für Power Pages-Websites sollte auf den Hostnamen Ihrer Website verweisen (die Sie zuvor eingerichtet haben). Wenn Sie die Einrichtungsschritte zur Schnellerstellung nicht befolgt haben, können Sie einen neuen Ursprung hinzufügen, der auf Ihren Website-Hostnamen verweist.

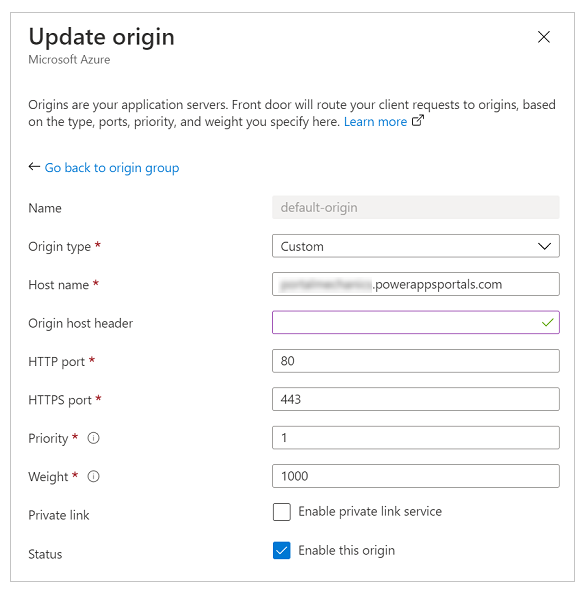

Die folgende Abbildung zeigt ein Beispiel für die ursprüngliche Konfiguration.

Verwenden Sie die folgenden Einstellungen, um den Ursprung für Power Pages-Websites zu konfigurieren.

| Option | Konfigurationswert |

|---|---|

| Ursprungstyp | Wählen Sie Benutzerdefiniert aus. |

| Urspungs-Hostname | Geben Sie den Hostnamen für Ihre Website ein. Zum Beispiel contoso.powerappsportals.com |

| Header des Ursprungshosts | Geben Sie Ihren benutzerdefinierten Domainnamen ein oder lassen Sie ihn leer. Ersteres stellt sicher, dass Azure Front Door den Ursprungsheader als benutzerdefinierten Domänennamen sendet. Letzteres bewirkt, dass es alles durchläuft, was der Benutzer während der Anforderung bereitgestellt hat. |

| HTTP Port | 80 |

| HTTPS Port | 443 |

| Priorität | 1 |

| Schriftstärke | 1000 |

| Privater Link | Deaktiviert |

| Status | Wählen Sie das Kontrollkästchen Diesen Ursprung aktivieren. |

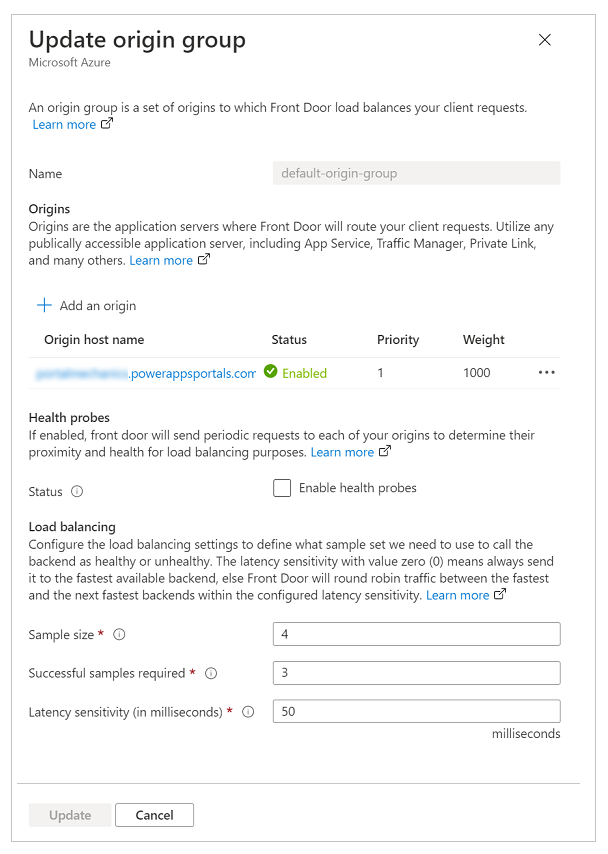

Nachdem Sie den Ursprung konfiguriert und zur Ursprungsgruppe zurückgekehrt haben, aktualisieren Sie die Einstellungen für Integritätstests und Lastenausgleichsoptionen wie in der folgenden Tabelle beschrieben.

| Option | Konfigurationswert |

|---|---|

| Integritätstests | Integritätsprüfungen sind ein Mechanismus, um sicherzustellen, dass der Ursprungsdienst betriebsbereit ist und ausgeführt wird, und um die Verkehrsroutingentscheidungen in Abhängigkeit von den Prüfergebnissen zu treffen. In diesem Fall benötigen wir keine Integritätstests, daher haben wir sie deaktiviert. |

| Lastenausgleich | Da wir eine Einzelursprungseinrichtung haben und Integritätstests deaktiviert sind, spielt diese Einstellung in diesem Setup keine Rolle. |

Überprüfen Sie, ob die Ursprungsgruppenkonfiguration wie in der folgenden Abbildung dargestellt aussieht.

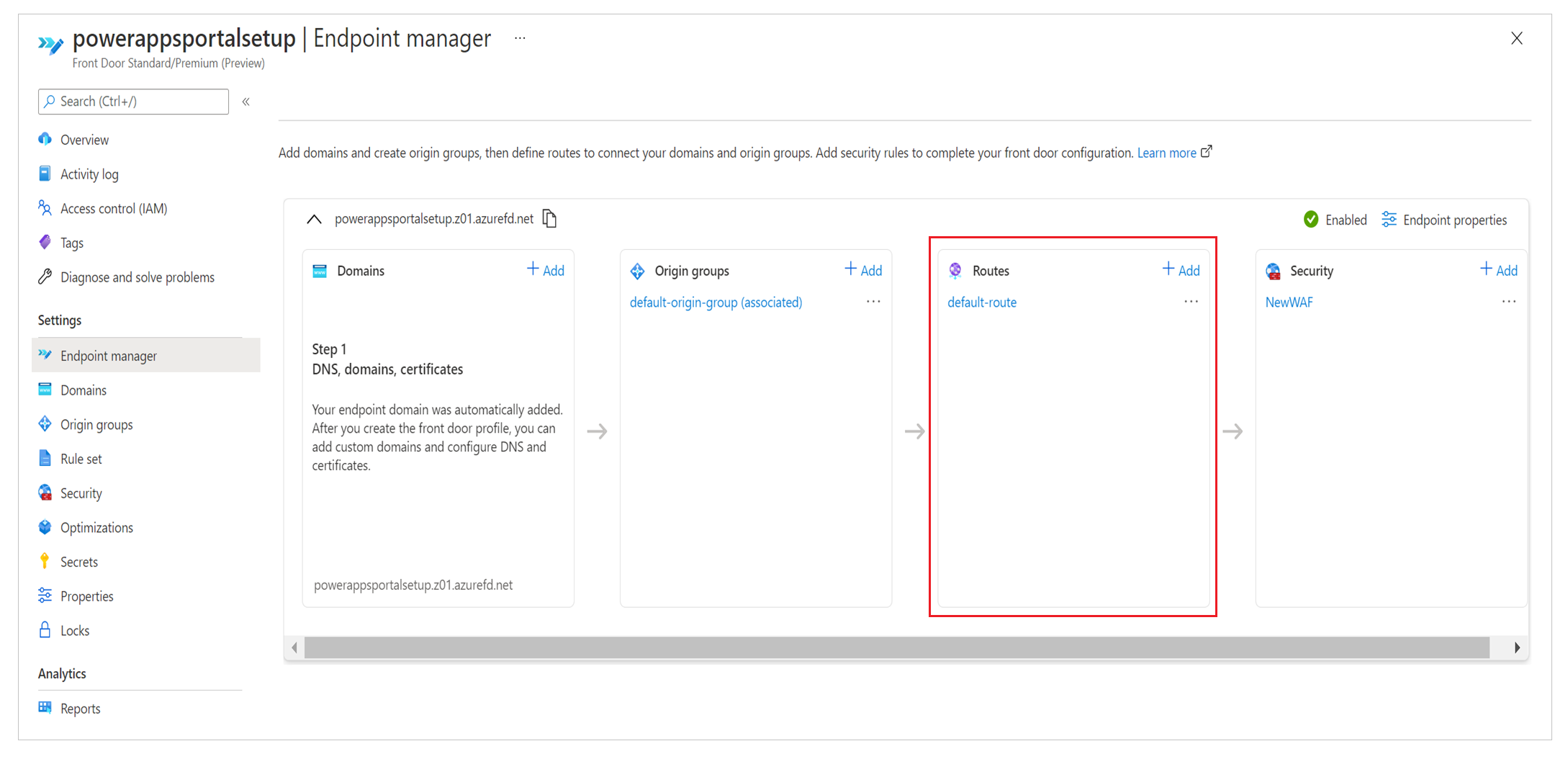

Richten Sie Routingregeln ein, um statische Anfragen zwischenzuspeichern

Routen bestimmen, wie wir die Edge-Caching-Funktionen von Azure Front Door verwenden, um die Skalierbarkeit einer Website zu verbessern. Das Einrichten von Routen ist auch ein wichtiger Schritt, um sicherzustellen, dass wir keine der von der Website bereitgestellten dynamischen Inhalte zwischenspeichern, was zu unbeabsichtigtem Datenzugriff führen kann.

Zum Einrichten von Regeln müssen wir Folgendes tun:

- Richten Sie die Routenkonfiguration ein.

- Richten Sie einen Regelsatz ein.

- Verknüpfen Sie den Regelsatz mit einer Route.

- Überprüfen Sie die Regeln und die Routenkonfiguration.

Richten Sie die Routenkonfiguration ein

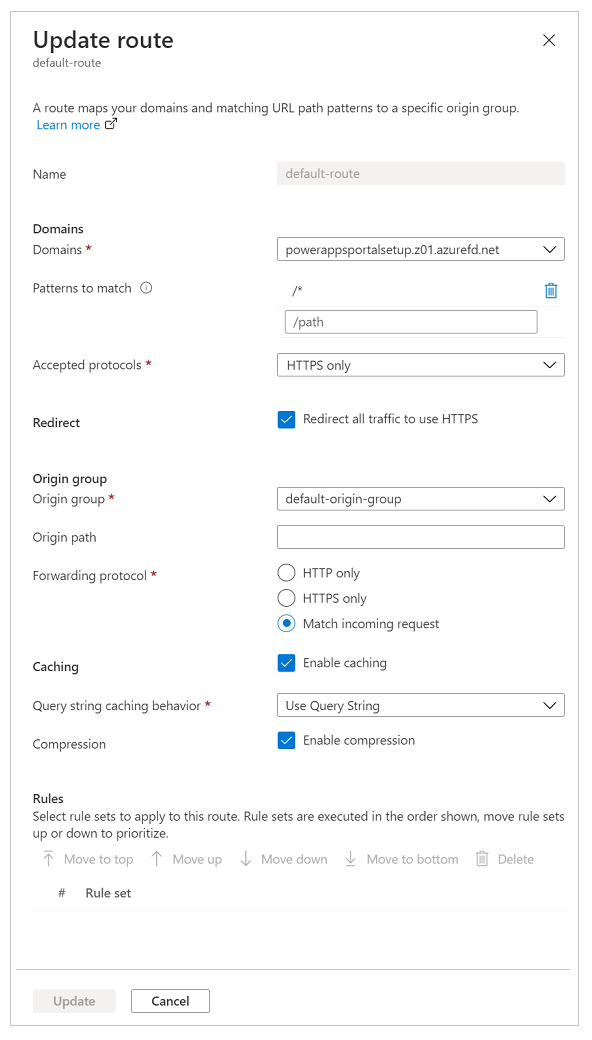

Um die Routenkonfiguration einzurichten, wählen Sie Endpunkt-Manager. Wählen Sie im linken Bereich Routen und wählen Sie dann die Standardroute aus. Standard-Route wird während der Schnellerstellungs-Setup-Erfahrung erstellt.

Aktualisieren Sie die Routenkonfiguration wie in der folgenden Tabelle beschrieben.

| Option | Konfiguration |

|---|---|

| Domänenbereich | |

| Domänen | Der Domänenname, den Sie beim Einrichten des benutzerdefinierten Domänennamens verwendet haben. |

| Passende Muster | Auf /* (Standardwert) festlegen; alle Website-Anfragen werden in unserer Einrichtung an denselben Ursprung gesendet. |

| Akzeptierte Protokolle | Einstellen auf Nur HTTPS um sicherzustellen, dass der gesamte bereitgestellte Datenverkehr sicher ist. |

| Umleiten | Wählen Sie das Kontrollkästchen Leiten Sie den gesamten Datenverkehr um, um HTTPS zu verwenden. |

| Abschnitt Herkunftsgruppe | |

| Ursprungsgruppe | Richten Sie die Ursprungsgruppe ein, die Sie zuvor definiert haben. |

| Ursprungspfad | Leer halten. |

| Weiterleitungsprotokoll | Entweder auf Nur HTTPS oder Eingehende Anfrage abgleichen einstellen. |

| Caching-Bereich | |

| Zwischenspeichern | Wählen Sie das Kontrollkästchen Caching aktivieren, wenn Sie Edge-Caching verwenden möchten. |

| Verhalten für das Zwischenspeichern von Abfragezeichenfolgen | Auswählen von Abfragezeichenfolge verwenden um sicherzustellen, dass dynamischer Inhalt basierend auf der Abfragezeichenfolge bereitgestellt werden kann. |

| Komprimierung | Auswählen von Komprimierung aktivieren, um die Bereitstellung von Inhalten zu optimieren. |

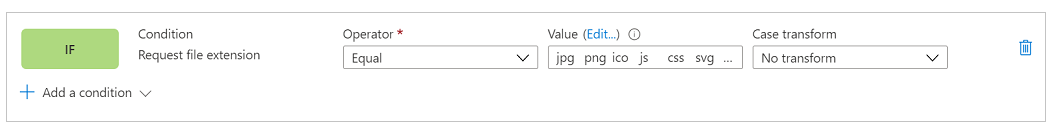

Richten Sie einen Regelsatz ein

Regelsätze legen fest, wie Inhalte zwischengespeichert werden sollen. Dieser Schritt ist wichtig, da er bestimmt, wie Inhalte von Edgeservern zwischengespeichert werden, um die Skalierung für die Website zu verbessern. Ein falsch konfigurierter Regelsatz kann jedoch dazu führen, dass dynamische Inhalte zwischengespeichert werden, die speziell für jeden einzelnen Benutzer bereitgestellt werden sollten.

Um den Regelsatz richtig einzurichten, ist es wichtig, dass Sie die Art des Inhalts verstehen, den Ihre Website bereitstellt. Dieses Verständnis hilft Ihnen, den Regelsatz mithilfe effektiver Regeln zu konfigurieren. Für das Szenario in diesem Artikel verwendet die Website auf allen Seiten dynamische Inhalte und stellt auch statische Dateien bereit. Daher versucht die Website Folgendes zu erreichen:

- Alle statischen Dateien werden zwischengespeichert und von den Edge-Servern bereitgestellt.

- Keiner der Seiteninhalte wird zwischengespeichert.

So konfigurieren Sie diesen Regelsatz

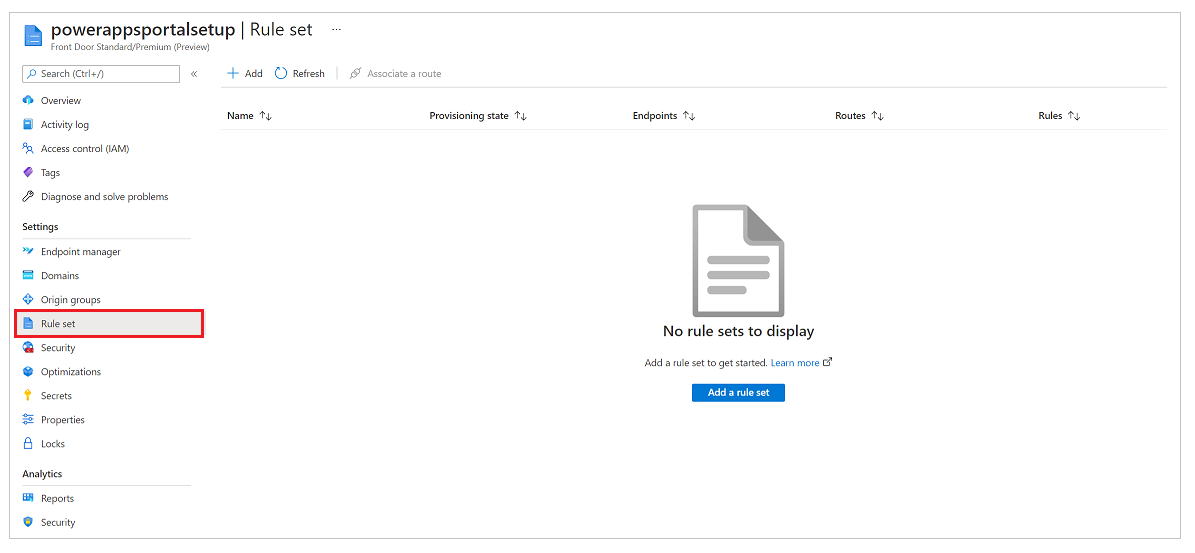

Wählen Sie im linken Bereich Regelsatz und wählen Sie dann Regelsatz hinzufügen.

Geben Sie einen Regelsatznamen ein und speichern Sie ihn.

Konfigurieren Sie nun den Regelsatz basierend auf den Geschäftsanforderungen mit der folgenden Konfiguration, um die Anforderungen für das zuvor erwähnte Szenario zu erfüllen.

Anforderungen: Alle statischen Dateien werden zwischengespeichert und von den Edge-Servern bereitgestellt

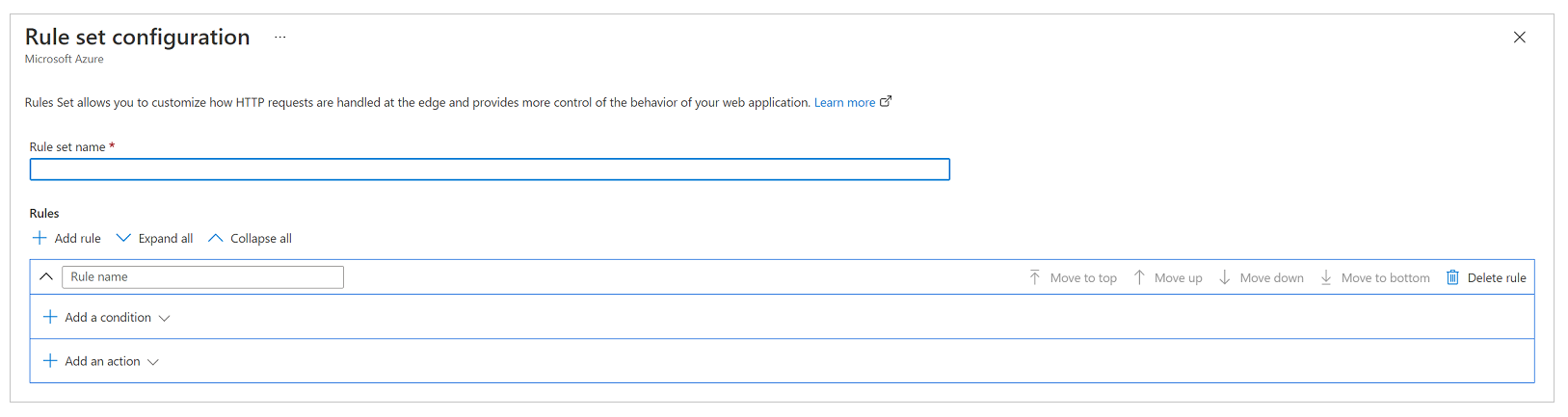

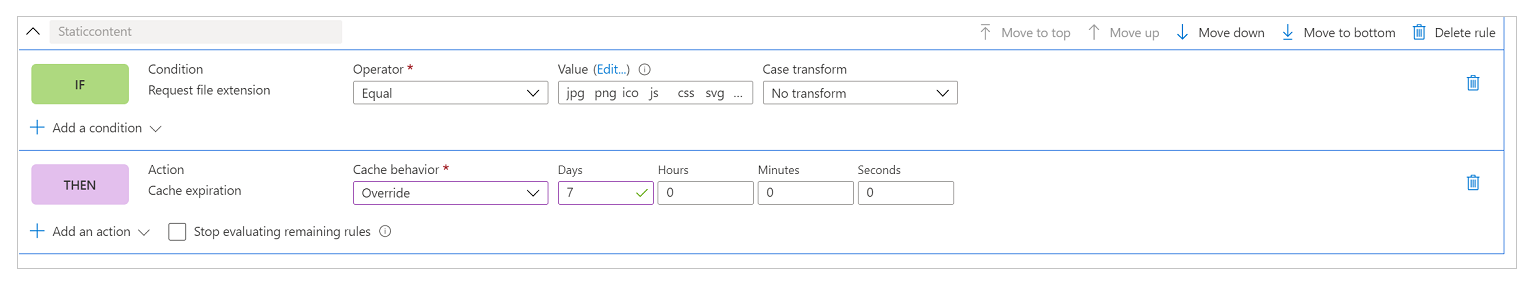

Die Website in diesem Szenario kann statische Dateien mit den Dateinamenerweiterungen .css, .png, .jpg, .js, .svg, .woff oder .ico enthalten. Daher benötigen wir eine Regel, um die Dateinamenerweiterung der Anfrage auszuwerten und auf bestimmte Dateitypen zu prüfen.

Anmerkung

Es gibt andere Möglichkeiten, diese Regel zu schreiben, z. B. mithilfe der Anforderungs-URL oder des Dateinamens. Weitere Informationen zu den Bedingungen zum Abgleichen von Azure Front Door-Regeln finden Sie unter Übereinstimmungsbedingungen für Azure Front Door Rules Engine.

Screenshot einer Wenn-Bedingung mit dem Namen Dateierweiterung anfordern, wobei der Operator auf Gleich, der Wert auf css png jpg js svg woff ico und die Groß-/Kleinschreibungstransformation auf Keine Transformation festgelegt ist.

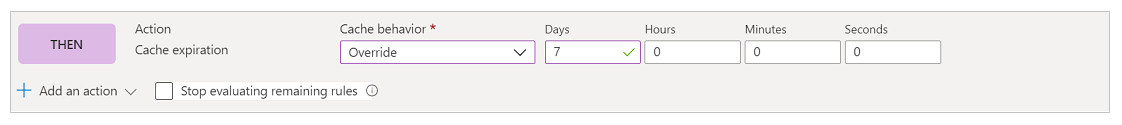

In der folgenden Aktionskonfiguration überschreiben Sie den von Power Pages gesetzten Cache-Header, damit diese Dateien im Browser etwas länger zwischengespeichert werden. Standardmäßig legen Power Pages den Zwischerspeicherungsablauf auf einen Tag fest. Aber wir überschreiben das in diesem Szenario und setzen es auf sieben Tage, indem wir eine Cacheablauf Aktion einrichten und Cache-Verhalten zu Überschreiben einstellen, wie im folgenden Bild gezeigt.

Am Ende sieht die komplette Regel wie im folgenden Bild aus.

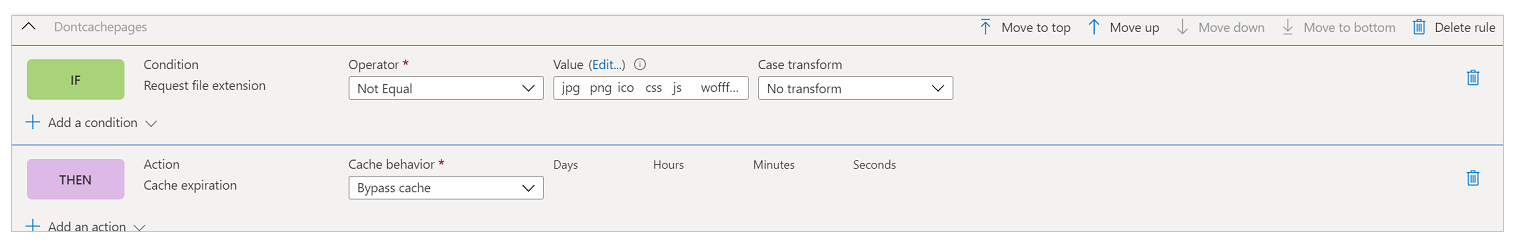

Anforderung: Keiner der Seiteninhalte wird zwischengespeichert

Im Allgemeinen stellt die Power Pages-Websiteeinrichtung sicher, dass eine Seite, in die ein Formular eingebettet ist (was bedeutet, dass sie datensatzspezifischen Inhalt bereitstellt), ihren Cache-control-Header-Wert auf Privat setzt, wodurch sichergestellt wird, dass Azure Front Door diese Anforderung nicht zwischenspeichert. Diese Methode berücksichtigt jedoch nicht die Szenarien, in denen Sie flüssige Vorlagen verwenden, um benutzerspezifische Inhalte auf den Seiten einzubetten, z. B. das Anzeigen eines bestimmten Datensatzes für eine Gruppe von Benutzern. Daher fügen wir eine explizite Regel hinzu, um sicherzustellen, dass keine Webseite zwischengespeichert wird.

Der erste Schritt ist das Einrichten der Bedingung. Die Bedingung führt eine inverse Überprüfung der ersten Regel durch und überprüft, ob die Anforderung nicht eine Dateinamenerweiterung einschließen, die auf einen der Dateitypen verweist, die wir zwischenspeichern möchten.

Screenshot einer Wenn-Bedingung mit dem Namen Dateierweiterung anfordern, wobei der Operator auf Ungleich, der Wert auf css png jpg js svg woff ico und die Groß-/Kleinschreibungstransformation auf Keine Transformation festgelegt ist.

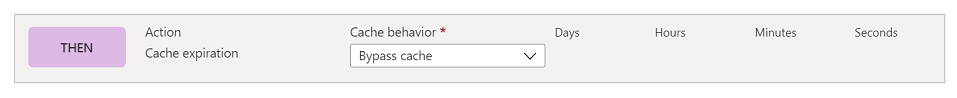

In der Aktionsbedingung schreiben wir ähnlich wie in der vorherigen Regel eine Aktion für Cacheablauf. Dieses Mal setzen wir das Verhalten jedoch auf Cache umgehen. Dadurch wird sichergestellt, dass keine Anforderung, die diese Regel erfüllt, zwischengespeichert wird.

Die komplette Regel sieht wie im folgenden Bild aus.

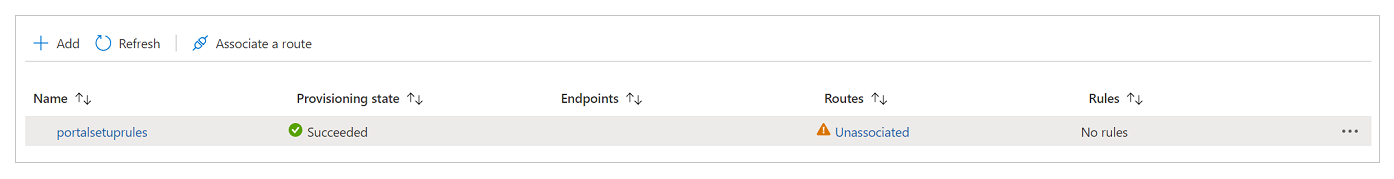

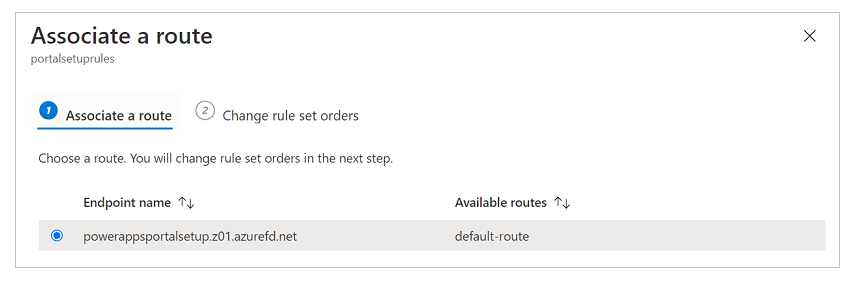

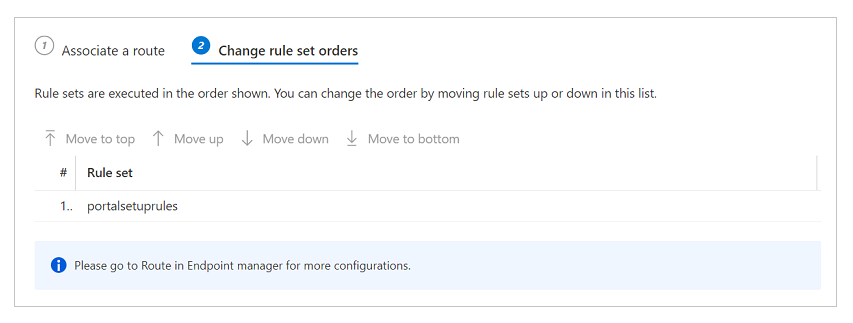

Verknüpfen Sie den Regelsatz mit einer Route

Nachdem Sie den Regelsatz erstellt haben, müssen Sie ihn im nächsten Schritt einer Route zuordnen.

Wählen Sie den Regelsatz aus und wählen Sie dann Eine Route zuordnen in der Befehlsleiste.

Wählen Sie den Endpunktnamen und die verfügbare Route aus. Möglicherweise sind mehrere Routen verfügbar, wählen Sie also die zuvor konfigurierte aus.

Wenn Sie über mehrere Regelsätze verfügen und die Reihenfolge festlegen möchten, in der sie ausgewertet werden sollen, wählen Sie Regelsatzaufträge ändern und konfigurieren Sie die Reihenfolge. Unser Beispielszenario hat nur einen Regelsatz.

Wählen Sie zum Beenden Fertig aus.

Überprüfen Sie die Regeln und die Routenkonfiguration

Um zu überprüfen, ob Regeln und Routenkonfigurationen ordnungsgemäß funktionieren, stellen Sie sicher, dass der gesamte Datenverkehr über HTTPS bereitgestellt wird und die Caching-Regeln korrekt ausgewertet werden.

Um sicherzustellen, dass der gesamte Datenverkehr über HTTPS bereitgestellt wird und alle HTTP-Aufrufe an HTTPS umgeleitet werden

- Geben Sie den Domänennamen in einen Browser ein und stellen Sie sicher, dass die URL automatisch zu HTTPS wechselt, während der Inhalt gerendert wird.

Um sicherzustellen, dass Caching-Regeln ausgewertet werden und wie erwartet funktionieren

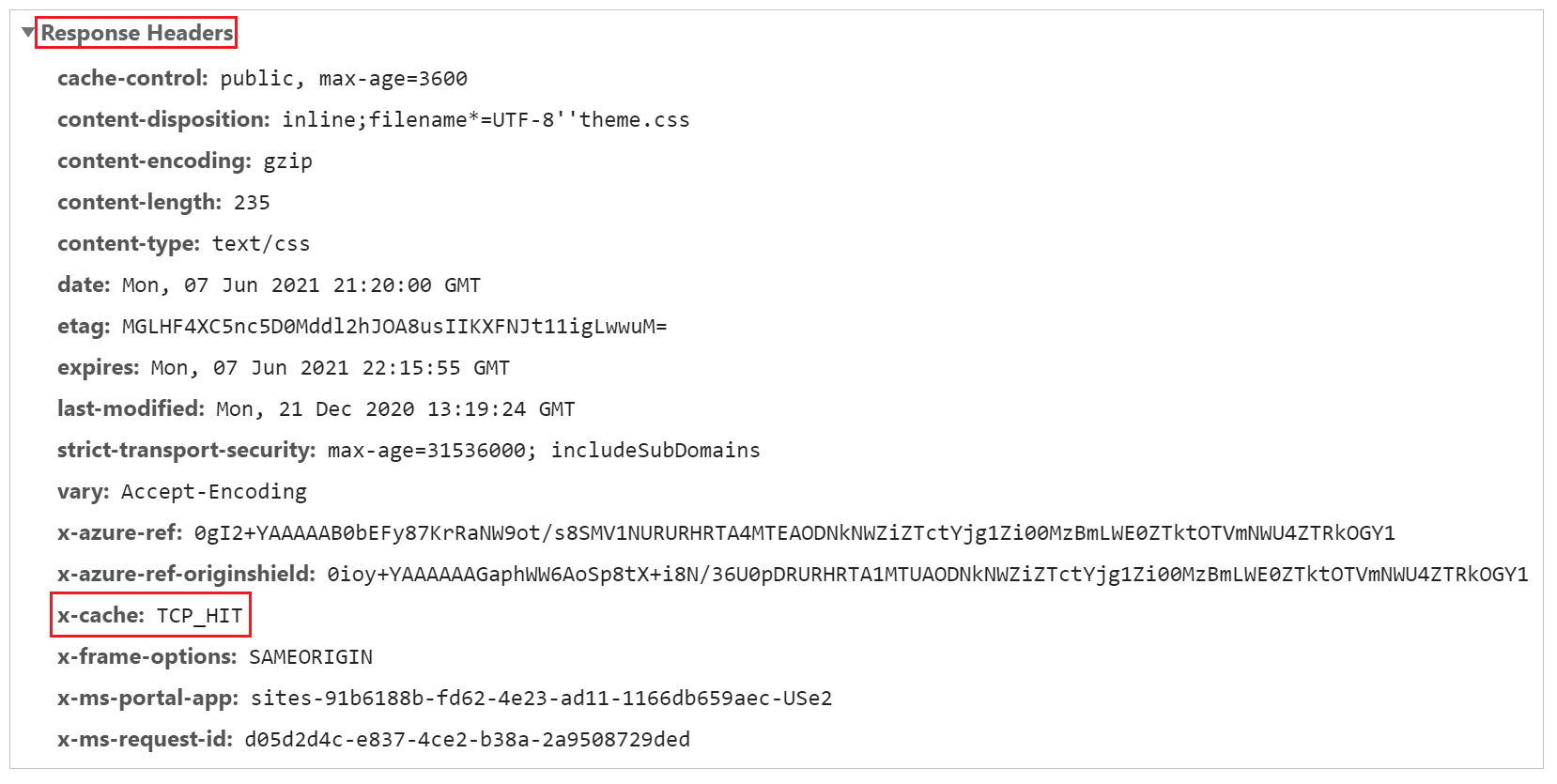

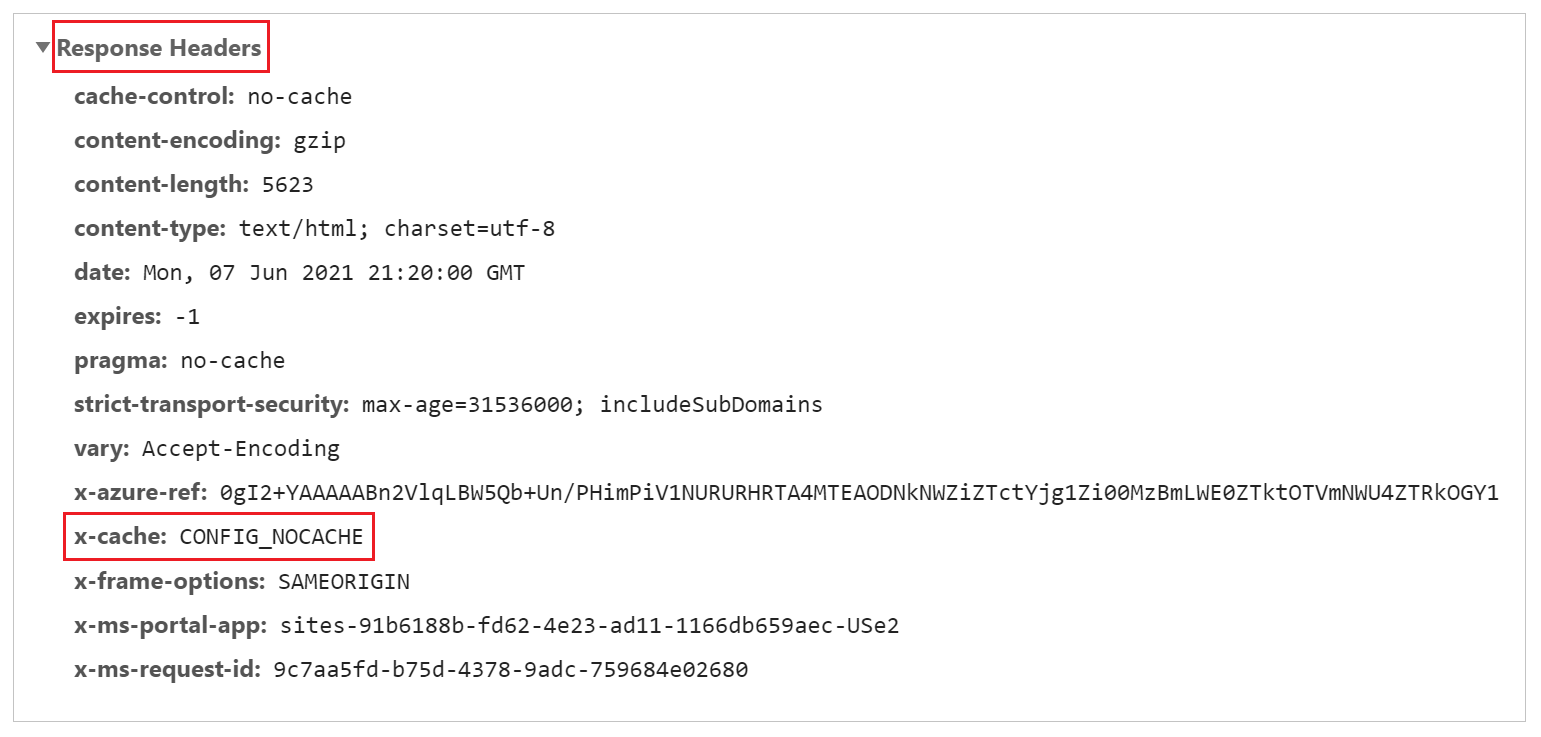

Um die Caching-Regeln zu überprüfen, müssen wir die Netzwerkablaufverfolgung in der Entwicklersymbolleiste eines Webbrowsers analysieren, um zu überprüfen, ob die Caching-Header für verschiedene Inhaltstypen richtig eingestellt sind.

Anmerkung

Regeländerungen können bis zu 10 Minuten in Anspruch nehmen, bis sie angezeigt werden.

Öffnen Sie eine neue Browser-Registerkarte, öffnen Sie die Entwicklersymbolleiste und navigieren Sie zur Power Pages-Website-URL (stellen Sie sicher, dass Sie die Entwicklersymbolleiste öffnen bevor Sie zur URL navigieren).

Gehen Sie zur Registerkarte Netzwerk, um alle Netzwerkanfragen anzuzeigen.

Wählen Sie eine Anfrage für eine beliebige CSS Datei aus der Liste der Anfragen.

Im Antwortheader Bereich der Anfragedetails, stellen Sie sicher, dass ein Header namens x-Cache vorhanden ist. Dieser Header stellt sicher, dass die Anfrage über Edgeserver bedient wird und zwischengespeichert werden kann. Wenn der Wert von x-Cache auf CONFIG_NOCACHE – oder einen anderen Wert festgelegt ist, der den Begriff NOCACHE enthält –, ist die Einstellung falsch.

Wählen Sie ähnlich wie im vorherigen Schritt eine Seitenanforderung und überprüfen Sie die Header. Wen x-Cache auf CONFIG_NOCACHE eingestellt ist, funktioniert Ihre Einrichtung ordnungsgemäß.

Richten Sie WAF-Regeln ein, um eingehende Anfragen zu analysieren

Der nächste Schritt bei der Einrichtung besteht darin, die WAF-Regeln für eingehende Anforderungen zu konfigurieren. In diesem Artikel werden nur grundlegende Schritte behandelt. Für erweiterte WAF-Konfiguration gehen Sie zu Azure-Webanwendungsfirewall auf Azure Front Door.

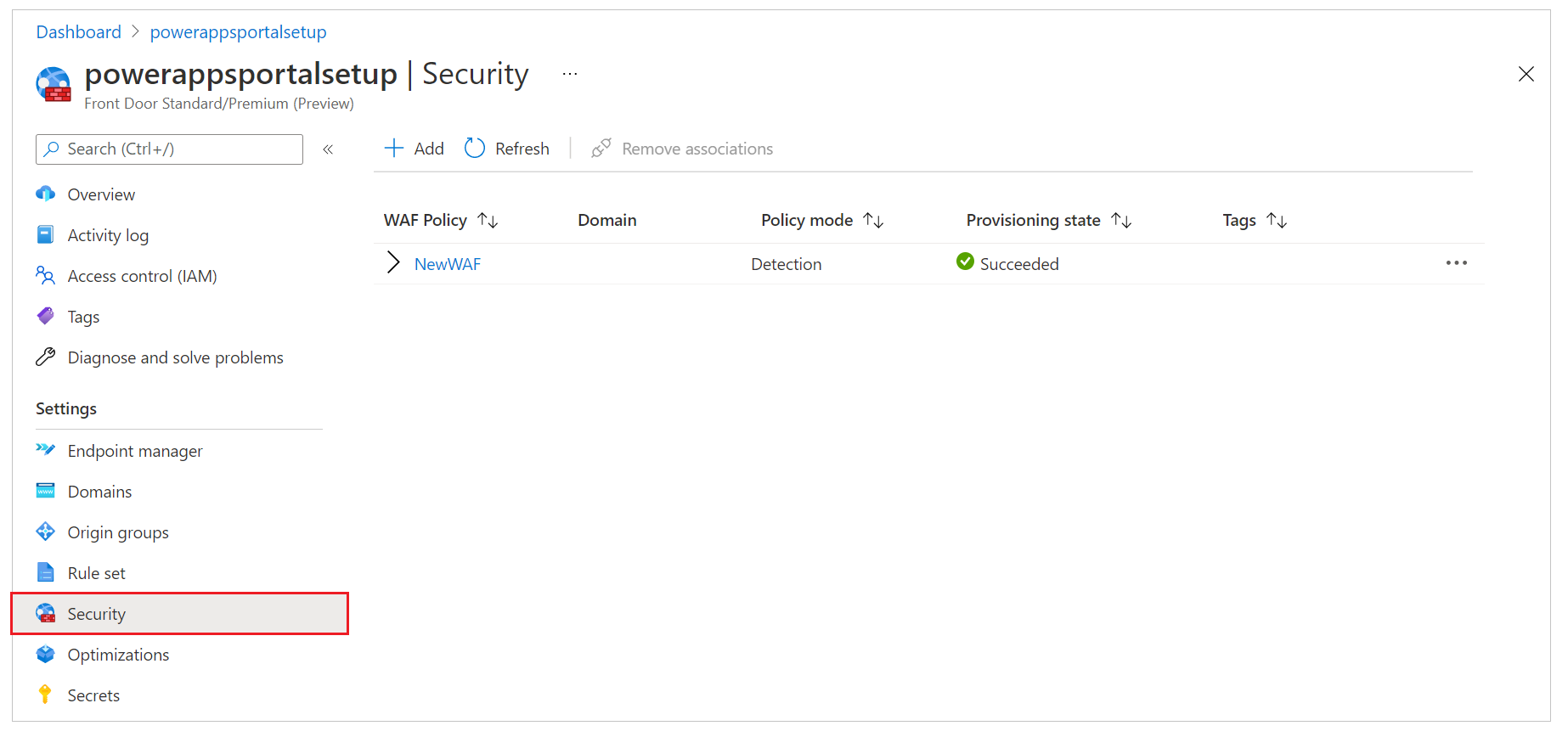

Wählen Sie im linken Bereich Sicherheit aus.

Während der Einrichtung zum schnellen Erstellen haben wir bereits eine neue WAF-Richtlinie eingerichtet, die hier angezeigt wird. Wenn Sie diesen Schritt jedoch übersprungen haben, können Sie eine neue Richtlinie einrichten, indem Sie Neu auswählen.

Namen der WAF-Richtlinie auswählen.

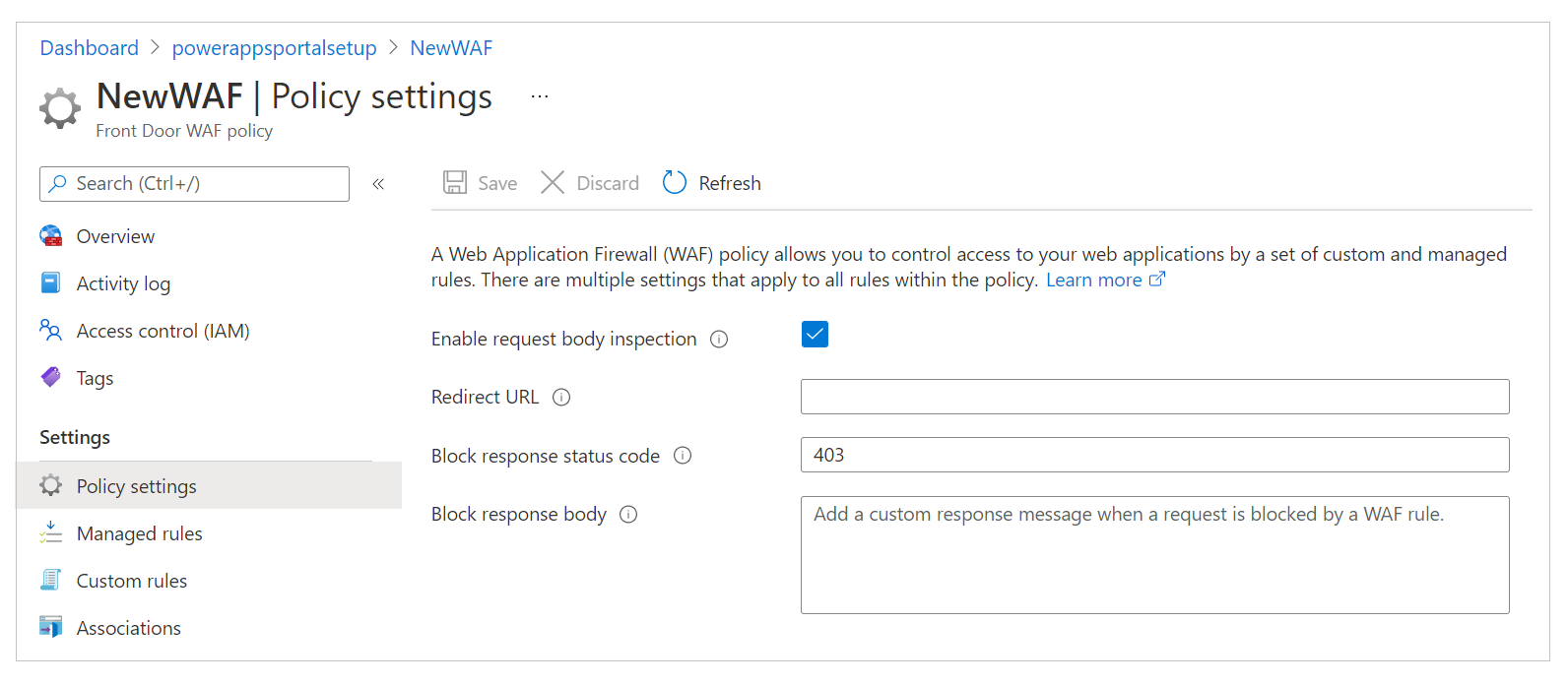

Wählen Sie Richtlinieneinstellungen und dann:

Anforderungstext anfordern aktivieren: Aktivieren Sie dieses Kontrollkästchen, wenn der Anforderungstext zusätzlich zu Cookies, Headern und URLs überprüft werden soll.

Umleitungs-URL: Geben Sie eine Nicht-Website-URL ein. An diese URL würde der Benutzer umgeleitet, wenn eine WAF-Regel auf Umleitung eingestellt wäre. Stellen Sie sicher, dass diese URL öffentlich und anonym zugänglich ist.

Statuscode für Sperranforderung: Dieser HTTP-Statuscode wird an den Benutzer zurückgegeben, wenn die Anforderung von WAF blockiert wird.

Antworttext blockieren: Sie können hier eine benutzerdefinierte Nachricht hinzufügen, die dem Benutzer angezeigt wird, wenn die Anfrage von der WAF blockiert wird.

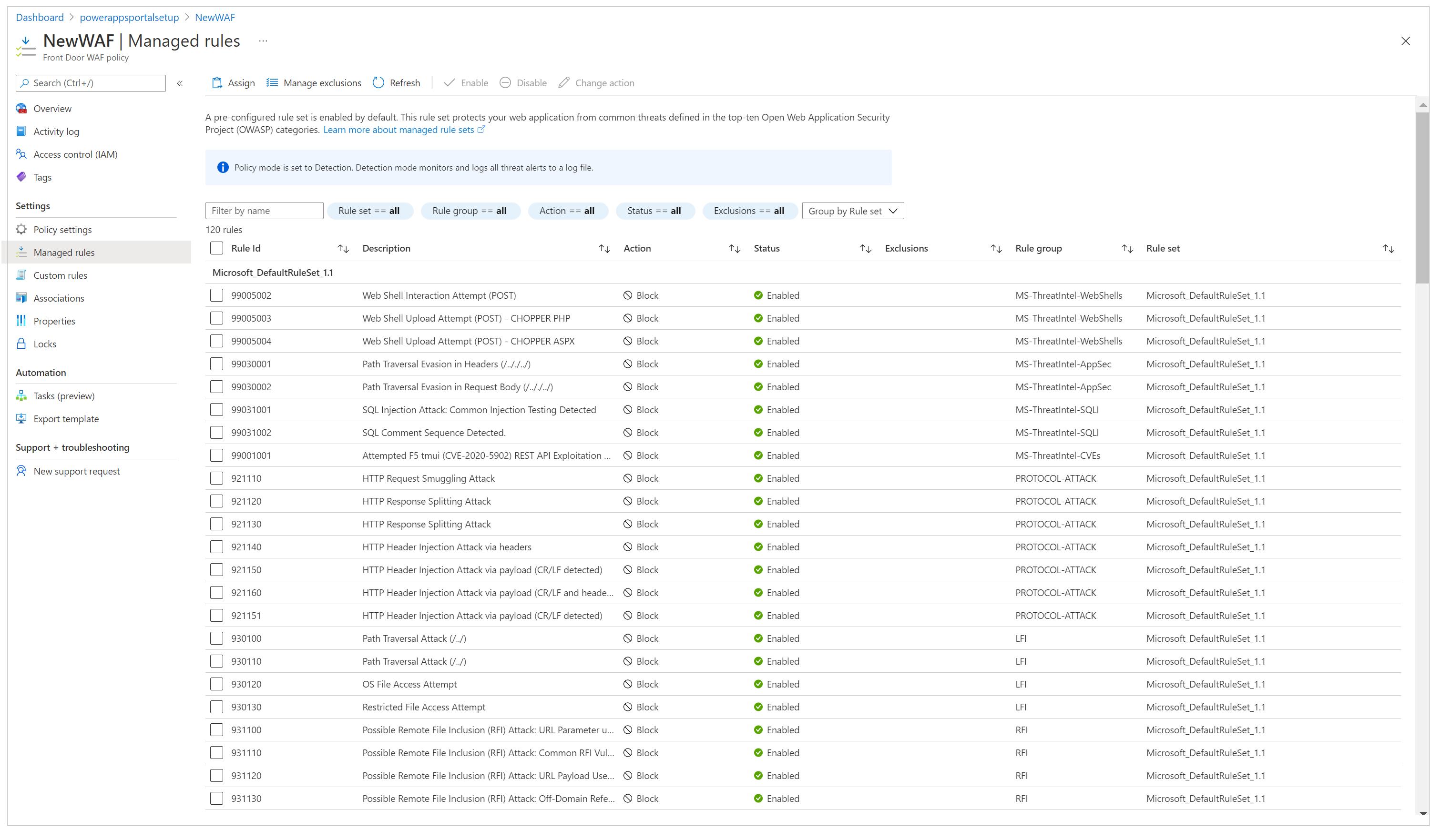

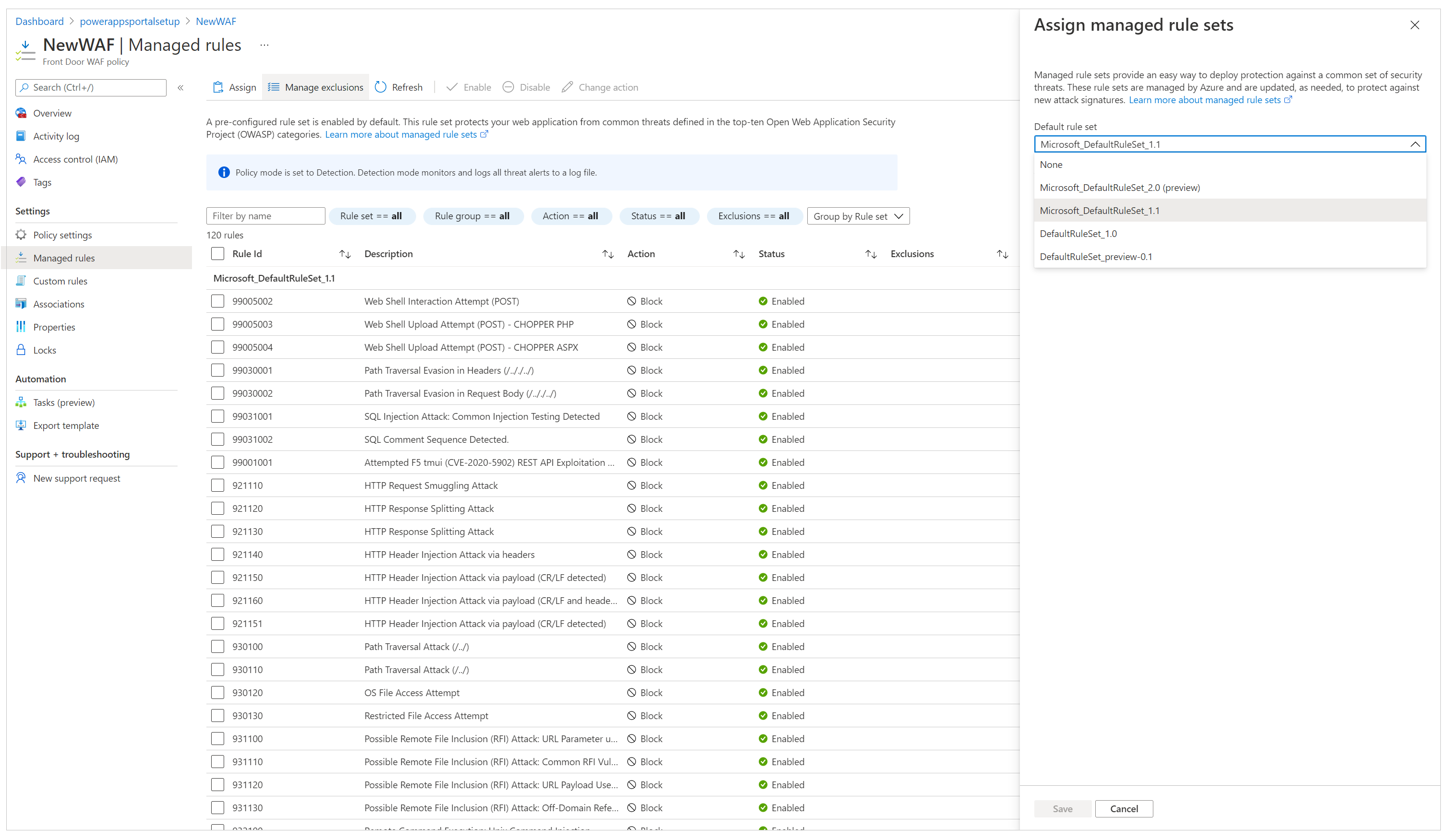

Gehen Sie wie folgt vor, um den Regelsatz zu konfigurieren, anhand dessen jede Anforderung ausgewertet wird:

Wählen Sie im linken Bereich Verwaltete Regeln aus.

Wählen Sie in der Befehlsleiste Zuordnen, und wählen Sie dann aus der Liste der Standardregelsätze aus. Verwaltete Regelsätze werden von Microsoft verwaltet und regelmäßig aktualisiert. Weitere Informationen zu Regelsätzen finden Sie unter DRS-Regelgruppen und -Regeln für Web Application Firewall.

Nachdem der verwaltete Regelsatz zugewiesen wurde, ist Ihre Einrichtung abgeschlossen. Als zusätzlichen Schritt können Sie auch Ausschlusslisten für vorhandene Regeln einrichten und benutzerdefinierte Regeln aktivieren.

Wichtig

Standardmäßig ist WAF im Erkennungsrichtlinie Modus eingerichtet, der Probleme mit dem definierten Regelsatz erkennt und protokolliert. Dieser Modus blockiert die Anfragen jedoch nicht. Um Anfragen zu blockieren, muss WAF auf den Modus Vorbeugung festgelegt werden.

Es wird empfohlen, im Präventionsmodus gründliche Tests durchzuführen, um zu überprüfen, ob alle Szenarien funktionieren, und um sicherzustellen, dass Sie den Regelsatz nicht optimieren oder Ausschlussrichtlinien hinzufügen müssen. Sie sollten den Präventionsmodus erst aktivieren, nachdem Sie überprüft haben, dass das gesamte Setup wie erwartet funktioniert.

Richten Sie Power Pages so ein, dass nur Datenverkehr von Azure Front Door akzeptiert wird

Der letzte Schritt bei dieser Einrichtung besteht darin, sicherzustellen, dass Ihre Power Pages-Website nur Datenverkehr von Azure Front Door akzeptiert. Für diese Überprüfung müssen wir Einschränkungen für IP-Adressen auf der Website aktivieren.

Um den IP-Adressbereich zu ermitteln, in dem Azure Front Door ausgeführt wird, gehen Sie zu Wie sperre ich den Zugriff auf mein Back-End nur auf Azure Front Door?.

Anmerkung

Power Pages unterstützen die X-Azure-FDID–basierte Filterung nicht.

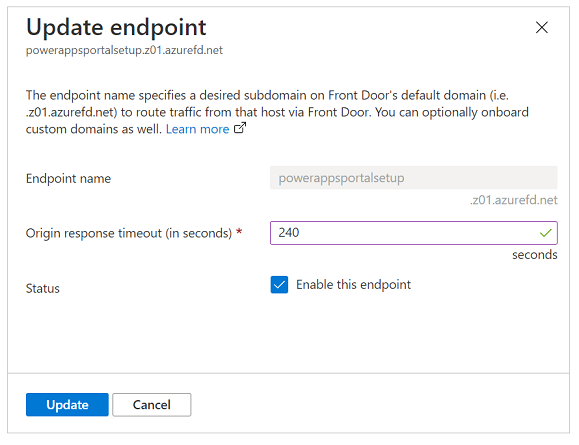

Erhöhen Sie die Ursprungsantwortzeit

Standardmäßig hat Azure Front Door eine Ursprungsreaktionszeitgrenze von 60 Sekunden. Wir empfehlen jedoch, diese auf 240 Sekunden zu erhöhen, um sicherzustellen, dass Szenarien mit langer Laufzeit wie Datei-Uploads oder Export nach Excel wie erwartet funktionieren.

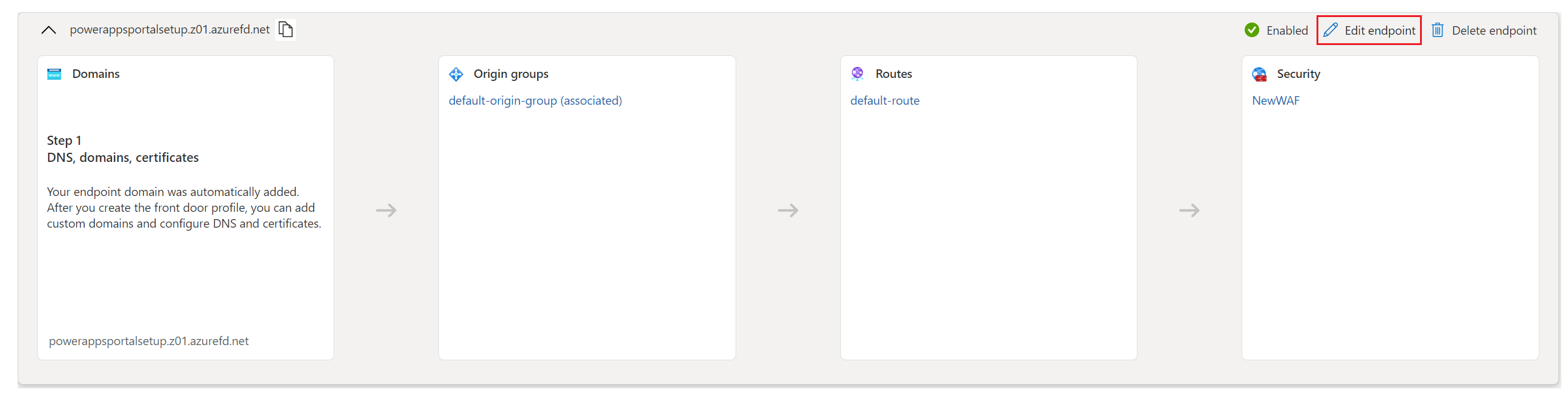

Wählen Sie im linken Bereich Endpunktverwalter aus.

Wählen Sie Endpunkt bearbeiten aus.

Wählen Sie in in der oberen rechten Ecke Endpunkt-Eigenschaften aus.

Ändern Sie die Ursprungsreaktionszeit auf 240 Sekunden und wählen Sie dann Aktualisieren.

Siehe auch

Was ist Azure Front Door?

Schnellstart: Ein Azure Front Door-Profil erstellen – Azure-Portal

Erstellen Sie eine benutzerdefinierte Domäne in Azure Front Door Standard/Premium-SKU mithilfe des Azure-Portals

Wie sperre ich den Zugriff auf mein Back-End nur auf Azure Front Door?

Übereinstimmungsbedingungen für Azure Front Door Regelmodul