Konfigurieren Sie den Azure Active Directory B2C-Anbieter manuell

Hinweis

- Seit Oktober 2022 heißen Power Apps-Portale Power Pages.

- Dieses Thema bezieht sich auf alte Funktionen. Die neuesten Informationen dazu finden Sie in der Microsoft Power Pages-Dokumentation.

Dieser Artikel beschreibt, wie Sie Azure AD B2C als Identitätsanbieter manuell konfigurieren. Verwenden Sie diese Schritte, um manuell einen neuen Azure AD B2C-Mandanten zu erstellen, die Anwendung zu registrieren und Benutzer-Flows zu konfigurieren.

Hinweis

- Wenn Sie den Azure AD B2C-Anbieter automatisch konfigurieren möchten, indem Sie Power Apps-Portale verwenden, gehen Sie zu Azure AD B2C-Anbieter konfigurieren.

- Es kann einige Minuten dauern bis die Änderungen an den Authentifizierungseinstellungen im Portal wiedergegeben werden. Wenn Sie möchten, dass die Änderungen sofort übernommen werden, starten Sie das Portal neu, indem Sie Portal-Aktionen verwenden.

Um Azure Active Directory B2C als OpenID Connect-Anbieter manuell zu konfigurieren

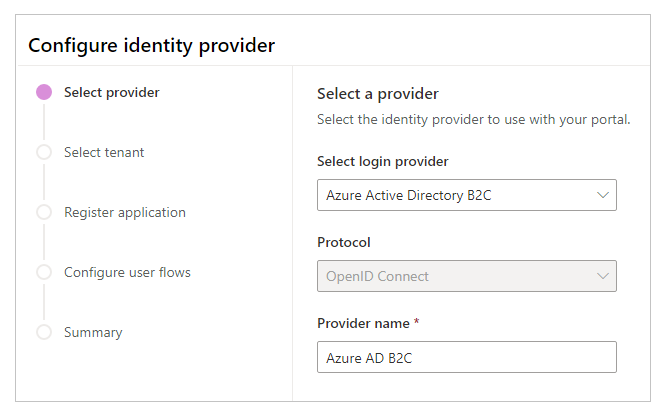

Wählen Sie Konfigurieren für Azure Active Directory B2C aus. Weitere Informationen: Einen Anbieter konfigurieren

Aktualisieren Sie gegebenenfalls den Namen.

Wählen Sie Zur manuellen Konfiguration übergehen.

Hinweis

Die Auswahl von Weiter anstelle von Zur manuellen Konfiguration springen führt Sie zur Konfiguration der Azure AD B2C-Authentifizierung über die Power Apps-Portaloberfläche.

Erstellen Sie in diesem Schritt die Anwendung, und konfigurieren Sie die Einstellungen in Ihrem Identitätsanbieter.

Melden Sie sich bei Ihrem Azure-Portal an.

Registrieren Sie eine Anwendung in Ihrem Mandanten.

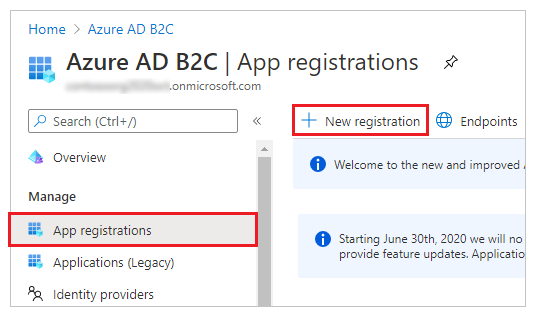

Suchen Sie nach Azure Active Directory B2C, und wählen Sie es aus.

Klicken Sie unter Verwalten auf App-Registrierungen.

Wählen Sie Neue Registrierung aus.

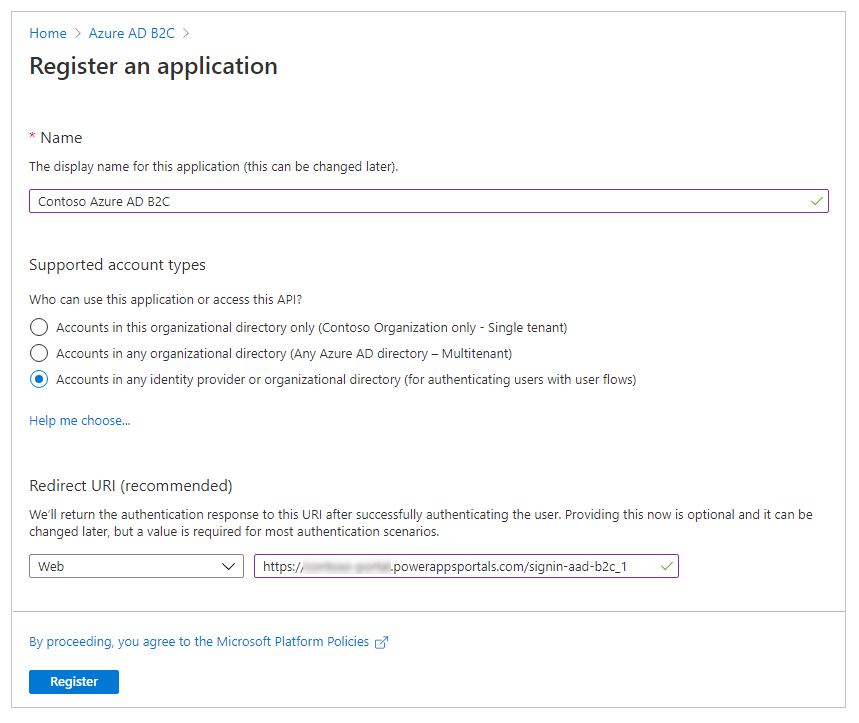

Geben Sie einen Namen ein.

Unter URI umleiten, wählen Sie Web (falls noch nicht ausgewählt).

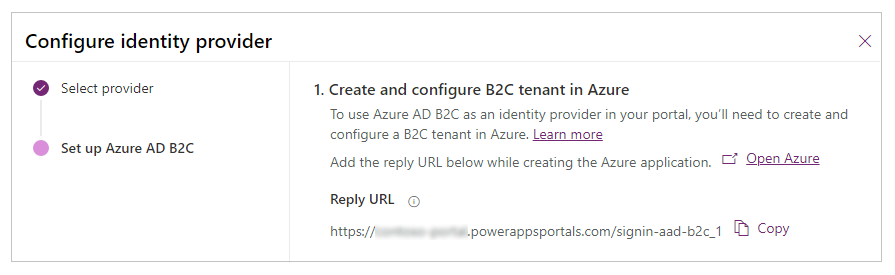

Geben Sie die im Textkästchen Umleitungs-URL für Ihr Portal im Textfeld URL Antwort ein.

Beispiel:https://contoso-portal.powerappsportals.com/signin-aad-b2c_1Hinweis

Wenn Sie die Portal-Standard-URL verwenden, kopieren Sie die Antwort-URL und fügen Sie sie, wie im Abschnitt B2C-Mandanten in Azure erstellen und konfigurieren im Bildschirm Identitätsanbieter konfigurieren dargestellt, ein (Schritt 4 oben). Wenn Sie einen benutzerdefinierten Domänennamen für das Portal verwenden, geben Sie die benutzerdefinierte URL ein. Stellen Sie jedoch sicher, dass Sie diesen Wert verwenden, wenn Sie Umleitungs-URL in Ihren Portaleinstellungen konfigurieren, während Sie den Azure AD B2C-Anbieter konfigurieren.

Wenn Sie beispielsweise Umleitungs-URL im Azure-Portal alshttps://contoso-portal.powerappsportals.com/signin-aad-b2c_1eingeben, müssen Sie es unverändert für die Azure AD B2C-Konfiguration in Portalen verwenden.

Wählen Sie Registrieren aus.

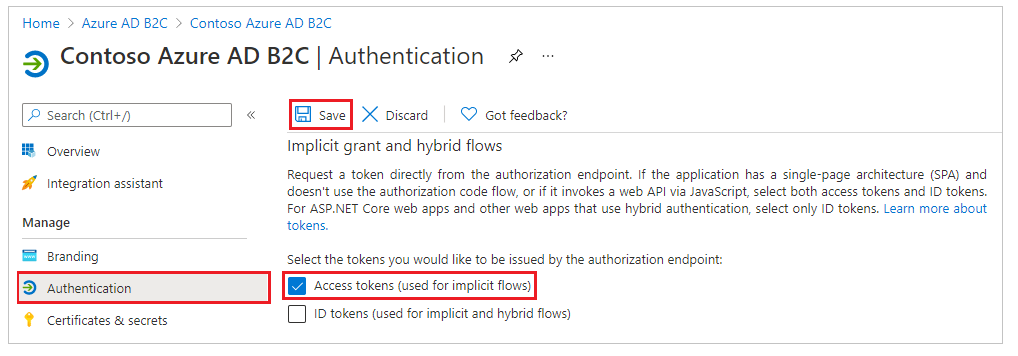

Wählen Sie im linken Bereich unter Verwalten Authentifizierung aus.

Unter Implizite Förderung, wählen Sie das Zugriffstoken (für implizite Abläufe verwendet) Kontrollkästchen.

Wählen Sie Speichern aus.

Erstellen eines Benutzerflows für Registrierung und Anmeldung. Optional können Sie eine Kennwortrücksetzung-Benutzerfluss erstellen.

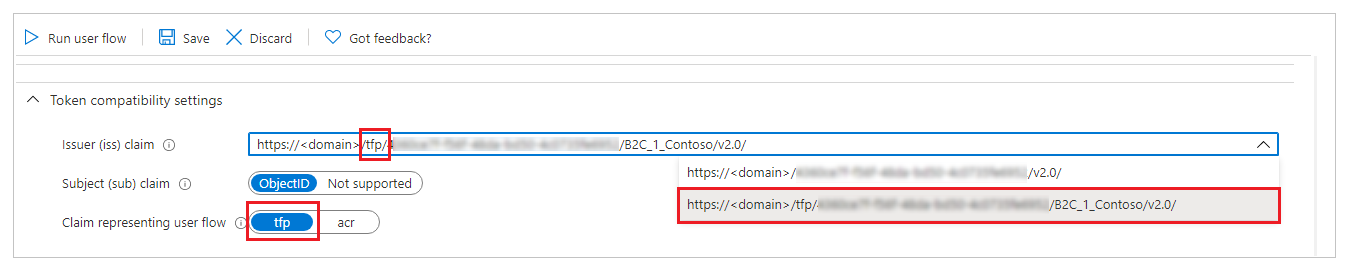

Konfigurieren Sie die Token-Kompatibilität mit einer Emittentenanspruch URL, die tfp enthält. Weitere Informationen: Token-Kompatibilität

Geben Sie in diesem Schritt die Einstellungen für die Website und die Kennwortzurücksetzung für die Portalkonfiguration ein.

In dem Abschnitt Konfigurieren Sie die Site-Einstellungen geben Sie im folgenden Abschnitt die folgenden Werte ein:

Autoritative Stelle: Die Aussteller-URL, die in den Metadaten des Benutzerflows für Registrierungs- und Anmelderichtlinie definiert ist.

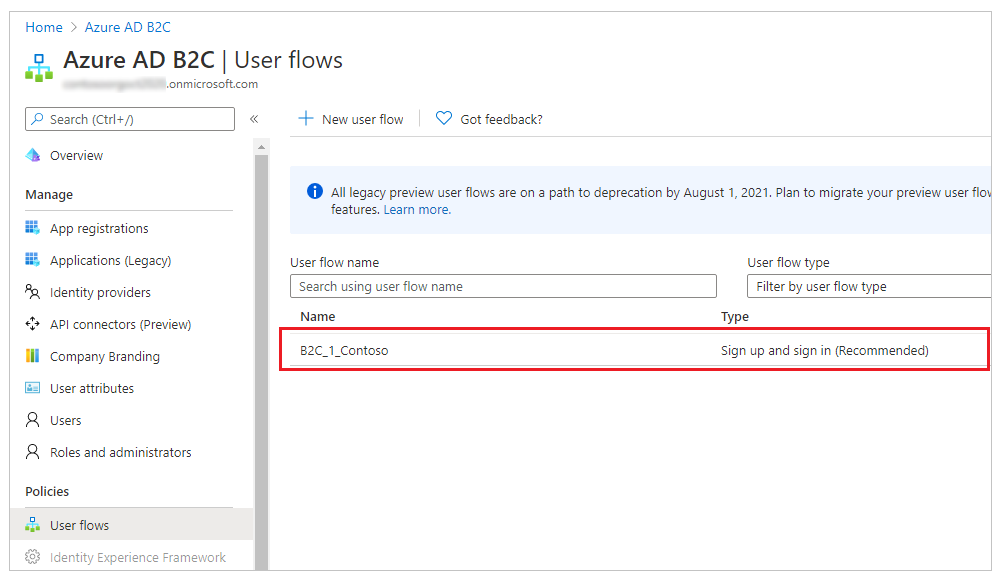

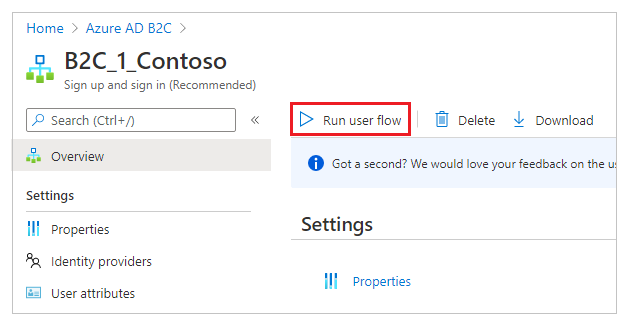

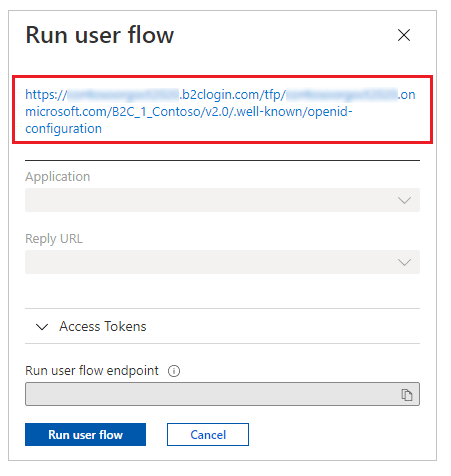

Um die Aussteller-URL abzurufenÖffnen Sie den zuvor erstellten Benutzerflow für die Registrierung und die Anmeldung. Für diesen Schritt müssen Sie zum Azure AD B2C-Mandant auf dem Azure-Portal gehen.

Wählen Sie Benutzerflow ausführen aus.

Wählen Sie die OpenID-Konfigurations-URL aus, die in einem neuen Browserfenster oder einer neuen Registerkarte geöffnet werden soll.

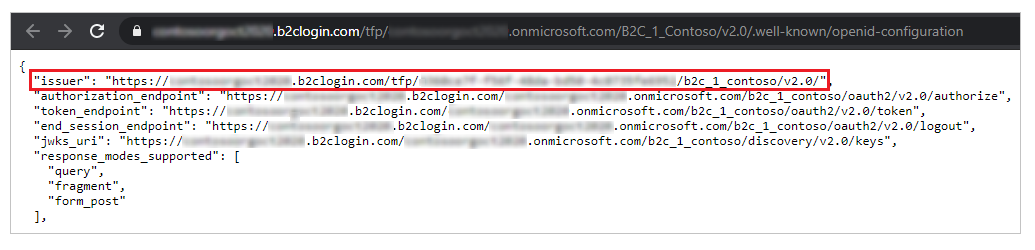

Die URL bezieht sich auf das Konfigurationsdokument für den OpenID Connect-Identitätsanbieter, auch bekannt als OpenID-bekannter Konfigurationsendpunkt.

Kopieren Sie die URL des Ausstellers im neuen Browserfenster oder der neuen Registerkarte aus.

Stellen Sie sicher, dass Sie nur die URL ohne Anführungszeichen kopieren („“).

Beispiel:https://contosoorg.b2clogin.com/tfp/799f7b50-f7b9-49ec-ba78-67eb67210998/b2c_1_contoso/v2.0/Tipp

Stellen Sie sicher, dass die Ausstelleranspruch (iss)-URL tfp enthält.

Client-ID: Geben Sie die Anwendungs-ID der zuvor erstellten Azure AD B2C-Anwendung ein.

Umleitungs-URI; Geben Sie die Portal-URL ein.

Sie müssen den Umleitungs-URL nur ändern, wenn Sie einen benutzerdefinierten Domänennamen verwenden.

In dem Abschnitt Kennwortzurücksetzungseinstellungen geben Sie im folgenden Abschnitt die folgenden Werte ein:

Standardrichtlinien-ID: Geben Sie den Namen des zuvor erstellten Benutzerflows für die Registrierung und Anmeldung ein. Dem Namen wird das Präfix B2C_1 vorangestellt.

ID der Kennwortrücksetzrichtlinie: Geben Sie den Namen des zuvor erstellten Benutzerflows zum Zurücksetzen des Kennworts ein. Dem Namen wird das Präfix B2C_1 vorangestellt.

Gültige Ausgeber: Eine durch Kommas getrennte Liste von Aussteller-URLs für zuvor erstellte Benutzerflows zur Registrierung und Anmeldung sowie zum Zurücksetzen des Kennworts.

Öffnen Sie jeden Flow und führen Sie die folgenden Schritte aus, um die Aussteller-URLs für den Benutzerfluss für Anmeldung und Anmeldung sowie den Benutzerfluss zum Zurücksetzen des Kennworts abzurufen Behörde in Schritt 5A weiter oben in diesem Artikel.

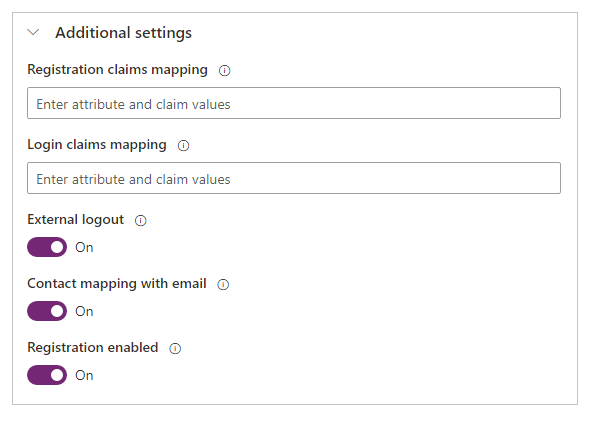

In diesem Schritt haben Sie die Möglichkeit, zusätzliche Einstellungen für den Azure AD B2C-Identitätsanbieter zu konfigurieren.

Zuordnung von Registrierungsansprüchen: Nicht erforderlich bei Verwendung der Attribute E-Mail, Vorname oder Nachname. Für zusätzliche Attribute geben Sie eine Liste von logischen Namen/Claim-Paaren ein, die verwendet werden sollen, um Claim-Werte, die von Azure AD B2C (erstellt während der Anmeldung) zurückgegeben werden, Attributen im Datensatz zuzuordnen.

Format:field_logical_name=jwt_attribute_name, in demfield_logical_nameder logische Name des Feldes in Portalen undjwt_attribute_namedas Attribut mit dem vom Identitätsanbieter zurückgegebenen Wert ist.

Wenn Sie zum Beispiel Position (jobTitle) und Postleitzahl (postalCode) als Benutzerattribute in Ihrem Benutzerfluss aktiviert haben, und Sie möchten die entsprechenden Felder der Kontakttabelle Position(jobtitle) und Adresse 1: Postleitzahl (address1_postalcode) aktualisieren, geben Sie die Anspruchszuordnung alsjobtitle=jobTitle,address1_postalcode=postalCodeein.Zuordnung von Login-Ansprüchen: Nicht erforderlich bei Verwendung der Attribute E-Mail, Vorname oder Nachname. Für zusätzliche Attribute geben Sie eine Liste von logischen Namen/Claim-Paaren ein, die verwendet werden sollen, um Claim-Werte, die von Azure AD B2C nach der Anmeldung zurückgegeben werden, den Attributen im Datensatz des Kontakts zuzuordnen.

Format:field_logical_name=jwt_attribute_name, in demfield_logical_nameder logische Name des Feldes in Portalen undjwt_attribute_namedas Attribut mit dem vom Identitätsanbieter zurückgegebenen Wert ist.

Wenn Sie zum Beispiel Position (jobTitle) und Postleitzahl (postalCode) als Anwendungsansprüche in Ihrem Benutzerfluss aktiviert haben, und Sie möchten die entsprechenden Felder der Kontakttabelle Position(jobtitle) und Adresse 1: Postleitzahl (address1_postalcode) aktualisieren, geben Sie die Anspruchszuordnung alsjobtitle=jobTitle,address1_postalcode=postalCodeein.Externe Abmeldung: Wählen Sie aus, ob die Verbundabmeldung aktiviert oder deaktiviert werden soll:

- Wählen Sie Ein, um Benutzer zur verbundbasierten Abmeldeoberfläche weiterzuleiten, wenn sie sich vom Portal abmelden.

- Wählen Sie Aus, um Benutzer einfach vom Portal abzumelden.

Kontaktzuordnung per E-Mail: Geben Sie an, ob Kontakte einer entsprechenden E-Mail zugeordnet sind. Aktivieren Sie diesen Umschalter, um dieser Einstellung einen Kontaktdatensatz einer entsprechenden E-Mail-Adresse zuzuweisen, um dann automatisch den externen Identitätsanbieter dem Kontakt zuzuweisen, wenn sich der Benutzer erfolgreich angemeldet hat.

Registrierung aktiviert: Aktivieren oder deaktivieren Sie Registrierung öffnen für Ihr Portal. Wenn dieser Umschalter ausgeschaltet ist, werden die Registrierung und Anmeldung eines externen Kontos deaktiviert und ausgeblendet.

Wählen Sie Bestätigen, um eine Zusammenfassung Ihrer Einstellungen anzuzeigen und die Konfiguration des Identitätsanbieters abzuschließen.

Siehe auch

Identitätsanbieter nach Azure AD B2C migrieren

Hinweis

Können Sie uns Ihre Präferenzen für die Dokumentationssprache mitteilen? Nehmen Sie an einer kurzen Umfrage teil. (Beachten Sie, dass diese Umfrage auf Englisch ist.)

Die Umfrage dauert etwa sieben Minuten. Es werden keine personenbezogenen Daten erhoben. (Datenschutzbestimmungen).

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für