Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Das lokale Datengateway unterstützt einmaliges Anmelden (Single Sign-On, SSO) in Active Directory (AD) zum Herstellen einer Verbindung mit Ihren lokalen Datenquellen, für die Active Directory konfiguriert ist. AD-SSO umfasst sowohl die eingeschränkte Kerberos-Delegierung als auch Security Assertion Markup Language (SAML). Weitere Informationen zum einmaligen Anmelden (SSO) und eine Liste der für AD-SSO unterstützten Datenquellen finden Sie unter Übersicht über einmaliges Anmelden (Single Sign-On, SSO) für lokale Datengateways in Power BI.

Abfrageschritte beim Ausführen von Active Directory-SSO

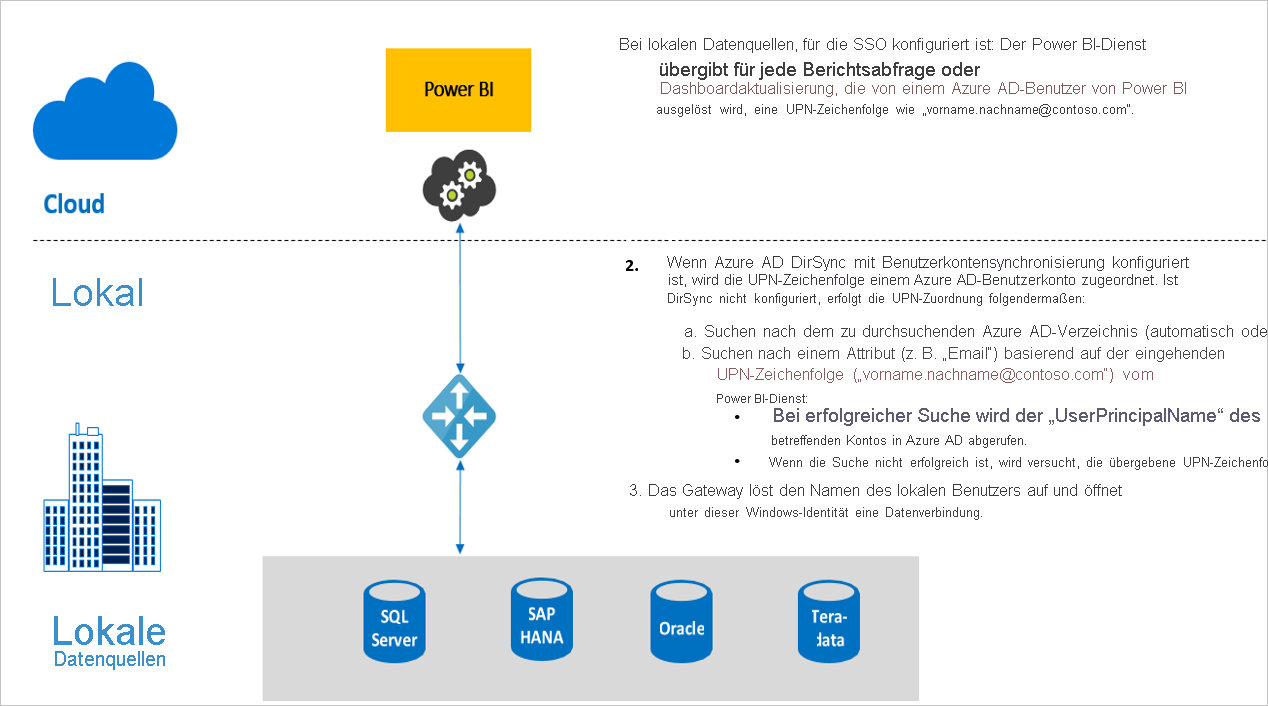

Eine mit SSO ausgeführte Abfrage umfasst drei Schritte, wie in der folgenden Abbildung veranschaulicht.

Hier finden Sie weitere Details zu den einzelnen Schritten:

Die Power BI-Dienst enthält den Benutzerprinzipalnamen (UPN) für jede Abfrage. Der UPN ist der vollqualifizierte Benutzername des Aktuell beim Power BI-Dienst angemeldeten Benutzers, wenn die Abfrageanforderung an das konfigurierte Gateway gesendet wird.

Das Gateway muss den Microsoft Entra UPN einer lokalen Active Directory-Identität zuordnen:

a. Wenn Microsoft Entra DirSync (auch als Microsoft Entra Connect bezeichnet) konfiguriert ist, erfolgt die Zuordnung automatisch im Gateway. b. Andernfalls kann das Gateway den Microsoft Entra-UPN suchen und einem lokalen AD-Benutzer zuordnen. Dies erfolgt durch eine Suche in der lokalen Active Directory-Domäne.

Der Prozess des Gatewaydiensts nimmt die Identität des zugeordneten lokalen Benutzers an, öffnet die Verbindung mit der zugrunde liegenden Datenbank und sendet die Abfrage. Das Gateway muss nicht auf denselben Computern wie die Datenbank installiert sein.

Zugehöriger Inhalt

Nachdem Sie sich nun grundlegend mit der Aktivierung von SSO über das Gateway auskennen, können Sie sich ausführlichere Informationen zu Kerberos und SAML ansehen: