Sicherheit in Microsoft Power Platform

Mit Power Platform können sowohl Laien als auch professionellen Entwicklern, schnell und einfach End-to-End-Lösungen erstellen. Sicherheit ist für diese Lösungen von entscheidender Bedeutung. Power Platform wurde entwickelt, um in der Branche führenden Schutz zu bieten.

Organisationen beschleunigen ihre Umstellung auf die Cloud, indem sie fortschrittliche Technologien in Vorgänge und geschäftliche Entscheidungen integrieren. Immer mehr Mitarbeiter arbeiten remote. Die Kundennachfrage nach Onlinediensten steigt rasant. Die herkömmliche Sicherheit für lokale Anwendungen reicht nicht mehr aus. Unternehmen, die nach einer cloudnativen Sicherheitslösung mit einer mehrstufigen tief greifenden Abwehr für ihre Business-Intelligence-Daten suchen, wenden sich schließlich an Power Platform. Nationale Sicherheitsbehörden, Finanzinstitute und Gesundheitsdienstleister vertrauen Power Platform ihre sensibelsten Informationen an.

Microsoft hat seit Mitte der 2000er Jahre massiv in Sicherheit investiert. Mehr als 3.500 Microsoft Ingenieure arbeiten daran, die sich ständig verändernde Bedrohungslandschaft proaktiv anzugehen. Microsoft Sicherheit beginnt beim On-Chip-BIOS-Kernel und erstreckt sich bis zum Benutzererlebnis. Heute ist unser Sicherheitsportfolio das fortschrittlichste der Branche. Microsoft wird allgemein als weltweit führend im Kampf gegen böswillige Akteure angesehen. Milliarden von Computern, Billionen von Anmeldungen und Zettabyte an Daten sind dem Schutz von Microsoft anvertraut.

Power Platform baut auf diesem starken Fundament auf. Es verwendet dasselbe Sicherheitsportfolio, das Azure das Recht eingebracht hat, die sensibelsten Daten der Welt bereitzustellen und zu schützen, und lässt sich mit den fortschrittlichsten Informationsschutz- und Compliance-Tools von Microsoft 365 integrieren. Power Platform bietet einen End-to-End-Schutz, der auf die größten Herausforderungen unserer Kunden im Cloudzeitalter zugeschnitten ist:

- Wie können wir steuern, wer, von wo und wie eine Verbindung herstellen kann? Wie können wir die Verbindungen kontrollieren?

- Wie werden unsere Daten gespeichert? Wie werden sie verschlüsselt? Welche Kontrolle haben wir über unsere Daten?

- Wie kontrollieren und schützen wir unsere sensiblen Daten? Wie stellen wir sicher, dass unsere Daten nicht nach außen gelangen können?

- Wie können wir prüfen, wer was tun darf? Wie können wir schnell reagieren, wenn wir verdächtige Aktivitäten entdecken?

Governance

Der Power Platform Dienst unterliegt den Microsoft Bedingungen für Onlinedienste und der Microsoft Datenschutzerklärung des Unternehmens. Informationen zum Ort der Datenverarbeitung finden Sie in den Microsoft Bedingungen für Online-Dienste und im Nachtrag zum Datenschutz.

Das Microsoft Trust Center ist die wichtigste Ressource für Power Platform Compliance-Informationen. Weitere Informationen finden Sie unter Microsoft Compliance-Angebote.

Der Power Platform-Dienst folgt dem Security Development Lifecycle (SDL). Das SDL ist eine Reihe strenger Praktiken, die die Sicherheitsgewährleistung und Compliance-Anforderungen unterstützen. Weitere Informationen finden Sie unter Microsoft Praktiken für den Sicherheitsentwicklungslebenszyklus.

Häufige Power Platform Sicherheitskonzepte

Power Platform umfasst mehrere Dienste. Einige der Sicherheitskonzepte, die wir in dieser Reihe behandeln, gelten für alle. Andere Konzepte sind jedoch spezifisch für einzelne Dienste. Wo Sicherheitskonzepte abweichen, weisen wir darauf hin.

Sicherheitskonzepte, die allen Power Platform-Diensten gemeinsam sind, sind unter anderem:

- Die Power Platform-Servicearchitektur oder wie Informationen durch das System fließen

- Authentifizierung gegenüber Power Platform Diensten oder wie Benutzer auf Dienste zugreifen

- Verbindung zu und Authentifizierung bei Datenquellen, oder wie Dienste Verbinden zu Datenquellen und Benutzern Zugriff auf Daten erhalten

- Datenspeicherung in Power Platform oder wie Daten geschützt werden, egal ob sie gespeichert sind oder zwischen Systemen und Diensten übertragen werden

Die Power Platform Dienstearchitektur

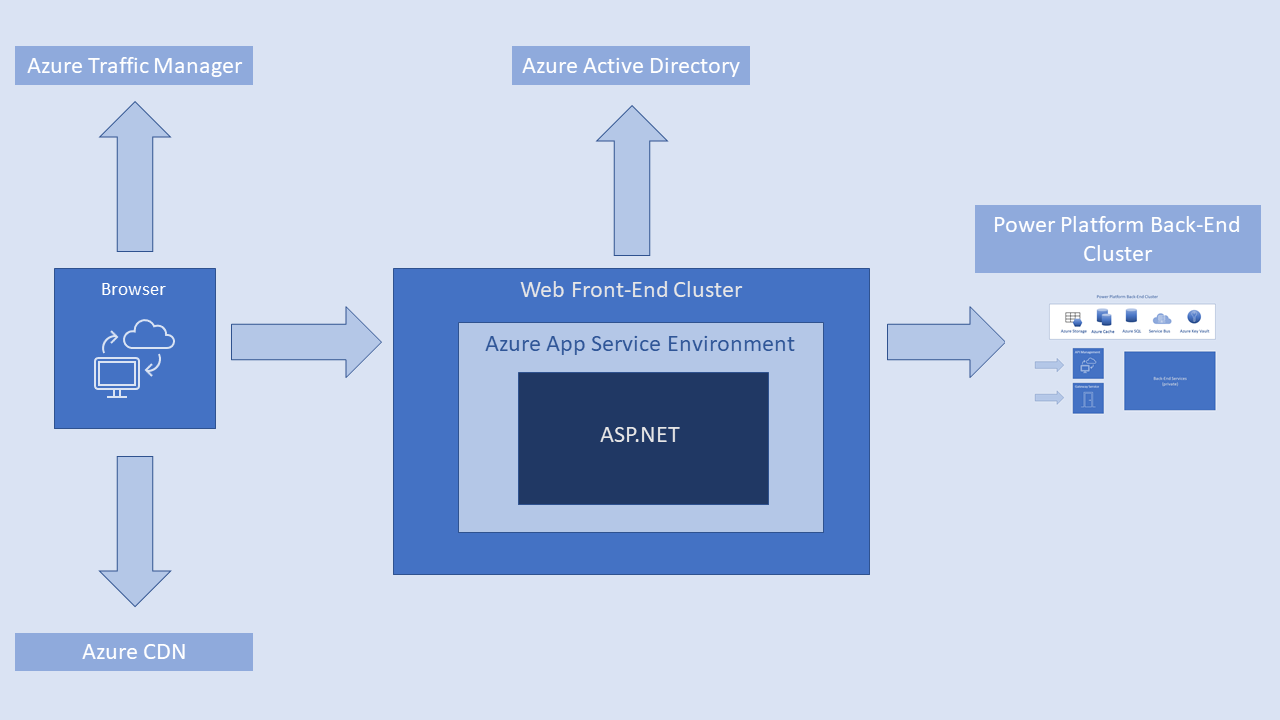

Power Platform Die Dienste basieren auf Azure, der Cloud-Computing-Plattform Microsoft. Die Power Platform-Dienstearchitektur besteht aus vier Komponenten:

- Web-Front-End-Cluster

- Back-End-Cluster

- Premiuminfrastruktur

- Mobile Plattformen

Web-Front-End-Cluster

Gilt für Power Platform-Dienste, die eine Web-Benutzeroberfläche anzeigen. Der Web-Front-End-Cluster stellt die Startseite der Anwendung oder des Dienstes dem Browser des Benutzers bereit. Es benutzt Microsoft Entra, um Clients anfänglich zu authentifizieren und Tokens für nachfolgende Clientverbindungen an den Power Platform-Back-End-Dienst bereitzustellen.

Ein Web-Front-End-Cluster besteht aus einer ASP.NET-Website, die in der Azure App Service-Umgebung ausgeführt wird. Wenn ein Benutzer einen Power Platform-Dienst oder eine Anwendung aufruft, erhält der DNS-Dienst des Clients möglicherweise das am besten geeignete (normalerweise das nächstgelegene) Rechenzentrum des Azure Traffic Manager. Weitere Informationen finden Sie unter Routingmethoden für Leistungsdatenverkehr für Azure Traffic Manager.

Der Web-Front-End-Cluster verwaltet die Anmelde- und Authentifizierungssequenz. Es erhält ein Microsoft Entra Zugriffstoken, nachdem der Benutzer authentifiziert wurde. Die ASP.NET-Komponente analysiert das Token, um festzustellen, zu welcher Organisation der Benutzer gehört. Die Komponente konsultiert dann den globalen Power Platform Back-End-Dienst, um dem Browser anzugeben, welches Back-End-Cluster den Mandanten der Organisation beherbergt. Nachfolgende Client-Interaktionen erfolgen direkt mit dem Back-End-Cluster, ohne dass die Web-Front-End-Zwischenstufe erforderlich ist.

Der Browser ruft statische Ressourcen, wie .js-, .css- und Bilddateien, hauptsächlich aus einem Azure Content Delivery Network (CDN) ab. Cluster-Bereitstellungen für staatliche Behörden sind eine Ausnahme. Aus Konformitätsgründen wird bei diesen Bereitstellungen das Azure CDN weggelassen. Stattdessen verwenden sie einen Web-Front-End-Cluster aus einer konformen Region, um statische Inhalte zu hosten.

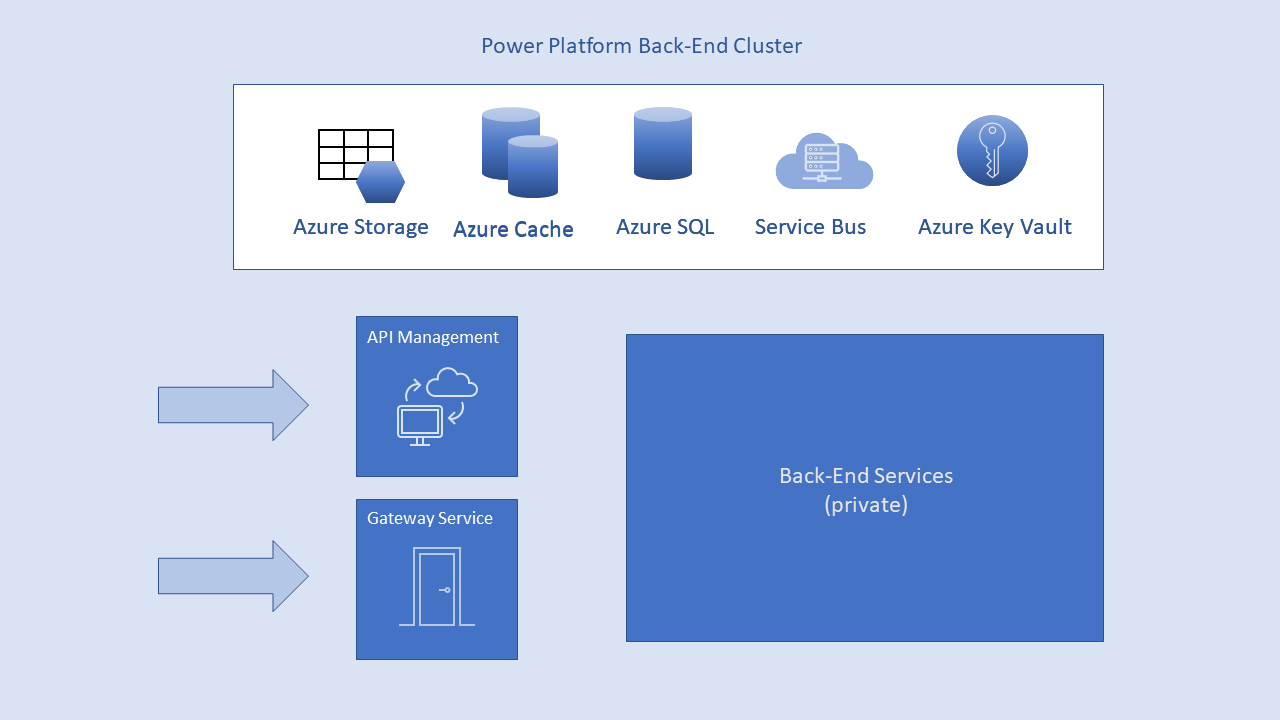

Power Platform-Back-End-Cluster

Das Back-End-Cluster für einen Power Platform-Dienst ist das Rückgrat aller im Dienst verfügbaren Funktionen. Es besteht aus Dienstendpunkten, im Hintergrund arbeitenden Diensten, Datenbanken, Caches und anderen Komponenten.

Das Back-End ist in den meisten Azure-Regionen verfügbar und wird in neuen Regionen bereitgestellt, sobald diese verfügbar sind. Eine Region kann mehrere Cluster hosten. Diese Konfiguration ermöglicht Power Platform-Diensten eine unbegrenzte horizontale Skalierung, nachdem die vertikalen und horizontalen Skalierungsgrenzwerte eines einzelnen Clusters erreicht wurden.

Back-End-Cluster sind zustandsbehaftet. Ein Back-End-Cluster hostet alle Daten aller ihm zugeordneten Mandanten. Das Cluster, das die Daten eines bestimmten Mandanten enthält, wird als Home-Cluster des Mandanten bezeichnet. Informationen über das Home-Cluster eines authentifizierten Benutzer werden vom globalen Power Platform Back-End-Dienst an das Web-Front-End-Cluster bereitgestellt. Das Web-Front-End verwendet die Informationen, um Anforderungen an das Home-Back-End-Cluster des Mandanten weiterzuleiten.

Mandantenmetadaten und -daten werden innerhalb der Clustergrenzwerte gespeichert. Die Ausnahme ist die Datenreplikation in einen sekundären Back-End-Cluster, der sich in einer gekoppelten Region in derselben Azure-Region befindet. Der sekundäre Cluster dient im Falle eines regionalen Ausfalls als Failover und ist ansonsten passiv. Mikroservices, die auf verschiedenen Computern im virtuellen Netzwerk des Clusters ausgeführt werden, dienen auch der Back-End-Funktionalität. Nur zwei dieser Mikroservices sind über das öffentliche Internet zugänglich:

- Gatewaydienst

- Azure API Management

Power Platform-Premiuminfrastruktur

Power Platform Premium bietet als kostenpflichtiger Dienst Zugriff auf eine erweiterte Reihe von Connectors. Power Platform-Ersteller sind nicht auf die Verwendung von Premium-Connectors beschränkt, App-Benutzer jedoch schon. Dies bedeutet, dass Benutzer einer App, die Premium-Connectors enthält müssen über die richtige Lizenz verfügen, um auf diese zugreifen zu können. Der Power Platform Back-End-Dienst bestimmt, ob ein Benutzer Zugriff auf Premium-Connectors hat.

Mobile Plattformen

Power Platform unterstützt Android, iOS und Windows (UWP) Anwendungen. Sicherheitsaspekte für mobile Apps fallen in zwei Kategorien:

- Gerätekommunikation

- Die Anwendung und Daten auf dem Gerät

Gerätekommunikation

Mobile Power Platform Apps verwenden dieselben Verbindungs- und Authentifizierungsreihenfolgen, die von Browsern verwendet werden. Android und iOS Apps öffnen eine Browser-Sitzung in der App. Windows-Apps verwenden einen Broker, um einen Kommunikationskanal mit dem Power Platform-Dienste für den Anmeldevorgang herzustellen.

Die folgende Tabelle zeigt den Support der zertifikatbasierten Authentifizierung (CBA) für mobile Apps:

| CBA-Support | iOS | Android | Window |

|---|---|---|---|

| Anmeldung beim Dienst | Unterstützt | Unterstützt | Nicht unterstützt |

| SSRS ADFS lokal (mit SSRS-Server verbinden) | Nicht unterstützt | Unterstützt | Nicht unterstützt |

| SSRS-App-Proxy | Unterstützt | Unterstützt | Nicht unterstützt |

Mobile Apps kommunizieren aktiv mit den Power Platform-Diensten. App-Nutzungsstatistiken und ähnliche Daten werden an Dienste übermittelt, die die Nutzung und Aktivität überwachen. Es sind keine Kundendaten enthalten.

Die Anwendung und Daten auf dem Gerät

Die mobile App und die dafür benötigten Daten werden sicher auf dem Gerät gespeichert. Microsoft Entra und Aktualisierungstoken werden unter Verwendung branchenüblicher Sicherheitsmaßnahmen gespeichert.

Auf dem Gerät zwischengespeicherte Daten umfassen App-Daten, Benutzereinstellungen sowie Dashboards und Berichte, auf die in früheren Sitzungen zugegriffen wurde. Der Cache wird in einer Sandbox im internen Speicher gespeichert. Der Cache ist nur für die App zugänglich und kann vom Betriebssystem verschlüsselt werden.

- iOS: Die Verschlüsselung erfolgt automatisch, wenn der Benutzer einen Passcode festlegt.

- Android: Die Verschlüsselung kann in den Einstellungen konfiguriert werden.

- Windows: Die Verschlüsselung wird von BitLocker übernommen.

Microsoft Zur Verbesserung der Datenverschlüsselung kann die Intune -Verschlüsselung auf Dateiebene verwendet werden. Intune ist ein Softwaredienst, der die Verwaltung mobiler Geräte und Anwendungen bereitstellt. Alle drei mobilen Plattformen unterstützen Intune. Wenn Intune aktiviert und konfiguriert ist, werden Daten auf dem mobilen Gerät verschlüsselt, und die Power Platform-App kann nicht auf einer SD-Karte installiert werden.

Windows-App unterstützen Windows Information Protection (WIP) ebenfalls.

Zwischengespeicherte Daten werden gelöscht, wenn der Benutzer:

- die App deinstalliert

- sich vom Power Platform-Dienst abmeldet

- sich nicht anmeldet, nachdem ein Passwort geändert wurde oder ein Token abläuft

Geolocation wird vom Benutzer explizit aktiviert oder deaktiviert. Wenn aktiviert, werden Geolokalisierungsdaten nicht auf dem Gerät gespeichert und nicht mit Microsoft geteilt.

Benachrichtigungen werden vom Benutzer explizit aktiviert oder deaktiviert. Wenn Benachrichtigungen aktiviert sind, unterstützen Android und iOS nicht die Anforderungen an die geografische Datenresidenz.

Die mobilen Power Platform-Dienste greifen nicht auf andere Anwendungsordner oder Dateien auf dem Gerät zu.

Einige tokenbasierte Authentifizierungsdaten stehen anderen Microsoft Apps, wie etwa Authenticator, zur Verfügung, um die einmalige Anmeldung zu ermöglichen. Diese Daten werden vom SDK der Microsoft Entra Authentifizierungsbibliothek verwaltet.

Ähnliche Artikel

Authentifizierung gegenüber Power Platform Diensten

Herstellen einer Verbindung und Authentifizierung bei Datenquellen

Datenspeicherung in Power Platform

Power Platform Häufig gestellte Fragen zur Sicherheit

Siehe auch

- Sicherheit in Microsoft Dataverse

- Microsoft Nutzungsbedingungen für Onlinedienste

- Microsoft Datenschutzerklärung für Unternehmen

- Datenschutz-Nachtrag

- Microsoft Praktiken im Sicherheitsentwicklungszyklus

- Leistungsstarke Methode zur Datenverkehrsweiterleitung für Azure Traffic Manager

- Microsoft Intune

- Windows Information Protection (WIP)