Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Warnung

Dieser Inhalt gilt für den älteren v1.0-Endpunkt von Azure AD. Verwenden Sie Microsoft Identity Platform für neue Projekte.

Hinweis

Wenn Sie dem Server nicht mitteilen, welche Ressource Sie aufrufen möchten, löst der Server die Richtlinien für den bedingten Zugriff für diese Ressource nicht aus. Um also einen MFA-Trigger zu erhalten, müssen Sie eine Ressource in Ihre URL einschließen.

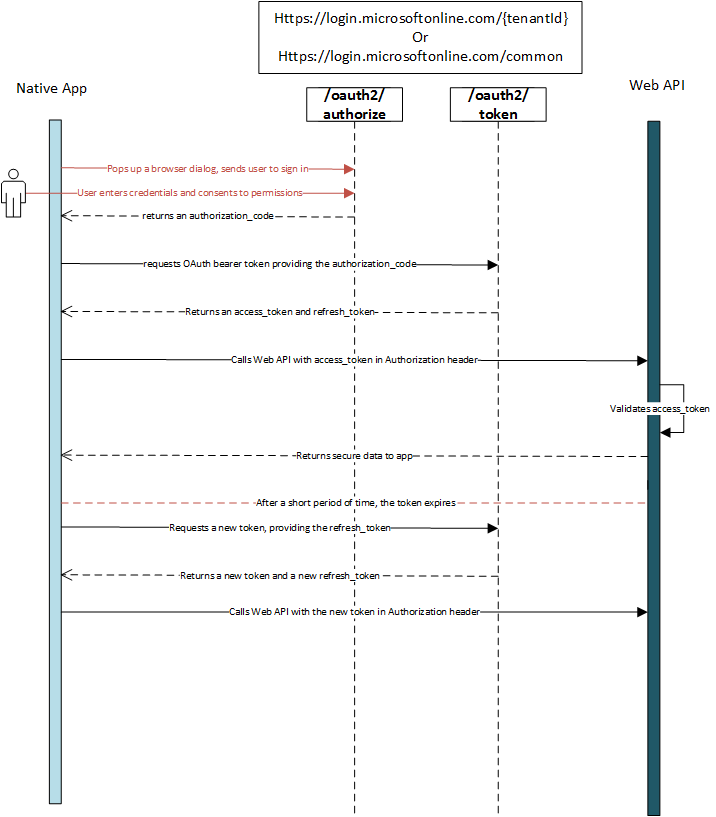

Azure Active Directory (Azure AD) verwendet OAuth 2.0, damit Sie den Zugriff auf Webanwendungen und Web-APIs in Ihrem Azure AD-Mandanten autorisieren können. Dieses Handbuch ist sprachunabhängig und beschreibt, wie HTTP-Nachrichten gesendet und empfangen werden, ohne dass eine unserer Open-Source-Bibliotheken verwendet wird.

Der OAuth 2.0-Autorisierungscodefluss wird in Abschnitt 4.1 der OAuth 2.0-Spezifikationbeschrieben. Sie wird verwendet, um Authentifizierung und Autorisierung in den meisten Anwendungstypen durchzuführen, einschließlich Web-Apps und systemeigene installierter Apps.

Registrieren Sie Ihre Anwendung bei Ihrem AD-Mandanten

Registrieren Sie zunächst Ihre Anwendung bei Ihrem Azure Active Directory (Azure AD)-Mandanten. Dadurch erhalten Sie eine Anwendungs-ID für Ihre Anwendung sowie die Möglichkeit, Token zu empfangen.

Melden Sie sich beim Azure-Portal an.

Wählen Sie Ihren Azure AD-Mandanten aus, indem Sie Ihr Konto in der oberen rechten Ecke der Seite auswählen, gefolgt von der Navigation Verzeichnis wechseln und anschließendem Auswählen des entsprechenden Mandanten.

- Überspringen Sie diesen Schritt, wenn Sie nur über einen Azure AD-Mandanten unter Ihrem Konto verfügen oder den entsprechenden Azure AD-Mandanten bereits ausgewählt haben.

Suchen Sie im Azure-Portal nach Azure Active Directory-, und wählen Sie sie aus.

Wählen Sie im linken Menü Azure Active DirectoryApp-Registrierungenaus, und wählen Sie dann Neue Registrierungaus.

Folgen Sie den Anweisungen, und erstellen Sie eine neue Anwendung. Es spielt keine Rolle, ob es sich um eine Webanwendung oder eine öffentliche Clientanwendung (mobile &-Desktopanwendung) für dieses Lernprogramm handelt, aber wenn Sie bestimmte Beispiele für Webanwendungen oder öffentliche Clientanwendungen wünschen, schauen Sie sich unsere Schnellstartsan.

- Name ist der Anwendungsname und beschreibt Ihre Anwendung für Endbenutzer.

- Wählen Sie unter Unterstützte KontotypenKonten in allen Organisationsverzeichnissen und persönliche Microsoft-Konten aus.

- Stellen Sie den Umleitungs-URIbereit. Bei Webanwendungen ist dies die Basis-URL Ihrer App, in der sich Benutzer anmelden können. Beispiel:

http://localhost:12345. Für öffentlichen Client (mobile & Desktop) verwendet Azure AD diese, um Tokenantworten zurückzugeben. Geben Sie einen bestimmten Wert für Ihre Anwendung ein. Beispiel:http://MyFirstAADApp.

Nachdem Sie die Registrierung abgeschlossen haben, weist Azure AD Ihrer Anwendung einen eindeutigen Clientbezeichner (die Anwendungs-ID) zu. Sie benötigen diesen Wert in den nächsten Abschnitten, kopieren Sie ihn also von der Anwendungsseite.

Um Ihre Anwendung im Azure-Portal zu finden, wählen Sie App-Registrierungenaus, und wählen Sie dann Alle Anwendungen anzeigenaus.

OAuth 2.0-Autorisierungsfluss

Auf hoher Ebene sieht der gesamte Autorisierungsfluss für eine Anwendung etwas wie folgt aus:

Anfordern eines Autorisierungscodes

Der Autorisierungscodefluss beginnt damit, dass der Client den Benutzer auf den /authorize -Endpunkt leitet. In dieser Anforderung gibt der Client die Berechtigungen an, die er vom Benutzer abrufen muss. Sie können den OAuth 2.0-Autorisierungsendpunkt für Ihren Mandanten abrufen, indem Sie Im Azure-Portal App-Registrierungsendpunkte > auswählen.

// Line breaks for legibility only

https://login.microsoftonline.com/{tenant}/oauth2/authorize?

client_id=6731de76-14a6-49ae-97bc-6eba6914391e

&response_type=code

&redirect_uri=http%3A%2F%2Flocalhost%3A12345

&response_mode=query

&resource=https%3A%2F%2Fservice.contoso.com%2F

&state=12345

| Parameter | Typ | BESCHREIBUNG |

|---|---|---|

| Mieter | Erforderlich | Mit dem Wert {tenant} im Pfad der Anforderung kann gesteuert werden, wer sich bei der Anwendung anmelden kann. Die zulässigen Werte sind Mandanten-IDs, z. B. 8eaef023-2b34-4da1-9baa-8bc8c9d6a490 oder contoso.onmicrosoft.com oder common für mandantenunabhängige Token. |

| Kunden-ID | Erforderlich | Die Ihrer App zugewiesene Anwendungs-ID, wenn Sie sie bei Azure AD registriert haben. Dies finden Sie im Azure-Portal. Klicken Sie in der Seitenleiste der Dienste auf Azure Active Directory , klicken Sie auf App-Registrierungen, und wählen Sie die Anwendung aus. |

| Antworttyp | Erforderlich | Muss code für den Autorisierungscodefluss enthalten. |

| Weiterleitungs-URI | empfohlen | Die redirect_uri Ihrer App, an die Authentifizierungsantworten von Ihrer App gesendet und empfangen werden können. Es muss genau mit einem der redirect_uris übereinstimmen, die Sie im Portal registriert haben, es sei denn, es muss URL-codiert sein. Für Native- & Mobile-Apps sollten Sie den Standardwert von |

| Antwortmodus | wahlfrei | Gibt die Methode an, die verwendet werden soll, um das resultierende Token an deine App zurückzusenden. Kann query, fragment oder form_post sein.

query stellt den Code als Abfragezeichenfolgenparameter für den Umleitungs-URI bereit. Wenn Sie ein ID-Token mithilfe des impliziten Flusses anfordern, können Sie query nicht verwenden, wie in der OpenID-Spezifikation angegeben. Wenn Sie nur den Code anfordern, können Sie query, fragment oder form_post verwenden.

form_post führt einen POST mit dem Code zu Ihrer Umleitungs-URI aus. Der Standardwert ist query für einen Codefluss. |

| Staat | empfohlen | Ein in der Anforderung enthaltener Wert, der ebenfalls in der Tokenantwort zurückgegeben wird. Ein zufällig generierter eindeutiger Wert wird in der Regel verwendet , um siteübergreifende Anforderungsfälschungsangriffe zu verhindern. Der Status wird auch verwendet, um Informationen über den Status des Benutzers in der App zu codieren, bevor die Authentifizierungsanforderung aufgetreten ist, z. B. Informationen zu der Seite oder Ansicht, die der Benutzer besucht hat. |

| Ressource | empfohlen | Der App-ID-URI der Zielweb-API (gesicherte Ressource). Um den App-ID-URI zu finden, klicken Sie im Azure-Portal auf Azure Active Directory, klicken Sie auf Anwendungsregistrierungen, öffnen Sie die Seite " Einstellungen " der Anwendung, und klicken Sie dann auf "Eigenschaften". Es könnte auch eine externe Ressource wie https://graph.microsoft.com sein. Dies ist in einer der Autorisierungs- oder Tokenanforderungen erforderlich. Um sicherzustellen, dass weniger Authentifizierungsaufforderungen in der Autorisierungsanforderung platziert werden, um sicherzustellen, dass die Zustimmung vom Benutzer empfangen wird. |

| Umfang | ignoriert | Für v1 Azure AD-Apps müssen Bereiche im Azure-Portal unter den Anwendungseinstellungen, erforderlichen Berechtigungen, statisch konfiguriert werden. |

| Aufforderung | wahlfrei | Geben Sie den Typ der benutzerinteraktion an, die erforderlich ist. Gültige Werte sind: Anmeldung: Der Benutzer sollte aufgefordert werden, die Authentifizierung erneut zu authentifizieren. select_account: Der Benutzer wird aufgefordert, ein Konto auszuwählen und einmaliges Anmelden zu unterbrechen. Der Benutzer kann ein vorhandenes angemeldetes Konto auswählen, seine Anmeldeinformationen für ein gespeichertes Konto eingeben oder ein anderes Konto vollständig verwenden. zustimmung: Die Zustimmung des Benutzers wurde erteilt, muss jedoch aktualisiert werden. Der Benutzer sollte zur Zustimmung aufgefordert werden. admin_consent: Ein Administrator sollte aufgefordert werden, im Namen aller Benutzer in ihrer Organisation zuzustimmen. |

| Login-Hinweis | wahlfrei | Kann verwendet werden, um das Feld "Benutzername/E-Mail-Adresse" der Anmeldeseite für den Benutzer vorab auszufüllen, wenn Sie den Benutzernamen vorab kennen. Häufig verwenden Apps diesen Parameter während der erneuten Authentifizierung, nachdem der Benutzername bereits mit dem preferred_username-Claim aus einer vorherigen Anmeldung extrahiert wurde. |

| domain_hint | wahlfrei | Enthält einen Hinweis auf den Mandanten oder die Domäne, den der Benutzer für die Anmeldung verwenden soll. Der Wert von "domain_hint" ist ein registrierter Domainname für den Mandanten. Wenn der Mandant mit einem lokalen Verzeichnis verbunden ist, leitet AAD an den angegebenen Mandantenverbundserver um. |

| Code-Herausforderungsmethode | empfohlen | Die Methode wird zum Codieren von code_verifier für den code_challenge-Parameter verwendet. Dies kann entweder plain oder S256 sein. Wenn ausgeschlossen, wird angenommen, dass code_challenge Klartext ist, wenn code_challenge enthalten ist. Azure AAD v1.0 unterstützt beide plain und S256. Weitere Informationen finden Sie unter PKCE RFC. |

| Code-Herausforderung | empfohlen | Wird verwendet, um Autorisierungscode-Zuweisungen über Proof Key for Code Exchange (PKCE) von einem nativen oder öffentlichen Client sicherzustellen. Erforderlich, wenn code_challenge_method enthalten ist. Weitere Informationen finden Sie unter PKCE RFC. |

Hinweis

Wenn der Benutzer Teil einer Organisation ist, kann ein Administrator der Organisation im Namen des Benutzers zustimmen oder ablehnen oder dem Benutzer die Zustimmung erteilen. Der Benutzer erhält die Möglichkeit, nur zuzustimmen, wenn der Administrator dies zulässt.

An diesem Punkt wird der Benutzer aufgefordert, seine Anmeldeinformationen einzugeben und den Berechtigungen zuzustimmen, die von der App im Azure-Portal angefordert werden. Nachdem der Benutzer die Zustimmung authentifiziert und erteilt hat, sendet Azure AD eine Antwort an Ihre App an die redirect_uri Adresse in Ihrer Anforderung mit dem Code.

Erfolgreiche Antwort

Eine erfolgreiche Antwort könnte wie folgt aussehen:

GET HTTP/1.1 302 Found

Location: http://localhost:12345/?code= AwABAAAAvPM1KaPlrEqdFSBzjqfTGBCmLdgfSTLEMPGYuNHSUYBrqqf_ZT_p5uEAEJJ_nZ3UmphWygRNy2C3jJ239gV_DBnZ2syeg95Ki-374WHUP-i3yIhv5i-7KU2CEoPXwURQp6IVYMw-DjAOzn7C3JCu5wpngXmbZKtJdWmiBzHpcO2aICJPu1KvJrDLDP20chJBXzVYJtkfjviLNNW7l7Y3ydcHDsBRKZc3GuMQanmcghXPyoDg41g8XbwPudVh7uCmUponBQpIhbuffFP_tbV8SNzsPoFz9CLpBCZagJVXeqWoYMPe2dSsPiLO9Alf_YIe5zpi-zY4C3aLw5g9at35eZTfNd0gBRpR5ojkMIcZZ6IgAA&session_state=7B29111D-C220-4263-99AB-6F6E135D75EF&state=D79E5777-702E-4260-9A62-37F75FF22CCE

| Parameter | BESCHREIBUNG |

|---|---|

| Admin-Zustimmung | Der Wert ist True, wenn ein Administrator einer Zustimmungsanforderungsaufforderung zugestimmt hat. |

| Code | Der Autorisierungscode, den die Anwendung angefordert hat. Die Anwendung kann den Autorisierungscode verwenden, um ein Zugriffstoken für die Zielressource anzufordern. |

| Sitzungsstatus | Ein eindeutiger Wert, der die aktuelle Benutzersitzung identifiziert. Dieser Wert ist eine GUID, sollte jedoch als undurchsichtiger Wert behandelt werden, der ohne Prüfung transferiert wird. |

| Staat | Wenn in der Anforderung ein Zustandsparameter enthalten ist, sollte derselbe Wert in der Antwort angezeigt werden. Es empfiehlt sich, dass die Anwendung überprüft, ob die Statuswerte in der Anforderung und Antwort identisch sind, bevor Sie die Antwort verwenden. Dies hilft, Cross-Site-Request-Forgery (CSRF) Angriffe gegen den Benutzer zu erkennen. |

Fehlerantwort

Fehlerantworten können auch an die redirect_uri Anwendung gesendet werden, damit sie entsprechend behandelt werden können.

GET http://localhost:12345/?

error=access_denied

&error_description=the+user+canceled+the+authentication

| Parameter | BESCHREIBUNG |

|---|---|

| Fehler | Ein Fehlercodewert, der in Abschnitt 5.2 des OAuth 2.0-Autorisierungsframeworks definiert ist. In der nächsten Tabelle werden die Von Azure AD zurückgegebenen Fehlercodes beschrieben. |

| Fehlerbeschreibung | Eine detailliertere Beschreibung des Fehlers. Diese Nachricht soll nicht für Endbenutzer geeignet sein. |

| Staat | Der Statuswert ist ein zufällig generierter wert, der nicht wiederverwendet wird, der in der Anforderung gesendet und in der Antwort zurückgegeben wird, um Site-Anforderungsfälschungsangriffe (CROSS-Site Request Forgery, CSRF) zu verhindern. |

Fehlercodes beim Autorisierungsendpunktfehler

Die folgende Tabelle beschreibt die verschiedenen Fehlercodes, die im error -Parameter der Fehlerantwort zurückgegeben werden können:

| Fehlercode | BESCHREIBUNG | Kundenaktion |

|---|---|---|

| ungültige_Anfrage | Protokollfehler, z.B. ein fehlender erforderlicher Parameter. | Korrigieren Sie die Anforderung, und senden Sie sie erneut. Dies ist ein Entwicklungsfehler und wird in der Regel während des anfänglichen Tests abgefangen. |

| nicht autorisierter Client | Die Clientanwendung darf keinen Autorisierungscode anfordern. | Dies tritt in der Regel auf, wenn die Clientanwendung nicht in Azure AD registriert ist oder dem Azure AD-Mandanten des Benutzers nicht hinzugefügt wird. Die Anwendung kann den Benutzer mit Anweisungen zur Installation der Anwendung und zum Hinzufügen der Anwendung zu Azure AD auffordern. |

| Zugriff verweigert | Der Ressourcenbesitzer hat die Zustimmung verweigert. | Die Clientanwendung kann den Benutzer benachrichtigen, dass sie nicht fortfahren kann, es sei denn, der Benutzer stimmt zu. |

| nicht unterstützter Antworttyp | Der Autorisierungsserver unterstützt den Antworttyp in der Anforderung nicht. | Korrigieren Sie die Anforderung, und senden Sie sie erneut. Dies ist ein Entwicklungsfehler und wird in der Regel während des anfänglichen Tests abgefangen. |

| Serverfehler | Der Server hat einen unerwarteten Fehler erkannt. | Wiederholen Sie die Anforderung. Diese Fehler werden durch temporäre Bedingungen verursacht. Die Clientanwendung kann dem Benutzer erklären, dass seine Antwort aufgrund eines temporären Fehlers verzögert wird. |

| vorübergehend nicht verfügbar | Der Server ist vorübergehend überlastet und kann die Anforderung nicht verarbeiten. | Wiederholen Sie die Anforderung. Die Clientanwendung kann dem Benutzer erklären, dass seine Antwort aufgrund einer temporären Bedingung verzögert wird. |

| ungültige_ressource | Die Zielressource ist ungültig, da sie nicht vorhanden ist, Azure AD sie nicht finden kann oder nicht ordnungsgemäß konfiguriert ist. | Dies gibt an, dass die Ressource, sofern vorhanden, nicht im Mandanten konfiguriert wurde. Die Anwendung kann den Benutzer mit Anweisungen zur Installation der Anwendung und zum Hinzufügen der Anwendung zu Azure AD auffordern. |

Verwenden des Autorisierungscodes zum Anfordern eines Zugriffstokens

Nachdem Sie nun einen Autorisierungscode erworben und dem Benutzer die Berechtigung erteilt haben, können Sie den Code für ein Zugriffstoken für die gewünschte Ressource einlösen, indem Sie eine POST-Anforderung an den /token Endpunkt senden:

// Line breaks for legibility only

POST /{tenant}/oauth2/token HTTP/1.1

Host: https://login.microsoftonline.com

Content-Type: application/x-www-form-urlencoded

grant_type=authorization_code

&client_id=2d4d11a2-f814-46a7-890a-274a72a7309e

&code=AwABAAAAvPM1KaPlrEqdFSBzjqfTGBCmLdgfSTLEMPGYuNHSUYBrqqf_ZT_p5uEAEJJ_nZ3UmphWygRNy2C3jJ239gV_DBnZ2syeg95Ki-374WHUP-i3yIhv5i-7KU2CEoPXwURQp6IVYMw-DjAOzn7C3JCu5wpngXmbZKtJdWmiBzHpcO2aICJPu1KvJrDLDP20chJBXzVYJtkfjviLNNW7l7Y3ydcHDsBRKZc3GuMQanmcghXPyoDg41g8XbwPudVh7uCmUponBQpIhbuffFP_tbV8SNzsPoFz9CLpBCZagJVXeqWoYMPe2dSsPiLO9Alf_YIe5zpi-zY4C3aLw5g9at35eZTfNd0gBRpR5ojkMIcZZ6IgAA

&redirect_uri=https%3A%2F%2Flocalhost%3A12345

&resource=https%3A%2F%2Fservice.contoso.com%2F

&client_secret=p@ssw0rd

//NOTE: client_secret only required for web apps

| Parameter | Typ | BESCHREIBUNG |

|---|---|---|

| Mieter | Erforderlich | Mit dem Wert {tenant} im Pfad der Anforderung kann gesteuert werden, wer sich bei der Anwendung anmelden kann. Die zulässigen Werte sind Mandanten-IDs, z. B. 8eaef023-2b34-4da1-9baa-8bc8c9d6a490 oder contoso.onmicrosoft.com oder common für mandantenunabhängige Token. |

| Kunden-ID | Erforderlich | Die Ihrer App zugewiesene Anwendungs-ID, wenn Sie sie bei Azure AD registriert haben. Dies finden Sie im Azure-Portal. Die Anwendungs-ID wird in den Einstellungen der App-Registrierung angezeigt. |

| grant_type | Erforderlich | Muss der authorization_code für den Autorisierungscodefluss sein. |

| Code | Erforderlich | Das authorization_code, das Sie im vorherigen Abschnitt erworben haben |

| Weiterleitungs-URI | Erforderlich | Eine redirect_uriauf der Clientanwendung registriert. |

| client_secret (Kunden-Geheimnis) | erforderlich für Web-Apps, die für öffentliche Clients nicht zulässig sind | Das Anwendungsgeheimnis, das Sie im Azure-Portal für Ihre App unter Schlüssel erstellt haben. Sie kann nicht in einer systemeigenen App (öffentlichem Client) verwendet werden, da client_secrets nicht zuverlässig auf Geräten gespeichert werden können. Es ist für Web-Apps und Web-APIs (alle vertraulichen Clients) erforderlich, die die Fähigkeit haben, das client_secret auf der Serverseite sicher zu speichern. Die client_secret sollte vor dem Senden URL-codiert sein. |

| Ressource | empfohlen | Der App-ID-URI der Zielweb-API (gesicherte Ressource). Um den App-ID-URI zu finden, klicken Sie im Azure-Portal auf Azure Active Directory, klicken Sie auf Anwendungsregistrierungen, öffnen Sie die Seite " Einstellungen " der Anwendung, und klicken Sie dann auf "Eigenschaften". Es könnte auch eine externe Ressource wie https://graph.microsoft.com sein. Dies ist in einer der Autorisierungs- oder Tokenanforderungen erforderlich. Um sicherzustellen, dass weniger Authentifizierungsaufforderungen in der Autorisierungsanforderung platziert werden, um sicherzustellen, dass die Zustimmung vom Benutzer empfangen wird. Wenn sowohl in der Autorisierungsanforderung als auch in der Tokenanforderung die Parameter der Ressource übereinstimmen müssen. |

| Code-Überprüfer | wahlfrei | Der gleiche Code-Verifikator, der zum Abrufen des Autorisierungscode verwendet wurde. Erforderlich, wenn PKCE bei der Anforderung für die Gewährung des Autorisierungscodes verwendet wurde. Weitere Informationen finden Sie unter PKCE RFC. |

Um den App-ID-URI zu finden, klicken Sie im Azure-Portal auf Azure Active Directory, klicken Sie auf Anwendungsregistrierungen, öffnen Sie die Seite " Einstellungen " der Anwendung, und klicken Sie dann auf "Eigenschaften".

Erfolgreiche Antwort

Azure AD gibt bei erfolgreicher Antwort ein Zugriffstoken zurück. Um Netzwerkaufrufe von der Clientanwendung und deren zugehörige Latenz zu minimieren, sollte die Clientanwendung Zugriffstoken für die Tokenlebensdauer zwischenspeichern, die in der OAuth 2.0-Antwort angegeben ist. Um die Lebensdauer eines Tokens zu bestimmen, verwenden Sie entweder die Parameterwerte expires_in oder expires_on.

Wenn eine Web-API-Ressource einen invalid_token Fehlercode zurückgibt, kann dies darauf hindeuten, dass die Ressource festgestellt hat, dass das Token abgelaufen ist. Wenn die Uhrzeiten des Clients und der Ressource unterschiedlich sind (als "Zeitabweichung" bezeichnet), kann die Ressource das Token als abgelaufen betrachten, bevor das Token aus dem Clientcache entfernt wird. Wenn dies geschieht, löschen Sie das Token aus dem Cache, auch wenn es sich noch innerhalb der berechneten Lebensdauer befindet.

Eine erfolgreiche Antwort könnte wie folgt aussehen:

{

"access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Ik5HVEZ2ZEstZnl0aEV1THdqcHdBSk9NOW4tQSJ9.eyJhdWQiOiJodHRwczovL3NlcnZpY2UuY29udG9zby5jb20vIiwiaXNzIjoiaHR0cHM6Ly9zdHMud2luZG93cy5uZXQvN2ZlODE0NDctZGE1Ny00Mzg1LWJlY2ItNmRlNTdmMjE0NzdlLyIsImlhdCI6MTM4ODQ0MDg2MywibmJmIjoxMzg4NDQwODYzLCJleHAiOjEzODg0NDQ3NjMsInZlciI6IjEuMCIsInRpZCI6IjdmZTgxNDQ3LWRhNTctNDM4NS1iZWNiLTZkZTU3ZjIxNDc3ZSIsIm9pZCI6IjY4Mzg5YWUyLTYyZmEtNGIxOC05MWZlLTUzZGQxMDlkNzRmNSIsInVwbiI6ImZyYW5rbUBjb250b3NvLmNvbSIsInVuaXF1ZV9uYW1lIjoiZnJhbmttQGNvbnRvc28uY29tIiwic3ViIjoiZGVOcUlqOUlPRTlQV0pXYkhzZnRYdDJFYWJQVmwwQ2o4UUFtZWZSTFY5OCIsImZhbWlseV9uYW1lIjoiTWlsbGVyIiwiZ2l2ZW5fbmFtZSI6IkZyYW5rIiwiYXBwaWQiOiIyZDRkMTFhMi1mODE0LTQ2YTctODkwYS0yNzRhNzJhNzMwOWUiLCJhcHBpZGFjciI6IjAiLCJzY3AiOiJ1c2VyX2ltcGVyc29uYXRpb24iLCJhY3IiOiIxIn0.JZw8jC0gptZxVC-7l5sFkdnJgP3_tRjeQEPgUn28XctVe3QqmheLZw7QVZDPCyGycDWBaqy7FLpSekET_BftDkewRhyHk9FW_KeEz0ch2c3i08NGNDbr6XYGVayNuSesYk5Aw_p3ICRlUV1bqEwk-Jkzs9EEkQg4hbefqJS6yS1HoV_2EsEhpd_wCQpxK89WPs3hLYZETRJtG5kvCCEOvSHXmDE6eTHGTnEgsIk--UlPe275Dvou4gEAwLofhLDQbMSjnlV5VLsjimNBVcSRFShoxmQwBJR_b2011Y5IuD6St5zPnzruBbZYkGNurQK63TJPWmRd3mbJsGM0mf3CUQ",

"token_type": "Bearer",

"expires_in": "3600",

"expires_on": "1388444763",

"resource": "https://service.contoso.com/",

"refresh_token": "AwABAAAAvPM1KaPlrEqdFSBzjqfTGAMxZGUTdM0t4B4rTfgV29ghDOHRc2B-C_hHeJaJICqjZ3mY2b_YNqmf9SoAylD1PycGCB90xzZeEDg6oBzOIPfYsbDWNf621pKo2Q3GGTHYlmNfwoc-OlrxK69hkha2CF12azM_NYhgO668yfcUl4VBbiSHZyd1NVZG5QTIOcbObu3qnLutbpadZGAxqjIbMkQ2bQS09fTrjMBtDE3D6kSMIodpCecoANon9b0LATkpitimVCrl-NyfN3oyG4ZCWu18M9-vEou4Sq-1oMDzExgAf61noxzkNiaTecM-Ve5cq6wHqYQjfV9DOz4lbceuYCAA",

"scope": "https%3A%2F%2Fgraph.microsoft.com%2Fmail.read",

"id_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJub25lIn0.eyJhdWQiOiIyZDRkMTFhMi1mODE0LTQ2YTctODkwYS0yNzRhNzJhNzMwOWUiLCJpc3MiOiJodHRwczovL3N0cy53aW5kb3dzLm5ldC83ZmU4MTQ0Ny1kYTU3LTQzODUtYmVjYi02ZGU1N2YyMTQ3N2UvIiwiaWF0IjoxMzg4NDQwODYzLCJuYmYiOjEzODg0NDA4NjMsImV4cCI6MTM4ODQ0NDc2MywidmVyIjoiMS4wIiwidGlkIjoiN2ZlODE0NDctZGE1Ny00Mzg1LWJlY2ItNmRlNTdmMjE0NzdlIiwib2lkIjoiNjgzODlhZTItNjJmYS00YjE4LTkxZmUtNTNkZDEwOWQ3NGY1IiwidXBuIjoiZnJhbmttQGNvbnRvc28uY29tIiwidW5pcXVlX25hbWUiOiJmcmFua21AY29udG9zby5jb20iLCJzdWIiOiJKV3ZZZENXUGhobHBTMVpzZjd5WVV4U2hVd3RVbTV5elBtd18talgzZkhZIiwiZmFtaWx5X25hbWUiOiJNaWxsZXIiLCJnaXZlbl9uYW1lIjoiRnJhbmsifQ."

}

| Parameter | BESCHREIBUNG |

|---|---|

| Zugriffstoken | Das angeforderte Zugriffstoken. Dies ist eine undurchsichtige Zeichenfolge – sie hängt davon ab, was die Ressource zu empfangen erwartet, und ist nicht für den Client zur Einsicht vorgesehen. Die App kann dieses Token für die Authentifizierung mit der gesicherten Ressource (z. B. einer Web-API) verwenden. |

| Token-Typ | Gibt den Wert des Tokentyps an. Der einzige Von Azure AD unterstützte Typ ist Bearer. Weitere Informationen zu Bearer-Token finden Sie unter OAuth2.0 Authorization Framework: Bearer Token Usage (RFC 6750) |

| expires_in | Die Gültigkeitsdauer des Zugriffstokens (in Sekunden). |

| läuft_ab_am | Der Zeitpunkt, zu dem das Zugriffstoken abläuft. Das Datum wird als Anzahl von Sekunden zwischen 1970-01-01T0:0:0Z UTC bis zur Ablaufzeit dargestellt. Dieser Wert wird verwendet, um die Lebensdauer von zwischengespeicherten Token zu bestimmen. |

| Ressource | Der App-ID-URI der Web-API (gesicherte Ressource). |

| Umfang | Erlaubnisse zum Identitätswechsel, die der Clientanwendung gewährt wurden. Die Standardberechtigung ist user_impersonation. Der Besitzer der gesicherten Ressource kann zusätzliche Werte in Azure AD registrieren. |

| Aktualisierungstoken | Ein Aktualisierungstoken von OAuth 2.0. Die App kann dieses Token verwenden, um zusätzliche Zugriffstoken abzurufen, nachdem das aktuelle Zugriffstoken abläuft. Aktualisierungstoken haben eine lange Lebensdauer und können verwendet werden, um für längere Zeit Zugriff auf Ressourcen zu behalten. |

| id_token (Identitäts-Token) | Ein nicht signiertes JSON-Webtoken (JWT), das ein ID-Token darstellt. Die App kann die Segmente dieses Tokens base64Url decodieren, um Informationen zu dem Benutzer anzufordern, der sich angemeldet hat. Die App kann die Werte zwischenspeichern und sie anzeigen, sie sollte jedoch nicht für Autorisierungs- oder Sicherheitsgrenzen verwendet werden. |

Weitere Informationen zu JSON-Webtoken finden Sie in der JWT IETF-Entwurfsspezifikation. Weitere Informationen zu id_tokens finden Sie im OpenID Connect-Ablauf v1.0.

Fehlerantwort

Die Tokenausstellungsendpunktfehler sind HTTP-Fehlercodes, da der Client den Tokenausstellungsendpunkt direkt aufruft. Zusätzlich zum HTTP-Statuscode gibt der Azure AD-Tokenausstellungsendpunkt auch ein JSON-Dokument mit Objekten zurück, die den Fehler beschreiben.

Eine Beispielfehlerantwort könnte wie folgt aussehen:

{

"error": "invalid_grant",

"error_description": "AADSTS70002: Error validating credentials. AADSTS70008: The provided authorization code or refresh token is expired. Send a new interactive authorization request for this user and resource.\r\nTrace ID: 3939d04c-d7ba-42bf-9cb7-1e5854cdce9e\r\nCorrelation ID: a8125194-2dc8-4078-90ba-7b6592a7f231\r\nTimestamp: 2016-04-11 18:00:12Z",

"error_codes": [

70002,

70008

],

"timestamp": "2016-04-11 18:00:12Z",

"trace_id": "3939d04c-d7ba-42bf-9cb7-1e5854cdce9e",

"correlation_id": "a8125194-2dc8-4078-90ba-7b6592a7f231"

}

| Parameter | BESCHREIBUNG |

|---|---|

| Fehler | Eine Fehlercodezeichenfolge, die verwendet werden kann, um unterschiedliche Arten auftretender Fehler zu klassifizieren und um auf Fehler zu reagieren. |

| Fehlerbeschreibung | Eine spezifische Fehlermeldung, mit der Entwickler die Hauptursache eines Authentifizierungsfehlers identifizieren können. |

| Fehlercodes | Eine Liste der STS-spezifischen Fehlercodes, die bei der Diagnose helfen können. |

| Zeitstempel | Der Zeitpunkt, zu dem der Fehler aufgetreten ist |

| Trace-ID | Ein eindeutiger Bezeichner für die Anforderung, die bei der Diagnose helfen kann |

| Korrelations-ID | Ein eindeutiger Bezeichner für die Anforderung, die bei der komponentenübergreifenden Diagnose helfen kann |

HTTP-Statuscodes

In der folgenden Tabelle sind die HTTP-Statuscodes aufgeführt, die der Tokenausstellungsendpunkt zurückgibt. In einigen Fällen reicht der Fehlercode aus, um die Antwort zu beschreiben, aber wenn Fehler vorhanden sind, müssen Sie das zugehörige JSON-Dokument analysieren und dessen Fehlercode untersuchen.

| HTTP-Code | BESCHREIBUNG |

|---|---|

| 400 | Standardmäßiger HTTP-Code. Wird in den meisten Fällen verwendet und ist in der Regel auf eine falsch formatierte Anforderung zurückzuführen. Korrigieren Sie die Anforderung, und senden Sie sie erneut. |

| 401 | Fehler bei der Authentifizierung: Zum Beispiel fehlt in der Anforderung der Parameter client_secret. |

| 403 | Fehler bei der Autorisierung. Der Benutzer verfügt beispielsweise nicht über die Berechtigung für den Zugriff auf die Ressource. |

| 500 | Beim Dienst ist ein interner Fehler aufgetreten. Wiederholen Sie die Anforderung. |

Fehlercodes für Token-Endpunktfehler

| Fehlercode | BESCHREIBUNG | Kundenaktion |

|---|---|---|

| ungültige_Anfrage | Protokollfehler, z.B. ein fehlender erforderlicher Parameter. | Beheben und Anfrage erneut übermitteln |

| ungültige_Zulassung | Der Autorisierungscode ist ungültig oder abgelaufen. | Versuchen Sie eine neue Anforderung an den /authorize Endpunkt. |

| nicht autorisierter Client | Der authentifizierte Client ist nicht berechtigt, diesen Autorisierungserteilungstyp zu verwenden. | Dies tritt in der Regel auf, wenn die Clientanwendung nicht in Azure AD registriert ist oder dem Azure AD-Mandanten des Benutzers nicht hinzugefügt wird. Die Anwendung kann den Benutzer mit Anweisungen zur Installation der Anwendung und zum Hinzufügen der Anwendung zu Azure AD auffordern. |

| invalid_client | Clientauthentifizierung fehlgeschlagen. | Die Clientanmeldeinformationen sind ungültig. Um das Problem zu beheben, aktualisiert der Anwendungsadministrator die Anmeldeinformationen. |

| nicht unterstützter Bereitstellungs-Typ | Der Autorisierungsserver unterstützt den Autorisierungserteilungstyp nicht. | Ändern Sie den Gewährungstyp in der Anforderung. Diese Art von Fehler sollte nur während der Entwicklung auftreten und bei den ersten Tests erkannt werden. |

| ungültige_ressource | Die Zielressource ist ungültig, da sie nicht vorhanden ist, Azure AD sie nicht finden kann oder nicht ordnungsgemäß konfiguriert ist. | Dies gibt an, dass die Ressource, sofern vorhanden, nicht im Mandanten konfiguriert wurde. Die Anwendung kann den Benutzer mit Anweisungen zur Installation der Anwendung und zum Hinzufügen der Anwendung zu Azure AD auffordern. |

| Interaktion erforderlich | Die Anforderung erfordert eine Benutzerinteraktion. Beispielsweise ist ein zusätzlicher Authentifizierungsschritt erforderlich. | Statt einer nicht interaktiven Anforderung versuchen Sie es mit einer interaktiven Autorisierungsanforderung für dieselbe Ressource erneut. |

| vorübergehend nicht verfügbar | Der Server ist vorübergehend überlastet und kann die Anforderung nicht verarbeiten. | Wiederholen Sie die Anforderung. Die Clientanwendung kann dem Benutzer erklären, dass seine Antwort aufgrund einer temporären Bedingung verzögert wird. |

Verwenden des Zugriffstokens für den Zugriff auf die Ressource

Nachdem Sie ein access_tokenToken erfolgreich erworben haben, können Sie das Token in Anforderungen an Web-APIs verwenden, indem Sie es in den Authorization Header einschließen. In der RFC 6750-Spezifikation wird erläutert, wie Bearertoken in HTTP-Anforderungen für den Zugriff auf geschützte Ressourcen verwendet werden.

Musteranforderung

GET /data HTTP/1.1

Host: service.contoso.com

Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Ik5HVEZ2ZEstZnl0aEV1THdqcHdBSk9NOW4tQSJ9.eyJhdWQiOiJodHRwczovL3NlcnZpY2UuY29udG9zby5jb20vIiwiaXNzIjoiaHR0cHM6Ly9zdHMud2luZG93cy5uZXQvN2ZlODE0NDctZGE1Ny00Mzg1LWJlY2ItNmRlNTdmMjE0NzdlLyIsImlhdCI6MTM4ODQ0MDg2MywibmJmIjoxMzg4NDQwODYzLCJleHAiOjEzODg0NDQ3NjMsInZlciI6IjEuMCIsInRpZCI6IjdmZTgxNDQ3LWRhNTctNDM4NS1iZWNiLTZkZTU3ZjIxNDc3ZSIsIm9pZCI6IjY4Mzg5YWUyLTYyZmEtNGIxOC05MWZlLTUzZGQxMDlkNzRmNSIsInVwbiI6ImZyYW5rbUBjb250b3NvLmNvbSIsInVuaXF1ZV9uYW1lIjoiZnJhbmttQGNvbnRvc28uY29tIiwic3ViIjoiZGVOcUlqOUlPRTlQV0pXYkhzZnRYdDJFYWJQVmwwQ2o4UUFtZWZSTFY5OCIsImZhbWlseV9uYW1lIjoiTWlsbGVyIiwiZ2l2ZW5fbmFtZSI6IkZyYW5rIiwiYXBwaWQiOiIyZDRkMTFhMi1mODE0LTQ2YTctODkwYS0yNzRhNzJhNzMwOWUiLCJhcHBpZGFjciI6IjAiLCJzY3AiOiJ1c2VyX2ltcGVyc29uYXRpb24iLCJhY3IiOiIxIn0.JZw8jC0gptZxVC-7l5sFkdnJgP3_tRjeQEPgUn28XctVe3QqmheLZw7QVZDPCyGycDWBaqy7FLpSekET_BftDkewRhyHk9FW_KeEz0ch2c3i08NGNDbr6XYGVayNuSesYk5Aw_p3ICRlUV1bqEwk-Jkzs9EEkQg4hbefqJS6yS1HoV_2EsEhpd_wCQpxK89WPs3hLYZETRJtG5kvCCEOvSHXmDE6eTHGTnEgsIk--UlPe275Dvou4gEAwLofhLDQbMSjnlV5VLsjimNBVcSRFShoxmQwBJR_b2011Y5IuD6St5zPnzruBbZYkGNurQK63TJPWmRd3mbJsGM0mf3CUQ

Fehlerantwort

Gesicherte Ressourcen, die RFC 6750 implementieren, stellen HTTP-Statuscodes aus. Wenn die Anforderung keine Authentifizierungsanmeldeinformationen enthält oder das Token fehlt, enthält die Antwort einen WWW-Authenticate Header. Wenn eine Anforderung fehlschlägt, antwortet der Ressourcenserver mit dem HTTP-Statuscode und einem Fehlercode.

Nachfolgend sehen Sie ein Beispiel für eine erfolglose Antwort, wenn die Clientanforderung nicht das Bearertoken enthält:

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Bearer authorization_uri="https://login.microsoftonline.com/contoso.com/oauth2/authorize", error="invalid_token", error_description="The access token is missing.",

Fehlerparameter

| Parameter | BESCHREIBUNG |

|---|---|

| Autorisierungs-URI | Der URI (physischer Endpunkt) des Autorisierungsservers. Dieser Wert wird auch als Nachschlageschlüssel verwendet, um weitere Informationen zum Server von einem Ermittlungsendpunkt abzurufen. Der Client muss überprüfen, ob der Autorisierungsserver vertrauenswürdig ist. Wenn die Ressource durch Azure AD geschützt ist, genügt es, zu überprüfen, ob die URL mit |

| Fehler | Ein Fehlercodewert, der in Abschnitt 5.2 des OAuth 2.0-Autorisierungsframeworks definiert ist. |

| Fehlerbeschreibung | Eine detailliertere Beschreibung des Fehlers. Diese Nachricht soll nicht für Endbenutzer geeignet sein. |

| resource_id (Ressourcen-ID) | Gibt den eindeutigen Bezeichner der Ressource zurück. Die Clientanwendung kann diesen Bezeichner als Wert des resource Parameters verwenden, wenn er ein Token für die Ressource anfordert. Es ist wichtig, dass die Clientanwendung diesen Wert überprüft, andernfalls kann ein böswilliger Dienst einen Angriff auf Rechteerweiterungen auslösen. Die empfohlene Strategie zum Verhindern eines Angriffs besteht darin, zu überprüfen, ob die |

Fehlercodes für das Bearer-Schema

Die RFC 6750-Spezifikation definiert die folgenden Fehler für Ressourcen, die das WWW-Authenticate Header- und Bearer-Schema in der Antwort verwenden.

| HTTP-Statuscode | Fehlercode | BESCHREIBUNG | Kundenaktion |

|---|---|---|---|

| 400 | ungültige_Anfrage | Die Anforderung ist nicht wohlgeformt. Beispielsweise fehlt möglicherweise ein Parameter oder derselbe Parameter wird zweimal verwendet. | Beheben Sie den Fehler, und wiederholen Sie die Anforderung. Dieser Fehlertyp sollte nur während der Entwicklung auftreten und bei anfänglichen Tests erkannt werden. |

| 401 | ungültiges_Token | Das Zugriffstoken fehlt, ist ungültig oder wird widerrufen. Der Wert des error_description-Parameters enthält zusätzliche Details. | Fordern Sie ein neues Token vom Autorisierungsserver an. Wenn das neue Token fehlschlägt, ist ein unerwarteter Fehler aufgetreten. Senden Sie eine Fehlermeldung an den Benutzer, und wiederholen Sie den Vorgang nach zufälligen Verzögerungen. |

| 403 | unzureichender Umfang | Zugriffstoken enthält nicht die Berechtigungen für die Rollenübernahme, die für den Zugriff auf die Ressource erforderlich sind. | Senden Sie eine neue Autorisierungsanforderung an den Autorisierungsendpunkt. Wenn die Antwort den Bereichsparameter enthält, verwenden Sie den Bereichswert in der Anforderung an die Ressource. |

| 403 | unzureichender Zugriff | Der Betreff des Tokens verfügt nicht über die Berechtigungen, die für den Zugriff auf die Ressource erforderlich sind. | Fordern Sie den Benutzer auf, ein anderes Konto zu verwenden oder Berechtigungen für die angegebene Ressource anzufordern. |

Aktualisieren der Zugriffstoken

Zugriffstoken sind kurzlebig und müssen aktualisiert werden, nachdem sie ablaufen, um weiterhin auf Ressourcen zuzugreifen. Sie können die access_token aktualisieren, indem Sie eine weitere POST Anfrage an den /token Endpunkt senden, diesmal jedoch das refresh_token anstelle des code angeben. Aktualisierungstoken sind für alle Ressourcen gültig, für die Ihrem Client bereits die Zustimmung zum Zugriff gewährt wurde. Daher kann ein für eine Anfrage von resource=https://graph.microsoft.com ausgestelltes Aktualisierungstoken verwendet werden, um ein neues Zugriffstoken für resource=https://contoso.com/api anzufordern.

Aktualisierungstoken haben keine angegebenen Lebensdauer. Normalerweise verfügen Aktualisierungstoken über relativ lange Lebensdauern. In einigen Fällen laufen Aktualisierungstoken aber ab, werden widerrufen oder verfügen nicht über ausreichende Berechtigungen für die gewünschte Aktion. Ihre Anwendung muss Fehler, die vom Token-Ausgabe-Endpunkt zurückgegeben werden, erwarten und richtig behandeln.

Wenn Sie eine Antwort mit einem Aktualisierungstokenfehler erhalten, verwerfen Sie das aktuelle Aktualisierungstoken, und fordern Sie einen neuen Autorisierungscode oder Zugriffstoken an. Wenn Sie ein Aktualisierungstoken im Autorisierungscodeverfahren verwenden und eine Antwort mit den Fehlercodes interaction_required oder invalid_grant erhalten, verwerfen Sie das Aktualisierungstoken und fordern Sie einen neuen Autorisierungscode an.

Eine Beispielanforderung an den mandantenspezifischen Endpunkt (Sie können auch den gemeinsamen Endpunkt verwenden), um ein neues Zugriffstoken mithilfe eines Aktualisierungstokens abzurufen, sieht wie folgt aus:

// Line breaks for legibility only

POST /{tenant}/oauth2/token HTTP/1.1

Host: https://login.microsoftonline.com

Content-Type: application/x-www-form-urlencoded

client_id=6731de76-14a6-49ae-97bc-6eba6914391e

&refresh_token=OAAABAAAAiL9Kn2Z27UubvWFPbm0gLWQJVzCTE9UkP3pSx1aXxUjq...

&grant_type=refresh_token

&resource=https%3A%2F%2Fservice.contoso.com%2F

&client_secret=JqQX2PNo9bpM0uEihUPzyrh // NOTE: Only required for web apps

Erfolgreiche Antwort

Eine erfolgreiche Token-Antwort sieht wie folgt aus:

{

"token_type": "Bearer",

"expires_in": "3600",

"expires_on": "1460404526",

"resource": "https://service.contoso.com/",

"access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Ik5HVEZ2ZEstZnl0aEV1THdqcHdBSk9NOW4tQSJ9.eyJhdWQiOiJodHRwczovL3NlcnZpY2UuY29udG9zby5jb20vIiwiaXNzIjoiaHR0cHM6Ly9zdHMud2luZG93cy5uZXQvN2ZlODE0NDctZGE1Ny00Mzg1LWJlY2ItNmRlNTdmMjE0NzdlLyIsImlhdCI6MTM4ODQ0MDg2MywibmJmIjoxMzg4NDQwODYzLCJleHAiOjEzODg0NDQ3NjMsInZlciI6IjEuMCIsInRpZCI6IjdmZTgxNDQ3LWRhNTctNDM4NS1iZWNiLTZkZTU3ZjIxNDc3ZSIsIm9pZCI6IjY4Mzg5YWUyLTYyZmEtNGIxOC05MWZlLTUzZGQxMDlkNzRmNSIsInVwbiI6ImZyYW5rbUBjb250b3NvLmNvbSIsInVuaXF1ZV9uYW1lIjoiZnJhbmttQGNvbnRvc28uY29tIiwic3ViIjoiZGVOcUlqOUlPRTlQV0pXYkhzZnRYdDJFYWJQVmwwQ2o4UUFtZWZSTFY5OCIsImZhbWlseV9uYW1lIjoiTWlsbGVyIiwiZ2l2ZW5fbmFtZSI6IkZyYW5rIiwiYXBwaWQiOiIyZDRkMTFhMi1mODE0LTQ2YTctODkwYS0yNzRhNzJhNzMwOWUiLCJhcHBpZGFjciI6IjAiLCJzY3AiOiJ1c2VyX2ltcGVyc29uYXRpb24iLCJhY3IiOiIxIn0.JZw8jC0gptZxVC-7l5sFkdnJgP3_tRjeQEPgUn28XctVe3QqmheLZw7QVZDPCyGycDWBaqy7FLpSekET_BftDkewRhyHk9FW_KeEz0ch2c3i08NGNDbr6XYGVayNuSesYk5Aw_p3ICRlUV1bqEwk-Jkzs9EEkQg4hbefqJS6yS1HoV_2EsEhpd_wCQpxK89WPs3hLYZETRJtG5kvCCEOvSHXmDE6eTHGTnEgsIk--UlPe275Dvou4gEAwLofhLDQbMSjnlV5VLsjimNBVcSRFShoxmQwBJR_b2011Y5IuD6St5zPnzruBbZYkGNurQK63TJPWmRd3mbJsGM0mf3CUQ",

"refresh_token": "AwABAAAAv YNqmf9SoAylD1PycGCB90xzZeEDg6oBzOIPfYsbDWNf621pKo2Q3GGTHYlmNfwoc-OlrxK69hkha2CF12azM_NYhgO668yfcUl4VBbiSHZyd1NVZG5QTIOcbObu3qnLutbpadZGAxqjIbMkQ2bQS09fTrjMBtDE3D6kSMIodpCecoANon9b0LATkpitimVCrl PM1KaPlrEqdFSBzjqfTGAMxZGUTdM0t4B4rTfgV29ghDOHRc2B-C_hHeJaJICqjZ3mY2b_YNqmf9SoAylD1PycGCB90xzZeEDg6oBzOIPfYsbDWNf621pKo2Q3GGTHYlmNfwoc-OlrxK69hkha2CF12azM_NYhgO668yfmVCrl-NyfN3oyG4ZCWu18M9-vEou4Sq-1oMDzExgAf61noxzkNiaTecM-Ve5cq6wHqYQjfV9DOz4lbceuYCAA"

}

| Parameter | BESCHREIBUNG |

|---|---|

| Token-Typ | Der Tokentyp. Der einzige unterstützte Wert ist Bearer. |

| läuft ab in | Die verbleibende Lebensdauer des Tokens in Sekunden. Ein typischer Wert ist 3600 (eine Stunde). |

| läuft_ab_am | Das Datum und die Uhrzeit, an dem das Token abläuft. Das Datum wird als Anzahl von Sekunden zwischen 1970-01-01T0:0:0Z UTC bis zur Ablaufzeit dargestellt. |

| Ressource | Identifiziert die gesicherte Ressource, auf die das Zugriffstoken zugreifen kann. |

| Umfang | Identitätswechselberechtigungen wurden der nativen Clientanwendung erteilt. Die Standardberechtigung ist user_impersonation. Der Besitzer der Zielressource kann alternative Werte in Azure AD registrieren. |

| Zugriffstoken | Das neue Zugriffstoken, das angefordert wurde. |

| refresh_token | Ein neues OAuth 2.0-Refresh_Token, das verwendet werden kann, um neue Zugriffstoken anzufordern, wenn das Token in dieser Antwort abläuft. |

Fehlerantwort

Eine Beispielfehlerantwort könnte wie folgt aussehen:

{

"error": "invalid_resource",

"error_description": "AADSTS50001: The application named https://foo.microsoft.com/mail.read was not found in the tenant named 295e01fc-0c56-4ac3-ac57-5d0ed568f872. This can happen if the application has not been installed by the administrator of the tenant or consented to by any user in the tenant. You might have sent your authentication request to the wrong tenant.\r\nTrace ID: ef1f89f6-a14f-49de-9868-61bd4072f0a9\r\nCorrelation ID: b6908274-2c58-4e91-aea9-1f6b9c99347c\r\nTimestamp: 2016-04-11 18:59:01Z",

"error_codes": [

50001

],

"timestamp": "2016-04-11 18:59:01Z",

"trace_id": "ef1f89f6-a14f-49de-9868-61bd4072f0a9",

"correlation_id": "b6908274-2c58-4e91-aea9-1f6b9c99347c"

}

| Parameter | BESCHREIBUNG |

|---|---|

| Fehler | Eine Fehlercodezeichenfolge, die verwendet werden kann, um unterschiedliche Arten auftretender Fehler zu klassifizieren und um auf Fehler zu reagieren. |

| Fehlerbeschreibung | Eine spezifische Fehlermeldung, mit der Entwickler die Hauptursache eines Authentifizierungsfehlers identifizieren können. |

| Fehlercodes | Eine Liste der STS-spezifischen Fehlercodes, die bei der Diagnose helfen können. |

| Zeitstempel | Der Zeitpunkt, zu dem der Fehler aufgetreten ist |

| Nachverfolgung-ID | Ein eindeutiger Bezeichner für die Anforderung, die bei der Diagnose helfen kann |

| Korrelations-ID | Ein eindeutiger Bezeichner für die Anforderung, die bei der komponentenübergreifenden Diagnose helfen kann |

Eine Beschreibung der Fehlercodes und der jeweils empfohlenen Clientaktion finden Sie unter Fehlercodes für Token-Endpunktfehler.

Nächste Schritte

Weitere Informationen zum Azure AD v1.0-Endpunkt und zum Hinzufügen von Authentifizierung und Autorisierung zu Ihren Webanwendungen und Web-APIs finden Sie unter Beispielanwendungen.