Einrichten von Endpunkten auf einer Windows-VM mit dem klassischen Bereitstellungsmodell

Wichtig

Klassische VMs werden am 1. März 2023 eingestellt.

Wenn Sie IaaS-Ressourcen aus ASM verwenden, müssen Sie die Migration bis zum 1. März 2023 abschließen. Es wird empfohlen, den Wechsel früher vorzunehmen, um die vielen verbesserten Features in Azure Resource Manager zu nutzen.

Weitere Informationen finden Sie unter Migrieren Ihrer IaaS-Ressourcen bis zum 1. März 2023 zu Azure Resource Manager.

Virtuelle Windows-Computer (VMs), die Sie mit dem klassischen Bereitstellungsmodell in Azure erstellen, können automatisch über einen privaten Netzwerkkanal mit anderen VMs im gleichen Clouddienst oder virtuellen Netzwerk kommunizieren. Computer im Internet oder in anderen virtuellen Netzwerken benötigen jedoch Endpunkte, um den eingehenden Netzwerkdatenverkehr auf eine VM weiterzuleiten.

Sie können Endpunkte auch auf virtuellen Linux-Computerneinrichten.

Wichtig

Azure verfügt über zwei verschiedene Bereitstellungsmodelle für das Erstellen und Verwenden von Ressourcen: das Resource Manager-Modell und das klassische Bereitstellungsmodell. Dieser Artikel gilt für das klassische Bereitstellungsmodell. Microsoft empfiehlt für die meisten neuen Bereitstellungen die Verwendung des Ressourcen-Manager-Modells.

Ab dem 15. November 2017 sind virtuelle Computer nur in der Azure-Portal verfügbar.

Im Resource Manager-Bereitstellungsmodell werden Endpunkte mithilfe von Netzwerksicherheitsgruppen (NSGs) konfiguriert. Weitere Informationen finden Sie unter Ermöglichen des externen Zugriffs auf eine VM über das Azure-Portal.

Beim Erstellen einer Windows-VM im Azure-Portal werden allgemeine Endpunkte, z.B. für Remotedesktop und Windows PowerShell-Remoting, in der Regel automatisch erstellt. Sie können später bei Bedarf weitere Endpunkte konfigurieren.

Jeder Endpunkt verfügt über einen öffentlichen und einen privaten Port:

- Der öffentliche Port wird von Azure Load Balancer verwendet, um auf den Datenverkehr zu lauschen, der aus dem Internet auf dem virtuellen Computer eingeht.

- Der private Port wird vom virtuellen Computer zum Überwachen von eingehendem Datenverkehr verwendet, in der Regel für eine Anwendung oder ein Dienst, der auf dem virtuellen Computer ausgeführt wird.

Die Standardwerte für das IP-Protokoll und die TCP- oder UDP-Ports für bekannte Netzwerkprotokolle werden bereitgestellt, wenn Sie mit dem Azure-Portal Endpunkte erstellen. Geben Sie bei benutzerdefinierten Endpunkten das richtige Internetprotokoll (TCP oder UDP) und die öffentlichen und privaten Ports an. Um eingehenden Datenverkehr nach dem Zufallsprinzip auf mehrere virtuelle Computer zu verteilen, erstellen Sie eine Gruppe mit Lastenausgleich, die mehrere Endpunkte umfasst.

Nachdem Sie einen Endpunkt erstellt haben, können Sie eine Zugriffssteuerungsliste (ACL) zum Definieren von Regeln verwenden, die eingehenden Datenverkehr an den öffentlichen Port des Endpunkts basierend der Quell-IP-Adresse zulassen oder verweigern. Wenn sich der virtuelle Computer in einem virtuellen Azure-Netzwerk befindet, verwenden Sie stattdessen Netzwerksicherheitsgruppen. Weitere Informationen finden Sie unter Informationen zu Netzwerksicherheitsgruppen.

Hinweis

Firewallkonfiguration für virtuelle Computer in Azure erfolgt automatisch für Ports, die mit Remotekonnektivität-Endpunkten verknüpft sind, die Azure automatisch einrichtet. Für Ports, die für alle anderen Endpunkte angegeben werden, wird keine Konfiguration der Firewall des virtuellen Computers automatisch durchgeführt. Wenn Sie einen Endpunkt für den virtuellen Computer erstellen, stellen Sie außerdem sicher, dass die Firewall des virtuellen Computers den Datenverkehr für das Protokoll und den privaten Port gemäß der Endpunktkonfiguration ermöglicht. Informationen zum Konfigurieren der Firewall finden Sie in der Dokumentation oder der Onlinehilfe für das Betriebssystem, das auf dem virtuellen Computer ausgeführt wird.

Erstellen eines Endpunkts

Melden Sie sich beim Azure-Portal an.

Wählen Sie Virtuelle Computer und dann die VM aus, die Sie konfigurieren möchten.

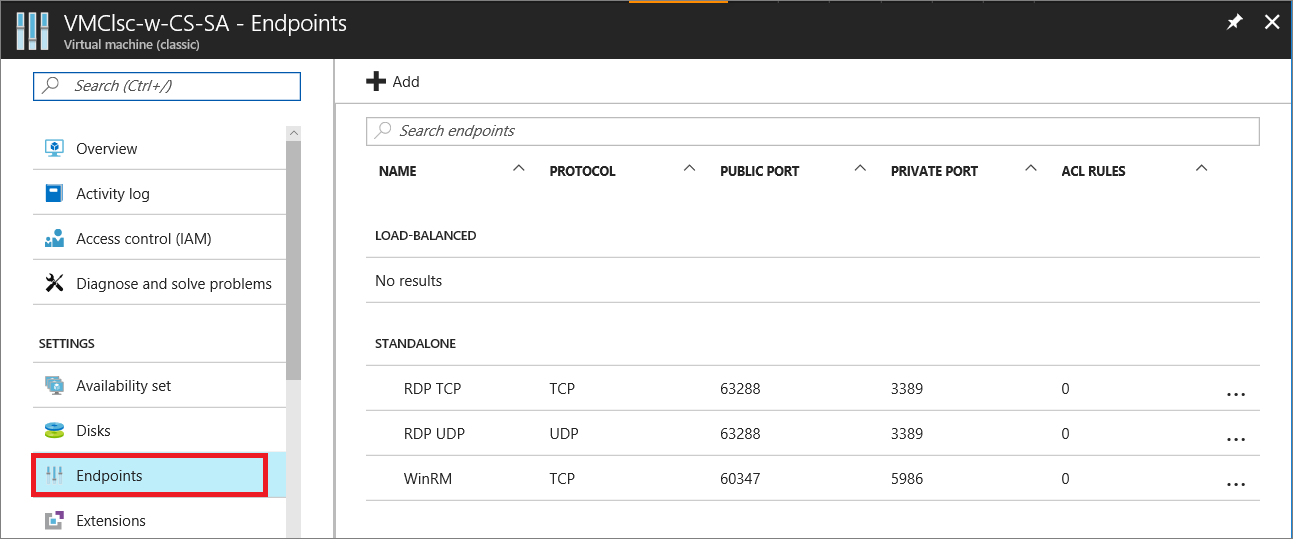

Wählen Sie in der Gruppe EinstellungenEndpunkte aus. Daraufhin wird die Seite Endpunkte angezeigt, die alle aktuellen Endpunkte für den virtuellen Computer auflistet. (This example is for a Windows VM. Eine Linux-VM zeigt standardmäßig einen Endpunkt für SSH an.)

Wählen Sie in der Befehlsleiste über den Endpunkteinträgen Hinzufügen aus. Daraufhin wird die Seite Endpunkt hinzufügen angezeigt.

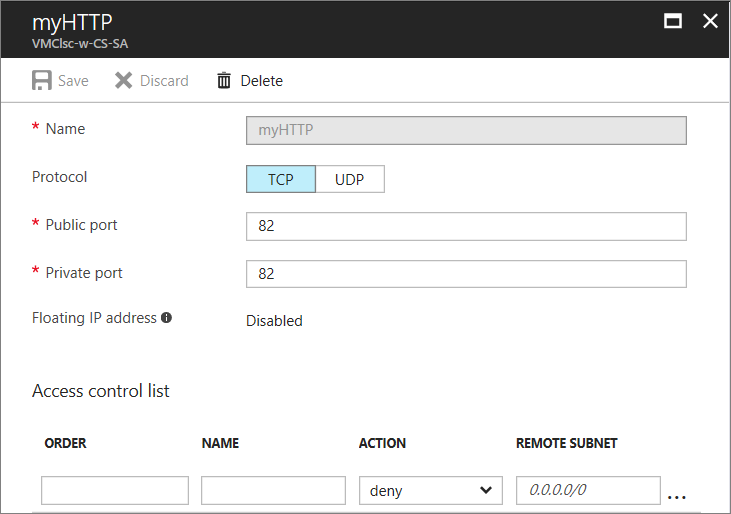

Geben Sie für Name einen Endpunktnamen ein.

Wählen Sie für Protokoll entweder TCP oder UDP aus.

Geben Sie für Öffentlicher Port die Portnummer für den eingehenden Datenverkehr aus dem Internet ein.

Geben Sie unter Privater Port die Nummer des Ports an, an dem der virtuelle Computer lauscht. Die Nummern von öffentlichen und privaten Ports können sich unterscheiden. Stellen Sie sicher, dass die Firewall auf dem virtuellen Computer so konfiguriert wurde, dass der Datenverkehr dem Protokoll und dem privaten Port entspricht.

Klicken Sie auf OK.

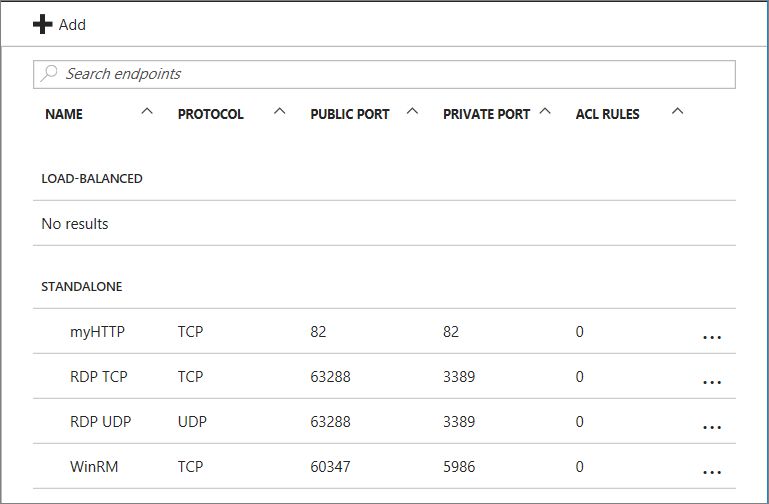

Der neue Endpunkt wird auf der Seite Endpunkte aufgeführt.

Verwaltung der ACL für einen Endpunkt

Zum Definieren der Computer, die Datenverkehr senden können, kann die ACL für einen Endpunkt Datenverkehr anhand der IP-Quelladresse einschränken. Gehen Sie folgendermaßen vor, um eine ACL an einem Endpunkt hinzuzufügen, zu modifizieren oder zu entfernen.

Hinweis

Wenn der Endpunkt Teil eines Satzes mit Lastenausgleich ist, werden alle Änderungen, die Sie an der ACL oder an einem Endpunkt vornehmen, auf alle Endpunkte in diesem Satz angewendet.

Wenn sich der virtuelle Computer in einem virtuellen Azure-Netzwerk befindet, verwenden Sie Netzwerksicherheitsgruppen statt ACLs. Weitere Informationen finden Sie unter Informationen zu Netzwerksicherheitsgruppen.

Melden Sie sich beim Azure-Portal an.

Wählen Sie Virtuelle Computer und dann den Namen der VM aus, die Sie konfigurieren möchten.

Wählen Sie Endpunkte. Wählen Sie in der Liste der Endpunkte den entsprechenden Endpunkt aus. Die ACL-Liste befindet sich unten auf der Seite.

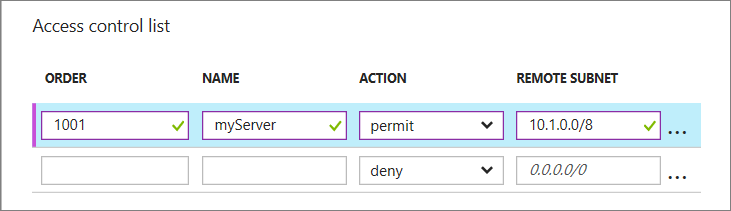

Verwenden Sie die Zeilen in der Liste zum Hinzufügen, Löschen oder Bearbeiten von Regeln für eine ACL und Änderung ihrer Reihenfolge. Der Wert für Remotesubnetz ist ein IP-Adressbereich für eingehenden Datenverkehr aus dem Internet, den Azure Load Balancer verwendet, um Datenverkehr basierend auf der IP-Quelladresse zuzulassen oder zu verweigern. Geben Sie den IP-Adressbereich im CIDR-Format (klassenloses domänenübergreifendes Routing) an, auch als Adresspräfixformat bezeichnet. Beispielsweise

10.1.0.0/8.

Sie können Regeln verwenden, um nur Verkehr von bestimmten Computern zuzulassen, die Ihren Computern im Internet entsprechen, oder um Datenverkehr von bestimmten, bekannten Adressbereichen abzulehnen.

Die Regeln werden der Reihe nach, beginnend mit der ersten und endend mit der letzten Regel, bewertet. Deswegen müssen Regeln nach Einschränkungen geordnet werden – von der geringsten bis zur stärksten Einschränkung. Weitere Informationen finden Sie unter Was ist eine Netzwerk-Zugriffssteuerungsliste?.

Nächste Schritte

- Ein Azure PowerShell-Cmdlet zum Einrichten eines VM-Endpunkts finden Sie unter Add-AzureEndpoint.

- Informationen dazu, wie Sie ein Azure PowerShell-Cmdlet zum Verwalten einer ACL für einen Endpunkt verwenden, finden Sie unter Verwalten von Zugriffssteuerungslisten (ACLs) für Endpunkte mithilfe von PowerShell.

- Wenn Sie einen virtuellen Computer im Resource Manager-Bereitstellungsmodell erstellt haben, können Sie Azure PowerShell verwenden, um Netzwerksicherheitsgruppen zum Steuern des Datenverkehrs an den virtuellen Computer zu erstellen.