Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die transparente Azure SQL-Datenbank-Datenverschlüsselung (Vorschau) schützt vor der Bedrohung bösartiger Aktivitäten, indem echtzeitbasierte Verschlüsselung und Entschlüsselung der Datenbank, zugehörige Sicherungen und ruhende Transaktionsprotokolldateien ausgeführt werden, ohne dass Änderungen an der Anwendung erforderlich sind.

TDE verschlüsselt den Speicher einer gesamten Datenbank mithilfe eines symmetrischen Schlüssels, der als Datenbankverschlüsselungsschlüssel bezeichnet wird. In der SQL-Datenbank wird der Datenbankverschlüsselungsschlüssel durch ein integriertes Serverzertifikat geschützt. Das integrierte Serverzertifikat ist für jeden SQL-Datenbankserver eindeutig. Wenn sich eine Datenbank in einer GeoDR-Beziehung befindet, wird sie durch einen anderen Schlüssel auf jedem Server geschützt. Wenn 2 Datenbanken mit demselben Server verbunden sind, verwenden sie dasselbe integrierte Zertifikat. Microsoft erneuert diese Zertifikate automatisch mindestens alle 90 Tage. Eine allgemeine Beschreibung von TDE finden Sie unter Transparent Data Encryption (TDE).For a general description of TDE, see Transparent Data Encryption (TDE).

Die Azure SQL-Datenbank unterstützt keine Azure Key Vault-Integration mit TDE. SQL Server, der auf einem virtuellen Azure-Computer ausgeführt wird, kann einen asymmetrischen Schlüssel aus dem Key Vault verwenden. Weitere Informationen finden Sie unter Beispiel A: Transparente Datenverschlüsselung mithilfe eines asymmetrischen Schlüssels aus dem Schlüsseltresor.

| Gilt für: SQL-Datenbank V12 (Vorschau in einigen Regionen). |

Von Bedeutung

Dies ist derzeit ein Vorschaufeature. Ich akzeptiere und stimme zu, dass die Implementierung einer transparenten SQL-Datenbankverschlüsselung in meinen Datenbanken den Vorschaubedingungen in meinem Lizenzvertrag (z. B. enterprise Agreement, Microsoft Azure Agreement oder Microsoft Online-Abonnementvertrag) sowie allen anwendbaren ergänzenden Nutzungsbedingungen für Microsoft Azure Preview unterliegt.

Die Vorschauversion des Status von TDE gilt auch in der Teilmenge der geografischen Regionen, in denen die Versionsfamilie V12 der SQL-Datenbank jetzt als allgemein verfügbar angekündigt ist. TDE für SQL-Datenbank ist nicht für die Verwendung in Produktionsdatenbanken vorgesehen, bis Microsoft sagt, dass TDE von der Vorschau auf GA heraufgestuft wird. Weitere Informationen zu SQL-Datenbank V12 finden Sie unter Neuigkeiten in der Azure SQL-Datenbank.

Erlaubnisse

Um sich für die Vorschau zu registrieren und TDE über das Azure-Portal zu konfigurieren, indem Sie die REST-API oder PowerShell verwenden, müssen Sie als Azure-Besitzer, Mitwirkender oder SQL Security Manager verbunden sein.

Zum Konfigurieren von TDE mithilfe von Transact-SQL ist Folgendes erforderlich:

Sie müssen bereits für die TDE-Vorschau registriert sein.

Zum Erstellen des Datenbankverschlüsselungsschlüssels müssen Sie ein SQL-Datenbankadministrator sein, oder Sie müssen Mitglied der Dbmanager-Rolle in der Masterdatenbank sein und über die BERECHTIGUNG CONTROL für die Datenbank verfügen.

Zum Ausführen der ALTER DATABASE-Anweisung mit der SET-Option ist nur die Mitgliedschaft in der dbmanager-Rolle erforderlich.

Registrieren für die Vorschau von TDE und Aktivieren von TDE in einer Datenbank

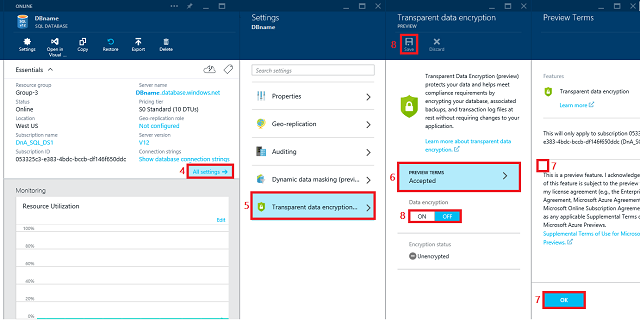

Besuchen Sie das Azure-Portal unter https://portal.azure.com und melden Sie sich mit Ihrem Azure-Administrator- oder Mitwirkendenkonto an.

Klicken Sie im linken Banner auf " DURCHSUCHEN", und klicken Sie dann auf SQL-Datenbanken.

Klicken Sie auf Ihre Benutzerdatenbank, wenn im linken Bereich SQL-Datenbanken ausgewählt sind.

Klicken Sie im Datenbankblatt auf "Alle Einstellungen".

Klicken Sie im Blatt "Einstellungen " auf den Teil " Transparente Datenverschlüsselung (Vorschau) ", um das Blatt "Vorschau" für die transparente Datenverschlüsselung zu öffnen. Wenn Sie sich noch nicht für die TDE-Vorschau registriert haben, werden die Datenverschlüsselungseinstellungen deaktiviert, bis Sie die Registrierung abgeschlossen haben.

Klicken Sie auf VORSCHAU-NUTZUNGSBEDINGUNGEN.

Lesen Sie die Bedingungen der Vorschau, und wenn Sie den Bedingungen zustimmen, aktivieren Sie das Kontrollkästchen "Transparent Data encryptionPreview" , und klicken Sie dann unten auf der Seite auf "OK ". Kehren Sie zum Blatt "Data encryptionPREVIEW " zurück, auf dem die Schaltfläche " Datenverschlüsselung " jetzt aktiviert werden soll.

Im "Datenverschlüsselung VORSCHAU"-Panel, schalten Sie den Datenverschlüsselung-Button auf Ein und klicken Sie anschließend oben auf der Seite auf Speichern, um die Einstellung anzuwenden. Der Verschlüsselungsstatus nähert den Fortschritt der transparenten Datenverschlüsselung an.

Sie können den Fortschritt der Verschlüsselung auch überwachen, indem Sie eine Verbindung mit SQL-Datenbank mithilfe eines Abfragetools wie SQL Server Management Studio als Datenbankbenutzer mit der BERECHTIGUNG VIEW DATABASE STATE herstellen. Führen Sie eine Abfrage der

encryption_stateSpalte in der sys.dm_database_encryption_keys Ansicht durch.

Aktivieren von TDE in SQL-Datenbank mithilfe von Transact-SQL

Bei den folgenden Schritten wird davon ausgegangen, dass Sie sich bereits für die Vorschau registriert haben.

Stellen Sie mithilfe einer Anmeldung eine Verbindung mit der Datenbank her, bei der es sich um einen Administrator oder ein Mitglied der Dbmanager-Rolle in der Masterdatenbank handelt.

Führen Sie die folgenden Anweisungen aus, um einen Datenbankverschlüsselungsschlüssel zu erstellen und die Datenbank zu verschlüsseln.

-- Create the database encryption key that will be used for TDE. CREATE DATABASE ENCRYPTION KEY WITH ALGORITHM = AES_256 ENCRYPTION BY SERVER CERTIFICATE ##MS_TdeCertificate##; -- Enable encryption ALTER DATABASE [AdventureWorks] SET ENCRYPTION ON; GOUm den Fortschritt der Verschlüsselung in der SQL-Datenbank zu überwachen, können Datenbankbenutzer mit der Berechtigung VIEW DATABASE STATE die

encryption_stateSpalte der sys.dm_database_encryption_keys Ansicht abfragen.

Aktivieren von TDE in SQL-Datenbank mithilfe von PowerShell

Mithilfe der Azure PowerShell können Sie den folgenden Befehl ausführen, um TDE ein-/auszuschalten. Sie müssen Ihr Konto mit dem PS-Fenster verbinden, bevor Sie den Befehl ausführen. Bei den folgenden Schritten wird davon ausgegangen, dass Sie sich bereits für die Vorschau registriert haben. Weitere Informationen zu PowerShell finden Sie unter Installieren und Konfigurieren von Azure PowerShell.

Um TDE zu aktivieren, geben Sie den TDE-Status zurück, und zeigen Sie die Verschlüsselungsaktivität an.

Switch-AzureMode -Name AzureResourceManager Set-AzureSqlDatabaseTransparentDataEncryption -ServerName "myserver" -ResourceGroupName "Default-SQL-WestUS" -DatabaseName "database1" -State "Enabled" Get-AzureSqlDatabaseTransparentDataEncryption -ServerName "myserver" -ResourceGroupName "Default-SQL-WestUS" -DatabaseName "database1" Get-AzureSqlDatabaseTransparentDataEncryptionActivity -ServerName "myserver" -ResourceGroupName "Default-SQL-WestUS" -DatabaseName "database1"So deaktivieren Sie TDE:

Set-AzureSqlDatabaseTransparentDataEncryption -ServerName "myserver" -ResourceGroupName "Default-SQL-WestUS" -DatabaseName "database1" -State "Disabled" Switch-AzureMode -Name AzureServiceManagement

Entschlüsseln einer TDE-geschützten Datenbank in einer SQL-Datenbank

So deaktivieren Sie TDE mithilfe des Azure-Portals

Besuchen Sie das Azure-Portal unter https://portal.azure.com und melden Sie sich mit Ihrem Azure-Administrator- oder Mitwirkendenkonto an.

Klicken Sie im linken Banner auf " DURCHSUCHEN", und klicken Sie dann auf SQL-Datenbanken.

Klicken Sie auf Ihre Benutzerdatenbank, wenn im linken Bereich SQL-Datenbanken ausgewählt sind.

Klicken Sie im Datenbankblatt auf "Alle Einstellungen".

Klicken Sie im Blatt "Einstellungen " auf den Teil " Transparente Datenverschlüsselung (Vorschau) ", um das Blatt "Vorschau" für die transparente Datenverschlüsselung zu öffnen.

Verschieben Sie im Blatt "Vorschau für transparente Datenverschlüsselung" die Schaltfläche "Datenverschlüsselung" auf "Aus", und klicken Sie dann auf "Speichern" (oben auf der Seite), um die Einstellung anzuwenden. Der Verschlüsselungsstatus nähert den Fortschritt der transparenten Datenentschlüsselung an.

Sie können den Fortschritt der Entschlüsselung auch überwachen, indem Sie eine Verbindung mit der SQL-Datenbank mithilfe eines Abfragetools wie Management Studio als Datenbankbenutzer mit der Berechtigung VIEW DATABASE STATE herstellen. Fragen Sie die

encryption_state-Spalte der Ansicht sys.dm_database_encryption_keys ab.

So deaktivieren Sie TDE mithilfe von Transact-SQL

Stellen Sie mithilfe einer Anmeldung eine Verbindung mit der Datenbank her, bei der es sich um einen Administrator oder ein Mitglied der Dbmanager-Rolle in der Masterdatenbank handelt.

Führen Sie die folgenden Anweisungen aus, um die Datenbank zu entschlüsseln.

-- Enable encryption ALTER DATABASE [AdventureWorks] SET ENCRYPTION OFF; GOUm den Fortschritt der Verschlüsselung in der SQL-Datenbank zu überwachen, können Datenbankbenutzer mit der Berechtigung VIEW DATABASE STATE die

encryption_stateSpalte der sys.dm_database_encryption_keys Ansicht abfragen.

Arbeiten mit durch TDE geschützten Datenbanken in der SQL-Datenbank

Für Vorgänge in Azure müssen Sie Datenbanken nicht entschlüsseln. Die TDE-Einstellungen für die Quelldatenbank oder die primäre Datenbank werden transparent an das Ziel vererbt. Dies umfasst Vorgänge, die Folgendes umfassen:

Geowiederherstellung

Self-Service Punkt in der Zeitwiederherstellung

Wiederherstellen einer gelöschten Datenbank

Aktive Geo-Replikation

Erstellen einer Datenbankkopie

Verschieben einer durch TDE geschützten Datenbank mithilfe von .Bacpac-Dateien

Beim Exportieren einer TDE-geschützten Datenbank mithilfe der Funktion "Datenbank exportieren" im Azure SQL-Datenbankportal oder im SQL Server-Import- und Export-Assistenten wird der Inhalt der Datenbank nicht verschlüsselt. Der Inhalt wird in BACPAC-Dateien gespeichert, die nicht verschlüsselt sind. Achten Sie darauf, die BACPAC-Dateien entsprechend zu schützen und TDE zu aktivieren, sobald der Import der neuen Datenbank abgeschlossen ist.

Verwandtes SQL Server-Thema

Siehe auch

Transparente Datenverschlüsselung (TDE)CREATE CREDENTIAL (Transact-SQL)CREATE ASYMMETRISCHER SCHLÜSSEL (Transact-SQL)CREATE Datenbank-Verschlüsselungsschlüssel (Transact-SQL)ALTER DATABASE (Transact-SQL)ALTER DATABASE SET Optionen (Transact-SQL)