Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: Microsoft Purview Double Key Encryption, Microsoft Purview, Azure Information Protection

Dienstbeschreibung für: Microsoft Purview

Mit der Double Key Encryption (DKE) können Sie Ihre hochsensiblen Daten schützen, um spezielle Anforderungen zu erfüllen. Mit DKE behalten Sie die Kontrolle über Ihre Verschlüsselungsschlüssel. Zum Schutz der Daten werden zwei Schlüssel verwendet. ein Schlüssel in Ihrem Steuerelement und ein zweiter Schlüssel, den Sie sicher in Microsoft Azure speichern. Sie behalten die Kontrolle über einen Ihrer Schlüssel mithilfe des Double Key Encryption-Diensts. Das Anzeigen von Daten, die mit der Doppelschlüsselverschlüsselung geschützt sind, erfordert Zugriff auf beide Schlüssel.

DKE unterstützt Sie bei der Einhaltung gesetzlicher Anforderungen in verschiedenen Vorschriften und Standards, wie der Datenschutz-Grundverordnung (DSGVO), dem Health Insurance Portability and Accountability Act (HIPAA), dem Gramm-Leach-Bliley Act (GLBA), dem russischen Datenlokalisierungsgesetz – Federal Law Nr. 242-FZ, dem australischen Federal Privacy Act 1988 und dem neuseeländischen Datenschutzgesetz von 1993.

Nachdem Sie den DKE-Dienst und Ihre Schlüssel eingerichtet haben, wenden Sie Schutz auf Ihre hochsensiblen Inhalte an, indem Sie Vertraulichkeitsbezeichnungen verwenden.

Unterstützte Bereitstellungsszenarien

DKE unterstützt verschiedene Konfigurationen, einschließlich cloudbasierter und lokaler Bereitstellungen. Diese Bereitstellungen tragen dazu bei, dass verschlüsselte Daten überall dort, wo Sie sie speichern, undurchsichtig bleiben.

Sie können den Double Key Encryption-Dienst, der zum Anfordern Ihres Schlüssels verwendet wird, an einem Speicherort Ihrer Wahl (lokaler Schlüsselverwaltungsserver oder in der Cloud) hosten. Sie verwalten den Dienst wie jede andere Anwendung. Mit der Doppelschlüsselverschlüsselung können Sie den Zugriff auf den Double Key Encryption-Dienst steuern. Sie können Ihre hochsensiblen Daten lokal speichern oder in die Cloud verschieben. Die Double Key Encryption bietet Ihnen die Möglichkeit, Ihre Daten und Schlüssel am gleichen geografischen Standort zu speichern.

Weitere Informationen zu den standardmäßigen, cloudbasierten Mandantenstammschlüsseln finden Sie unter Verwalten des Stammschlüssels für Ihren Azure Rights Management-Dienst.

Wann Ihr organization DKE einführen sollte

DKE ist nicht für jede organization und auch nicht für alle Ihre Daten geeignet. Angenommen, eine typische Organisationsdatenlandschaft hat die folgende Struktur:

Nicht sensible Daten (etwa 80 % der Daten): Die meisten Daten eines organization fallen in diese Kategorie. Es gibt derzeit keine Probleme oder Bedenken beim Verschieben dieser Daten in die Cloud. Das Verschieben solcher Daten in die Cloud kann von Vorteil sein, und die organization können die in die Cloud integrierte Sicherheit nutzen.

Vertraulich (etwa 15 % der Daten): Sensible Daten müssen geschützt werden. Die organization erwartet, dass der Clouddienstanbieter Sicherheit bereitstellt und gleichzeitig die Produktivität für diese Kategorie von Daten erhöht, damit er Compliance-Vorschriften erfüllen kann. Sie möchten sicherstellen, dass diese Daten mit Microsoft Purview Information Protection ordnungsgemäß bezeichnet werden und durch Zugriffssteuerungs- und Aufbewahrungs- und Überwachungsrichtlinien geschützt sind.

Hochsensibel (etwa 5 % der Daten): Dieses Set ist die Kronjuwelen der organization und muss streng geschützt werden. Die organization möchte nicht, dass jemand Zugriff auf solche Daten hat. Diese Kategorie von Daten kann auch gesetzliche Anforderungen haben, um die Schlüssel in derselben geografischen Region wie die Daten zu haben. Die Schlüssel müssen möglicherweise auch unter strenger Obhut des organization. Diese Inhalte haben die höchste Klassifizierung in Ihrem organization ("Top Secret"), und der Zugriff ist auf nur wenige Personen beschränkt. Hochsensible Daten sind das, was böswillige Benutzer suchen. Der Verlust dieser Daten kann den Ruf der organization beschädigen und das Vertrauen zu ihren Kunden brechen.

Wie bereits erwähnt, ist die Double Key Encryption für Ihre vertraulichsten Daten vorgesehen, die strengsten Schutzanforderungen unterliegen. Sie sollten die richtigen Daten ermitteln, die mit dieser Lösung abgedeckt werden sollen, bevor Sie die Bereitstellung durchführen. In einigen Fällen müssen Sie möglicherweise Ihren Bereich einschränken und andere Lösungen verwenden. Für die meisten Ihrer Daten sollten Sie beispielsweise Microsoft Purview Information Protection mit von Microsoft verwalteten Schlüsseln oder BYOK (Bring Your Own Key) in Betracht ziehen. Diese Lösungen sind ausreichend für Dokumente, die keinem erweiterten Schutz und gesetzlichen Anforderungen unterliegen. Außerdem ermöglichen ihnen diese Lösungen die Nutzung der leistungsstärksten Microsoft 365-Dienste. Dienste, die Sie nicht mit DKE-verschlüsselten Inhalten verwenden können. Zum Beispiel:

- Nachrichtenflussregeln, einschließlich Antischadsoftware und Spam, die Einblick in die Anlage erfordern

- Microsoft Delve

- eDiscovery

- Inhaltssuche und -indizierung

- Office Web-Apps einschließlich Funktionen für die gemeinsame Dokumenterstellung

- Copilot

DKE-verschlüsselte Daten sind für Microsoft 365-Dienste, einschließlich Copilot, nicht im Ruhezustand zugänglich. Während Sie Ihre DKE-verschlüsselten Daten in Office verwenden, ist Copilot weiterhin nicht zugänglich, und Sie können Copilot nicht in Apps verwenden, während Sie DKE-verschlüsselte Daten verwenden.

Externe Anwendungen oder Dienste, die nicht über das Microsoft Information Protection SDK in DKE integriert sind, können keine Aktionen für die verschlüsselten Daten ausführen. Das Microsoft Information Protection SDK 1.7 und höher unterstützt die Verschlüsselung mit doppeltem Schlüssel. Anwendungen, die in unser SDK integriert werden, können über diese Daten mit ausreichenden Berechtigungen und Integrationen verfügen.

Wenn Ihre DKE-verschlüsselten Daten in einer Office-App verwendet werden, können sie je nach Office-Version für andere Microsoft 365-Dienste zugänglich sein:

In den neuesten Versionen von Office sind dke verschlüsselte Daten, die verwendet werden, auch nicht für Microsoft 365-Dienste zugänglich. Da diese Änderung gleichzeitig mit dem separaten Datenschutzsteuerelement für Vertraulichkeitsbezeichnungen eingeführt wurde, das das Senden von bezeichneten Inhalten an verbundene Umgebungen zur Analyse verhindert, können Sie die Office-Mindestversionen anhand der Funktionstabelle und der Zeile Verbundene Erfahrungen verhindern, die Inhalte analysieren identifizieren.

In früheren Versionen von Office sind dke verschlüsselte Daten, die verwendet werden, für Microsoft 365-Dienste zugänglich, es sei denn, Sie verwenden eine Richtlinieneinstellung, um verbundene Erfahrungen zu deaktivieren, die Inhalte analysieren. Weitere Informationen finden Sie unter Verwenden von Richtlinieneinstellungen zur Verwaltung von Datenschutzsteuerelementen für Microsoft 365 Apps for Enterprise.

Verwenden Sie Microsoft Purview Information Protection Funktionen (Klassifizierung und Bezeichnung), um die meisten Ihrer vertraulichen Daten zu schützen, und verwenden Sie DKE nur für Ihre unternehmenskritischen Daten. Die Double Key Encryption ist für sensible Daten in stark regulierten Branchen wie Finanzdienstleistungen und Gesundheitswesen relevant.

Wenn Ihre Organisationen eine der folgenden Anforderungen erfüllen, können Sie DKE verwenden, um Ihre Inhalte zu schützen:

- Sie haben gesetzliche Anforderungen, um Schlüssel innerhalb einer geografischen Grenze zu halten.

- Alle Schlüssel, die Sie für die Datenverschlüsselung und -entschlüsselung besitzen, werden in Ihrem Rechenzentrum verwaltet.

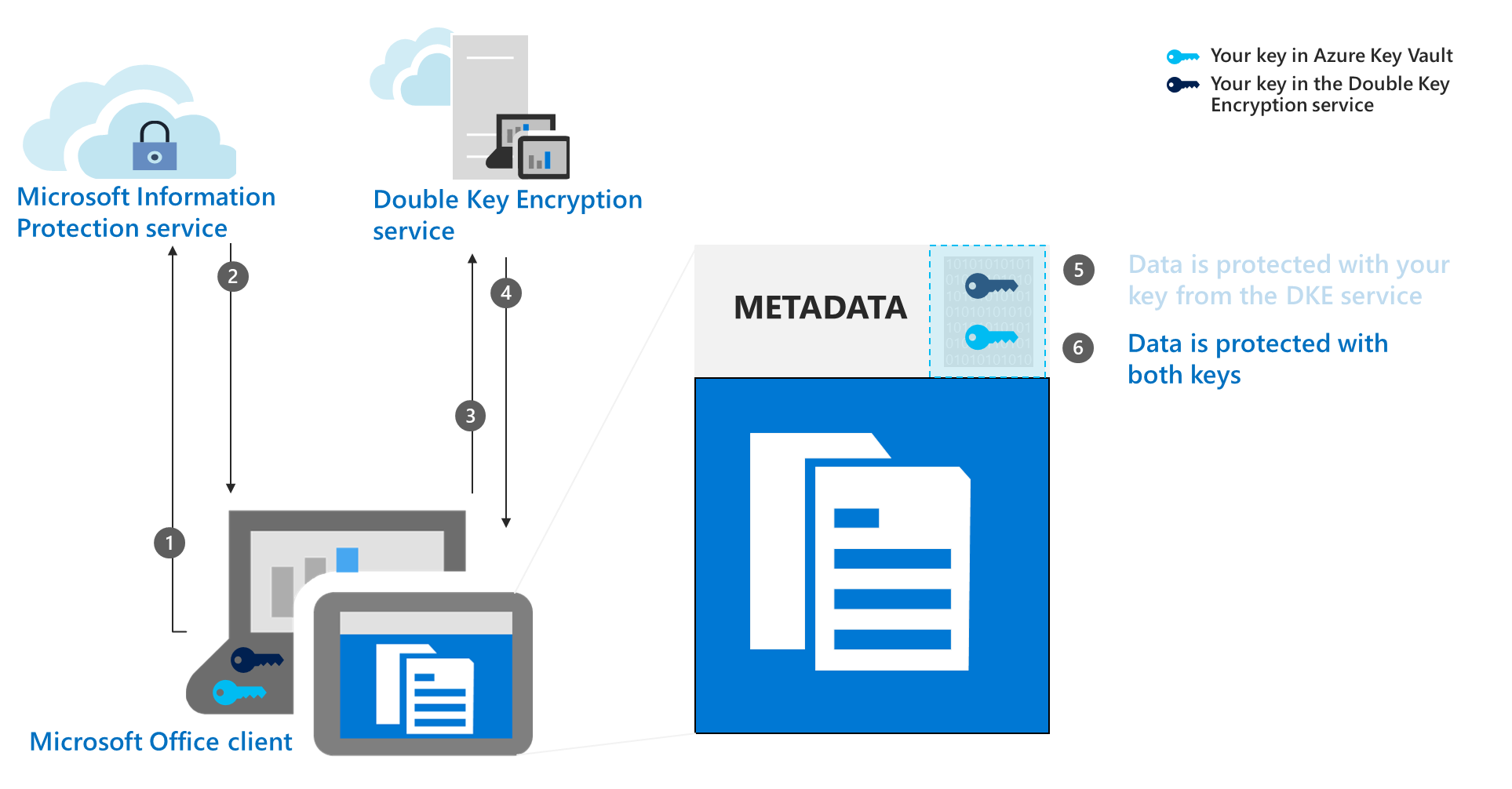

DKE-Verschlüsselungsworkflow

In diesem Abschnitt wird der Workflow in separate Schritte unterteilt, um zu veranschaulichen, wie zwei Schlüssel zum Schutz eines Office-Dokuments verwendet werden.

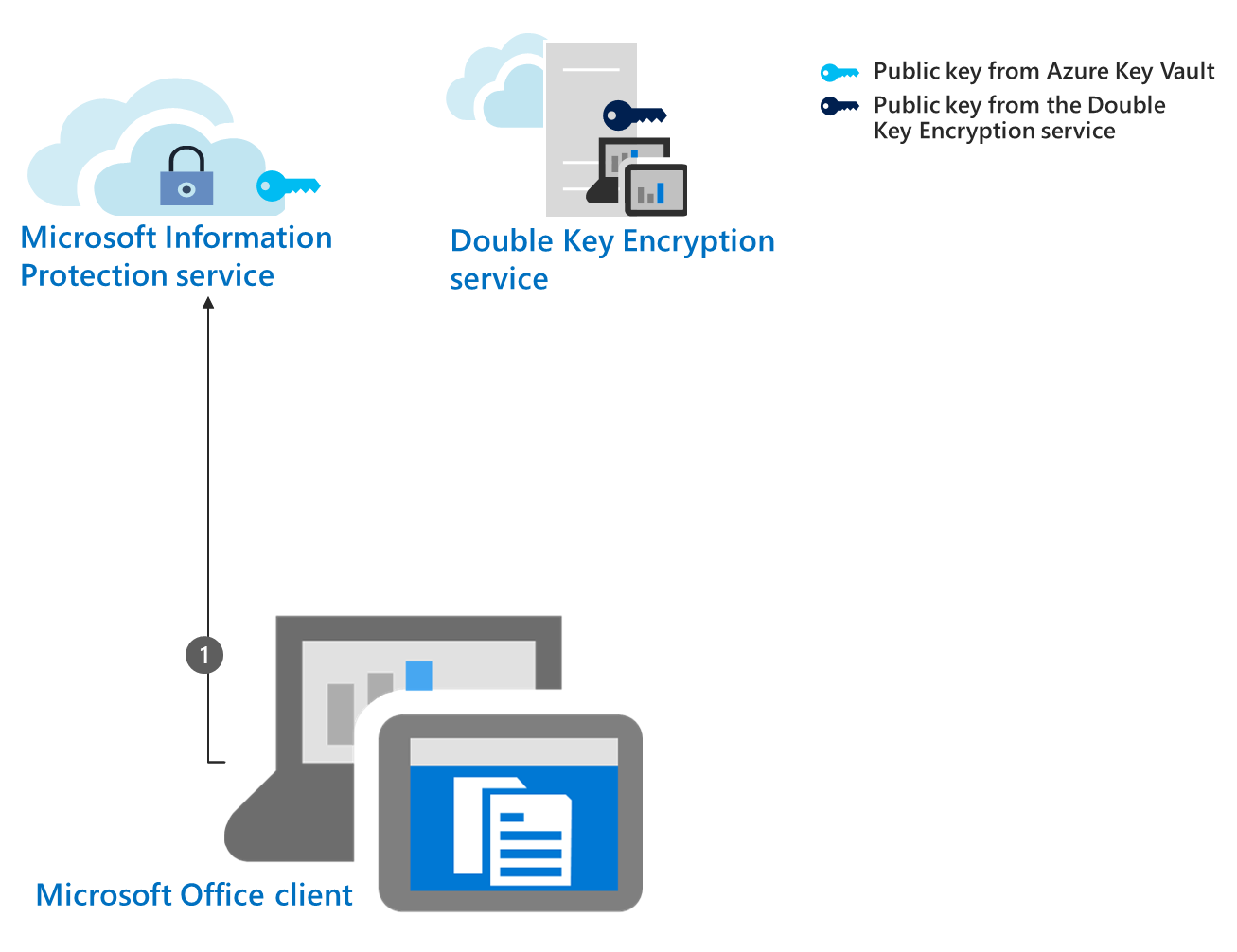

Schritt 1: Bootstrapping

Der Microsoft Office-Client führt Startkonfigurationsaufgaben aus und sendet Anforderungen und Informationen an den Azure Information Protection Verschlüsselungsdienst. Dieser Prozess wird auch als Bootstrapping bezeichnet. Zu den Aufgaben gehören das Autorisieren des Benutzers mithilfe von Microsoft Entra ID, das Herunterladen von Zertifikaten und Vorlagen usw. Bootstrappingaufgaben sind erstmalige Verbindungs- und Startaufgaben, die dem Benutzer Zugriff auf die Azure Rights Management-Verschlüsselungsrichtlinien gewähren.

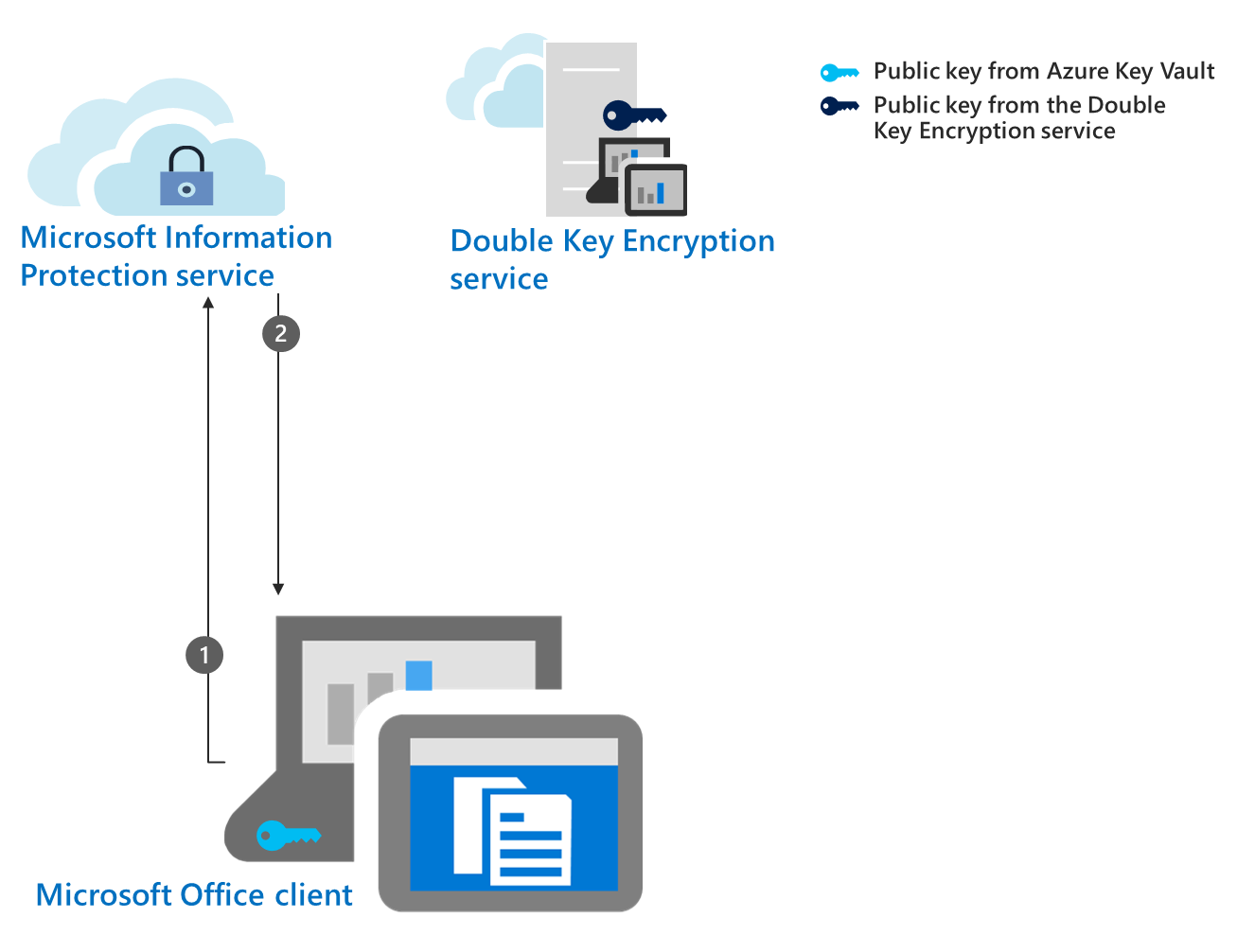

Schritt 2: Sammeln und Zwischenspeichern des öffentlichen Azure Rights Management-Schlüssels

Die Office-App ruft den öffentlichen Schlüssel aus dem Azure Key Vault im Verschlüsselungsdienst basierend auf dem autorisierten Benutzer mithilfe von Microsoft Entra ID ab. Nach der Erfassung speichert der Client den Schlüssel standardmäßig 30 Tage lang zwischen. Nach der Zwischenspeicherung muss der Client nicht erneut zum Azure Rights Management-Dienst bootstrapen, bis der Schlüssel abläuft. Als Administrator können Sie einen anderen Zwischenspeicherzeitraum für den Azure Rights Management-Dienst konfigurieren. Sie müssen einen Cachezeitraum für diesen Schlüssel festlegen oder den Standardwert von 30 Tagen akzeptieren. Ohne Cachezeitraum funktioniert die Offlineveröffentlichung nicht.

Schritt 3: Anfordern des öffentlichen DKE-Schlüssels

Der Office-Client fordert Ihren anderen öffentlichen Schlüssel vom Double Key Encryption-Dienst basierend auf dem autorisierten Benutzer an, der Microsoft Entra ID verwendet.

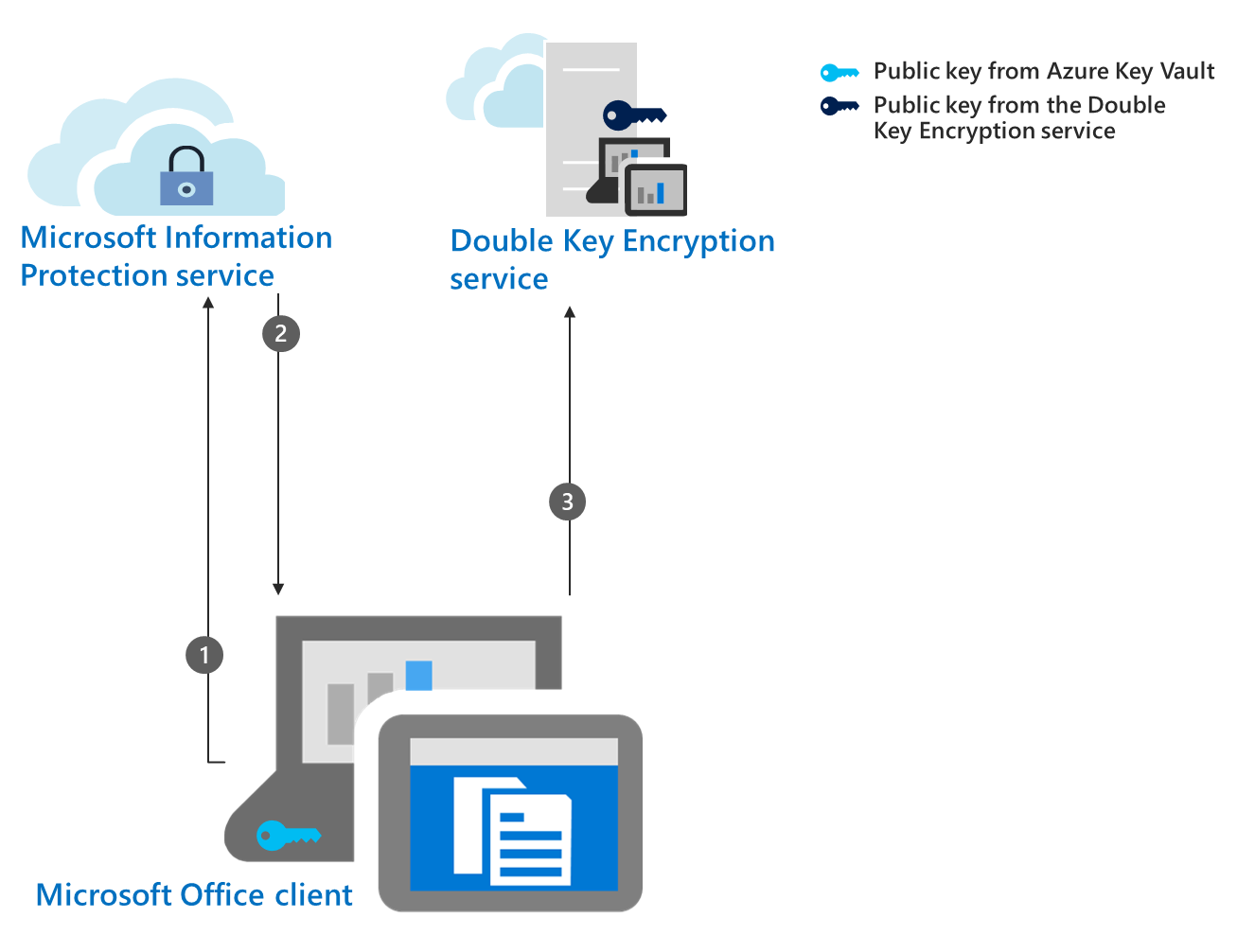

Schritt 4: Erfassen und Zwischenspeichern des DKE-Schlüssels

Der Double Key Encryption-Dienst sendet diesen öffentlichen Schlüssel an den Office-Client. Der Client speichert den Schlüssel im Gerät zwischen, solange Sie ihn konfiguriert haben. Im Gegensatz zum Schlüssel aus Azure

Sie müssen keinen Cachezeitraum für den Schlüssel einrichten, der vom Double Key Encryption-Dienst gehostet wird.

Wenn Sie einen Cachezeitraum einrichten möchten, können Sie ihn beim Bereitstellen des Diensts für die Doppelschlüsselverschlüsselung oder nach der Bereitstellung einrichten.

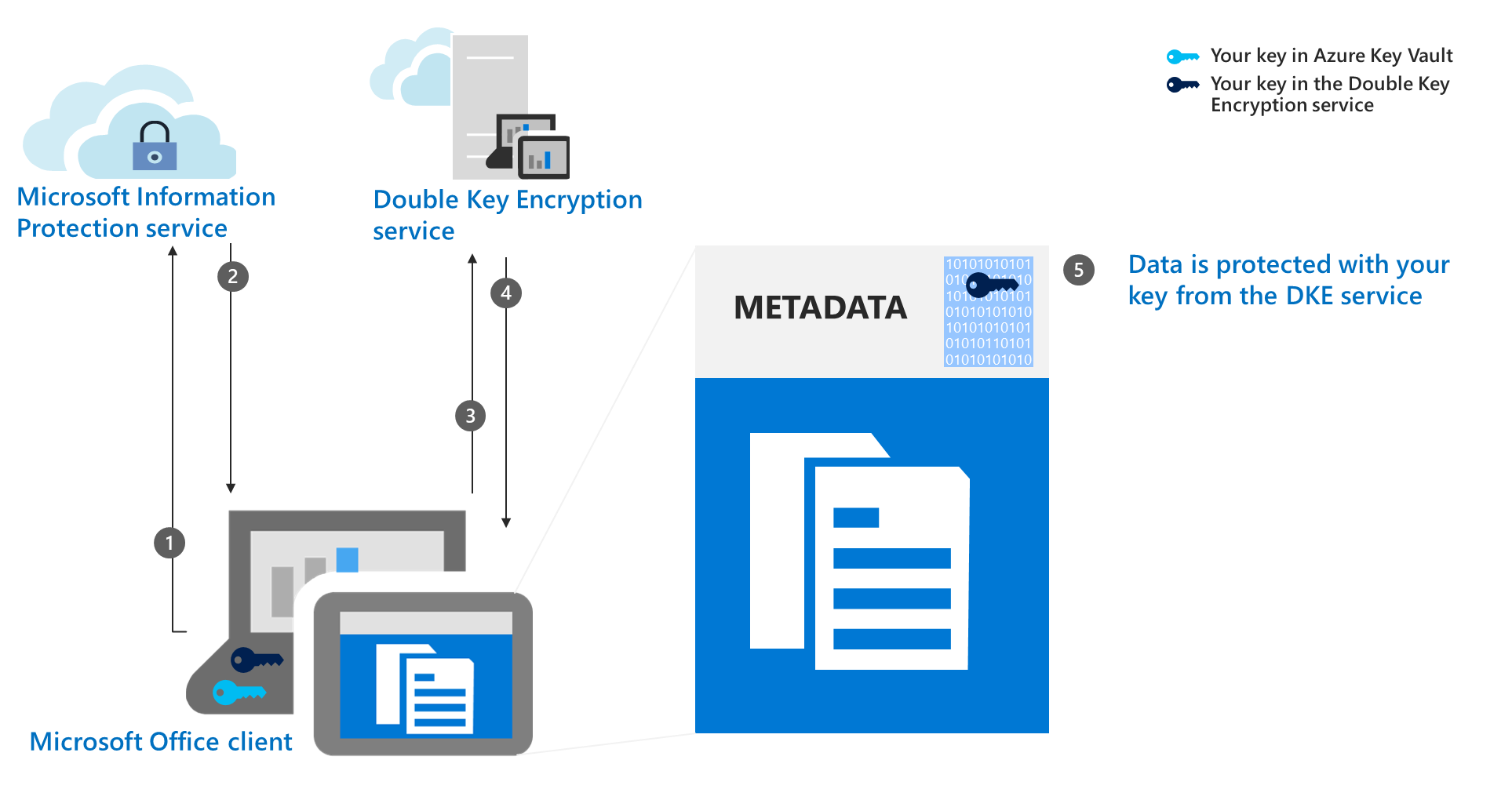

Schritt 5: Schützen des Dokuments mit dem DKE-Schlüssel

Der Microsoft Office-Client verschlüsselt den Teil der Metadaten , der den Zugriff auf den Inhalt mithilfe Ihres öffentlichen Schlüssels steuert, der vom Doppelschlüsselverschlüsselungsdienst abgerufen wurde.

Schritt 6: Schützen des Dokuments mit dem Azure-Schlüssel

Der Microsoft Office-Client verschlüsselt den bereits verschlüsselten Teil der Dokumentmetadaten mit Ihrem öffentlichen Schlüssel aus Azure.

Die Daten sind jetzt mit beiden Schlüsseln geschützt.

System- und Lizenzierungsanforderungen für DKE

In diesem Abschnitt werden die Server- und Clientsystem- und Konfigurationsanforderungen erläutert, die erfüllt sein müssen, bevor Sie DKE erfolgreich in Ihrer Umgebung bereitstellen können.

Lizenzanforderungen für DKE

Die Double Key Encryption wird mit Microsoft 365 E5. Wenn Sie nicht über eine Microsoft 365 E5-Lizenz verfügen, können Sie sich für eine Testversion registrieren. Weitere Informationen zu diesen Lizenzen finden Sie im Microsoft 365-Lizenzierungsleitfaden für Sicherheit & Compliance.

Der Azure Rights Management-Dienst ist für DKE erforderlich.

DKE arbeitet mit Vertraulichkeitsbezeichnungen und erfordert eine Verschlüsselung mit Rights Management von Microsoft Purview Information Protection.

DKE-Bezeichnungsanforderungen für Office-Apps

Verwenden Sie in Office-Apps integrierte Vertraulichkeitsbezeichnungen, um DKE in Word, Excel, PowerPoint und Outlook zu unterstützen. Informationen zu unterstützten Versionen finden Sie in den Funktionstabellen und in der Zeile Double Key Encryption (DKE).For supported versions, see the capabilities tables and the row Double Key Encryption (DKE).

DKE auf Clientcomputern

Benutzer wenden DKE-Vertraulichkeitsbezeichnungen über diese Schnittstellen an.

Vertraulichkeitsbezeichnungen in Windows Office-Apps

Microsoft Purview Information Protection Dateibezeichnung in Windows Explorer

Microsoft Purview Information Protection PowerShell

Microsoft Purview Information Protection Scanner

Installieren Sie erforderliche Komponenten auf jedem Clientcomputer, auf dem Sie geschützte Dokumente schützen und nutzen möchten.

Unterstützte Umgebungen zum Speichern und Anzeigen von DKE-geschützten Inhalten

Unterstützte Anwendungen. Microsoft 365 Apps for Enterprise Clients unter Windows, einschließlich Word, Excel, PowerPoint und Outlook.

Unterstützung von Onlineinhalten. Sie können Dokumente und Dateien, die mit der Doppelschlüsselverschlüsselung geschützt sind, online in SharePoint und OneDrive speichern. Sie müssen Dokumente und Dateien mit DKE nach unterstützten Anwendungen bezeichnen und schützen, bevor Sie an diese Speicherorte hochladen. Sie können verschlüsselte Inhalte per E-Mail freigeben, verschlüsselte Dokumente und Dateien jedoch nicht online anzeigen. Stattdessen müssen Sie geschützte Inhalte mithilfe der unterstützten Desktopanwendungen und Clients auf Ihrem lokalen Computer anzeigen.

Bezeichnungsszenarien außerhalb von Office-Apps. Anwenden von DKE-Bezeichnungen außerhalb von Office-Apps mithilfe des Microsoft Purview Information Protection Dateibeschriftungsers in Explorer Rechtsklickoptionen, Microsoft Purview Information Protection PowerShell-Bezeichnungs-Cmdlets oder der Microsoft Purview Information Protection Scanner.

Anzeigen von DKE-geschützten Inhalten außerhalb von Office-Apps. Sie können den Microsoft Purview Information Protection Viewer verwenden, um DKE-geschützte E-Mails und Dokumente wie PDF zu nutzen.

Szenarien nur verschlüsseln und nicht weiterleiten. Nur verschlüsseln und Nicht weiterleiten werden für DKE in Outlook nicht unterstützt. Alle anderen Office-Anwendungen unterstützen benutzerdefinierte Berechtigungsbezeichnungen mit DKE.