Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

![]()

Anwendungen sind zentrale Produktivitätstools für Mitarbeiter. An modernen Arbeitsplätzen hat die Einführung von cloudbasierten SaaS-Anwendungen (Software-as-a-Service) für neue Anforderungen im IT-Bereich gesorgt. Aufgrund von fehlender Transparenz und Kontrolle von Anwendungen, der Interaktion von Benutzern mit Anwendungen und der über Anwendungen verfügbar gemachten Daten entstehen Sicherheits- und Konformitätsrisiken.

Bei den Zero Trust-Lösungen für die Säule „Anwendungen“ geht es um die Sicherstellung der Transparenz und Kontrolle in Bezug auf App-Nutzungsdaten und -Analysen, um Cyberbedrohungen für Cloud-Apps und -dienste zu identifizieren und zu entschärfen.

Dieser Leitfaden richtet sich an Softwareanbieter und Technologiepartner, die ihre Lösungen für die Anwendungssicherheit durch die Integration mit Microsoft-Produkten erweitern möchten.

Leitfaden zur Zero Trust-Integration für Anwendungen

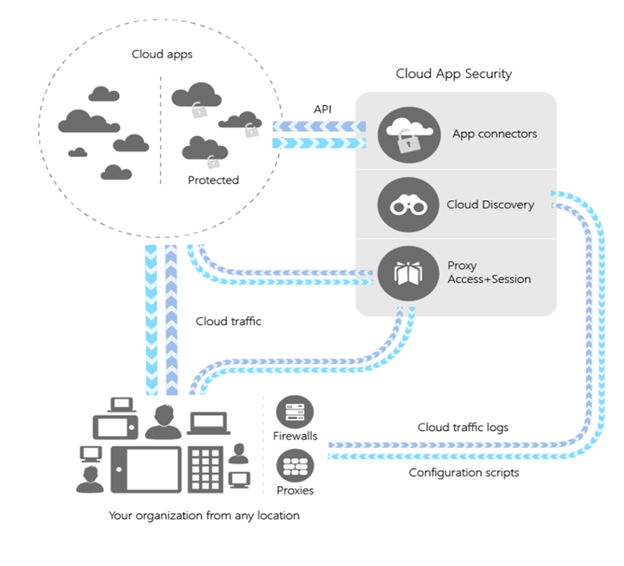

Dieser Leitfaden zur Integration enthält eine Anleitung für die Integration mit Microsoft Defender for Cloud Apps. Microsoft Defender for Cloud Apps ist ein Cloud Access Security Broker (CASB), der in mehreren Clouds betrieben wird. Er bietet umfassende Transparenz, Kontrolle über den Datenverkehr sowie anspruchsvolle Analysefunktionen zum Erkennen und Bekämpfen von Cyberbedrohungen für sämtliche Clouddienste.

Microsoft Defender for Cloud Apps

Unabhängige Softwareanbieter (Independent Software Vendors, ISVs) können die Integration mit Defender for Cloud Apps durchführen, um Organisationen bei der Ermittlung einer riskanten Nutzung oder potenziellen Exfiltration zu unterstützen und vor Risiken zu schützen, die durch die Verwendung von Schattenanwendungen entstehen können.

Die Defender for Cloud Apps-API bietet programmgesteuerten Zugriff auf Defender for Cloud Apps über REST-API-Endpunkte. ISVs können die API zum Durchführen von Lese- und Aktualisierungsvorgängen für Defender for Cloud Apps-Daten und -Objekte im großen Stil verwenden. Zum Beispiel:

- Hochladen von Protokolldateien für Cloud Discovery

- Generieren von Blockskripts

- Auflisten von Aktivitäten und Warnungen

- Warnungen verwerfen oder auflösen

Dies ermöglicht ISVs Folgendes:

- Verwenden von Cloud Discovery zum Zuordnen und Identifizieren Ihrer Cloudumgebung und der Cloud-Apps, die von Ihrem Unternehmen verwendet werden.

- Genehmigen bzw. Aufheben der Genehmigung von Apps in der Cloud

- Einfaches Bereitstellen von App-Connectors, bei denen Anbieter-APIs zur Verbesserung der Transparenz und für präzise Governancevorgänge für Apps genutzt werden, mit denen Sie eine Verbindung herstellen

- Verwenden der Schutzoption „App-Steuerung für bedingten Zugriff“, um Echtzeit-Transparenz und -Kontrolle in Bezug auf den Zugriff und die Aktivitäten in Ihren Cloud-Apps zu ermöglichen

Informationen zu den ersten Schritten finden Sie in der Einführung in die Defender for Cloud Apps-REST-API.

Schatten-IT: Partnerintegration

Lösungen für sichere Webgateways (Secure Web Gateways, SWG) und Endian Firewall-Lösungen (EFW) können mit Defender for Cloud Apps integriert werden, um für Kunden umfassende Shadow IT Discovery-Funktionen, eine Bewertung der Konformität und Sicherheitsrisiken für die ermittelten Apps sowie eine integrierte Zugriffssteuerung für nicht genehmigte Apps bereitzustellen.

Prinzipien der Integration:

- Ohne Bereitstellung: Der Anbieter streamt Datenverkehrsprotokolle direkt an Defender for Cloud Apps, um jeglichen Aufwand für die Agent-Bereitstellung und -Wartung zu vermeiden.

- Protokollanreicherung und App-Korrelation: Datenverkehrsprotokolle werden mit dem Defender for Cloud Apps-Katalog angereichert, um jeden Protokolldatensatz einer bekannten App (die einem Risikoprofil zugeordnet ist) zuzuordnen

- Defender für Cloud Apps-Analysen und -Berichte: Defender für Cloud Apps analysiert und verarbeitet die Daten, um einen Shadow-IT-Bericht als Überblick bereitzustellen

- Risikobasierte Zugriffssteuerung: Von Defender for Cloud Apps werden die Signaturen der App, die blockiert werden sollen, wieder mit dem Anbieter synchronisiert. Hierdurch wird der Kunde über die risikobasierte App-Verwaltung, die durch einen einheitlichen Anbietermechanismus für die Zugriffssteuerung erzwungen wird, in Defender for Cloud Apps zugelassen.

Wir empfehlen Ihnen, die folgenden Schritte auszuführen, bevor Sie mit der Entwicklung der Integration beginnen:

- Erstellen Sie über diesen Link einen Defender for Cloud Apps-Testmandanten.

- Laden Sie ein Beispiel-Datenverkehrsprotokoll hoch, indem Sie das Feature für manuelle Uploads verwenden.

- Alternativ können Sie auch den API-basierten Upload verwenden. Eine ausführliche Anleitung erhalten Sie, indem Sie Ihre Anmeldeinformationen für die Testversion und die Dokumentation zur Cloud Discovery-API verwenden.

- Generieren Sie ein API-Token.

- Protokollupload (drei Phasen):

- Generieren Sie ein Blockskript (Extraktion von Informationen zu nicht genehmigten Apps).

Wählen Sie beim Hochladen des Protokolls eine der folgenden Parseroptionen aus:

- Wenn es sich bei Ihrem Protokollformat um ein CEF-, W3C- oder LEEF-Standardformat handelt, wählen Sie es in der Dropdownliste mit den vorhandenen Protokollformaten aus.

- Wenn nicht, konfigurieren Sie einen benutzerdefinierten Protokollparser.