Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

![]()

Herkömmliche Unternehmensnetzwerke sollen Benutzern Zugriff auf Anwendungen und Daten bieten, die in von Unternehmen betriebenen Rechenzentren mit hoher Umkreissicherheit gehostet werden. Der moderne Arbeitsplatz verwendet jedoch zunehmend Dienste und Daten außerhalb der Unternehmensfirewall. Apps und Dienste wurden in die Cloud verlagert, und Benutzer müssen über eine Vielzahl von Unternehmensgeräten und persönlichen Geräten darauf zugreifen können.

Netzwerklösungen sind ein wichtiger Bestandteil von Zero Trust. Sie überprüfen, ob der ein- und ausgehende Datenverkehr am Edge des Netzwerks zulässig ist, und untersuchen den Datenverkehr auf schädliche Inhalte. Sie unterstützen den Zugriff mit den geringsten Rechten und das Prinzip „Annahme einer Sicherheitsverletzung“. Dadurch wird es Organisationen ermöglicht, Netzwerke zu segmentieren und Benutzer nur mit dem Segment des Netzwerks zu verbinden, auf das sie Zugriff benötigen.

Leitfaden für die Zero Trust-Integration in Netzwerken

ISV-Partner lassen sich in die Netzwerklösungen von Microsoft integrieren und bringen ihre eigene Sicherheitsexpertise ein, um die Produkte zu verbessern.

In diesem Artikel werden die Partner für die Netzwerkintegration erläutert, damit Kunden vertraute, branchenführende SECaaS-Angebote (Security-as-a-Service) von Drittanbietern nutzen können, um den Internetzugriff für ihre Benutzer zu schützen. Weitere Informationen dazu, wie Sie ISV-Partner werden, finden Sie im Microsoft 365 Networking Partner-Programm.

Gateway Load Balancer

Der Gateway-Lastverteiler ist eine SKU des Azure Lastenausgleich-Portfolios, das für Szenarien mit hoher Leistung und Verfügbarkeit mit virtuellen Netzwerkgeräten von Drittanbietern (Network Virtual Appliances, NVAs) konzipiert ist. Es ermöglicht Ihnen, NVAs auf einfache Weise bereitzustellen, zu skalieren und zu verwalten.

Virtual WAN

Virtual WAN ist ein Netzwerkdienst, der viele Netzwerk-, Sicherheits- und Routingfunktionen auf einer einzigen Benutzeroberfläche vereint. Es stellt eine Hub-and-Spoke-Architektur mit integrierter Skalierung und Leistung für Zweigstellen (VPN/SD-WAN-Geräte), Benutzer (Azure-VPN-, OpenVPN- oder IKEv2-Clients), ExpressRoute-Leitungen und virtuelle Netzwerke bereit. Sie ermöglicht eine Architektur mit einem globalen Transitnetzwerk, bei dem der in der Cloud gehostete Netzwerkhub Übertragungsverbindungen zwischen Endpunkten ermöglicht, die sich in unterschiedlichen Typen von Spokes befinden.

Azure Web Application Firewall

Die Web Application Firewall (WAF) von Azure bietet zentralisierten Schutz Ihrer Webanwendungen vor häufigen Exploits und Sicherheitsrisiken. Web Application Firewall kann mit Azure Application Gateway, Azure Front Door und dem Azure CDN-Dienst (Content Delivery Network) von Microsoft bereitgestellt werden. WAF für Azure CDN befindet sich derzeit in der öffentlichen Vorschauphase.

DDoS Protection

Azure DDoS Protection, kombiniert mit bewährten Anwendungsentwurfsmethoden, bietet erweiterte Features zur DDoS-Entschärfung, um vor DDoS-Angriffen zu schützen. Er wird automatisch optimiert, um Ihre spezifischen Azure-Ressourcen in einem virtuellen Netzwerk zu schützen. Der Schutz kann einfach in jedem neuen oder vorhandenen virtuellen Netzwerk aktiviert werden und erfordert keine Änderung von Anwendung oder Ressource.

Azure Firewall Manager

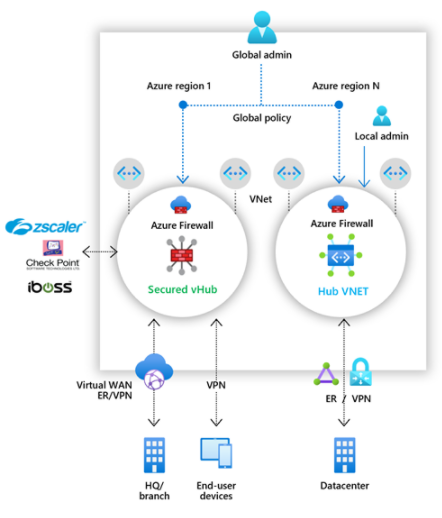

Azure Firewall Manager ist ein Sicherheitsverwaltungsdienst, der eine zentrale Sicherheitsrichtlinien- und Routenverwaltung für cloudbasierte Sicherheitsperimeter bereitstellt.

Sicherheitspartneranbieter wurden in Azure Firewall Manager integriert, damit Kunden vertraute, branchenführende SECaaS-Angebote (Security-as-a-Service) von Drittanbietern nutzen können, um den Internetzugriff für ihre Benutzer zu schützen. Kunden können einen Hub mit einem unterstützten Sicherheitspartner schützen und den Internetdatenverkehr von ihren virtuellen Netzwerken (VNets) oder Filialstandorten innerhalb einer Region weiterleiten und filtern. Hubs können in mehreren Azure-Regionen bereitgestellt werden, um weltweit von Konnektivität und Sicherheit zu profitieren. Nutzen Sie dazu das Angebot des Sicherheitspartners für Internet-/SaaS-Anwendungsdatenverkehr und Azure Firewall für privaten Datenverkehr in den geschützten Hubs.

Die unterstützten Sicherheitspartner sind Zscaler, Check Point und iboss.

Wenn Ihre Lösung eine Verbindung mit Microsoft 365 herstellt, können Sie mithilfe des Leitfadens für das Microsoft 365-Netzwerkpartnerprogramm sicherstellen, dass Ihre Lösung die Microsoft 365-Prinzipien für Netzwerkkonnektivität einhält. Der Zweck dieses Programms besteht darin, durch die einfache Ermittlung validierter Partnerlösungen eine hervorragende Kundenerfahrung mit Microsoft 365 zu ermöglichen, die für eine optimale Microsoft 365-Konnektivität in Kundenbereitstellungen durchgängig eine Ausrichtung auf die wichtigsten Prinzipien aufweist.