Richtlinien zum Zulassen des Gastzugriffs und des B2B-Zugriffs für externe Benutzer*innen

In diesem Artikel wird das Anpassen der empfohlenen Zero Trust-Identitäts- und Gerätezugriffsrichtlinien erläutert, um den Zugriff für Gäste und externe Benutzer zu ermöglichen, die über ein Microsoft Entra Business-to-Business(B2B)-Konto verfügen. Dieser Leitfaden basiert auf den allgemeinen Identitäts- und Gerätezugriffsrichtlinien.

Diese Empfehlungen sollen auf die Ausgangsebene des Schutzes angewendet werden. Sie können die Empfehlungen aber auch basierend auf Ihren spezifischen Anforderungen für den Unternehmens- und speziellen Sicherheitsschutz anpassen.

Wenn Sie einen Pfad für B2B-Konten bereitstellen, um sich bei Ihrem Microsoft Entra-Mandanten zu authentifizieren, erhalten diese Konten keinen Zugriff auf Ihre gesamte Umgebung. B2B-Benutzer*innen und ihre Konten haben Zugriff auf Dienste und Ressourcen wie Dateien, die für sie über die Richtlinie für bedingten Zugriff freigegeben wurden.

Aktualisieren der allgemeinen Richtlinien zum Zulassen und Schützen des Zugriffs für Gäste und externe Benutzer*innen

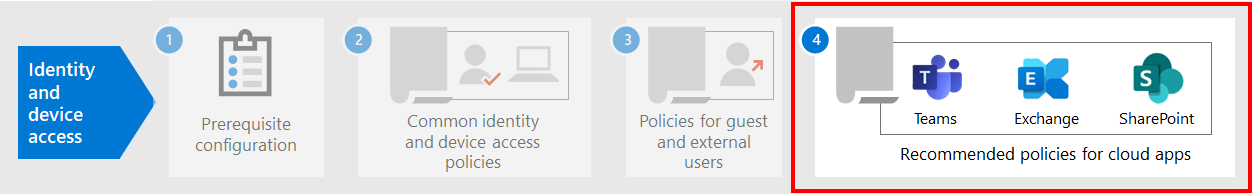

Dieses Diagramm zeigt, welche Richtlinien zwischen den allgemeinen Identitäts- und Gerätezugriffsrichtlinien für den B2B-Zugriff für Gäste und externe Benutzer*innen hinzugefügt oder aktualisiert werden sollen.

In der folgenden Tabelle sind die Richtlinien aufgeführt, die Sie entweder erstellen und aktualisieren müssen. Die allgemeinen Richtlinien verknüpfen sich mit den zugehörigen Konfigurationsanweisungen im Artikel Allgemeine Identitäts- und Gerätezugriffsrichtlinien.

| Schutzebene | Richtlinien | Weitere Informationen |

|---|---|---|

| Startpunkt | MFA immer für Gäste und externe Benutzer*innen anfordern | Erstellen Sie diese neue Richtlinie, und konfigurieren Sie Folgendes:

|

| rfordern Sie MFA, wenn das Anmelderisiko mittel oder hoch ist | Ändern Sie diese Richtlinie, um Gäste und externe Benutzer*innen auszuschließen. |

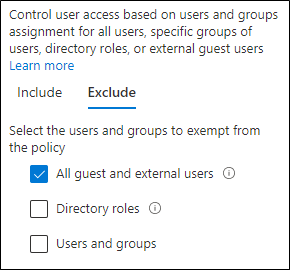

Um Gäste und externe Benutzer*innen in Richtlinien für bedingten Zugriff einzuschließen oder auszuschließen, aktivieren Sie für Zuweisungen > Benutzer und Gruppen > Einschließen oder Ausschließen die Option Alle Gast- und externen Benutzer.

Weitere Informationen

Zugriff für Gäste und externe Benutzer*innen mit Microsoft Teams

Microsoft Teams definiert die folgenden Benutzer*innen:

Der Gastzugriff verwendet ein Microsoft Entra-B2B-Konto, das als Mitglied eines Teams hinzugefügt werden kann und Zugriff auf die Kommunikation und Ressourcen des Teams hat.

Der externe Zugriff ist für externe Benutzer*innen vorgesehen, die kein B2B-Konto haben. Der Zugriff externe Benutzer*innen umfasst Einladungen, Anrufe, Chats und Besprechungen, jedoch keine Teammitgliedschaft und keinen Zugriff auf die Ressourcen des Teams.

Weitere Informationen finden Sie im Vergleich des Zugriffs von Gästen und externen Benutzer*innen für Teams.

Weitere Informationen zum Sichern von Identitäts- und Gerätezugriffsrichtlinien für Teams finden Sie unter Richtlinienempfehlungen zum Sichern von Teams-Chats, -Gruppen und -Dateien.

MFA immer für Gäste und externe Benutzer*innen anfordern

Diese Richtlinie fordert Gäste auf, sich für MFA in Ihrem Mandanten zu registrieren, unabhängig davon, ob sie für MFA in ihrem Heimmandanten registriert sind. Gäste und externe Benutzer*innen, die auf Ressourcen in Ihrem Mandanten zugreifen, müssen MFA für jede Anforderung verwenden.

Ausschließen von Gästen und externen Benutzer*innen von risikobasiertem MFA

Organisationen können zwar risikobasierte Richtlinien für B2B-Benutzer*innen mit Microsoft Entra ID Protection erzwingen, aber es gibt Einschränkungen bei der Implementierung von Microsoft Entra ID Protection für B2B Collaboration-Benutzer*innen in einem Ressourcenverzeichnis, da ihre Identität in ihrem Heimverzeichnis vorhanden ist. Aufgrund dieser Einschränkungen empfiehlt Microsoft, Gäste von risikobasierten MFA-Richtlinien auszuschließen und zu verlangen, dass diese Benutzer*innen immer MFA verwenden.

Weitere Informationen finden Sie unter Einschränkungen von ID Protection für B2B Collaboration-Benutzer*innen.

Ausschließen von Gästen und externen Benutzer*innen aus der Geräteverwaltung

Nur eine Organisation kann ein Gerät verwalten. Wenn Sie Gäste und externe Benutzer*innen nicht von Richtlinien ausschließen, die Gerätekompatibilität erfordern, blockieren diese Richtlinien diese Benutzer*innen.

Nächster Schritt

Konfigurieren von Richtlinien für Folgendes:

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für