Erweiterbare Schlüsselverwaltung mit Azure Key Vault (SQL Server)

Gilt für:SQL Server

Die SQL Server-Connector für Microsoft Azure Key Vault ermöglicht die SQL Server-Verschlüsselung, den Azure Key Vault-Dienst als EKM-Anbieter (Extensible Key Management) zum Schutz von SQL Server-Verschlüsselungsschlüsseln zu verwenden.

In diesem Thema wird der SQL Server-Connector beschrieben. Weitere Informationen finden Sie unter Installationsschritte für die Erweiterbare Schlüsselverwaltung mit Azure Key Vault, Verwenden von SQL Server-Connector mit SQL-Verschlüsselungsfunktionenund SQL Server-Connector Wartung & Problembehandlung(SQL Server Connector Wartung & Problembehandlung).

Was ist Extensible Key Management (EKM) und warum verwenden?

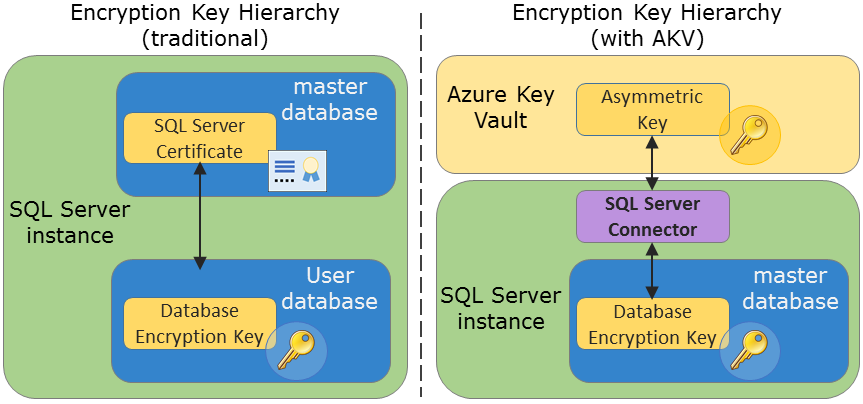

SQL Server bietet mehrere Verschlüsselungstypen, die vertrauliche Daten schützen, einschließlich transparenter Datenverschlüsselung (Transparent Data Encryption, TDE), Spaltenebenenverschlüsselung (CLE) und Sicherungsverschlüsselung. In all diesen Fällen werden die Daten in dieser traditionellen Schlüsselhierarchie mit einem symmetrischen Datenverschlüsselungsschlüssel (DEK, Data Encrpytion Key) verschlüsselt. Der symmetrische Datenverschlüsselungsschlüssel wird weiter geschützt, indem er mit einer Hierarchie von Schlüsseln verschlüsselt wird, die in SQL Server gespeichert sind. Die Alternative zu diesem Modell ist das EKM-Anbietermodell. Mithilfe der EKM-Anbieterarchitektur kann SQL Server die Datenverschlüsselungsschlüssel mithilfe eines asymmetrischen Schlüssels schützen, der außerhalb von SQL Server in einem externen kryptografischen Anbieter gespeichert ist. Dieses Modell fügt eine zusätzliche Sicherheitsschicht hinzu und trennt die Verwaltung von Schlüsseln und Daten.

Das folgende Bild stellt die traditionelle Hierarchie zur Dienst-/Schlüsselverwaltung dem Azure Key Vault-System gegenüber.

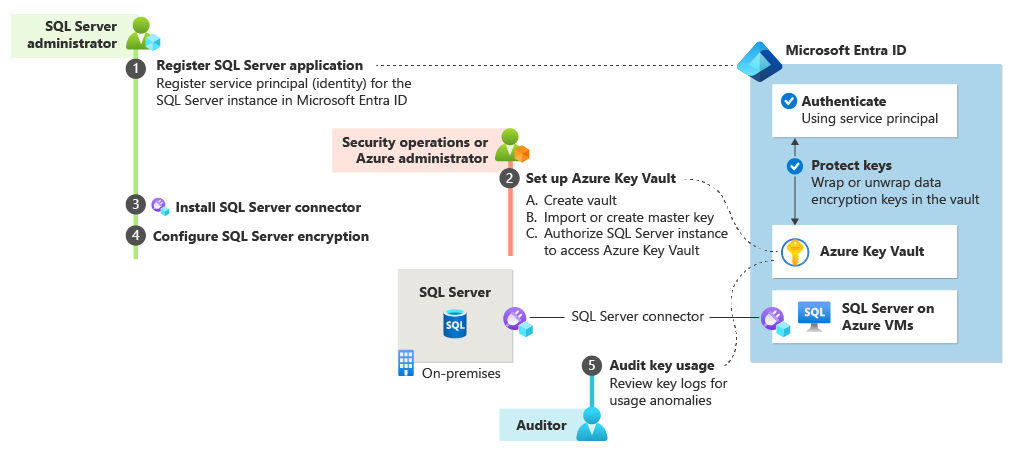

Der SQL Server-Verbinden or dient als Brücke zwischen SQL Server und Azure Key Vault, sodass SQL Server die Skalierbarkeit, hohe Leistung und hohe Verfügbarkeit des Azure Key Vault-Diensts nutzen kann. Die folgende Abbildung stellt dar, wie die Schlüsselhierarchie in der EKM-Anbieterarchitektur mit Azure Key Vault und SQL Server Verbinden or funktioniert.

Azure Key Vault kann mit SQL Server-Installationen auf virtuellen Microsoft Azure-Computern und lokalen Servern verwendet werden. Der Schlüsseltresordienst bietet auch die Option, genau gesteuerte und stark überwachte Hardwaresicherheitsmodule (HSMs) für ein höheres Maß an Schutz für asymmetrische Schlüssel zu verwenden. Weitere Informationen zum Schlüsseltresor finden Sie unter Azure Key Vault.

Die folgende Grafik enthält eine Zusammenfassung des Prozessablaufs der erweiterbaren Schlüsselverwaltung mit Schlüsseltresor. (Die Nummern der Prozessschritte in der Grafik stimmen nicht mit den Nummern der Einrichtungsschritte, die auf die Grafik folgen, überein.)

Hinweis

Die Versionen 1.0.0.440 und älter wurden ersetzt und werden nicht länger in Produktionsumgebungen unterstützt. Führen Sie ein Upgrade auf Version 1.0.1.0 oder höher durch, indem Sie das Microsoft Download Center besuchen und die Anweisungen auf der Seite SQL Server-Connector Wartung & Problembehandlung unter „Upgrade des SQL Server-Connectors“ ausführen.

Die nächsten Schritte erläutert Installationsschritte für die Erweiterbare Schlüsselverwaltung mit Azure Key Vault.

Eine Beschreibung von Nutzungsszenarien finden Sie unter Verwenden von SQL Server-Connector mit SQL-Verschlüsselungsfunktionen.

Weitere Informationen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für