Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird das Ändern von Registrierungseinträgen beschrieben, um Fehler- und Informationsprotokollierung des SQL Server Connectors zu ermöglichen.

SQL Server Connector für Microsoft Azure Key Vault

Der SQL Server Connector für Microsoft Azure Key Vault ermöglicht die SQL Server-Verschlüsselung, den Microsoft Azure Key Vault als erweiterbaren Schlüsselverwaltungsanbieter (EKM) zu verwenden, um seine Verschlüsselungsschlüssel zu schützen.

Der Download besteht aus dem SQL Server Connector sowie Beispielskripts, mit denen ein SQL Server-Administrator erfahren kann, wie Der SQL Server Connector konfiguriert und SQL Server-Verschlüsselungsszenarien aktiviert wird. Weitere Informationen finden Sie unter Extensible key management using Key Vault (SQL Server).

Verwenden Sie das Azure Key Vault-Forum , um Fragen zu stellen, Einblicke zu teilen und den SQL Server Connector zu diskutieren.

Hinweis

Während der normalen Ausführung erstellt die SQL Server Connector DLL registrierungseinträge dynamisch, um eine Verbindung mit Azure Key Vault herzustellen, um den Schlüssel [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SQL Server Cryptographic Provider]zu erstellen. Das SQL Server-Startkonto muss ein lokaler Administrator sein, oder sein Dienstkonto muss NT SERVICE\MSSQLSERVER sein.

Aktualisieren von SQL Server Connector auf die neueste Version

Führen Sie die folgenden Schritte aus, um den SQL Server Connector (Version: 1.0.5.0 mit einem Veröffentlichten Datum: September 2020) auf den neuesten DLL-Crypto-Anbieter zu aktualisieren.

Aktualisierung

- Beenden des SQL Server-Diensts mit SQL Server Configuration Manager

- Deinstallieren Sie die alte Version mithilfe der Systemsteuerung\Programme\Programme und Features

- Anwendungsname: SQL Server Connector für Microsoft Azure Key Vault

- Version: 15.0.300.96 (originale Version 1.0.5.0)

- DLL Datei Datum: 30.01.2018 15:00

- Installieren oder aktualisieren Sie den neuen SQL Server Connector für Microsoft Azure Key Vault

- Version: 15.0.2000.440 (oder neueste Version)

- DLL-Dateidatum: 09/11/2020 5:17 Uhr (oder höher)

- Starten des SQL Server-Diensts

- Geprüft, ob verschlüsselte Datenbanken zugänglich sind

Rückgängigmachen

- Beenden des SQL Server-Diensts mit SQL Server Configuration Manager

- Deinstallieren Sie die neue Version mithilfe der Systemsteuerung\Programme\Programme und Features

- Anwendungsname: SQL Server Connector für Microsoft Azure Key Vault

- Version: 15.0.2000.440

- DLL Datei datum: 09/11/2020 5:17 AM

- Installieren der alten Version von SQL Server Connector für Microsoft Azure Key Vault

- Version: 15.0.300.96

- DLL Datei Datum: 30.01.2018 15:00

- Starten des SQL Server-Diensts

- Geprüft, ob verschlüsselte Datenbanken zugänglich sind

Hinweis

- SQL Server Connector-Versionen 1.0.0.440 und älter wurden ersetzt und werden in Produktionsumgebungen nicht mehr unterstützt. Weitere Informationen zur Problembehandlung von SQL Server Connector-Problemen finden Sie unter SQL Server Connector Maintenance & Troubleshooting.

- Von Version 1.0.3.0 an meldet der SQL Server-Connector relevante Fehlermeldungen zur Problembehandlung an die Windows-Ereignisprotokolle.

- Ab 1.0.4.0: (Version 13.0.811.168) gibt es Unterstützung für private Azure-Clouds, einschließlich Azure, betrieben von 21Vianet, Azure Deutschland und Azure Government.

- In Version 1.0.5.0 gibt es einen Breaking Change, die den Fingerabdruckalgorithmus betrifft. Nach dem Upgrade auf 1.0.5.0 können Fehler bei der Datenbankwiederherstellung auftreten. Weitere Informationen finden Sie unter Fehler 33111 beim Wiederherstellen von Sicherungen aus älteren Versionen von SQL Server Connector für Microsoft Azure Key Vault.

- Ab Version 1.0.5.0 (mit dem Dateidatum September 2020) unterstützt der SQL Server Connector das Filtern von Nachrichten und die Logik für die Wiederholung von Netzwerkanforderungen.

- Die alte Version des SQL Server Connector ist auch Version: 1.0.5.0 (Version 15.0.300.96) – Dateidatum Januar 2018. Führen Sie ein Upgrade auf den neuesten SQL Server-Connector durch, wenn Probleme auftreten.

Systemanforderungen – Unterstützte SQL Server-Versionen:

- SQL Server 2019 RTM Enterprise oder Standard 64-Bit

- SQL Server 2017 RTM Enterprise 64-Bit

- SQL Server 2016 RTM Enterprise 64-Bit

- SQL Server 2014 RTM Enterprise 64-Bit

- SQL Server 2012 SP2 Enterprise 64-Bit

- SQL Server 2012 SP1 CU6 Enterprise 64-Bit

- SQL Server 2008 R2 SP2 CU8 Enterprise 64-Bit

In SQL Server 2008- und 2012-Versionen unter den oben aufgeführten Versionen muss der im folgenden KB-Artikel angegebene Patch installiert werden: KB2859713.

Der SQL Server-Connector für Microsoft Azure Key Vault erfordert auch .NET Version 4.5.1 auf dem virtuellen Microsoft SQL Server-Computer in Azure. Diese Bibliothek sollte installiert werden, bevor Sie den SQL Server Connector installieren.

Stellen Sie sicher, dass das entsprechende Redistributable-Paket von Visual Studio C++ basierend auf der Version von SQL Server, die Sie ausführen, installiert ist.

Installieren Sie für SQL Server-Versionen 2008, 2008 R2, 2012 und 2014 die Redistributable von Visual C++ 2013.

Installieren Sie für SQL Server 2016, 2017, 2019 die Redistributable von Visual C++ 2015.

Ändern der Windows-Registrierungsschritte

Ändern Sie Registrierungseinträge, um SQL Server Connector-Protokollierungsfehler und Informationsereignisse im Windows-Anwendungsereignisprotokoll zu aktivieren.

Vorsicht

Führen Sie die Schritte in diesem Abschnitt sorgfältig und auf eigene Gefahr aus. Schwerwiegende Probleme können auftreten, wenn Sie die Registrierung falsch ändern. Bevor Sie die Registrierung bearbeiten, sichern Sie die Registrierung für eine mögliche Wiederherstellung, sollten Probleme auftreten.

Es gibt zwei Möglichkeiten, den Registrierungs-Editor in Windows zu öffnen:

- Geben Sie im Suchfeld auf der Taskleiste "regedit" ein. Wählen Sie dann das oberste Ergebnis für den Registrierungs-Editor (Desktop-App) aus.

- Halten Sie die Taste gedrückt, oder klicken Sie mit der rechten Maustaste auf die Schaltfläche "Start", und wählen Sie dann "Ausführen" aus. Geben Sie " regedit " in das Dialogfeld ein, und wählen Sie "OK" aus.

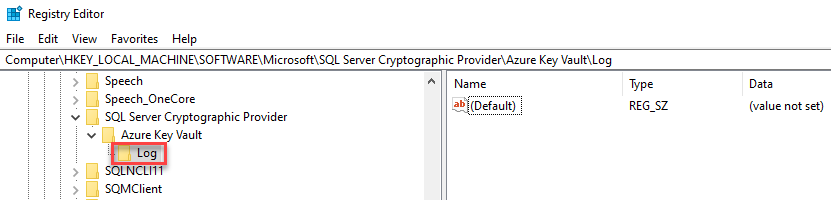

Navigieren Sie zu diesem Registrierungsschlüssel:

HKLM\SOFTWARE\Microsoft\SQL Server Cryptographic Provider\Azure Key Vault\

Hinzufügen eines neuen Schlüssels unter Azure Key Vault mit dem Namen

Log:HKLM\SOFTWARE\Microsoft\SQL Server Cryptographic Provider\Azure Key Vault\Log\

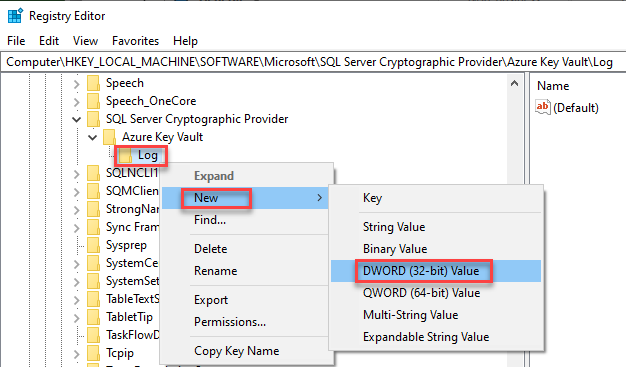

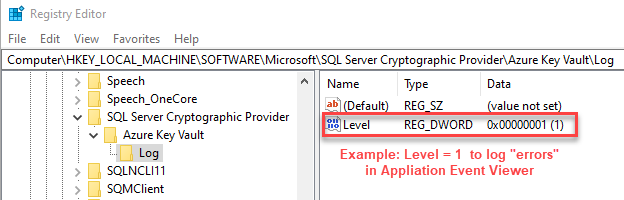

Fügen Sie unterhalb des Protokollschlüssels einen DWORD-Wert (32-Bit) mit dem Namen

Levelhinzu:HKLM\SOFTWARE\Microsoft\SQL Server Cryptographic Provider\Azure Key Vault\Log\

Legen Sie den Wert des DWORD als entsprechende Protokollebene fest (0,1,2):

- 0 (Info) – Standard

- 1 (Fehler)

- 2 (Kein Protokoll)

Die in diesem Artikel beschriebenen Registrierungseinträge finden Sie unter diesem Schlüssel:

\Computer

\HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\SQL Server Cryptographic Provider

\Azure Key Vault

\Log\

<Level>

Optional können Sie die Befehlszeile verwenden, um den Schlüssel zu generieren:

--Create the logging parameter using (Administrator) Command Line:

REG ADD "HKLM\SOFTWARE\Microsoft\SQL Server Cryptographic Provider\Azure Key Vault\Log" /v Level /t REG_DWORD /d 1

--Validate the new registry entry

REG QUERY "HKLM\SOFTWARE\Microsoft\SQL Server Cryptographic Provider\Azure Key Vault\Log" /v Level

Anwendungsereignisprotokolleinträge, die fehlende Nachrichten enthalten, können auch mithilfe eines Registrierungseintrags behoben werden. Das Ereignisprotokoll kann die Nachricht enthalten, The description for Event ID 0 from source SQL Server Connector for Microsoft Azure Key Vault cannot be found....

--Create the registry entry to enable missing messages (this works with any version)

REG ADD "HKLM\SYSTEM\ControlSet001\Services\EventLog\Application\SQL Server Connector for Microsoft Azure Key Vault" /v EventMessageFile /t REG_EXPAND_SZ /d "C:\Program Files\SQL Server Connector for Microsoft Azure Key Vault\Microsoft.AzureKeyVaultService.EKM.dll"

--Validate the new registry entry

REG QUERY "HKLM\SYSTEM\ControlSet001\Services\EventLog\Application\SQL Server Connector for Microsoft Azure Key Vault" /v EventMessageFile

Verwandte Artikel

- Weitere Beispielskripts finden Sie im Blog unter SQL Server Transparent Data Encryption and Extensible Key Management mit Azure Key Vault

- Erweiterbare Schlüsselverwaltung (Extensible Key Management, EKM)

- Erweiterbare Schlüsselverwaltung mit Azure Key Vault

- SQL Server-Connector – Verwaltung und Problembehandlung