Berechtigungen (Datenbank-Engine)

Gilt für:SQL Server

Azure SQL-Datenbank

Azure SQL Managed Instance

Azure Synapse Analytics

Analytics Platform System (PDW)

Jedem sicherungsfähigen SQL Server-Element werden Berechtigungen zugeordnet, die einem Prinzipal erteilt werden können. Datenbank-Engine-Berechtigungen im Datenbankmodul werden sowohl auf dem Serverlevel, das den Anmeldeinformationen und Serverrollen zugewiesen ist, als auch auf dem Datenbanklevel verwaltet, das den Datenbankbenutzer und Datenbankrollen zugewiesen ist. Das Model für Azure SQL-Datenbank wendet dieses System auch auf die Datenbankberechtigungen an. Die Berechtigungen auf Serverebene sind jedoch nicht verfügbar. Dieser Artikel bietet eine vollständige Liste der Berechtigungen. Eine typische Implementierung der Berechtigungen finden Sie unter Erste Schritte mit Berechtigungen für die Datenbank-Engine.

Die Gesamtzahl der Berechtigungen für SQL Server 2022 (16.x) beträgt 292. Azure SQL-Datenbank macht 292 Berechtigungen verfügbar. Die meisten Berechtigungen – jedoch nicht alle – gelten für alle Plattformen. Zum Beispiel können in Azure SQL-Datenbank die meisten Berechtigungen auf Serverebene nicht erteilt werden, und einige Berechtigungen sind nur für Azure SQL-Datenbank sinnvoll. Neue Berechtigungen werden nach und nach in neuen Releases eingeführt. SQL Server 2019 (15.x) macht 248 Berechtigungen verfügbar. SQL Server 2017 (14.x) hat 238 Berechtigungen verfügbar gemacht. SQL Server 2016 (13.x) hat 230 Berechtigungen verfügbar gemacht. SQL Server 2014 (12.x) hat 219 Berechtigungen verfügbar gemacht. SQL Server 2012 (11.x) hat 214 Berechtigungen verfügbar gemacht. SQL Server 2008 R2 (10.50.x) hat 195 Berechtigungen verfügbar gemacht. In dem Artikel sys.fn_builtin_permissions wird erläutert, welche Berechtigungen in aktuellen Versionen jeweils neu sind.

Sobald Sie sich mit den erforderlichen Berechtigungen vertraut gemacht haben, können Sie die Anweisungen GRANT, REVOKE und DENY verwenden, um Berechtigungen auf Serverebene auf Anmeldungen oder Serverrollen und Berechtigungen auf Datenbankebene auf Benutzer oder Datenbankrollen anzuwenden. Zum Beispiel:

GRANT SELECT ON SCHEMA::HumanResources TO role_HumanResourcesDept;

REVOKE SELECT ON SCHEMA::HumanResources TO role_HumanResourcesDept;

Tipps zum Planen eines Berechtigungssystems finden Sie unter Erste Schritte mit Berechtigungen für die Datenbank-Engine.

Benennungskonventionen für Berechtigungen

Im Folgenden werden die allgemeinen Konventionen beschrieben, die beim Benennen von Berechtigungen befolgt werden:

CONTROL

Überträgt besitzähnliche Funktionen an den Empfänger. Der Empfänger verfügt über alle definierten Berechtigungen für das sicherungsfähige Element. Ein Prinzipal, dem die Berechtigung CONTROL erteilt wurde, kann auch Berechtigungen für das sicherungsfähige Element erteilen. Da es sich bei dem SQL Server-Sicherheitsmodell um ein hierarchisches Modell handelt, beinhaltet CONTROL für einen bestimmten Gültigkeitsbereich implizit auch CONTROL für alle sicherungsfähigen Elemente in diesem Gültigkeitsbereich. CONTROL für eine Datenbank impliziert alle Berechtigungen für die Datenbank, alle Berechtigungen für alle Assemblys in der Datenbank, alle Berechtigungen für alle Schemas in der Datenbank sowie alle Berechtigungen für Objekte innerhalb aller Schemas in der Datenbank.

ALTER

Überträgt die Berechtigung, die Eigenschaften, mit Ausnahme des Besitzes, eines bestimmten sicherungsfähigen Elements zu ändern. Wenn ALTER für einen Gültigkeitsbereich erteilt wird, wird damit auch die Berechtigung zum Ändern, Erstellen oder Löschen eines sicherungsfähigen Elements erteilt, das in diesen Bereich fällt. So beinhaltet die Berechtigung ALTER für ein Schema auch die Berechtigung zum Erstellen, Ändern und Löschen von Objekten aus dem Schema.

ALTER ANY <Server Securable>, wobei es sich bei Server Securable um jeden beliebigen sicherungsfähigen Server handeln kann.

Überträgt die Berechtigung zum Erstellen, Ändern oder Löschen einzelner Instanzen des Server Securable. So überträgt z. B. ALTER ANY LOGIN die Berechtigung zum Erstellen, Ändern oder Löschen einer beliebigen Anmeldung in der Instanz.

ALTER ANY <Database Securable>, wobei Database Securable jedes beliebige sicherungsfähige Element auf Datenbankebene sein kann.

Überträgt die Berechtigung zum Erstellen, Ändern oder Löschen (CREATE, ALTER oder DROP) einzelner Instanzen des Database Securable. So überträgt z. B. ALTER ANY SCHEMA die Berechtigung zum Erstellen, Ändern oder Löschen eines beliebigen Schemas in der Datenbank.

TAKE OWNERSHIP

Ermöglicht dem Empfänger, Besitzer des sicherungsfähigen Elements zu werden, für das die Berechtigung erteilt wird.

IMPERSONATE <Anmeldung>

Ermöglicht dem Empfänger, die Identität des Anmeldenamens anzunehmen.

IMPERSONATE <Benutzer>

Ermöglicht dem Empfänger, die Identität des Benutzers anzunehmen.

CREATE <Server Securable>

Überträgt dem Empfänger die Berechtigung zum Erstellen des Server Securable.

CREATE <Database Securable>

Überträgt dem Berechtigten die Berechtigung zum Erstellen des Database Securable.

CREATE <Schema-contained Securable>

Überträgt die Berechtigung zum Erstellen des im Schema enthaltenen sicherungsfähigen Elements. Es wird jedoch die Berechtigung ALTER für das Schema benötigt, um das sicherungsfähige Element in einem bestimmten Schema zu erstellen.

VIEW DEFINITION

Gewährt dem Empfänger Zugriff auf Metadaten.

REFERENCES

Die REFERENCES-Berechtigung für eine Tabelle ist erforderlich, um eine FOREIGN KEY-Einschränkung zu erstellen, die auf die betreffende Tabelle verweist.

Die REFERENCES-Berechtigung ist für ein Objekt erforderlich, um eine FUNCTION oder VIEW mit der

WITH SCHEMABINDING-Klausel zu erstellen, die auf das betreffende Objekt verweist.

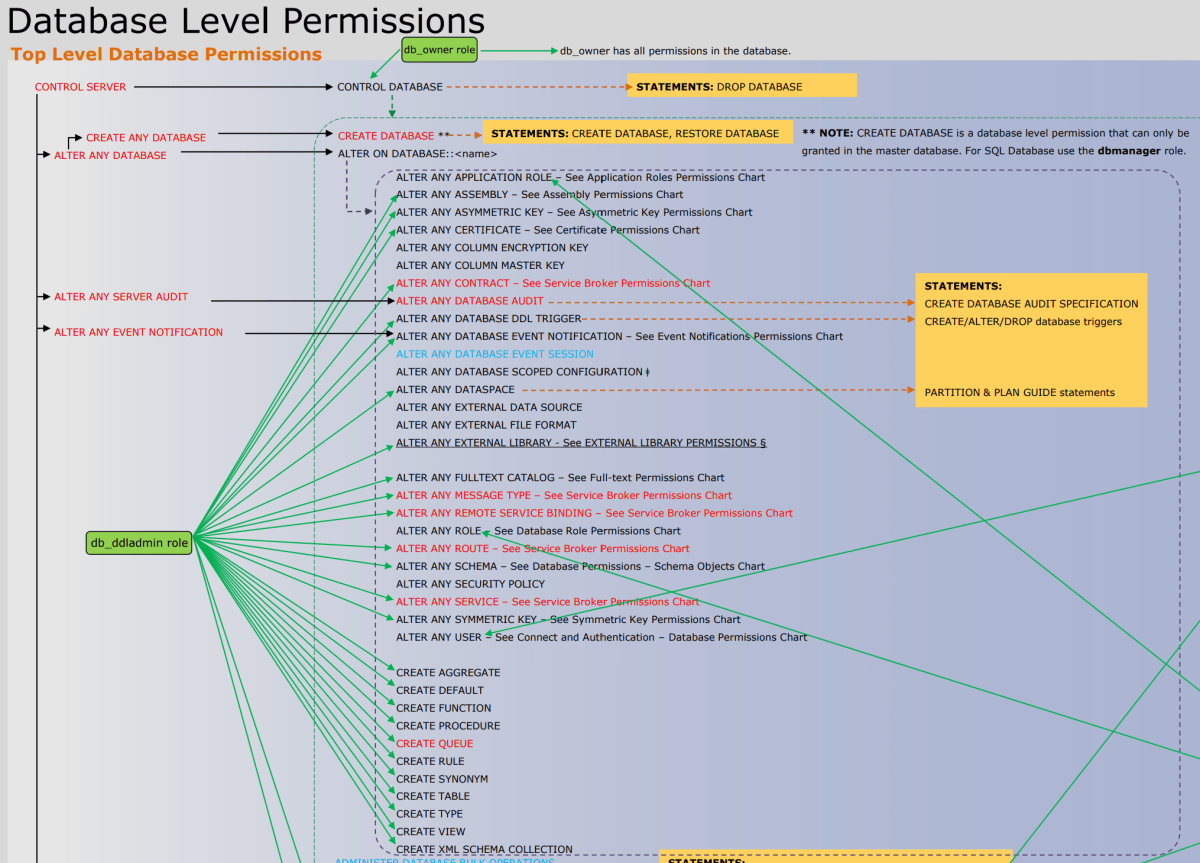

Diagramm der SQL Server-Berechtigungen

Das folgende Bild zeigt die Berechtigungen und ihre Beziehungen zueinander. Einige der Berechtigungen auf höherer Ebene (z.B. CONTROL SERVER) sind mehrmals aufgeführt. In diesem Artikel ist nicht ausreichend Platz, um das Poster entsprechend darzustellen. Sie können das Poster zu den Datenbank-Engine-Berechtigungen im PDF-Format in voller Größe herunterladen.

Berechtigungen für bestimmte sicherungsfähige Elemente

Die folgende Tabelle enthält eine Liste der wichtigsten Berechtigungsklassen und der sicherungsfähigen Elemente, für die sie erteilt werden können.

| Berechtigung | Gilt für: |

|---|---|

| ALTER | Alle Objektklassen außer TYPE. |

| CONTROL | Alle Objektklassen: AGGREGATE, APPLICATION ROLE, ASSEMBLY, ASYMMETRIC KEY, AVAILABILITY GROUP, CERTIFICATE, CONTRACT, ANMELDEDATEN, DATABASE, DATABASE SCOPED CREDENTIAL, DEFAULT, ENDPOINT, FULLTEXT CATALOG, FULLTEXT STOPLIST, FUNCTION, LOGIN, MESSAGE TYPE, PROCEDURE, QUEUE, REMOTE SERVICE BINDING, ROLE, ROUTE, RULE, SCHEMA, SEARCH PROPERTY LIST, SERVER, SERVER ROLE, SERVICE, SYMMETRIC KEY, SYNONYM, TABLE, TYPE, USER, VIEW und XML SCHEMA COLLECTION |

| DELETE | Alle Objektklassen außer DATABASE SCOPED CONFIGURATION, SERVER und TYPE. |

| Führen Sie | CLR-Typen, externe Skripts, Prozeduren (Transact-SQL und CLR), Skalar- und Aggregatfunktionen (Transact-SQL und CLR) und Synonyme |

| IMPERSONATE | Zugangsdaten und Benutzer*innen |

| INSERT | Synonyme, Tabellen und Spalten, Ansichten und Spalten. Eine Berechtigung kann auf Datenbank-, Schema- oder Objektebene erteilt werden. |

| RECEIVE | Service Broker-Warteschlange |

| REFERENCES | AGGREGATE, ASSEMBLY, ASYMMETRIC KEY, CERTIFICATE, CONTRACT, ANMELDEDATEN (Gilt für SQL Server 2022 (16.x) und höher). DATABASE, DATABASE SCOPED CREDENTIAL, FULLTEXT CATALOG, FULLTEXT STOPLIST, FUNCTION, MESSAGE TYPE, PROCEDURE, QUEUE, RULE, SCHEMA, SEARCH PROPERTY LIST, SEQUENCE OBJECT, SYMMETRIC KEY, TABLE, TYPE, VIEW und XML SCHEMA COLLECTION |

| SELECT | Synonyme, Tabellen und Spalten, Ansichten und Spalten. Eine Berechtigung kann auf Datenbank-, Schema- oder Objektebene erteilt werden. |

| TAKE OWNERSHIP | Alle Objektklassen außer DATABASE SCOPED CONFIGURATION, LOGIN, SERVER und USER. |

| UPDATE | Synonyme, Tabellen und Spalten, Ansichten und Spalten. Eine Berechtigung kann auf Datenbank-, Schema- oder Objektebene erteilt werden. |

| VIEW CHANGE TRACKING | Schemata und Tabellen |

| VIEW DEFINITION | Alle Objektklassen außer DATABASE SCOPED CONFIGURATION und SERVER. |

Achtung

Die Standardberechtigungen, die Systemobjekten zum Zeitpunkt der Installation erteilt wurden, werden sorgfältig bezüglich möglicher Bedrohungen ausgewertet und müssen nicht im Rahmen der Härtung der SQL Server-Installation geändert werden. Alle Änderungen an den Berechtigungen für Systemobjekte können die Funktionalität einschränken oder unterbrechen und potenziell dazu führen, dass Ihre SQL Server-Installation einen nicht unterstützten Zustand aufweist.

SQL Server-Berechtigungen

Die folgende Tabelle enthält eine vollständige Liste der SQL Server-Berechtigungen. Azure SQL-Datenbank-Berechtigungen sind nur für unterstützte sicherungsfähige Basiselemente verfügbar. Berechtigungen auf Serverebene können in Azure SQL-Datenbank nicht gewährt werden, in einigen Fällen sind jedoch stattdessen Datenbankberechtigungen verfügbar.

| Sicherungsfähiges Basiselement | Spezifische Berechtigungen für sicherungsfähiges Basiselement | Berechtigungstypcode | Sicherungsfähiges Element, das sicherungsfähiges Basiselement enthält | Berechtigung für sicherungsfähiges Containerelement mit spezifischer Berechtigung für sicherungsfähiges Basiselement |

|---|---|---|---|---|

| APPLICATION ROLE | ALTER | AL | DATABASE | ALTER ANY APPLICATION ROLE |

| APPLICATION ROLE | CONTROL | CL | DATABASE | CONTROL |

| APPLICATION ROLE | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| ASSEMBLY | ALTER | AL | DATABASE | ALTER ANY ASSEMBLY |

| ASSEMBLY | CONTROL | CL | DATABASE | CONTROL |

| ASSEMBLY | REFERENCES | RF | DATABASE | REFERENCES |

| ASSEMBLY | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| ASSEMBLY | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| ASYMMETRIC KEY | ALTER | AL | DATABASE | ALTER ANY ASYMMETRIC KEY |

| ASYMMETRIC KEY | CONTROL | CL | DATABASE | CONTROL |

| ASYMMETRIC KEY | REFERENCES | RF | DATABASE | REFERENCES |

| ASYMMETRIC KEY | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| ASYMMETRIC KEY | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| AVAILABILITY GROUP | ALTER | AL | SERVER | ALTER ANY AVAILABILITY GROUP |

| AVAILABILITY GROUP | CONTROL | CL | SERVER | CONTROL SERVER |

| AVAILABILITY GROUP | TAKE OWNERSHIP | TO | SERVER | CONTROL SERVER |

| AVAILABILITY GROUP | VIEW DEFINITION | VW | SERVER | VIEW ANY DEFINITION |

| ZERTIFIKAT | ALTER | AL | DATABASE | ALTER ANY CERTIFICATE |

| ZERTIFIKAT | CONTROL | CL | DATABASE | CONTROL |

| ZERTIFIKAT | REFERENCES | RF | DATABASE | REFERENCES |

| ZERTIFIKAT | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| ZERTIFIKAT | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| CONTRACT | ALTER | AL | DATABASE | ALTER ANY CONTRACT |

| CONTRACT | CONTROL | CL | DATABASE | CONTROL |

| CONTRACT | REFERENCES | RF | DATABASE | REFERENCES |

| CONTRACT | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| CONTRACT | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| CREDENTIAL | CONTROL | CL | SERVER | CONTROL SERVER |

| CREDENTIAL | REFERENCES | RF | SERVER | ALTER ANY CREDENTIAL |

| DATABASE | ADMINISTER DATABASE BULK OPERATIONS | DABO | SERVER | CONTROL SERVER |

| DATABASE | ALTER | AL | SERVER | ALTER ANY DATABASE |

| DATABASE | ALTER ANY APPLICATION ROLE | ALAR | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY ASSEMBLY | ALAS | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY ASYMMETRIC KEY | ALAK | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY CERTIFICATE | ALCF | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY COLUMN ENCRYPTION KEY | ALCK Gilt für SQL Server (SQL Server 2016 (13.x) bis zur aktuellen Version), Azure SQL-Datenbank. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY COLUMN MASTER KEY | ALCM Gilt für SQL Server (SQL Server 2016 (13.x) bis zur aktuellen Version), Azure SQL-Datenbank. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY CONTRACT | ALSC | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY DATABASE AUDIT | ALDA | SERVER | ALTER ANY SERVER AUDIT |

| DATABASE | ALTER ANY DATABASE DDL TRIGGER | ALTG | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY DATABASE EVENT NOTIFICATION | ALED | SERVER | ALTER ANY EVENT NOTIFICATION |

| DATABASE | ALTER ANY DATABASE EVENT SESSION | AADS | SERVER | ALTER ANY EVENT SESSION |

| DATABASE | ALTER ANY DATABASE EVENT SESSION ADD EVENT | LDAE | SERVER | ALTER ANY EVENT SESSION ADD EVENT |

| DATABASE | ALTER ANY DATABASE EVENT SESSION ADD TARGET | LDAT | SERVER | ALTER ANY EVENT SESSION ADD TARGET |

| DATABASE | ALTER ANY DATABASE EVENT SESSION DISABLE | DDES | SERVER | ALTER ANY EVENT SESSION DISABLE |

| DATABASE | ALTER ANY DATABASE EVENT SESSION DROP EVENT | LDDE | SERVER | ALTER ANY EVENT SESSION DROP EVENT |

| DATABASE | ALTER ANY DATABASE EVENT SESSION DROP TARGET | LDDT | SERVER | ALTER ANY EVENT SESSION DROP TARGET |

| DATABASE | ALTER ANY DATABASE EVENT SESSION ENABLE | EDES | SERVER | ALTER ANY EVENT SESSION ENABLE |

| DATABASE | ALTER ANY DATABASE EVENT SESSION OPTION | LDSO | SERVER | ALTER ANY EVENT SESSION OPTION |

| DATABASE | ALTER ANY DATABASE SCOPED CONFIGURATION | ALDC Gilt für SQL Server (SQL Server 2016 (13.x) bis zur aktuellen Version), Azure SQL-Datenbank. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY DATASPACE | ALDS | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL DATA SOURCE | AEDS | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL FILE FORMAT | AEFF | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL JOB | AESJ | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL LANGUAGE | ALLA | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL LIBRARY | ALEL | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL STREAM | AEST | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY FULLTEXT CATALOG | ALFT | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY MASK | AAMK Gilt für SQL Server (SQL Server 2016 (13.x) bis zur aktuellen Version), Azure SQL-Datenbank. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY MESSAGE TYPE | ALMT | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY REMOTE SERVICE BINDING | ALSB | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY ROLE | ALRL | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY ROUTE | ALRT | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY SCHEMA | ALSM | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY SECURITY POLICY | ALSP Gilt für SQL Server (SQL Server 2016 (13.x) bis zur aktuellen Version), Azure SQL-Datenbank. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY SENSITIVITY CLASSIFICATION | AASC Gilt für SQL Server (SQL Server 2019 (15.x) bis zur aktuellen Version), Azure SQL-Datenbank. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY SERVICE | ALSV | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY SYMMETRIC KEY | ALSK | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY USER | ALUS | SERVER | CONTROL SERVER |

| DATABASE | ALTER LEDGER | ALR | SERVER | CONTROL |

| DATABASE | ALTER LEDGER CONFIGURATION | ALC | SERVER | CONTROL SERVER |

| DATABASE | AUTHENTICATE | AUTH | SERVER | AUTHENTICATE SERVER |

| DATABASE | BACKUP DATABASE | BADB | SERVER | CONTROL SERVER |

| DATABASE | BACKUP LOG | BALO | SERVER | CONTROL SERVER |

| DATABASE | CHECKPOINT | CP | SERVER | CONTROL SERVER |

| DATABASE | CONNECT | CO | SERVER | CONTROL SERVER |

| DATABASE | CONNECT REPLICATION | CORP | SERVER | CONTROL SERVER |

| DATABASE | CONTROL | CL | SERVER | CONTROL SERVER |

| DATABASE | CREATE AGGREGATE | CRAG | SERVER | CONTROL SERVER |

| DATABASE | CREATE ANY DATABASE EVENT SESSION | CRDS | SERVER | CREATE ANY EVENT SESSION |

| DATABASE | CREATE ASSEMBLY | CRAS | SERVER | CONTROL SERVER |

| DATABASE | CREATE ASYMMETRIC KEY | CRAK | SERVER | CONTROL SERVER |

| DATABASE | CREATE CERTIFICATE | CRCF | SERVER | CONTROL SERVER |

| DATABASE | CREATE CONTRACT | CRSC | SERVER | CONTROL SERVER |

| DATABASE | CREATE DATABASE | CRDB | SERVER | CREATE ANY DATABASE |

| DATABASE | CREATE DATABASE DDL EVENT NOTIFICATION | CRED | SERVER | CREATE DDL EVENT NOTIFICATION |

| DATABASE | CREATE DEFAULT | CRDF | SERVER | CONTROL SERVER |

| DATABASE | CREATE EXTERNAL LANGUAGE | CRLA | SERVER | CONTROL SERVER |

| DATABASE | CREATE EXTERNAL LIBRARY | CREL | SERVER | CONTROL SERVER |

| DATABASE | CREATE FULLTEXT CATALOG | CRFT | SERVER | CONTROL SERVER |

| DATABASE | CREATE FUNCTION | CRFN | SERVER | CONTROL SERVER |

| DATABASE | CREATE MESSAGE TYPE | CRMT | SERVER | CONTROL SERVER |

| DATABASE | CREATE PROCEDURE | CRPR | SERVER | CONTROL SERVER |

| DATABASE | CREATE QUEUE | CRQU | SERVER | CONTROL SERVER |

| DATABASE | CREATE REMOTE SERVICE BINDING | CRSB | SERVER | CONTROL SERVER |

| DATABASE | CREATE ROLE | CRRL | SERVER | CONTROL SERVER |

| DATABASE | CREATE ROUTE | CRRT | SERVER | CONTROL SERVER |

| DATABASE | CREATE RULE | CRRU | SERVER | CONTROL SERVER |

| DATABASE | CREATE SCHEMA | CRSM | SERVER | CONTROL SERVER |

| DATABASE | CREATE SERVICE | CRSV | SERVER | CONTROL SERVER |

| DATABASE | CREATE SYMMETRIC KEY | CRSK | SERVER | CONTROL SERVER |

| DATABASE | CREATE SYNONYM | CRSN | SERVER | CONTROL SERVER |

| DATABASE | CREATE TABLE | CRTB | SERVER | CONTROL SERVER |

| DATABASE | CREATE TYPE | CRTY | SERVER | CONTROL SERVER |

| DATABASE | CREATE USER | CUSR | SERVER | CONTROL SERVER |

| DATABASE | CREATE VIEW | CRVW | SERVER | CONTROL SERVER |

| DATABASE | CREATE XML SCHEMA COLLECTION | CRXS | SERVER | CONTROL SERVER |

| DATABASE | DELETE | DL | SERVER | CONTROL SERVER |

| DATABASE | DROP ANY DATABASE EVENT SESSION | DRDS | SERVER | DROP ANY EVENT SESSION |

| DATABASE | ENABLE LEDGER | EL | SERVER | CONTROL |

| DATABASE | Führen Sie | EX | SERVER | CONTROL SERVER |

| DATABASE | EXECUTE ANY EXTERNAL ENDPOINT | EAEE | SERVER | CONTROL SERVER |

| DATABASE | EXECUTE ANY EXTERNAL SCRIPT | EAES Gilt für SQL Server (SQL Server 2016 (13.x) bis zur aktuellen Version). |

SERVER | CONTROL SERVER |

| DATABASE | INSERT | IN | SERVER | CONTROL SERVER |

| DATABASE | KILL DATABASE CONNECTION | KIDC Gilt nur für Azure SQL-Datenbank. Verwenden Sie ALTER ANY CONNECTION in SQL Server. |

SERVER | ALTER ANY CONNECTION |

| DATABASE | REFERENCES | RF | SERVER | CONTROL SERVER |

| DATABASE | SELECT | SL | SERVER | CONTROL SERVER |

| DATABASE | SHOWPLAN | SPLN | SERVER | ALTER TRACE |

| DATABASE | SUBSCRIBE QUERY NOTIFICATIONS | SUQN | SERVER | CONTROL SERVER |

| DATABASE | TAKE OWNERSHIP | TO | SERVER | CONTROL SERVER |

| DATABASE | UNMASK | UMSK Gilt für SQL Server (SQL Server 2016 (13.x) bis zur aktuellen Version), Azure SQL-Datenbank. |

SERVER | CONTROL SERVER |

| DATABASE | UPDATE | UP | SERVER | CONTROL SERVER |

| DATABASE | VIEW ANY COLUMN ENCRYPTION KEY DEFINITION | VWCK Gilt für SQL Server (SQL Server 2016 (13.x) bis zur aktuellen Version), Azure SQL-Datenbank. |

SERVER | VIEW SERVER STATE |

| DATABASE | VIEW ANY COLUMN MASTER KEY DEFINITION | VWCM Gilt für SQL Server (SQL Server 2016 (13.x) bis zur aktuellen Version), Azure SQL-Datenbank. |

SERVER | VIEW SERVER STATE |

| DATABASE | VIEW ANY SENSITIVITY CLASSIFICATION | VASC | SERVER | CONTROL SERVER |

| DATABASE | VIEW CRYPTOGRAPHICALLY SECURED DEFINITION | VCD | SERVER | VIEW ANY CRYPTOGRAPHICALLY SECURED DEFINITION |

| DATABASE | DATENBANKLEISTUNGSSTATUS ANZEIGEN | VDP | SERVER | SERVERLEISTUNGSSTATUS ANZEIGEN |

| DATABASE | VIEW DATABASE SECURITY AUDIT | VDSA | SERVER | CONTROL SERVER |

| DATABASE | DATENBANKSICHERHEITSSTATUS ANZEIGEN | VDS | SERVER | SICHERHEITSSTATUS DES SERVERS ANZEIGEN |

| DATABASE | VIEW DATABASE STATE | VWDS | SERVER | VIEW SERVER STATE |

| DATABASE | VIEW DEFINITION | VW | SERVER | VIEW ANY DEFINITION |

| DATABASE | VIEW LEDGER CONTENT | VLC | SERVER | CONTROL |

| DATABASE | VIEW SECURITY DEFINITION | VWS | SERVER | VIEW ANY SECURITY DEFINITION |

| DATABASE | LEISTUNGSDEFINITION ANZEIGEN | VWP | SERVER | ANZEIGEN EINER BELIEBIGEN LEISTUNGSDEFINITION |

| DATABASE SCOPED CREDENTIAL | ALTER | AL | DATABASE | CONTROL |

| DATABASE SCOPED CREDENTIAL | CONTROL | CL | DATABASE | CONTROL |

| DATABASE SCOPED CREDENTIAL | REFERENCES | RF | DATABASE | REFERENCES |

| DATABASE SCOPED CREDENTIAL | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| DATABASE SCOPED CREDENTIAL | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| ENDPOINT | ALTER | AL | SERVER | ALTER ANY ENDPOINT |

| ENDPOINT | CONNECT | CO | SERVER | CONTROL SERVER |

| ENDPOINT | CONTROL | CL | SERVER | CONTROL SERVER |

| ENDPOINT | TAKE OWNERSHIP | TO | SERVER | CONTROL SERVER |

| ENDPOINT | VIEW DEFINITION | VW | SERVER | VIEW ANY DEFINITION |

| FULLTEXT CATALOG | ALTER | AL | DATABASE | ALTER ANY FULLTEXT CATALOG |

| FULLTEXT CATALOG | CONTROL | CL | DATABASE | CONTROL |

| FULLTEXT CATALOG | REFERENCES | RF | DATABASE | REFERENCES |

| FULLTEXT CATALOG | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| FULLTEXT CATALOG | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| FULLTEXT STOPLIST | ALTER | AL | DATABASE | ALTER ANY FULLTEXT CATALOG |

| FULLTEXT STOPLIST | CONTROL | CL | DATABASE | CONTROL |

| FULLTEXT STOPLIST | REFERENCES | RF | DATABASE | REFERENCES |

| FULLTEXT STOPLIST | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| FULLTEXT STOPLIST | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| LOGIN | ALTER | AL | SERVER | ALTER ANY LOGIN |

| LOGIN | CONTROL | CL | SERVER | CONTROL SERVER |

| LOGIN | IMPERSONATE | IM | SERVER | CONTROL SERVER |

| LOGIN | VIEW DEFINITION | VW | SERVER | VIEW ANY DEFINITION |

| MESSAGE TYPE | ALTER | AL | DATABASE | ALTER ANY MESSAGE TYPE |

| MESSAGE TYPE | CONTROL | CL | DATABASE | CONTROL |

| MESSAGE TYPE | REFERENCES | RF | DATABASE | REFERENCES |

| MESSAGE TYPE | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| MESSAGE TYPE | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| OBJECT | ALTER | AL | SCHEMA | ALTER |

| OBJECT | CONTROL | CL | SCHEMA | CONTROL |

| OBJECT | DELETE | DL | SCHEMA | DELETE |

| OBJECT | Führen Sie | EX | SCHEMA | Führen Sie |

| OBJECT | INSERT | IN | SCHEMA | INSERT |

| OBJECT | RECEIVE | RC | SCHEMA | CONTROL |

| OBJECT | REFERENCES | RF | SCHEMA | REFERENCES |

| OBJECT | SELECT | SL | SCHEMA | SELECT |

| OBJECT | TAKE OWNERSHIP | TO | SCHEMA | CONTROL |

| OBJECT | UNMASK | UMSK | SCHEMA | UNMASK |

| OBJECT | UPDATE | UP | SCHEMA | UPDATE |

| OBJECT | VIEW CHANGE TRACKING | VWCT | SCHEMA | VIEW CHANGE TRACKING |

| OBJECT | VIEW DEFINITION | VW | SCHEMA | VIEW DEFINITION |

| REMOTE SERVICE BINDING | ALTER | AL | DATABASE | ALTER ANY REMOTE SERVICE BINDING |

| REMOTE SERVICE BINDING | CONTROL | CL | DATABASE | CONTROL |

| REMOTE SERVICE BINDING | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| REMOTE SERVICE BINDING | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| ROLE | ALTER | AL | DATABASE | ALTER ANY ROLE |

| ROLE | CONTROL | CL | DATABASE | CONTROL |

| ROLE | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| ROLE | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| ROUTE | ALTER | AL | DATABASE | ALTER ANY ROUTE |

| ROUTE | CONTROL | CL | DATABASE | CONTROL |

| ROUTE | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| ROUTE | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| SCHEMA | ALTER | AL | DATABASE | ALTER ANY SCHEMA |

| SCHEMA | CONTROL | CL | DATABASE | CONTROL |

| SCHEMA | CREATE SEQUENCE | CRSO | DATABASE | CONTROL |

| SCHEMA | DELETE | DL | DATABASE | DELETE |

| SCHEMA | Führen Sie | EX | DATABASE | Führen Sie |

| SCHEMA | INSERT | IN | DATABASE | INSERT |

| SCHEMA | REFERENCES | RF | DATABASE | REFERENCES |

| SCHEMA | SELECT | SL | DATABASE | SELECT |

| SCHEMA | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| SCHEMA | UNMASK | UMSK | DATABASE | UNMASK |

| SCHEMA | UPDATE | UP | DATABASE | UPDATE |

| SCHEMA | VIEW CHANGE TRACKING | VWCT | DATABASE | VIEW CHANGE TRACKING |

| SCHEMA | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| SEARCH PROPERTY LIST | ALTER | AL | SERVER | ALTER ANY FULLTEXT CATALOG |

| SEARCH PROPERTY LIST | CONTROL | CL | SERVER | CONTROL |

| SEARCH PROPERTY LIST | REFERENCES | RF | SERVER | REFERENCES |

| SEARCH PROPERTY LIST | TAKE OWNERSHIP | TO | SERVER | CONTROL |

| SEARCH PROPERTY LIST | VIEW DEFINITION | VW | SERVER | VIEW DEFINITION |

| SERVER | ADMINISTER BULK OPERATIONS | ADBO | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY AVAILABILITY GROUP | ALAG | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY CONNECTION | ALCO | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY CREDENTIAL | ALCD | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY DATABASE | ALDB | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY ENDPOINT | ALHE | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY EVENT NOTIFICATION | ALES | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY EVENT SESSION | AAES | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY EVENT SESSION ADD EVENT | LSAE | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY EVENT SESSION ADD TARGET | LSAT | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY EVENT SESSION DISABLE | DES | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY EVENT SESSION DROP EVENT | LSDE | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY EVENT SESSION DROP TARGET | LSDT | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY EVENT SESSION ENABLE | EES | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY EVENT SESSION OPTION | LESO | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY LINKED SERVER | ALLS | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY LOGIN | ALLG | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY SERVER AUDIT | ALAA | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER ANY SERVER ROLE | ALSR | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER RESOURCES | ALRS | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER SERVER STATE | ALSS | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER SETTINGS | ALST | Nicht zutreffend | Nicht zutreffend |

| SERVER | ALTER TRACE | ALTR | Nicht zutreffend | Nicht zutreffend |

| SERVER | AUTHENTICATE SERVER | AUTH | Nicht zutreffend | Nicht zutreffend |

| SERVER | CONNECT ANY DATABASE | CADB | Nicht zutreffend | Nicht zutreffend |

| SERVER | CONNECT SQL | COSQ | Nicht zutreffend | Nicht zutreffend |

| SERVER | CONTROL SERVER | CL | Nicht zutreffend | Nicht zutreffend |

| SERVER | CREATE ANY DATABASE | CRDB | Nicht zutreffend | Nicht zutreffend |

| SERVER | CREATE AVAILABILITY GROUP | CRAC | Nicht zutreffend | Nicht zutreffend |

| SERVER | CREATE DDL EVENT NOTIFICATION | CRDE | Nicht zutreffend | Nicht zutreffend |

| SERVER | CREATE ENDPOINT | CRHE | Nicht zutreffend | Nicht zutreffend |

| SERVER | CREATE SERVER ROLE | CRSR | Nicht zutreffend | Nicht zutreffend |

| SERVER | CREATE TRACE EVENT NOTIFICATION | CRTE | Nicht zutreffend | Nicht zutreffend |

| SERVER | EXTERNAL ACCESS ASSEMBLY | XA | Nicht zutreffend | Nicht zutreffend |

| SERVER | IMPERSONATE ANY LOGIN | IAL | Nicht zutreffend | Nicht zutreffend |

| SERVER | SELECT ALL USER SECURABLES | SUS | Nicht zutreffend | Nicht zutreffend |

| SERVER | SHUTDOWN | SHDN | Nicht zutreffend | Nicht zutreffend |

| SERVER | UNSAFE ASSEMBLY | XU | Nicht zutreffend | Nicht zutreffend |

| SERVER | VIEW ANY DATABASE | VWDB | Nicht zutreffend | Nicht zutreffend |

| SERVER | VIEW ANY DEFINITION | VWAD | Nicht zutreffend | Nicht zutreffend |

| SERVER | VIEW SERVER STATE | VWSS | Nicht zutreffend | Nicht zutreffend |

| SERVER ROLE | ALTER | AL | SERVER | ALTER ANY SERVER ROLE |

| SERVER ROLE | CONTROL | CL | SERVER | CONTROL SERVER |

| SERVER ROLE | TAKE OWNERSHIP | TO | SERVER | CONTROL SERVER |

| SERVER ROLE | VIEW DEFINITION | VW | SERVER | VIEW ANY DEFINITION |

| DIENST | ALTER | AL | DATABASE | ALTER ANY SERVICE |

| DIENST | CONTROL | CL | DATABASE | CONTROL |

| DIENST | SEND | SN | DATABASE | CONTROL |

| DIENST | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| DIENST | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| SYMMETRIC KEY | ALTER | AL | DATABASE | ALTER ANY SYMMETRIC KEY |

| SYMMETRIC KEY | CONTROL | CL | DATABASE | CONTROL |

| SYMMETRIC KEY | REFERENCES | RF | DATABASE | REFERENCES |

| SYMMETRIC KEY | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| SYMMETRIC KEY | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| TYPE | CONTROL | CL | SCHEMA | CONTROL |

| TYPE | Führen Sie | EX | SCHEMA | Führen Sie |

| TYPE | REFERENCES | RF | SCHEMA | REFERENCES |

| TYPE | TAKE OWNERSHIP | TO | SCHEMA | CONTROL |

| TYPE | VIEW DEFINITION | VW | SCHEMA | VIEW DEFINITION |

| BENUTZER | ALTER | AL | DATABASE | ALTER ANY USER |

| BENUTZER | CONTROL | CL | DATABASE | CONTROL |

| BENUTZER | IMPERSONATE | IM | DATABASE | CONTROL |

| BENUTZER | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| XML SCHEMA COLLECTION | ALTER | AL | SCHEMA | ALTER |

| XML SCHEMA COLLECTION | CONTROL | CL | SCHEMA | CONTROL |

| XML SCHEMA COLLECTION | Führen Sie | EX | SCHEMA | Führen Sie |

| XML SCHEMA COLLECTION | REFERENCES | RF | SCHEMA | REFERENCES |

| XML SCHEMA COLLECTION | TAKE OWNERSHIP | TO | SCHEMA | CONTROL |

| XML SCHEMA COLLECTION | VIEW DEFINITION | VW | SCHEMA | VIEW DEFINITION |

Neue granulare Berechtigungen, die SQL Server 2022 hinzugefügt wurden

Die folgenden Berechtigungen werden SQL Server 2022 hinzugefügt:

10 neue Berechtigungen wurden hinzugefügt, um den Zugriff auf Systemmetadaten zu ermöglichen.

Für erweiterte Ereignisse wurden 18 neue Berechtigungen hinzugefügt.

9 neue Berechtigungen wurden in Bezug auf sicherheitsbezogene Objekte hinzugefügt.

4 Berechtigungen wurden für Ledger hinzugefügt.

3 zusätzliche Datenbankberechtigungen.

Weitere Informationen finden Sie unter Neue granulare Berechtigungen für SQL Server 2022 und Azure SQL, um die Einhaltung von PoLP zu verbessern.

Zugriff auf Berechtigungen für Systemmetadaten

Serverebene:

- VIEW ANY SECURITY DEFINITION

- ANZEIGEN EINER BELIEBIGEN LEISTUNGSDEFINITION

- SICHERHEITSSTATUS DES SERVERS ANZEIGEN

- SERVERLEISTUNGSSTATUS ANZEIGEN

- VIEW ANY CRYPTOGRAPHICALLY SECURED DEFINITION

Datenbankebene:

- DATENBANKSICHERHEITSSTATUS ANZEIGEN

- DATENBANKLEISTUNGSSTATUS ANZEIGEN

- VIEW SECURITY DEFINITION

- LEISTUNGSDEFINITION ANZEIGEN

- VIEW CRYPTOGRAPHICALLY SECURED DEFINITION

Berechtigungen für erweiterte Ereignisse

Serverebene:

- CREATE ANY EVENT SESSION

- DROP ANY EVENT SESSION

- ALTER ANY EVENT SESSION OPTION

- ALTER ANY EVENT SESSION ADD EVENT

- ALTER ANY EVENT SESSION DROP EVENT

- ALTER ANY EVENT SESSION ENABLE

- ALTER ANY EVENT SESSION DISABLE

- ALTER ANY EVENT SESSION ADD TARGET

- ALTER ANY EVENT SESSION DROP TARGET

Alle diese Berechtigungen unterliegen der gleichen übergeordneten Berechtigung: ALTER ANY EVENT SESSION

Datenbankebene:

- CREATE ANY DATABASE EVENT SESSION

- DROP ANY DATABASE EVENT SESSION

- ALTER ANY DATABASE EVENT SESSION OPTION

- ALTER ANY DATABASE EVENT SESSION ADD EVENT

- ALTER ANY DATABASE EVENT SESSION DROP EVENT

- ALTER ANY DATABASE EVENT SESSION ENABLE

- ALTER ANY DATABASE EVENT SESSION DISABLE

- ALTER ANY DATABASE EVENT SESSION ADD TARGET

- ALTER ANY DATABASE EVENT SESSION DROP TARGET

Alle diese Berechtigungen unterliegen der gleichen übergeordneten Berechtigung: ALTER ANY DATABASE EVENT SESSION

Sicherheitsbezogene Objektberechtigungen

- CONTROL (CREDENTIAL)

- CREATE LOGIN

- CREATE USER

- REFERENCES (CREDENTIAL)

- UNMASK (OBJECT)

- UNMASK (SCHEMA)

- VIEW ANY ERROR LOG

- VIEW SERVER SECURITY AUDIT

- VIEW DATABASE SECURITY AUDIT

Ledger-Berechtigungen

- ALTER LEDGER

- ALTER LEDGER CONFIGURATION

- ENABLE LEDGER

- VIEW LEDGER CONTENT

Andere Berechtigungen für Datenbank

- ALTER ANY EXTERNAL JOB

- ALTER ANY EXTERNAL STREAM

- EXECUTE ANY EXTERNAL ENDPOINT

Zusammenfassung des Algorithmus zur Berechtigungsprüfung

Die Prüfung von Berechtigungen kann sehr komplex sein. Der Algorithmus für die Berechtigungsprüfung umfasst überlappende Gruppenmitgliedschaften und Besitzverkettung, explizite und implizite Berechtigungen und kann von den Berechtigungen für sicherungsfähige Klassen, in denen die sicherungsfähige Entität enthalten ist, beeinflusst werden. Die allgemeine Vorgehensweise des Algorithmus besteht darin, alle relevanten Berechtigungen zu sammeln. Wenn keine blockierende DENY-Anweisung gefunden wird, sucht der Algorithmus nach einer GRANT-Anweisung mit ausreichenden Zugriffsberechtigungen. Der Algorithmus enthält drei wesentliche Elemente, den Sicherheitskontext, den Berechtigungsbereichund die erforderlichen Berechtigung.

Hinweis

Berechtigungen können nicht für sa, dbo, den Entitätsbesitzer, information_schema, sys oder für den Benutzer selbst erteilt, verweigert oder aufgehoben werden.

Sicherheitskontext

Dies ist die Gruppe von Prinzipalen, die Berechtigungen für die Zugriffsüberprüfung einbringen. Diese Berechtigungen beziehen sich auf den aktuellen Anmeldenamen oder Benutzer, es sei denn, der Sicherheitskontext wurde mithilfe der EXECUTE AS-Anweisung in einen anderen Anmeldenamen oder Benutzer geändert. Der Sicherheitskontext schließt die folgenden Prinzipale ein:

Anmeldenamen

Der Benutzer

Rollenmitgliedschaften

Windows-Gruppenmitgliedschaften

Bei Verwendung der Modulsignierung sind dies ein beliebiger Anmeldename oder ein beliebiges Benutzerkonto für das Zertifikat, das zum Signieren des vom Benutzer derzeit ausgeführten Moduls verwendet wird, und die zugehörigen Rollenmitgliedschaften dieses Prinzipals.

Berechtigungsbereich

Dies sind die sicherungsfähige Entität und alle sicherungsfähigen Klassen, in denen das sicherungsfähige Element enthalten ist. Eine Tabelle (eine sicherungsfähige Entität) ist z. B. in der sicherungsfähigen Klasse des Schemas und in der sicherungsfähigen Klasse der Datenbank enthalten. Berechtigungen auf Tabellen-, Schema-, Datenbank- und Serverebene können sich auf den Zugriff auswirken. Weitere Informationen finden Sie unter Berechtigungshierarchie (Datenbank-Engine).

erforderlichen Berechtigung

Die Art der erforderlichen Berechtigung. Beispielsweise INSERT, UPDATE, DELETE, SELECT, EXECUTE, ALTER, CONTROL usw.

Für den Zugriff können wie in den folgenden Beispielen mehrere Berechtigungen erforderlich sein:

Eine gespeicherte Prozedur kann sowohl die EXECUTE-Berechtigung für die gespeicherte Prozedur als auch die INSERT-Berechtigung für mehrere Tabellen erfordern, auf die von der gespeicherten Prozedur verwiesen wird.

Eine dynamische Verwaltungssicht kann sowohl die VIEW SERVER STATE-Berechtigung als auch SELECT-Berechtigung für die Sicht erfordern.

Allgemeine Schritte des Algorithmus

Wenn der Algorithmus ermittelt, ob Zugriff auf das sicherungsfähige Element erteilt werden soll, können die in diesem Zusammenhang ausgeführten Schritte sehr unterschiedlich sein. Dies hängt von den jeweiligen Prinzipalen und sicherungsfähigen Elementen ab. Der Algorithmus führt jedoch die folgenden allgemeinen Schritte aus:

Umgehen der Berechtigungsprüfung, wenn der Anmeldename ein Mitglied der festen Serverrolle sysadmin oder der Benutzer der dbo-Benutzer der aktuellen Datenbank ist.

Erteilen des Zugriffs, wenn die Besitzverkettung anwendbar ist und die Zugriffsprüfung für das Objekt an früherer Stelle in der Kette die Sicherheitsprüfung erfolgreich war.

Aggregieren der Identitäten, die dem Aufrufer zum Erstellen des Sicherheitskontexts zugeordnet sind, auf Server- und Datenbankebene sowie auf Ebene des signierten Moduls.

Sammeln aller Berechtigungen, die für diesen Berechtigungsbereicherteilt oder verweigert wurden, in diesem Sicherheitskontext. Die Berechtigung kann explizit als GRANT, GRANT WITH GRANT oder DENY angegeben werden; oder die Berechtigungen können als implizite oder abdeckende GRANT-Berechtigung oder DENY-Berechtigung angegeben werden. Die CONTROL-Berechtigung für ein Schema impliziert z. B. CONTROL für eine Tabelle. CONTROL für eine Tabelle impliziert SELECT. Wenn CONTROL für das Schema erteilt wurde, wird folglich SELECT für die Tabelle erteilt. Wenn CONTROL für die Tabelle verweigert wurde, wird SELECT für die Tabelle verweigert.

Hinweis

Durch eine GRANT-Berechtigung auf Spaltenebene wird eine DENY-Berechtigung auf Objektebene überschrieben. Weitere Informationen finden Sie hier: DENY-Objektberechtigung (Transact-SQL).

Identifizieren Sie die erforderlichen Berechtigung.

Die Berechtigungsprüfung ist nicht bestanden, wenn die erforderlichen Berechtigung für eine der Identitäten im Sicherheitskontext der Objekte im Berechtigungsbereich direkt oder implizit verweigert werden.

Die Berechtigungsprüfung ist bestanden, wenn die erforderlichen Berechtigung nicht verweigert wurde, und die erforderlichen Berechtigung für eine der Identitäten im Sicherheitskontext eines beliebigen Objekts im Berechtigungsbereichdirekt oder implizit eine GRANT-Berechtigung oder GRANT WITH GRANT-Berechtigung enthält.

Spezielle Aspekte für Berechtigungen auf Spaltenebene

Berechtigungen auf Spaltenebene werden mit der Syntax <table_name>(<column _name>) gewährt. Zum Beispiel:

GRANT SELECT ON OBJECT::Customer(CustomerName) TO UserJoe;

Ein DENY auf der Tabelle wird mit einem GRANT auf einer Spalte überschrieben. Ein nachfolgendes DENY auf der Tabelle entfernt jedoch das GRANT auf der Spalte.

Beispiele

In den Beispielen dieses Abschnitts wird veranschaulicht, wie Berechtigungsinformationen abgerufen werden.

A. Zurückgeben der vollständigen Liste erteilbarer Berechtigungen

Die folgende Anweisung gibt mithilfe der fn_builtin_permissions-Funktion alle Datenbank-Engine-Berechtigungen zurück. Weitere Informationen finden Sie unter sys.fn_builtin_permissions (Transact-SQL).

SELECT * FROM fn_builtin_permissions(default);

GO

B. Zurückgeben der Berechtigungen für eine bestimmte Objektklasse

Im folgenden Beispiel wird fn_builtin_permissions verwendet, um alle Berechtigungen anzuzeigen, die für eine Kategorie des sicherungsfähigen Elements verfügbar sind. Im Beispiel werden Berechtigungen für Assemblys zurückgegeben.

SELECT * FROM fn_builtin_permissions('assembly');

GO

C. Zurückgeben der Berechtigungen, die dem ausführenden Prinzipal für ein Objekt erteilt wurden

Im folgenden Beispiel wird mithilfe von fn_my_permissions eine Liste der effektiven Berechtigungen zurückgegeben, die vom aufrufenden Prinzipal für ein bestimmtes sicherungsfähiges Element gespeichert werden. Im Beispiel werden Berechtigungen für ein Objekt mit dem Namen Orders55 zurückgegeben. Weitere Informationen finden Sie unter sys.fn_my_permissions (Transact-SQL).

SELECT * FROM fn_my_permissions('Orders55', 'object');

GO

D: Zurückgeben von Berechtigungen, die auf ein angegebenes Objekt angewendet werden können

Im folgenden Beispiel werden Berechtigungen für ein Objekt namens Yttriumzurückgegeben. Die integrierte OBJECT_ID-Funktion zum Abrufen der ID des Yttrium-Objekts verwendet wird.

SELECT * FROM sys.database_permissions

WHERE major_id = OBJECT_ID('Yttrium');

GO

Zugehöriger Inhalt

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für