Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

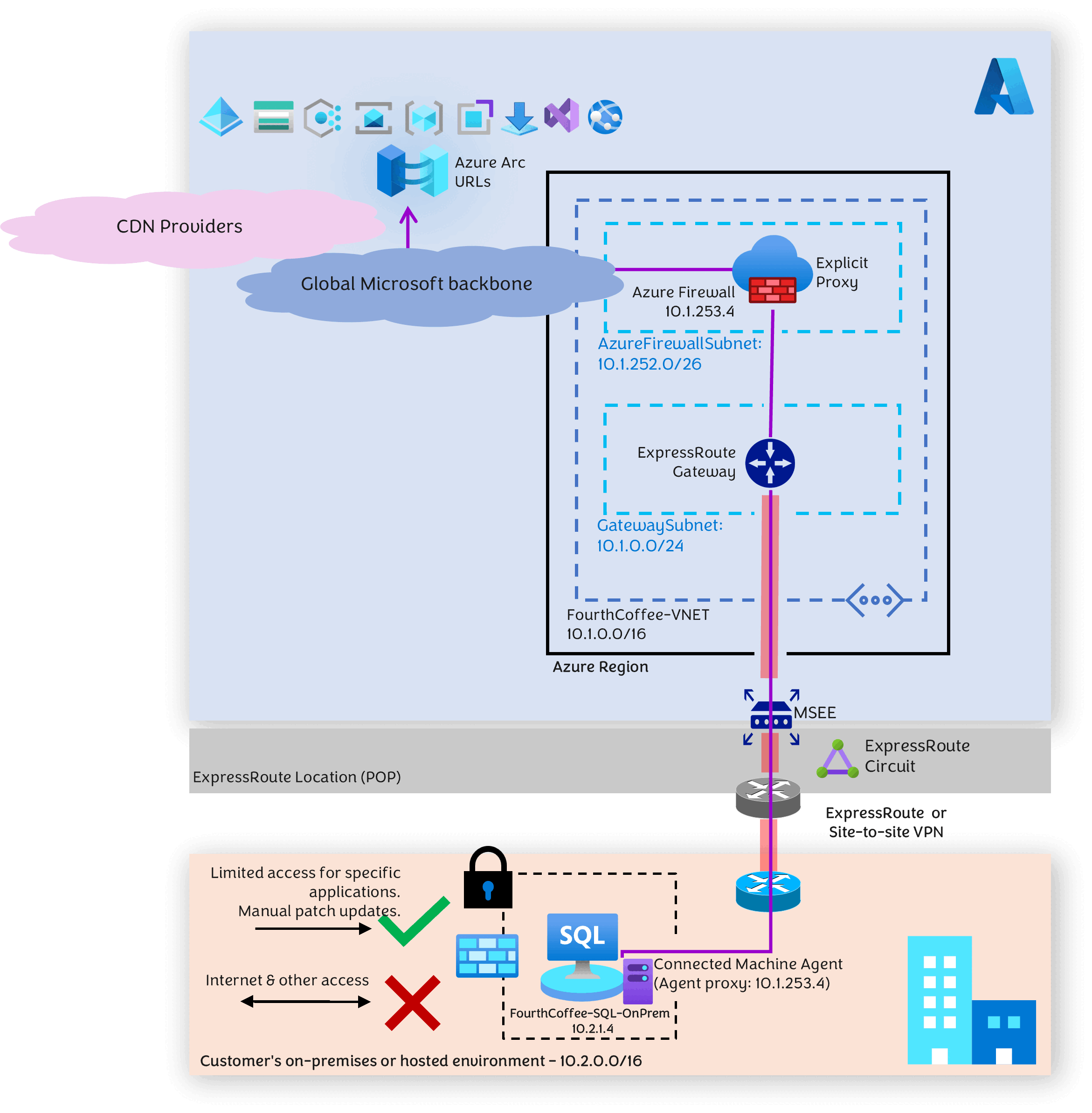

In diesem Artikel wird beschrieben, wie Sie die Kommunikation für einen sql Server konfigurieren, der von der Azure Arc-Instanz aktiviert ist, sodass sie eine Verbindung mit Azure herstellt, ohne über Internetpfade zu gehen.

Dieses Design stellt Weiterleitungsproxyserver in Azure bereit, damit SQL Server über ein Standort-zu-Standort-VPN oder ExpressRouteConnection mit privaten IP-Adressen kommunizieren kann. Die Proxys kommunizieren mit Arc-URLs über das Azure-Backbone-Netzwerk.

Von Bedeutung

Diese Implementierung verwendet den expliziten Azure Firewall-Proxy – der derzeit in der Vorschau verfügbar ist.

Das folgende Diagramm stellt dieses Muster dar.

Wählen Sie für den Weiterleitungsproxy eine der folgenden Optionen aus:

Feature für den expliziten Azure Firewall-Proxy (Vorschau), bei dem es sich um einen PaaS-Netzwerksicherheitsdienst (Platform-as-a-Service) handelt.

oder

Ein virtuelles Netzwerkgerät (Network Virtual Appliance, NVA) eines Drittanbieters.

Das Diagramm zeigt den expliziten Azure Firewall-Proxy.

Anwendungsfall

Verwenden Sie diese Architektur für SQL Server, die von Azure Arc aktiviert ist, wenn:

Die SQL Server-Instanz ist isoliert und geschützt.

Der Azure Connected Machine-Agent kann nur mit einem Weiterleitungsproxy über eine private IP kommunizieren, die in Ihrem virtuellen Netzwerk in Azure gehostet wird. Die URLs und öffentlichen IPs, mit denen der Weiterleitungsproxy für den Zugriff auf Arc-bezogene URLs kommuniziert, befinden sich im Microsoft-Backbone und nicht über das Internet. Daher wird der Datenverkehr nicht über das öffentliche Internet übertragen.

Der Datenverkehr zwischen der SQL Server-Instanz und dem Weiterleitungsproxy muss sicher sein. Im vorherigen Diagramm wird ExpressRoute für die Konnektivität zwischen dem SQL-Server und dem Weiterleitungsproxy dargestellt, kann aber auch mit einem Standort-zu-Standort-VPN erreicht werden.

Der Datenverkehr verläuft über das private Peering von ExpressRoute statt über das öffentliche Peering.

Die Proxykonfiguration wird im Arc Connected Machine-Agent und nicht auf Betriebssystemebene ausgeführt. Diese Konfiguration wirkt sich möglicherweise nicht auf Ihre sicherheitsrelevanten Richtlinien aus.

Die Arc-Kommunikation wird über Port 443 verschlüsselt, und durch die Verwendung von ExpressRoute oder Standort-zu-Standort-VPN wird eine zusätzliche Sicherheitsebene hinzugefügt.

Voraussetzung : Ein virtuelles Azure-Netzwerk mit zwei Subnetzen

Für diese Architektur ist ein virtuelles Netzwerk in Azure mit zwei Subnetzen erforderlich. Die folgenden Schritte bereiten sie auf das Standort-zu-Standort-VPN anstelle von ExpressRoute vor.

- Erstellen Sie ein virtuelles Netzwerk und ein Subnetz für das Azure VPN-Gateway.

- Erstellen Sie ein separates Subnetz für azure Firewall.

In einem späteren Schritt wird Azure Firewall als Weiterleitungsproxy bereitgestellt.

Erstellen eines VPN zwischen SQL Server und Azure

Erstellen Sie ein Standort-zu-Standort-VPN von Ihrem SQL Server-Standort zu Azure.

Führen Sie die Schritte im Lernprogramm: Erstellen und Verwalten eines VPN-Gateways mithilfe des Azure-Portals aus, um ein VPN-Gateway zu erstellen.

Erstellen Sie ein lokales Netzwerkgateway, bevor Sie ein Standort-2-Standort-VPN erstellen. Führen Sie die Schritte im Lernprogramm aus: Erstellen einer Standort-zu-Standort-VPN-Verbindung im Azure-Portal.

Erstellen einer Firewall und Konfigurieren des Proxys

- Erstellen Sie eine Azure-Firewall zusammen mit dem Firewall-Manager.

- Konfigurieren Sie die "Azure Firewall Explicit proxy" (Vorschau) Konfigurationsoption, um als Weiterleitungsproxy zu fungieren.

- Erstellen Sie eine Regel, um die SQL Server-IP (

10.2.1.4) zuzulassen.

Der Azure Connected Machine-Agent verwendet diese Regel, um ausgehend über die Firewall auf https zuzugreifen.

Verbinden eines SQL-Servers mit Azure Arc

Generieren Sie über das Azure-Portal ein Onboarding-Skript. Wie hier erläutert, verbinden Sie Ihren SQL Server mit Azure Arc.

Führen Sie das Skript aus, um den Azure Connected Machine-Agent mit den richtigen Konfigurationen zu installieren. Sie können die Proxyeinstellungen konfigurieren, wenn Sie Ihr Skript generieren.

In diesem Artikel aktualisieren wir die Proxyeinstellungen für den privaten Pfad, nachdem wir die Arc Connected Machine-Agent-Erweiterung installiert haben.

Konfigurieren des Azure Connected Machine-Agents

Verwenden Sie azcmagent CLI, um den Azure Connected Machine-Agent zu konfigurieren:

Festlegen der Proxy-URL

azcmagent config set proxy.url "http://<ip address>:8443"Proxy-URL überprüfen

azcmagent config get proxy.urlDie Konsole gibt die aktuelle Proxy-URL zurück.

Überprüfen Sie, ob der Agent verbunden ist.

azcmagent show | find | "Agent Status"Die Konsole gibt den Agentstatus zurück. Wenn der Agent konfiguriert ist, gibt die Konsole Folgendes zurück:

Agent Status: Connected

Umgehen von URLs

Möglicherweise müssen Sie den Agent so konfigurieren, dass bestimmte URLs vom Proxy aus umgangen werden, und stattdessen den direkten Zugriff zulassen. Proxy-URL-Umgehung, wenn Sie private Endpunkte unterstützen müssen. Weitere Informationen erhalten Sie unter Proxy-Bypass für private Endpunkte.

Konfigurieren der Firewall für die Protokollanalyse

Sie können die Firewall auch so konfigurieren, dass sie ihre Protokolle an Azure Log Analytics sendet. Ausführliche Informationen erhalten Sie unter "Überwachen der Azure-Firewall".

Bereinigen von Ressourcen

Wenn Sie diese Anwendung nicht weiterhin verwenden werden, löschen Sie diese Ressourcen.

So löschen Sie die Ressourcen aus dem Azure-Portal:

- Geben Sie den Namen Ihrer Ressourcengruppe in das Suchfeld ein, und wählen Sie ihn aus den Suchergebnissen aus.

- Wählen Sie die Option Ressourcengruppe löschen.

- Bestätigen Sie den Namen der Ressourcengruppe beim Eingeben des Ressourcengruppennamens, und wählen Sie "Löschen" aus.