Konfigurieren von nicht globalen Admin-Konten auf Surface Hub

Mit dem Windows 10 Team 2020-Update wird unterstützung für die Konfiguration von nicht globalen Administratorkonten mit eingeschränkten Berechtigungen eingeführt, um nur die App "Einstellungen" auf Surface Hub-Geräten zu verwalten, die einer Microsoft Entra Domäne angehören. Dadurch können IT-Administratoren Administratorberechtigungen speziell für Surface Hub festlegen, wodurch das Risiko unerwünschter Zugriffe in der gesamten Microsoft Entra Domäne verringert wird.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den geringsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre organization bei. Globaler Administrator ist eine Rolle mit hohen Berechtigungen, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Windows 10 Team 2020 Update 2 führt unterstützung für den CSP LocalUsersAndGroups ein, jetzt die empfohlene Methode. Der RestrictedGroups-CSP wird zwar weiterhin unterstützt, ist aber veraltet.

Hinweis

Bevor Sie beginnen, vergewissern Sie sich, dass Ihr Surface Hub mit Microsoft Entra verknüpft und automatisch in Intune registriert ist. Andernfalls setzen Sie den Surface Hub zurück, und schließen Sie die out-of-the-box (OOBE)-Einrichtung mit Microsoft Entra ID ab. Nur Konten, die über Microsoft Entra ID authentifiziert wurden, können nicht globale Administratorkonfigurationen verwenden.

Zusammenfassung

Der Prozess zum Erstellen von Konten ohne globale Admin umfasst die folgenden Schritte:

- Erstellen Sie in Intune eine Sicherheitsgruppe, die bestimmte Surface Hub-Administratoren enthält.

- Verwenden Sie PowerShell, um die SID der Microsoft Entra Gruppe abzurufen.

- Erstellen Sie eine XML-Datei mit der Microsoft Entra Gruppen-SID.

- Erstellen Sie eine Sicherheitsgruppe mit den Surface Hub-Geräten, die von der Sicherheitsgruppe "Nicht-Globale Administratoren" verwaltet werden.

- Erstellen Sie ein benutzerdefiniertes Konfigurationsprofil für die Sicherheitsgruppe, die Ihre Surface Hub-Geräte enthält.

Erstellen Microsoft Entra Sicherheitsgruppen

Erstellen Sie zunächst eine Sicherheitsgruppe, die die Administratorkonten enthält. Erstellen Sie dann eine weitere Sicherheitsgruppe für Surface Hub-Geräte.

Erstellen einer Sicherheitsgruppe für Admin-Konten

Melden Sie sich über das Microsoft Intune Admin Center bei Intune an, wählen Sie Gruppen>Neue Gruppe> und unter Gruppentyp die Option Sicherheit aus.

Geben Sie einen Gruppennamen ein, z. B . Lokale Surface Hub-Administratoren, und wählen Sie Erstellen aus.

Öffnen Sie die Gruppe, wählen Sie Mitglieder aus, und wählen Sie Mitglieder hinzufügen aus, um die angegebenen Administratorkonten hinzuzufügen. Weitere Informationen zum Erstellen von Gruppen in Intune finden Sie unter Hinzufügen von Gruppen zum Organisieren von Benutzern und Geräten.

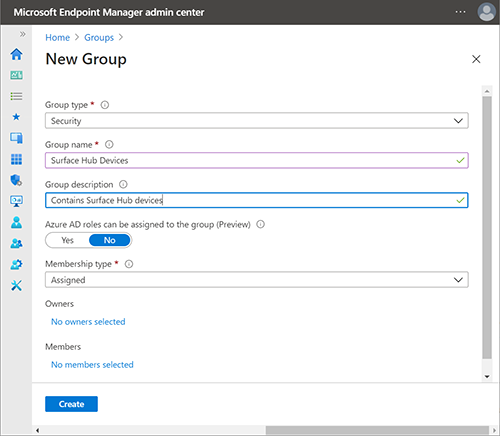

Erstellen einer Sicherheitsgruppe für Surface Hub-Geräte

Wiederholen Sie das vorherige Verfahren, um eine separate Sicherheitsgruppe für Hub-Geräte wie Surface Hub-Geräte zu erstellen.

Abrufen Microsoft Entra Gruppen-SID mithilfe von PowerShell

Starten Sie PowerShell mit erhöhten Kontoberechtigungen (Als Administrator ausführen), und stellen Sie sicher, dass Ihr System für die Ausführung von PowerShell-Skripts konfiguriert ist. Weitere Informationen finden Sie unter Informationen zu Ausführungsrichtlinien.

Melden Sie sich bei Ihrem Microsoft Entra Mandanten an.

Connect-AzureADHinweis

Azure AD- und MSOnline PowerShell-Module sind ab dem 30. März 2024 veraltet. Weitere Informationen finden Sie im Veralteten Update. Nach diesem Datum ist die Unterstützung für diese Module auf Migrationsunterstützung zum Microsoft Graph PowerShell SDK und Sicherheitskorrekturen beschränkt. Die veralteten Module funktionieren weiterhin bis zum 30. März 2025.

Es wird empfohlen, zu Microsoft Graph PowerShell zu migrieren, um mit Microsoft Entra ID (früher Azure AD) zu interagieren. Häufig gestellte Fragen zur Migration finden Sie in den häufig gestellten Fragen zur Migration.

Beachten Sie, dass Versionen 1.0. x von MSOnline kann nach dem 30. Juni 2024 zu Einer Unterbrechung führen.

Wenn Sie bei Ihrem Mandanten angemeldet sind, führen Sie das folgende Commandlet aus. Sie werden aufgefordert, die Objekt-ID Ihrer Microsoft Entra Gruppe einzugeben.

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }Wählen Sie in Intune die Gruppe aus, die Sie zuvor erstellt haben, und kopieren Sie die Objekt-ID, wie in der folgenden Abbildung dargestellt.

Führen Sie das folgende Commandlet aus, um die SID der Sicherheitsgruppe abzurufen:

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $ResultFügen Sie die Objekt-ID in das PowerShell-Befehlslet ein, drücken Sie die EINGABETASTE, und kopieren Sie die Microsoft Entra Gruppen-SID in einen Text-Editor.

Erstellen einer XML-Datei mit Microsoft Entra Gruppen-SID

Kopieren Sie den folgenden Code in einen Text-Editor:

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>Ersetzen Sie die Platzhalter-SID (beginnend mit S-1-12-1) durch Ihre Microsoft Entra Gruppen-SID, und speichern Sie die Datei dann als XML, z. B. Microsoft Entra ID-local-admin.xml.

Hinweis

Benutzer können auch direkt mit ihren Benutzerprinzipalnamen (User Principal Names, UPNs) hinzugefügt werden:

<member name="AzureAD\user@contoso.com" />

Erstellen eines benutzerdefinierten Konfigurationsprofils

Wechseln Sie Microsoft Intune zu Geräte>Konfigurationsprofile>Profil erstellen.

Wählen Sie Windows 10 und höher für die Plattform. Wählen Sie für das Profil Vorlagen>Benutzerdefiniertes>Erstellen aus.

Geben Sie einen Namen und eine Beschreibung an, und wählen Sie dann Weiter aus.

Wählen Sie unter Konfigurationseinstellungen>OMA-URI-Einstellungen die Option Hinzufügen aus.

Fügen Sie einen Namen hinzu, und verwenden Sie den folgenden OMA-URI:

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/ConfigureHinweis

Die Richtlinieneinstellung RestrictedGroups/ConfigureGroupMembership ermöglicht das Hinzufügen oder Ersetzen lokaler Gruppenmitglieder. Es kann jedoch nicht selektiv Mitglieder hinzugefügt oder entfernt werden, ohne die gesamte Gruppe zu ersetzen. Für Windows 10 Team Update 2020 ist LocalUsersAndGroups die empfohlene Einstellung. Das Anwenden beider Richtlinieneinstellungen auf Surface Hub wird nicht unterstützt und kann zu unvorhersehbaren Ergebnissen führen.

Wählen Sie unter Datentyp die Option Zeichenfolgen-XML aus, und navigieren Sie, um die XML-Datei zu öffnen, die Sie im vorherigen Schritt erstellt haben.

Wählen Sie Speichern.

Wählen Sie Gruppen auswählen aus, die eingeschlossen werden sollen , und wählen Sie die Sicherheitsgruppe aus, die Sie zuvor erstellt haben (Surface Hub-Geräte). Wählen Sie Weiter aus.

Fügen Sie unter Anwendbarkeitsregeln bei Bedarf eine Regel hinzu. Wählen Sie andernfalls Weiter und dann Erstellen aus.

Weitere Informationen zu benutzerdefinierten Konfigurationsprofilen mit OMA-URI-Zeichenfolgen finden Sie unter Verwenden von benutzerdefinierten Einstellungen für Windows 10 Geräte in Intune.

Nicht globale Administratoren, die Surface Hub verwalten

Mitglieder der neu konfigurierten Sicherheitsgruppe "Lokale Administratoren" für Surface Hub können sich jetzt bei der App "Einstellungen" auf Surface Hub anmelden und Einstellungen verwalten.

Wichtig

Wenn der CSP LocalUsersAndGroups angewendet wird, wird der Zugriff auf die Einstellungs-App von globalen Administratoren entfernt, es sei denn, dies wird explizit mithilfe der U-Aktion konfiguriert.