Linux-Protokolldateiüberwachung in System Center Operations Manager

Wichtig

Diese Version von Operations Manager hat das Ende des Supports erreicht. Es wird empfohlen, ein Upgrade auf Operations Manager 2022 durchzuführen.

Hinweis

System Center Operations Manager unterstützt die fluentD-basierte Protokolldateiüberwachung nach der Einstellung des OMS-Agents, die für August 2024 geplant ist, nicht.

System Center Operations Manager enthält nun erweiterte Funktionen zur Protokolldateiüberwachung für Linux-Server, bei der die neueste Agent-Version mit Fluentd verwendet wird. Mit diesem Update werden folgende Verbesserungen gegenüber der vorherigen Protokolldateiüberwachung vorgenommen:

- Platzhalterzeichen im Namen und Pfad der Protokolldatei

- Neue Übereinstimmungsmuster bei der benutzerdefinierbaren Protokollsuche wie die einfache Übereinstimmung, die exklusive Übereinstimmung, die wiederholte Korrelation und die exklusive Korrelation

- Unterstützung für generische Fluentd-Plug-Ins, die von der Fluentd-Community veröffentlicht werden.

Grundlegender Vorgang

Der grundlegende Vorgang der Linux-Protokolldateiüberwachung umfasst die folgenden Schritte:

- Der Datensatz wird in ein Protokoll in einem Linux-Agent geschrieben.

- Fluentd sammelt den Datensatz und erstellt ein Ereignis bei Musterübereinstimmung.

- Das Ereignis wird an den OMED-Dienst auf dem Verwaltungsserver gesendet und im System Center OMED-Dienstereignisprotokoll auf dem Verwaltungsserver protokolliert. (Das System Center OMED-Dienstereignisprotokoll wird nur erstellt, wenn ein Ereignis erfolgreich von einem Fluentd-Agent gesendet wurde.)

- Regeln und Monitore in einem benutzerdefinierten Management Pack (MP) sammeln Ereignisse und erstellen Warnungen in Operations Manager.

Übersicht über die Konfiguration

Für die Aktivierung der Protokolldateiüberwachung in Linux-Agents sind folgende Schritte erforderlich. Jeder dieser Schritte wird in den folgenden Abschnitten ausführlich erläutert.

- Importieren Sie das neueste Linux Management Pack.

- Installieren Sie auf jedem zu überwachenden Linux-Computer die neueste Version des Linux-Agents.

- Erstellen Sie eine Fluentd-Konfigurationsdatei, um Protokolle zu sammeln.

- Kopieren Sie die Konfigurationsdatei in Linux-Agents.

- Erstellen Sie mithilfe des Beispiel-Management Packs Regeln und Monitore, um Ereignisse aus dem Protokoll zu sammeln und Warnungen zu erstellen.

Installieren der neuesten Version des Linux-Agents

Die neueste Version des Linux-Agents unterstützt Fluentd, das für die erweiterte Protokolldateiüberwachung erforderlich ist. Details und Informationen zum Installationsprozess für den neuen Agent finden Sie unter Installieren des Agents unter UNIX und Linux über die Befehlszeile.

Konfigurieren der Linux-Protokolldateiüberwachung

Das Linux Management Pack-Paket enthält den neuesten Operations Manager-Agent (mit Fluentd). So konfigurieren Benutzer die Linux-Protokolldateiüberwachung

- Importieren Sie für die Installation eines Management Packs das neueste Linux Management Pack über den Standardprozess.

- Installieren Sie mit dem Ermittlungs-Assistenten oder manuell den neuen Linux-Agent auf den Linux-Servern.

- Aktivieren Sie den OMED-Dienst auf jedem Verwaltungsserver in dem Ressourcenpool, der die Linux-Agents verwaltet.

Der OMED-Dienst sammelt Ereignisse von Fluentd und konvertiert diese in Operations Manager-Ereignisse. Benutzer sollten ein benutzerdefiniertes Management Pack importieren, das Warnungen basierend auf den von den Linux-Servern empfangenen Ereignissen generieren kann.

Sie aktivieren den OMED-Dienst entweder in der Betriebskonsole oder manuell auf dem Verwaltungsserver oder Gatewayserver.

In der Betriebskonsole

- Navigieren Sie in der Betriebskonsole zu ÜberwachungOperations ManagerVerwaltungsserverZustand von Verwaltungsservern.

- Wählen Sie im Statusbereich Verwaltungsserver den Verwaltungsserver aus.

- Wählen Sie im Bereich Aufgaben die Optionen Aufgaben des IntegritätsdienstsSystem Center-OMED-Server aktivieren.

Manuell

- Wählen Sie Start aus, geben Sie im Feld Suche starten die Zeichenfolge services.msc ein, und drücken Sie dann die EINGABETASTE.

- Klicken Sie im Detailbereich mit der rechten Maustaste auf den Dienst System Center Operations Manager External DataSource Service, und wählen Sie Eigenschaften aus.

- Wählen Sie auf der Registerkarte Allgemein unter Starttypdie Option Automatisch und dann OK aus.

- Klicken Sie im Detailbereich mit der rechten Maustaste auf den Dienst, und wählen Sie Start aus.

Erstellen einer Fluentd-Konfigurationsdatei

Mit einer Konfigurationsdatei konfigurieren Sie den Fluentd-Betrieb. Für die Protokollüberwachung müssen Sie eine Konfigurationsdatei erstellen, die Informationen wie den Namen und Pfad der Quellprotokolldatei sowie Filter für die Definition der zu sammelnden Daten enthält.

Die Fluentd-Masterkonfigurationsdatei omsagent.conf befindet sich unter /etc/opt/microsoft/omsagent/scom/conf/. Sie können die Konfiguration der Protokolldateiüberwachung direkt zu dieser Datei hinzufügen, sollten jedoch eine separate Konfigurationsdatei erstellen, um die verschiedenen Einstellungen besser verwalten zu können. Über eine @include-Anweisung in der Masterdatei schließen Sie dann Ihre benutzerdefinierte Datei ein.

Wenn Sie beispielsweise logmonitoring.conf unter /etc/opt/microsoft/omsagent/scom/conf/omsagent.d erstellt haben, fügen Sie fluent.conf eine der folgenden Zeilen hinzu:

#Include all configuration files

@include omsagent.d/*.conf

oder

#include single configuration file

@include omsagent.d/logmonitoring.conf

Details zu den Fluentd-Konfigurationsdateien finden Sie in der Fluentd-Konfigurationsdateisyntax. In den folgenden Abschnitten werden Einstellungen in verschiedenen Anweisungen der Konfigurationsdatei beschrieben, die speziell für die Protokolldateiüberwachung gelten. Jeder Abschnitt enthält Beispieleinstellungen, die Sie in eine Konfigurationsdatei einfügen und Ihren Anforderungen entsprechend anpassen können.

Sie können eine vollständige Beispielkonfigurationsdatei für die Protokollüberwachung lesen und auswerten, bevor Sie eine eigene erstellen.

`Source`

Die Source-Anweisung definiert die Quelle der Daten, die Sie sammeln. Darin definieren Sie die Details Ihrer Protokolldatei. Fluentd wählt jeden in die Quelle geschriebenen Datensatz aus und sendet für diesen Datensatz ein Ereignis an die Routing-Engine von Fluentd. Sie müssen in dieser Anweisung ein Tag angeben. Bei dem Tag handelt es sich um eine Zeichenfolge, die als Anweisung für die interne Routing-Engine von Fluentd zum Korrelieren verschiedener Anweisungen verwendet wird.

Dieses Beispiel zeigt Syslog-Datensätze, die zur Verarbeitung durch Operations Manager gesammelt und markiert wurden.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag scom.log.syslog

format /(?<message>.*)/

</source>

Match

Die match-Anweisung definiert, wie von der Quelle gesammelte Ereignisse mit übereinstimmenden Tags verarbeitet werden sollen. Nur Ereignisse mit einem Tag, das dem Muster entspricht, werden an das Ausgabeziel gesendet. Wenn mehrere Muster in einem match-Tag aufgelistet sind, können Ereignisse mit jedem der aufgelisteten Muster übereinstimmen. Der type-Parameter gibt an, welches Plug-In für diese Ereignisse verwendet werden soll.

In diesem Beispiel werden Ereignisse mit Tags verarbeitet, die mit scom.log.** und scom.alert übereinstimmen (** entspricht null oder mehr Tagteilen). Es gibt das out_scom-Plug-In an, mit dem die Ereignisse vom Operations Manager-Management Pack erfasst werden können.

<match scom.log.** scom.event>

# Output plugin to use

type out_scom

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_scom_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Hinweis

Um die Serverauthentifizierung auf den Linux-Computern zu deaktivieren, die Fluentd-Kommunikation nutzen, fügen Sie den Parameter enable_server_auth false zum out_scom-Plug-In für Fluentd hinzu, wie z.B. folgendermaßen:

<match scom.log.** scom.event>

type out_scom

max_retry_wait 9m

enable_server_auth false

</match>

Filter

Die Filterdirektive verfügt über die gleiche Syntax wie match , ermöglicht jedoch eine komplexere Filterung der zu verarbeitenden Daten. Gesammelte Ereignisse müssen den Kriterien aller Filter entsprechen, die der Ausgabe hinzugefügt werden sollen.

Es gibt sechs Filter-Plug-Ins für die in diesem Artikel beschriebene Protokolldateiüberwachung. Definieren Sie mit einem oder mehreren dieser Filter die Ereignisse, die aus Ihrer Protokolldatei gesammelt werden sollen.

Einfache Übereinstimmung: filter_scom_simple_match

Diese Übereinstimmung nimmt bis zu 20 Eingabemuster auf. Diese sendet ein Ereignis an Operations Manager, sobald für ein Muster eine Übereinstimmung gefunden wurde.

<filter tag>

type filter_scom_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Exklusive Übereinstimmung: filter_scom_excl_match

Diese Übereinstimmung nimmt zwei Eingabemuster auf. Sendet ein Ereignis an Operations Manager, wenn ein einzelner Datensatz mit Muster 1 übereinstimmt, aber nicht mit Muster 2 übereinstimmt.

<filter tag>

type filter_scom_excl_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

</filter>

Wiederholte Korrelation: filter_scom_repeated_cor

Verwendet drei Eingaben: ein Muster, ein Zeitintervall und viele Vorkommen. Wenn eine Übereinstimmung für das erste Muster gefunden wurde, startet ein Timer. Es wird ein Ereignis an Operations Manager gesendet, wenn das Muster der angegebenen Anzahl von Malen entspricht, bevor der Timer endet.

<filter tag>

type filter_scom_repeated_cor

regexp <key> <pattern>

event_id <event ID>

time_interval <interval in seconds>

num_occurences <number of occurrences>

</filter>

Korrelierte Übereinstimmung: filter_scom_cor_match

Diese Übereinstimmung nimmt drei Eingaben auf: zwei Muster und ein Zeitintervall. Wenn eine Übereinstimmung für das erste Muster gefunden wurde, startet ein Timer. Ein Ereignis wird an Operations Manager gesendet, wenn eine Übereinstimmung für das zweite Muster vorhanden ist, bevor der Timer endet.

<filter tag>

type filter_scom_cor_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Exklusive Korrelation: filter_scom_excl_correlation

Diese Übereinstimmung nimmt drei Eingaben auf: zwei Muster und ein Zeitintervall. Wenn eine Übereinstimmung für das erste Muster gefunden wurde, startet ein Timer. Ein Ereignis wird an Operations Manager gesendet, wenn es keine Übereinstimmung für das zweite Muster gibt, bevor der Timer endet.

<filter tag>

type filter_scom_excl_correlation

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Operations Manager-Konverter: filter_scom_converter

Sendet ein Ereignis für alle empfangenen Datensätze an Operations Manager. Dieser sendet im Rahmen des Ereignisses die angegebene Ereignis-ID und Beschreibung.

<filter tag>

type filter_scom_converter

event_id <event ID>

event_desc <event description>

</filter>

Kopieren der Konfigurationsdatei in den Agent

Die Fluentd-Konfigurationsdatei muss auf allen Linux-Computern, die überwacht werden sollen, in das Verzeichnis unter /etc/opt/microsoft/omsagent/scom/conf/omsagent.d kopiert werden. Außerdem müssen Sie eine @include-Anweisung in die Masterkonfigurationsdatei einfügen, wie oben beschrieben wird.

Erstellen von Regeln und Monitoren

Die Linux-MP stellt keine Module zum Sammeln von Ereignissen aus FluentD bereit. Das Linux MP ist mit dem Linux-Agent gebündelt. Es ist das Fluentd-Modul im Linux-Agent und der OMED-Dienst auf dem Verwaltungs- und Gatewayserver, das die Funktionen für die erweiterte Protokolldateiüberwachung bereitstellt.

Sie müssen Ein eigenes Management Pack mit benutzerdefinierten Regeln und Monitoren erstellen, die das Modul Microsoft.Linux.OMED.EventDataSource verwenden, das die Ereignisse von Fluentd sammelt.

In der folgenden Tabelle werden die Parameter von Microsoft.Linux.OMED.EventDataSource aufgelistet.

| Parameter | Typ | BESCHREIBUNG |

|---|---|---|

| Computername | String | Erforderlich. Gibt den Namen des Linux-Computers an, für den Ereignisse gelesen werden sollen. Der ComputerName-Parameter wird am häufigsten mit der Notation „$Target“ an das Modul übergeben, wobei dieser auch als beliebige Zeichenfolge angegeben werden kann. Dieses Modul liest die von dem jeweiligen Linux-Computer generierten Ereignisse. |

| ManagedEntityId | String | Erforderlich. Gibt die ID der verwalteten Entität der überwachten Entität an. Der ManagedEntityId-Parameter wird am häufigsten mit „$Target\Id$“ an das Modul übergeben. |

| EventNumber | Integer | Optional. Gibt die Ereignisnummer des abzurufenden Ereignisses an. Wenn diese Option weggelassen wird, gibt das Modul alle Ereignisse zurück, die für diesen Computer und die verwaltete Entität generiert wurden. |

Übersicht über die Konfiguration

Für die Aktivierung der Protokolldateiüberwachung in Linux-Agents sind folgende Schritte erforderlich. Jeder dieser Schritte wird in den folgenden Abschnitten ausführlich erläutert.

- Importieren Sie das neueste Linux Management Pack.

- Installieren Sie auf jedem zu überwachenden Linux-Computer die neueste Version des Linux-Agents.

- Erstellen Sie eine Fluentd-Konfigurationsdatei, um Protokolle zu sammeln.

- Kopieren Sie die Konfigurationsdatei in Linux-Agents.

- Erstellen Sie mithilfe des Beispiel-Management Packs Regeln und Monitore, um Ereignisse aus dem Protokoll zu sammeln und Warnungen zu erstellen.

Installieren der neuesten Version des Linux-Agents

Die neueste Version des Linux-Agents unterstützt Fluentd, das für die erweiterte Protokolldateiüberwachung erforderlich ist. Details und Informationen zum Installationsprozess für den neuen Agent finden Sie unter Installieren des Agents unter UNIX und Linux über die Befehlszeile.

Konfigurieren der Linux-Protokolldateiüberwachung

Das Linux Management Pack-Paket enthält den neuesten Operations Manager-Agent (mit Fluentd). So konfigurieren Benutzer die Linux-Protokolldateiüberwachung

- Importieren Sie für die Installation eines Management Packs das neueste Linux Management Pack über den Standardprozess.

- Installieren Sie mit dem Ermittlungs-Assistenten oder manuell den neuen Linux-Agent auf den Linux-Servern.

- Aktivieren Sie den OMED-Dienst auf jedem Verwaltungsserver in dem Ressourcenpool, der die Linux-Agents verwaltet.

Der OMED-Dienst sammelt Ereignisse von Fluentd und konvertiert diese in Operations Manager-Ereignisse. Benutzer sollten ein benutzerdefiniertes Management Pack importieren, das Warnungen basierend auf den von den Linux-Servern empfangenen Ereignissen generieren kann.

Sie aktivieren den OMED-Dienst entweder in der Betriebskonsole oder manuell auf dem Verwaltungsserver oder Gatewayserver.

In der Betriebskonsole

- Navigieren Sie in der Betriebskonsole zu ÜberwachungOperations ManagerVerwaltungsserverZustand von Verwaltungsservern.

- Wählen Sie im Statusbereich Verwaltungsserver den Verwaltungsserver aus.

- Wählen Sie im Bereich Aufgaben die Optionen Aufgaben des IntegritätsdienstsSystem Center-OMED-Server aktivieren.

Manuell

- Wählen Sie Start aus, geben Sie im Feld Suche starten die Zeichenfolge services.msc ein, und drücken Sie dann die EINGABETASTE.

- Klicken Sie im Detailbereich mit der rechten Maustaste auf den Dienst System Center Operations Manager External DataSource Service, und wählen Sie Eigenschaften aus.

- Wählen Sie auf der Registerkarte Allgemein unter Starttypdie Option Automatisch und dann OK aus.

- Klicken Sie im Detailbereich mit der rechten Maustaste auf den Dienst, und wählen Sie Start aus.

Erstellen einer Fluentd-Konfigurationsdatei

Mit einer Konfigurationsdatei konfigurieren Sie den Fluentd-Betrieb. Für die Protokollüberwachung müssen Sie eine Konfigurationsdatei erstellen, die Informationen wie den Namen und Pfad der Quellprotokolldatei sowie Filter für die Definition der zu sammelnden Daten enthält.

Die Fluentd-Masterkonfigurationsdatei omsagent.conf befindet sich unter /etc/opt/microsoft/omsagent/scom/conf/. Sie können die Konfiguration der Protokolldateiüberwachung direkt zu dieser Datei hinzufügen, sollten jedoch eine separate Konfigurationsdatei erstellen, um die verschiedenen Einstellungen besser verwalten zu können. Über eine @include-Anweisung in der Masterdatei schließen Sie dann Ihre benutzerdefinierte Datei ein.

Wenn Sie beispielsweise logmonitoring.conf unter /etc/opt/microsoft/omsagent/scom/conf/omsagent.d erstellt haben, fügen Sie fluent.conf eine der folgenden Zeilen hinzu:

#Include all configuration files

@include omsagent.d/*.conf

oder

#include single configuration file

@include omsagent.d/logmonitoring.conf

Details zu den Fluentd-Konfigurationsdateien finden Sie in der Fluentd-Konfigurationsdateisyntax. In den folgenden Abschnitten werden Einstellungen in verschiedenen Anweisungen der Konfigurationsdatei beschrieben, die speziell für die Protokolldateiüberwachung gelten. Jeder Abschnitt enthält Beispieleinstellungen, die Sie in eine Konfigurationsdatei einfügen und Ihren Anforderungen entsprechend anpassen können.

Sie können eine vollständige Beispielkonfigurationsdatei für die Protokollüberwachung lesen und auswerten, bevor Sie eine eigene erstellen.

`Source`

Die Source-Anweisung definiert die Quelle der Daten, die Sie sammeln. Darin definieren Sie die Details Ihrer Protokolldatei. Fluentd wählt jeden in die Quelle geschriebenen Datensatz aus und sendet für diesen Datensatz ein Ereignis an die Routing-Engine von Fluentd. Sie müssen in dieser Anweisung ein Tag angeben. Bei dem Tag handelt es sich um eine Zeichenfolge, die als Anweisung für die interne Routing-Engine von Fluentd zum Korrelieren verschiedener Anweisungen verwendet wird.

Dieses Beispiel zeigt Syslog-Datensätze, die zur Verarbeitung durch Operations Manager gesammelt und markiert wurden.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag scom.log.syslog

format /(?<message>.*)/

</source>

Match

Die match-Anweisung definiert, wie von der Quelle gesammelte Ereignisse mit übereinstimmenden Tags verarbeitet werden sollen. Nur Ereignisse mit einem Tag, das dem Muster entspricht, werden an das Ausgabeziel gesendet. Wenn mehrere Muster in einem match-Tag aufgelistet sind, können Ereignisse mit jedem der aufgelisteten Muster übereinstimmen. Der type-Parameter gibt an, welches Plug-In für diese Ereignisse verwendet werden soll.

In diesem Beispiel werden Ereignisse mit Tags verarbeitet, die mit scom.log.** und scom.alert übereinstimmen (** entspricht null oder mehr Tagteilen). Es gibt das out_scom-Plug-In an, mit dem die Ereignisse vom Operations Manager-Management Pack erfasst werden können.

<match scom.log.** scom.event>

# Output plugin to use

type out_scom

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_scom_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Hinweis

Um die Serverauthentifizierung auf den Linux-Computern zu deaktivieren, die Fluentd-Kommunikation nutzen, fügen Sie den Parameter enable_server_auth false zum out_scom-Plug-In für Fluentd hinzu, wie z.B. folgendermaßen:

<match scom.log.** scom.event>

type out_scom

max_retry_wait 9m

enable_server_auth false

</match>

Filter

Die Filterdirektive verfügt über die gleiche Syntax wie match , ermöglicht jedoch eine komplexere Filterung der zu verarbeitenden Daten. Gesammelte Ereignisse müssen den Kriterien aller Filter entsprechen, die der Ausgabe hinzugefügt werden sollen.

Es gibt sechs Filter-Plug-Ins für die in diesem Artikel beschriebene Protokolldateiüberwachung. Definieren Sie mit einem oder mehreren dieser Filter die Ereignisse, die aus Ihrer Protokolldatei gesammelt werden sollen.

Einfache Übereinstimmung: filter_scom_simple_match

Diese Übereinstimmung nimmt bis zu 20 Eingabemuster auf. Diese sendet ein Ereignis an Operations Manager, sobald für ein Muster eine Übereinstimmung gefunden wurde.

<filter tag>

type filter_scom_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Exklusive Übereinstimmung: filter_scom_excl_match

Diese Übereinstimmung nimmt zwei Eingabemuster auf. Sendet ein Ereignis an Operations Manager, wenn ein einzelner Datensatz mit Muster 1 übereinstimmt, aber nicht mit Muster 2 übereinstimmt.

<filter tag>

type filter_scom_excl_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

</filter>

Wiederholte Korrelation: filter_scom_repeated_cor

Verwendet drei Eingaben: ein Muster, ein Zeitintervall und viele Vorkommen. Wenn eine Übereinstimmung für das erste Muster gefunden wurde, startet ein Timer. Es wird ein Ereignis an Operations Manager gesendet, wenn das Muster der angegebenen Anzahl von Malen entspricht, bevor der Timer endet.

<filter tag>

type filter_scom_repeated_cor

regexp <key> <pattern>

event_id <event ID>

time_interval <interval in seconds>

num_occurences <number of occurrences>

</filter>

Korrelierte Übereinstimmung: filter_scom_cor_match

Diese Übereinstimmung nimmt drei Eingaben auf: zwei Muster und ein Zeitintervall. Wenn eine Übereinstimmung für das erste Muster gefunden wurde, startet ein Timer. Ein Ereignis wird an Operations Manager gesendet, wenn eine Übereinstimmung für das zweite Muster vorhanden ist, bevor der Timer endet.

<filter tag>

type filter_scom_cor_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Exklusive Korrelation: filter_scom_excl_correlation

Diese Übereinstimmung nimmt drei Eingaben auf: zwei Muster und ein Zeitintervall. Wenn eine Übereinstimmung für das erste Muster gefunden wurde, startet ein Timer. Ein Ereignis wird an Operations Manager gesendet, wenn es keine Übereinstimmung für das zweite Muster gibt, bevor der Timer endet.

<filter tag>

type filter_scom_excl_correlation

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Operations Manager-Konverter: filter_scom_converter

Sendet ein Ereignis für alle empfangenen Datensätze an Operations Manager. Dieser sendet im Rahmen des Ereignisses die angegebene Ereignis-ID und Beschreibung.

<filter tag>

type filter_scom_converter

event_id <event ID>

event_desc <event description>

</filter>

Kopieren der Konfigurationsdatei in den Agent

Die Fluentd-Konfigurationsdatei muss auf allen Linux-Computern, die überwacht werden sollen, in das Verzeichnis unter /etc/opt/microsoft/omsagent/scom/conf/omsagent.d kopiert werden. Außerdem müssen Sie eine @include-Anweisung in die Masterkonfigurationsdatei einfügen, wie oben beschrieben wird.

Erstellen von Regeln und Monitoren

Die Linux-MP stellt keine Module zum Sammeln von Ereignissen aus FluentD bereit. Das Linux MP ist mit dem Linux-Agent gebündelt. Es ist das Fluentd-Modul im Linux-Agent und der OMED-Dienst auf dem Verwaltungs- und Gatewayserver, das die Funktionen für die erweiterte Protokolldateiüberwachung bereitstellt.

Sie müssen Ein eigenes Management Pack mit benutzerdefinierten Regeln und Monitoren erstellen, die das Modul Microsoft.Linux.OMED.EventDataSource verwenden, das die Ereignisse von Fluentd sammelt.

In der folgenden Tabelle werden die Parameter von Microsoft.Linux.OMED.EventDataSource aufgelistet.

| Parameter | Typ | BESCHREIBUNG |

|---|---|---|

| Computername | String | Erforderlich. Gibt den Namen des Linux-Computers an, für den Ereignisse gelesen werden sollen. Der ComputerName-Parameter wird am häufigsten mit der Notation „$Target“ an das Modul übergeben, wobei dieser auch als beliebige Zeichenfolge angegeben werden kann. Dieses Modul liest die von dem jeweiligen Linux-Computer generierten Ereignisse. |

| ManagedEntityId | String | Erforderlich. Gibt die ID der verwalteten Entität der überwachten Entität an. Der ManagedEntityId-Parameter wird am häufigsten mit „$Target\Id$“ an das Modul übergeben. |

| EventNumber | Integer | Optional. Gibt die Ereignisnummer des abzurufenden Ereignisses an. Wenn diese Option weggelassen wird, gibt das Modul alle Ereignisse zurück, die für diesen Computer und die verwaltete Entität generiert wurden. |

Übersicht über die Konfiguration

Für die Protokolldateiüberwachung sind die folgenden Schritte erforderlich. Die ausführlichen Informationen finden Sie in den folgenden Abschnitten:

- Importieren Sie das neueste System Center Operations Manager 2019 Linux Management Pack.

- Installieren Sie auf jedem zu überwachenden Linux-Computer die neueste Version des Linux-Agents.

- Installieren Sie den neuesten OMSAgent auf jedem zu überwachenden Linux-Computer.

- Erstellen Sie eine Fluentd-Konfigurationsdatei, um Protokolle zu sammeln.

- Kopieren Sie die Konfigurationsdatei in Linux-Agents.

- Erstellen Sie mithilfe des Beispiel-Management Packs Regeln und Monitore, um Ereignisse aus dem Protokoll zu sammeln und Warnungen zu erstellen.

- Importieren Sie das neueste System Center Operations Manager 2022 Linux Management Pack.

- Installieren Sie auf jedem zu überwachenden Linux-Computer die neueste Version des Linux-Agents.

- Installieren Sie den neuesten OMSAgent auf jedem zu überwachenden Linux-Computer.

- Erstellen Sie eine Fluentd-Konfigurationsdatei, um Protokolle zu sammeln.

- Kopieren Sie die Konfigurationsdatei in Linux-Agents.

- Erstellen Sie mithilfe des Beispiel-Management Packs Regeln und Monitore, um Ereignisse aus dem Protokoll zu sammeln und Warnungen zu erstellen.

Installieren des Management Pack für die Protokollüberwachung

Installieren Sie das Management Pack Microsoft.Linux.Log.Monitoring , um die Überwachung von Linux-Protokolldateien zu aktivieren.

Hinweis

Wenn Sie den OMS-Agent konfiguriert haben und versuchen, den UNIX- und LINUX-Agent über die Konsole zu deinstallieren, wird die OMS-Komponente nicht über den Agent deinstalliert.

Konfigurieren der Linux-Protokolldateiüberwachung

Führen Sie zum Konfigurieren der Überwachung von Linux-Protokolldateien die folgenden Schritte aus:

Importieren Sie das neueste System Center Operations Manager 2019 Linux Management Pack mithilfe des Standardprozesses zum Installieren eines Management Packs.

Installieren Sie den neuen Linux-Agent auf den Linux-Servern manuell oder über [mithilfe des Ermittlungs-Assistenten](/system-center/System Center Operations Manager/manage-deploy-crossplat-agent-console).

Installieren Sie den neuesten OMSAgent auf jedem Linux-Computer, den Sie überwachen möchten. Verwenden Sie die folgenden Befehle:

# Download latest OMS Agent from GitHub wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh # Run onboarding script sh onboard_agent.shFühren Sie die folgenden Schritte auf dem Linux-Agent aus:

Importieren Sie das neueste System Center Operations Manager 2022 Linux Management Pack mithilfe des Standardprozesses zum Installieren eines Management Packs.

Installieren Sie den neuen Linux-Agent auf den Linux-Servern manuell oder über [mithilfe des Ermittlungs-Assistenten](/system-center/System Center Operations Manager/manage-deploy-crossplat-agent-console).

Installieren Sie den neuesten OMSAgent auf jedem Linux-Computer, den Sie überwachen möchten. Verwenden Sie die folgenden Befehle:

# Download latest OMS Agent from GitHub wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh # Run onboarding script sh onboard_agent.shFühren Sie die folgenden Schritte auf dem Linux-Agent aus:

Erstellen Sie die Ordner in den folgenden Pfaden mit den folgenden Befehlen:

# Create omsagent.d folder mkdir -p /etc/opt/microsoft/omsagent/scom/conf/omsagent.d # Create certs folder mkdir /etc/opt/microsoft/omsagent/scom/certs # Create log folder mkdir -p /var/opt/microsoft/omsagent/scom/log # Create run folder mkdir /var/opt/microsoft/omsagent/scom/run # Create state folder mkdir /var/opt/microsoft/omsagent/scom/state # Create tmp folder mkdir /var/opt/microsoft/omsagent/scom/tmp # Create fluent-logging folder (used for log file position file, this location is flexible) mkdir -p /home/omsagent/fluent-loggingLegen Sie den Besitz für jeden der oben genannten Ordner auf fest

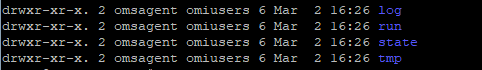

omsagent:omiusers:# Change owner of System Center Operations Manager folder chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom # Change owner of log folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/log # Change owner of run folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/run # Change owner of state folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/state # Change owner of tmp folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/tmp # Change owner of fluent-logging folder (used for log file position file, this location is flexible) chown omsagent:omiusers /home/omsagent/fluent-logging

Erstellen Sie omsagent- und omsconfig-Dateien:

# Create omsadmin.conf file touch /etc/opt/microsoft/omsagent/scom/conf/omsadmin.conf # Create omsagent.conf file touch /etc/opt/microsoft/omsagent/scom/conf/omsagent.confLegen Sie den Besitz für jede der oben genannten Dateien auf fest

omsagent:omiusers:# Change owner of omsadmin.conf file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/conf/omsadmin.conf # Change owner of omsagent.conf file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/conf/omsagent.confBearbeiten Sie die Datei

/etc/opt/microsoft/omsagent/scom/conf/omsadmin.conf, und fügen Sie die folgenden Informationen hinzu, nachdem Sie die hervorgehobenen Informationen geändert haben.WORKSPACE_ID=scom System Center Operations Manager_ENDPOINT=https://<mark>\<MSFQDN\></mark>:8886 MONITORING_ID={274F8D7B-DBCA-8FC3-1451-8DCD55092156}Starten Sie den OMSAgent neu:

/opt/microsoft/omsagent/bin/service_control restartÜberprüfen Sie die status im omsagent-Protokoll:

tail -100 /var/opt/microsoft/omsagent/scom/log/omsagent.log

Aktivieren des OMED-Diensts

Aktivieren Sie den OMED-Dienst auf jedem Verwaltungsserver in dem Ressourcenpool, der die Linux-Agents verwaltet.

Der OMED-Dienst sammelt Ereignisse von Fluentd und konvertiert diese in Operations Manager-Ereignisse. Sie importieren ein benutzerdefiniertes Management Pack, das basierend auf den Ereignissen, die von den Linux-Servern empfangen werden, Warnungen generieren kann.

Sie können den OMED-Dienst entweder in der Betriebskonsole oder manuell auf dem Verwaltungsserver oder Gatewayserver aktivieren.

- Navigieren Sie in der Betriebskonsole zu ÜberwachungOperations ManagerVerwaltungsserverVerwaltungsserverstatus.

- Wählen Sie unter Verwaltungsserverstatus den Verwaltungsserver aus.

- Wählen Sie unter Aufgaben die Option Aufgaben des IntegritätsdienstsSystem Center-OMED-Server aktivieren aus.

Hinzufügen einer OMED-Firewallregel

Um die OMED-Firewallregel zu aktivieren, haben Sie zwei Optionen: Entweder fügen Sie den Port (TCP/8886) automatisch über PowerShell oder manuell hinzu.

- Automatisches Hinzufügen einer Regel mit PowerShell

- Manuelles Hinzufügen einer Regel mit der Windows-Firewall

Führen Sie die folgenden Schritte aus, um automatisch eine Regel mit PowerShell hinzuzufügen:

Mit dem folgenden Befehl können Sie die Firewallregel automatisch hinzufügen:

Set-NetFirewallRule -DisplayName "System Center Operations Manager External DataSource Service" -Direction Inbound -Action Allow -Protocol TCP -LocalPort 8886

Zuweisen eines Clientzertifikats für OMSAgent

Sie haben zwei Optionen beim Zuweisen des Clientzertifikats für OMSAgent.

- Link zum signierten Zertifikat des OMI-Agents.

- Generieren Sie manuell ein Clientzertifikat für den OMS-Agent.

Wählen Sie die erforderliche Registerkarte aus, um schritte zum Verknüpfen mit dem signierten Zertifikat aus dem OMI-Agent oder zum manuellen Generieren eines Clientzertifikats aus dem OMS-Agent:

- Verknüpfen des OMI-Agent-Zertifikats mit dem OMS-Agent

- Generieren eines Clientzertifikats für den OMS-Agent

Legen Sie den Besitz für die

omi.pemDatei undomikey.pemauf festomsagent:omiusers:# Change owner of System Center Operations Manager-cert.pem file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/certs/scom-cert.pem # Change owner of System Center Operations Manager-key.pem file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/certs/scom-key.pemFühren Sie den folgenden Befehl auf Ihrem Linux-Computer aus, um das OMS-Agent-Clientzertifikat auf das OMI-Zertifikat (Operations Manager-Linux-Agent-Zertifikat) festzulegen:

# Link file omi.pem to System Center Operations Manager-cert.pem ln -s /etc/opt/omi/ssl/omi.pem /etc/opt/microsoft/omsagent/scom/certs/scom-cert.pem # Link file omikey.pem to System Center Operations Manager-key.pem ln -s /etc/opt/omi/ssl/omikey.pem /etc/opt/microsoft/omsagent/scom/certs/scom-key.pem

Erstellen einer Fluentd-Konfigurationsdatei

Sie konfigurieren den Fluentd-Vorgang mit einer Konfigurationsdatei. Um die Protokollüberwachung nutzen zu können, müssen Sie eine Konfigurationsdatei erstellen. Die Konfigurationsdatei enthält Informationen wie den Namen der Quellprotokolldatei, den Pfad und Filter, um die zu sammelnden Daten zu definieren.

Die master Fluentd-Konfigurationsdatei omsagent.conf befindet sich in /etc/opt/microsoft/omsagent/scom/conf/. Sie können die Konfiguration der Protokolldateiüberwachung direkt dieser Datei hinzufügen, aber Sie sollten eine separate Konfigurationsdatei erstellen, um die verschiedenen Einstellungen besser verwalten zu können. Über eine @include-Anweisung in der Masterdatei schließen Sie dann Ihre benutzerdefinierte Datei ein.

Wenn Sie beispielsweise logmonitoring.conf in /etc/opt/microsoft/omsagent/scom/conf/omsagent.derstellt haben, fügen Sie der Datei omsagent.d eine der folgenden Zeilen hinzu:

# Include all configuration files

@include omsagent.d/*.conf

oder

# Include single configuration file

@include omsagent.d/logmonitoring.conf

Weitere Informationen zu Fluentd-Konfigurationsdateien finden Sie in der Fluentd-Konfigurationsdateisyntax.

In den folgenden Abschnitten werden Einstellungen in verschiedenen Anweisungen der Konfigurationsdatei beschrieben, die speziell für die Protokolldateiüberwachung gelten. Jeder Abschnitt enthält Beispieleinstellungen, die Sie in eine Konfigurationsdatei einfügen und Ihren Anforderungen entsprechend anpassen können.

Sie können eine vollständige Beispielkonfigurationsdatei für die Protokollüberwachung lesen und auswerten, bevor Sie eine eigene erstellen.

`Source`

Die Source-Direktive definiert die Quelle der daten, die Sie sammeln. Dort definieren Sie die Details Ihrer Protokolldatei. Fluentd wählt jeden in die Quelle geschriebenen Datensatz aus und sendet für diesen Datensatz ein Ereignis an die Routing-Engine von Fluentd. Geben Sie hier in dieser Anweisung ein Tag an. Beim Tag handelt es sich um eine Zeichenfolge, die als Anweisung für die interne Routing-Engine von Fluentd zum Korrelieren verschiedener Anweisungen verwendet wird.

Im folgenden Beispiel sind Syslog-Datensätze dargestellt, die zur Verarbeitung durch Operations Manager gesammelt und markiert werden.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in\_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag System Center Operations Manager.log.syslog

format /(?<message>.*)/

</source>

Filter

Die Filterdirektive weist die gleiche Syntax wie Match auf, ermöglicht jedoch eine komplexere Filterung der zu verarbeitenden Daten. Gesammelte Ereignisse müssen den Kriterien aller Filter entsprechen, die der Ausgabe hinzugefügt werden sollen.

Es gibt sechs Filter-Plug-Ins für die in diesem Artikel beschriebene Protokolldateiüberwachung. Definieren Sie mit einem oder mehreren dieser Filter die Ereignisse, die aus Ihrer Protokolldatei gesammelt werden sollen.

- Einfache Übereinstimmung: filter_System Center Operations Manager_simple_match

- Exklusive Übereinstimmung: filter_System Center Operations Manager_excl_match

- Wiederholte Korrelation: filter_System Center Operations Manager_repeated_cor

- Korrelierte Übereinstimmung: filter_System Center Operations Manager_cor_match

- Exklusive Korrelation: filter_System Center Operations Manager_excl_correlation

- Operations Manager-Konverter: filter_System Center Operations Manager_converter

Wählen Sie die erforderliche Registerkarte aus, um den Code für das entsprechende Filter-Plug-In zu kopieren:

- Einfache Übereinstimmung

- Exklusive Übereinstimmung

- Wiederholte Korrelation

- Korrelierte Übereinstimmung

- Exklusive Korrelation

- Operations Manager-Konverter

Diese Übereinstimmung nimmt bis zu 20 Eingabemuster auf. Diese sendet ein Ereignis an Operations Manager, sobald für ein Muster eine Übereinstimmung gefunden wurde.

<filter tag>

type filter_System Center Operations Manager_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Match

Die match-Anweisung definiert, wie von der Quelle gesammelte Ereignisse mit übereinstimmenden Tags verarbeitet werden sollen. Nur Ereignisse mit einem Tag, das dem Muster entspricht, werden an das Ausgabeziel gesendet. Wenn mehrere Muster in einem match-Tag aufgelistet sind, können Ereignisse mit jedem der aufgelisteten Muster übereinstimmen. Der Parameter type gibt an, welche Art von Plug-In für diese Ereignisse verwendet werden soll.

In diesem Beispiel werden Ereignisse mit Tags verarbeitet, die mit System Center Operations Manager.log übereinstimmen. ** und System Center Operations Manager.alert (** entspricht null oder mehr Tagteilen). Es gibt das out_System Center Operations Manager-Plug-In an, mit dem die Ereignisse vom Operations Manager-Management Pack erfasst werden können.

<match System Center Operations Manager.log.** System Center Operations Manager.event>

# Output plugin to use

type out_System Center Operations Manager

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_System Center Operations Manager_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Hinweis

Um die Serverauthentifizierung auf den Linux-Computern zu deaktivieren, auf denen die Fluentd-Kommunikation verwendet wird, fügen Sie dem Operations Manager-Plug-In für Fluentd den Parameter enable_server_auth false hinzu. Beispiel:

<match System Center Operations Manager.log.** System Center Operations Manager.event>

type out_System Center Operations Manager

max_retry_wait 9m

enable_server_auth false

</match>

Kopieren der Konfigurationsdatei in den Agent

Die Fluentd-Konfigurationsdatei muss auf allen Linux-Computern, die überwacht werden sollen, in das Verzeichnis /etc/opt/microsoft/omsagent/scom/conf/omsagent.d kopiert werden. Außerdem müssen Sie eine @include-Anweisung in die Masterkonfigurationsdatei einfügen, wie oben beschrieben wird.

Neustarten von omsagent

Sie können den folgenden Befehl ausführen, um den omsagent neu zu starten:

/opt/microsoft/omsagent/bin/service_control restart

Überprüfen status des System Center Operations Manager-Arbeitsbereichs

Führen Sie den folgenden Befehl aus, um den System Center Operations Manager-Arbeitsbereich auf dem OMSAgent zu überprüfen:

sh /opt/microsoft/omsagent/bin/omsadmin.sh -l

Hinweis

Stellen Sie auf dem Verwaltungsserver, auf dem der OMED-Dienst ausgeführt wird, Folgendes sicher: Die Firewall an Port 8886 ist geöffnet, und der Zertifikatspeicher für Zwischenzertifizierungsstellen enthält nur Zwischenzertifizierungsstellen.

Ereignisprotokoll für den externen Datenquellendienst von System Center Operations Manager

Das System Center OMED Service-Ereignisprotokoll wird nur erstellt, wenn ein Ereignis erfolgreich an den OMED-Dienst (External DataSource Service) von System Center Operations Manager gesendet wurde.

Erstellen von Regeln und Monitoren

Das Linux-Management Pack stellt keine Module zum Sammeln von Ereignissen aus FluentD bereit. Das Linux-Management Pack ist im Paket mit dem Linux-Agent enthalten. Es ist das Fluentd-Modul im Linux-Agent und der OMED-Dienst auf dem Verwaltungs- und Gatewayserver, das die Funktionen für die erweiterte Protokolldateiüberwachung bereitstellt.

Sie müssen Ihr eigenes Management Pack mit benutzerdefinierten Regeln und Monitoren erstellen, damit mit dem Modul Microsoft.Linux.OMED.EventDataSource Ereignisse von Fluentd erfasst werden. Beachten Sie, dass der Computername im Ereignisprotokoll "Ereignis", das über das Ereignisprotokoll des System Center OMED-Diensts gesendet wird, mit dem Namen des Computers in der Ansicht UNIX-/Linux-Computer übereinstimmen muss. Wenn der Computername nicht übereinstimmt, erhalten Sie keine Warnung.

In der folgenden Tabelle werden die Parameter von Microsoft.Linux.OMED.EventDataSource aufgelistet.

| Parameter | Typ | BESCHREIBUNG |

|---|---|---|

| Computername | String | Erforderlich. Gibt den Namen des Linux-Computers an, für den Ereignisse gelesen werden sollen. Der ComputerName-Parameter wird am häufigsten mit der Notation „$Target“ an das Modul übergeben, wobei dieser auch als beliebige Zeichenfolge angegeben werden kann. Dieses Modul liest die von dem jeweiligen Linux-Computer generierten Ereignisse. |

| ManagedEntityId | String | Erforderlich. Gibt die ID der verwalteten Entität der überwachten Entität an. Der ManagedEntityId-Parameter wird am häufigsten mit „$Target\Id$“ an das Modul übergeben. |

| EventNumber | Integer | Optional. Gibt die Ereignisnummer des abzurufenden Ereignisses an. Wenn diese Option weggelassen wird, gibt das Modul alle Ereignisse zurück, die für diesen Computer und die verwaltete Entität generiert wurden. |

Nächste Schritte

Um eine benutzerdefinierte Ansicht zum Überprüfen der Überwachungsdaten aus Ihrem benutzerdefinierten Protokolldatei-Management Pack zu erstellen, lesen Sie Verwenden von Ansichten in Operations Manager.

Informationen zum Untersuchen von Problemen, die von Ihrem benutzerdefinierten Protokolldatei-Management Pack identifiziert werden, finden Sie unter Anzeigen aktiver Warnungen und Details.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für