Konfigurieren von Sudo-Rechteerweiterungen und SSH-Schlüsseln

Mit Operations Manager können Sie Anmeldeinformationen für ein unprivilegiertes Konto angeben, dessen Rechte auf einem UNIX- oder Linux-Computer mit sudo erweitert werden sollen. Dadurch können Benutzende Programme ausführen oder auf Dateien zugreifen, die über die Sicherheitsberechtigungen eines anderen Benutzerkontos verfügen. Für die Agentwartung haben Sie auch die Möglichkeit, SSH-Schlüssel (Secure Shell) anstelle eines Kennworts für die sichere Kommunikation zwischen Operations Manager und dem Zielcomputer zu verwenden.

Hinweis

Operations Manager unterstützt die Authentifizierung auf der Basis von SSH-Schlüsseln mit Schlüsseldateidaten im PuTTY Private Key (PPK)-Format. Unterstützt derzeit SSH v.1 RSA-Schlüssel und SSH v.2 RSA- und DSA-Schlüssel.

Um den SSH-Schlüssel vom UNIX- und Linux-Computer abzurufen und zu konfigurieren, benötigen Sie die folgende Software auf Ihrem Windows-basierten Computer:

- Ein Dateiübertragungstool, z. B. WinSCP, um Dateien vom UNIX- oder Linux-Computer auf den Windows-basierten Computer zu übertragen.

- Das PuTTY-Programm oder ein ähnliches Programm zum Ausführen von Befehlen auf dem UNIX- oder Linux-Computer.

- Das PuTTYgen-Programm zum Speichern des privaten SHH-Schlüssels im OpenSSH-Format auf dem Windows-basierten Computer.

Hinweis

Das sudo-Programm ist an verschiedenen Standorten auf UNIX- und Linux-Betriebssystemen vorhanden. Um einen einheitlichen Zugriff auf sudo zu ermöglichen, erstellt das UNIX- und Linux-Agent-Installationsskript die symbolische Verknüpfung /etc/opt/microsoft/scx/conf/sudodir. Sie verweist auf das Verzeichnis, welches voraussichtlich das sudo-Programm enthält. Der Agent verwendet dann diese symbolische Verknüpfung, um sudo aufzurufen.

Wenn der Agent installiert wird, wird diese symbolische Verknüpfung automatisch erstellt, es sind keine zusätzlichen Aktionen für standard UNIX- und Linux-Konfigurationen erforderlich; Wenn Sie sudo jedoch an einem nicht standardmäßigen Speicherort installiert haben, sollten Sie die symbolische Verknüpfung so ändern, dass sie auf das Verzeichnis verweist, in dem sudo installiert ist. Wenn Sie die symbolische Verknüpfung ändern, wird der Wert bei Deinstallations-, Neuinstallations- und Upgradevorgängen mit dem Agent beibehalten.

Konfigurieren eines Kontos für die sudo-Rechteerweiterung

Hinweis

Die Informationen in diesem Abschnitt veranschaulichen die Konfiguration eines Beispielbenutzers (scomuser) und wie diesem uneingeschränkte Rechte auf dem Clientcomputer gewährt werden.

Wenn Sie bereits über Benutzerkonten verfügen und/oder die Überwachung mit geringen Rechten einrichten möchten, stehen sudoers-Vorlagen zur Verfügung und erteilen nur die Berechtigungen, die für erfolgreiche Überwachungs- und Wartungsvorgänge erforderlich sind. Weitere Informationen finden Sie unter Sudoers-Vorlagen zur Rechteerweiterung in der UNIX-/Linux-Überwachung.

Mit den folgenden Verfahren erstellen Sie ein Konto und eine sudo-Rechteerweiterung mithilfe des Benutzernamens scomuser.

Erstellen eines Benutzers

- Melden Sie sich auf dem UNIX- oder Linux-Computer als

rootan. - Fügen Sie den Benutzer

useradd scomuserhinzu. - Geben Sie ein Kennwort ein, und bestätigen Sie es:

passwd scomuser.

Nun können Sie die sudo-Rechteerweiterung konfigurieren und einen SSH-Schlüssel für scomuser erstellen. Dies wird in den folgenden Vorgehensweisen beschrieben.

Konfigurieren der sudo-Rechteerweiterung für den Benutzer

Melden Sie sich auf dem UNIX- oder Linux-Computer als

rootan.Verwenden Sie das visudo-Programm, um die sudo-Konfiguration in einem vi-Texteditor zu bearbeiten. Führen Sie den folgenden Befehl aus:

visudoSuchen Sie die folgende Zeile:

root ALL=(ALL) ALLFügen Sie die folgende Zeile ein:

scomuser ALL=(ALL) NOPASSWD: ALLDie TTY-Zuordnung wird nicht unterstützt. Stellen Sie sicher, dass die folgende Zeile auskommentiert ist:

# Defaults requirettyWichtig

Dies ist erforderlich, damit sudo funktioniert.

Speichern Sie die Datei, und beenden Sie visudo:

- Klicken Sie auf

ESC>: (colon)>wq!>Enter, um Ihre Änderungen zu speichern und den Prozess ordnungsgemäß zu beenden.

- Klicken Sie auf

Testen Sie die Konfiguration, indem Sie die folgenden beiden Befehle eingeben. Das Ergebnis sollte eine Auflistung des Verzeichnisses sein ohne Eingabeaufforderung für ein Kennwort sein:

su - scomuser sudo ls /etc

Sie können jetzt mithilfe des Kennworts und der sudo-Rechteerweiterung auf das Konto scomuser zugreifen. Dadurch können Sie in Aufgaben- und Ermittlungsassistenten sowie innerhalb von ausführenden Konten Anmeldeinformationen angeben.

Erstellen eines SSH-Schlüssels für die Authentifizierung

Tipp

SSH-Schlüssel werden nur für Agentwartungsvorgänge verwendet und nicht zur Überwachung verwendet. Stellen Sie sicher, dass Sie den Schlüssel für den richtigen Benutzer erstellen, wenn Sie mehrere Konten verwenden.

Die folgenden Verfahren erstellen einen SSH-Schlüssel für das Konto scomuser, das in den vorherigen Beispielen erstellt wurde.

Generieren eines SSH-Schlüssels

- Melden Sie sich als

scomuseran. - Generieren Sie den Schlüssel mithilfe des DSA-Algorithmus (Digital Signature Algorithm):

ssh-keygen -t dsa- Beachten Sie die optionale Passphrase, wenn Sie sie angegeben haben.

Das ssh-keygen-Dienstprogramm erstellt das Verzeichnis /home/scomuser/.ssh mit der privaten Schlüsseldatei id_dsa und der öffentlichen Schlüsseldatei id_dsa.pub darin. Diese Dateien werden in dem folgenden Verfahren verwendet.

Konfigurieren eines Benutzerkontos zur Unterstützung des SSH-Schlüssels

- Geben Sie an der Eingabeaufforderung die folgenden Befehle ein. So navigieren Sie zum Benutzerkontenverzeichnis:

cd /home/scomuser - Geben Sie exklusiven Besitzerzugriff auf das Verzeichnis an:

chmod 700 .ssh - Navigieren Sie zum .ssh-Verzeichnis:

cd .ssh - Erstellen Sie eine Datei mit autorisierten Schlüsseln mit dem öffentlichen Schlüssel:

cat id_dsa.pub >> authorized_keys - Erteilen Sie dem Benutzer Lese- und Schreibberechtigungen für die Datei mit autorisierten Schlüsseln:

chmod 600 authorized_keys

Jetzt können Sie den privaten SSH-Schlüssel auf den Windows-basierten Computer kopieren, wie im nächsten Verfahren beschrieben.

Kopieren des privaten SSH-Schlüssels auf den Windows-basierten Computer und Speichern des Schlüssels im OpenSSH-Format

- Verwenden Sie ein Tool, z. B. WinSCP, um die private Schlüsseldatei

id_dsa(ohne Erweiterung) vom Client in ein Verzeichnis auf Ihrem Windows-basierten Computer zu übertragen. - Führen Sie PuTTYgen aus.

- Wählen Sie im Dialogfeld PuTTY Key Generator die Schaltfläche Laden aus, und wählen Sie dann den privaten Schlüssel

id_dsaaus, den Sie vom UNIX- oder Linux-Computer übertragen haben. - Wählen Sie Privaten Schlüssel speichern und einen Namen aus, und speichern Sie die Datei im gewünschten Verzeichnis.

- Sie können die exportierte Datei in einem ausführenden Wartungskonto verwenden, das für

scomuserkonfiguriert wurde, oder beim Ausführen von Wartungsaufgaben über die Konsole.

Sie können das scomuser-Konto verwenden, indem Sie den SSH-Schlüssel und die sudo-Rechteerweiterung zum Angeben von Anmeldeinformationen in Operations Manager-Assistenten und zum Konfigurieren von ausführenden Konten verwenden.

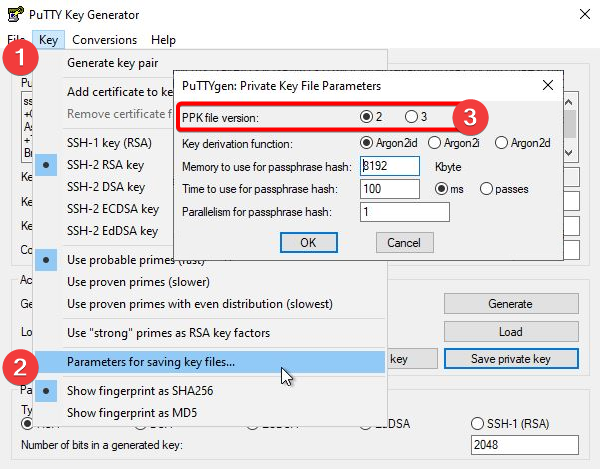

Wichtig

Die PPK-Dateiversion 2 ist derzeit die einzige bei System Center Operations Manager unterstützte Version.

Standardmäßig ist PuTTYgen auf die Verwendung der PPK-Datei Version 3 festgelegt. Sie können die PPK-Dateiversion in 2 ändern, indem Sie zur Symbolleiste wechseln und „Schlüssel > Parameter“ zum Speichern von Schlüsseldateien auswählen. Wählen Sie dann das Optionsfeld „2“ für die PPK-Dateiversion aus.

Nächste Schritte

- Überprüfen Sie die Anmeldeinformationen, die Sie für den Zugriff auf UNIX- und Linux-Computer benötigen, um nachzuvollziehen, wie Sie Ihre UNIX- und Linux-Computer authentifizieren und überwachen können.

- Lesen Sie den Artikel Konfigurieren von SSL-Verschlüsselungen, wenn Sie Operations Manager neu konfigurieren müssen, um eine andere Verschlüsselung zu verwenden.