Funktionsweise von Azure Web Application Firewall

Sie sind mit den grundlegenden Features und Vorteilen von Azure Web Application Firewall vertraut. Sehen wir uns nun an, wie Azure Web Application Firewall funktioniert. Berücksichtigen Sie insbesondere, wie Features wie wichtige Regelsätze und Regelgruppen es Azure Web Application Firewall ermöglichen, Web-Apps vor gängigen Exploits zu schützen. Anhand dieser Informationen können Sie ermitteln, ob Azure Web Application Firewall die richtige Lösung für Ihr Unternehmen ist.

Bereitstellungsoptionen

Sie können Azure Web Application Firewall als Teil einer Azure-Front-End-Lösung für Ihre Web-Apps bereitstellen. Erstellen Sie zunächst eine Azure Web Application Firewall-Richtlinie, die die folgenden Einstellungen umfasst:

- Produktintegration, die Sie verwenden möchten

- Verwalter Regelsatz, den Sie verwenden möchten

- Benutzerdefinierte Regeln, die Sie hinzufügen möchten

- Modus, den Sie verwenden möchten

Von Microsoft verwaltete Regelsätze, Regelgruppen und Regeln

Azure Web Application Firewall vereitelt bekannte Exploits durch Anwenden von Regeln auf die eingehenden HTTP/HTTPS-Anforderungen einer App. Eine Regel ist ein Firewallcode, der zum Erkennen und Verhindern einer bestimmten Bedrohung konzipiert ist.

Die Regeln, die Azure Web Application Firewall verwendet, um häufige Sicherheitsrisiken zu erkennen und zu blockieren, sind größtenteils verwalteten Regeln, die zu verschiedenen Regelgruppen gehören. Jede Regelgruppe ist eine Sammlung von Regeln, und ein verwalteter Regelsatz ist eine Sammlung von Regelgruppen. Verwaltete Regelsätze umfassen auf Microsoft Threat Intelligence basierende Regelgruppen, CVE-Regelgruppen (Common Vulnerabilities and Exposures) und Core Rule Groups (CRS).

Open Web Application Security Project (OWASP) definiert die CRS-Regeln. Das Team von Sicherheitsexperten von Microsoft programmiert, verwaltet und aktualisiert verwaltete Regeln. Die Regeln werden bei Bedarf geändert oder hinzugefügt. Wenn sich eine verwaltete Regel ändert, aktualisiert Microsoft den Azure Web Application Firewall-Dienst automatisch und ohne App-Ausfall.

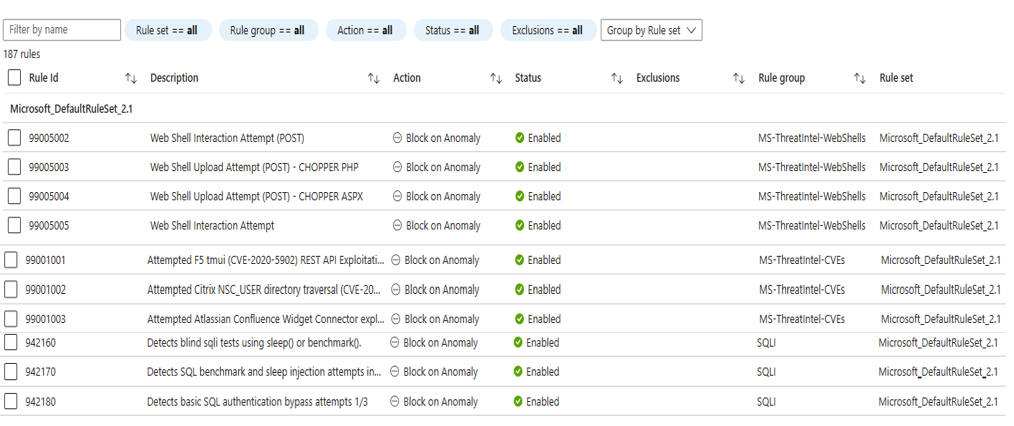

Der folgende Screenshot zeigt einige der Regeln und Regelgruppen im Microsoft-Standardregelsatz 2.1 (DRS2.1). Dies sollte Ihnen einen Überblick über den von Azure Web Application Firewall angebotenen tiefgreifenden Schutz vermitteln.

Botregeln

Botregeln identifizieren schlechte Bots, gute Bots und unbekannte Bots basierend auf Microsoft Threat Intelligence und proprietären WAF-Regeln.

Benutzerdefinierte Regeln

Die verwalteten Regeln, die von Azure Web Application Firewall bereitgestellt werden, decken möglicherweise eine bestimmte Bedrohung in Ihren Webanwendungen nicht ab. Wenn dies der Fall ist, können Sie eine benutzerdefinierte Regel erstellen. Sie können benutzerdefinierte Regeln erstellen, indem Sie Bedingungen erstellen, die die folgenden Komponenten enthalten:

- Übereinstimmungstyp wie geografischer Standort, IP-Adresse, Größe, Zeichenfolge

- Abgleichsvariablen wie RequestHeader, QueryString, RequestUri, RequestBody, Cookies oder PostArgs

- HTTP/HTTPS-Anforderungsmethoden, z. B. POST oder PUT

- Operatoren wie Gleich, Enthält, Regex, Beginnt mit, Any, Endet mit

- Eine Aktion wie Zulassen, Blockieren, Protokollieren oder Umleiten

Geofilterung

Standardmäßig reagiert WAF auf alle Benutzeranforderungen unabhängig davon, woher die Anforderung stammt. In einigen Szenarien ist jedoch unter Umständen eine länder-/regionsbasierte Einschränkung des Zugriffs auf Ihre Webanwendungen wünschenswert. Mit der benutzerdefinierten Regel zur Geofilterung können Sie einen bestimmten Pfad für Ihren Endpunkt definieren, um den Zugriff aus bestimmten Ländern/Regionen zuzulassen oder zu blockieren. Die Geofilterungsregel verwendet einen aus zwei Buchstaben bestehenden Länder-/Regionscode.

Für eine Geofilterregel ist eine Übereinstimmungsvariable RemoteAddr oder SocketAddr. RemoteAddr ist die ursprüngliche IP-Clientadresse, die normalerweise über den X-Forwarded-For-Anforderungsheader gesendet wird. SocketAddr ist die IP-Quelladresse, die WAF erkennt. Wenn sich Ihr Benutzer hinter einem Proxy befindet, ist „SocketAddr“ oft die Adresse des Proxyservers.

Sie können eine GeoMatch-Bedingung mit einer Zeichenfolgen-Übereinstimmungsbedingung vom Typ „REQUEST_URI“ kombinieren, um eine pfadbasierte Geofilterungsregel zu erstellen.

IP-Einschränkung

Benutzerdefinierte Regeln von Azure Web Application Firewall steuern den Zugriff auf Webanwendungen, indem eine Liste von IP-Adressen oder IP-Adressbereichen angegeben wird.

Mit der benutzerdefinierten Regel zur IP-Einschränkung können Sie den Zugriff auf Ihre Webanwendungen steuern. Dazu wird eine IP-Adresse oder ein IP-Adressbereich im CIDR-Format (Classless Inter-Domain Routing) angegeben.

Standardmäßig kann auf Ihre Webanwendungen über das Internet zugegriffen werden. Manchmal möchten Sie jedoch den Zugriff auf Clients aus einer Liste bekannter IP-Adressen oder IP-Adressbereiche einschränken. Sie können dies erreichen, indem Sie eine IP-Abgleichsregel erstellen, die den Zugriff auf Ihre Web-App über IP-Adressen blockiert, die nicht in der benutzerdefinierten Regel aufgeführt sind.

Ratenbegrenzung

Benutzerdefinierte Regeln von Azure Web Application Firewall unterstützen Ratenbegrenzungen, um den Zugriff basierend auf Abgleichsbedingungen und den Raten eingehender Anforderungen zu steuern.

Mit dieser benutzerdefinierten Regel können Sie ungewöhnlich hohe Datenverkehrsmengen erkennen und einige Arten von Denial-of-Service-Angriffen auf Anwendungsebene blockieren. Die Quotenbegrenzung schützt auch vor Clients, die versehentlich falsch konfiguriert wurden und große Mengen von Anforderungen in einem kurzen Zeitraum senden. Die Dauer der Ratenbegrenzungszählung (entweder Intervalle von einer Minute oder von fünf Minuten) definiert die benutzerdefinierte Regel und den Schwellenwert für den Ratengrenzwert (die maximale Anzahl von Anforderungen, die in der Dauer der Ratenbegrenzung zulässig sind).

Erkennungsmodus im Vergleich zu Präventionsmodus

Azure Web Application Firewall kann in einem dieser zwei Modi betrieben werden. Der Modus, den Sie auswählen, hängt davon ab, wie die Firewall eingehende HTTP/HTTPS-Anforderungen behandeln soll, die einer ihrer Regeln entsprechen:

- Erkennungsmodus: In diesem Modus wird die Anforderung protokolliert, aber auch zugelassen.

- Präventionsmodus: In diesem Modus wird die Anforderung zwar protokolliert, aber nicht zugelassen.

Ein häufiges Szenario ist das Ausführen von Azure Web Application Firewall im Erkennungsmodus beim Testen einer App. Im Erkennungsmodus können Sie zwei Arten von Problemen überprüfen:

- False Positives: Dies sind legitime Anforderungen, die von der Firewall als schädlich gekennzeichnet werden.

- False Negatives: Dies sind böswillige Anforderungen, die die Firewall zulässt.

Sobald die App bereit für die Bereitstellung ist, wechseln Sie in den Präventionsmodus.

Verwenden von Microsoft Sentinel mit Azure WAF

Azure WAF kann in Kombination mit Microsoft Sentinel Sicherheitsinformation s-Ereignismanagement (SIEM) für WAF-Ressourcen bereitstellen. Mit Microsoft Sentinel können Sie mithilfe von Log Analytics auf den WAF-Datenconnector für Sentinel zugreifen. Die WAF-Arbeitsmappen zeigen Analysen für WAF in Azure Front Door und WAF in Application Gateway an. Die WAF-Analyseregeln erkennen SQL- und XSS-Angriffe aus AFD- und Anwendungsgatewayprotokollen. Das WAF-Notebook ermöglicht die Untersuchung von SQL-Einschleusungsvorfällen in Azure Front Door.