Übung: Aktivieren der Multi-Faktor-Authentifizierung von Microsoft Entra

Im Folgenden werden die grundlegenden Schritte erläutert, die zum Konfigurieren und Aktivieren der Multi-Faktor-Authentifizierung von Microsoft Entra mit bedingten Richtlinien erforderlich sind. Beachten Sie, dass eine Bereitstellung in der Praxis sorgfältig durchdacht und geplant werden muss. Lesen Sie die Dokumentationsartikel am Ende dieses Moduls, bevor Sie die MFA für Ihre Umgebungen aktivieren.

Wichtig

Sie benötigen Microsoft Entra ID P1 oder P2 für diese Übung. Sie können eine 30-tägige kostenlose Testversion nutzen, um dieses Feature zu testen, oder nur die Anweisungen im Folgenden lesen, um den Ablauf nachvollziehen zu können.

Konfigurieren der Optionen für die Multi-Faktor-Authentifizierung

Melden Sie sich mit dem globalen Administratorkonto beim Azure-Portal an.

Suchen Sie nach Microsoft Entra ID und navigieren Sie zum Microsoft Entra ID-Dashboard.

Wählen Sie im Menü auf der linken Seite Sicherheit aus.

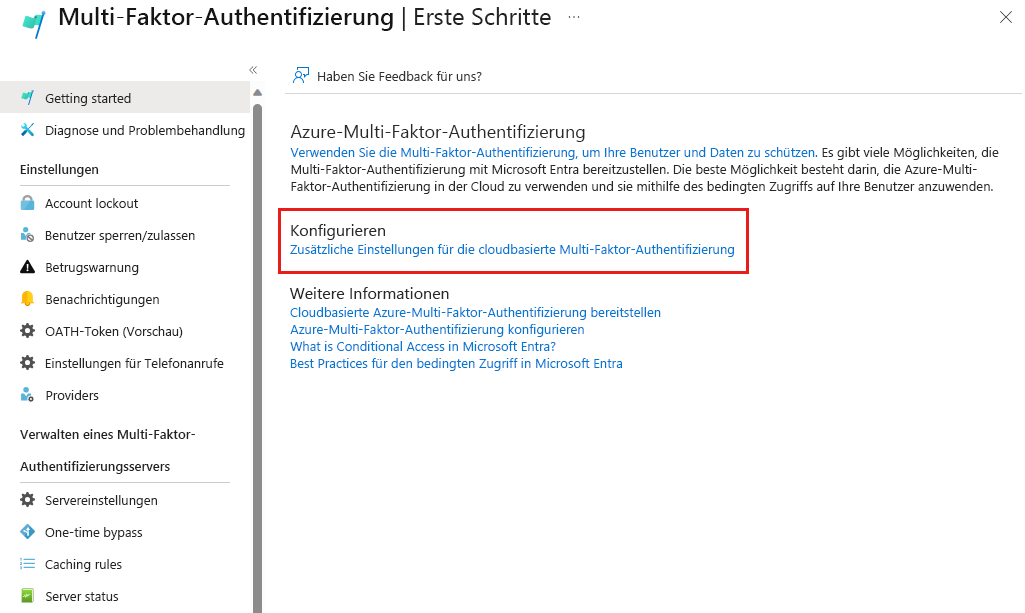

Wählen Sie im Menü Verwalten mehrstufige Authentifizierung aus. Hier werden die Optionen für die Multi-Faktor-Authentifizierung aufgeführt.

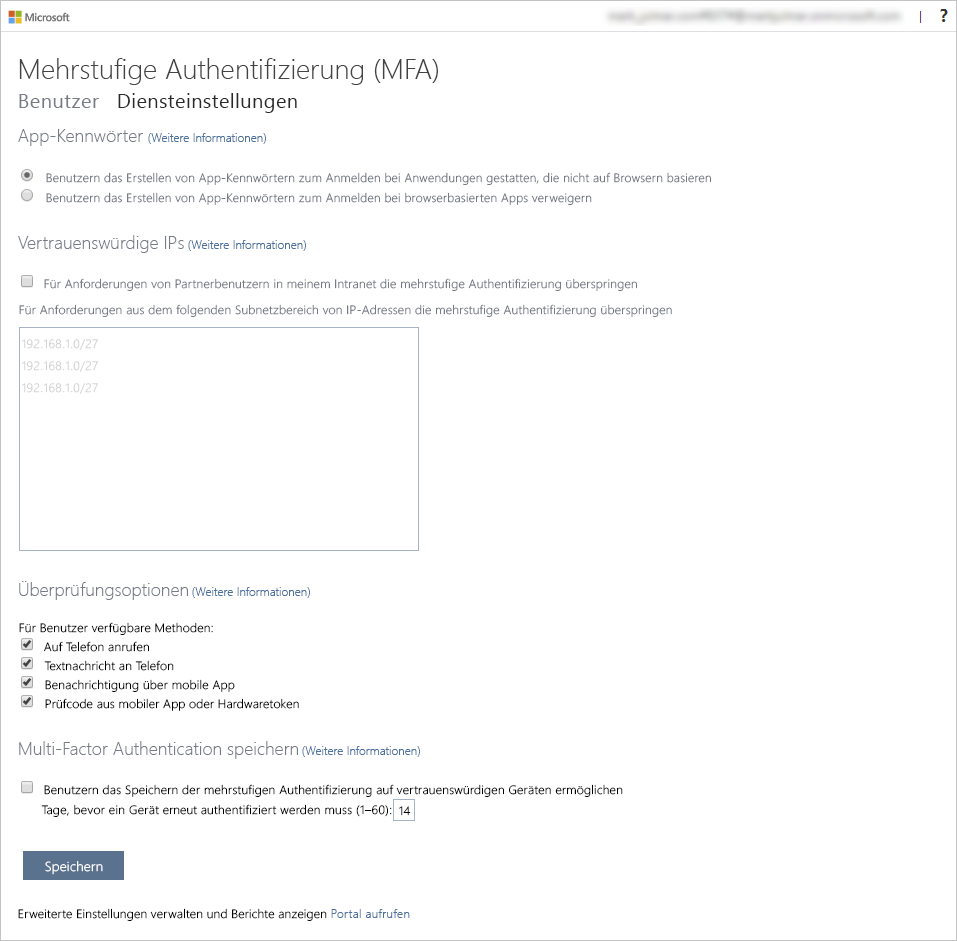

Wählen Sie unter Konfigurieren die Option Zusätzliche Einstellungen für die cloudbasierte Multi-Faktor-Authentifizierung aus. Auf der resultierenden Seite werden alle MFA-Optionen für Azure unter Diensteinstellungen angezeigt.

Hier können Sie App-Kennwörter aktivieren oder deaktivieren, damit Benutzer eindeutige Kennwörter für Konten erstellen können, falls eine App die Multi-Faktor-Authentifizierung nicht unterstützt. Dieses Feature ermöglicht es dem Benutzer, sich mit seiner Microsoft Entra-Identität mit einem anderen Kennwort zu authentifizieren, das für diese App spezifisch ist.

Einrichten von Regeln für bedingten Zugriff für MFA

Als Nächstes wird erläutert, wie Sie Regeln für den bedingten Zugriff einrichten, die die MFA für Gastbenutzer erzwingen, die auf bestimmte Apps in Ihrem Netzwerk zugreifen.

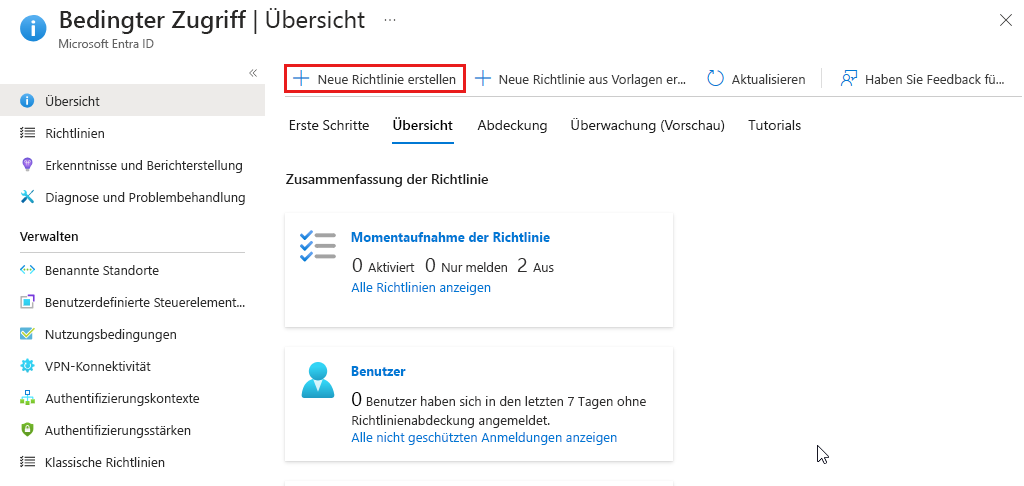

Wechseln Sie zurück zum Azure-Portal, und klicken Sie auf Microsoft Entra ID>Sicherheit>Bedingter Zugriff.

Wählen Sie im oberen Menü Neue Richtlinie erstellen.

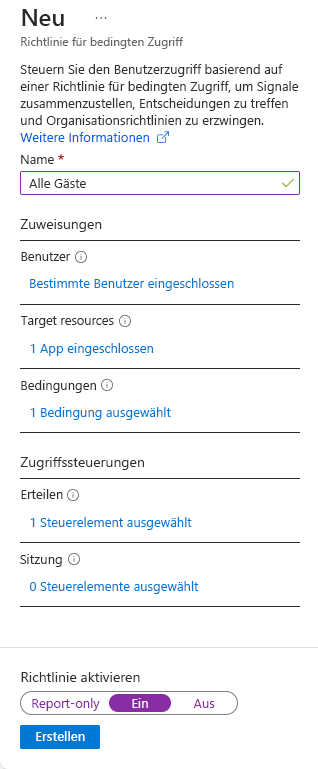

Nennen Sie Ihre Richtlinie beispielsweise Alle Gäste.

Wählen unter Benutzer die Option 0 Benutzer und Gruppen ausgewählt aus.

- Wählen Sie unter Einschließen die Option Benutzer und Gruppen auswählenaus.

- Wählen Sie Benutzer und Gruppen und dann Auswählen aus.

Wählen Sie unter Zielressourcen die Option Keine Zielressourcen ausgewählt aus.

- Wählen Sie Cloud-Apps aus.

- Wählen Sie unter Einschließen die Option Apps auswählen aus.

- Wählen Sie unter Auswählen die Option Keine aus. Wählen Sie Apps aus den Optionen auf der rechten Seite und dann Auswählen aus.

Wählen Sie unter Bedingungen die Option 0 Bedingungen ausgewählt aus.

- Wählen Sie unter Speicherorte die Option Nicht konfiguriert aus.

- Wählen Sie unter Konfigurieren die Option Ja und dann Beliebiger Speicherort aus.

Wählen Sie unter Erteilen die Option 0 Steuerelemente ausgewählt aus.

- Stellen Sie sicher, dass Zugriff gewähren ausgewählt ist.

- Wählen Sie Multi-Faktor-Authentifizierung erforderlich und dann Auswählen aus. Diese Option erzwingt MFA.

Legen Sie Richtlinie aktivieren auf Ein und dann Erstellen fest.

Die MFA ist jetzt für die ausgewählten Anwendungen aktiviert. Wenn Benutzer*innen oder Gäste das nächste Mal versuchen, sich bei dieser App anzumelden, werden sie aufgefordert, sich für die Multi-Faktor-Authentifizierung zu registrieren.