Schützen von Cloudanwendungen mithilfe von Zero Trust

Um sicher von Cloudanwendungen zu profitieren, müssen Organisationen ein gutes Gleichgewicht erzielen, das den Zugriff auf Apps ermöglicht, während gleichzeitig genügend Kontrolle gewährleistet und beibehalten wird, um sich selbst und ihre Benutzer vor Risiken zu schützen. Ein Zero Trust Framework ermöglicht es Ihrer Organisation, dies zu tun. Mit Zero Trust haben Sie folgende Möglichkeiten:

- Wenden Sie Technologien an, um Schatten-IT zu steuern und zu entdecken.

- Stellen Sie die entsprechenden Berechtigungen für die App-Verwendung sicher.

- Beschränken Sie den Zugriff basierend auf Erkenntnissen aus Echtzeitanalysen.

- Überwachen Sie ungewöhnliches Verhalten in Apps.

- Benutzeraktionen steuern.

- Überprüfen Sie sichere Konfigurationsoptionen.

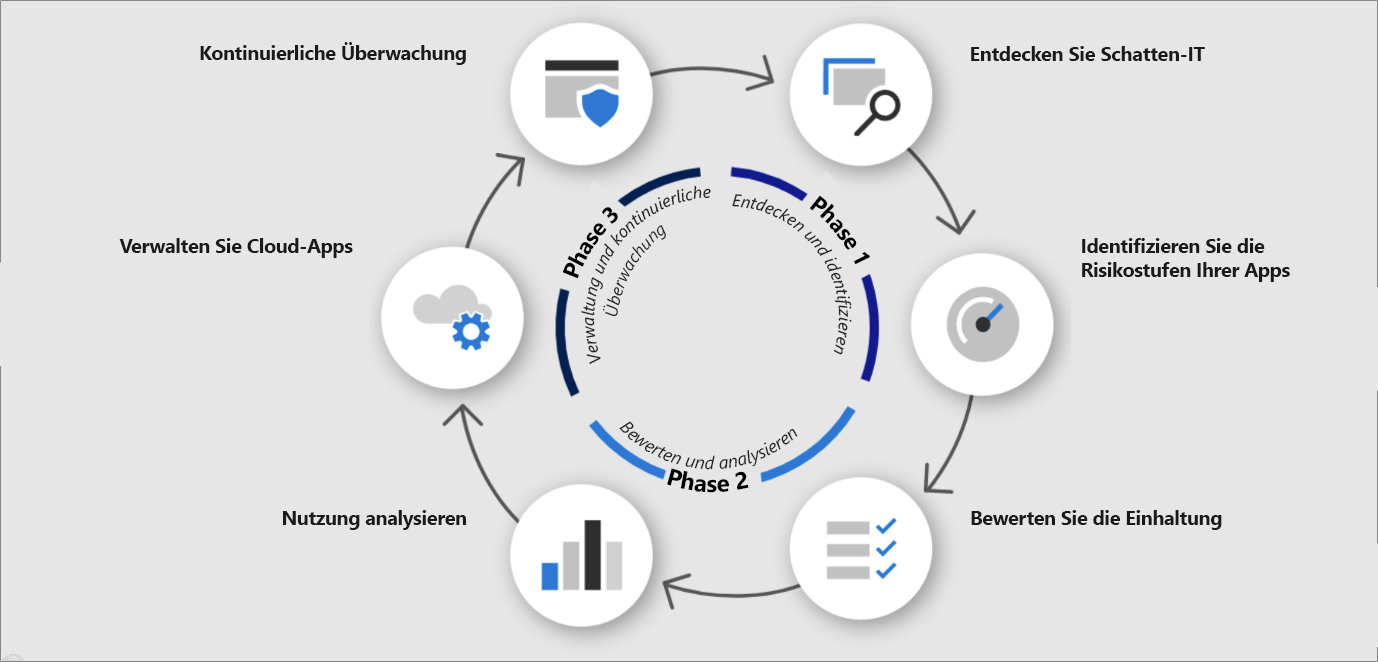

Um diese Ziele zu erreichen, können Organisationen einen kontinuierlichen Schutzprozess verwenden. Ein Zero Trust Ansatz fördert die Implementierung eines robusten und kontinuierlichen Schutzprozesses.

Der Prozess besteht aus drei breiten Phasen:

- Entdecken und identifizieren: Entdecken Sie Schatten-IT und identifizieren Sie Risikostufen.

- Auswerten und Analysieren: Bewerten der Compliance von Apps und Analysieren von Nutzungsmustern.

- Verwalten und kontinuierlich überwachen: Verwalten Sie Cloud-Apps basierend auf Ihren Ermittlungen, Auswertungen und Analysen, und überwachen Sie weiterhin Apps.

Um dies zu erreichen, kann Ihre Organisation Cloud App Discovery-Tools verwenden, die Ihnen bei der Implementierung des Prozesses helfen sollen. Diese Tools finden automatisch Cloud-Apps, die in der gesamten Organisation verwendet werden, und ermöglichen Folgendes:

- Bewerten von App-Risikostufen: Beispielsweise durch eine berechnete Bewertung von 1 bis 10, um das Risiko einer App darzustellen.

- Bewerten der App-Compliance: Überprüfen, ob ermittelte Apps die Complianceanforderungen für Ihre Organisation erfüllen.

- Analysieren Sie Nutzungsmuster: Verstehen Sie, wie Einzelpersonen Apps verwenden, und erfahren Sie mehr über die Nutzung mit hohem Risiko.

- Verwalten von Apps: Erzwingen von Governanceaktionen wie Sanktionieren, Überprüfen oder Blockieren von Apps.

Auf diese Weise kann sich Ihre Organisation in die Lage versetzen, die gesamte Schatten-IT zu entdecken und zu steuern, die von ihren Mitarbeitern verwendet wird.

Automatisches Schützen vertraulicher Informationen und Aktivitäten

Um vertrauliche Informationen und Aktivitäten zu schützen, muss Ihre Organisation überwachen und steuern, wie sich Benutzer in Cloudanwendungen verhalten sollen. Zu diesem Zweck können Sie eine Vielzahl von Richtlinien erstellen, darunter:

- Zugriffsrichtlinien: Steuern des Zugriffs auf Benutzeranmeldungen bei Cloud-Apps. Sie verwenden z. B. rollenbasierte Zugriffssteuerungen, um Benutzern basierend auf ihrer Rolle nur den benötigten Zugriff zu gewähren.

- Aktivitätsrichtlinien: Überwachen sie bestimmte Benutzeraktivitäten in Apps.

- Dateirichtlinien: Scannen Sie Cloud-Apps nach bestimmten Dateien, Dateitypen und Daten wie proprietären oder persönlichen Informationen, und wenden Sie dann Governanceregeln auf diese Dateien an.

Diese Richtlinien, die Sie mithilfe von Cloud App Discovery-Tools erstellen können, ermöglichen es Ihnen, verdächtige Aktivitäten zu erkennen und in cloudbasierten Anwendungen entsprechend zu reagieren.

Ihre Organisation sollte auch die Überwachung und Kontrolle des Zugriffs auf Cloud-Apps in Echtzeit ermöglichen. Sie kann dann adaptive Zugriffssteuerungen für alle Apps verwenden. Sie können z. B. die Echtzeitüberwachung verwenden, um den Zugriff basierend auf mehreren Datenpunkten wie Standort, Gerät und App zum Zeitpunkt der Anmeldung dynamisch anzupassen und einzuschränken. Auf diese Weise können Sie Lecks und Verstöße in Echtzeit stoppen.

Stärkung des Schutzes vor Cyberbedrohung und bösartigen Apps

Cyberkriminelle entwickeln ihre Angriffstechniken und -Tools weiter, um Abwehrmaßnahmen zu verletzen und auf geschäftskritische und persönliche Informationen in Ihren Anwendungen zuzugreifen. Um Ihren Schutz vor den neuesten Angriffen und Angriffstools zu stärken, sollte Ihre Organisation erweiterte Cloud-App-Sicherheitsfunktionen verwenden, einschließlich:

- Verhaltensanalysen für Benutzer und Entitäten (User and Entity Behavioral Analytics, UEBA): Bewerten Sie das Verhalten und reagieren Sie mithilfe vieler Risikoindikatoren wie IP-Adressen, Anmeldefehler, Aktivitäten von inaktiven Konten oder verdächtigen Administratoranmeldungen.

- Anomalieerkennung: Erkennen und Reagieren auf ungewöhnliche Aktivitäten in Cloud-Apps. Beispielsweise lädt ein Benutzer plötzlich 500 GB Daten in eine Cloudspeicher-App hoch, wenn er dies noch nie zuvor getan hat.

- Schutz vor Schadsoftware: Erkennen von Schadsoftware mithilfe der aktuellsten Informationen in allen Apps. Zum Beispiel, um Aktivitäten zu erkennen, die mit einem neuen Schadsoftwaretyp verbunden sind, der kritische Daten als Host für Lösegeld enthält.

- Automatisierte Untersuchung und Behebung: Automatische Untersuchung und Behebung von Sicherheitswarnungen. Oder zulassen, dass ein Sicherheitsadministrator bestimmte Arten von Sicherheitswarnungen nach automatisierter Untersuchung behebt.

Ihre Organisation kann diese und andere Funktionen nutzen, um sich kontinuierlich vor einer sich entwickelnden Bedrohungslandschaft zu schützen.