Zero Trust und das Netzwerk

Das traditionelle Netzwerksicherheitsmodell basiert auf der Prämisse, dass Ihnen nach der Authentifizierung eine Berechtigungsstufe für den Zugriff auf Daten und Ressourcen im Netzwerk zugewiesen wird. Da sich jedoch immer mehr Unternehmen und Organisationen in Richtung cloudbasierter Dienste und hybrider Arbeitsmodelle bewegen, ist der Netzwerksicherheitsperimeter offen für Angriffe.

Netzwerksicherheit ist ein Schlachtfeld, das zwischen Sicherheitsteams, die die neuesten Tools verwenden, um Ihr Netzwerk, Ihre Daten und Ressourcen vor Angriffen zu schützen, und den Cyberkriminellen, die nach Sicherheitsrisiken suchen, die sie ausnutzen können, kämpfen. Sie möchten Zugriff auf Ihr Netzwerk erhalten, um Unterbrechungen zu verursachen und vertrauliche Daten zu finden, die sie stehlen und verkaufen können.

Zero Trust ist kein Tool, sondern ein Sicherheitsmodell. Bei der Verwendung dieses Modells, wenn es um die Sicherung Ihres Netzwerks geht, gibt es zwei Hauptziele:

- Versuchen Sie, den Schaden durch einen Angriff und die Rate, mit der er sich verbreitet, zu begrenzen.

- Erschweren Sie cyberkriminellen Angriffen auf Ihr Netzwerk.

Um diese Ziele zu erreichen, macht ein Netzwerk, das dem Zero Trust-Ansatz entspricht, die folgenden Behauptungen:

- Gehen Sie davon aus, dass Ihr Netzwerk nicht vor Angriffen geschützt ist.

- Bedrohungen, ob intern oder extern, sind in Ihrem Netzwerk ständig vorhanden.

- Der Speicherort eines Geräts in einem Netzwerk sollte nicht vertrauenswürdig sein.

- Jeder Benutzer und jedes Gerät sollte authentifiziert und autorisiert werden.

- Das Geräte- und Benutzerverhalten sollte von mehreren Datenpunkten dynamisch bewertet werden.

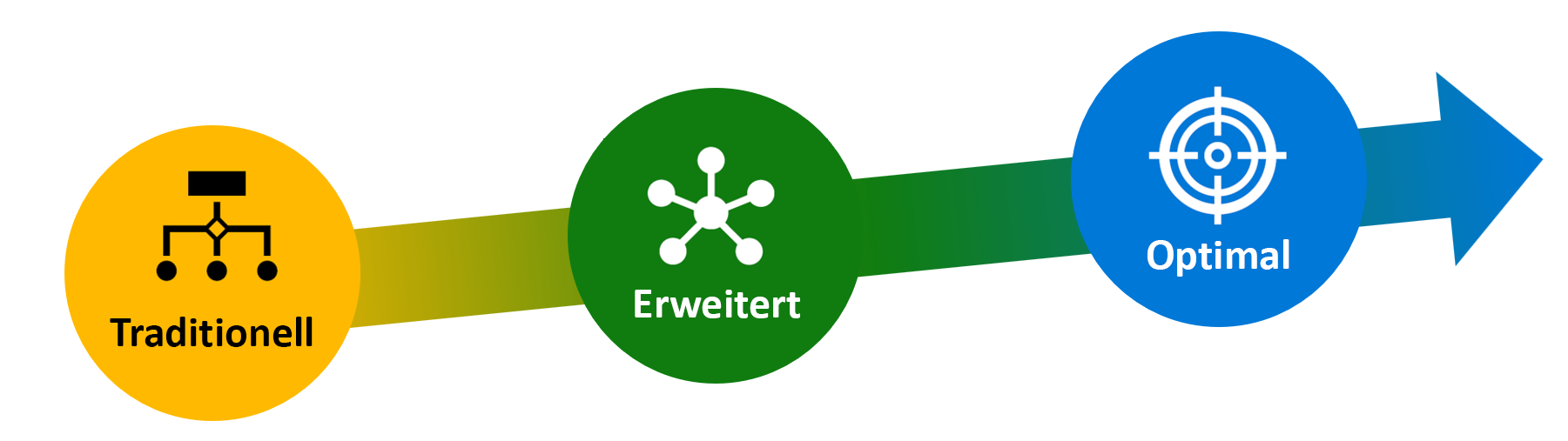

Zero Trust Reifegradmodell

Jede Organisation hat einen anderen Reifegrad, wenn es um die Netzwerksicherheit geht. Innerhalb Zero Trust gibt es ein Reifegradmodell, mit dem Sie wissen, wo Sie sich befinden. Es hat drei Kategorien: traditionell, fortgeschritten und optimal. Die meisten Organisationen befinden sich irgendwo zwischen traditionellen und fortgeschrittenen.

Herkömmlich

In der traditionellen Phase beginnen die meisten Organisationen, wenn sie einen Zero Trust Ansatz für ihre Netzwerke in Betracht ziehen. Es kann wie folgt zusammengefasst werden:

- Zugriffs- und Autorisierungsberechtigungen werden manuell verwaltet und größtenteils statisch.

- Auf einige Internetressourcen können Benutzer direkt zugreifen.

- Virtuelle private Netzwerke und offene Netzwerke bieten Zugriff auf die meisten Ressourcen.

- Geräte- und Benutzerworkloads werden auf bekannte Bedrohungen und statische Datenverkehrsfilterung überwacht.

- Interner und externer Datenverkehr ist verschlüsselt.

Fortgeschritten

Organisationen verbessern ihren Netzwerksicherheitsstatus und implementieren verbesserte Sicherheitsrichtlinien. Dies kann wie folgt zusammengefasst werden:

- Benutzerzugriffsberechtigungen für Netzwerk und Daten werden mit Sicherheitsrichtlinien verwaltet.

- Der Zugriff auf Cloud-Apps, Internetressourcen und vertrauliche private Netzwerke hat jetzt eingeschränkten Zugriff.

- Der Netzwerkdatenverkehr wird überwacht.

- Der meiste interne und externe Datenverkehr wird verschlüsselt.

Optimal

Auf der Zero Trust Reifegradskala ist dies der Ort, an dem alle Organisationen sein möchten. Sie haben umfangreiche Sicherheitsänderungen implementiert. Es kann wie folgt zusammengefasst werden:

- Verwendung adaptiver Zugriffsberechtigungen, die automatisch basierend auf Benutzernutzung und Datenrisiko überprüft werden.

- Jede Benutzer- oder Gerätesitzung wird kontinuierlich anhand mehrerer Datenpunkte anhand von Richtlinien ausgewertet – der Zugriff wird widerrufen, wenn eine Richtlinie verletzt wird.

- Der gesamte Netzwerkdatenverkehr wird überwacht, um potenzielle Bedrohungen zu erkennen, und der Administrator wird benachrichtigt, wenn eine Bedrohung gefunden wird.

- Der gesamte Daten- und Netzwerkdatenverkehr wird von Ende zu Ende verschlüsselt.

Überall in Ihrer Organisation können Sie mithilfe einer Zero Trust-Strategie die Netzwerksicherheit verbessern und Ihre Ressourcen, Ressourcen und Daten besser schützen.