Entsperren eines verschlüsselten Linux-Datenträgers für die Offlinereparatur

In diesem Artikel wird beschrieben, wie Sie einen Azure Disk Encryption(ADE)-fähigen Betriebssystemdatenträger für die Offlinereparatur entsperren.

Azure Disk Encryption kann auf von Microsoft unterstützte virtuelle Linux-Computer (VMs) angewendet werden. Im Folgenden finden Sie einige grundlegende Anforderungen zum Aktivieren von Azure Disk Encryption auf virtuellen Linux-Computern:

- Azure Key Vault

- Azure CLI- oder Windows PowerShell-Cmdlets

- Device-mapper (DM)-Crypt

Symptome

Wenn ADE auf dem Betriebssystemdatenträger aktiviert ist, erhalten Sie möglicherweise die folgenden Fehlermeldungen, nachdem Sie versucht haben, den Datenträger auf einer Reparatur-VM bereitzustellen:

mount: falscher FS-Typ, ungültige Option, ungültiger Superblock auf /dev/sda2, fehlende Codepage oder Hilfsprogramm oder anderer Fehler

mount: unbekannter Dateisystemtyp "LVM2_member"

Vorbereitung

Bevor Sie den verschlüsselten Betriebssystemdatenträger für die Offlinereparatur entsperren, führen Sie die folgenden Aufgaben aus:

- Vergewissern Sie sich, dass ADE auf dem Datenträger aktiviert ist.

- Bestimmen Sie, ob der Betriebssystemdatenträger ADE Version 0 (Dual-Pass-Verschlüsselung) oder ADE-Version 1 (Single-Pass-Verschlüsselung) verwendet.

- Bestimmen Sie, ob der Betriebssystemdatenträger verwaltet oder nicht verwaltet wird.

- Wählen Sie die Methode aus, um den verschlüsselten Datenträger zu entsperren.

Überprüfen, ob ADE auf dem Datenträger aktiviert ist

Sie können diesen Schritt über die Azure-Portal, PowerShell oder die Azure-Befehlszeilenschnittstelle (Azure CLI) ausführen.

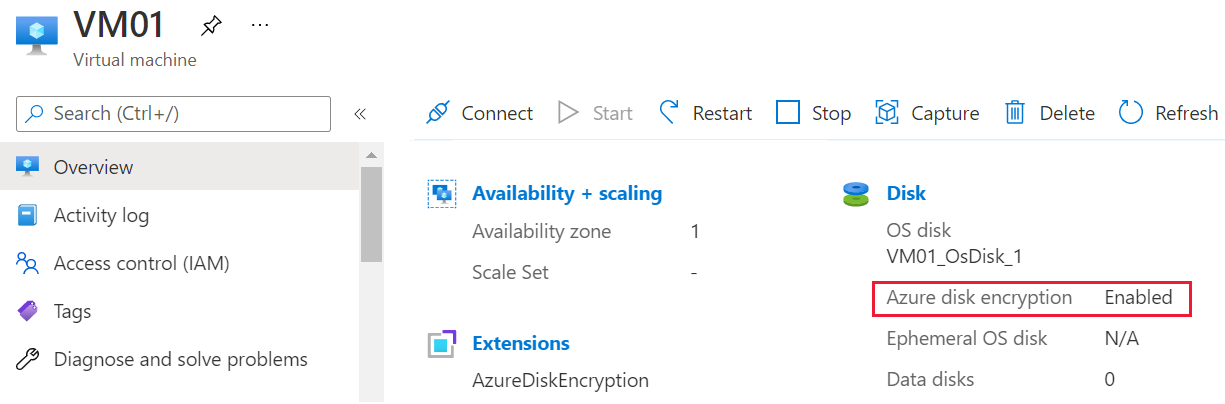

Azure-Portal

Zeigen Sie das Blatt Übersicht für den fehlerhaften virtuellen Computer im Azure-Portal an. Unter Datenträger wird der Azure Disk Encryption-Eintrag entweder als Aktiviert oder Nicht aktiviert angezeigt, wie im folgenden Screenshot gezeigt.

PowerShell

Sie können das Get-AzVmDiskEncryptionStatus Cmdlet verwenden, um zu bestimmen, ob die Betriebssystem- oder Datenvolumes für einen virtuellen Computer mit ADE verschlüsselt werden. Die folgende Beispielausgabe gibt an, dass die ADE-Verschlüsselung auf dem Betriebssystemvolume aktiviert ist:

Get-AzVmDiskEncryptionStatus -ResourceGroupName "ResourceGroupName" -VMName "VmName"

Weitere Informationen zum Get-AzureRmDiskEncryptionStatus Cmdlet finden Sie unter Get-AzVMDiskEncryptionStatus (Az.Compute).

Azure CLI

Sie können den az vm encryption show Befehl verwenden, um zu überprüfen, ob ADE auf VM-Datenträgern aktiviert ist:

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

Weitere Informationen zum az vm encryption show Befehl finden Sie unter az vm encryption show.

Hinweis

Wenn ADE auf dem Datenträger nicht aktiviert ist, erfahren Sie im folgenden Artikel, wie Sie einen Datenträger an eine Reparatur-VM anfügen: Problembehandlung für einen virtuellen Linux-Computer durch Anfügen des Betriebssystemdatenträgers an eine Reparatur-VM.

Bestimmen Sie, ob der Betriebssystemdatenträger ADE-Version 0 (Dual-Pass-Verschlüsselung) oder ADE-Version 1 (Single-Pass-Verschlüsselung) verwendet.

Sie können die ADE-Version im Azure-Portal identifizieren, indem Sie die Eigenschaften der VM öffnen und dann Erweiterungen auswählen, um das Blatt Erweiterungen zu öffnen. Zeigen Sie auf dem Blatt Erweiterungen die Versionsnummer von AzureDiskEncryptionForLinux an.

- Wenn die Versionsnummer lautet

0.*, verwendet der Datenträger duale Verschlüsselung. - Wenn die Versionsnummer oder eine höhere Version ist

1.*, verwendet der Datenträger die Single-Pass-Verschlüsselung.

Wenn Ihr Datenträger ADE-Version 0 (Dual-Pass-Verschlüsselung) verwendet, verwenden Sie die Methode 3 , um den Datenträger zu entsperren.

Bestimmen, ob der Betriebssystemdatenträger verwaltet oder nicht verwaltet wird

Wenn Sie nicht wissen, ob der Betriebssystemdatenträger verwaltet oder nicht verwaltet ist, lesen Sie Ermitteln, ob der Betriebssystemdatenträger verwaltet oder nicht verwaltet ist.

Wenn der Betriebssystemdatenträger ein nicht verwalteter Datenträger ist, führen Sie die Schritte unter Methode 3 aus, um den Datenträger zu entsperren.

Wählen Sie die Methode zum Entsperren des verschlüsselten Datenträgers aus.

Wählen Sie eine der folgenden Methoden aus, um den verschlüsselten Datenträger zu entsperren:

- Wenn der Datenträger mit ADE Version 1 verwaltet und verschlüsselt wird und Ihre Infrastruktur- und Unternehmensrichtlinie es Ihnen ermöglicht, einer Reparatur-VM eine öffentliche IP-Adresse zuzuweisen, verwenden Sie Methode 1: Automatisches Entsperren des verschlüsselten Datenträgers mithilfe des Befehls az vm repair.

- Wenn Ihr Datenträger sowohl verwaltet als auch mit ADE Version 1 verschlüsselt wird, Ihre Infrastruktur- oder Unternehmensrichtlinie sie jedoch daran hindert, einer Reparatur-VM eine öffentliche IP-Adresse zuzuweisen, verwenden Sie Methode 2: Entsperren des verschlüsselten Datenträgers durch die Schlüsseldatei im BEK-Volume. Ein weiterer Grund für diese Methode ist, wenn Ihnen die Berechtigungen zum Erstellen einer Ressourcengruppe in Azure fehlen.

- Wenn eine dieser Methoden fehlschlägt oder der Datenträger nicht verwaltet oder mit ADE Version 1 (Dual-Pass-Verschlüsselung) verschlüsselt wird, führen Sie die Schritte unter Methode 3 aus, um den Datenträger zu entsperren.

Methode 1: Automatisches Entsperren des verschlüsselten Datenträgers mithilfe des Befehls az vm repair

Diese Methode basiert auf az vm repair-Befehlen , um automatisch eine Reparatur-VM zu erstellen, den Betriebssystemdatenträger der fehlerhaften Linux-VM an diese Reparatur-VM anzufügen und dann den Datenträger zu entsperren, wenn er verschlüsselt ist. Diese Methode erfordert die Verwendung einer öffentlichen IP-Adresse für die Reparatur-VM und entsperrt den verschlüsselten Datenträger unabhängig davon, ob der ADE-Schlüssel entpackt oder mithilfe eines Schlüsselverschlüsselungsschlüssels (Key Encryption Key, KEK) umschlossen wird.

Um den virtuellen Computer mithilfe dieser automatisierten Methode zu reparieren, führen Sie die Schritte unter Reparieren einer Linux-VM mithilfe der Reparaturbefehle für virtuelle Azure-Computer aus.

Wenn Ihre Infrastruktur- und Unternehmensrichtlinie es Ihnen nicht erlaubt, eine öffentliche IP-Adresse zuzuweisen, oder wenn der az vm repair Befehl den Datenträger nicht entsperrt, wechseln Sie zur nächsten Methode.

Methode 2: Entsperren des verschlüsselten Datenträgers durch die Schlüsseldatei im BEK-Volume

Führen Sie die folgenden Schritte aus, um den verschlüsselten Datenträger manuell zu entsperren und einzuhängen:

-

Sie müssen den verschlüsselten Datenträger anfügen, wenn Sie die Reparatur-VM erstellen. Dies liegt daran, dass das System erkennt, dass der angefügte Datenträger verschlüsselt ist. Daher ruft sie den ADE-Schlüssel aus Ihrem Azure-Schlüsseltresor ab und erstellt dann ein neues Volume mit dem Namen "BEK VOLUME", um die Schlüsseldatei zu speichern.

Identifizieren Sie die Headerdatei in der Startpartition des verschlüsselten Betriebssystems.

Entsperren Sie den verschlüsselten Datenträger mithilfe der ADE-Schlüsseldatei und der Headerdatei.

Binden Sie die Partition ein: LVM, RAW oder Nicht-LVM.

Erstellen einer Reparatur-VM

Nehmen Sie eine Momentaufnahme des verschlüsselten Betriebssystemdatenträgers.

Erstellen Sie einen Datenträger aus der Momentaufnahme. Wählen Sie für den neuen Datenträger denselben Standort und dieselbe Verfügbarkeitszone wie die des virtuellen Computers aus, der das Problem repariert werden soll.

Erstellen Sie einen virtuellen Computer, der auf den folgenden Richtlinien basiert:

- Wählen Sie im Azure Marketplace das gleiche Image für die Reparatur-VM aus, die für den fehlerhaften virtuellen Computer verwendet wurde. (Die Betriebssystemversion sollte identisch sein.)

- Wählen Sie eine Größe aus, die dem virtuellen Computer mindestens 8 GB Arbeitsspeicher zuweist.

- Weisen Sie diese neue VM der gleichen Ressourcengruppe, Region und Verfügbarkeitseinstellungen zu, die Sie für den neuen Datenträger verwendet haben, den Sie in Schritt 2 erstellt haben.

Fügen Sie auf der Seite Datenträger des Assistenten zum Erstellen eines virtuellen Computers den neuen Datenträger (den Sie gerade aus dem Momentaufnahme erstellt haben) als Datenträger an.

Wichtig

Da die Verschlüsselungseinstellungen nur während der VM-Erstellung erkannt werden, stellen Sie sicher, dass Sie den Datenträger beim Erstellen des virtuellen Computers anfügen. Dadurch kann dem virtuellen Computer automatisch ein Volume hinzugefügt werden, das die ADE-Schlüsseldatei enthält.

Aufheben der Bereitstellung aller bereitgestellten Partitionen auf dem verschlüsselten Datenträger

Nachdem die Reparatur-VM erstellt wurde, stellen Sie eine SSH-Verbindung mit Ihrer Reparatur-VM her, melden Sie sich mit den entsprechenden Anmeldeinformationen an, und erhöhen Sie dann das Konto auf den Stamm:

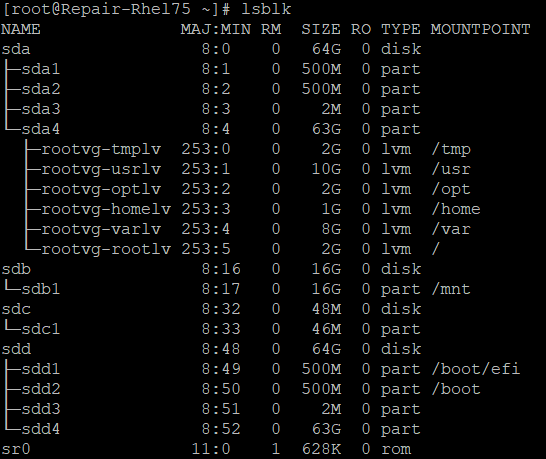

sudo -sListen Sie die angeschlossenen Geräte mit dem Befehl lsblk auf. In der Ausgabe sollten mehrere angefügte Datenträger angezeigt werden. Zu diesen Datenträgern gehören der aktive Betriebssystemdatenträger und der verschlüsselte Datenträger. Sie können in beliebiger Reihenfolge angezeigt werden.

Identifizieren Sie den verschlüsselten Datenträger anhand der folgenden Informationen:

- Der Datenträger verfügt über mehrere Partitionen.

- Der Datenträger listet das Stammverzeichnis ("/") nicht als Bereitstellungspunkt für seine Partitionen auf.

- Der Datenträger entspricht der Größe, die Sie beim Erstellen aus dem Momentaufnahme notiert haben.

Im folgenden Beispiel gibt die Ausgabe an, dass "sdd" der verschlüsselte Datenträger ist. Dies ist der einzige Datenträger, der mehrere Partitionen aufweist und "/" nicht als Bereitstellungspunkt auflistet.

Heben Sie die Bereitstellung aller Partitionen auf dem verschlüsselten Datenträger auf, die im Dateisystem bereitgestellt wurden. Im vorherigen Beispiel müssten Sie beispielsweise die Bereitstellung von "/boot/efi"* und "/boot" aufheben.

umount /boot/efi umount /boot

Identifizieren der ADE-Schlüsseldatei

Sie müssen sowohl über die Schlüsseldatei als auch über die Headerdatei verfügen, um den verschlüsselten Datenträger zu entsperren. Die Schlüsseldatei wird auf dem BEK-Volume gespeichert, und die Headerdatei befindet sich in der Startpartition des verschlüsselten Betriebssystemdatenträgers.

Bestimmen Sie, welche Partition das BEK-Volume ist:

lsblk -fs | grep -i bekDie folgende Beispielausgabe gibt an, dass sdb1 das BEK-Volume ist:

>sdb1 vfat BEK VOLUME 04A2-FE67Wenn kein BEK-Volume vorhanden ist, erstellen Sie die Reparatur-VM neu, indem Sie den verschlüsselten Datenträger anfügen. Wenn das BEK-Volume immer noch nicht automatisch angefügt wird, probieren Sie Methode 3 aus, um das BEK-Volume abzurufen.

Erstellen Sie ein Verzeichnis mit dem Namen "azure_bek_disk" im Ordner "/mnt":

mkdir /mnt/azure_bek_diskBinden Sie das BEK-Volume im Verzeichnis "/mnt/azure_bek_disk" ein. Wenn sdb1 beispielsweise das BEK-Volume ist, geben Sie den folgenden Befehl ein:

mount /dev/sdb1 /mnt/azure_bek_diskListen Sie die verfügbaren Geräte erneut auf:

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTHinweis: Sie sehen, dass die Partition, die Sie als BEK-Volume festgelegt haben, jetzt in "/mnt/azure_bek_disk" eingebunden ist.

Zeigen Sie den Inhalt im Verzeichnis "/mnt/azure_bek_disk/" an:

ls -l /mnt/azure_bek_diskIn der Ausgabe sollten die folgenden Dateien angezeigt werden (die ADE-Schlüsseldatei lautet "LinuxPassPhraseFileName"):

>total 1 -rwxr-xr-x 1 root root 148 Aug 4 01:04 CRITICAL_DATA_WARNING_README.txt -r-xr-xr-x 1 root root 172 Aug 4 01:04 LinuxPassPhraseFileNameMöglicherweise werden mehrere "LinuxPassPhraseFileName" angezeigt, wenn mehr als ein Datenträger an den verschlüsselten virtuellen Computer angefügt ist. Der "LinuxPassPhraseFileName" wird entsprechend der Anzahl der Datenträger in der gleichen Reihenfolge wie ihre logischen Einheitennummern (Logical Unit Numbers, LUNs) aufgelistet.

Identifizieren der Headerdatei

Die Startpartition des verschlüsselten Datenträgers enthält die Headerdatei. Sie verwenden diese Datei zusammen mit der Schlüsseldatei "LinuxPassPhraseFileName", um den verschlüsselten Datenträger zu entsperren.

Verwenden Sie den folgenden Befehl, um ausgewählte Attribute der verfügbaren Datenträger und Partitionen anzuzeigen:

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTIdentifizieren Sie auf dem verschlüsselten Datenträger die Betriebssystempartition (Stammpartition). Dies ist die größte Partition auf dem verschlüsselten Datenträger. In der vorherigen Beispielausgabe lautet die Betriebssystempartition "sda4". Diese Partition muss angegeben werden, wenn Sie den Entsperrbefehl ausführen.

Erstellen Sie im Stammverzeichnis ("/") der Dateistruktur ein Verzeichnis, in das die Stammpartition des verschlüsselten Datenträgers eingebunden werden soll. Sie verwenden dieses Verzeichnis später, nachdem der Datenträger entsperrt wurde. Um sie von der aktiven Betriebssystempartition der Reparatur-VM zu unterscheiden, geben Sie ihr den Namen "investigateroot".

mkdir /{investigateboot,investigateroot}Identifizieren Sie auf dem verschlüsselten Datenträger die Startpartition, die die Headerdatei enthält. Auf dem verschlüsselten Datenträger ist die Startpartition die zweitgrößte Partition, die keinen Wert in der LABEL- oder PARTLABEL-Spalte anzeigt. In der vorherigen Beispielausgabe lautet die Startpartition des verschlüsselten Datenträgers "sda2".

Binden Sie die Startpartition, die Sie in Schritt 4 identifiziert haben, in das Verzeichnis /investigateboot/ ein. Im folgenden Beispiel ist die Startpartition des verschlüsselten Datenträgers sda2. Der Speicherort auf Ihrem System kann sich jedoch unterscheiden.

mount /dev/sda2 /investigateboot/Wenn beim Einbinden der Partition ein Fehler auftritt und die Fehlermeldung "falscher FS-Typ, ungültige Option, ungültiger Superblock" zurückgegeben wird, versuchen Sie es erneut, indem Sie den

mount -o nouuidBefehl verwenden, wie im folgenden Beispiel gezeigt:mount -o nouuid /dev/sda2 /investigateboot/Listet die Dateien auf, die sich im Verzeichnis /investigateboot/ befinden. Das Unterverzeichnis "luks" enthält die Headerdatei, die Sie zum Entsperren des Datenträgers benötigen.

Listet die Dateien auf, die sich im Verzeichnis /investigateboot/luks/ befinden. Die Headerdatei heißt "osluksheader".

ls -l /investigateboot/luks

Verwenden der ADE-Schlüsseldatei und der Headerdatei zum Entsperren des Datenträgers

Verwenden Sie den

cryptsetup luksOpenBefehl , um die Stammpartition auf dem verschlüsselten Datenträger zu entsperren. Wenn der Pfad zur Stammpartition, die das verschlüsselte Betriebssystem enthält, beispielsweise /dev/sda4 lautet und Sie der entsperrten Partition den Namen "osencrypt" zuweisen möchten, führen Sie den folgenden Befehl aus:cryptsetup luksOpen --key-file /mnt/azure_bek_disk/LinuxPassPhraseFileName --header /investigateboot/luks/osluksheader /dev/sda4 osencryptNachdem Sie den Datenträger entsperrt haben, heben Sie die Bereitstellung der Startpartition des verschlüsselten Datenträgers aus dem Verzeichnis /investigateboot/ auf:

umount /investigateboot/Hinweis: Sie müssen diese Partition später in ein anderes Verzeichnis einbinden.

Der nächste Schritt besteht darin, die Partition einzuhängen, die Sie gerade entsperrt haben. Die Methode, die Sie zum Einbinden der Partition verwenden, hängt vom Gerätezuordnungsframework (LVM oder Nicht-LVM) ab, das vom Datenträger verwendet wird.

Listen Sie die Geräteinformationen zusammen mit dem Dateisystemtyp auf:

lsblk -o NAME,FSTYPESie sehen die entsperrte Partition und den Namen, den Sie ihr zugewiesen haben (in unserem Beispiel lautet dieser Name "osencrypt"):

- Informationen zur LVM-Partition wie "LVM_member" finden Sie unter Einbinden der LVM-PartitionRAW oder nicht-LVM.

- Informationen zur Nicht-LVM-Partition finden Sie unter Einbinden der Nicht-LVM-Partition.

Einbinden der entsperrten Partition und Eintritt in die chroot-Umgebung (nur LVM)

Wenn die Datenträger das LVM-Gerätezuordnungsframework verwenden, müssen Sie zusätzliche Schritte ausführen, um den Datenträger einzuhängen und in die chroot-Umgebung zu wechseln. Um das chroot-Tool zusammen mit dem verschlüsselten Datenträger zu verwenden, müssen die entsperrte Partition ("osencrypt") und ihre logischen Volumes als die Volumegruppe mit dem Namen rootvg erkannt werden. Standardmäßig sind die Betriebssystempartition der Reparatur-VM und die zugehörigen logischen Volumes jedoch bereits einer Volumegruppe mit dem Namen rootvg zugewiesen. Wir müssen diesen Konflikt lösen, bevor wir fortfahren können.

Verwenden Sie den

pvsBefehl, um die Eigenschaften der physischen LVM-Volumes anzuzeigen. Möglicherweise werden Warnmeldungen wie im folgenden Beispiel angezeigt, die darauf hinweisen, dass die entsperrte Partition ("/dev/mapper/osencrypt") und ein anderes Gerät doppelte UUIDs (Universally Unique Identifier) verwenden. Alternativ werden möglicherweise zwei Partitionen angezeigt, die rootvg zugewiesen sind.Hinweis

Sie möchten, dass nur die entsperrte Partition ("osencrypt") der Volumegruppe rootvg zugewiesen wird, damit Sie über das Hilfsprogramm chroot auf die logischen Volumes zugreifen können. Um dieses Problem zu beheben, importieren Sie die Partition vorübergehend in eine andere Volumegruppe und aktivieren diese Volumegruppe. Als Nächstes benennen Sie die aktuelle Rootvg-Volumegruppe um. Erst nachdem Sie die chroot-Umgebung eingegeben haben, benennen Sie die Volumegruppe des verschlüsselten Datenträgers in "rootvg" um.

Zuweisen der entsperrten Partition (Beispiel)

Importieren Sie die neu entsperrte Partition in eine neue Volumegruppe. In diesem Beispiel nennen wir die neue Volumegruppe vorübergehend "rescuemevg". Importieren Sie die neu entsperrte Partition in eine neue Volumegruppe. In diesem Beispiel nennen wir die neue Volumegruppe vorübergehend "rescuemevg".

Aktivieren Sie die neue Volumegruppe:

vgimportclone -n rescuemevg /dev/mapper/osencrypt vgchange -a y rescuemevgBenennen Sie die alte Rootvg-Volumegruppe um. In diesem Beispiel verwenden wir den Namen "oldvg".

vgrename rootvg oldvgFühren Sie aus

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINT, um die verfügbaren Geräte zu überprüfen. Nun sollten beide Volumegruppen nach den Namen aufgelistet werden, die Sie ihnen zugewiesen haben.Binden Sie das logische Volume rescuemevg/rootlv im Verzeichnis /investigateroot/ ein, ohne die doppelten UUIDs zu verwenden:

umount /investigateboot mount -o nouuid /dev/rescuemevg/rootlv /investigateroot/Nun wird die Stammpartition der fehlerhaften VM entsperrt und eingebunden, und Sie sollten auf die Stammpartition zugreifen können, um die Probleme zu beheben. Weitere Informationen finden Sie unter Behandeln von Startproblemen virtueller Linux-Computer aufgrund von Dateisystemfehlern.

Wenn Sie jedoch das Hilfsprogramm chroot für die Problembehandlung verwenden möchten, fahren Sie mit den folgenden Schritten fort.

Binden Sie die Startpartition des verschlüsselten Datenträgers in das Verzeichnis /investigateroot/boot/ ein, ohne die doppelten UUIDs zu verwenden. (Denken Sie daran, dass die Startpartition des verschlüsselten Datenträgers die zweitgrößte ist, der keine Partitionsbezeichnung zugewiesen ist.) In unserem aktuellen Beispiel lautet die Startpartition des verschlüsselten Datenträgers sda2.

mount -o nouuid /dev/sda2 /investigateroot/bootBinden Sie die EFI-Systempartition des verschlüsselten Datenträgers in das Verzeichnis /investigateroot/boot/efi ein. Sie können diese Partition anhand ihrer Bezeichnung identifizieren. In unserem aktuellen Beispiel lautet die EFI-Systempartition sda1.

mount /dev/sda1 /investigateroot/boot/efiBinden Sie die verbleibenden nicht bereitgestellten logischen Volumes in der Volumegruppe des verschlüsselten Datenträgers in Unterverzeichnisse von "/investigateroot/" ein:

mount -o nouuid /dev/mapper/rescuemevg-varlv /investigateroot/var mount -o nouuid /dev/mapper/rescuemevg-homelv /investigateroot/home mount -o nouuid /dev/mapper/rescuemevg-usrlv /investigateroot/usr mount -o nouuid /dev/mapper/rescuemevg-tmplv /investigateroot/tmp mount -o nouuid /dev/mapper/rescuemevg-optlv /investigateroot/optÄndern Sie das Active Directory in die bereitgestellte Stammpartition auf dem verschlüsselten Datenträger:

cd /investigaterootGeben Sie die folgenden Befehle ein, um die chroot-Umgebung vorzubereiten:

mount -t proc proc proc mount -t sysfs sys sys/ mount -o bind /dev dev/ mount -o bind /dev/pts dev/pts/ mount -o bind /run run/Geben Sie die chroot-Umgebung ein:

chroot /investigateroot/Benennen Sie die Volumegruppe rescuemevg in "rootvg" um, um Konflikte oder mögliche Probleme mit grub und initramfs zu vermeiden. Behalten Sie die gleiche Namenskonvention bei, wenn Sie initramfs erneut generieren. Arbeiten Sie aufgrund der Änderungen an den vg-Namen an der Rettungs-VM. Es ist nicht mehr nützlich, wenn Sie es neu starten. Die Rettungs-VM sollte als temporäre VM betrachtet werden.

vgrename rescuemevg rootvgBehandeln von Problemen in der chroot-Umgebung. Beispielsweise können Sie Protokolle lesen oder ein Skript ausführen. Weitere Informationen finden Sie unter Ausführen von Fixes in der chroot-Umgebung.

Beenden Sie chroot, und tauschen Sie den Betriebssystemdatenträger aus.

Binden Sie den entsperrten Datenträger ein, und geben Sie die chroot-Umgebung (RAW/Non-LVM) ein.

Erstellen Sie im Stammverzeichnis ("/") der Dateistruktur ein Verzeichnis, in das die Stammpartition des verschlüsselten Datenträgers eingebunden werden soll. Sie verwenden dieses Verzeichnis später, nachdem der Datenträger entsperrt wurde. Um sie von der aktiven Betriebssystempartition der Reparatur-VM zu unterscheiden, nennen Sie sie "investigateroot".

mkdir /{investigateboot,investigateroot}Binden Sie die neu entsperrte Partition ("osencrypt") im Verzeichnis /investigateroot/ ein:

mount /dev/mapper/osencrypt /investigateroot/Wenn beim Einbinden der Partition ein Fehler auftritt und die Fehlermeldung "falscher FS-Typ, ungültige Option, ungültiger Superblock" zurückgegeben wird, versuchen Sie es mit dem Einbindungsbefehl

-o nouuiderneut:mount -o nouuid /dev/mapper/osencrypt /investigateroot/Versuchen Sie, den Inhalt des Verzeichnisses /investigateroot/ anzuzeigen, um zu überprüfen, ob die bereitgestellte Partition jetzt entsperrt ist:

ls /investigateroot/Nun ist die Stammpartition der fehlerhaften VM entsperrt und eingebunden. Sie können auf die Stammpartition zugreifen, um die Probleme zu beheben. Weitere Informationen finden Sie unter Behandeln von Startproblemen bei virtuellen Linux-Computern aufgrund von Dateisystemfehlern.

Wenn Sie jedoch das Hilfsprogramm chroot für die Problembehandlung verwenden möchten, fahren Sie mit dem nächsten Schritt fort.

Verwenden Sie den Befehl

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINT, um die verfügbaren Geräte zu überprüfen. Identifizieren Sie die Startpartition auf dem verschlüsselten Datenträger als zweitgrößte Partition, der keine Bezeichnung zugewiesen ist.Binden Sie die Startpartition auf dem verschlüsselten Datenträger in das Verzeichnis "/investigateroot/boot/" ein, wie im folgenden Beispiel gezeigt:

mount /dev/sdc2 /investigateroot/boot/Ändern Sie das Active Directory in die bereitgestellte Stammpartition auf dem verschlüsselten Datenträger:

cd /investigaterootGeben Sie die folgenden Befehle ein, um die chroot-Umgebung vorzubereiten:

mount -t proc proc proc mount -t sysfs sys sys/ mount -o bind /dev dev/ mount -o bind /dev/pts dev/pts/ mount -o bind /run run/Geben Sie die chroot-Umgebung ein:

chroot /investigateroot/Behandeln von Problemen in der chroot-Umgebung. Sie können Protokolle lesen oder ein Skript ausführen. Weitere Informationen finden Sie unter Ausführen von Fixes in der chroot-Umgebung.

Beenden Sie chroot, und tauschen Sie den Betriebssystemdatenträger aus.

Methode 3: Erneutes Verschlüsseln des Datenträgers zum Abrufen der Schlüsseldatei und Entsperren des verschlüsselten Datenträgers

Erstellen Sie die Reparatur-VM, und fügen Sie eine Kopie des gesperrten Datenträgers an eine Reparatur-VM an:

- Informationen zu einem verwalteten Datenträger finden Sie unter Problembehandlung für einen virtuellen Linux-Computer durch Anfügen des verwalteten Betriebssystemdatenträgers an eine Reparatur-VM.

- Verwenden Sie für einen nicht verwalteten Datenträger die Storage-Explorer, um eine Kopie des Betriebssystemdatenträgers des betroffenen virtuellen Computers zu erstellen. Weitere Informationen finden Sie unter Anfügen eines nicht verwalteten Datenträgers an einen virtuellen Computer zur Offlinereparatur.

Nachdem Sie den verschlüsselten Datenträger als Datenträger an die Reparatur-VM angefügt haben, verwenden Sie die Key Vault und key Encrypted Key (KEK), die für den ursprünglichen virtuellen Computer verwendet wurden, um diesen Datenträger erneut zu verschlüsseln. Bei diesem Prozess wird automatisch ein BEK-Volume generiert und eingebunden, indem eine BKE-Schlüsseldatei auf der Reparatur-VM verwendet wird. Sie dürfen die Option EncryptFormatAll nicht verwenden, da die ADE-Erweiterung den Startsektor auf dem Datenträger verschlüsseln könnte.

Wenn die ursprüngliche VM mit umschlossenem BEK verschlüsselt ist, führen Sie den folgenden Befehl aus.

az vm encryption enable -g "resource group" --name "VMName" --disk-encryption-keyvault "keyvault" --key-encryption-key "kek" --volume-type "data"Wenn die ursprüngliche VM von BEK verschlüsselt ist, führen Sie den folgenden Befehl aus:

az vm encryption enable -g "resource group" --name "VMName" --disk-encryption-keyvault "keyvault" --volume-type "data"Führen Sie den folgenden Befehl aus, um die Werte für disk-encryption-keyvault und key-encryption-key zu bestimmen:

az vm encryption show --name "OriginalVmName" --resource-group "ResourceGroupName"In der folgenden Tabelle finden Sie die Werte in der Ausgabe. Wenn der Wert keyEncryptionKey leer ist, wird Ihre VM von BEK verschlüsselt.

Parameter Wert in der Ausgabe Beispiel disk-encryption-keyvault diskEncryptionKey:id /subscriptions/deb73ff9-0000-0000-0000-0000c7a96d37/resourceGroups/Thomas/providers/Microsoft.KeyVault/vaults/ContosoKeyvault schlüssel-encryption-key keyEncryptionKey:KeyURI https://ContosoKeyvault.vault.azure.net/keys/mykey/00000000987145a3b79b0ed415fa0000

Führen Sie den folgenden Befehl aus, um zu überprüfen, ob ein neuer Datenträger angefügt ist:

lsblk -fWenn ein neuer Datenträger angefügt ist, wechseln Sie zu Identifizieren der ADE-Schlüsseldatei im BEK-Volume, und führen Sie dann die angegebenen Schritte zum Entsperren des Datenträgers aus.

Nächste Schritte

Wenn Beim Herstellen einer Verbindung mit Ihrem virtuellen Computer Probleme auftreten, lesen Sie Problembehandlung bei SSH-Verbindungen mit einer Azure-VM.

Kontaktieren Sie uns für Hilfe

Wenn Sie Fragen haben oder Hilfe mit Ihren Azure-Gutschriften benötigen, dann erstellen Sie beim Azure-Support eine Support-Anforderung oder fragen Sie den Azure Community-Support. Sie können auch Produktfeedback an die Azure Feedback Community senden.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für