Problembehandlung bei der Bereitstellung von Zertifikaten, die von SCEP für Geräte in Microsoft Intune bereitgestellt werden

Dieser Artikel enthält Anleitungen zur Problembehandlung, die Ihnen helfen, die Übermittlung von Zertifikaten an Geräte zu untersuchen, wenn Sie das Simple Certificate Enrollment-Protokoll (SCEP) zum Bereitstellen von Zertifikaten in Intune verwenden. Nachdem der NDES-Server (Network Device Enrollment Service) das angeforderte Zertifikat für ein Gerät von der Zertifizierungsstelle (CA) erhalten hat, übergibt er dieses Zertifikat zurück an das Gerät.

Dieser Artikel bezieht sich auf Schritt 5 des SCEP-Kommunikationsworkflows. Übermittlung des Zertifikats an das Gerät, das die Zertifikatanforderung übermittelt hat.

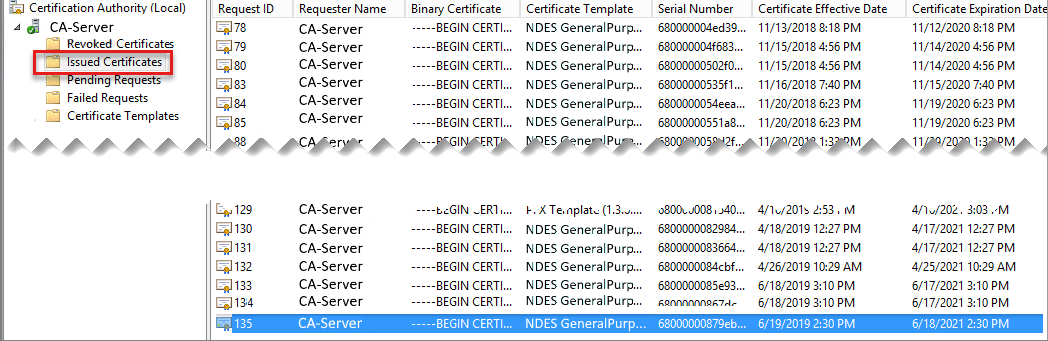

Überprüfen der Zertifizierungsstelle

Wenn die Zertifizierungsstelle das Zertifikat ausgestellt hat, wird auf der Zertifizierungsstelle ein Eintrag ähnlich dem folgenden Beispiel angezeigt:

Überprüfen des Geräts

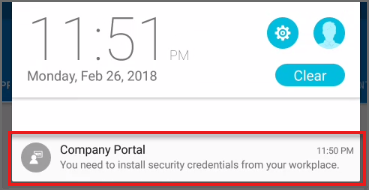

Android

Für geräteadministratorregistrierungen Geräte wird eine Benachrichtigung ähnlich der folgenden Abbildung angezeigt, in der Sie aufgefordert werden, das Zertifikat zu installieren:

Für Android Enterprise oder Samsung Knox erfolgt die Zertifikatinstallation automatisch und automatisch.

Um ein installiertes Zertifikat unter Android anzuzeigen, verwenden Sie eine Drittanbieter-Zertifikatanzeige-App.

Sie können auch das OMADM-Protokoll der Geräte überprüfen. Suchen Sie nach Einträgen, die den folgenden Beispielen ähneln, die bei der Installation von Zertifikaten protokolliert werden:

Ein Stammzertifikat:

2018-02-27T04:50:52.1890000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeRootCertInstallStateMachine 9595 9 Root cert '17…' state changed from CERT_INSTALL_REQUESTED to CERT_INSTALL_REQUESTED

2018-02-27T04:53:31.1300000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeRootCertInstallStateMachine 9595 0 Root cert '17…' state changed from CERT_INSTALL_REQUESTED to CERT_INSTALLING

2018-02-27T04:53:32.0390000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeRootCertInstallStateMachine 9595 14 Root cert '17…' state changed from CERT_INSTALLING to CERT_INSTALL_SUCCESS

Über SCEP bereitgestelltes Zertifikat

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 There are 1 requests

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 Trying to enroll certificate request: ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787

2018-02-27T05:16:20.6150000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACert(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=ca

2018-02-27T05:16:20.6530000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACert(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=ca

2018-02-27T05:16:21.7460000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACaps(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:21.7890000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACaps(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:28.0340000 VERB Event org.jscep.transaction.EnrollmentTransaction 18327 10 Response: org.jscep.message.CertRep@3150777b[failInfo=<null>,pkiStatus=SUCCESS,recipientNonce=Nonce [GUID],messageData=org.spongycastle.cms.CMSSignedData@27cc8998,messageType=CERT_REP,senderNonce=Nonce [GUID],transId=TRANSID]

2018-02-27T05:16:28.2440000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 10 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_ENROLLED to CERT_INSTALL_REQUESTED

2018-02-27T05:18:44.9820000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 0 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_INSTALL_REQUESTED to CERT_INSTALLING

2018-02-27T05:18:45.3460000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 14 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_INSTALLING to CERT_ACCESS_REQUESTED

2018-02-27T05:20:15.3520000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 21 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_ACCESS_REQUESTED to CERT_ACCESS_GRANTED

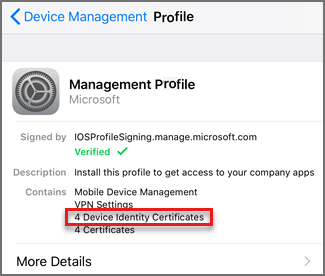

iOS/iPadOS

Auf dem iOS/iPadOS- oder iPadOS-Gerät können Sie das Zertifikat unter dem Geräteverwaltung-Profil anzeigen. Führen Sie einen Drilldown aus, um Details zu installierten Zertifikaten anzuzeigen.

Im iOS-Debugprotokoll finden Sie auch Einträge, die den folgenden ähneln:

Debug 18:30:53.691033 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=SCEP%20Authority\

Debug 18:30:54.640644 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=SCEP%20Authority\

Debug 18:30:55.487908 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=PKIOperation&message=MIAGCSqGSIb3DQEHAqCAMIACAQExDzANBglghkgBZQMEAgMFADCABgkqhkiG9w0BBwGggCSABIIZfzCABgkqhkiG9w0BBwOggDCAAgEAMYIBgjCCAX4CAQAwZjBPMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxHDAaBgoJkiaJk/IsZAEZFgxmb3VydGhjb2ZmZWUxGDAWBgNVBAMTD0ZvdXJ0aENvZmZlZSBDQQITaAAAAAmaneVjEPlcTwAAAAAACTANBgkqhkiG9w0BAQEFAASCAQCqfsOYpuBToerQLkw/tl4tH9E+97TBTjGQN9NCjSgb78fF6edY0pNDU+PH4RB356wv3rfZi5IiNrVu5Od4k6uK4w0582ZM2n8NJFRY7KWSNHsmTIWlo/Vcr4laAtq5rw+CygaYcefptcaamkjdLj07e/Uk4KsetGo7ztPVjSEFwfRIfKv474dLDmPqp0ZwEWRQG

Debug 18:30:57.285730 -0500 profiled Adding dependent Microsoft.Profiles.MDM to parent www.windowsintune.com.SCEP.ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295 in domain ManagedProfileToManagingProfile to system\

Default 18:30:57.320616 -0500 profiled Profile \'93www.windowsintune.com.SCEP.ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295\'94 installed.\

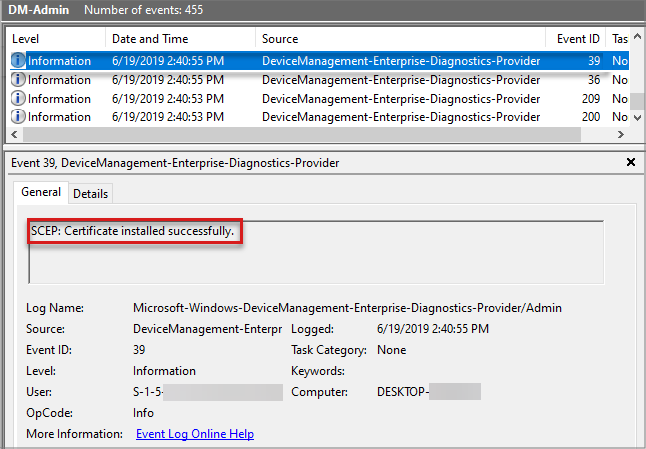

Windows

Überprüfen Sie auf einem Windows-Gerät, ob das Zertifikat übermittelt wurde:

Führen Sie eventvwr.msc aus, um Ereignisanzeige zu öffnen. Wechseln Sie zu Anwendungs- und Dienstprotokolle>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin und suchen Sie nach Ereignis 39. Dieses Ereignis sollte eine allgemeine Beschreibung wie folgt aufweisen: SCEP: Zertifikat erfolgreich installiert.

Führen Sie zum Anzeigen des Zertifikats auf dem Gerät certmgr.msc aus, um die MMC zertifikate zu öffnen und zu überprüfen, ob die Stamm- und SCEP-Zertifikate ordnungsgemäß auf dem Gerät im persönlichen Speicher installiert sind:

- Wechseln Sie zu Zertifikate (lokaler Computer)>Vertrauenswürdige Stammzertifizierungsstellen>Zertifikate, und überprüfen Sie, ob das Stammzertifikat Ihrer Zertifizierungsstelle vorhanden ist. Die Werte für "Ausgestellt an" und " Ausgestellt von " sind identisch.

- Wechseln Sie in der MMC Zertifikate zu Zertifikate – Aktuelle persönliche>Benutzerzertifikate>, und überprüfen Sie, ob das angeforderte Zertifikat vorhanden ist. Ausgestellt von entspricht dem Namen der Zertifizierungsstelle.

Problembehandlung bei Fehlern

Android

Überprüfen Sie fehler, die im OMA DM-Protokoll protokolliert werden, um probleme bei der Zertifikatübermittlung zu beheben.

iOS/iPadOS

Überprüfen Sie fehler, die im Debugprotokoll der Geräte protokolliert werden, um probleme bei der Zertifikatübermittlung zu beheben.

Windows

Um Probleme zu beheben, bei denen das Zertifikat nicht auf dem Gerät installiert ist, suchen Sie im Windows-Ereignisprotokoll nach Fehlern, die auf Probleme hindeuten:

- Führen Sie auf dem Gerät eventvwr.msc aus, um Ereignisanzeige zu öffnen, und wechseln Sie dann zu Anwendungs- und Dienstprotokolle>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin.

Fehler bei der Übermittlung und Installation des Zertifikats für das Gerät beziehen sich in der Regel auf Windows-Vorgänge und nicht auf Intune.

Nächste Schritte

Wenn das Zertifikat erfolgreich auf dem Gerät bereitgestellt wird, Intune aber keinen Erfolg meldet, finden Sie weitere Informationen unter NDES-Berichterstellung an Intune zur Problembehandlung bei der Berichterstellung.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für