Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel werden die Bedeutung von Windows-Konfigurationsdienstanbietern (CSPs), Open Mobile Alliance – Uniform Resources (OMA-URIs) und die Bereitstellung von benutzerdefinierten Richtlinien auf einem Windows 10-basierten Gerät mit Microsoft Intune beschrieben.

Intune bietet eine bequeme und benutzerfreundliche Schnittstelle zum Konfigurieren dieser Richtlinien. Nicht alle Einstellungen sind jedoch notwendigerweise im Microsoft Intune Admin Center verfügbar. Obwohl viele Einstellungen möglicherweise auf einem Windows-Gerät konfiguriert werden können, ist es nicht möglich, alle Einstellungen im Admin Center zu haben. Darüber hinaus ist es nicht ungewöhnlich, dass ein bestimmter Zeitabstand besteht, bevor eine neue Einstellung hinzugefügt wird. In diesen Szenarien ist die Bereitstellung eines benutzerdefinierten OMA-URI-Profils, das einen Windows-Konfigurationsdienstanbieter (CSP) verwendet, die Antwort.

CSP-Bereich

CSPs sind eine Schnittstelle, die von MDM-Anbietern (Mobile Device Management) zum Lesen, Festlegen, Ändern und Löschen von Konfigurationseinstellungen auf dem Gerät verwendet wird. In der Regel erfolgt dies über Schlüssel und Werte in der Windows-Registrierung. CSP-Richtlinien verfügen über einen Bereich, der die Ebene definiert, auf der eine Richtlinie konfiguriert werden kann. Es ähnelt den Richtlinien, die im Microsoft Intune Admin Center verfügbar sind. Einige Richtlinien können nur auf Geräteebene konfiguriert werden. Diese Richtlinien gelten unabhängig davon, wer am Gerät angemeldet ist. Andere Richtlinien können auf Benutzerebene konfiguriert werden. Diese Richtlinien gelten nur für diesen Benutzer. Die Konfigurationsstufe wird von der Plattform und nicht vom MDM-Anbieter bestimmt. Wenn Sie eine benutzerdefinierte Richtlinie bereitstellen, können Sie hier nach dem Umfang des CSP suchen, den Sie verwenden möchten.

Der Bereich des CSP ist wichtig, da er die Syntax der OMA-URI-Zeichenfolge diktieren wird, die Sie verwenden sollten. Zum Beispiel:

Benutzerbereich

./User/Vendor/MSFT/Policy/Config/AreaName/PolicyName zum Konfigurieren der Richtlinie. ./User/Vendor/MSFT/Policy/Result/AreaName/PolicyName, um das Ergebnis abzurufen.

Gerätebereich

./Device/Vendor/MSFT/Policy/Config/AreaName/PolicyName zum Konfigurieren der Richtlinie. ./Device/Vendor/MSFT/Policy/Result/AreaName/PolicyName, um das Ergebnis abzurufen.

OMA-URIs

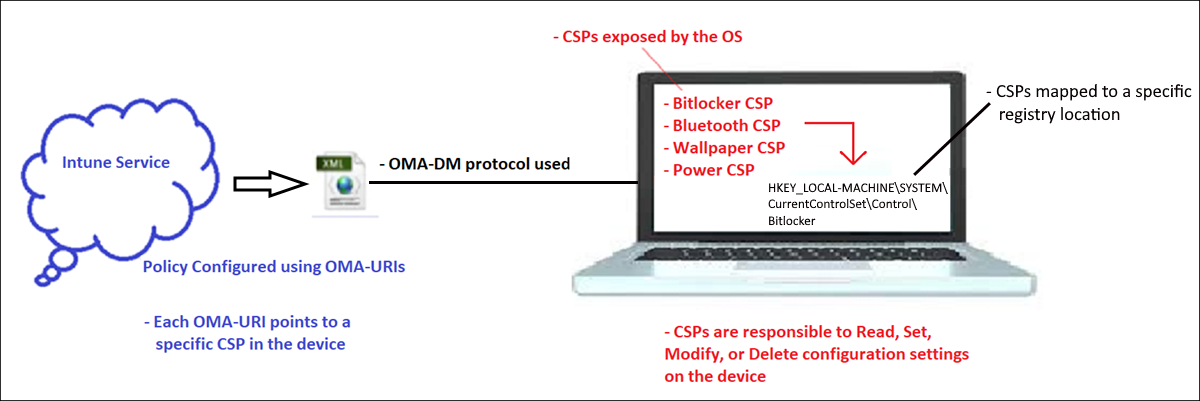

Der OMA-URI ist ein Pfad zu einer bestimmten Konfigurationseinstellung, die von einem CSP unterstützt wird.

Der OMA-URI: Es handelt sich um eine Zeichenfolge, die eine benutzerdefinierte Konfiguration für ein Windows 10-basiertes Gerät darstellt. Die Syntax wird durch die CSPs auf dem Client bestimmt. Details zu jedem CSP finden Sie hier.

Eine benutzerdefinierte Richtlinie: Sie enthält die bereitzustellenden OMA-URIs. Sie ist in Intune konfiguriert.

Intune: Nachdem eine benutzerdefinierte Richtlinie erstellt und Clientgeräten zugewiesen wurde, wird Intune zum Übermittlungsmechanismus, der die OMA-URIs an diese Windows-Clients sendet. Intune verwendet dazu das Open Mobile Alliance Geräteverwaltung (OMA-DM)-Protokoll. Es handelt sich um einen vordefinierten Standard, der XML-basiertes SyncML verwendet, um die Informationen an den Client zu übertragen.

CSPs: Nachdem die OMA-URIs den Client erreicht haben, liest der CSP sie vor und konfiguriert die Windows-Plattform entsprechend. Dies geschieht in der Regel durch Hinzufügen, Lesen oder Ändern von Registrierungswerten.

Zusammenfassung: Der OMA-URI ist die Nutzlast, die benutzerdefinierte Richtlinie ist der Container, Intune ist der Übermittlungsmechanismus für diesen Container, OMA-DM ist das Protokoll, das für die Übermittlung verwendet wird, und der Windows-CSP liest und wendet die Einstellungen an, die in der OMA-URI-Nutzlast konfiguriert sind.

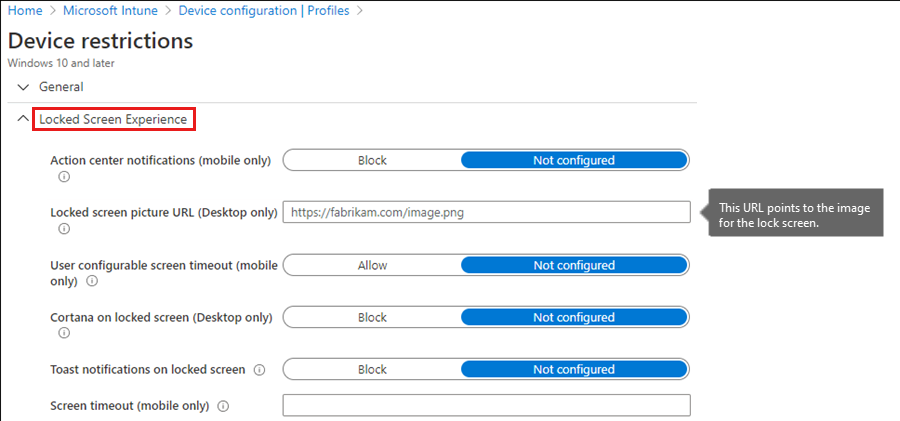

Dies ist derselbe Prozess, der von Intune verwendet wird, um die Standardmäßigen Gerätekonfigurationsrichtlinien bereitzustellen, die bereits in die Benutzeroberfläche integriert sind. Wenn OMA-URIs die Intune-Benutzeroberfläche verwenden, sind sie hinter benutzerfreundlichen Konfigurationsschnittstellen verborgen. Dadurch wird der Prozess für den Administrator einfacher und intuitiver. Verwenden Sie nach Möglichkeit die integrierten Richtlinieneinstellungen, und verwenden Sie benutzerdefinierte OMA-URI-Richtlinien nur für Optionen, die andernfalls nicht verfügbar sind.

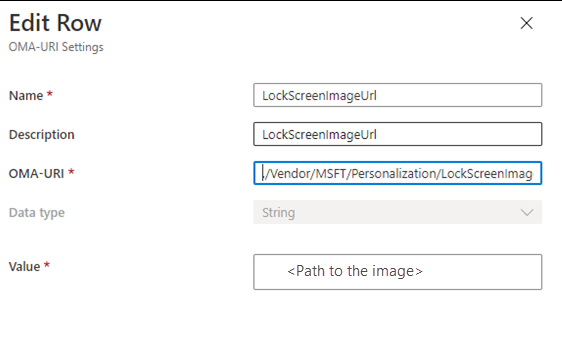

Um diesen Vorgang zu veranschaulichen, können Sie eine integrierte Richtlinie verwenden, um das Sperrbildschirmbild auf einem Gerät festzulegen. Sie können auch einen OMA-URI bereitstellen und auf den entsprechenden CSP abzielen. Mit beiden Methoden werden die gleichen Ergebnisse erzielt.

OMA-URIs aus dem Microsoft Intune Admin Center

Verwenden einer benutzerdefinierten Richtlinie

Dieselbe Einstellung kann direkt mithilfe des folgenden OMA-URI festgelegt werden:

./Vendor/MSFT/Policy/Config/DeviceLock/EnforceLockScreenAndLogonImage

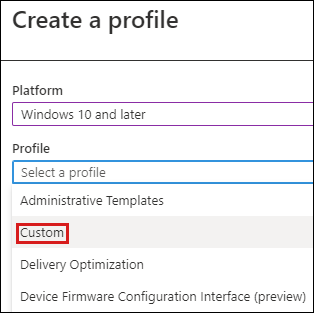

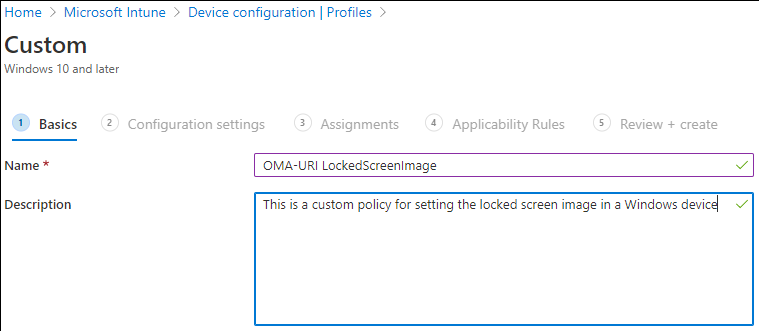

Sie ist in der Windows-CSP-Referenz dokumentiert. Nachdem Sie den OMA-URI ermittelt haben, erstellen Sie eine benutzerdefinierte Richtlinie dafür.

Unabhängig davon, welche Methode Sie verwenden, ist das Endergebnis identisch.

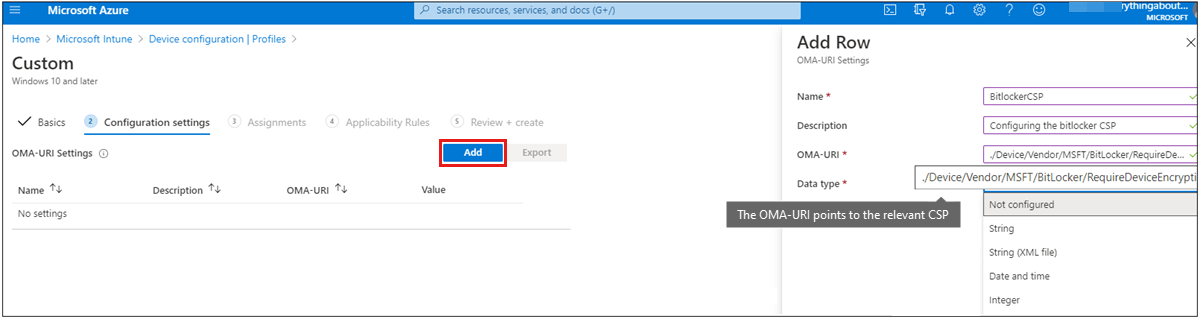

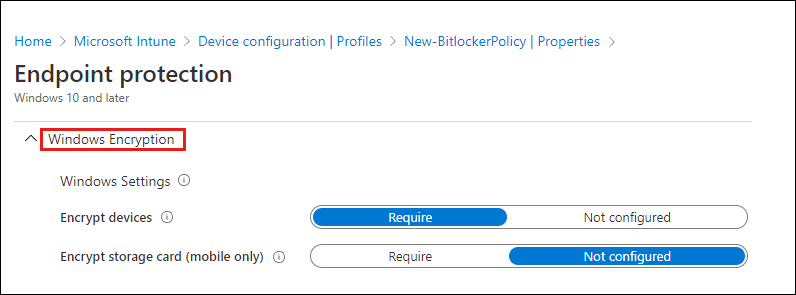

Hier ist ein weiteres Beispiel, das BitLocker verwendet.

Verwenden einer benutzerdefinierten Richtlinie aus dem Microsoft Intune Admin Center

Verwenden einer benutzerdefinierten Richtlinie

Verknüpfen benutzerdefinierter OMA-URIs mit der lokalen Welt

Sie können Ihre vorhandenen Gruppenrichtlinieneinstellungen als Referenz verwenden, während Sie Ihre MDM-Richtlinienkonfiguration erstellen. Wenn Ihre Organisation auf MDM umsteigen möchte, um Geräte zu verwalten, empfehlen wir, dass Sie sich vorbereiten, indem Sie die aktuellen Gruppenrichtlinieneinstellungen analysieren, um zu sehen, was für den Übergang zur MDM-Verwaltung erforderlich ist.

Das MDM-Migrationsanalysetool (MDM Migration Analysis Tool, MMAT) bestimmt, welche Gruppenrichtlinien für einen zielbezogenen Benutzer oder Computer festgelegt wurden. Anschließend wird ein Bericht generiert, der die Unterstützungsebene für jede Richtlinieneinstellung in MDM-Entsprechungen auflistet.

Aspekte Ihrer Gruppenrichtlinie vor und nach der Migration zur Cloud

Die folgende Tabelle zeigt die verschiedenen Aspekte Ihrer Gruppenrichtlinie sowohl vor als auch nach der Migration zur Cloud mithilfe des MMAT.

| Lokal | Cloud |

|---|---|

| Gruppenrichtlinie | MDM |

| Domänencontroller | MDM-Server (Intune-Dienst) |

| Sysvol-Ordner | Intune-Datenbank/MSUs |

| Clientseitige Erweiterung zum Verarbeiten von Gruppenrichtlinienobjekten | CSPs zum Verarbeiten der MDM-Richtlinie |

| Für die Kommunikation verwendete SMB-Protokoll | FÜR die Kommunikation verwendete HTTPS-Protokoll |

.pol | .ini Datei (in der Regel die Eingabe) |

SyncML ist die Eingabe für die Geräte. |

Wichtige Hinweise zum Richtlinienverhalten

Wenn sich die Richtlinie auf dem MDM-Server ändert, wird die aktualisierte Richtlinie an das Gerät übertragen, und die Einstellung wird auf den neuen Wert konfiguriert. Durch das Entfernen der Zuweisung der Richtlinie vom Benutzer oder Gerät wird die Einstellung jedoch möglicherweise nicht auf den Standardwert zurückgesetzt. Es gibt einige Profile, die entfernt werden, nachdem die Zuweisung entfernt wurde oder das Profil gelöscht wird, z. B. WLAN-Profile, VPN-Profile, Zertifikatprofile und E-Mail-Profile. Da dieses Verhalten von jedem CSP gesteuert wird, sollten Sie versuchen, das Verhalten des CSP zu verstehen, um Ihre Einstellungen ordnungsgemäß zu verwalten. Weitere Informationen finden Sie in der Windows-CSP-Referenz.

Korrektes Zusammenfügen

Um einen benutzerdefinierten OMA-URI für einen CSP auf einem Windows-Gerät bereitzustellen, erstellen Sie eine benutzerdefinierte Richtlinie. Die Richtlinie muss den Pfad zum OMA-URI-Pfad zusammen mit dem Wert enthalten, den Sie im CSP ändern möchten (Aktivieren, Deaktivieren, Ändern oder Löschen).

Nachdem die Richtlinie erstellt wurde, weisen Sie sie einer Sicherheitsgruppe zu, damit sie wirksam wird.

Problembehandlung

Wenn Sie benutzerdefinierte Richtlinien behandeln, werden Sie feststellen, dass die meisten Probleme in die folgenden Kategorien passen:

- Die benutzerdefinierte Richtlinie hat das Clientgerät nicht erreicht.

- Die benutzerdefinierte Richtlinie hat das Clientgerät erreicht, aber das erwartete Verhalten wird nicht beobachtet.

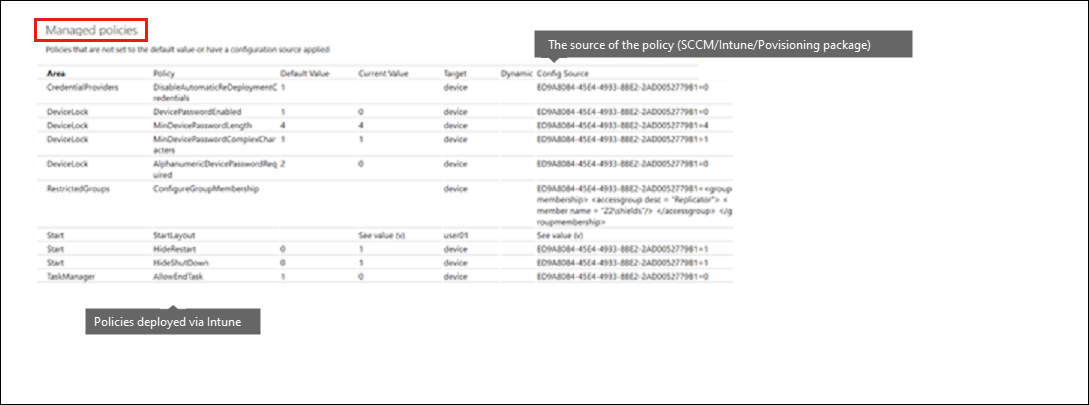

Wenn Sie über eine Richtlinie verfügen, die nicht wie erwartet funktioniert, überprüfen Sie, ob die Richtlinie sogar den Client erreicht hat. Es gibt zwei Protokolle, um die Übermittlung zu überprüfen.

MDM-Diagnoseprotokolle

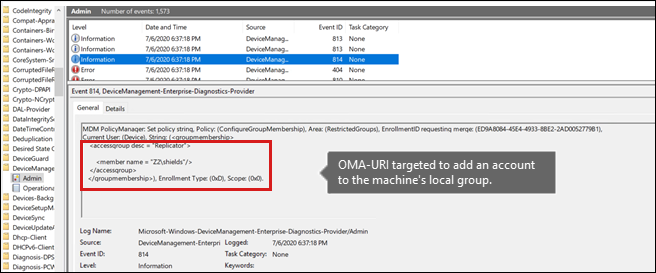

Das Windows-Ereignisprotokoll

Beide Protokolle sollten einen Verweis auf die benutzerdefinierte Richtlinie oder die OMA-URI-Einstellung enthalten, die Sie bereitstellen möchten. Wenn dieser Verweis nicht angezeigt wird, ist es wahrscheinlich, dass die Richtlinie nicht an das Gerät übermittelt wurde. Stellen Sie sicher, dass die Richtlinie ordnungsgemäß konfiguriert ist und auf die richtige Gruppe ausgerichtet ist.

Wenn Sie überprüfen, ob die Richtlinie den Client erreicht, überprüfen Sie den DeviceManagement-Enterprise-Diagnostics-Provider > Admin Event log Client auf Fehler. Möglicherweise wird ein Fehlereintrag angezeigt, der zusätzliche Informationen dazu enthält, warum die Richtlinie nicht angewendet wurde. Die Ursachen variieren, aber es gibt häufig ein Problem in der Syntax der OMA-URI-Zeichenfolge, die in der benutzerdefinierten Richtlinie konfiguriert ist. Überprüfen Sie den CSP-Verweis, und stellen Sie sicher, dass die Syntax korrekt ist.