Problembehandlung bei BitLocker-Richtlinien auf clientseitiger Seite

Dieser Artikel enthält Anleitungen zur Problembehandlung bei der BitLocker-Verschlüsselung auf clientseitiger Seite. Während der Microsoft Intune Verschlüsselungsbericht Ihnen helfen kann, häufige Verschlüsselungsprobleme zu identifizieren und zu beheben, werden einige status Daten vom BitLocker-Konfigurationsdienstanbieter (Configuration Service Provider, CSP) möglicherweise nicht gemeldet. In diesen Szenarien müssen Sie auf das Gerät zugreifen, um dies weiter zu untersuchen.

BitLocker-Verschlüsselungsprozess

Die folgenden Schritte beschreiben den Ablauf von Ereignissen, die zu einer erfolgreichen Verschlüsselung eines Windows 10 Geräts führen sollten, das zuvor nicht mit BitLocker verschlüsselt wurde.

- Ein Administrator konfiguriert eine BitLocker-Richtlinie in Intune mit den gewünschten Einstellungen und zielt auf eine Benutzergruppe oder Gerätegruppe ab.

- Die Richtlinie wird in einem Mandanten im Intune-Dienst gespeichert.

- Ein Windows 10 Mobile Geräteverwaltung-Client (MDM) wird mit dem Intune-Dienst synchronisiert und verarbeitet die BitLocker-Richtlinieneinstellungen.

- Der Task Geplante Aktualisierung der BitLocker-MDM-Richtlinie wird auf dem Gerät ausgeführt, das die BitLocker-Richtlinieneinstellungen in den Registrierungsschlüssel für die vollständige Volumeverschlüsselung (FVE) repliziert.

- Die BitLocker-Verschlüsselung wird auf den Laufwerken initiiert.

Der Verschlüsselungsbericht zeigt verschlüsselungs- status Details für jedes Zielgerät in Intune an. Eine ausführliche Anleitung zur Verwendung dieser Informationen zur Problembehandlung finden Sie unter Problembehandlung bei BitLocker mit dem Intune Verschlüsselungsbericht.

Initiieren einer manuellen Synchronisierung

Wenn Sie festgestellt haben, dass der Verschlüsselungsbericht keine umsetzbaren Informationen enthält, müssen Sie Daten vom betroffenen Gerät sammeln, um die Untersuchung abzuschließen.

Sobald Sie Zugriff auf das Gerät haben, besteht der erste Schritt darin, eine Synchronisierung mit dem Intune-Dienst manuell zu initiieren, bevor die Daten gesammelt werden. Wählen Sie auf Ihrem Windows-Gerät Einstellungen>Konten>Auf Geschäfts-, Schul- oder Unikonto><zugreifen Auswählen Ihres Geschäfts-, Schul- oderUnikontos>> Info aus. Wählen Sie dann unter Gerätesynchronisierung status die Option Synchronisieren aus.

Fahren Sie nach Abschluss der Synchronisierung mit den folgenden Abschnitten fort.

Sammeln von Ereignisprotokolldaten

In den folgenden Abschnitten wird erläutert, wie Daten aus verschiedenen Protokollen gesammelt werden, um Probleme bei der Verschlüsselung status und Richtlinien zu beheben. Stellen Sie sicher, dass Sie eine manuelle Synchronisierung durchführen, bevor Sie Protokolldaten sammeln.

Ereignisprotokoll für den MDM-Agent (Mobile Device Management, Verwaltung mobiler Geräte)

Das MDM-Ereignisprotokoll ist nützlich, um zu ermitteln, ob ein Problem bei der Verarbeitung der Intune Richtlinie oder anwenden von CSP-Einstellungen aufgetreten ist. Der OMA DM-Agent stellt eine Verbindung mit dem Intune-Dienst her und versucht, die Richtlinien für den Benutzer oder das Gerät zu verarbeiten. In diesem Protokoll werden die Erfolgreichen und Fehler bei der Verarbeitung Intune Richtlinien angezeigt.

Sammeln oder überprüfen Sie die folgenden Informationen:

PROTOKOLL>DeviceManagement-Enterprise-Diagnostics-Provider admin

- Speicherort: Klicken Sie mit der rechten Maustaste auf Startmenü>Ereignisanzeige>Anwendungen und Dienstprotokolle>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider>Admin

- Speicherort des Dateisystems: C:\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

Klicken Sie zum Filtern dieses Protokolls mit der rechten Maustaste auf das Ereignisprotokoll, und wählen Sie Aktuelles Protokoll>kritisch/Fehler/Warnung filtern aus. Durchsuchen Sie dann die gefilterten Protokolle nach BitLocker (drücken Sie F3, und geben Sie den Text ein).

Fehler in den BitLocker-Einstellungen folgen dem Format des BitLocker-CSP, sodass Einträge wie die folgenden angezeigt werden:

./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

oder

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

Hinweis

Sie können auch die Debugprotokollierung für dieses Ereignisprotokoll aktivieren, indem Sie die Ereignisanzeige zur Problembehandlung verwenden.

BitLocker-API-Verwaltungsereignisprotokoll

Dies ist das Standard Ereignisprotokoll für BitLocker. Wenn der MDM-Agent die Richtlinie erfolgreich verarbeitet hat und keine Fehler im DeviceManagement-Enterprise-Diagnostics-Provider-Administratorereignisprotokoll vorhanden sind, ist dies das nächste Protokoll, das untersucht werden muss.

PROTOKOLL>BitLocker-API-Verwaltung

- Speicherort: Klicken Sie mit der rechten Maustaste auf Startmenü>Ereignisanzeige>Anwendungen und Dienstprotokolle>Microsoft>Windows>BitLocker-API

- Speicherort des Dateisystems: C:\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

In der Regel werden hier Fehler protokolliert, wenn Hardware- oder Softwarevoraussetzungen fehlen, die die Richtlinie erfordert, z. B. Tpm (Trusted Platform Module) oder Windows Recovery Environment (WinRE).

Fehler: Fehler beim Aktivieren der automatischen Verschlüsselung

Wie im folgenden Beispiel gezeigt, werden auch in Konflikt stehende Richtlinieneinstellungen protokolliert, die während der automatischen Verschlüsselung und des Manifests als Gruppenrichtlinienkonflikte nicht implementiert werden können:

Fehler beim Aktivieren der automatischen Verschlüsselung.

Fehler: Die BitLocker-Verschlüsselung kann aufgrund von in Konflikt stehenden Gruppenrichtlinie Einstellungen nicht auf dieses Laufwerk angewendet werden. Wenn der Schreibzugriff auf Laufwerke verweigert wird, die nicht durch BitLocker geschützt sind, kann die Verwendung eines USB-Startschlüssels nicht erforderlich sein. Bitten Sie Ihren Systemadministrator, diese Richtlinienkonflikte zu lösen, bevor Sie versuchen, BitLocker zu aktivieren.

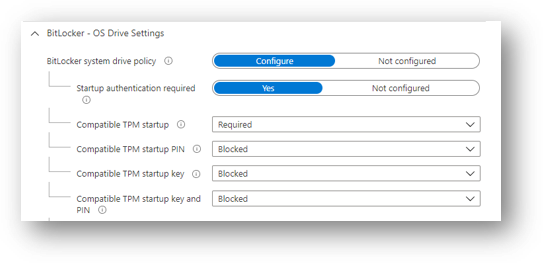

Lösung: Konfigurieren Sie die kompatible TPM-Start-PIN auf Blockiert. Dadurch werden in Konflikt stehende Gruppenrichtlinie Einstellungen bei Verwendung der automatischen Verschlüsselung aufgelöst.

Sie müssen die PIN und den TPM-Startschlüssel auf Blockiert festlegen, wenn eine automatische Verschlüsselung erforderlich ist. Wenn Sie die TPM-Start-PIN und den Startschlüssel auf Zulässig und andere Startschlüssel und PIN-Einstellungen für benutzerinteraktion blockiert konfigurieren, führt dies zu einem konfliktierenden Gruppenrichtlinie Fehler im BitLocker-AP-Ereignisprotokoll. Wenn Sie die TPM-Start-PIN oder den Startschlüssel so konfigurieren, dass eine Benutzerinteraktion erforderlich ist, tritt bei der automatischen Verschlüsselung ein Fehler auf.

Wenn Sie eine der kompatiblen TPM-Einstellungen auf Erforderlich konfigurieren, tritt bei der automatischen Verschlüsselung ein Fehler auf.

Fehler: TPM nicht verfügbar

Ein weiterer häufiger Fehler im BitLocker-API-Protokoll ist, dass das TPM nicht verfügbar ist. Das folgende Beispiel zeigt, dass TPM eine Voraussetzung für die automatische Verschlüsselung ist:

Fehler beim Aktivieren der automatischen Verschlüsselung. TPM ist nicht verfügbar.

Fehler: Auf diesem Computer wurde kein kompatibles TPM-Sicherheitsgerät (Trusted Platform Module) gefunden.

Lösung: Stellen Sie sicher, dass auf dem Gerät ein TPM verfügbar ist, und überprüfen Sie die status über TPM.msc oder das PowerShell-Cmdlet get-tpm.

Fehler: Un-Allowed DMA-fähiger Bus

Wenn das BitLocker-API-Protokoll die folgenden status anzeigt, bedeutet dies, dass Windows ein angefügtes DMA-fähiges Gerät (Direct Memory Access) erkannt hat, das möglicherweise eine DMA-Bedrohung ausgibt.

Un-Allowed DMA-fähiger Bus/Geräte erkannt

Lösung: Um dieses Problem zu beheben, überprüfen Sie zunächst, ob das Gerät über keine externen DMA-Ports verfügt, wenn Sie den Originalgerätehersteller (ORIGINAL Equipment Manufacturer, OEM) kontaktieren. Führen Sie dann die folgenden Schritte aus, um das Gerät der Liste der zulässigen Geräte hinzuzufügen. Hinweis: Fügen Sie der Liste der zulässigen Geräte nur dann ein DMA-Gerät hinzu, wenn es sich um eine interne DMA-Schnittstelle bzw. einen internen DMA-Bus handelt.

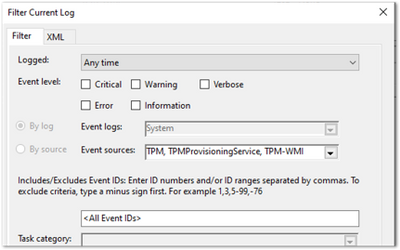

Systemereignisprotokoll

Wenn hardwarebezogene Probleme auftreten, z. B. Probleme mit dem TPM, werden Fehler im Systemereignisprotokoll für TPM aus der TPMProvisioningService- oder TPM-WMI-Quelle angezeigt.

PROTOKOLL>Systemereignis

- Speicherort: Klicken Sie mit der rechten Maustaste auf Startmenü>Ereignisanzeige>Windows Logs>System

- Speicherort des Dateisystems: C:\Windows\System32\winevt\Logs\System.evtx

Filtern Sie nach diesen Ereignisquellen, um hardwarebezogene Probleme zu identifizieren, die auf dem Gerät mit dem TPM auftreten können, und überprüfen Sie beim OEM-Hersteller, ob Firmwareupdates verfügbar sind.

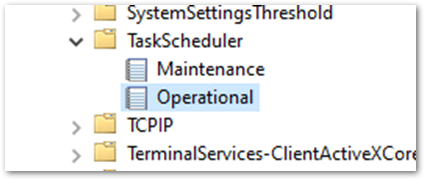

Vorgangsplaner-Betriebsereignisprotokoll

Das Betriebsereignisprotokoll des Taskplanrs ist nützlich für Problembehandlungsszenarien, in denen die Richtlinie von Intune empfangen wurde (wurde in DeviceManagement-Enterprise verarbeitet), die BitLocker-Verschlüsselung jedoch nicht erfolgreich initiiert wurde. Die BitLocker-MDM-Richtlinienaktualisierung ist eine geplante Aufgabe, die erfolgreich ausgeführt werden sollte, wenn der MDM-Agent mit dem Intune-Dienst synchronisiert wird.

Aktivieren und ausführen Sie das Betriebsprotokoll in den folgenden Szenarien:

- Die BitLocker-Richtlinie wird im Administratorereignisprotokoll DeviceManagement-Enterprise-Diagnostics-Provider, in MDM Diagnose und in der Registrierung angezeigt.

- Es gibt keine Fehler (die Richtlinie wurde erfolgreich von Intune abgerufen).

- Im BitLocker-API-Ereignisprotokoll wird nichts protokolliert, um zu zeigen, dass die Verschlüsselung überhaupt versucht wurde.

PROTOKOLL>Vorgangsplanerbetriebsereignis

- Speicherort: Ereignisanzeige>Anwendungen und Dienstprotokolle>Microsoft>Windows>TaskScheduler

- Dateisystemspeicherort: C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

Aktivieren und Ausführen des Betriebsereignisprotokolls

Wichtig

Sie müssen dieses Ereignisprotokoll manuell aktivieren, bevor Sie Daten protokollieren, da das Protokoll Probleme beim Ausführen der geplanten Aufgabe Aktualisieren der BitLocker-MDM-Richtlinie identifiziert.

Klicken Sie zum Aktivieren dieses Protokolls mit der rechten Maustaste auf Startmenü>Ereignisanzeige>Anwendungen und Dienste>Microsoft>Windows>TaskScheduler>Operational.

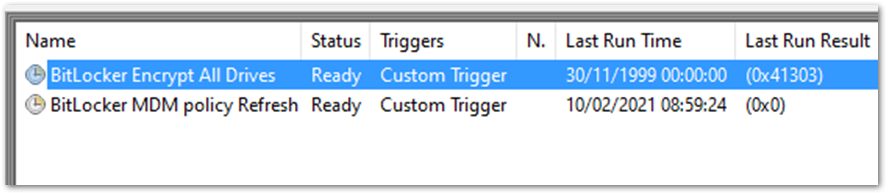

Geben Sie dann aufgabenplaner in das Windows-Suchfeld ein, und wählen Sie Taskplaner>Microsoft>Windows>BitLocker aus. Klicken Sie mit der rechten Maustaste auf BitLocker MDM-Richtlinie Aktualisieren, und wählen Sie Ausführen aus.

Wenn die Ausführung abgeschlossen ist, überprüfen Sie die Spalte Letzte Ausführungsergebnis auf Fehlercodes, und überprüfen Sie das Ereignisprotokoll des Taskzeitplans auf Fehler.

Im obigen Beispiel wurde 0x0 erfolgreich ausgeführt. Der Fehler 0x41303 dies bedeutet, dass der Task noch nie ausgeführt wurde.

Hinweis

Weitere Informationen zu Fehlermeldungen des Taskplaners finden Sie unter TaskplanerFehler und Erfolgskonstanten.

Überprüfen der BitLocker-Einstellungen

In den folgenden Abschnitten werden die verschiedenen Tools erläutert, mit denen Sie Ihre Verschlüsselungseinstellungen und status überprüfen können.

MDM-Diagnosebericht

Sie können einen Bericht mit MDM-Protokollen erstellen, um Probleme mit der Registrierung oder Geräteverwaltung auf Windows 10 Geräten zu diagnostizieren, die von Intune verwaltet werden. Der MDM-Diagnosebericht enthält nützliche Informationen zu einem Intune registrierten Gerät und den darauf bereitgestellten Richtlinien.

Ein Tutorial zu diesem Prozess finden Sie im YouTube-Video Erstellen eines Intune MDM-Diagnoseberichts auf Windows-Geräten.

- Dateisystemspeicherort: C:\Users\Public\Documents\MDMDiagnostics

Build und Edition des Betriebssystems

Der erste Schritt, um zu verstehen, warum Ihre Verschlüsselungsrichtlinie nicht ordnungsgemäß angewendet wird, besteht darin, zu überprüfen, ob die Windows-Betriebssystemversion und -Edition die von Ihnen konfigurierten Einstellungen unterstützen. Einige CSPs wurden in bestimmten Versionen von Windows eingeführt und funktionieren nur unter einer bestimmten Edition. Beispielsweise wurden die meisten BitLocker-CSP-Einstellungen in Windows 10 Version 1703 eingeführt, aber diese Einstellungen wurden auf Windows 10 Pro erst Windows 10, Version 1809 unterstützt.

Darüber hinaus gibt es Einstellungen wie AllowStandardUserEncryption (hinzugefügt in Version 1809), ConfigureRecoveryPasswordRotation (hinzugefügt in Version 1909), RotateRecoveryPasswords (hinzugefügt in Version 1909) und Status (hinzugefügt in Version 1903).

Untersuchen mit entDMID

Die EntDMID ist eine eindeutige Geräte-ID für Intune Registrierung. Im Microsoft Intune Admin Center können Sie die EntDMID verwenden, um die Ansicht Alle Geräte zu durchsuchen und ein bestimmtes Gerät zu identifizieren. Es ist auch eine wichtige Information für den Microsoft-Support, um weitere Problembehandlungen auf der Dienstseite zu ermöglichen, wenn ein Supportfall erforderlich ist.

Sie können auch den MDM-Diagnosebericht verwenden, um zu ermitteln, ob eine Richtlinie mit den vom Administrator konfigurierten Einstellungen erfolgreich an das Gerät gesendet wurde. Mithilfe des BitLocker-CSP als Referenz können Sie entschlüsseln, welche Einstellungen bei der Synchronisierung mit dem Intune-Dienst ausgewählt wurden. Sie können den Bericht verwenden, um zu bestimmen, ob die Richtlinie auf das Gerät ausgerichtet ist, und anhand der BitLocker-CSP-Dokumentation ermitteln, welche Einstellungen konfiguriert wurden.

MSINFO32

MSINFO32 ist ein Informationstool, das Gerätedaten enthält, mit denen Sie ermitteln können, ob ein Gerät die BitLocker-Voraussetzungen erfüllt. Die erforderlichen Voraussetzungen hängen von den BitLocker-Richtlinieneinstellungen und dem erforderlichen Ergebnis ab. Beispielsweise erfordert die automatische Verschlüsselung für TPM 2.0 ein TPM und eine Unified Extensible Firmware Interface (UEFI).

- Speicherort: Geben Sie im Suchfeld msinfo32 ein, klicken Sie mit der rechten Maustaste in den Suchergebnissen auf Systeminformationen , und wählen Sie Als Administrator ausführen aus.

- Speicherort des Dateisystems: C:\Windows\System32\Msinfo32.exe.

Wenn dieses Element jedoch nicht die Voraussetzungen erfüllt, bedeutet dies nicht unbedingt, dass Sie das Gerät nicht mit einer Intune-Richtlinie verschlüsseln können.

- Wenn Sie die BitLocker-Richtlinie für die automatische Verschlüsselung konfiguriert haben und das Gerät TPM 2.0 verwendet, müssen Sie sicherstellen, dass der BIOS-Modus UEFI ist. Wenn das TPM 1.2 ist, ist der BIOS-Modus in UEFI keine Voraussetzung.

- Sicherer Start, DMA-Schutz und PCR7-Konfiguration sind für die automatische Verschlüsselung nicht erforderlich, werden aber möglicherweise unter Geräteverschlüsselungsunterstützung hervorgehoben. Dadurch wird die Unterstützung der automatischen Verschlüsselung sichergestellt.

- BitLocker-Richtlinien, die so konfiguriert sind, dass kein TPM erforderlich ist und über Benutzerinteraktionen verfügen, anstatt im Hintergrund zu verschlüsseln, sind ebenfalls nicht erforderlich, um MSINFO32 einzuchecken.

TPM. MSC-Datei

TPM.msc ist eine MMC-Snap-In-Datei (Microsoft Management Console). Sie können TPM.msc verwenden, um zu bestimmen, ob Ihr Gerät über ein TPM verfügt, um die Version zu identifizieren und ob es einsatzbereit ist.

- Speicherort: Geben Sie im Suchfeld tpm.msc ein, klicken Sie mit der rechten Maustaste, und wählen Sie Als Administrator ausführen aus.

- Speicherort des Dateisystems: MMC-Snap-In C:\Windows\System32\mmc.exe.

TPM ist keine Voraussetzung für BitLocker, wird aber aufgrund der erhöhten Sicherheit dringend empfohlen. TPM ist jedoch für die automatische und automatische Verschlüsselung erforderlich. Wenn Sie versuchen, im Hintergrund mit Intune zu verschlüsseln und TPM-Fehler in den BitLocker-API- und Systemereignisprotokollen vorliegen, hilft Ihnen TPM.msc dabei, das Problem zu verstehen.

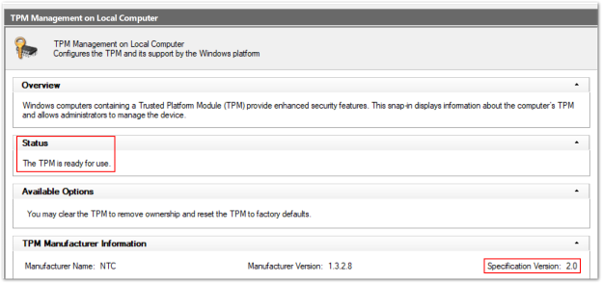

Das folgende Beispiel zeigt eine fehlerfreie TPM 2.0-status. Beachten Sie die Spezifikationsversion 2.0 unten rechts und dass die status einsatzbereit ist.

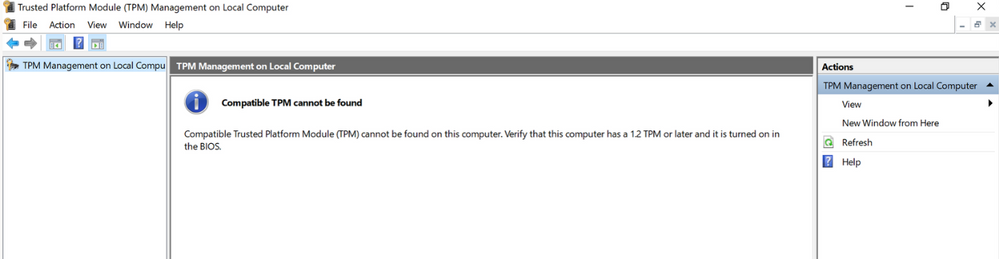

Dieses Beispiel zeigt eine fehlerhafte status, wenn das TPM im BIOS deaktiviert ist:

Das Konfigurieren einer Richtlinie, um ein TPM zu erfordern und zu erwarten, dass BitLocker verschlüsselt, wenn das TPM fehlt oder fehlerhaft ist, ist eines der häufigsten Probleme.

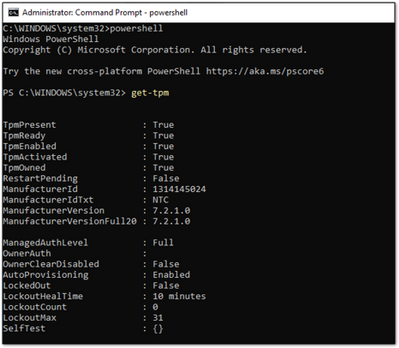

Get-Tpm Cmdlet

Ein Cmdlet ist ein einfacher Befehl in der Windows PowerShell Umgebung. Zusätzlich zum Ausführen von TPM.msc können Sie das TPM mit dem Cmdlet Get-Tpm überprüfen. Sie müssen dieses Cmdlet mit Administratorrechten ausführen.

- Speicherort: Geben Sie im Suchfeld cmd ein, klicken Sie dann mit der rechten Maustaste, und wählen Sie Als Administrator> ausführenPowerShell>get-tpm aus.

Im obigen Beispiel sehen Sie, dass das TPM im PowerShell-Fenster vorhanden und aktiv ist. Die Werte sind gleich True. Wenn die Werte auf False festgelegt wären, würde dies auf ein Problem mit dem TPM hinweisen. BitLocker kann das TPM erst verwenden, wenn es vorhanden, bereit, aktiviert, aktiviert und im Besitz ist.

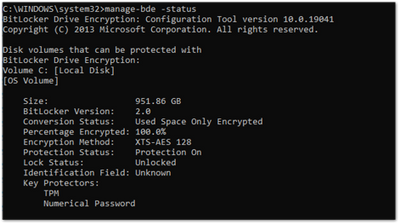

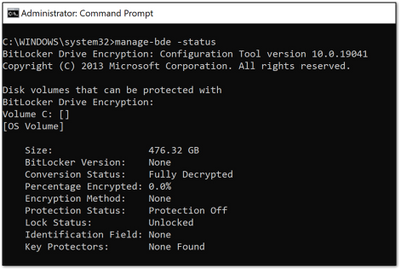

Manage-bde-Befehlszeilentool

Manage-bde ist ein In Windows enthaltenes Befehlszeilentool für die BitLocker-Verschlüsselung. Es wurde entwickelt, um bei der Verwaltung zu helfen, nachdem BitLocker aktiviert wurde.

- Speicherort: Geben Sie im Suchfeld cmd ein, klicken Sie mit der rechten Maustaste, wählen Sie Als Administrator ausführen aus, und geben Sie dann manage-bde -status ein.

- Speicherort des Dateisystems: C:\Windows\System32\manage-bde.exe.

Sie können manage-bde verwenden, um die folgenden Informationen zu einem Gerät zu ermitteln:

- Ist es verschlüsselt? Wenn berichte im Microsoft Intune Admin Center darauf hindeuten, dass ein Gerät nicht verschlüsselt ist, kann dieses Befehlszeilentool die Verschlüsselung status identifizieren.

- Welche Verschlüsselungsmethode wurde verwendet? Sie können Informationen aus dem Tool mit der Verschlüsselungsmethode in der Richtlinie vergleichen, um sicherzustellen, dass sie übereinstimmen. Wenn beispielsweise die Intune-Richtlinie für XTS-AES 256-Bit konfiguriert ist und das Gerät mit XTS-AES 128-Bit verschlüsselt wird, führt dies zu Fehlern in Microsoft Intune Admin Center-Richtlinienberichten.

- Welche spezifischen Schutzvorrichtungen werden verwendet? Es gibt mehrere Kombinationen von Schutzvorrichtungen. Wenn Sie wissen, welche Schutzvorrichtung auf einem Gerät verwendet wird, können Sie nachvollziehen, ob die Richtlinie ordnungsgemäß angewendet wurde.

Im folgenden Beispiel ist das Gerät nicht verschlüsselt:

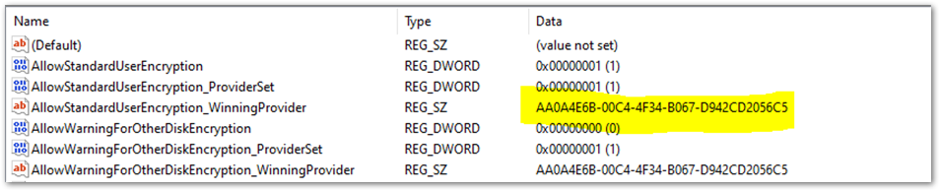

BitLocker-Registrierungsspeicherorte

Dies ist der erste Ort in der Registrierung, um zu suchen, wenn Sie die richtlinieneinstellungen entschlüsseln möchten, die von Intune ausgewählt wurden:

- Speicherort: Klicken Sie mit der rechten Maustaste auf Ausführen starten>, und geben Sie dann regedit ein, um die Registrierungs-Editor zu öffnen.

- Standardspeicherort des Dateisystems: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

Mit dem MDM-Agent-Registrierungsschlüssel können Sie die GUID (Globally Unique Identifier) im PolicyManager identifizieren, die die tatsächlichen BitLocker-Richtlinieneinstellungen enthält.

Die GUID ist im obigen Beispiel hervorgehoben. Sie können die GUID (je nach Mandant unterschiedlich) in den folgenden Registrierungsunterschlüssel einschließen, um Probleme mit BitLocker-Richtlinieneinstellungen zu beheben:

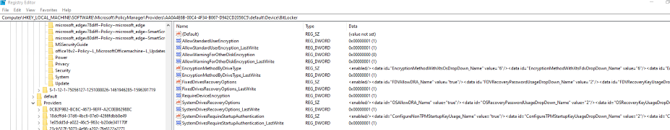

<Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\ProvidersGUID>\default\Device\BitLocker

In diesem Bericht werden die BitLocker-Richtlinieneinstellungen angezeigt, die vom MDM-Agent (OMADM-Client) abgerufen wurden. Dies sind die gleichen Einstellungen, die im MDM-Diagnosebericht angezeigt werden, daher ist dies eine alternative Möglichkeit zum Identifizieren von Einstellungen, die der Client ausgewählt hat.

Beispiel für den Registrierungsschlüssel EncryptionMethodByDriveType :

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

Beispiel für SystemDrivesRecoveryOptions:

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

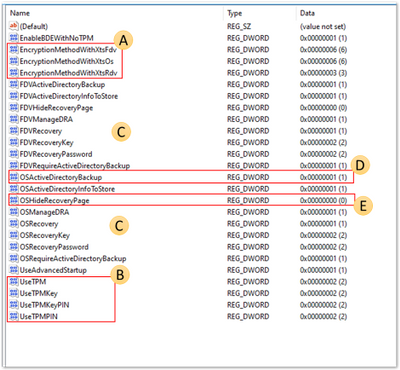

BitLocker-Registrierungsschlüssel

Die Einstellungen im Registrierungsschlüssel des Richtlinienanbieters werden in den Standard BitLocker-Registrierungsschlüssel dupliziert. Sie können die Einstellungen vergleichen, um sicherzustellen, dass sie mit den Richtlinieneinstellungen in der Benutzeroberfläche (UI), dem MDM-Protokoll, dem MDM-Diagnose und dem Richtlinienregistrierungsschlüssel übereinstimmen.

- Speicherort des Registrierungsschlüssels: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Dies ist ein Beispiel für den FVE-Registrierungsschlüssel:

-

Eine: EncryptionMethodWithXtsOs, EncryptionMethodWithXtsFdv und EncryptionMethodWithXtsRdv weisen die folgenden möglichen Werte auf:

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: UseTPM, UseTPMKey, UseTPMKeyPIN und USeTPMPIN sind alle auf 2 festgelegt, was bedeutet, dass sie alle auf zulassen festgelegt sind.

- C: Beachten Sie, dass die meisten Schlüssel in Gruppen von Einstellungen für das Betriebssystemlaufwerk (Os), das Festplattenlaufwerk (FDV) und das Wechsellaufwerk (FDVR) unterteilt sind.

- D: OSActiveDirectoryBackup hat den Wert 1 und ist aktiviert.

- E: OSHideRecoveryPage ist gleich 0 und nicht aktiviert.

Verwenden Sie die BitLocker-CSP-Dokumentation , um alle Einstellungsnamen in der Registrierung zu decodieren.

REAgentC.exe-Befehlszeilentool

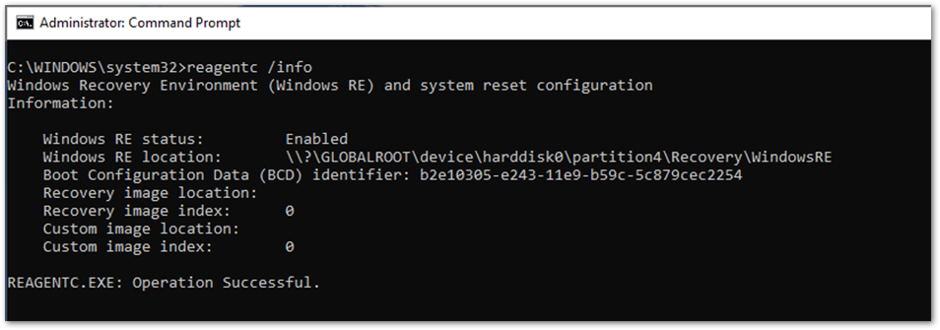

REAgentC.exe ist ein ausführbares Befehlszeilentool, mit dem Sie die Windows-Wiederherstellungsumgebung (Windows RE) konfigurieren können. WinRE ist eine Voraussetzung für die Aktivierung von BitLocker in bestimmten Szenarien wie der automatischen oder automatischen Verschlüsselung.

- Speicherort: Klicken Sie mit der rechten Maustaste aufStart Run (Ausführungstarten>), und geben Sie cmd ein. Klicken Sie dann mit der rechten Maustaste auf cmd , und wählen Sie Run as administrator>reagentc /info aus.

- Speicherort des Dateisystems: C:\Windows\System32\ReAgentC.exe.

Tipp

Wenn in der BitLocker-API Fehlermeldungen angezeigt werden, dass WinRe nicht aktiviert ist, führen Sie den Befehl reagentc /info auf dem Gerät aus, um die WinRE-status zu ermitteln.

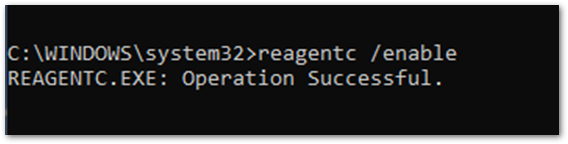

Wenn die WinRE-status deaktiviert ist, führen Sie den Befehl reagentc /enable als Administrator aus, um ihn manuell zu aktivieren:

Zusammenfassung

Wenn BitLocker auf einem Windows 10 Gerät mithilfe einer Intune-Richtlinie nicht aktiviert werden kann, sind in den meisten Fällen die Hardware- oder Softwarevoraussetzungen nicht vorhanden. Wenn Sie das BitLocker-API-Protokoll untersuchen, können Sie ermitteln, welche Voraussetzungen nicht erfüllt sind. Die häufigsten Probleme sind:

- TPM ist nicht vorhanden

- WinRE ist nicht aktiviert

- UEFI-BIOS ist für TPM 2.0-Geräte nicht aktiviert

Eine fehlkonfigurierte Richtlinie kann auch zu Verschlüsselungsfehlern führen. Nicht alle Windows-Geräte können im Hintergrund verschlüsselt werden. Denken Sie also an die Benutzer und Geräte, die Sie als Ziel verwenden.

Das Konfigurieren eines Startschlüssels oder einer PIN für eine Richtlinie, die für die automatische Verschlüsselung vorgesehen ist, funktioniert aufgrund der Benutzerinteraktion, die beim Aktivieren von BitLocker erforderlich ist, nicht. Beachten Sie dies beim Konfigurieren der BitLocker-Richtlinie in Intune.

Überprüfen Sie, ob die Richtlinieneinstellungen vom Gerät ausgewählt wurden, um zu ermitteln, ob die Zielbestimmung erfolgreich war.

Es ist möglich, die Richtlinieneinstellungen mithilfe von MDM-Diagnose, Registrierungsschlüsseln und dem Enterprise-Ereignisprotokoll der Geräteverwaltung zu identifizieren, um zu überprüfen, ob die Einstellungen erfolgreich angewendet wurden. Die BitLocker-CSP-Dokumentation kann Ihnen helfen, diese Einstellungen zu entschlüsseln, um zu verstehen, ob sie mit den in der Richtlinie konfigurierten Einstellungen übereinstimmen.