Fehler "Nicht unterstützter etype" beim Zugriff auf eine Ressource in einer vertrauenswürdigen Domäne

Gilt für: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Ursprüngliche KB-Nummer: 4492348

Symptome

Ein Computer in einer untergeordneten Domäne einer Active Directory Domain Services (AD DS)-Gesamtstruktur kann nicht auf einen Dienst zugreifen, der sich in einer anderen Domäne innerhalb derselben Gesamtstruktur befindet. Wenn Sie eine Netzwerkablaufverfolgung für die Kommunikation mit und vom Clientcomputer ausführen, enthält die Ablaufverfolgung die folgenden Kerberos-Meldungen:

6 9:35:19 AM 8/14/2018 17.8417442 192.168.1.101 192.168.1.2 KerberosV5 KerberosV5:AS Request Cname: Administrator Realm: contoso.com Sname: krbtgt/contoso.com {TCP:4, IPv4:1}

7 9:35:19 AM 8/14/2018 17.8452544 192.168.1.2 192.168.1.101 KerberosV5 KerberosV5:KRB_ERROR - KDC_ERR_ETYPE_NOSUPP (14) {TCP:4, IPv4:1}

Auf dem Domänencontroller der untergeordneten Domäne zeichnet Ereignisanzeige den folgenden Ereignis 14-Eintrag auf:

Log Name: System

Source: Microsoft-Windows-Kerberos-Key-Distribution-Center

Event ID: 14

Task Category: None

Level: Error

Keywords: Classic

Description:

While processing an AS request for target service krbtgt, the account Administrator did not have a suitable key for generating a Kerberos ticket (the missing key has an ID of 1). The requested etypes : 18 17 3. The accounts available etypes : 23 -133 -128. Changing or resetting the password of Administrator will generate a proper key.

Ursache

Dieses Problem tritt auf, wenn Sie die untergeordnete Domäne (oder nur den Client) wie folgt konfigurieren:

- Sie deaktivieren den Verschlüsselungstyp RC4_HMAC-MD5, sodass die Verschlüsselungstypen AES128-CTS-HMAC-SHA1-96 und AES256-CTS-HMAC-SHA1-96 aktiviert bleiben.

- Sie deaktivieren die NTLM-Authentifizierung.

Kerberos-Verschlüsselungstypen

Die RC4-Verschlüsselung gilt als weniger sicher als die neueren Verschlüsselungstypen AES128-CTS-HMAC-SHA1-96 und AES256-CTS-HMAC-SHA1-96. Sicherheitsleitfäden wie der leitfaden zur technischen Implementierung von Windows 10 Sicherheit enthalten Anweisungen zur Verbesserung der Sicherheit eines Computers, indem er so konfiguriert wird, dass nur die AES128- und/oder AES256-Verschlüsselung verwendet wird (siehe Kerberos-Verschlüsselungstypen müssen konfiguriert werden, um die Verwendung von DES- und RC4-Verschlüsselungssammlungen zu verhindern).

Ein solcher Client kann weiterhin eine Verbindung mit Diensten innerhalb seiner eigenen Domäne herstellen, die AES128- oder AES256-Verschlüsselung verwenden. Andere Faktoren können jedoch verhindern, dass der Client eine Verbindung mit ähnlichen Diensten in einer anderen vertrauenswürdigen Domäne herstellt, auch wenn diese Dienste auch die AES128- oder AES256-Verschlüsselung verwenden.

Auf sehr hoher Ebene ist ein Domänencontroller (DC) für die Verwaltung von Zugriffsanforderungen innerhalb seiner eigenen Domäne verantwortlich. Im Rahmen des Kerberos-Authentifizierungsprozesses überprüft der DC, ob sowohl der Client als auch der Dienst denselben Kerberos-Verschlüsselungstyp verwenden können. Wenn ein Client jedoch Zugriff auf einen Dienst in einer anderen vertrauenswürdigen Domäne anfordert, muss der Domänencontroller des Clients den Client auf einen Domänencontroller in der Dienstdomäne verweisen. Wenn der Domänencontroller das Empfehlungsticket erstellt, vergleicht er nicht die Verschlüsselungstypen des Clients und des Diensts, sondern die Verschlüsselungstypen des Clients mit der Vertrauensstellung.

Das Problem tritt aufgrund der Konfiguration der Vertrauensstellung selbst auf. In Active Directory verfügt ein Domänenobjekt über zugeordnete vertrauenswürdige Domänenobjekte (TDOs), die jede Domäne darstellen, der es vertraut. Die Attribute eines TDO beschreiben die Vertrauensstellung, einschließlich der Kerberos-Verschlüsselungstypen, die die Vertrauensstellung unterstützt. Die Standardbeziehung zwischen einer untergeordneten Domäne und einer übergeordneten Domäne ist eine bidirektionale transitive Vertrauensstellung, die den RC4-Verschlüsselungstyp unterstützt. Sowohl die übergeordnete als auch die untergeordnete Domäne verfügen über TDOs, die diese Beziehung beschreiben, einschließlich des Verschlüsselungstyps.

Wenn der Client den child.contoso.com Domänencontroller kontaktiert, um Zugriff auf den Dienst anzufordern, ermittelt der Domänencontroller, dass sich der Dienst in der vertrauenswürdigen Domäne contoso.combefindet. Der Domänencontroller überprüft die Vertrauenskonfiguration, um den Verschlüsselungstyp zu identifizieren, der von der Vertrauensstellung unterstützt wird. Standardmäßig unterstützt die Vertrauensstellung rc4-Verschlüsselung, aber keine AES128- oder AES256-Verschlüsselung. Andererseits kann der Client keine RC4-Verschlüsselung verwenden. Der DC kann keinen allgemeinen Verschlüsselungstyp identifizieren, sodass er das Empfehlungsticket nicht erstellen kann, und die Anforderung schlägt fehl.

NTLM-Authentifizierung

Nachdem die Kerberos-Authentifizierung fehlschlägt, versucht der Client, auf die NTLM-Authentifizierung zurückzugreifen. Wenn die NTLM-Authentifizierung jedoch deaktiviert ist, hat der Client keine anderen Alternativen. Daher schlägt der Verbindungsversuch fehl.

Lösung

Wenden Sie eine der folgenden Methoden an, um dieses Problem zu beheben:

- Methode 1: Konfigurieren Sie die Vertrauensstellung für die Unterstützung der AES128- und AES 256-Verschlüsselung zusätzlich zur RC4-Verschlüsselung.

- Methode 2: Konfigurieren Sie den Client für die Unterstützung der RC4-Verschlüsselung zusätzlich zur AES128- und AES256-Verschlüsselung.

- Methode 3: Konfigurieren Sie die Vertrauensstellung so, dass die AES128- und AES 256-Verschlüsselung anstelle der RC4-Verschlüsselung unterstützt wird.

Die Wahl hängt von Ihren Sicherheitsanforderungen und Ihrer Notwendigkeit ab, Unterbrechungen zu minimieren oder Abwärtskompatibilität aufrechtzuerhalten.

Methode 1: Konfigurieren der Vertrauensstellung für die Unterstützung der AES128- und AES 256-Verschlüsselung zusätzlich zur RC4-Verschlüsselung

Diese Methode fügt der Vertrauensstellungskonfiguration die neueren Verschlüsselungstypen hinzu und erfordert keine Änderungen am Client oder am Dienst. Bei dieser Methode verwenden Sie das ksetup Befehlszeilentool, um die Vertrauensstellung zu konfigurieren.

Um den Kerberos-Verschlüsselungstyp einer Vertrauensstellung zu konfigurieren, öffnen Sie ein Eingabeaufforderungsfenster auf einem Domänencontroller in der vertrauenswürdigen Domäne, und geben Sie dann den folgenden Befehl ein:

ksetup /setenctypeattr <trustingdomain> RC4-HMAC-MD5 AES128-CTS-HMAC-SHA1-96 AES256-CTS-HMAC-SHA1-96

Hinweis

In diesem Befehl <stellt trustingdomain> den vollqualifizierten Domänennamen (FQDN) der vertrauenden Domäne dar.

Öffnen Sie in dem Beispiel, in dem die contoso.com Stammdomäne (in der sich der Dienst befindet) und child.contoso.com die untergeordnete Domäne ist (in der sich der Client befindet), ein Eingabeaufforderungsfenster auf einem contoso.com Domänencontroller, und geben Sie dann den folgenden Befehl ein:

ksetup /setenctypeattr child.contoso.com RC4-HMAC-MD5 AES128-CTS-HMAC-SHA1-96 AES256-CTS-HMAC-SHA1-96

Nach Abschluss dieses Befehls kann der child.contoso.com DC erfolgreich das Empfehlungsticket erstellen, das der Client zum Erreichen des contoso.com Domänencontrollers verwenden kann.

Da die Beziehung zwischen den beiden Domänen eine bidirektionale transitive Vertrauensstellung ist, konfigurieren Sie die andere Seite der Vertrauensstellung, indem Sie ein Eingabeaufforderungsfenster auf einem child.contoso.com Domänencontroller öffnen und dann den folgenden Befehl eingeben:

ksetup /setenctypeattr contoso.com RC4-HMAC-MD5 AES128-CTS-HMAC-SHA1-96 AES256-CTS-HMAC-SHA1-96

Nach Abschluss dieses Befehls kann ein contoso.com Domänencontroller Empfehlungstickets für alle Clients in contoso.com erstellen, die die RC4-Verschlüsselung nicht verwenden, sondern Ressourcen in child.contoso.comverwenden müssen.

Weitere Informationen zum ksetup-Tool finden Sie unter ksetup.

Methode 2: Konfigurieren des Clients für die Unterstützung der RC4-Verschlüsselung zusätzlich zur AES128- und AES256-Verschlüsselung

Bei dieser Methode wird die Konfiguration des Clients anstelle der Vertrauensstellung geändert. Sie können die Konfiguration eines einzelnen Clients ändern oder Gruppenrichtlinie verwenden, um die Konfiguration mehrerer Clients in einer Domäne zu ändern. Der Standard Nachteil dieser Konfigurationsänderung besteht jedoch darin, dass ein Rollback dieser Änderung möglicherweise nicht möglich ist, wenn Sie die RC4-Verschlüsselung zur Verbesserung der Sicherheit deaktiviert haben.

Eine vollständige Anleitung zum Ändern der Verschlüsselungstypen, die von Clients verwendet werden können, finden Sie unter Windows-Konfigurationen für von Kerberos unterstützte Verschlüsselungstypen.

Methode 3: Konfigurieren der Vertrauensstellung für die Unterstützung der AES128- und AES 256-Verschlüsselung anstelle der RC4-Verschlüsselung

Diese Methode ähnelt Methode 1, da Sie die Vertrauensattribute konfigurieren.

Im Fall von Windows-Gesamtstrukturvertrauensstellungen unterstützen beide Seiten der Vertrauensstellung AES. Daher verwenden alle Ticketanforderungen für die Vertrauensstellung AES. Ein Kerberos-Client eines Drittanbieters, der das Empfehlungsticket überprüft, kann Sie jedoch darüber informieren, dass das Ticket einen Verschlüsselungstyp verwendet, der vom Client nicht unterstützt wird. Damit ein solcher Client weiterhin das Ticket überprüfen kann, aktualisieren Sie es zur Unterstützung von AES.

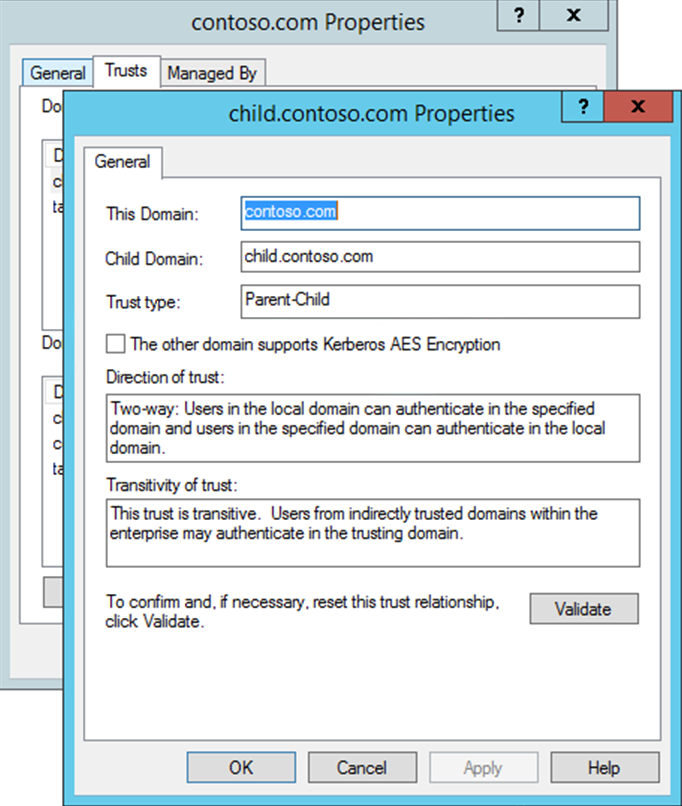

Wenn Sie diese Methode verwenden, konfigurieren Sie die Vertrauensstellung mithilfe des MMC-Snap-Ins Active Directory-Domänen und -Vertrauensstellungen. Führen Sie die folgenden Schritte aus, um diese Methode zu verwenden:

Navigieren Sie in Active Directory-Domänen und -Vertrauensstellungen zum Objekt der vertrauenswürdigen Domäne (im Beispiel).

contoso.comKlicken Sie mit der rechten Maustaste auf das Objekt, wählen Sie Eigenschaften und dann Vertrauensstellungen aus.Wählen Sie im Feld Domänen, die dieser Domäne vertrauen (eingehende Vertrauensstellungen) die vertrauende Domäne aus (im Beispiel

child.domain.com).Wählen Sie Eigenschaften aus, wählen Sie Die andere Domäne unterstützt Kerberos-AES-Verschlüsselung aus, und wählen Sie dann OK aus.

Hinweis

Wählen Sie zum Überprüfen der Vertrauenskonfiguration im Dialogfeld domäne die Option Überprüfen aus.

Wichtig

Bei einer unidirektionalen Vertrauensstellung listet die vertrauenswürdige Domäne die vertrauende Domäne als eingehende Vertrauensstellung auf, und die vertrauende Domäne listet die vertrauenswürdige Domäne als ausgehende Vertrauensstellung auf.

Wenn die Beziehung eine bidirektionale Vertrauensstellung ist, listet jede Domäne die andere Domäne sowohl als eingehende als auch als ausgehende Vertrauensstellung auf. Überprüfen Sie in dieser Konfiguration die Domänenkonfiguration sowohl in Domänen, die dieser Domäne vertrauen (eingehende Vertrauensstellungen) als auch in Domänen, die von dieser Domäne als vertrauenswürdig eingestuft werden (ausgehende Vertrauensstellungen). In beiden Fällen muss das Kontrollkästchen aktiviert sein.

Klicken Sie auf der Registerkarte Vertrauensstellungen auf OK.

Navigieren Sie zum Domänenobjekt für die vertrauende Domäne (

child.contoso.com).Wiederholen Sie die Schritte 1 bis 4, um sicherzustellen, dass die Vertrauenskonfiguration für diese Domäne die Vertrauenskonfiguration für die andere Domäne widerspiegelt (in diesem Fall enthalten

contoso.comdie eingehenden und ausgehenden Vertrauenslisten ).

Weitere Informationen

Weitere Informationen zu TDOs finden Sie in den folgenden Artikeln:

- Primäre und vertrauenswürdige Domänen

- Vertrauenseigenschaften – Registerkarte "Allgemein"

- Wesentliche Attribute eines vertrauenswürdigen Domänenobjekts

Weitere Informationen zu Kerberos-Verschlüsselungstypen finden Sie in den folgenden Artikeln:

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für