Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Der Windows-Debugger (WinDbg) ist ein Kernelmodus- und Benutzermodusdebugger, der in den Debugtools für Windows enthalten ist. Dieser Artikel enthält Übungen, die Ihnen bei den ersten Schritten bei der Verwendung von WinDbg als Kernelmodusdebugger helfen.

Informationen zum Abrufen von WinDbg finden Sie unter "Herunterladen und Installieren des Windows-Debuggers (WinDbg)".

Einrichten eines Kernelmodus-Debuggens

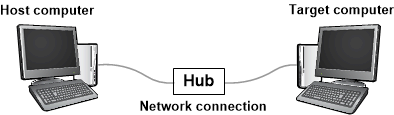

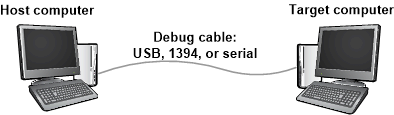

A kernel-mode debugging environment typically has two computers, the host computer and the target computer. Der Debugger wird auf dem Hostcomputer ausgeführt, und der debuggierte Code wird auf dem Zielcomputer ausgeführt. Der Host und das Ziel werden über ein Debugkabel verbunden.

Die Windows-Debugger unterstützen die folgenden Kabeltypen:

- Ethernet

- USB 3.0

- Serial (also called null modem)

Für Geschwindigkeit und Zuverlässigkeit sollten Sie ein Ethernet-Kabel mit einem lokalen Netzwerkhub verwenden. Das folgende Diagramm veranschaulicht einen Host- und Zielcomputer, der für das Debuggen mit einem Ethernet-Kabel verbunden ist:

Eine Option für ältere Versionen von Windows ist die Verwendung eines direkten Kabels, z. B. eines seriellen Kabels:

Starten Sie den Prozess, indem Sie das Setupverfahren für die gewünschte Konfiguration ausführen:

Informationen zum Einrichten der Host- und Zielcomputer finden Sie unter Manuelles Einrichten des Kernelmodusdebuggings.

Informationen zum Verbinden eines Debuggers mit einem Hyper-V virtuellen Computer (VM) finden Sie unter Einrichten des Netzwerkdebuggings für einen Host eines virtuellen Computers – Kerneldebugging über Netzwerk (KDNET)

Einrichten einer Kernelmodusdebuggingsitzung

Nachdem Sie Ihren Host- und Zielcomputer eingerichtet und mit einem Debuggerkabel verbunden haben, können Sie eine Kernelmodus-Debuggingsitzung einrichten.

Fahren Sie mit den Anweisungen im Artikel fort, den Sie für den Setupprozess verwendet haben. Wenn Sie beispielsweise Ihren Host- und Zielcomputer für das Debuggen über ein Ethernet-Kabel für das Debuggen im Kernelmodus einrichten, befolgen Sie die Anweisungen im Einrichten des KDNET-Netzwerkkerneldebuggings automatisch.

Starten des Debuggens mit WinDbg

Führen Sie die folgenden Schritte aus, um mit der Verwendung von WinDbg für die Debugsitzung zu beginnen:

Öffnen Sie auf dem Hostcomputer WinDbg, und richten Sie eine Kernelmodus-Debuggingsitzung mit dem Zielcomputer ein.

Open the debugger documentation CHM (.chm) file by selecting Help>Contents.

Die Debuggerdokumentation ist auch online in den Debuggingtools für Windows verfügbar. Weitere Informationen finden Sie unter Installieren des Windows-Debuggers.

Wenn Sie eine Debugging-Sitzung im Kernelmodus einrichten, bricht WinDbg möglicherweise automatisch in den Zielcomputer ein. If WinDbg doesn't break in, select Debug>Break.

Führen Sie in der Befehlszeile unten im WinDbg-Fenster die folgenden Befehle aus:

Legen Sie den Symbolpfad mit dem Befehl ".sympath" (Symbolpfad) fest.

.sympath srv*Die Ausgabe ähnelt diesem Beispiel:

Symbol search path is: srv* Expanded Symbol search path is: cache*;SRV*https://msdl.microsoft.com/download/symbolsThe symbol search path tells WinDbg where to look for symbol program database (PDB) files (.pdb). Der Debugger benötigt Symboldateien, um Informationen zu Codemodulen wie Funktionsnamen und Variablennamen abzurufen.

Run the .reload command so WinDbg starts finding and loading symbols files.

.reload

View a list of loaded modules with the lm command.

lmDie Ausgabe ähnelt diesem Beispiel:

0:000>3: kd> lm start end module name fffff800`00000000 fffff800`00088000 CI (deferred) ... fffff800`01143000 fffff800`01151000 BasicRender (deferred) fffff800`01151000 fffff800`01163000 BasicDisplay (deferred) ... fffff800`02a0e000 fffff800`03191000 nt (pdb symbols) C:\...\ntkrnlmp.pdb fffff800`03191000 fffff800`03200000 hal (deferred) ...Start the target computer running again with the g (Go) command.

gBreak in to the target computer again by selecting Debug>Break.

Führen Sie den Befehl dt (Anzeigetyp) aus, und überprüfen Sie den

_FILE_OBJECTDatentyp imntModul:dt nt!_FILE_OBJECTDie Ausgabe ähnelt diesem Beispiel:

0:000>0: kd> dt nt!_FILE_OBJECT +0x000 Type : Int2B +0x002 Size : Int2B +0x008 DeviceObject : Ptr64 _DEVICE_OBJECT +0x010 Vpb : Ptr64 _VPB ... +0x0c0 IrpList : _LIST_ENTRY +0x0d0 FileObjectExtension : Ptr64 VoidFühren Sie den Befehl "x" aus (Symbole untersuchen), und sehen Sie sich einige der Symbole im

ntModul an:x nt!\*CreateProcess\*Die Ausgabe ähnelt diesem Beispiel:

0:000>0: kd> x nt!*CreateProcess* fffff800`030821cc nt!ViCreateProcessCallbackInternal (<no parameter info>) ... fffff800`02e03904 nt!MmCreateProcessAddressSpace (<no parameter info>) fffff800`02cece00 nt!PspCreateProcessNotifyRoutine = <no type information> ...Führen Sie die Befehle bu (Haltepunkt festlegen) und bl (Haltepunktliste) aus, um Haltepunkte festzulegen und zu überprüfen:

Verwenden Sie den

buBefehl, und legen Sie im Windows-Aufruf einen Haltepunkt in dieMmCreateProcessAddressSpaceRoutine fest. Führen Sie dann denblBefehl aus, und überprüfen Sie, ob der Haltepunkt festgelegt ist.bu nt!MmCreateProcessAddressSpace blDie Ausgabe ähnelt diesem Beispiel:

0:000>0: kd> bu nt!MmCreateProcessAddressSpace 0: kd> bl 0 e fffff800`02e03904 0001 (0001) nt!MmCreateProcessAddressSpaceGeben Sie

g(Los) ein, damit der Zielcomputer ausgeführt werden kann.gDer Zielcomputer wechselt in den Debugger, wenn Windows die

MmCreateProcessAddressSpaceRoutine aufruft.Wenn der Zielcomputer nicht sofort in den Debugger wechselt, führen Sie einige Aktionen auf dem Zielcomputer aus. Öffnen Sie beispielsweise Editor, und speichern Sie eine Datei.

Zeigen Sie die Stapelablaufverfolgung mit den

.reloadBefehlen und k (Display Stack Backtrace) an:.reload kDie Ausgabe ähnelt diesem Beispiel:

0:000>2: kd> k Child-SP RetAddr Call Site ffffd000`224b4c88 fffff800`02d96834 nt!MmCreateProcessAddressSpace ffffd000`224b4c90 fffff800`02dfef17 nt!PspAllocateProcess+0x5d4 ffffd000`224b5060 fffff800`02b698b3 nt!NtCreateUserProcess+0x55b ... 000000d7`4167fbb0 00007ffd`14b064ad KERNEL32!BaseThreadInitThunk+0xd 000000d7`4167fbe0 00000000`00000000 ntdll!RtlUserThreadStart+0x1dSelect View>Disassembly. Then select Debug>Step Over (or select F10).

Enter step commands a few more times as you watch the output in the Disassembly window.

Löschen Sie Ihren Haltepunkt mit dem Befehl bc (Breakpoint Clear).

bc *Geben Sie

g(Los) ein, damit der Zielcomputer ausgeführt werden kann.gTo break in again, select Debug>Break, or select CTRL-Break.

View a list of all processes with the !process command:

!process 0 0Die Ausgabe ähnelt diesem Beispiel:

0:000>0: kd> !process 0 0 **** NT ACTIVE PROCESS DUMP **** PROCESS ffffe000002287c0 SessionId: none Cid: 0004 Peb: 00000000 ParentCid: 0000 DirBase: 001aa000 ObjectTable: ffffc00000003000 HandleCount: <Data Not Accessible> Image: System PROCESS ffffe00001e5a900 SessionId: none Cid: 0124 Peb: 7ff7809df000 ParentCid: 0004 DirBase: 100595000 ObjectTable: ffffc000002c5680 HandleCount: <Data Not Accessible> Image: smss.exe ... PROCESS ffffe00000d52900 SessionId: 1 Cid: 0910 Peb: 7ff669b8e000 ParentCid: 0a98 DirBase: 3fdba000 ObjectTable: ffffc00007bfd540 HandleCount: <Data Not Accessible> Image: explorer.exeKopieren Sie die Adresse für einen Prozess, z

ffffe00000d52900. B. und zeigen Sie die Prozessinformationen mit dem!processBefehl an. Ersetzen Sie den<process-address>Teil durch die Prozessadresse:!process <process-address> 2Die Ausgabe für den

ffffe00000d52900Prozess zeigt die folgenden Threads im Prozess:0:000>0:000>0: kd> !process ffffe00000d52900 2 PROCESS ffffe00000d52900 SessionId: 1 Cid: 0910 Peb: 7ff669b8e000 ParentCid: 0a98 DirBase: 3fdba000 ObjectTable: ffffc00007bfd540 HandleCount: Image: explorer.exe THREAD ffffe00000a0d880 Cid 0910.090c Teb: 00007ff669b8c000 ffffe00000d57700 SynchronizationEvent THREAD ffffe00000e48880 Cid 0910.0ad8 Teb: 00007ff669b8a000 ffffe00000d8e230 NotificationEvent ffffe00000cf6870 Semaphore Limit 0xffff ffffe000039c48c0 SynchronizationEvent ... THREAD ffffe00000e6d080 Cid 0910.0cc0 Teb: 00007ff669a10000 ffffe0000089a300 QueueObjectCopy the address for a thread, such as

ffffe00000e6d080, and view the thread information with the !thread command. Ersetzen Sie den<thread-address>Teil durch die Threadadresse:!thread <thread-ddress>Die Ausgabe für den

ffffe00000e6d080Thread zeigt die folgenden Zusammenfassungsinformationen:0: kd> !thread ffffe00000e6d080 THREAD ffffe00000e6d080 Cid 0910.0cc0 Teb: 00007ff669a10000 Win32Thread: 0000000000000000 WAIT: ... ffffe0000089a300 QueueObject Not impersonating DeviceMap ffffc000034e7840 Owning Process ffffe00000d52900 Image: explorer.exe Attached Process N/A Image: N/A Wait Start TickCount 13777 Ticks: 2 (0:00:00:00.031) Context Switch Count 2 IdealProcessor: 1 UserTime 00:00:00.000 KernelTime 00:00:00.000 Win32 Start Address ntdll!TppWorkerThread (0x00007ffd14ab2850) Stack Init ffffd00021bf1dd0 Current ffffd00021bf1580 Base ffffd00021bf2000 Limit ffffd00021bec000 Call 0 Priority 13 BasePriority 13 UnusualBoost 0 ForegroundBoost 0 IoPriority 2 PagePriority 5 ...View all the device nodes in the Plug and Play device tree with the !devnode command:

!devnode 0 1Die Ausgabe ähnelt diesem Beispiel:

0:000>0: kd> !devnode 0 1 Dumping IopRootDeviceNode (= 0xffffe000002dbd30) DevNode 0xffffe000002dbd30 for PDO 0xffffe000002dc9e0 InstancePath is "HTREE\ROOT\0" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) DevNode 0xffffe000002d9d30 for PDO 0xffffe000002daa40 InstancePath is "ROOT\volmgr\0000" ServiceName is "volmgr" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) DevNode 0xffffe00001d49290 for PDO 0xffffe000002a9a90 InstancePath is "STORAGE\Volume\{3007dfd3-df8d-11e3-824c-806e6f6e6963}#0000000000100000" ServiceName is "volsnap" TargetDeviceNotify List - f 0xffffc0000031b520 b 0xffffc0000008d0f0 State = DeviceNodeStarted (0x308) Previous State = DeviceNodeStartPostWork (0x307) ...Zeigen Sie die Geräteknoten und ihre Hardwareressourcen mit dem

!devnodeBefehl an:!devnode 0 9Die Ausgabe ähnelt diesem Beispiel:

0:000>... DevNode 0xffffe000010fa770 for PDO 0xffffe000010c2060 InstancePath is "PCI\VEN_8086&DEV_2937&SUBSYS_2819103C&REV_02\3&33fd14ca&0&D0" ServiceName is "usbuhci" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) TranslatedResourceList at 0xffffc00003c78b00 Version 1.1 Interface 0x5 Bus #0 Entry 0 - Port (0x1) Device Exclusive (0x1) Flags (0x131) - PORT_MEMORY PORT_IO 16_BIT_DECODE POSITIVE_DECODE Range starts at 0x3120 for 0x20 bytes Entry 1 - DevicePrivate (0x81) Device Exclusive (0x1) Flags (0000) - Data - {0x00000001, 0x00000004, 0000000000} Entry 2 - Interrupt (0x2) Shared (0x3) Flags (0000) - LEVEL_SENSITIVE Level 0x8, Vector 0x81, Group 0, Affinity 0xf ...Anzeigen eines Geräteknotens mit dem Befehl mit dem Dienstnamen "disk"

!devnode:!devnode 0 1 diskDie Ausgabe ähnelt diesem Beispiel:

0: kd> !devnode 0 1 disk Dumping IopRootDeviceNode (= 0xffffe000002dbd30) DevNode 0xffffe0000114fd30 for PDO 0xffffe00001159610 InstancePath is "IDE\DiskST3250820AS_____________________________3.CHL___\5&14544e82&0&0.0.0" ServiceName is "disk" State = DeviceNodeStarted (0x308) Previous State = DeviceNodeEnumerateCompletion (0x30d) ...Die Ausgabe des

!devnode 0 1Befehls zeigt die Adresse des physischen Geräteobjekts (PDO) für den Knoten an.Copy the address of a PDO, such as

0xffffe00001159610, and view the PDO details with the !devstack command. Ersetzen Sie den<PDO-address>Teil durch die PDO-Informationen:!devstack <PDO-address>Die Ausgabe für den PDO-Thread

0xffffe00001159610zeigt den folgenden Gerätestapel:0:000>0: kd> !devstack 0xffffe00001159610 !DevObj !DrvObj !DevExt ObjectName ffffe00001d50040 \Driver\partmgr ffffe00001d50190 ffffe00001d51450 \Driver\disk ffffe00001d515a0 DR0 ffffe00001156e50 \Driver\ACPI ffffe000010d8bf0Get information about the disk.sys driver object with the !drvobj command and the driver name "disk":

!drvobj disk 2Die Ausgabe zeigt detaillierte Informationen zum Treiberobjekt:

0:000>0: kd> !drvobj disk 2 Driver object (ffffe00001d52680) is for: \Driver\disk DriverEntry: fffff800006b1270 disk!GsDriverEntry DriverStartIo: 00000000 DriverUnload: fffff800010b0b5c CLASSPNP!ClassUnload AddDevice: fffff800010aa110 CLASSPNP!ClassAddDevice Dispatch routines: [00] IRP_MJ_CREATE fffff8000106d160 CLASSPNP!ClassGlobalDispatch [01] IRP_MJ_CREATE_NAMED_PIPE fffff80002b0ab24 nt!IopInvalidDeviceRequest [02] IRP_MJ_CLOSE fffff8000106d160 CLASSPNP!ClassGlobalDispatch [03] IRP_MJ_READ fffff8000106d160 CLASSPNP!ClassGlobalDispatch ... [1b] IRP_MJ_PNP fffff8000106d160 CLASSPNP!ClassGlobalDispatchDie Ausgabe des

!drvobjBefehls zeigt Adressen von Verteilerroutinen an, zCLASSPNP!ClassGlobalDispatch. B. . Festlegen und Überprüfen eines Haltepunkts an derClassGlobalDispatchRoutine mit den folgenden Befehlen:bu CLASSPNP!ClassGlobalDispatch blGeben Sie

g(Los) ein, damit der Zielcomputer ausgeführt werden kann.gDer Zielcomputer wechselt in den Debugger, wenn Windows die

ClassGlobalDispatchRoutine aufruft.Wenn der Zielcomputer nicht sofort in den Debugger wechselt, führen Sie einige Aktionen auf dem Zielcomputer aus.oder öffnen Sie beispielsweise Editor, und speichern Sie eine Datei.

Zeigen Sie die Stapelablaufverfolgung mit den folgenden Befehlen an:

.reload kDie Ausgabe ähnelt diesem Beispiel:

2: kd> k Child-SP RetAddr Call Site ffffd000`21d06cf8 fffff800`0056c14e CLASSPNP!ClassGlobalDispatch ffffd000`21d06d00 fffff800`00f2c31d volmgr!VmReadWrite+0x13e ffffd000`21d06d40 fffff800`0064515d fvevol!FveFilterRundownReadWrite+0x28d ffffd000`21d06e20 fffff800`0064578b rdyboost!SmdProcessReadWrite+0x14d ffffd000`21d06ef0 fffff800`00fb06ad rdyboost!SmdDispatchReadWrite+0x8b ffffd000`21d06f20 fffff800`0085cef5 volsnap!VolSnapReadFilter+0x5d ffffd000`21d06f50 fffff800`02b619f7 Ntfs!NtfsStorageDriverCallout+0x16 ...Verwenden Sie den Befehl qd (Beenden und Trennen), um die Debugsitzung zu beenden.

qd

Zusammenfassung der Befehle

Die folgenden Links enthalten weitere Informationen zu den in diesem Artikel beschriebenen Befehlen.

- .sympath (Set-Symbolpfad)

- .reload (Modul neu laden)

- x (Symbole überprüfen)

- g (Go)

- dt (Anzeigentyp)

- lm (Liste der geladenen Module)

- k (Anzeigestapel-Backtrace)

- bu (Haltepunkt setzen)

- bl (Haltepunktliste)

- bc (Haltepunkt löschen)

- !process

- !thread

- !devnode

- !devstack

- !drvobj

- qd (Beenden und Trennen)

For more information about menu commands like Debug>Break and Help>Contents, see the Get started with WinDbg (user-mode) article.