Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Windows Server-Betriebssysteme werden mit lokalen Standardkonten installiert. Darüber hinaus können Sie Benutzerkonten erstellen, um die Anforderungen Ihrer Organisation zu erfüllen.

In diesem Referenzartikel werden die lokalen Windows Server-Standardkonten beschrieben, die lokal auf dem Domänencontroller gespeichert und in Active Directory verwendet werden. Es werden keine lokalen Standardbenutzerkonten für ein Mitglied, einen eigenständigen Server oder einen Windows-Client beschrieben. Weitere Informationen finden Sie unter Lokale Konten.

Lokale Standardkonten in Active Directory

Lokale Standardkonten sind integrierte Konten, die automatisch erstellt werden, wenn ein Windows Server-Domänencontroller installiert und die Domäne erstellt wird. Diese lokalen Standardkonten haben Entsprechungen in Active Directory. Sie haben auch domänenweiten Zugriff und sind von den lokalen Standardbenutzerkonten für einen Mitglieds- oder eigenständigen Server vollständig getrennt.

Sie können lokalen Standardkonten Rechte und Berechtigungen auf einem bestimmten Domänencontroller und nur auf diesem Domänencontroller zuweisen. Diese Konten sind für die Domäne lokal. Nach der Installation werden die lokalen Standardkonten in „Active Directory-Benutzer und -Computer“ im Container „Benutzer“ gespeichert. Sie sollten die lokalen Standardkonten im Container „Benutzer“ beibehalten und nicht versuchen, diese Konten zu verschieben, z. B. in eine andere Organisationseinheit (OE).

Zu den lokalen Standardkonten im Container „Benutzer“ gehören Administrator, Gast und KRBTGT. Das Hilfe-Assistenten-Konto wird installiert, wenn eine Remoteunterstützungssitzung eingerichtet wird. In den folgenden Abschnitten werden die lokalen Standardkonten und ihre Verwendung in Active Directory beschrieben.

Lokale Standardkonten führen folgende Aktionen aus:

Sie lassen die Identität des Benutzers, der dem Konto zugewiesen ist, mithilfe eindeutiger Anmeldeinformationen (Benutzername und Kennwort) durch die Domäne darstellen, identifizieren und authentifizieren. Sie sollten jedem Benutzer ein einzelnes Konto zuweisen, um maximale Sicherheit zu gewährleisten. Mehrere Benutzer dürfen nicht gemeinsam ein Konto nutzen. Ein Benutzerkonto ermöglicht einem Benutzer, sich bei Computern, Netzwerken und Domänen mit einem eindeutigen Bezeichner anzumelden, der durch den Computer, das Netzwerk oder die Domäne authentifiziert werden kann.

Autorisieren (Gewähren oder Verweigern) des Zugriffs auf Ressourcen. Nachdem die Anmeldeinformationen eines Benutzers authentifiziert wurden, ist der Benutzer gemäß der ihm explizit zugewiesenen Rechte für die Ressource für den Zugriff auf das Netzwerk und die Domänenressourcen autorisiert.

Überwachen der Aktionen, die für Benutzerkonten ausgeführt werden.

In Active Directory verwenden Administratoren lokale Standardkonten, um Domänen- und Mitgliedsserver direkt und über dedizierte Verwaltungsarbeitsstationen zu verwalten. Active Directory-Konten bieten Zugriff auf Netzwerkressourcen. Active Directory-Benutzerkonten und -Computerkonten können eine physische Entität darstellen, z. B. einen Computer oder eine Person, oder für einige Anwendungen als dedizierte Dienstkonten fungieren.

Jedes lokale Standardkonto wird automatisch einer Sicherheitsgruppe zugewiesen, die mit den entsprechenden Rechten und Berechtigungen zum Ausführen bestimmter Aufgaben vorkonfiguriert ist. Active Directory-Sicherheitsgruppen sammeln Benutzerkonten, Computerkonten und andere Gruppen in verwaltbaren Einheiten. Weitere Informationen finden Sie unter Active Directory-Sicherheitsgruppen.

Auf einem Active Directory-Domänencontroller wird jedes lokale Standardkonto als Sicherheitsprinzipal behandelt. Ein Sicherheitsprinzipal ist ein Verzeichnisobjekt, das zum Schützen und Verwalten von Active Directory-Diensten verwendet wird, die den Zugriff auf Domänencontrollerressourcen ermöglichen. Ein Sicherheitsprinzipal umfasst Objekte wie Benutzerkonten, Computerkonten, Sicherheitsgruppen oder die Threads bzw. Prozesse, die im Sicherheitskontext eines Benutzer- oder Computerkontos ausgeführt werden. Weitere Informationen finden Sie unter Sicherheitsprinzipale.

Ein Sicherheitsprinzipal wird durch eine eindeutige Sicherheits-ID (SID) dargestellt. Die SIDs, die sich auf die einzelnen lokalen Standardkonten in Active Directory beziehen, werden in den nächsten Abschnitten beschrieben.

Einige der lokalen Standardkonten werden durch einen Hintergrundprozess geschützt, der in regelmäßigen Abständen eine bestimmte Sicherheitsbeschreibung überprüft und anwendet. Eine Sicherheitsbeschreibung ist eine Datenstruktur, die die einem geschützten Objekt zugeordneten Sicherheitsinformationen enthält. Dadurch wird sichergestellt, dass jeder erfolgreiche nicht autorisierte Versuch, die Sicherheitsbeschreibung für eines der lokalen Standardkonten oder für Gruppen zu ändern, mit den geschützten Einstellungen überschrieben wird.

Diese Sicherheitsbeschreibung befindet sich im Objekt AdminSDHolder. Wenn Sie die Berechtigungen für eine der Dienstadministratorgruppen oder für eines ihrer Mitgliedskonten ändern möchten, müssen Sie die Sicherheitsbeschreibung für das Objekt AdminSDHolder so ändern, dass sie konsistent angewendet wird. Gehen Sie bei diesen Änderungen sorgfältig vor, denn Sie ändern damit auch die Standardeinstellungen, die auf alle geschützten Konten angewendet werden.

Administratorkonto

Ein Administratorkonto ist ein Standardkonto, das in allen Versionen des Windows-Betriebssystems auf jedem Computer und Gerät verwendet wird. Das Administratorkonto wird vom Systemadministrator für Aufgaben verwendet, für die Administratoranmeldeinformationen erforderlich sind. Dieses Konto kann nicht gelöscht oder gesperrt, aber umbenannt oder deaktiviert werden.

Das Administratorkonto gewährt dem Benutzer vollständigen Zugriff (Vollzugriffsberechtigungen) auf die Dateien, Verzeichnisse, Dienste und andere Ressourcen, die sich auf diesem lokalen Server befinden. Das Administratorkonto kann zum Erstellen lokaler Benutzer und zum Zuweisen von Benutzerrechten und Zugriffssteuerungsberechtigungen verwendet werden. Das Konto kann auch verwendet werden, um jederzeit die Kontrolle über lokale Ressourcen zu übernehmen, indem einfach die Benutzerrechte und -berechtigungen geändert werden. Dateien und Verzeichnisse können zwar vorübergehend vor dem Administratorkonto geschützt werden, aber das Konto kann jederzeit die Kontrolle über diese Ressourcen übernehmen, indem es die Zugriffsberechtigungen ändert.

Kontogruppenmitgliedschaft

Das Administratorkonto ist Mitglied in den Standardsicherheitsgruppen, wie in der Tabelle „Administratorkontoattribute“ weiter unten in diesem Artikel beschrieben.

Die Sicherheitsgruppen stellen sicher, dass Sie Administratorrechte steuern können, ohne jedes Administratorkonto ändern zu müssen. In den meisten Fällen müssen Sie die grundlegenden Einstellungen für dieses Konto nicht ändern. Möglicherweise müssen Sie jedoch die erweiterten Einstellungen ändern, z. B. die Mitgliedschaft in bestimmten Gruppen.

Sicherheitshinweise

Nach der Installation des Serverbetriebssystems müssen Sie zuerst die Eigenschaften des Administratorkontos sicher einrichten. Hierzu müssen Sie ein besonders langes, sicheres Kennwort einrichten und die Profileinstellungen für Remotesteuerung und Remotedesktopdienste schützen.

Das Administratorkonto kann auch deaktiviert werden, wenn es nicht erforderlich ist. Das Umbenennen oder Deaktivieren des Administratorkontos erschwert böswilligen Benutzern, Zugriff auf das Konto zu erhalten. Auch wenn das Administratorkonto deaktiviert wird, kann es dennoch für den Zugriff auf einen Domänencontroller im abgesicherten Modus verwendet werden.

Auf einem Domänencontroller wird das Administratorkonto zum Domänenadministratorkonto. Das Domänenadministratorkonto wird zur Anmeldung beim Domänencontroller verwendet, und für dieses Konto ist ein sicheres Kennwort erforderlich. Mit dem Domänenadministratorkonto können Sie auf Domänenressourcen zugreifen.

Hinweis

Sobald der Domänencontroller installiert ist, können Sie sich anmelden und mit dem Server-Manager ein lokales Administratorkonto mit den Rechten und Berechtigungen einrichten, die Sie zuweisen möchten. Sie können beispielsweise ein lokales Administratorkonto verwenden, um das Betriebssystem zu verwalten, wenn Sie es zum ersten Mal installieren. Mit diesem Ansatz können Sie das Betriebssystem einrichten, ohne gesperrt zu werden. Im Allgemeinen müssen Sie das Konto nach der Installation nicht verwenden. Sie können lokale Benutzerkonten auf dem Domänencontroller nur erstellen, bevor Active Directory Domain Services installiert wird, und nicht danach.

Wenn Active Directory auf dem ersten Domänencontroller in der Domäne installiert ist, wird das Administratorkonto für Active Directory erstellt. Das Administratorkonto ist das leistungsstärkste Konto in der Domäne. Es verfügt über domänenweite Zugriffs- und Administratorrechte zum Verwalten des Computers und der Domäne und über die umfangreichsten Rechte und Berechtigungen für die Domäne. Die Person, die Active Directory Domain Services auf dem Computer installiert, erstellt während der Installation das Kennwort für dieses Konto.

Administratorkontoattribute

| Attribut | Wert |

|---|---|

| Gut bekannte SID/RID | S-1-5-<domain>-500 |

| type | Benutzer |

| Standardcontainer | CN=Benutzer, DC=<domain>, DC= |

| Standardelemente | – |

| Standardmitglied von | Administratoren, Domänen-Admins, Unternehmensadministratoren, Domänenbenutzer (die primäre Gruppen-ID aller Benutzerkonten ist Domänenbenutzer) Gruppenrichtlinienersteller-Besitzer und Schema-Admins in Gruppe „Active Directory-Domänenbenutzer“ |

| Geschützt durch ADMINSDHOLDER? | Ja |

| Speichern, um aus Standardcontainer zu entfernen? | Ja |

| Sicher, die Verwaltung dieser Gruppe an Nichtdienstadministratoren zu delegieren? | Nein |

Gastkonto

Das Gastkonto ist ein lokales Standardkonto, das über eingeschränkten Zugriff auf den Computer verfügt und standardmäßig deaktiviert ist. Standardmäßig bleibt das Kennwort für das Gastkonto leer. Ein leeres Kennwort ermöglicht den Zugriff auf das Gastkonto, ohne dass der Benutzer ein Kennwort eingeben muss.

Das Gastkonto ermöglicht gelegentlichen oder einmaligen Benutzern, die kein individuelles Konto auf dem Computer haben, sich beim lokalen Server oder der lokalen Domäne mit eingeschränkten Rechten und Berechtigungen anzumelden. Das Gastkonto kann aktiviert und das Kennwort bei Bedarf eingerichtet werden, jedoch nur von einem Mitglied der Administratorgruppe in der Domäne.

Gastkontogruppen-Mitgliedschaft

Das Gastkonto ist Mitglied in den Standardsicherheitsgruppen, die in der folgenden Gastkontoattributen-Tabelle beschrieben werden. Standardmäßig ist das Gastkonto das einzige Mitglied der Standardgruppe „Gäste“, das einem Benutzer ermöglicht, sich bei einem Server anzumelden, und der globalen Gruppe „Domänengäste“, das einem Benutzer ermöglicht, sich bei einer Domäne anzumelden.

Ein Mitglied der Gruppe „Administratoren“ oder „Domänen-Admins“ kann einen Benutzer mit einem Gastkonto auf einem oder mehreren Computern einrichten.

Sicherheitsüberlegungen zum Gastkonto

Das Gastkonto kann anonymen Zugriff bereitstellen, und dies ist ein Sicherheitsrisiko. Es hat auch eine bekannte SID. Aus diesem Grund sollte das Gastkonto deaktiviert bleiben, es sei denn, seine Verwendung ist erforderlich, und dann nur mit eingeschränkten Rechten und Berechtigungen für einen sehr begrenzten Zeitraum.

Wenn das Gastkonto erforderlich ist, muss ein Administrator auf dem Domänencontroller das Gastkonto aktivieren. Das Gastkonto kann aktiviert werden, ohne dass ein Kennwort erforderlich ist, oder es kann mit einem sicheren Kennwort aktiviert werden. Der Administrator gewährt auch eingeschränkte Rechte und Berechtigungen für das Gastkonto. So verhindern Sie nicht autorisierten Zugriff:

Gewähren Sie dem Gastkonto nicht das Benutzerrecht System herunterfahren. Wenn ein Computer heruntergefahren oder gestartet wird, kann ein Gastbenutzer oder ein anderer Benutzer mit lokalem Zugriff, z. B. ein böswilliger Benutzer, nicht autorisierten Zugriff auf den Computer erhalten.

Stellen Sie das Gastkonto nicht zur Verfügung, um die Ereignisprotokolle anzuzeigen. Nachdem das Gastkonto aktiviert wurde, sollte dieses Konto häufig überwacht werden, um sicherzustellen, dass andere Benutzer keine Dienste und andere Ressourcen verwenden können, z. B. Ressourcen, die versehentlich von einem früheren Benutzer zur Verfügung gestellt wurden.

Verwenden Sie das Gastkonto nicht, wenn der Server über externen Netzwerkzugriff oder Zugriff auf andere Computer verfügt.

Wenn Sie sich für die Aktivierung des Gastkontos entscheiden, müssen Sie die Verwendung einschränken und das Kennwort regelmäßig ändern. Wie beim Administratorkonto können Sie als zusätzliche Sicherheitsmaßnahme das Konto umbenennen.

Darüber hinaus ist ein Administrator für die Verwaltung des Gastkontos verantwortlich. Der Administrator überwacht das Gastkonto, deaktiviert das Gastkonto, wenn es nicht mehr verwendet wird, und ändert oder entfernt das Kennwort bei Bedarf.

Ausführliche Informationen zu den Gastkontoattributen finden Sie in der folgenden Tabelle:

Gastkontoattribute

| Attribut | Wert |

|---|---|

| Gut bekannte SID/RID | S-1-5-<domain>-501 |

| type | Benutzer |

| Standardcontainer | CN=Benutzer, DC=<domain>, DC= |

| Standardelemente | Keine |

| Standardmitglied von | Gäste, Domänengäste |

| Geschützt durch ADMINSDHOLDER? | Nein |

| Speichern, um aus Standardcontainer zu entfernen? | Kann entfernt werden, dies wird jedoch nicht empfohlen. |

| Ist es sicher, die Verwaltung dieser Gruppe an Nicht-Dienstadministratoren zu delegieren? | Nein |

Hilfe-Assistenten-Konto (wird mit einer Remoteunterstützungssitzung installiert)

Das Hilfe-Assistenten-Konto ist ein lokales Standardkonto, das aktiviert wird, wenn eine Remoteunterstützungssitzung ausgeführt wird. Dieses Konto wird automatisch deaktiviert, wenn keine Anforderungen zur Remoteunterstützung mehr ausstehen.

Das Hilfe-Assistenten-Konto ist das primäre Konto, das zum Einrichten einer Remoteunterstützungssitzung verwendet wird. Mit der Remoteunterstützungssitzung wird eine Verbindung mit einem anderen Computer hergestellt, auf dem das Windows-Betriebssystem ausgeführt wird, und sie wird auf Einladung hin initiiert. Um Remoteunterstützung anzufordern, sendet ein Benutzer eine Einladung von seinem Computer per E-Mail oder als Datei an eine Person, die Hilfe leisten kann. Sobald die Einladung des Benutzers zu einer Remoteunterstützungssitzung akzeptiert wurde, wird automatisch das standardmäßige Hilfe-Assistenten-Konto erstellt, um der Person, die Unterstützung leistet, eingeschränkten Zugriff auf den Computer zu gewähren. Das Hilfeassistentkonto wird durch den Dienst des Sitzungs-Managers für Remotedesktophilfe verwaltet.

Überlegungen zur Sicherheit des Hilfe-Assistenten

Zu den SIDs, die zum standardmäßigen Hilfe-Assistenten-Konto gehören, zählen:

SID: S-1-5-

<domain>-13, Anzeigename „Terminalserverbenutzer“. Diese Gruppe umfasst alle Benutzer, die sich bei einem Server mit aktivierten Remotedesktopdiensten anmelden. In Windows Server 2008 heißen die „Remotedesktopdienste“ „Terminaldienste“.SID: S-1-5-

<domain>-14, Anzeigename „Interaktive Remoteanmeldung“. Diese Gruppe umfasst alle Benutzer, die über eine Remotedesktopverbindung eine Verbindung mit dem Computer herstellen. Diese Gruppe ist eine Teilmenge der interaktiven Gruppe. Zugriffstoken, die die SID der interaktiven Remoteanmeldung enthalten, enthalten auch die interaktive SID.

Für das Windows Server-Betriebssystem ist die Remoteunterstützung eine optionale Komponente, die nicht standardmäßig installiert ist. Sie müssen die Remoteunterstützung installieren, bevor Sie sie verwenden können.

Ausführliche Informationen zu den Hilfe-Assistenten-Konto-Attributen finden Sie in der folgenden Tabelle:

Hilfe-Assistenten-Konto-Attribute

| Attribut | Wert |

|---|---|

| Gut bekannte SID/RID | S-1-5-<domain>-13 (Terminalserverbenutzer), S-1-5-<domain>-14 (Interaktive Remoteanmeldung) |

| type | Benutzer |

| Standardcontainer | CN=Benutzer, DC=<domain>, DC= |

| Standardelemente | Keine |

| Standardmitglied von | Domänen-Gäste Gäste |

| Geschützt durch ADMINSDHOLDER? | Nein |

| Speichern, um aus Standardcontainer zu entfernen? | Kann entfernt werden, dies wird jedoch nicht empfohlen. |

| Ist es sicher, die Verwaltung dieser Gruppe an Nicht-Dienstadministratoren zu delegieren? | Nein |

KRBTGT-Konto

Das KRBTGT-Konto ist ein lokales Standardkonto, das als Dienstkonto für den KDC-Dienst (Key Distribution Center) fungiert. Dieses Konto kann nicht gelöscht werden, und der Kontoname kann nicht geändert werden. Das KRBTGT-Konto kann in Active Directory nicht aktiviert werden.

KRBTGT ist auch der Sicherheitsprinzipalname, der vom KDC für eine Windows Server-Domäne verwendet wird, wie in RFC 4120 angegeben. Das KRBTGT-Konto ist die Entität für den KRBTGT-Sicherheitsprinzipal und wird automatisch erstellt, wenn eine neue Domäne erstellt wird.

Zur Windows Server-Kerberos-Authentifizierung wird ein spezielles, mit einem symmetrischen Schlüssel verschlüsseltes Ticket-Granting Ticket (TGT) für Kerberos verwendet. Dieser Schlüssel wird von dem Kennwort des Servers oder Diensts abgeleitet, auf den Zugriff angefordert wird. Das TGT-Kennwort des KRBTGT-Kontos ist nur dem Kerberos-Dienst bekannt. Um ein Sitzungsticket anzufordern, muss das TGT dem KDC vorgelegt werden. Das TGT wird vom KDC an den Kerberos-Client ausgegeben.

Überlegungen zur Verwaltung des KRBTGT-Kontos

Dem KRBTGT-Konto und Vertrauenskonten wird automatisch ein sicheres Kennwort zugewiesen. Wie alle privilegierten Dienstkonten sollten Organisationen diese Kennwörter regelmäßig ändern. Mit dem Kennwort für das KDC-Konto wird ein geheimer Schlüssel zum Verschlüsseln und Entschlüsseln der ausgestellten TGT-Anforderungen abgeleitet. Mit dem Kennwort für ein Domänenvertrauenskonto wird ein bereichsübergreifender Schlüssel zum Verschlüsseln von Empfehlungstickets abgeleitet.

Zum Zurücksetzen des Kennworts müssen Sie entweder Mitglied der Gruppe „Domänen-Admins“ sein, oder die entsprechende Autorität muss an Sie delegiert sein. Außerdem müssen Sie Mitglied der lokalen Gruppe „Administratoren“ sein, oder die entsprechende Berechtigung muss an Sie delegiert worden sein.

Nachdem Sie das KRBTGT-Kennwort zurückgesetzt haben, stellen Sie sicher, dass die Ereignis-ID 9 in der Schlüsselverteilungscenter-Ereignisquelle (Kerberos) in das Systemereignisprotokoll geschrieben wird.

Sicherheitsüberlegungen zum KRBTGT-Konto

Sie sollten auch das Kennwort des KRBTGT-Kontos zurücksetzen, um sicherzustellen, dass ein neu wiederhergestellter Domänencontroller nicht mit einem kompromittierten Domänencontroller repliziert wird. In diesem Fall können Sie bei einer großen Waldwiederherstellung, die sich über mehrere Standorte erstreckt, nicht garantieren, dass alle Domänencontroller heruntergefahren werden und, wenn sie heruntergefahren wurden, dass sie nicht erneut gestartet werden, bevor alle entsprechenden Wiederherstellungsschritte ausgeführt wurden. Nachdem Sie das KRBTGT-Konto zurückgesetzt haben, kann ein anderer Domänencontroller dieses Kontokennwort nicht mit einem alten Kennwort replizieren.

Eine Organisation, die eine Domänengefährdung des KRBTGT-Kontos vermutet, sollte den Einsatz von Expertendiensten zur Behebung von Incidents erwägen. Die Wiederherstellung des Kontobesitzes ist domänenweit, arbeitsintensiv und sollte als Teil einer größeren Wiederherstellungsmaßnahme durchgeführt werden.

Das KRBTGT-Kennwort ist der Schlüssel, auf dem das gesamte Vertrauen in Kerberos basiert. Das Zurücksetzen des KRBTGT-Kennworts ist vergleichbar mit der Erneuerung des Stamm-CA-Zertifikats mit einem neuen Schlüssel und dem sofortigen Verlust des Vertrauens in den alten Schlüssel, was dazu führt, dass fast alle nachfolgenden Kerberos-Operationen davon betroffen sind.

Für alle Kontotypen (Benutzer, Computer und Dienste)

Alle bereits ausgestellten und verteilten TGTs sind ungültig, da sie von den DCs abgelehnt werden. Diese Tickets werden mit dem KRBTGT verschlüsselt, sodass sie von jedem DC überprüft werden können. Wenn sich das Kennwort ändert, werden die Tickets ungültig.

Alle aktuell authentifizierten Sitzungen, die angemeldete Benutzer (basierend auf ihren Diensttickets) für eine Ressource (z. B. eine Dateifreigabe, eine SharePoint-Website oder einen Exchange-Server) eingerichtet haben, sind gut, bis das Dienstticket erneut authentifiziert werden muss.

NTLM-authentifizierte Verbindungen sind nicht betroffen.

Da es unmöglich ist, die spezifischen Fehler vorherzusagen, die für einen bestimmten Benutzer in einer Produktionsbetriebsumgebung auftreten, müssen Sie davon ausgehen, dass alle Computer und Benutzer betroffen sind.

Wichtig

Der Neustart eines Computers ist die einzige zuverlässige Möglichkeit, die Funktionalität wiederherzustellen, da sich dadurch sowohl das Computerkonto als auch die Benutzerkonten erneut anmelden. Die erneute Anmeldung fordert neue TGTs an, die mit dem neuen KRBTGT gültig sind, wodurch alle KRBTGT-bezogenen Betriebsprobleme auf diesem Computer behoben werden.

Schreibgeschützte Domänencontroller und das KRBTGT-Konto

Der RODC wird als Schlüsselverteilungscenter (Key Distribution Center, KDC) für die Filiale angekündigt. Der RODC verwendet ein anderes KRBTGT-Konto und Kennwort als das KDC auf einem beschreibbaren Domänencontroller, wenn er TGT-Anforderungen (Ticket-Granting Ticket) signiert oder verschlüsselt. Nachdem ein Konto erfolgreich authentifiziert wurde, bestimmt der RODC mithilfe der Kennwortreplikationsrichtlinie, ob die Anmeldeinformationen eines Benutzers oder Computers vom beschreibbaren Domänencontroller auf den RODC repliziert werden können.

Nachdem die Anmeldeinformationen im RODC zwischengespeichert wurden, kann der RODC die Anmeldeanforderungen dieses Benutzers akzeptieren, bis sich die Anmeldeinformationen ändern. Wenn ein TGT mit dem KRBTGT-Konto des RODC signiert ist, erkennt der RODC, dass er über eine zwischengespeicherte Kopie der Anmeldeinformationen verfügt. Wenn ein anderer Domänencontroller das TGT signiert, leitet der RODC Anforderungen an einen beschreibbaren Domänencontroller weiter.

KRBTGT-Kontoattribute

Ausführliche Informationen zu den KRBTGT-Kontoattributen finden Sie in der folgenden Tabelle:

| Attribut | Wert |

|---|---|

| Gut bekannte SID/RID | S-1-5-<domain>-502 |

| type | Benutzer |

| Standardcontainer | CN=Benutzer, DC=<domain>, DC= |

| Standardelemente | Keine |

| Standardmitglied von | Gruppe „Domänenbenutzer“ (die primäre Gruppen-ID aller Benutzerkonten ist „Domänenbenutzer“) |

| Geschützt durch ADMINSDHOLDER? | Ja |

| Speichern, um aus Standardcontainer zu entfernen? | Kann entfernt werden, dies wird jedoch nicht empfohlen. |

| Ist es sicher, die Verwaltung dieser Gruppe an Nicht-Dienstadministratoren zu delegieren? | Nein |

Einstellungen für lokale Standardkonten in Active Directory

Jedes lokale Standardkonto in Active Directory verfügt über mehrere Kontoeinstellungen, mit denen Sie Kennworteinstellungen und sicherheitsspezifische Informationen konfigurieren können, wie in der folgenden Tabelle beschrieben:

| Konteneinstellungen | BESCHREIBUNG |

|---|---|

| Benutzer muss Kennwort bei der nächsten Anmeldung ändern | Erzwingt eine Kennwortänderung, wenn sich der Benutzer das nächste Mal beim Netzwerk anmeldet. Verwenden Sie diese Option, wenn Sie sicherstellen möchten, dass der Benutzer die einzige Person ist, die das Kennwort kennt. |

| Benutzer kann Kennwort nicht ändern | Verhindert, dass der Benutzer das Kennwort ändert. Verwenden Sie diese Option, wenn Sie die Kontrolle über ein Benutzerkonto (beispielsweise ein Gastkonto oder ein temporäres Konto) behalten möchten. |

| Kennwort läuft nie ab | Verhindert, dass die Benutzerkennwörter ablaufen. Sie sollten diese Option mit Dienstkonten aktivieren und sichere Kennwörter verwenden. |

| Kennwörter mit umkehrbarer Verschlüsselung speichern | Bietet Unterstützung für Anwendungen, die Protokolle verwenden, die Kenntnisse über die Klartextform des Kennworts des Benutzers für Authentifizierungszwecke erfordern. Diese Option ist erforderlich, wenn Sie das Challenge Handshake Authentication Protocol (CHAP) in Internet Authentication Services (IAS) und die Digestauthentifizierung in Internet information Services (IIS) verwenden. |

| Konto ist deaktiviert | Verhindert, dass sich der Benutzer mit dem ausgewählten Konto anmeldet. Als Administrator können Sie deaktivierte Konten als Vorlagen für gewöhnliche Benutzerkonten verwenden. |

| Benutzer muss sich mit einer Smartcard anmelden | Setzt voraus, dass ein Benutzer eine Smartcard besitzt, um sich interaktiv im Netzwerk anzumelden. Der Computer des Benutzers muss zudem über einen Smartcardleser verfügen, und der Benutzer muss eine gültige Geheimzahl (Personal Identification Number, PIN) für die Smartcard besitzen. Die Anwendung dieses Attributs auf das Konto hat folgende Wirkung: |

| Konto wird für Delegierungszwecke vertraut | Ermöglicht, dass ein Dienst, der unter diesem Konto ausgeführt wird, Vorgänge für andere Benutzerkonten im Netzwerk ausführen kann. Ein Dienst, der unter einem (auch als Dienstkonto bezeichneten) Benutzerkonto ausgeführt wird, das für Delegierungszwecke als vertrauenswürdig eingestuft wird, kann die Identität eines Clients annehmen, um Zugriff auf die Ressourcen entweder des Computers zu erhalten, auf dem der Dienst ausgeführt wird, oder auf die anderer Computer. In einer Gesamtstruktur, die auf die Windows Server 2003-Funktionsebene festgelegt ist, befindet sich diese Einstellung beispielsweise auf der Registerkarte „Delegierung“. Sie ist nur für Konten verfügbar, denen Dienstprinzipalnamen (SPNs) zugewiesen wurden, die mithilfe des setspn-Befehls von Windows-Supporttools festgelegt wurden. Diese Einstellung ist sicherheitskritisch und sollte vorsichtig zugewiesen werden. |

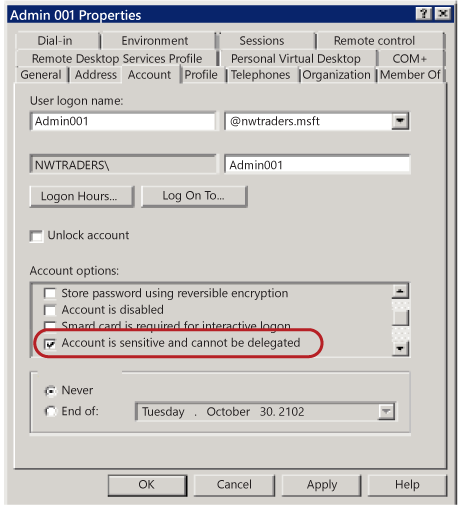

| Konto ist vertraulich und kann nicht delegiert werden | Ermöglicht die Kontrolle über ein Benutzerkonto, z. B. für ein Gastkonto oder ein temporäres Konto. Diese Option kann verwendet werden, wenn dieses Konto nicht zur Delegierung durch ein anderes Konto zugewiesen werden kann. |

| DES-Verschlüsselungstypen für dieses Konto verwenden | Stellt Unterstützung für den Datenverschlüsselungsstandard (Data Encryption Standard, DES) bereit. DES unterstützt mehrere Ebenen der Verschlüsselung, einschließlich Microsoft Punkt-zu-Punkt-Verschlüsselung (Microsoft Point-to-Point Encryption, MPPE) Standard (40-Bit und 56-Bit), MPPE Standard (56-Bit), MPPE Strong (128-Bit), Internet Protocol Security (IPSec) DES (40-Bit), IPSec 56-Bit-DES und IPsec Triple DES (3DES). |

| Keine Kerberos-Vorauthentifizierung erforderlich | Unterstützt alternative Implementierungen des Kerberos-Protokolls. Da die Vorauthentifizierung zusätzliche Sicherheit bietet, aktivieren Sie diese Option mit Vorsicht. Domänencontroller unter Windows 2000 oder Windows Server 2003 können andere Mechanismen zum Synchronisieren der Zeit verwenden. |

Hinweis

DES ist nicht standardmäßig in Windows Server-Betriebssystemen (ab Windows Server 2008 R2) oder Windows-Clientbetriebssystemen (ab Windows 7) aktiviert. Für diese Betriebssysteme verwenden Computer standardmäßig keine DES-CBC-MD5- oder DES-CBC-CRC-Verschlüsselungssammlungen. Wenn Ihre Umgebung DES erfordert, wirkt sich diese Einstellung möglicherweise auf die Kompatibilität mit Clientcomputern oder Diensten und Anwendungen in Ihrer Umgebung aus.

Weitere Informationen finden Sie unter Hunting down DES in order to securely deploy Kerberos (Suchen nach DES zum sicheren Bereitstellen von Kerberos).

Verwalten lokaler Standardkonten in Active Directory

Nach der Installation befinden sich die lokalen Standardkonten in „Active Directory-Benutzer und -Computer“ im Container „Benutzer“. Sie können lokale Standardkonten mit der Microsoft Management Console (MMC) von „Active Directory-Benutzer und -Computer“ und Befehlszeilentools erstellen, deaktivieren, zurücksetzen und löschen.

Sie können mit „Active Directory-Benutzer und -Computer“ einem angegebenen lokalen Domänencontroller – und nur diesem Domänencontroller – Rechte und Berechtigungen zuweisen, um die Fähigkeit lokaler Benutzer und Gruppen einzuschränken, bestimmte Aktionen auszuführen. Ein Recht autorisiert einen Benutzer zum Ausführen bestimmter Aktionen auf einem Computer, wie das Sichern von Dateien und Ordnern oder das Herunterfahren eines Computers. Im Gegensatz dazu ist eine Zugriffsberechtigung eine einem Objekt (i. d. R. einer Datei, einem Ordner oder Drucker) zugewiesene Regel, die bestimmt, welche Benutzer auf welche Weise Zugriff auf das entsprechende Objekt haben.

Weitere Informationen zum Erstellen und Verwalten lokaler Benutzerkonten in Active Directory finden Sie unter Verwalten lokaler Benutzer.

Sie können auch mit „Active Directory-Benutzer und -Computer“ auf einem Domänencontroller Remotecomputer erreichen, die keine Domänencontroller im Netzwerk sind.

Sie können von Microsoft Empfehlungen zu Konfigurationen von Domänencontrollern erhalten, die Sie mithilfe des SCM-Tools (Security Compliance Manager) verteilen können. Weitere Informationen finden Sie unter Microsoft Security Compliance Manager.

Einige der lokalen Standardbenutzerkonten werden durch einen Hintergrundprozess geschützt, der regelmäßig eine bestimmte Sicherheitsbeschreibung überprüft und anwendet. Dabei handelt es sich um eine Datenstruktur, die Sicherheitsinformationen enthält, die einem geschützten Objekt zugeordnet sind. Diese Sicherheitsbeschreibung befindet sich im Objekt AdminSDHolder.

Wenn Sie also die Berechtigungen für eine Dienstadministratorgruppe oder eines ihrer Mitgliedskonten ändern möchten, müssen Sie auch die Sicherheitsbeschreibung für das AdminSDHolder-Objekt ändern. Dieser Ansatz stellt sicher, dass die Berechtigungen konsistent angewendet werden. Seien Sie vorsichtig, wenn Sie diese Änderungen vornehmen, denn diese Aktion kann auch die Standardeinstellungen beeinflussen, die auf alle geschützten Administratorkonten angewendet werden.

Einschränken und Schützen vertraulicher Domänenkonten

Um Domänenkonten in Ihrer Domänenumgebung einzuschränken und zu schützen, müssen Sie den folgenden bewährten Methodenansatz anwenden und implementieren:

Beschränken Sie die Mitgliedschaft streng auf die Gruppen „Administratoren“, „Domänen-Admins“ und „Unternehmensadministratoren“.

Kontrollieren Sie strikt, wo und wie Domänenkonten verwendet werden.

Mitgliedskonten in den Gruppen „Administratoren“, „Domänen-Admins“ und „Unternehmensadministratoren“ in einer Domäne oder Gesamtstruktur sind hochwertige Ziele für böswillige Benutzer. Um die Gefährdung zu begrenzen, sollten Sie die Mitgliedschaft in diesen Administratorgruppen streng auf die kleinste Anzahl von Konten beschränken. Durch das Einschränken der Mitgliedschaft in diesen Gruppen wird die Möglichkeit verringert, dass ein Administrator diese Anmeldeinformationen versehentlich missbraucht, wodurch eine Sicherheitsanfälligkeit entsteht, die böswillige Benutzer ausnutzen können.

Darüber hinaus ist es eine bewährte Methode, strikt festzulegen, wo und wie sensible Domänenkonten verwendet werden können. Beschränken Sie die Verwendung von Domänen-Admins-Konten und anderen Administratorkonten, um zu verhindern, dass sie für die Anmeldung bei Verwaltungssystemen und Arbeitsstationen verwendet werden, die auf derselben Ebene wie die verwalteten Systeme geschützt sind. Wenn Administratorkonten nicht auf diese Weise eingeschränkt sind, ist jede Arbeitsstation, von der sich ein Domänenadministrator anmeldet, ein weiterer Standort, den böswillige Benutzer ausnutzen können.

Die Implementierung dieser bewährten Methoden ist in folgende Aufgaben unterteilt:

- Trennen der Administratorkonten von Benutzerkonten

- Einschränken des Anmeldungszugriffs von Administratoren auf Server und Arbeitsstationen

- Deaktivieren des Rechts zur Kontodelegierung für vertrauliche Administratorkonten

Um für Fälle vorzusorgen, in denen Herausforderungen bei der Integration in die Domänenumgebung zu erwarten sind, wird jede Aufgabe entsprechend den Anforderungen für eine minimale, bessere und ideale Implementierung beschrieben. Stellen Sie wie bei allen wichtigen Änderungen an einer Produktionsumgebung sicher, dass Sie diese Änderungen gründlich testen, bevor Sie sie implementieren und bereitstellen. Führen Sie die Bereitstellung dann so aus, dass ein Rollback der Änderung möglich ist, wenn technische Probleme auftreten.

Trennen der Administratorkonten von Benutzerkonten

Schränken Sie Domänen-Admins-Konten und andere vertrauliche Konten ein, um zu verhindern, dass sie für die Anmeldung bei Servern und Arbeitsstationen mit niedrigerer Vertrauenswürdigkeit verwendet werden. Beschränken und schützen Sie Administratorkonten, indem Sie Administratorkonten von Standardbenutzerkonten trennen, administrative Pflichten von anderen Aufgaben trennen und die Verwendung dieser Konten einschränken. Erstellen Sie dedizierte Konten für Administratoren, die Administratoranmeldeinformationen benötigen, um bestimmte administrative Aufgaben auszuführen, und erstellen Sie dann separate Konten für andere Standardbenutzeraufgaben gemäß den folgenden Richtlinien:

Privilegiertes Konto: Weisen Sie Administratorkonten zu, um nur die folgenden administrativen Aufgaben auszuführen:

Minimum: Erstellen Sie separate Konten für Domänenadministratoren, Unternehmensadministratoren oder entsprechende Konten mit entsprechenden Administratorrechten in der Domäne oder Gesamtstruktur. Verwenden Sie Konten, denen vertrauliche Administratorrechte gewährt wurden, nur zum Verwalten von Domänendaten und Domänencontrollern.

Besser: Erstellen Sie separate Konten für Administratoren, die über eingeschränkte Administratorrechte verfügen, z. B. Konten für Arbeitsstationsadministratoren, und Konten mit Benutzerrechten über bestimmte Active Directory-Organisationseinheiten (OEs).

Ideal: Erstellen Sie mehrere separate Konten für einen Administrator, dem mehrere Aufgaben obliegen, die unterschiedliche Vertrauensebenen erfordern. Richten Sie jedes Administratorkonto mit unterschiedlichen Benutzerrechten ein, z. B. für die Arbeitsstationsverwaltung, Serververwaltung und Domänenverwaltung, damit sich der Administrator bei bestimmten Arbeitsstationen, Servern und Domänencontrollern strikt auf der Grundlage seiner Aufgaben anmelden kann.

Standardbenutzerkonten: Erteilen Sie Standardbenutzerrechte für standardmäßige Benutzeraufgaben, z. B. für E-Mail-, Webbrowsing- und LOB-Anwendungen (Line-of-Business, branchenspezifisch). Diesen Konten sollten keine Administratorrechte gewährt werden.

Wichtig

Stellen Sie wie im folgenden Abschnitt beschrieben sicher, dass vertrauliche Administratorkonten nicht auf E-Mails zugreifen oder im Internet surfen können.

Weitere Informationen zu privilegiertem Zugriff finden Sie unter Schützen von Geräten als Teil der Strategie für privilegierten Zugriff.

Einschränken des Anmeldungszugriffs von Administratoren auf Server und Arbeitsstationen

Es ist eine bewährte Methode, Administratoren daran zu hindern, vertrauliche Administratorkonten zu verwenden, um sich bei Servern und Arbeitsstationen mit niedrigerer Vertrauensstellung anzumelden. Diese Einschränkung verhindert, dass Administratoren versehentlich das Risiko des Diebstahls von Anmeldeinformationen erhöhen, indem sie sich bei einem Computer mit niedrigerer Vertrauenswürdigkeit anmelden.

Wichtig

Stellen Sie sicher, dass Sie entweder über lokalen Zugriff auf den Domänencontroller verfügen oder mindestens eine dedizierte Verwaltungsarbeitsstation erstellt haben.

Beschränken Sie den Anmeldezugriff auf Server und Arbeitsstationen mit niedrigerer Vertrauenswürdigität mithilfe der folgenden Richtlinien:

Minimum: Hindern Sie Domänenadministratoren am Anmeldezugriff auf Server und Arbeitsstationen. Bevor Sie mit diesem Verfahren beginnen, identifizieren Sie alle Organisationseinheiten in der Domäne, die Arbeitsstationen und Server enthalten. Computer in Organisationseinheiten, die nicht identifiziert werden, hindern Administratoren mit vertraulichen Konten nicht daran, sich bei ihnen anzumelden.

Besser: Beschränken Sie den Zugriff von Domänenadministratoren auf keine Domänencontrollerserver und Arbeitsstationen.

Ideal: Hindern Sie Serveradministratoren zusätzlich zu Domänenadministratoren an der Anmeldung bei Arbeitsstationen.

Hinweis

Verknüpfen Sie für dieses Verfahren keine Konten mit der Organisationseinheit, die Arbeitsstationen für Administratoren enthalten, die nur Verwaltungsaufgaben ausführen, und stellen Sie keinen Internet- oder E-Mail-Zugriff bereit.

So schränken Sie den Anmeldezugriff von Domänenadministratoren auf Arbeitsstationen ein (Minimum)

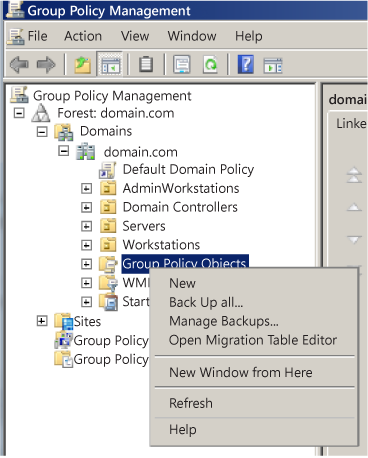

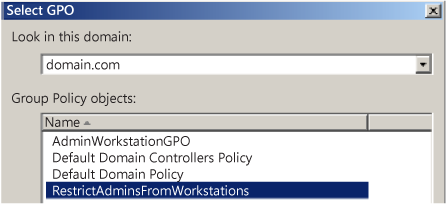

Öffnen Sie als Domänenadministrator die Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console, GPMC).

Öffnen Sie Gruppenrichtlinienverwaltung, und erweitern Sie <forest>\Domains\

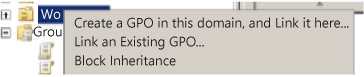

<domain>.Klicken Sie mit der rechten Maustaste auf Gruppenrichtlinienobjekte, und wählen Sie dann Neu aus.

Benennen Sie im Fenster Neues Gruppenrichtlinienobjekt das Gruppenrichtlinienobjekt, das Administratoren daran hindert, sich bei Arbeitsstationen anzumelden, und wählen Sie dann OK aus.

Klicken Sie mit der rechten Maustaste auf Neues Gruppenrichtlinienobjekt, und wählen Sie dann Bearbeiten aus.

Konfigurieren Sie Benutzerrechte, um Domänenadministratoren die lokale Anmeldung zu verweigern.

Wählen Sie Computerkonfiguration>Richtlinien>Windows-Einstellungen>Lokale Richtlinien und dann Zuweisen von Benutzerrechten aus, und führen Sie dann die folgenden Schritte aus:

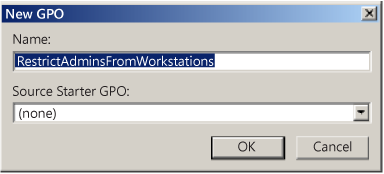

a) Doppelklicken Sie auf Lokale Anmeldung verweigern, und wählen Sie dann Diese Richtlinieneinstellungen definieren aus. b. Wählen Sie Benutzer oder Gruppe hinzufügen und dann Durchsuchen aus, geben Sie Unternehmensadministratoren ein, und wählen Sie dann OK aus. c. Wählen Sie Benutzer oder Gruppe hinzufügen und dann Durchsuchen aus, geben Sie Domänen-Admins ein, und wählen Sie dann OK aus.

Tipp

Optional können Sie Gruppen hinzufügen, die Serveradministratoren enthalten, denen Sie die Anmeldung bei Arbeitsstationen verweigern möchten.

Hinweis

Das Ausführen dieses Schritts kann zu Problemen mit Administratoraufgaben führen, die als geplante Aufgaben oder Dienste mit Konten in der Gruppe „Domänen-Admins“ ausgeführt werden. Die Praxis, Domänenadministratorkonten zum Ausführen von Diensten und Aufgaben auf Arbeitsstationen zu verwenden, birgt ein erhebliches Risiko von Angriffen zum Diebstahl von Anmeldeinformationen, und sollte daher durch alternative Mittel zum Ausführen geplanter Aufgaben oder Dienste ersetzt werden.

d. Wählen Sie OK aus, um die Konfiguration abzuschließen.

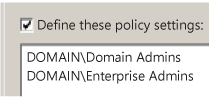

Verknüpfen Sie das Gruppenrichtlinienobjekt mit der ersten Organisationseinheit für Arbeitsstationen. Navigieren Sie zum Pfad „<forest>\Domains\

<domain>\OU“, und führen Sie dann die folgenden Schritte aus:a) Klicken Sie mit der rechten Maustaste auf die Organisationseinheit der Arbeitsstation, und wählen Sie dann Vorhandenes Gruppenrichtlinienobjekt verknüpfen aus.

b. Wählen Sie das gerade von Ihnen erstellte GPO und dann OK aus.

Testen Sie die Funktionalität von Unternehmensanwendungen auf Arbeitsstationen in der ersten Organisationseinheit, und beheben Sie alle durch die neue Richtlinie verursachten Probleme.

Verknüpfen Sie alle anderen Organisationseinheiten, die Arbeitsstationen enthalten.

Erstellen Sie jedoch keinen Link zur Organisationseinheit „Administrative Arbeitsstation“, wenn sie für administrative Arbeitsstationen ohne Internet- oder E-Mail-Zugriff erstellt ist, denen nur Verwaltungsaufgaben zugewiesen sind.

Wichtig

Wenn Sie diese Lösung später erweitern, verweigern Sie der Gruppe „Domänenbenutzer“ nicht Anmelderechte. Die Gruppe „Domänenbenutzer“ umfasst alle Benutzerkonten in der Domäne, einschließlich „Benutzer“, „Domänenadministratoren“ und „Unternehmensadministratoren“.

Deaktivieren des Rechts zur Kontodelegierung für vertrauliche Administratorkonten

Obwohl Benutzerkonten nicht standardmäßig für die Delegierung markiert sind, können Konten in einer Active Directory-Domäne als für die Delegierung vertrauenswürdig eingestuft werden. Dies bedeutet, dass ein für die Delegierung vertrauenswürdiger Dienst oder Computer die Identität eines Kontos annehmen kann, das sich bei ihm für den Zugriff auf andere Ressourcen im Netzwerk authentifiziert.

Für vertrauliche Konten wie solche, die Mitgliedern der Gruppen „Administratoren“, „Domänen-Admins“ oder „Unternehmensadministratoren“ in Active Directory angehören, kann die Delegierung ein erhebliches Risiko der Rechteausweitung darstellen. Wenn beispielsweise ein Konto in der Gruppe „Domänen-Admins“ zur Anmeldung bei einem kompromittierten Mitgliedsserver verwendet wird, der für die Delegierung als vertrauenswürdig eingestuft wird, kann dieser Server Zugriff auf Ressourcen im Kontext des Domänenadministratorkontos anfordern und die Kompromittierung dieses Mitgliedsservers zu einer Domänenkompromittierung eskalieren.

Sie sollten die Benutzerobjekte für alle vertraulichen Konten in Active Directory konfigurieren, indem Sie unter Kontooptionen das Kontrollkästchen Konto ist vertraulich und kann nicht delegiert werden aktivieren, um zu verhindern, dass die Konten delegiert werden. Weitere Informationen finden Sie unter Einstellungen für lokale Standardkonten in Active Directory.

Testen Sie wie bei jeder Konfigurationsänderung diese aktivierte Einstellung vollständig, um sicherzustellen, dass sie ordnungsgemäß funktioniert, bevor Sie sie implementieren.

Schützen und Verwalten von Domänencontrollern

Sie sollten strikt Einschränkungen für die Domänencontroller in Ihrer Umgebung erzwingen. Dadurch wird sichergestellt, dass die Domänencontroller folgende Anforderungen erfüllen:

- Ausschließlich Ausführung erforderlicher Software.

- Anforderung regelmäßiger Softwareaktualisierung.

- Konfiguration mit den entsprechenden Sicherheitseinstellungen.

Ein Aspekt des Schützens und Verwaltens von Domänencontrollern besteht darin, sicherzustellen, dass die lokalen Standardbenutzerkonten vollständig geschützt sind. Es ist von größter Bedeutung, alle vertraulichen Domänenkonten einzuschränken und zu schützen, wie in den vorangegangenen Abschnitten beschrieben.

Da Domänencontroller Anmeldeinformations-Kennworthashes aller Konten in der Domäne speichern, sind sie hochwertige Ziele für böswillige Benutzer. Wenn Domänencontroller nicht gut verwaltet und durch strikt erzwungene Einschränkungen geschützt werden, können sie von böswilligen Benutzern kompromittiert werden. Ein böswilliger Benutzer könnte beispielsweise vertrauliche Domänenadministrator-Anmeldeinformationen von einem Domänencontroller stehlen und dann verwenden, um die Domäne und Gesamtstruktur anzugreifen.

Darüber hinaus könnten installierte Anwendungen und Verwaltungs-Agents auf Domänencontrollern einen Pfad für die Ausweitung von Rechten bieten, die böswillige Benutzer verwenden könnten, um den Verwaltungsdienst oder die Administratoren dieses Diensts zu kompromittieren. Die Verwaltungstools und -dienste, die Ihre Organisation zum Verwalten von Domänencontrollern und deren Administratoren verwendet, sind für die Sicherheit der Domänencontroller und der Domänenadministratorkonten gleichermaßen wichtig. Stellen Sie sicher, dass diese Dienste und Administratoren mit gleichem Aufwand vollständig geschützt sind.