Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In jedem Active Directory-Verbunddienste (AD FS)-Design müssen verschiedene Zertifikate verwendet werden, um die Kommunikation zu sichern und benutzerauthentifizierungen zwischen Internetclients und Verbundservern zu erleichtern. Jeder Verbundserver muss über ein Dienstkommunikationszertifikat und ein Tokensignaturzertifikat verfügen, bevor er an der AD FS-Kommunikation teilnehmen kann. In der folgenden Tabelle werden die Zertifikattypen beschrieben, die dem Verbundserver zugeordnet sind.

| Certificate type | Description |

|---|---|

| Token-signing certificate | Ein Tokensignaturzertifikat ist ein X509-Zertifikat. Verbundserver verwenden zugeordnete Öffentliche/Private-Schlüsselpaare, um alle von ihnen erzeugten Sicherheitstoken digital zu signieren. Dies schließt die Signatur veröffentlichter Verbundmetadaten und Artefaktauflösungsanforderungen ein. Sie können mehrere Tokensignaturzertifikate im AD FS-Verwaltungs-Snap-In konfiguriert haben, um den Zertifikatrollover zuzulassen, wenn ein Zertifikat nah am Ablauf liegt. Standardmäßig werden alle Zertifikate in der Liste veröffentlicht, aber nur das primäre Tokensignaturzertifikat wird von AD FS verwendet, um Token tatsächlich zu signieren. Alle von Ihnen ausgewählten Zertifikate müssen über einen entsprechenden privaten Schlüssel verfügen. For more information, see Token-Signing Certificates and Add a Token-Signing Certificate. |

| Dienstkommunikationszertifikat | Verbundserver verwenden ein Serverauthentifizierungszertifikat, das auch als Dienstkommunikation für Die Nachrichtensicherheit von Windows Communication Foundation (WCF) bezeichnet wird. Standardmäßig ist dies dasselbe Zertifikat, das ein Verbundserver als SSL-Zertifikat (Secure Sockets Layer) in Internetinformationsdienste (IIS) verwendet. Note: The AD FS Management snap-in refers to server authentication certificates for federation servers as service communication certificates. Weitere Informationen finden Sie unter Dienstkommunikationszertifikate und Festlegen eines Dienstkommunikationszertifikats. Da das Dienstkommunikationszertifikat von Clientcomputern als vertrauenswürdig eingestuft werden muss, empfiehlt es sich, ein Zertifikat zu verwenden, das von einer vertrauenswürdigen Zertifizierungsstelle signiert ist. Alle von Ihnen ausgewählten Zertifikate müssen über einen entsprechenden privaten Schlüssel verfügen. |

| SSL-Zertifikat (Secure Sockets Layer) | Verbundserver verwenden ein SSL-Zertifikat zum Sichern des Webdienstdatenverkehrs für die SSL-Kommunikation mit Webclients und mit Verbundserverproxys. Da das SSL-Zertifikat für Clientcomputer vertrauenswürdig sein muss, wird empfohlen, ein Zertifikat zu verwenden, das von einer vertrauenswürdigen Zertifizierungsstelle signiert ist. Alle von Ihnen ausgewählten Zertifikate müssen über einen entsprechenden privaten Schlüssel verfügen. |

| Token-decryption certificate | Dieses Zertifikat wird verwendet, um Token zu entschlüsseln, die von diesem Verbundserver empfangen werden. Sie können über mehrere Entschlüsselungszertifikate verfügen. Dies ermöglicht es einem Ressourcenverbundserver, Token zu entschlüsseln, die mit einem älteren Zertifikat ausgestellt werden, nachdem ein neues Zertifikat als primäres Entschlüsselungszertifikat festgelegt wurde. Alle Zertifikate können für die Entschlüsselung verwendet werden, aber nur das primäre Tokenentschlüsselungszertifikat wird tatsächlich in Verbundmetadaten veröffentlicht. Alle von Ihnen ausgewählten Zertifikate müssen über einen entsprechenden privaten Schlüssel verfügen. Weitere Informationen finden Sie unter Hinzufügen eines Token-Decrypting Zertifikats. |

Sie können ein SSL-Zertifikat oder ein Dienstkommunikationszertifikat anfordern und installieren, indem Sie ein Dienstkommunikationszertifikat über das MMC-Snap-In (Microsoft Management Console) für IIS anfordern. Allgemeine Informationen zur Verwendung von SSL-Zertifikaten finden Sie unter IIS 7.0: Configuring Secure Sockets Layer in IIS 7.0 and IIS 7.0: Configuring Server Certificates in IIS 7.0 .

Note

In AD FS können Sie die Sha-Ebene (Secure Hash Algorithm) ändern, die für digitale Signaturen verwendet wird, entweder in SHA-1 oder SHA-256 (sicherer). AD-FSdoes unterstützen nicht die Verwendung von Zertifikaten mit anderen Hashmethoden, z. B. MD5 (der Standardhashalgorithmus, der mit dem Makecert.exe Befehlszeilentool verwendet wird). Als bewährte Methode für die Sicherheit wird empfohlen, SHA-256 (standardmäßig festgelegt) für alle Signaturen zu verwenden. SHA-1 wird nur für Szenarien empfohlen, in denen Sie mit einem Produkt zusammenarbeiten müssen, das keine Kommunikation mithilfe von SHA-256 unterstützt, z. B. ein Nicht-Microsoft-Produkt oder AD FS 1. x.

Festlegen Ihrer CA-Strategie

AD FS erfordert nicht, dass Zertifikate von einer Zertifizierungsstelle ausgestellt werden. Das SSL-Zertifikat (das Zertifikat, das standardmäßig auch als Dienstkommunikationszertifikat verwendet wird) muss jedoch von den AD FS-Clients als vertrauenswürdig eingestuft werden. Es wird empfohlen, für diese Zertifikattypen keine selbstsignierten Zertifikate zu verwenden.

Important

Die Verwendung von selbstsignierten SSL-Zertifikaten in einer Produktionsumgebung kann es einem böswilligen Benutzer in einer Kontopartnerorganisation ermöglichen, die Kontrolle über Verbundserver in einer Ressourcenpartnerorganisation zu übernehmen. Dieses Sicherheitsrisiko besteht, da selbstsignierte Zertifikate Stammzertifikate sind. Sie müssen dem vertrauenswürdigen Stammspeicher eines anderen Verbundservers (z. B. dem Ressourcenverbundserver) hinzugefügt werden, der diesen Server anfällig für Angriffe lassen kann.

Nachdem Sie ein Zertifikat von einer Zertifizierungsstelle erhalten haben, stellen Sie sicher, dass alle Zertifikate in den persönlichen Zertifikatspeicher des lokalen Computers importiert werden. Mit dem MMC-Snap-In "Zertifikate" können Sie Zertifikate in den persönlichen Speicher importieren.

Alternativ zur Verwendung des Zertifikat-Snap-Ins können Sie auch das SSL-Zertifikat mit dem IIS-Manager-Snap-In importieren, wenn Sie das SSL-Zertifikat der Standardwebsite zuweisen. Weitere Informationen finden Sie unter Importieren eines Serverauthentifizierungszertifikats in die Standardwebsite.

Note

Bevor Sie die AD FS-Software auf dem Computer installieren, der zum Verbundserver wird, stellen Sie sicher, dass sich beide Zertifikate im persönlichen Zertifikatspeicher des lokalen Computers befinden und dass das SSL-Zertifikat der Standardwebsite zugewiesen ist. Weitere Informationen zur Reihenfolge der Aufgaben, die zum Einrichten eines Verbundservers erforderlich sind, finden Sie unter Checkliste: Einrichten eines Verbundservers.

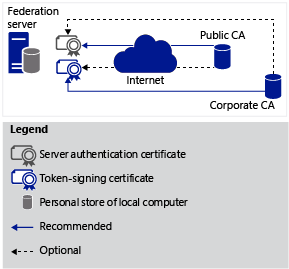

Berücksichtigen Sie je nach Ihren Sicherheits- und Budgetanforderungen sorgfältig, welche Ihrer Zertifikate von einer öffentlichen Zertifizierungsstelle oder einer Unternehmenszertifizierungsstelle bezogen werden. Die folgende Abbildung zeigt die empfohlenen Zertifizierungsstellenaussteller für einen bestimmten Zertifikattyp. Diese Empfehlung spiegelt einen bewährten Ansatz in Bezug auf Sicherheit und Kosten wider.

Zertifikatssperrlisten

Wenn ein Zertifikat, das Sie verwenden, crLs aufweist, muss der Server mit dem konfigurierten Zertifikat in der Lage sein, sich an den Server zu wenden, der die CRLs verteilt.