Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In Organisationen kommt es immer wieder zu Sicherheitsrisiken wie Brute-Force-Angriffen oder der Kompromittierung oder Sperrung von Benutzerkonten. Diese Angriffe werden durch kennwortbasierte Authentifizierungsanforderungen ausgelöst. Um Organisationen vor Kompromittierung zu schützen, hat AD FS Funktionen wie extranetbasierte Sperrung "smart" und IP-Adressbasierte Blockierung eingeführt.

Jedoch sind diese Gegenmaßnahmen reaktiv. Um eine proaktive Möglichkeit zu bieten, um den Schweregrad dieser Angriffe zu verringern, bietet AD FS die Möglichkeit, vor dem Sammeln des Kennworts nach anderen Faktoren aufzufordern.

Ad FS 2016 hat beispielsweise die mehrstufige Microsoft Entra-Authentifizierung als primäre Authentifizierung eingeführt, sodass OTP-Codes aus der Authenticator-App als erster Faktor verwendet werden können. Ab AD FS 2019 können Sie externe Authentifizierungsanbieter als primäre Authentifizierungsfaktoren konfigurieren.

Es gibt zwei wichtige Szenarien, die dies ermöglicht:

Szenario 1: Schützen des Kennworts

Schützen Sie die kennwortbasierte Anmeldung vor Brute-Force-Angriffen und Sperrungen, indem Sie zuerst einen zusätzlichen externen Faktor anfordern. Eine Kennwortaufforderung wird nur angezeigt, wenn die externe Authentifizierung erfolgreich abgeschlossen wurde. Dadurch wird eine bequeme Möglichkeit beseitigt, wie Angreifer versuchen, Konten zu kompromittieren oder zu deaktivieren.

Dieses Szenario besteht aus zwei Komponenten:

- Aufforderung zur Nutzung der Microsoft Entra-Mehrfaktorauthentifizierung (ab AD FS 2016 verfügbar) oder zur Nutzung eines externen Authentifizierungsfaktors als primäre Authentifizierung.

- Benutzername und Kennwort als zusätzliche Authentifizierung in AD FS

Szenario 2: Kennwortfrei

Entfernen Sie Kennwörter vollständig, aber schließen Sie eine starke, mehrstufige Authentifizierung mit vollständig nicht kennwortbasierten Methoden in AD FS ab.

- Mehrstufige Microsoft Entra-Authentifizierung mit Authenticator-App

- Windows 10 Hello for Business

- Zertifikatauthentifizierung

- Externe Authentifizierungsanbieter

Concepts

Was die primäre Authentifizierung wirklich bedeutet, ist, dass es die Methode ist, die der Benutzer zuerst vor zusätzlichen Faktoren aufgefordert wird. Bisher verfügte AD FS nur über integrierte Methoden für Active Directory, Multi-Faktor-Authentifizierung von Microsoft Entra oder andere LDAP-Authentifizierungsspeicher als primäre Authentifizierung. Externe Methoden können als "zusätzliche" Authentifizierung konfiguriert werden, die nach erfolgreichem Abschluss der primären Authentifizierung erfolgt.

In AD FS 2019 bedeutet die externe Authentifizierung als primäre Funktion, dass alle externen Authentifizierungsanbieter, die in der AD FS-Farm registriert sind (mit Register-AdfsAuthenticationProvider), für die primäre Authentifizierung und die "zusätzliche" Authentifizierung verfügbar sind. Sie können auf die gleiche Weise wie die integrierten Anbieter wie Formularauthentifizierung und Zertifikatauthentifizierung für die Intranet- und/oder Extranetverwendung aktiviert werden.

Sobald ein externer Anbieter für Extranet, Intranet oder beides aktiviert ist, steht er benutzern zur Verfügung. Wenn mehr als eine Methode aktiviert ist, wird Benutzern eine Auswahlseite angezeigt, und Sie können eine primäre Methode auswählen, genau wie sie für die zusätzliche Authentifizierung vorgehen.

Prerequisites

Bevor Sie externe Authentifizierungsanbieter als primär konfigurieren, stellen Sie sicher, dass Die folgenden Voraussetzungen erfüllt sind.

- Die AD FS-Farmverhaltensebene (FBL) wurde auf "4" erhöht (Dieser Wert wird in AD FS 2019 übersetzt.)

- Dies ist der Standard-FBL-Wert für neue AD FS 2019-Farmen.

- Für AD FS-Farmen, die auf Windows Server 2012 R2 oder 2016 basieren, kann die FBL mithilfe des PowerShell-Befehls "Invoke-AdfsFarmBehaviorLevelRaise" ausgelöst werden. Weitere Informationen zum Upgrade einer AD FS-Farm finden Sie im Farmupgradeartikel für SQL-Farmen oder WID-Farmen.

- Sie können den FBL-Wert mithilfe des Cmdlets "Get-AdfsFarmInformation" überprüfen.

- **

Die AD FS 2019-Farm ist so konfiguriert, dass die neuen paginierten benutzerorientierten Seiten von 2019 verwendet werden.

- Dies ist das Standardverhalten für neue AD FS 2019-Farmen.

- Für AD FS-Farmen, die von Windows Server 2012 R2 oder 2016 aktualisiert wurden, werden die paginierten Flüsse automatisch aktiviert, wenn die externe Authentifizierung als primär (das in diesem Dokument beschriebene Feature) aktiviert ist, wie im nächsten Abschnitt dieses Artikels beschrieben.

Aktivieren externer Authentifizierungsmethoden als primär

Nachdem Sie die Voraussetzungen überprüft haben, gibt es zwei Möglichkeiten zum Konfigurieren zusätzlicher AD FS-Authentifizierungsanbieter als primär: PowerShell oder die AD FS-Verwaltungskonsole.

Verwenden von PowerShell

PS C:\> Set-AdfsGlobalAuthenticationPolicy -AllowAdditionalAuthenticationAsPrimary $true

Der AD FS-Dienst muss neu gestartet werden, nachdem zusätzliche Authentifizierung als primär aktiviert oder deaktiviert wurde.

Verwenden der AD FS-Verwaltungskonsole

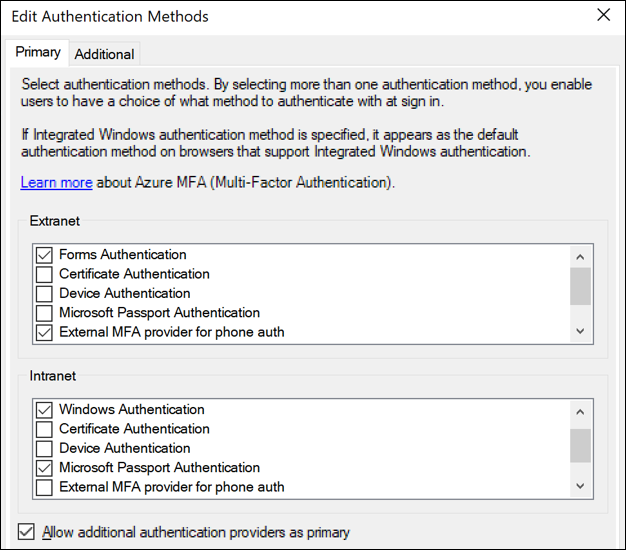

Wählen Sie in der AD FS-Verwaltungskonsole unter "Dienst-Authentifizierungsmethoden>" unter "Primäre Authentifizierungsmethoden" die Option "Bearbeiten" aus.

Aktivieren Sie das Kontrollkästchen für zusätzliche Authentifizierungsanbieter als primär zulassen.

Der AD FS-Dienst muss neu gestartet werden, nachdem zusätzliche Authentifizierung als primär aktiviert oder deaktiviert wurde.

Aktivieren von Benutzername und Kennwort als zusätzliche Authentifizierung

Um das Szenario "Kennwort schützen" abzuschließen, aktivieren Sie Den Benutzernamen und das Kennwort als zusätzliche Authentifizierung mithilfe von PowerShell oder der AD FS-Verwaltungskonsole. Beispiele für beide Methoden.

Aktivieren von Benutzername und Kennwort als zusätzliche Authentifizierung mithilfe von PowerShell

PS C:\> $providers = (Get-AdfsGlobalAuthenticationPolicy).AdditionalAuthenticationProvider

PS C:\>$providers = $providers + "FormsAuthentication"

PS C:\>Set-AdfsGlobalAuthenticationPolicy -AdditionalAuthenticationProvider $providers

Aktivieren von Benutzername und Kennwort als zusätzliche Authentifizierung mithilfe der AD FS-Verwaltungskonsole

Wählen Sie in der AD FS-Verwaltungskonsole unter "Dienst-Authentifizierungsmethoden>" unter "Zusätzliche Authentifizierungsmethoden" die Option "Bearbeiten" aus.

Aktivieren Sie das Kontrollkästchen für die Formularauthentifizierung , um Benutzernamen und Kennwort als zusätzliche Authentifizierung zu aktivieren.