Abrufen und Konfigurieren der TS- und TD-Zertifikate für AD FS

In diesem Artikel werden Aufgaben und Verfahren beschrieben, mit denen Sie sicherstellen können, dass Ihre Tokensignatur- und -Tokenentschlüsselungszertifikate für AD FS auf dem neuesten Stand sind.

Tokensignaturzertifikate sind X509-Standardzertifikate, mit denen alle Token sicher signiert werden, die vom Verbundserver ausgestellt werden. Tokenentschlüsselungszertifikate sind X509-Standardzertifikate, mit denen alle eingehenden Token entschlüsselt werden. Sie werden außerdem in den Verbundmetadaten veröffentlicht.

Weitere Informationen finden Sie unter Zertifikatanforderungen.

Ermitteln, ob AD FS die Zertifikate automatisch erneuert

Standardmäßig ist AD FS so konfiguriert, dass Tokensignatur- und Tokenentschlüsselungszertifikate automatisch generiert werden. Die Erstellung erfolgt sowohl während der Erstkonfiguration als auch dann, wenn sich die Zertifikate ihrem Ablaufdatum nähern.

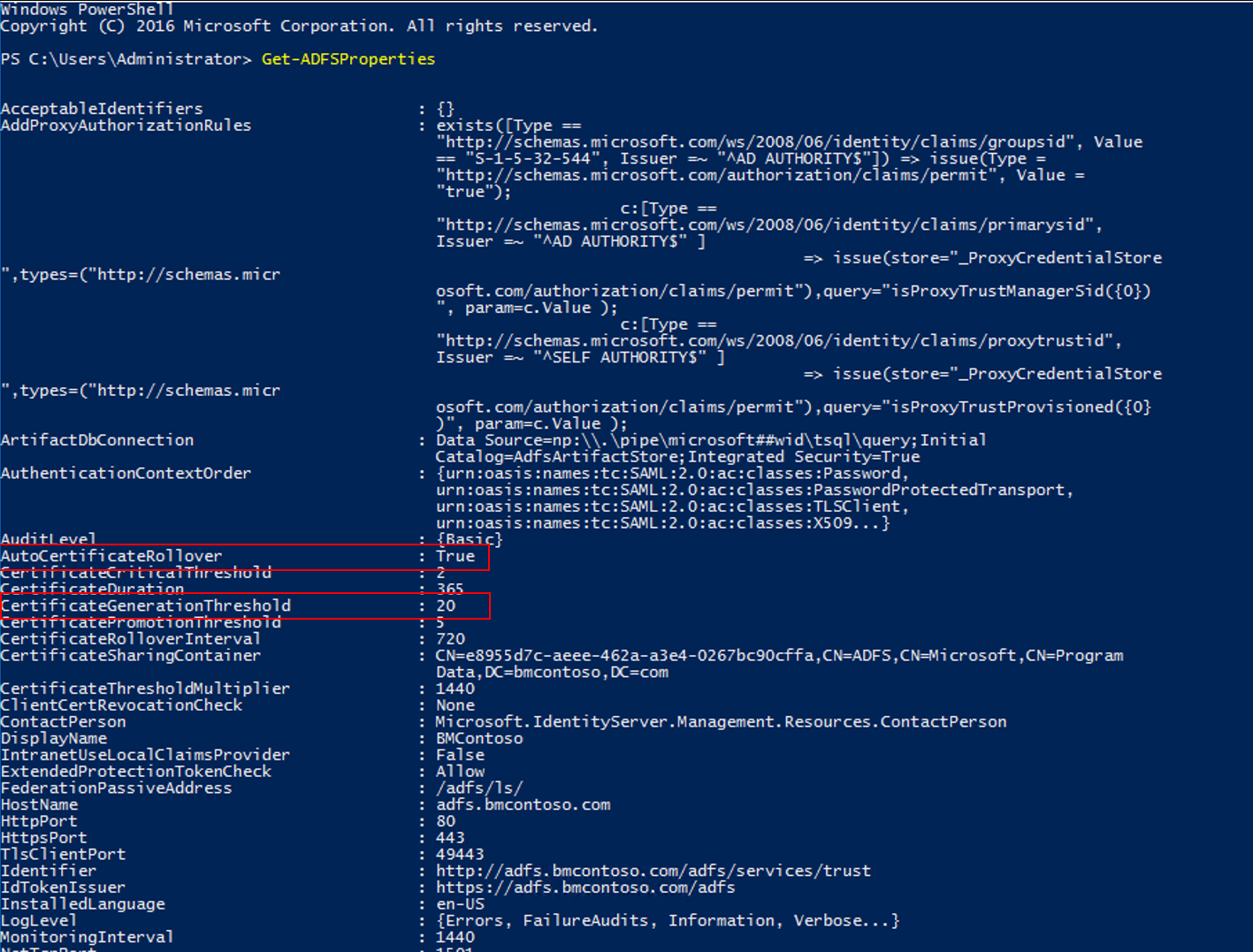

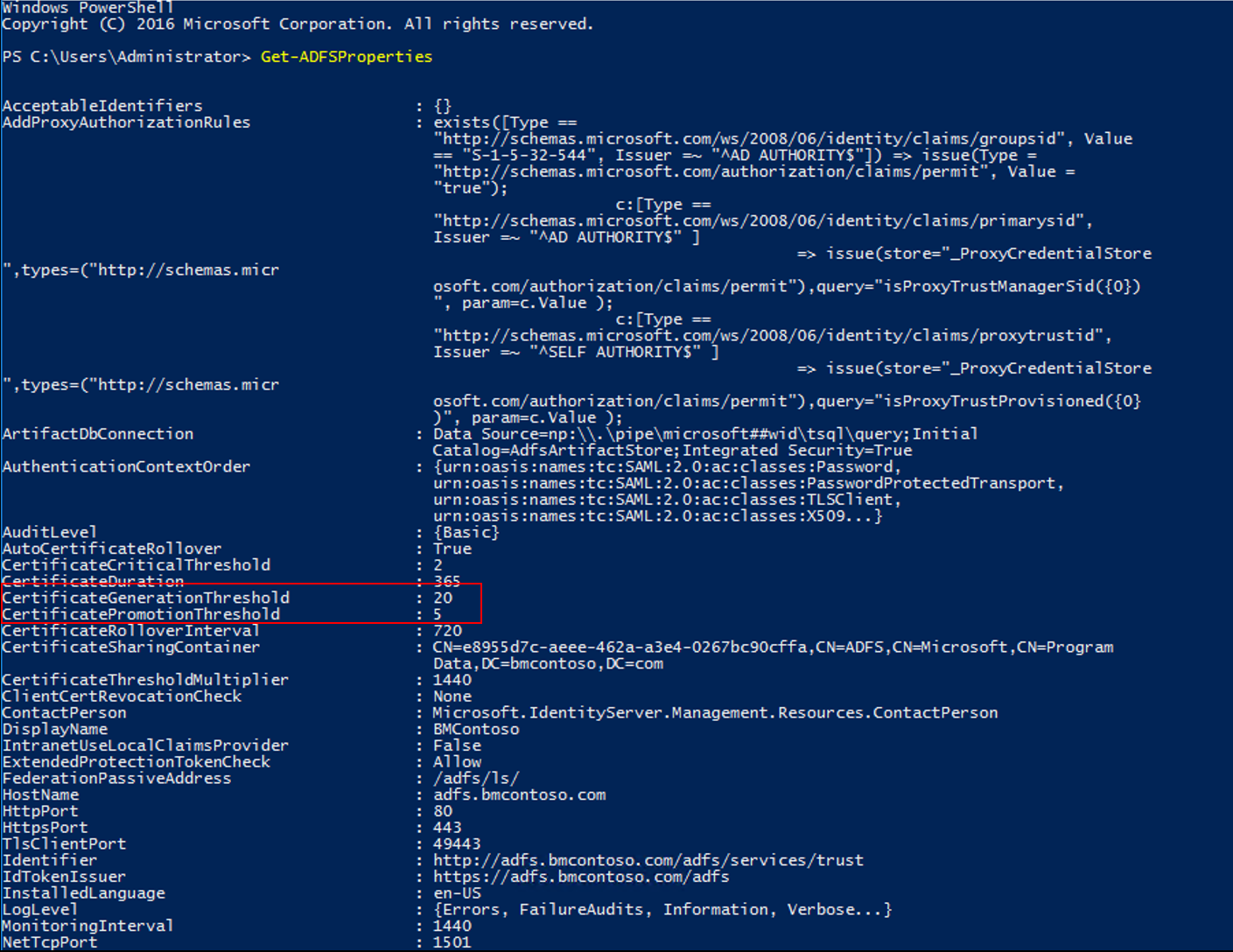

Sie können den folgenden Windows PowerShell-Befehl ausführen: Get-AdfsProperties.

Die AutoCertificateRollover-Eigenschaft beschreibt, ob AD FS so konfiguriert ist, dass die Tokensignatur- und die Tokenentschlüsselungszertifikate automatisch erneuert werden.

Wenn AutoCertificateRollover auf True festgelegt ist, werden die AD FS-Zertifikate in AD FS automatisch erneuert und konfiguriert. Nach dem Konfigurieren des neuen Zertifikats müssen Sie sicherstellen, dass jeder Verbundpartner mit diesem neuen Zertifikat aktualisiert wird, um einen Ausfall zu vermeiden. Ihr Verbundpartner wird in Ihrer AD FS-Farm entweder durch Vertrauensstellungen der vertrauenden Seite oder durch Vertrauensstellungen der Anspruchsanbieter dargestellt.

Wenn AD FS nicht für die automatische Erneuerung von Tokensignatur- und Tokenentschlüsselungszertifikaten konfiguriert ist (etwa, wenn AutoCertificateRollover auf False festgelegt ist), generiert oder verwendet AD FS nicht automatisch neue Tokensignatur- oder Tokenentschlüsselungszertifikate. Sie müssen diese Schritte manuell ausführen.

Wenn AD FS für die automatische Erneuerung von Tokensignatur- und Tokenentschlüsselungszertifikaten konfiguriert ist (AutoCertificateRollover ist auf True festgelegt), können Sie bestimmen, wann sie erneuert werden:

CertificateGenerationThreshold gibt an, wie viele Tage vor dem Not After-Datum des Zertifikats ein neues Zertifikat generiert wird.

CertificatePromotionThreshold gibt an, wie viele Tage nach der Generierung des neuen Zertifikats dieses zum primären Zertifikat höhergestuft wird. AD FS verwendet CertificatePromotionThreshold zum Signieren von ausgegebenen Token und zum Entschlüsseln von Token, die von Identitätsanbietern stammen.

Ermitteln, wann die aktuellen Zertifikate ablaufen

Mithilfe des folgenden Verfahrens können sie die primären Tokensignatur- und Tokenentschlüsselungszertifikate identifizieren und ermitteln, wann die aktuellen Zertifikate ablaufen.

Sie können den folgenden Windows PowerShell-Befehl ausführen: Get-AdfsCertificate –CertificateType token-signing (oder Get-AdfsCertificate –CertificateType token-decrypting). Sie können die aktuellen Zertifikate auch in der MMC untersuchen: Dienst > Zertifikate.

AD FS verwendet das Zertifikat, für das der Wert IsPrimary auf True festgelegt ist.

Das für Not After angezeigte Datum ist das Datum, bis zu dem ein neues primäres Tokensignatur- oder Entschlüsselungszertifikat konfiguriert werden muss.

Um die Dienstkontinuität sicherzustellen, müssen alle Verbundpartner die neuen Tokensignatur- und Tokenentschlüsselungszertifikate vor diesem Ablaufdatum nutzen. Ihr Verbundpartner wird in Ihrer AD FS-Farm entweder durch Vertrauensstellungen der vertrauenden Seite oder durch Vertrauensstellungen der Anspruchsanbieter dargestellt. Sie sollten diesen Prozess mindestens 60 Tage im Voraus planen.

Manuelles Generieren eines neuen selbstsignierten Zertifikats vor Ende der Karenzzeit

Mithilfe der folgenden Schritte können Sie vor Ende der Karenzzeit manuell ein neues selbstsigniertes Zertifikat generieren:

- Vergewissern Sie sich, dass Sie beim primären AD FS-Server angemeldet sind.

- Öffnen Sie Windows PowerShell als Administrator, und führen Sie den folgenden Befehl aus:

Add-PSSnapin "microsoft.adfs.powershell" - Sie können die aktuellen Signaturzertifikate in AD FS überprüfen. Führen Sie dazu den folgenden Befehl aus:

Get-ADFSCertificate –CertificateType token-signing. Die Not After-Datumsangaben der aufgeführten Zertifikate finden Sie in der Befehlsausgabe. - Um ein neues Zertifikat zu generieren, verlängern und aktualisieren Sie die Zertifikate auf dem AD FS-Server mit dem folgenden Befehl:

Update-ADFSCertificate –CertificateType token-signing. - Überprüfen Sie die Aktualisierung, indem Sie den folgenden Befehl erneut ausführen:

Get-ADFSCertificate –CertificateType token-signing. - Jetzt sollten zwei Zertifikate aufgeführt sein. Bei einem sollte das Not After-Datum ungefähr ein Jahr in der Zukunft liegen. Beim anderen sollte False für den Wert IsPrimary angegeben sein.

Wichtig

Um einen Dienstausfall zu vermeiden, aktualisieren Sie die Zertifikatinformationen in Microsoft Entra ID mit einem gültigen Tokensignaturzertifikat.

Wenn Sie keine selbstsignierten Zertifikate verwenden

Wenn Sie nicht die automatisch generierten, selbstsignierten standardmäßigen Tokensignatur- und Tokenentschlüsselungszertifikate verwenden, müssen Sie diese Zertifikate manuell erneuern und konfigurieren.

Zunächst müssen Sie ein neues Zertifikat von Ihrer Zertifizierungsstelle abrufen und auf jedem Verbundserver in den persönlichen Zertifikatspeicher des lokalen Computers importieren. Entsprechende Anweisungen finden unter Importieren eines Zertifikats.

Anschließend müssen Sie dieses Zertifikat als sekundäres AD FS-Tokensignatur- oder -Tokenentschlüsselungszertifikat konfigurieren. Sie konfigurieren es als sekundäres Zertifikat, damit Ihre Verbundpartner genügend Zeit haben, dieses neue Zertifikat zu nutzen, bevor Sie es zum primären Zertifikat höherstufen.

Konfigurieren eines neuen Zertifikats als sekundäres

- Öffnen Sie PowerShell, und führen Sie

Set-ADFSProperties -AutoCertificateRollover $falseaus. - Nachdem Sie das Zertifikat importiert haben, Öffnen Sie die AD FS-Verwaltungskonsole.

- Erweitern Sie Dienst, und wählen Sie Zertifikate aus.

- Wählen Sie im Bereich Aktionen die Option Tokensignaturzertifikat hinzufügen aus.

- Wählen Sie das neue Zertifikat aus der Liste der angezeigten Zertifikate und dann OK aus.

- Öffnen Sie PowerShell, und führen Sie

Set-ADFSProperties -AutoCertificateRollover $trueaus.

Warnung

Stellen Sie sicher, dass dem neuen Zertifikat ein privater Schlüssel zugewiesen ist und dass dem AD FS-Dienstkonto Leseberechtigungen für den privaten Schlüssel gewährt wurden. Überprüfen Sie dies auf jedem Verbundserver. Klicken Sie dazu im Snap-In „Zertifikate“ mit der rechten Maustaste auf das neue Zertifikat, und wählen Sie Alle Tasks und dann Private Schlüssel verwalten aus.

Verbundpartner nutzen Ihre neuen Zertifikate, indem sie Ihre Verbundmetadaten abrufen oder den öffentlichen Schlüssel Ihres neuen Zertifikats von Ihnen erhalten. Sobald Sie Ihren Verbundpartnern genügend Zeit gegeben haben, Ihr neues Zertifikat zu verwenden, müssen Sie das sekundäre Zertifikat zum primären Zertifikat höherstufen.

Höherstufen des neuen Zertifikats vom sekundären zum primären Zertifikat

Öffnen Sie die AD FS-Verwaltungskonsole.

Erweitern Sie Dienst, und wählen Sie Zertifikate aus.

Wählen Sie das sekundäre Tokensignaturzertifikat aus.

Wählen Sie im Bereich Aktionen die Option Als primär festlegen aus. Wählen Sie bei der Aufforderung zur Bestätigung Ja aus.

Aktualisieren von Verbundpartnern

Sie müssen Ihre Verbundpartner auf unterschiedliche Weise aktualisieren, je nachdem, ob sie Verbundmetadaten nutzen können.

Partner, die Verbundmetadaten nutzen können

Wenn Sie ein neues Tokensignatur- oder Tokenentschlüsselungszertifikat erneuern und konfigurieren, müssen Sie sicherstellen, dass alle Ihre Verbundpartner die neuen Zertifikate übernommen haben. Ihre Verbundpartner sind Ressourcenorganisations- oder Kontoorganisationspartner, die in AD FS durch Vertrauensstellungen der vertrauenden Seite und der Anspruchsanbieter vertreten werden.

Partner, die Verbundmetadaten nicht nutzen können

Wenn Ihre Verbundpartner keine Verbundmetadaten nutzen können, müssen Sie ihnen den öffentlichen Schlüssel des neuen Tokensignatur- oder Tokenentschlüsselungszertifikats manuell zusenden. Senden Sie den öffentlichen Schlüssel des neuen Zertifikats (CER-Datei oder P7B-Datei, wenn Sie die gesamte Kette einbeziehen möchten) an alle Ressourcenorganisations- oder Kontoorganisationspartner. Ihre Ressourcenorganisations- oder Kontoorganisationspartner sind in AD FS durch Vertrauensstellungen der vertrauenden Seite und der Anspruchsanbieter vertreten. Die Partner müssen die Änderungen auf ihrer Seite implementieren, damit den neuen Zertifikaten vertraut wird.

Höherstufen auf ein primäres Zertifikat, wenn „AutoCertificateRollover“ auf „False“ festgelegt ist

Wenn AutoCertificateRollover auf False festgelegt ist, generiert oder nutzt AD FS nicht automatisch neue Tokensignatur- oder Tokenentschlüsselungszertifikate. Sie müssen diese Schritte manuell ausführen. Nachdem Sie allen Verbundpartnern genügend Zeit für die Nutzung des neuen sekundären Zertifikats eingeräumt haben, stufen Sie das sekundäre zum primären Zertifikat hoch. Wählen Sie im MMC-Snap-In das sekundäre Tokensignaturzertifikat und dann im Bereich „Aktionen“ die Option Als Primär festlegen aus.

Aktualisieren von Microsoft Entra ID

AD FS ermöglicht über das einmalige Anmelden den Zugriff auf Microsoft-Clouddienste wie Office 365, indem Benutzer über ihre vorhandenen AD DS-Anmeldeinformationen authentifiziert werden. Weitere Informationen finden Sie unter Erneuern von Verbundzertifikaten für Office 365 und Microsoft Entra ID.