Verwenden von DNS-Richtlinien für Split-Brain-DNS in Active Directory

Sie können dieses Thema verwenden, um die Datenverkehrsverwaltungsfunktionen von DNS-Richtlinien für Split-Brain-Bereitstellungen mit in Active Directory integrierten DNS-Zonen in Windows Server 2016 zu nutzen.

In Windows Server 2016 wird die Unterstützung von DNS-Richtlinien auf in Active Directory integrierte DNS-Zonen erweitert. Die Active Directory-Integration bietet Multimaster-Hochverfügbarkeitsfunktionen für den DNS-Server.

Bisher erforderte dieses Szenario, dass DNS-Administratoren zwei verschiedene DNS-Server verwalten, die jeweils Dienste für jede Gruppe von Benutzern bereitstellten, sowohl intern als auch extern. Wenn nur wenige Einträge innerhalb der Zone aufgeteilt wurden oder beide Instanzen der Zone (intern und extern) an dieselbe übergeordnete Domäne delegiert wurden, wurde dies zu einem Verwaltungsproblem.

Hinweis

- DNS-Bereitstellungen werden als „Split-Brain-Bereitstellungen“ bezeichnet, wenn es zwei Versionen einer einzelnen Zone gibt: eine Version für interne Benutzer im Intranet der Organisation und eine Version für externe Benutzer, die in der Regel Benutzer im Internet sind.

- Im Thema Verwenden der DNS-Richtlinie für Split-Brain-DNS-Bereitstellungen wird erläutert, wie Sie DNS-Richtlinien und Zonenbereiche verwenden können, um ein Split-Brain-DNS-System auf einem einzelnen DNS-Server mit Windows Server 2016 bereitzustellen.

Beispiel für Split-Brain-DNS in Active Directory

In diesem Beispiel wird ein fiktives Unternehmen (Contoso) verwendet, das eine Karrierewebsite unter www.career.contoso.com unterhält.

Die Website verfügt über zwei Versionen, eine für die internen Benutzer, in denen interne Stellenausschreibungen verfügbar sind. Diese interne Website ist unter der lokalen IP-Adresse 10.0.0.39 verfügbar.

Die zweite Version ist die öffentliche Version desselben Standorts, die unter der öffentlichen IP-Adresse 65.55.39.10 verfügbar ist.

Wenn keine DNS-Richtlinie vorhanden ist, muss der Administrator diese beiden Zonen auf separaten Windows Server-DNS-Servern hosten und separat verwalten.

Mithilfe von DNS-Richtlinien können diese Zonen jetzt auf demselben DNS-Server gehostet werden.

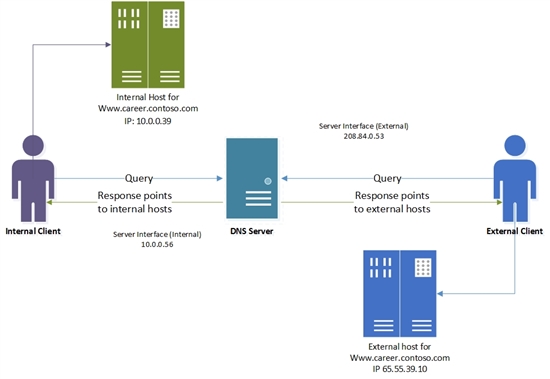

Wenn der DNS-Server für contoso.com in Active Directory integriert ist und an zwei Netzwerkschnittstellen lauscht, kann der DNS-Administrator von Contoso die Schritte in diesem Thema nachvollziehen, um eine Split-Brain-Bereitstellung zu erreichen.

Der DNS-Administrator konfiguriert die DNS-Serverschnittstellen mit den folgenden IP-Adressen.

- Der Netzwerkadapter mit Internetzugriff ist für externe Abfragen mit der öffentlichen IP-Adresse 208.84.0.53 konfiguriert.

- Der Netzwerkadapter mit Intranetzugriff ist für interne Abfragen mit der privaten IP-Adresse 10.0.0.56 konfiguriert.

Die folgende Abbildung zeigt dieses Szenario.

Funktionsweise von DNS-Richtlinien für Split-Brain-DNS in Active Directory

Wenn der DNS-Server mit den erforderlichen DNS-Richtlinien konfiguriert ist, wird jede Namensauflösungsanforderung anhand der Richtlinien auf dem DNS-Server ausgewertet.

Die Serverschnittstelle wird in diesem Beispiel als Kriterium verwendet, um zwischen den internen und externen Clients zu unterscheiden.

Wenn die Serverschnittstelle, auf der die Abfrage empfangen wird, mit einer der Richtlinien übereinstimmt, wird der zugeordnete Zonenbereich verwendet, um auf die Abfrage zu reagieren.

In unserem Beispiel erhalten die DNS-Abfragen für www.career.contoso.com, die mit der privaten IP-Adresse (10.0.0.56) empfangen werden, eine DNS-Antwort, die eine interne IP-Adresse enthält. und die DNS-Abfragen, die mit der öffentlichen Netzwerkschnittstelle empfangen werden, erhalten eine DNS-Antwort, die die öffentliche IP-Adresse im Standardzonenbereich enthält (dies entspricht der normalen Abfrageauflösung).

Unterstützung für dynamische DNS-Updates (DDNS) und Scavenging wird nur für den Standardzonenbereich unterstützt. Da die internen Clients vom Standardzonenbereich bedient werden, können DNS-Administratoren von Contoso weiterhin die vorhandenen Mechanismen (dynamisches DNS oder statisches) verwenden, um die Einträge in contoso.com zu aktualisieren. Für nicht standardmäßige Zonenbereiche (z. B. den externen Bereich in diesem Beispiel) ist Unterstützung für DDNS oder Scavenging nicht verfügbar.

Hochverfügbarkeit von Richtlinien

DNS-Richtlinien sind nicht in Active Directory integriert. Daher werden DNS-Richtlinien nicht auf die anderen DNS-Server repliziert, die dieselbe in Active Directory integrierte Zone hosten.

DNS-Richtlinien werden auf dem lokalen DNS-Server gespeichert. Sie können DNS-Richtlinien problemlos von einem Server auf einen anderen exportieren, indem Sie die folgenden Windows PowerShell-Beispielbefehle verwenden.

$policies = Get-DnsServerQueryResolutionPolicy -ZoneName "contoso.com" -ComputerName Server01

$policies | Add-DnsServerQueryResolutionPolicy -ZoneName "contoso.com" -ComputerName Server02

Weitere Informationen finden Sie in den folgenden Windows PowerShell-Referenzthemen.

Konfigurieren von DNS-Richtlinien für Split-Brain-DNS in Active Directory

Zum Konfigurieren der DNS-Split-Brain-Bereitstellung mithilfe der DNS-Richtlinie müssen Sie die folgenden Abschnitte verwenden, die detaillierte Konfigurationsanweisungen enthalten.

Hinzufügen der in Active Directory integrierten Zone

Sie können den folgenden Beispielbefehl verwenden, um dem DNS-Server die in Active Directory integrierte Zone contoso.com hinzuzufügen.

Add-DnsServerPrimaryZone -Name "contoso.com" -ReplicationScope "Domain" -PassThru

Weitere Informationen finden Sie unter Add-DnsServerPrimaryZone.

Erstellen der Bereiche der Zone

Sie können diesen Abschnitt verwenden, um die Zone contoso.com zu partitionieren und so einen externen Zonenbereich zu erstellen.

Ein Zonenbereich ist eine eindeutige Instanz der Zone. Eine DNS-Zone kann mehrere Zonenbereiche umfassen, wobei jeder Zonenbereich eigene DNS-Einträge enthält. Ein und derselbe Eintrag kann in mehreren Bereichen mit unterschiedlichen oder denselben IP-Adressen vorhanden sein.

Da Sie diesen neuen Zonenbereich in einer in Active Directory integrierten Zone hinzufügen, werden der Zonenbereich und die darin enthaltenen Einträge über Active Directory auf andere Replikatserver in der Domäne repliziert.

Standardmäßig ist ein Zonenbereich in jeder DNS-Zone vorhanden. Dieser Zonenbereich hat denselben Namen wie die Zone, und DNS-Legacyvorgänge funktionieren in diesem Bereich. In diesem Standardzonenbereich wird die externe Version von www.career.contoso.com gehostet.

Sie können den folgenden Beispielbefehl verwenden, um den Zonenbereich auf dem DNS-Server zu erstellen.

Add-DnsServerZoneScope -ZoneName "contoso.com" -Name "external"

Weitere Informationen finden Sie unter Add-DnsServerZoneScope.

Hinzufügen von Einträgen zu den Zonenbereichen

Der nächste Schritt besteht darin, die Einträge, die den Webserverhost darstellen, den beiden Zonenbereichen hinzuzufügen: extern und Standard (für interne Clients).

Im internen Standardzonenbereich wird der Eintrag www.career.contoso.com mit der IP-Adresse 10.0.0.39 hinzugefügt, bei dem es sich um eine private IP-Adresse handelt, und im externen Zonenbereich wird derselbe Eintrag (www.career.contoso.com) mit der öffentlichen IP-Adresse 65.55.39.10 hinzugefügt.

Die Einträge (sowohl im Internen Standardzonenbereich als auch im externen Zonenbereich) werden automatisch in der gesamten Domäne mit ihren jeweiligen Zonenbereichen repliziert.

Sie können den folgenden Beispielbefehl verwenden, um den Zonenbereichen auf dem DNS-Server Einträge hinzuzufügen.

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "65.55.39.10" -ZoneScope "external"

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "10.0.0.39”

Hinweis

Der Parameter –ZoneScope ist nicht enthalten, wenn der Eintrag dem Standardzonenbereich hinzugefügt wird. Diese Aktion entspricht dem Hinzufügen von Datensätzen zu einer normalen Zone.

Weitere Informationen finden Sie unter Add-DnsServerResourceRecord.

Erstellen der DNS-Richtlinien

Nachdem Sie die Serverschnittstellen für das externe Netzwerk und das interne Netzwerk identifiziert und die Zonenbereiche erstellt haben, müssen Sie DNS-Richtlinien erstellen, die die internen und externen Zonenbereiche verbinden.

Hinweis

In diesem Beispiel wird die Serverschnittstelle (im folgenden Beispielbefehl der Parameter -ServerInterface) als Kriterium verwendet, um zwischen den internen und externen Clients zu unterscheiden. Eine weitere Methode zur Unterscheidung zwischen externen und internen Clients ist die Verwendung von Clientsubnetzen als Kriterium. Wenn Sie die Subnetze identifizieren können, zu denen die internen Clients gehören, können Sie die DNS-Richtlinie konfigurieren, um basierend auf dem Clientsubnetz zu unterscheiden. Informationen zum Konfigurieren der Datenverkehrsverwaltung mithilfe von Clientsubnetzkriterien finden Sie unter Verwenden der DNS-Richtlinie für geolocationbasierte Datenverkehrsverwaltung mit primären Servern.

Wenn nach dem Konfigurieren von Richtlinien eine DNS-Abfrage an der öffentlichen Schnittstelle empfangen wird, wird die Antwort aus dem externen Bereich der Zone zurückgegeben.

Hinweis

Zum Zuordnen des internen Standardzonenbereichs sind keine Richtlinien erforderlich.

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainZonePolicy" -Action ALLOW -ServerInterface "eq,208.84.0.53" -ZoneScope "external,1" -ZoneName contoso.com

Hinweis

208.84.0.53 ist die IP-Adresse für die öffentliche Netzwerkschnittstelle.

Weitere Informationen finden Sie unter Add-DnsServerQueryResolutionPolicy.

Jetzt ist der DNS-Server mit den erforderlichen DNS-Richtlinien für einen Split-Brain-Namenserver mit einer in Active Directory integrierten DNS-Zone konfiguriert.

Sie können Tausende von DNS-Richtlinien für Ihre Anforderungen an die Datenverkehrsverwaltung erstellen. Alle neuen Richtlinien werden bei eingehenden Abfragen dynamisch angewendet – ohne dass der DNS-Server neu gestartet werden muss.