Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel enthält eine Übersicht über den Netzwerkrichtlinienserver (Network Policy Server, NPS) in Windows Server. Sie können NPS verwenden, um organisationsweite Netzwerkzugriffsrichtlinien für die Authentifizierung und Autorisierung von Verbindungsanforderungen zu erstellen und zu erzwingen. Sie können NPS auch als RADIUS-Proxy (Remote Authentication Dial-In User Service) konfigurieren. Wenn Sie NPS als RADIUS-Proxy verwenden, leitet NPS Verbindungsanforderungen an einen REMOTE-NPS RADIUS-Server oder andere RADIUS-Server weiter. Sie können die Proxykonfiguration verwenden, um einen Lastenausgleich für Verbindungsanforderungen einzurichten und diese für die Authentifizierung und Autorisierung an die richtige Domäne weiterzuleiten. NPS wird installiert, wenn Sie die Rolle "Netzwerkrichtlinie und Access Services(NPAS)" in Windows Server installieren.

NPS-Funktionen

Sie können NPS verwenden, um die Netzwerkzugriffsauthentifizierung, Autorisierung und Buchhaltung zentral zu konfigurieren und zu verwalten. NPS bietet die folgenden Features für diesen Zweck:

RADIUS-Server: Der NPS sorgt für eine zentrale Authentifizierung, Autorisierung und Erfassung von WLAN-Verbindungen, Verbindungen mit dem Authentifizierungsswitch, DFÜ- und VPN-Remoteverbindungen. Wenn Sie NPS als RADIUS-Server verwenden, konfigurieren Sie die folgenden Komponenten:

- Netzwerkzugriffsserver, z. B. Funkzugriffspunkte und VPN-Server. Sie konfigurieren sie als RADIUS-Clients in NPS.

- Netzwerkrichtlinien, die NPS zum Autorisieren von Verbindungsanforderungen verwendet.

- RADIUS-Buchhaltung. Diese Komponente ist optional. Wenn Sie sie konfigurieren, protokolliert NPS Buchhaltungsinformationen für Protokolldateien auf der lokalen Festplatte oder in einer Microsoft SQL Server-Datenbank.

Weitere Informationen finden Sie unter RADIUS-Server.

RADIUS-Proxy: Wenn Sie NPS als RADIUS-Proxy verwenden, konfigurieren Sie Verbindungsanforderungsrichtlinien, die NPS mitteilen:

- Geben Sie an, welche Verbindungsanforderungen an andere RADIUS-Server weitergeleitet werden sollen.

- Definieren Sie die RADIUS-Zielserver, an die diese Verbindungsanforderungen weitergeleitet werden.

Darüber hinaus können Sie NPS so konfigurieren, dass Buchhaltungsdaten für Protokollierungszwecke an einen oder mehrere Computer innerhalb einer Remote-RADIUS-Servergruppe weitergeleitet werden. Informationen zum Konfigurieren von NPS als RADIUS-Proxyserver finden Sie in den folgenden Ressourcen:

- Geben Sie an, welche Verbindungsanforderungen an andere RADIUS-Server weitergeleitet werden sollen.

RADIUS-Ressourcenerfassung: Sie können NPS so konfigurieren, dass Ereignisse in einer lokalen Protokolldatei oder in einer lokalen oder Remoteinstanz von SQL Server protokolliert werden. Weitere Informationen finden Sie unter NPS-Protokollierung.

Sie können den NPS mit einer beliebigen Kombination dieser Features konfigurieren. Sie können z. B. eine NPS-Bereitstellung als RADIUS-Server für VPN-Verbindungen konfigurieren. Sie können dieselbe Bereitstellung wie ein RADIUS-Proxy auch konfigurieren, um bestimmte Verbindungsanforderungen weiterzuleiten. Insbesondere können einige Anforderungen an Mitglieder einer Remote-RADIUS-Servergruppe zur Authentifizierung und Autorisierung in einer anderen Domäne weitergeleitet werden.

Wichtig

In früheren Versionen von Windows Server umfasste NPAS Netzwerkzugriffsschutz (Network Access Protection, NAP), Health Registration Authority (HRA) und Host Credential Authorization Protocol (HCAP). NAP, HRA und HCAP wurden in Windows Server 2012 R2 veraltet und sind in Windows Server 2016 oder höher nicht verfügbar. Wenn Sie über eine NAP-Bereitstellung verfügen, die Betriebssysteme vor Windows Server 2016 verwendet, können Sie Ihre NAP-Bereitstellung nicht zu Windows Server 2016 oder höher migrieren.

Windows Server-Installationsoptionen und NPS

Die Verfügbarkeit von NPS-Funktionen hängt von den Optionen ab, die Sie beim Installieren von Windows Server auswählen:

- Wenn Sie die Installationsoption "Server mit Desktopdarstellung" verwenden, ist die NPAS-Rolle unter Windows Server verfügbar. Die Rolle ist in den Editionen Standard und Datacenter verfügbar.

- Wenn Sie die Server Core-Installationsoption verwenden, ist die NPAS-Rolle nicht verfügbar.

RADIUS-Server und -Proxy

Sie können den NPS als RADIUS-Server, RADIUS-Proxy oder sowohl als RADIUS-Server als auch als RADIUS-Proxy verwenden. In den folgenden Abschnitten finden Sie detaillierte Informationen zu diesen Verwendungen.

RADIUS-Server

NPS ist die Microsoft-Implementierung des RADIUS-Standards, der von der Internet Engineering Task Force (IETF) in Request for Comments (RFCs) 2865 und 2866 angegeben wird. Als RADIUS-Server führt NPS zentralisierte Verbindungsauthentifizierung, Autorisierung und Buchhaltung für viele Arten von Netzwerkzugriff durch. Beispiele für Netzwerkzugriffstypen sind Drahtloszugriff, Authentifizierungsswitch, Einwählzugang und VPN-Remotezugriff sowie Router-zu-Router-Verbindungen.

Hinweis

Informationen zum Bereitstellen des NPS als RADIUS-Server finden Sie unter Bereitstellen eines Netzwerkrichtlinienservers.

NPS unterstützt die Verwendung einer heterogenen Gruppe von Drahtlos-, Switch-, Remotezugriffs- oder VPN-Geräten. Sie können NPS mit dem Remotezugriffsdienst verwenden, der in Windows Server verfügbar ist.

Der NPS verwendet eine Active Directory Domain Services-Domäne (AD DS) oder die lokale SAM-Benutzerkontodatenbank (Security Accounts Manager), um Benutzeranmeldeinformationen für Verbindungsversuche zu authentifizieren. Wenn ein Server, auf dem NPS ausgeführt wird, Mitglied einer AD DS-Domäne ist, verwendet NPS den Verzeichnisdienst als Benutzerkontodatenbank. In diesem Fall ist NPS Teil einer Lösung für einmaliges Anmelden. Derselbe Satz von Anmeldeinformationen wird für die Netzwerkzugriffskontrolle (Authentifizieren und Autorisieren des Zugriffs auf ein Netzwerk) und zum Anmelden bei einer AD DS-Domäne verwendet.

Hinweis

Der NPS verwendet die Einwahleigenschaften des Benutzerkontos und die Netzwerkrichtlinien, um eine Verbindung zu autorisieren.

Internetdienstanbieter (INTERNET Service Providers, ISPs) und Organisationen, die den Netzwerkzugriff verwalten, haben eine erhöhte Herausforderung. Sie müssen alle Arten des Netzwerkzugriffs von einem einzigen Verwaltungspunkt aus verwalten, unabhängig von der Art der verwendeten Netzwerkzugriffsgeräte. Der RADIUS-Standard unterstützt diese Funktionalität sowohl in homogenen als auch in heterogenen Umgebungen. RADIUS ist ein Client-Server-Protokoll, das es Netzwerkzugriffsgeräten (die als RADIUS-Clients verwendet werden) ermöglicht, Authentifizierungs- und Erfassungsanforderungen an einen RADIUS-Server zu senden.

Ein RADIUS-Server hat Zugriff auf Benutzerkontoinformationen und kann die Anmeldeinformationen zur Authentifizierung des Netzwerkzugriffs überprüfen. Wenn Benutzeranmeldeinformationen authentifiziert werden und der Verbindungsversuch autorisiert ist, autorisiert der RADIUS-Server den Benutzerzugriff basierend auf bestimmten Bedingungen. Anschließend protokolliert der RADIUS-Server die Netzwerkzugriffsverbindung in einem Buchhaltungsprotokoll. Mithilfe von RADIUS können die Daten für die Benutzerauthentifizierung, Autorisierung und Buchhaltung des Netzwerkzugriffs an einem zentralen Ort und nicht auf jedem Zugriffsserver erfasst und verwaltet werden.

Verwenden von NPS als RADIUS-Server

In den folgenden Fällen können Sie NPS als RADIUS-Server verwenden:

- Sie verwenden eine AD DS-Domäne oder die lokale SAM-Benutzerkontendatenbank als Benutzerkontodatenbank für Zugriffsclients.

- Sie verwenden den Remotezugriff auf mehreren DFÜ-Servern, VPN-Servern oder Routern für Wählen bei Bedarf und möchten sowohl die Konfiguration von Netzwerkrichtlinien als auch die Verbindungsprotokollierung und die Ressourcenerfassung zentralisieren.

- Sie lagern Ihren DFÜ-, VPN- oder WLAN-Zugriff an einen Dienstanbieter aus. Die Zugriffsserver verwenden RADIUS zur Authentifizierung und Autorisierung von Verbindungen, die von Mitgliedern Ihrer Organisation hergestellt werden.

- Sie möchten die Authentifizierung, Autorisierung und Ressourcenerfassung für eine heterogene Gruppe von Zugriffsservern zentralisieren.

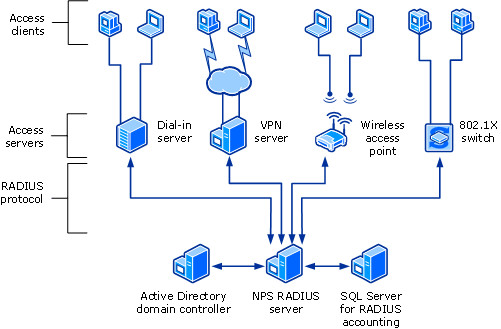

Das folgende Diagramm zeigt NPS als RADIUS-Server für verschiedene Zugriffsclients.

RADIUS-Proxy

Als RADIUS-Proxy leitet NPS Authentifizierungs- und Buchhaltungsmeldungen an NPS RADIUS-Server und andere RADIUS-Server weiter. Wenn Sie NPS als RADIUS-Proxy verwenden, werden RADIUS-Nachrichten zwischen RADIUS-Clients und RADIUS-Servern weitergeleitet. RADIUS-Clients werden auch als Netzwerkzugriffsserver bezeichnet. Die RADIUS-Server führen die Benutzerauthentifizierung, Autorisierung und Abrechnung für den Verbindungsversuch aus.

Sie können eine unbegrenzte Anzahl von RADIUS-Clients und Remote-RADIUS-Servergruppen in NPS konfigurieren. Sie können RADIUS-Clients auch konfigurieren, indem Sie einen IP-Adressbereich angeben.

Wenn Sie NPS als RADIUS-Proxy verwenden, dient es als zentraler Schalt- oder Routingpunkt, über den RADIUS-Zugriff und Buchhaltungsnachrichten fließen. Der NPS zeichnet in einem Ressourcenerfassungsprotokoll Informationen über die weitergeleiteten Meldungen auf.

Verwenden von NPS als RADIUS-Proxy

Sie können NPS in den folgenden Fällen als RADIUS-Proxy verwenden:

Sie sind ein Dienstanbieter, der ausgelagerte Dienste für den DFÜ-, VPN- oder WLAN-Zugriff für mehrere Kunden bereitstellt. Ihre NAS-Systeme (Network Attached Storage) senden Verbindungsanforderungen an den NPS RADIUS-Proxy. Basierend auf dem Bereichsteil des Benutzernamens in der Verbindungsanforderung leitet der NPS RADIUS-Proxy die Verbindungsanforderung an einen RADIUS-Server weiter. Der Kunde verwaltet diesen Server, der den Verbindungsversuch authentifizieren und autorisieren kann.

Sie möchten Authentifizierung und Autorisierung für Benutzerkonten bereitstellen, die keine Mitglieder einer der folgenden Domänen sind:

- Die Domäne, in der die NPS-Bereitstellung Mitglied ist.

- Eine Domäne, die eine wechselseitige Vertrauensstellung mit der Domäne hat, in der die NPS-Bereitstellung Mitglied ist.

Beispiele sind Konten in nicht vertrauenswürdigen Domänen, Domänen mit unidirektionaler Vertrauensstellung und anderen Gesamtstrukturen. Anstatt Ihre Zugriffsserver so zu konfigurieren, dass Verbindungsanforderungen an einen NPS-RADIUS-Server gesendet werden, können Sie die Verbindungsanforderungen stattdessen auch an einen NPS-RADIUS-Proxy senden. Der NPS-RADIUS-Proxy verwendet den Bereichsbestandteils des Benutzernamens und leitet die Anforderung an einen NPS-RADIUS-Server in der richtigen Domäne oder Gesamtstruktur weiter. Verbindungsversuche für Benutzerkonten in einer Domäne oder Gesamtstruktur können für NAS-Systeme in einer anderen Domäne oder Gesamtstruktur authentifiziert werden.

Sie möchten die Authentifizierung und Autorisierung mithilfe einer Datenbank ausführen, die keine Windows-Kontodatenbank ist. In diesem Fall werden Verbindungsanforderungen, die einem angegebenen Bereichsnamen entsprechen, an einen RADIUS-Server weitergeleitet, der Zugriff auf eine andere Datenbank mit Benutzerkonten und Autorisierungsdaten hat. Beispiele für andere Benutzerdatenbanken sind NetIQ eDirectory- und SQL-Datenbanken (Structured Query Language).

Sie möchten eine große Anzahl von Verbindungsanforderungen verarbeiten. In diesem Fall können Sie Ihre RADIUS-Clients so konfigurieren, dass Verbindungs- und Erfassungsanforderungen nicht auf mehrere RADIUS-Server verteilt, sondern an einen NPS-RADIUS-Proxy gesendet werden. Der NPS-RADIUS-Proxy sorgt für einen dynamischen Lastenausgleich, indem er Verbindungs- und Ressourcenerfassungsanforderungen auf mehrere RADIUS-Server verteilt und die Verarbeitung auf eine größere Anzahl von RADIUS-Clients und Authentifizierungen pro Sekunde erhöht.

Sie möchten die RADIUS-Authentifizierung und -Autorisierung für ausgelagerte Dienstanbieter bereitstellen und die Konfiguration der Intranetfirewall auf ein Minimum reduzieren. Eine Intranetfirewall liegt zwischen Ihrem Intranet- und Umkreisnetzwerk (dem Netzwerk zwischen Ihrem Intranet und dem Internet). Wenn Sie NPS in Ihrem Umkreisnetzwerk platzieren, muss die Firewall zwischen Ihrem Umkreisnetzwerk und dem Intranet den Datenverkehr zwischen NPS und mehreren Domänencontrollern zulassen. Wenn Sie die NPS-Bereitstellung durch einen NPS-Proxy ersetzen, darf die Firewall nur RADIUS-Datenverkehr zwischen dem NPS-Proxy und einer oder mehreren NPS-Bereitstellungen innerhalb Ihres Intranets zulassen.

Wichtig

NPS unterstützt die gesamtstrukturübergreifende Authentifizierung ohne RADIUS-Proxy, wenn die Gesamtstrukturfunktionsebene Windows Server 2003 oder höher ist und eine bidirektionale Vertrauensstellung zwischen Gesamtstrukturen besteht. Wenn Sie jedoch eines der folgenden Frameworks mit Zertifikaten als Authentifizierungsmethode nutzen, müssen Sie einen RADIUS-Proxy für die gesamtstrukturübergreifende Authentifizierung verwenden:

- Erweiterbare Authentifizierungsprotokoll-Transport Layer Security (EAP-TLS)

- Geschützte Authentifizierungsprotokoll-Transport Layer Security (PEAP-TLS)

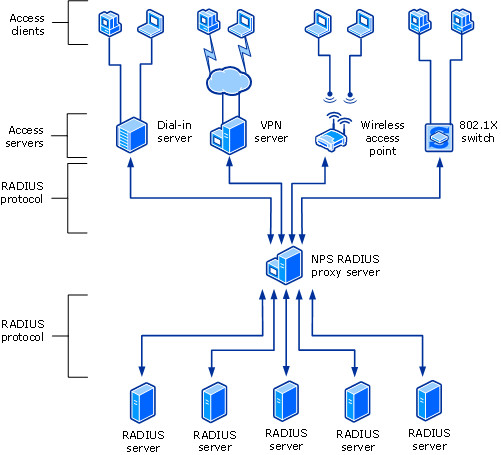

Das folgende Diagramm zeigt NPS als RADIUS-Proxy zwischen RADIUS-Clients und RADIUS-Servern.

Mit dem NPS können Organisationen auch die Infrastruktur für den Remotezugriff an einen Dienstanbieter auslagern und dabei die Kontrolle über Benutzerauthentifizierung, Autorisierung und Ressourcenerfassung behalten.

Sie können NPS-Konfigurationen für die folgenden Szenarien erstellen:

- Drahtloser Zugriff

- Remotezugriff über Organisations-DFÜ oder VPN

- Ausgelagerter VPN-, DFÜ- oder WLAN-Zugriff

- Zugriff auf das Internet

- Authentifizierter Zugriff auf Extranetressourcen für Geschäftspartner

Konfigurationsbeispiele für RADIUS-Server und RADIUS-Proxy

Die folgenden Konfigurationsbeispiele zeigen, wie Sie den NPS als RADIUS-Server und RADIUS-Proxy konfigurieren können.

NPS als RADIUS-Server

In diesem Beispiel wird die folgende Konfiguration verwendet:

- NPS ist als RADIUS-Server konfiguriert.

- Die Standardrichtlinie für Verbindungsanforderungen ist die einzige konfigurierte Richtlinie.

- Der lokale NPS RADIUS-Server verarbeitet alle Verbindungsanforderungen.

Der NPS RADIUS-Server kann Benutzerkonten authentifizieren und autorisieren, die sich in der Domäne des NPS RADIUS-Servers und in vertrauenswürdigen Domänen befinden.

NPS als RADIUS-Proxy

In diesem Beispiel wird NPS als RADIUS-Proxy konfiguriert, der Verbindungsanforderungen weiterleitet. Die Anforderungen werden an Remote-RADIUS-Servergruppen in zwei nicht vertrauenswürdigen Domänen weitergeleitet.

Die Standardmäßige Verbindungsanforderungsrichtlinie wird gelöscht. Es werden zwei neue Verbindungsanforderungsrichtlinien erstellt, um Anforderungen an jede der beiden nicht vertrauenswürdigen Domänen weiterzuleiten.

In diesem Beispiel verarbeitet NPS keine Verbindungsanforderungen auf dem lokalen Server.

NPS als RADIUS-Server und als RADIUS-Proxy

In diesem Beispiel werden zwei Verbindungsanforderungsrichtlinien verwendet:

- Die Standardmäßige Verbindungsanforderungsrichtlinie, die angibt, dass Verbindungsanforderungen lokal verarbeitet werden.

- Eine neue Verbindungsanforderungsrichtlinie. Es leitet Verbindungsanforderungen an einen NPS RADIUS-Server oder einen anderen RADIUS-Server in einer nicht vertrauenswürdigen Domäne weiter.

Die zweite Richtlinie wird als Proxyrichtlinie bezeichnet. Sie wird zuerst in der sortierten Liste der Richtlinien angezeigt.

- Wenn eine Verbindungsanforderung mit der Proxyrichtlinie übereinstimmt, wird die Verbindungsanforderung an den RADIUS-Server in der Remote-RADIUS-Servergruppe weitergeleitet.

- Wenn die Verbindungsanforderung nicht mit der Proxyrichtlinie übereinstimmt, aber mit der Standardverbindungsanforderungsrichtlinie übereinstimmt, verarbeitet NPS die Verbindungsanforderung auf dem lokalen Server.

- Wenn die Verbindungsanforderung keiner der Richtlinien entspricht, wird sie verworfen.

NPS als RADIUS-Server mit Remotebuchhaltungsservern

In diesem Beispiel ist der lokale NPS RADIUS-Server nicht für die Buchhaltung konfiguriert. Die Standardmäßige Verbindungsanforderungsrichtlinie wird überarbeitet, sodass RADIUS-Buchhaltungsmeldungen an einen NPS RADIUS-Server oder einen anderen RADIUS-Server in einer Remote-RADIUS-Servergruppe weitergeleitet werden.

Obwohl Buchhaltungsnachrichten in diesem Beispiel weitergeleitet werden, werden Authentifizierungs- und Autorisierungsnachrichten nicht weitergeleitet. Der lokale NPS RADIUS-Server führt die Authentifizierungs- und Autorisierungsfunktionen für die lokale Domäne und alle vertrauenswürdigen Domänen aus.

NPS mit einer Zuordnung zwischen Remote-RADIUS-Benutzern und lokalen Windows-Benutzern

In diesem Beispiel fungiert NPS als RADIUS-Server und als RADIUS-Proxy. NPS verarbeitet jede einzelne Verbindungsanforderung wie folgt:

- Die Authentifizierungsanforderung wird an einen Remote-RADIUS-Server weitergeleitet.

- Ein lokales Windows-Benutzerkonto wird für die Autorisierung verwendet.

Um diese Konfiguration zu implementieren, konfigurieren Sie das Attribut Remote-RADIUS-zu-Windows-Benutzerzuordnung als Bedingung der Verbindungsanforderungsrichtlinie. Außerdem erstellen Sie ein Benutzerkonto lokal auf dem RADIUS-Server. Dieses Konto muss denselben Namen wie das Remotebenutzerkonto tragen, gegen das der Remote RADIUS-Server die Authentifizierung durchführt.

Konfiguration

Um NPS als RADIUS-Server zu konfigurieren, können Sie entweder die Standardkonfiguration oder erweiterte Konfiguration in der NPS-Konsole oder im Server-Manager verwenden. Um NPS als RADIUS-Proxy zu konfigurieren, müssen Sie die erweiterte Konfiguration verwenden.

Standardkonfiguration

Mit der Standardkonfiguration werden Assistenten bereitgestellt, mit denen Sie NPS für die folgenden Szenarien konfigurieren können:

- RADIUS-Server für DFÜ- oder VPN-Verbindungen

- RADIUS-Server für drahtlose oder verkabelte 802.1X-Verbindungen

Um NPS mithilfe eines Assistenten zu konfigurieren, öffnen Sie die NPS-Konsole, wählen Sie eines der vorherigen Szenarien aus, und wählen Sie dann den Link für den Assistenten aus.

Erweiterte Konfiguration

Wenn Sie die erweiterte Konfiguration verwenden, konfigurieren Sie NPS manuell als RADIUS-Server oder RADIUS-Proxy.

Um NPS mithilfe der erweiterten Konfiguration zu konfigurieren, öffnen Sie die NPS-Konsole, und erweitern Sie dann die erweiterte Konfiguration.

In den folgenden Abschnitten werden die erweiterten Konfigurationselemente beschrieben, die bereitgestellt werden.

Konfigurieren eines RADIUS-Servers

Um NPS als RADIUS-Server zu konfigurieren, müssen Sie RADIUS-Clients, Netzwerkrichtlinien und RADIUS-Buchhaltung konfigurieren.

Anweisungen zum Erstellen dieser Konfigurationen finden Sie in den folgenden Artikeln:

- Konfigurieren von RADIUS-Clients

- Konfigurieren von Netzwerkrichtlinien

- Konfigurieren der Netzwerkrichtlinienserver-Buchhaltung

Konfigurieren eines RADIUS-Proxys

Um den NPS als RADIUS-Proxy zu konfigurieren, müssen Sie RADIUS-Clients, RADIUS-Remoteservergruppen und Richtlinien für Verbindungsanforderungen konfigurieren.

Anweisungen zum Erstellen dieser Konfigurationen finden Sie in den folgenden Artikeln:

- Konfigurieren von RADIUS-Clients

- Konfigurieren von Remote-RADIUS-Servergruppen

- Konfigurieren von Verbindungsanforderungsrichtlinien

NPS-Protokollierung

Die NPS-Protokollierung wird auch als RADIUS-Ressourcenerfassung bezeichnet. Sie können die NPS-Protokollierung so konfigurieren, dass sie Ihren Anforderungen entspricht, unabhängig davon, ob NPS als RADIUS-Server, Proxy oder eine beliebige Kombination dieser Konfigurationen verwendet wird.

Zum Konfigurieren der NPS-Protokollierung müssen Sie die Ereignisse konfigurieren, die Sie mit der Ereignisanzeige protokollieren und anzeigen möchten, und dann bestimmen, welche anderen Informationen Sie protokollieren möchten. Außerdem müssen Sie entscheiden, wo Benutzerauthentifizierungs- und Buchhaltungsinformationenprotokolle gespeichert werden sollen. Die folgenden Optionen sind verfügbar:

- Auf dem lokalen Computer gespeicherte Textdateien

- Eine SQL Server-Datenbank auf dem lokalen Computer oder einem Remotecomputer

Weitere Informationen finden Sie unter Konfigurieren der Netzwerkrichtlinienserver-Buchhaltung.