Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

« Vorheriges Thema: Planen der Migration von DirectAccess zu Always On VPN

Die Migration von DirectAccess zu Always On-VPN erfordert einen bestimmten Prozess zum Migrieren von Clients, der dazu beiträgt, Racebedingungen zu minimieren, die sich aus der Ausführung von Migrationsschritten in ungeordneter Reihenfolge ergeben. Ganz allgemein besteht der Migrationsprozess aus den folgenden vier Hauptschritten:

Bereitstellen einer parallelen VPN-Infrastruktur: Nachdem Sie Ihre Migrationsphasen und die Features ermittelt haben, die Sie in Ihre Bereitstellung aufnehmen möchten, stellen Sie die VPN-Infrastruktur parallel zur vorhandenen DirectAccess-Infrastruktur bereit.

Bereitstellen von Zertifikaten und Konfiguration für die Clients: Sobald die VPN-Infrastruktur bereit ist, erstellen und veröffentlichen Sie die erforderlichen Zertifikate für den Client. Wenn die Clients die Zertifikate erhalten haben, stellen Sie das Konfigurationsskript „VPN_Profile.ps1“ bereit. Alternativ können Sie Intune verwenden, um den VPN-Client zu konfigurieren. Verwenden Sie Microsoft Endpoint Configuration Manager oder Microsoft Intune, um den Erfolg der VPN-Konfigurationsbereitstellungen zu überwachen.

Entfernen von Geräten aus der DirectAccess-Sicherheitsgruppe: Nachdem Benutzer*innen erfolgreich migriert wurden, entfernen Sie ihre Geräte aus der DirectAccess-Sicherheitsgruppe. Überprüfen Sie vor dem Entfernen von DirectAccess aus Ihrer Umgebung, ob die DirectAccess-Sicherheitsgruppe leer ist. Entfernen Sie die Sicherheitsgruppe nicht, wenn sie noch Mitglieder enthält. Wenn Sie die Sicherheitsgruppe mit Mitgliedern entfernen, besteht die Gefahr, dass Mitarbeiter*innen keinen Remotezugriff von ihren Geräten aus mehr haben. Verwenden Sie Microsoft Endpoint Configuration Manager oder Microsoft Intune, um Informationen zu Gerätezuweisungen zu erhalten und zu ermitteln, welches Gerät zu den einzelnen Benutzer*innen gehört.

Außerbetriebnahme des DirectAccess-Servers: Wenn Sie die Konfigurationseinstellungen und DNS-Einträge erfolgreich entfernt haben, können Sie den DirectAccess-Server deinstallieren. Entfernen Sie dazu entweder die Rolle in Server-Manager, oder setzen Sie den Server außer Betrieb, und entfernen Sie ihn aus AD DS.

Bevor Sie mit dem Migrationsprozess von DirectAccess zu Always On-VPN beginnen, sollten Sie die Migration sorgfältig planen. Wenn Sie Ihre Migration noch nicht geplant haben, finden Sie unter Planen der Migration von DirectAccess zu Always On-VPN weitere Informationen.

Tipp

Dieser Abschnitt ist KEIN ausführlicher Bereitstellungsleitfaden für Always On-VPN, sondern er soll den Leitfaden unter Always On-VPN-Bereitstellung für Windows Server und Windows 10 ergänzen und migrationsspezifische Bereitstellungsanweisungen bieten.

Bereitstellen einer parallelen VPN-Infrastruktur

Sie stellen die VPN-Infrastruktur parallel zur vorhandenen DirectAccess-Infrastruktur bereit. Ausführliche Informationen zum Installieren und Konfigurieren der Always On-VPN-Infrastruktur finden Sie unter Always On-VPN-Bereitstellung für Windows Server und Windows 10.

Die parallele Bereitstellung besteht aus den folgenden allgemeinen Aufgaben:

Erstellen der Gruppen für VPN-Benutzer*innen, VPN-Server und NPS-Server

Erstellen und Veröffentlichen der erforderlichen Zertifikatvorlagen

Registrieren der Serverzertifikate

Installieren und Konfigurieren des RAS-Diensts für Always On-VPN

Installieren und Konfigurieren von NPS

Konfigurieren von DNS- und Firewallregeln für Always On-VPN

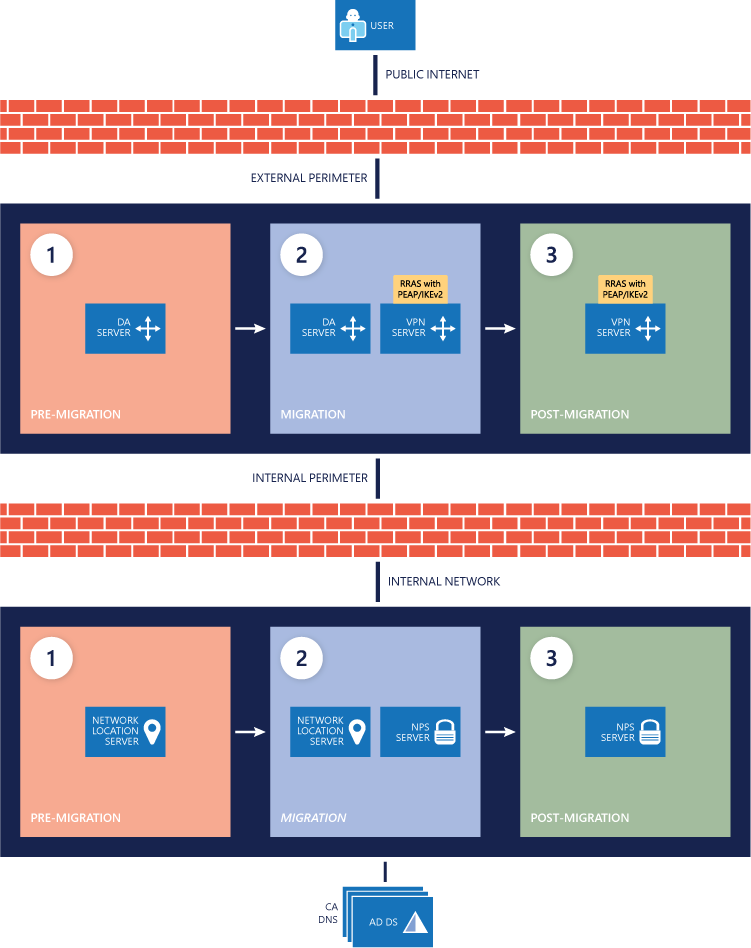

Die folgende Abbildung enthält einen visuelle Hinweise auf die Infrastrukturänderungen während der Migration von DirectAccess zu Always On-VPN.

Bereitstellen von Zertifikaten und VPN-Konfigurationsskript auf den Clients

Obwohl der Großteil der VPN-Clientkonfiguration im Abschnitt Bereitstellen von Always On-VPN beschrieben wird, sind zwei zusätzliche Schritte erforderlich, um die Migration von DirectAccess zu Always On-VPN erfolgreich abzuschließen.

Sie müssen sicherstellen, dass die Datei VPN_Profile.ps1 erst nach der Ausstellung des Zertifikats bereitgestellt wird, damit der VPN-Client nicht versucht, ohne dieses Zertifikat eine Verbindung herzustellen. Dazu führen Sie ein Skript aus, das der Gruppe für die VPN-Bereitstellung, die Sie zum Bereitstellen der Always On-VPN-Konfiguration verwenden, nur die Benutzer*innen hinzufügt, die sich für das Zertifikat registriert haben.

Hinweis

Microsoft empfiehlt, diesen Prozess zu testen, bevor Sie ihn in einem Ihrer Benutzermigrationsringe ausführen.

Erstellen und veröffentlichen Sie das VPN-Zertifikat, und aktivieren Sie das Gruppenrichtlinienobjekt (GPO) für die automatische Registrierung. Bei herkömmlichen zertifikatbasierten VPN-Bereitstellungen unter Windows 10 wird ein Zertifikat entweder für einzelne Geräte oder Benutzer*innen ausgestellt, damit die Verbindung authentifiziert werden kann. Wenn das neue Authentifizierungszertifikat erstellt und für die automatische Registrierung veröffentlicht wurden, müssen Sie ein Gruppenrichtlinienobjekt mit Einstellungen für die automatische Registrierung erstellen und bereitstellen, die für die VPN-Benutzergruppe konfiguriert ist. Die Schritte zum Konfigurieren von Zertifikaten und der automatischen Registrierung finden Sie unter Konfigurieren der Serverinfrastruktur.

Fügen Sie der VPN-Benutzergruppe Benutzer*innen hinzu. Fügen Sie der VPN-Benutzergruppe alle Benutzer*innen hinzu, die Sie migrieren möchten. Diese Benutzer*innen bleiben in dieser Sicherheitsgruppe, nachdem Sie sie migriert haben, sodass sie auch zukünftig alle Zertifikatupdates erhalten können. Fügen Sie dieser Gruppe weitere Benutzer*innen hinzu, bis Sie alle Benutzer*innen von DirectAccess zu Always On-VPN verschoben haben.

Identifizieren Sie Benutzer*innen, die ein VPN-Authentifizierungszertifikat erhalten haben. Sie migrieren von DirectAccess, daher müssen Sie eine Möglichkeit finden zu ermitteln, wann ein Client das erforderliche Zertifikat erhalten hat und bereit ist, die VPN-Konfigurationsinformationen zu empfangen. Führen Sie das Skript GetUsersWithCert.ps1 aus, um Benutzer*innen, für die derzeit nicht widerrufene Zertifikate ausgestellt sind, die dem angegebenen Vorlagennamen entsprechen, einer angegebenen AD DS-Sicherheitsgruppe hinzuzufügen. Beispielsweise werden nach dem Ausführen des Skripts GetUsersWithCert.ps1 sämtliche Benutzer*innen, für die ein gültiges Zertifikat aus der Vorlage für das VPN-Authentifizierungszertifikat ausgestellt wurde, der Gruppe vorbereiteter Benutzer*innen für die VPN-Bereitstellung hinzugefügt.

Hinweis

Wenn Sie keine Möglichkeit haben zu ermitteln, ob ein Client das erforderliche Zertifikat hat, könnten Sie zwar die VPN-Konfiguration bereitstellen, bevor das Zertifikat für Benutzer*innen ausgestellt wurde, dies würde jedoch zu Fehlern bei der VPN-Verbindung führen. Um diese Situation zu vermeiden, führen Sie das Skript GetUsersWithCert.ps1 an der Zertifizierungsstelle oder nach einem Zeitplan aus, um Benutzer*innen, die das Zertifikat erhalten haben, mit der Gruppe vorbereiteter Benutzer*innen für die VPN-Bereitstellung zu synchronisieren. Anschließend verwenden Sie diese Sicherheitsgruppe, um Ihre VPN-Konfigurationsbereitstellung in Microsoft Endpoint Configuration Manager oder Intune als Ziel zu verwenden. Dadurch wird sichergestellt, dass der verwaltete Client die VPN-Konfiguration nicht empfängt, bevor er das Zertifikat erhalten hat.

GetUsersWithCert.ps1

Import-module ActiveDirectory Import-Module AdcsAdministration $TemplateName = 'VPNUserAuthentication'##Certificate Template Name (not the friendly name) $GroupName = 'VPN Deployment Ready' ##Group you will add the users to $CSServerName = 'localhost\corp-dc-ca' ##CA Server Information $users= @() $TemplateID = (get-CATemplate | Where-Object {$_.Name -like $TemplateName} | Select-Object oid).oid $View = New-Object -ComObject CertificateAuthority.View $NULL = $View.OpenConnection($CSServerName) $View.SetResultColumnCount(3) $i1 = $View.GetColumnIndex($false, "User Principal Name") $i2 = $View.GetColumnIndex($false, "Certificate Template") $i3 = $View.GetColumnIndex($false, "Revocation Date") $i1, $i2, $i3 | %{$View.SetResultColumn($_) } $Row= $View.OpenView() while ($Row.Next() -ne -1){ $Cert = New-Object PsObject $Col = $Row.EnumCertViewColumn() [void]$Col.Next() do { $Cert | Add-Member -MemberType NoteProperty $($Col.GetDisplayName()) -Value $($Col.GetValue(1)) -Force } until ($Col.Next() -eq -1) $col = '' if($cert."Certificate Template" -eq $TemplateID -and $cert."Revocation Date" -eq $NULL){ $users= $users+= $cert."User Principal Name" $temp = $cert."User Principal Name" $user = get-aduser -Filter {UserPrincipalName -eq $temp} –Property UserPrincipalName Add-ADGroupMember $GroupName $user } }Stellen Sie die Always On-VPN-Konfiguration bereit. Nachdem die VPN-Authentifizierungszertifikate ausgestellt wurden und Sie das Skript GetUsersWithCert.ps1 ausgeführt haben, werden die Benutzer*innen der vorbereiteten Sicherheitsgruppe für die VPN-Bereitstellung hinzugefügt.

| Verwendung von | Folge |

|---|---|

| Konfigurations-Manager | Erstellen Sie eine Benutzersammlung basierend auf der Mitgliedschaft in dieser Sicherheitsgruppe.

|

| Intune | Zielen Sie einfach direkt auf die Sicherheitsgruppe ab, nachdem sie synchronisiert wurde. |

Jedes Mal, wenn Sie das Konfigurationsskript GetUsersWithCert.ps1 ausführen, müssen Sie auch eine AD DS-Ermittlungsregel ausführen, um die Sicherheitsgruppenmitgliedschaft in Configuration Manager zu aktualisieren. Stellen Sie außerdem sicher, dass die Mitgliedschaft für die Bereitstellungssammlung häufig genug aktualisiert wird (entsprechend dem Skript und der Ermittlungsregel).

Weitere Informationen zur Verwendung von Configuration Manager oder Intune zum Bereitstellen von Always On-VPN auf Windows-Clients finden Sie unter Always On-VPN-Bereitstellung für Windows Server und Windows 10. Achten Sie jedoch darauf, diese migrationsspezifischen Aufgaben einzubeziehen.

Hinweis

Die Integration dieser migrationsspezifischen Aufgaben stellt einen entscheidenden Unterschied zwischen einer einfachen Always On-VPN-Bereitstellung und der Migration von DirectAccess zu Always On-VPN dar. Stellen Sie sicher, dass Sie die Sammlung genau auf die Sicherheitsgruppe abzielen, und nicht die im Bereitstellungsleitfaden beschriebene Methode anwenden.

Entfernen von Geräten aus der DirectAccess-Sicherheitsgruppe

Wenn Benutzer*innen das Authentifizierungszertifikat und das Konfigurationsskript VPN_Profile.ps1 erhalten, werden die zugehörigen erfolgreichen Bereitstellungen des VPN-Konfigurationsskripts entweder in Configuration Manager oder Intune angezeigt. Entfernen Sie nach jeder Bereitstellung das Gerät der entsprechenden Benutzer*innen aus der DirectAccess-Sicherheitsgruppe, damit Sie DirectAccess später entfernen können. Sowohl Intune als auch Configuration Manager bieten Informationen zur Gerätezuweisung von Benutzer*innen, mit denen Sie die Geräte der einzelnen Benutzer*innen bestimmen können.

Hinweis

Wenn Sie DirectAccess-Gruppenrichtlinienobjekte über Organisationseinheiten (OEs) anstelle von Computergruppen anwenden, entfernen Sie das Computerobjekt der Benutzer*innen aus der Organisationseinheit.

Außerbetriebnahme der DirectAccess-Infrastruktur

Wenn Sie die Migration aller DirectAccess-Clients zu Always On-VPN abgeschlossen haben, können Sie die DirectAccess-Infrastruktur außer Betrieb nehmen und die DirectAccess-Einstellungen aus der Gruppenrichtlinie entfernen. Microsoft empfiehlt die folgenden Schritte, um DirectAccess ordnungsgemäß aus Ihrer Umgebung zu entfernen:

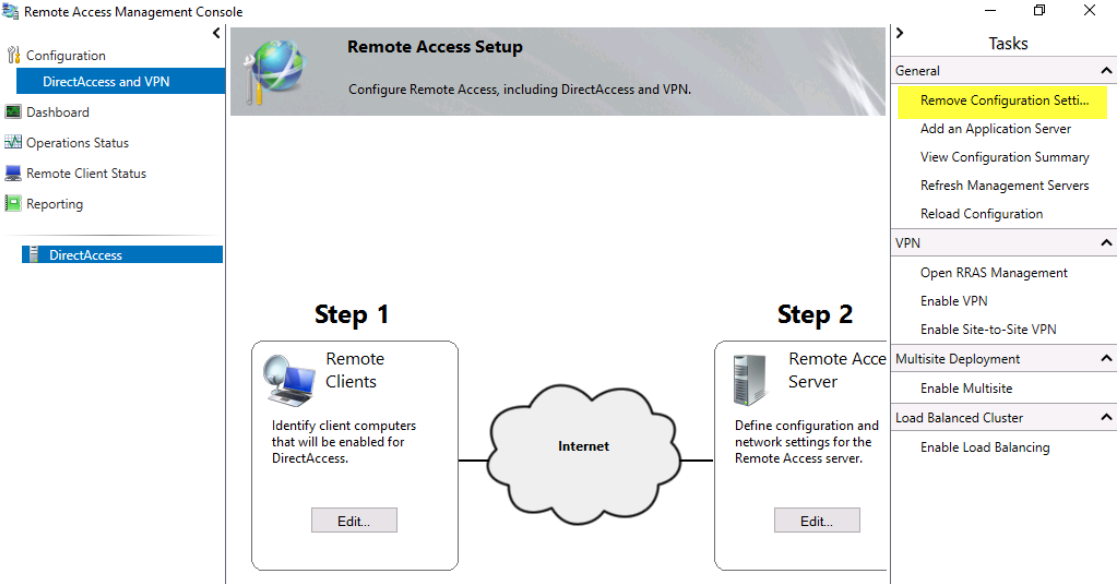

Wenden Sie die Konfigurationseinstellungen an. Entfernen Sie die Gruppenrichtlinienrichtlinien und die Richtlinieneinstellungen für den Remotezugriff, indem Sie die Remotezugriffs-Verwaltungskonsole öffnen und „Konfigurationseinstellungen entfernen“ auswählen, wie in der Abbildung unten gezeigt. Wenn Sie die Gruppe entfernen, bevor die Konfiguration entfernt wurde, erhalten Sie wahrscheinlich Fehler.

Entfernen von Geräten aus der DirectAccess-Sicherheitsgruppe: Nachdem Benutzer*innen erfolgreich migriert wurden, entfernen Sie ihre Geräte aus der DirectAccess-Sicherheitsgruppe. Überprüfen Sie vor dem Entfernen von DirectAccess aus Ihrer Umgebung, ob die DirectAccess-Sicherheitsgruppe leer ist. Entfernen Sie die Sicherheitsgruppe nicht, wenn sie noch Mitglieder enthält. Wenn Sie die Sicherheitsgruppe mit Mitgliedern entfernen, besteht die Gefahr, dass Mitarbeiter*innen keinen Remotezugriff von ihren Geräten aus mehr haben. Verwenden Sie Microsoft Endpoint Configuration Manager oder Microsoft Intune, um Informationen zu Gerätezuweisungen zu erhalten und zu ermitteln, welches Gerät zu den einzelnen Benutzer*innen gehört.

Bereinigen Sie DNS. Entfernen Sie unbedingt sämtliche Einträge von Ihrem internen und öffentlichen DNS-Server, die im Zusammenhang mit DirectAccess stehen, z. B. DA.contoso.com, DAGateway.contoso.com.

Außerbetriebnahme des DirectAccess-Servers: Wenn Sie die Konfigurationseinstellungen und DNS-Einträge erfolgreich entfernt haben, können Sie den DirectAccess-Server deinstallieren. Entfernen Sie dazu entweder die Rolle in Server-Manager, oder setzen Sie den Server außer Betrieb, und entfernen Sie ihn aus AD DS.

Entfernen Sie alle DirectAccess-Zertifikate aus Active Directory-Zertifikatdienste. Wenn Sie für Ihre DirectAccess-Implementierung Computerzertifikate verwendet haben, entfernen Sie die veröffentlichten Vorlagen aus dem Ordner mit den Zertifikatvorlagen an der Konsole der Zertifizierungsstelle.

Nächster Schritt

Sie haben die Migration von DirectAccess zu Always On-VPN abgeschlossen.