Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Der nächste Schritt bei der Bereitstellung des Remotezugriffs in einer Topologie mit mehreren Standorten besteht darin, die Planung der Infrastruktur mit mehreren Standorten abzuschließen, einschließlich Active Directory, Sicherheitsgruppen und Gruppenrichtlinienobjekten (Group Policy Objects, GPOs).

2.1 Planen von Active Directory

Eine Bereitstellung mit mehren Standorten und Remotezugriff kann in verschiedenen Topologien konfiguriert werden:

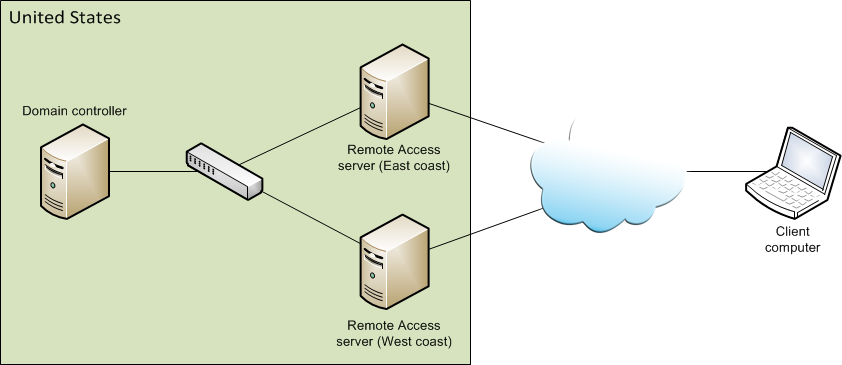

Einzelner Active Directory-Standort und mehrere Einstiegspunkte: In dieser Topologie verfügen Sie über einen einzelnen Active Directory-Standort für Ihre gesamte Organisation sowie schnelle Intranetverknüpfungen am gesamten Standort. In Ihrer Organisation wurden jedoch mehrere RAS-Server bereitgestellt, die jeweils als Einstiegspunkt fungieren. Ein geografisches Beispiel für diese Topologie ist ein einzelner Active Directory-Standort für die USA mit Einstiegspunkten an der Ost- und Westküste.

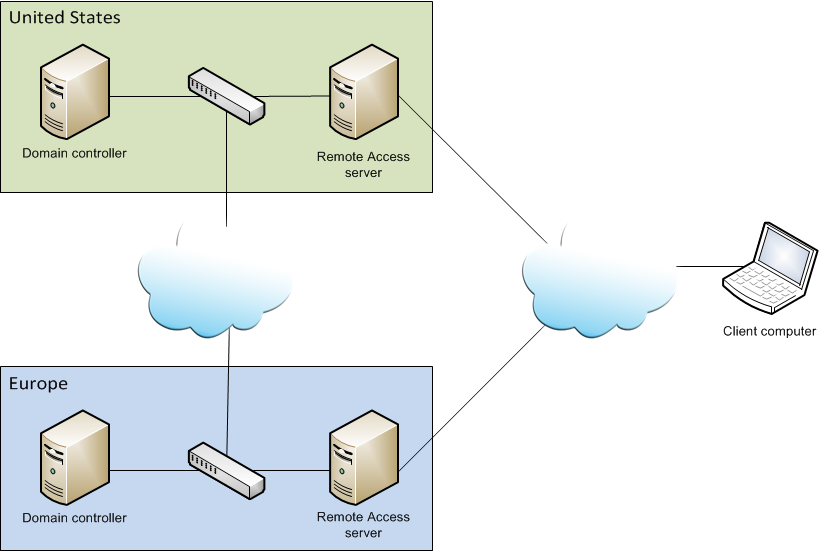

Mehrere Active Directory-Standorte und mehrere Einstiegspunkte: In dieser Topologie verfügen Sie über mindestens zwei Active Directory-Standorte mit einem RAS-Server, der für jeden Standort als Einstiegspunkt bereitgestellt wird. Jeder RAS-Server ist dem Active Directory-Domänencontroller des jeweiligen Standorts zugeordnet. Ein geografisches Beispiel für diese Topologie wäre ein Active Directory-Standort für die USA und einer für Europa, die für jeden Standort über einen einzelnen eigenen Einstiegspunkt verfügen. Beachten Sie, dass bei mehreren Active Directory-Standorten nicht jedem Standort ein Einstiegspunkt zugeordnet sein muss. Darüber hinaus kann manchen Active Directory-Standorten mehr als ein Einstiegspunkt zugeordnet sein.

In einem Einstiegspunkt mit mehreren Websites können Sie einen einzelnen RAS-Einzelserver, mehrere RAS-Server oder RAS-Servercluster konfigurieren.

Bewährte Methoden und Empfehlungen für Active Directory

Beachten Sie die folgenden Empfehlungen und Einschränkungen für Active Directory-Bereitstellungen in einem Szenario mit mehreren Standorten:

Jeder Active Directory-Standort kann mindestens einen RAS-Server oder einen Servercluster enthalten, der für Clientcomputer als Einstiegspunkt mit mehreren Standorten fungiert. Ein Active Directory-Standort muss jedoch nicht über einen Einstiegspunkt verfügen.

Ein Einstiegspunkt mit mehreren Standorten kann nur einem einzelnen Active Directory-Standort zugeordnet werden. Wenn Clientcomputer unter Windows 8 eine Verbindung mit einem bestimmten Einstiegspunkt herstellen, gelten sie als zu dem Active Directory-Standort gehörend, der diesem Einstiegspunkt zugeordnet ist.

Es wird empfohlen, dass jeder Active Directory-Standort über einen Domänencontroller verfügt. Der Domänencontroller kann schreibgeschützt sein.

Wenn jeder Active Directory-Standort einen Domänencontroller enthält, wird das GPO eines Servers im Einstiegspunkt von einem der Domänencontroller am Active Directory-Standort verwaltet, der dem Endpunkt zugeordnet ist. Wenn an diesem Standort keine schreibfähigen Domänencontroller vorhanden sind, wird das GPO eines Servers auf dem schreibfähigen Domänencontroller verwaltet, der dem ersten im Einstiegspunkt konfigurierten RAS-Server am nächsten ist. Der Nähegrad wird durch eine Berechnung der Verknüpfungskosten bestimmt. Beachten Sie, dass in diesem Szenario nach dem Vornehmen von Konfigurationsänderungen eine Verzögerung bei der Replikation zwischen dem Domänencontroller, der das GPO verwaltet, und dem schreibgeschützten Domänencontroller am Active Directory-Standort des Servers auftreten kann.

Client-Gruppenlinienobjekte und optionale Anwendungsserver-GPOs werden auf dem Domänencontroller verwaltet, der als Emulator des primären Domänencontrollers (Primary Domain Controller, PDC) ausgeführt wird. Dies bedeutet, dass Client-GPOs nicht unbedingt an dem Active Directory-Standort verwaltet werden, der den Einstiegspunkt enthält, mit dem Clients eine Verbindung herstellen.

Wenn der Domänencontroller eines Active Directory-Standorts nicht erreichbar ist, stellt der RAS-Server eine Verbindung mit einem alternativen Domänencontroller am Standort her (sofern verfügbar). Andernfalls wird eine Verbindung mit dem Domänencontroller eines anderen Standorts hergestellt, um ein aktualisiertes GPO abzurufen und Clients zu authentifizieren. In beiden Fällen können die Konsole für die Remotezugriffsverwaltung und die PowerShell-Cmdlets erst dann zum Abrufen oder Ändern von Konfigurationseinstellungen verwendet werden, wenn der Domänencontroller verfügbar ist. Beachten Sie Folgendes:

Wenn der als PDC-Emulator ausgeführte Server nicht verfügbar ist, müssen Sie einen verfügbaren Domänencontroller mit aktualisierten GPOs als PDC-Emulator festlegen.

Wenn der Domänencontroller, der ein Server-GPO verwaltet, nicht verfügbar ist, verwenden Sie das PowerShell-Cmdlet „Set-DAEntryPointDC“, um dem Einstiegspunkt einen neuen Domänencontroller zuzuordnen. Der neue Domänencontroller sollte über aktuelle GPOs verfügen, bevor das Cmdlet ausgeführt wird.

2.2 Planen von Sicherheitsgruppen

Während der Bereitstellung eines Einzelservers mit erweiterten Einstellungen wurden alle Clientcomputer, die über DirectAccess auf das interne Netzwerk zugreifen, in einer Sicherheitsgruppe zusammengefasst. In einer Bereitstellung mit mehreren Standorten wird diese Sicherheitsgruppe nur für Windows 8-Clientcomputer verwendet. Bei einer Bereitstellung mit mehreren Standorten werden Windows 7-Clientcomputer für jeden Einstiegspunkt in der Bereitstellung mit mehreren Standorten in separaten Sicherheitsgruppen zusammengefasst. Wenn Sie beispielsweise zuvor alle Clientcomputer in der Gruppe „DA_Clients“ gruppiert haben, müssen Sie jetzt alle Windows 7-Computer aus dieser Gruppe entfernen und in einer anderen Sicherheitsgruppe platzieren. Beispielsweise erstellen Sie in der Topologie mit mehreren Active Directory-Standorten und mehreren Einstiegspunkten eine Sicherheitsgruppe für den US-Einstiegspunkt (DA_Clients_US) und eine für den europäischen (DA_Clients_Europe). Platzieren Sie alle Windows 7-Clientcomputer, die sich in den USA befinden, in der Gruppe „DA_Clients_US“ und alle in Europa in der Gruppe „DA_Clients_Europe“. Wenn Sie über keine Windows 7-Clientcomputer verfügen, müssen Sie keine Sicherheitsgruppen für Windows 7-Computer planen.

Dies sind die erforderlichen Sicherheitsgruppen:

Eine Sicherheitsgruppe für alle Windows 8-Clientcomputer. Es wird empfohlen, für jede Domäne eine eindeutige Sicherheitsgruppe für diese Clients zu erstellen.

Eine eindeutige Sicherheitsgruppe, die die Windows 7-Clientcomputer jedes Einstiegspunkts enthält. Es wird empfohlen, für jede Domäne eine eindeutige Gruppe zu erstellen. Beispiel: Domain1\DA_Clients_Europe, Domain2\DA_Clients_Europe, Domain1\DA_Clients_US und Domain2\DA_Clients_US.

2.3 Planen von GPOs

Die bei der Konfiguration des Remotezugriffs konfigurierten DirectAccess-Einstellungen werden in GPOs erfasst. Ihre Einzelserverbereitstellung verwendet bereits GPOs für DirectAccess-Clients, den RAS-Server und optional für Anwendungsserver. Eine Bereitstellung mit mehreren Standorten erfordert die folgenden GPOs:

Ein Server-GPO für jeden Einstiegspunkt

Ein GPO für jede Domäne, die Clientcomputer enthält, auf denen Windows 8 ausgeführt wird.

Ein GPO für jeden Einstiegspunkt und jede Domäne, die Windows 7-Clientcomputer enthält

GPOs können wie folgt konfiguriert werden:

Automatisch: Sie können angeben, dass GPOs automatisch per Remotezugriff erstellt werden. Für jedes GPO wird ein Standardname angegeben, der geändert werden kann.

Manuell: Sie können GPOs verwenden, die von dem oder der Active Directory-Administrator*in erstellt wurden.

Hinweis

Es können keine anderen GPOs mehr konfiguriert werden, nachdem DirectAccess für die Verwendung bestimmter GPOs konfiguriert wurde.

2.3.1 Automatisch erstellte GPOs

Beachten Sie beim Verwenden automatisch erstellter Gruppenrichtlinienobjekte Folgendes:

Automatisch erstellte Gruppenrichtlinienobjekte werden entsprechend des Speicherorts und Verknüpfungszielparameters wie folgt angewendet:

Bei Server-GPOs zeigen der Speicherort und die Verknüpfungsparameter auf die Domäne, die den RAS-Server enthält.

Bei Client-GPOs wird das Verknüpfungsziel auf den Stamm der Domäne festgelegt, in der das GPO erstellt wurde. Für jede Domäne, die Clientcomputer enthält, wird ein GPO erstellt, und das GPO wird mit dem Stamm der jeweiligen Domäne verknüpft. .

Bei automatisch erstellten GPOs benötigt der oder die DirectAccess-Serveradministrator*in zum Anwenden der DirectAccess-Einstellungen folgende Berechtigungen:

Berechtigungen zur Erstellung von GPOs für erforderliche Domänen

Verknüpfungsberechtigungen für alle ausgewählten Clientdomänenstämme.

Die Berechtigung zum Erstellen des WMI-Filters für GPOs ist erforderlich, wenn DirectAccess nur für mobile Computer konfiguriert wurde.

Verknüpfungsberechtigungen für die Stammelemente von Domänen, die den Einstiegspunkten zugeordnet sind (die Domänen der Server-GPOs)

Es wird empfohlen, dass der Remotezugriffsadministrator über Leserechte für Gruppenrichtlinienobjekte für jede Domäne verfügt. So kann der Remotezugriff sicherstellen, dass beim Erstellen von GPOs für Bereitstellungen mit mehreren Standorten keine GPOs mit doppelten Namen vorhanden sind.

Active Directory-Replikationsberechtigungen für Domänen, die Einstiegspunkten zugeordnet sind. Dies ist wichtig, weil beim ersten Hinzufügen von Einstiegspunkten das Server-GPO des Einstiegspunkts auf dem Domänencontroller erstellt wird, der diesem Einstiegspunkt am nächsten ist. Da die Verknüpfungserstellung jedoch nur im PDC-Emulator unterstützt wird, muss das GPO zuerst vom Domänencontroller, auf dem es erstellt wurde, auf den Domänencontroller repliziert werden, der als PDC-Emulator ausgeführt wird.

Beachten Sie, dass eine Warnung ausgegeben wird, wenn die korrekten Berechtigungen zum Replizieren und Verknüpfen der GPOs nicht vorhanden sind. Der Remotezugriffsvorgang wird fortgesetzt, es finden jedoch weder Replikationen noch Verknüpfungen statt. Wenn eine Verknüpfungswarnung ausgegeben wird, werden Verknüpfungen nicht automatisch erstellt, selbst wenn die Berechtigungen eingerichtet sind. Stattdessen muss der Administrator die Links manuell erstellen.

2.3.2 Manuell erstellte GPOs

Beachten Sie beim Verwenden manuell erstellter Gruppenrichtlinienobjekte Folgendes:

Die folgenden GPOs sollten für die Bereitstellung mit mehreren Standorten manuell erstellt werden:

Server-GPO: Ein Server-GPO für jeden Einstiegspunkt (in der Domäne, in der sich der Einstiegspunkt befindet). Dieses GPO wird auf jeden RAS-Server im Einstiegspunkt angewendet.

Client-GPO (Windows 7): Ein GPO für jeden Einstiegspunkt und jede Domäne, die Windows 7-Clientcomputer enthält, die eine Verbindung mit Einstiegspunkten in der Bereitstellung mit mehreren Standorten herstellen. Beispiel: Domain1\DA_W7_Clients_GPO_Europe; Domain2\DA_W7_Clients_GPO_Europe; Domain1\DA_W7_Clients_GPO_US; Domain2\DA_W7_Clients_GPO_US. Wenn keine Windows 7-Clientcomputer eine Verbindung mit Einstiegspunkten herstellen, sind keine GPOs erforderlich.

Es ist nicht erforderlich, zusätzliche GPOs für Windows 8-Clientcomputer zu erstellen. Es wurde bereits ein GPO für jede Domäne erstellt, die Clientcomputer enthält, als der einzelne RAS-Einzelserver bereitgestellt wurde. In einer Bereitstellung mit mehreren Standorten fungieren diese Client-GPOs als GPOs für Windows 8-Clients.

Die GPOs sollten vorhanden sein, bevor Sie im Bereitstellungs-Assistenten für mehrere Standorte auf die Commitschaltfläche klicken.

Beim Verwenden manuell erstellter Gruppenrichtlinienobjekte wird in der gesamten Domäne eine Suche nach einer Verknüpfung zum Gruppenrichtlinienobjekt durchgeführt. Wenn das Gruppenrichtlinienobjekt in der Domäne nicht verknüpft ist, wird im Domänenstamm automatisch eine Verknüpfung erstellt. Wenn die zum Erstellen der Verknüpfung erforderlichen Berechtigungen nicht verfügbar sind, wird eine Warnung ausgegeben.

Beim Verwenden manuell erstellter GPOs muss der oder die RAS-Serveradministrator*in zum Anwenden von DirectAccess-Einstellungen über uneingeschränkte GPO-Berechtigungen für die manuell erstellten GPOs verfügen (Bearbeiten, Löschen, Ändern der Sicherheit).

Beachten Sie, dass eine Warnung ausgegeben wird, wenn die korrekten Berechtigungen zum Replizieren und Verknüpfen der GPOs nicht vorhanden sind. Der Remotezugriffsvorgang wird fortgesetzt, es finden jedoch weder Replikationen noch Verknüpfungen statt. Wenn eine Verknüpfungswarnung ausgegeben wird, werden Verknüpfungen nicht automatisch erstellt, selbst wenn die Berechtigungen eingerichtet sind. Stattdessen muss der Administrator die Links manuell erstellen.

2.3.3 Verwalten von GPOs in einer Umgebung mit mehreren Domänencontrollern

Jedes GPO wird von einem bestimmten Domänencontroller wie folgt verwaltet:

Das Server-GPO wird von einem der Domänencontroller am Active Directory-Standort verwaltet, der dem Server zugeordnet ist, oder wenn die Domänencontroller an diesem Standort schreibgeschützt sind, von einem schreibfähigen Domänencontroller, der dem ersten Server im Einstiegspunkt am nächsten ist.

Client-GPOs werden von dem Domänencontroller verwaltet, der als PDC-Emulator ausgeführt wird.

Berücksichtigen Sie Folgendes, wenn Sie die GPO-Einstellungen manuell ändern möchten:

Führen Sie für Server-GPOs das PowerShell-Cmdlet

Get-DAEntryPointDC -EntryPointName <name of entry point>aus, um zu ermitteln, welcher Domänencontroller einem bestimmten Einstiegspunkt zugeordnet ist.Wenn Sie Änderungen mit PowerShell-Netzwerk-Cmdlets oder der Gruppenrichtlinien-Verwaltungskonsole vornehmen, wird standardmäßig der Domänencontroller verwendet, der als PDC-Emulator fungiert.

Wenn Sie die Einstellungen eines Domänencontrollers ändern, bei dem es sich nicht um den dem Einstiegspunkt zugeordneten Domänencontroller (für das Server-GPO) oder um den PDC-Emulator (Für Client-GPOs) handelt, berücksichtigen Sie Folgendes:

Stellen Sie vor dem Ändern der Einstellungen sicher, dass der Domänencontroller mit einem aktuellen GPO repliziert wurde, und sichern Sie die GPO-Einstellungen. Falls das GPO nicht aktualisiert wurde, können Zusammenführungskonflikte bei der Replikation auftreten, die zu einer beschädigten Remotezugriffskonfiguration führen.

Nach dem Ändern der Einstellungen müssen Sie warten, bis die Änderungen auf dem Domänencontroller repliziert wurden, der den GPOs zugeordnet ist. Nehmen Sie keine weiteren Änderungen über die Remotezugriffs-Verwaltungskonsole oder PowerShell-Remotezugriffs-Cmdlets vor, bis die Replikation abgeschlossen ist. Falls ein GPO auf zwei unterschiedlichen Domänencontrollern bearbeitet wird, bevor die Replikation abgeschlossen wurde, können Zusammenführungskonflikte auftreten, die zu einer beschädigten Konfiguration führen.

Alternativ können Sie die Standardeinstellung auch über das Dialogfeld Domänencontroller ändern in der Gruppenrichtlinien-Verwaltungskonsole oder über das PowerShell-Cmdlet Open-NetGPO ändern, sodass Änderungen, die über die Konsole oder die Netzwerk-Cmdlets vorgenommen wurden, den von Ihnen angegebenen Domänencontroller verwenden.

Klicken Sie dazu in der Gruppenrichtlinien-Verwaltungskonsole mit der rechten Maustaste auf den Domänen- oder Standortcontainer, und klicken Sie dann auf Domänencontroller ändern.

Um diesen Vorgang in PowerShell auszuführen, geben Sie den Parameter „DomainController“ für das Cmdlet „Open-NetGPO“ ein. Um zum Beispiel die privaten und öffentlichen Profile in Windows Firewall auf einem GPO namens „domain1\DA_Server_GPO _Europe“ auf einem Domänencontroller namens „europe-dc.corp.contoso.com“ zu aktivieren, gehen Sie wie folgt vor:

$gpoSession = Open-NetGPO -PolicyStore "domain1\DA_Server_GPO _Europe" -DomainController "europe-dc.corp.contoso.com" Set-NetFirewallProfile -GpoSession $gpoSession -Name @("Private","Public") -Enabled True Save-NetGPO -GpoSession $gpoSession

Ändern der Zuordnung von Domänencontrollern

Um die Einheitlichkeit der Konfiguration in einer Bereitstellung für mehrere Standorte zu wahren, müssen Sie sicherstellen, dass jedes GPO von einem einzigen Domänencontroller verwaltet wird. In einigen Szenarios kann es erforderlich sein, einem GPO einen anderen Domänencontroller zuzuweisen:

Wartung und Downtime von Domänencontrollern: Wenn der Domänencontroller, der ein GPO verwaltet, nicht verfügbar ist, muss das GPO möglicherweise auf einem anderen Domänencontroller verwaltet werden.

Optimierung der Konfigurationsverteilung: Nach Änderungen der Netzwerkinfrastruktur muss das Server-GPO eines Einstiegspunkts möglicherweise auf einem Domänencontroller am gleichen Active Directory-Standort wie der Einstiegspunkt verwaltet werden.

2.4 Planen des DNS

Beachten Sie Folgendes, wenn Sie ein DNS für eine Bereitstellung mit mehreren Standorten planen:

Clientcomputer verwenden die ConnectTo-Adresse, um eine Verbindung zum RAS-Server herzustellen. Jeder Einstiegspunkt in Ihrer Bereitstellung erfordert eine andere ConnectTo-Adresse. Jede ConnectTo-Adresse eines Einstiegspunkts muss im öffentlichen DNS verfügbar sein, und die von Ihnen ausgewählte Adresse muss mit dem Antragstellernamen des IP-HTTPS-Zertifikats übereinstimmen, das Sie für die IP-HTTPS-Verbindung bereitstellen.

Darüber hinaus erzwingt der Remotezugriff symmetrisches Routing. Daher können nur Teredo- und IP-HTTPS-Clients eine Verbindung herstellen, wenn eine Bereitstellung mit mehreren Standorten aktiviert ist. Damit native IPv6-Clients eine Verbindung herstellen können, muss die ConnectTo-Adresse (die IP-HTTPS-URL) sowohl in die externen (internetseitigen) IPv6- als auch in die IPv4-Adressen auf dem RAS-Server aufgelöst werden.

RAS erstellt einen Standard-Webtest, der von DirectAccess-Clientcomputern dazu verwendet wird, die Konnektivität zum internen Netzwerk zu prüfen. Bei der Konfiguration des Einzelservers sollten die folgenden Namen in DNS registriert worden sein:

directaccess-webprobehost sollte in die interne IPv4-Adresse des RAS-Servers oder die IPv6-Adresse in einer reinen IPv6-Umgebung aufgelöst werden.

directaccess-CorpConnectivityHost sollte in eine Localhost-Adresse (Loopback) aufgelöst werden (entweder ::1 oder 127.0.0.1, je nachdem, ob IPv6 im Unternehmensnetzwerk bereitgestellt wurde).

In einer Bereitstellung mit mehreren Standorten muss für jeden Einstiegspunkt ein zusätzlicher DNS-Eintrag für directaccess-WebProbeHost erstellt werden. Beim Hinzufügen eines Einstiegspunkts versucht der Remotezugriff, automatisch diesen zusätzlichen Eintrag für directaccess-WebProbeHost zu erstellen. Wenn dies jedoch fehlschlägt, wird eine Warnung angezeigt, und Sie müssen den Eintrag manuell erstellen.

Hinweis

Wenn die DNS-Bereinigung in Ihrer DNS-Infrastruktur aktiviert ist, empfiehlt es sich, die Bereinigung für die automatisch vom Remotezugriff erstellten DNS-Einträge zu deaktivieren.