Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Konfigurieren Sie die Reihenfolge der TLS-Cipher-Suite

Eine Cipher Suite ist eine Sammlung kryptografischer Algorithmen. Verschiedene Windows-Versionen unterstützen unterschiedliche TLS-Verschlüsselungssammlungen und Prioritätsreihenfolgen. Die Standardreihenfolge, die vom Microsoft Schannel-Anbieter in verschiedenen Windows-Versionen unterstützt wird, finden Sie unter Verschlüsselungssammlungen in TLS/SSL (Schannel SSP).

Hinweis

Sie können die Liste der Verschlüsselungssammlungen auch mithilfe von CNG-Funktionen ändern. Weitere Informationen finden Sie unter Priorisieren von Schannel-Verschlüsselungssammlungen.

Änderungen an der Reihenfolge der TLS-Verschlüsselungssuites werden beim nächsten Neustart wirksam. Bis zum Neustart oder Herunterfahren gilt die vorhandene Reihenfolge.

Warnung

Das Aktualisieren der Registrierungseinstellungen für die Standardprioritätsreihenfolge wird nicht unterstützt und kann mit Wartungsupdates zurückgesetzt werden.

Konfigurieren der Reihenfolge der TLS-Chiffre-Suite mithilfe von Gruppenrichtlinien

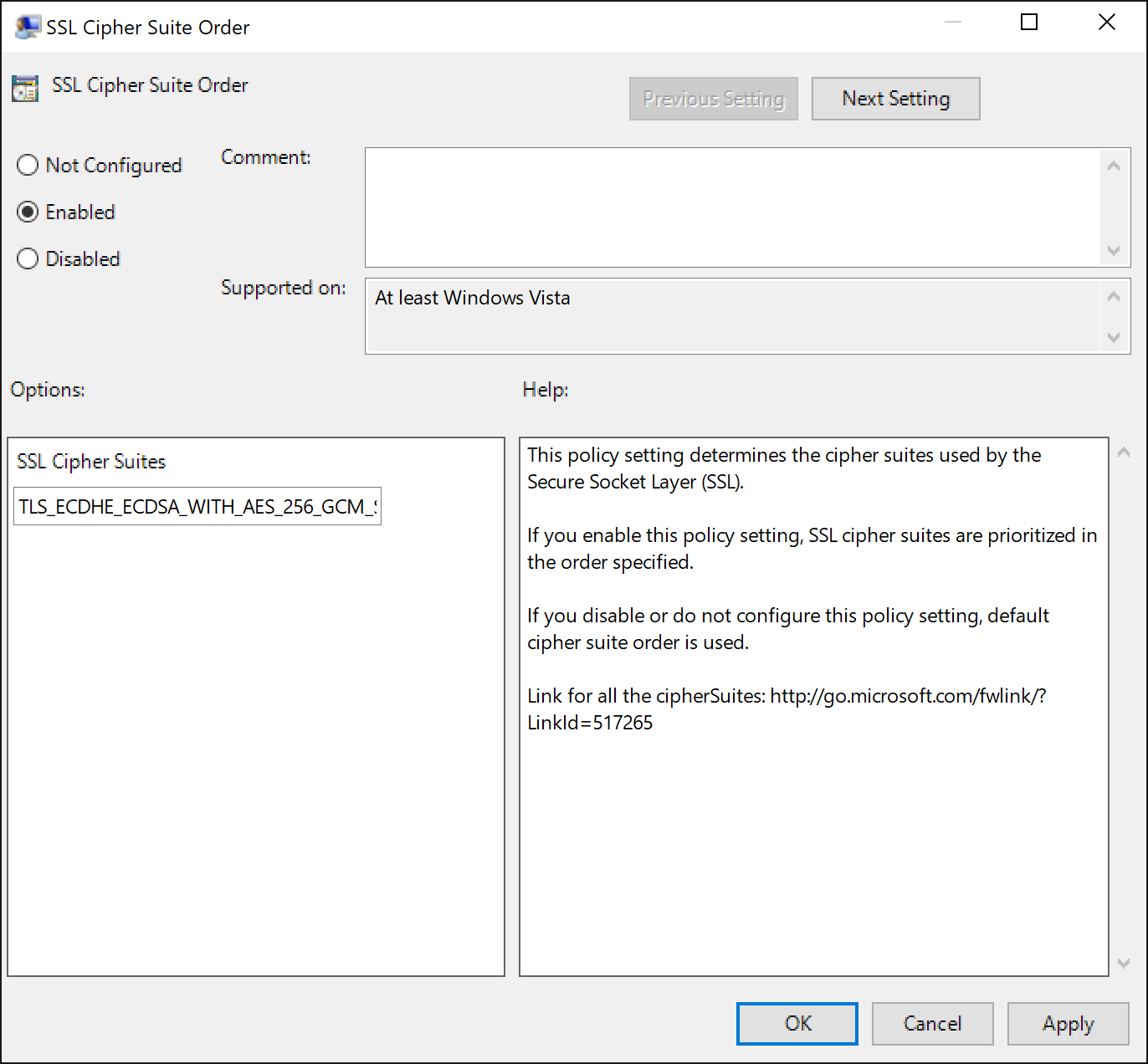

Sie können die Gruppenrichtlinieneinstellungen für die SSL-Verschlüsselungssuite verwenden, um die standardmäßige TLS-Verschlüsselungssuitereihenfolge zu konfigurieren.

Wechseln Sie in der Gruppenrichtlinien-Verwaltungskonsole zu Computerkonfiguration>Administrative Vorlagen>Netzwerk>SSL-Konfigurationseinstellungen.

Doppelklicken Sie auf "SSL Cipher Suite Order", und wählen Sie dann die Option "Aktiviert " aus.

Klicken Sie mit der rechten Maustaste auf das Feld SSL-Verschlüsselungssammlungen, und wählen Sie im Popupmenü Alle auswählen aus.

Klicken Sie mit der rechten Maustaste auf den markierten Text, und wählen Sie im Popupmenü Kopieren aus.

Fügen Sie den Text in einen Text-Editor ein, z. B. notepad.exe, und aktualisieren Sie die Reihenfolge mithilfe der neuen Verschlüsselungssammlungsliste.

Hinweis

Die Reihenfolge von TLS-Verschlüsselungssammlungen muss im strengen Komma-getrennten Format vorliegen. Jede Cipher-Suite-Zeichenfolge endet mit einem Komma rechts davon. Darüber hinaus ist die Liste der Verschlüsselungssammlungen auf 1.023 Zeichen beschränkt.

Ersetzen Sie die Liste in den SSL-Verschlüsselungssammlungen durch die aktualisierte geordnete Liste.

Wählen Sie OK oder Anwenden aus.

Konfigurieren der TLS-Verschlüsselungssuitereihenfolge mithilfe von MDM

Der Windows 10-Richtlinien-CSP unterstützt die Konfiguration der TLS-Verschlüsselungssammlungen. Weitere Informationen finden Sie unter Cryptography/TLSCipherSuites.

Konfigurieren der TLS-Verschlüsselungssuitereihenfolge mithilfe von TLS PowerShell-Cmdlets

Das TLS PowerShell-Modul unterstützt das Abrufen der sortierten Liste der TLS-Verschlüsselungssammlungen, das Deaktivieren einer Verschlüsselungssammlung und das Aktivieren einer Verschlüsselungssammlung. Weitere Informationen finden Sie im TLS-Modul.

Konfigurieren der TLS ECC-Kurvenreihenfolge

Ab Windows 10 und Windows Server 2016 kann die ECC-Kurvenreihenfolge unabhängig von der Reihenfolge der Verschlüsselungssuite konfiguriert werden. Wenn die Reihenfolge von TLS-Verschlüsselungssammlungen elliptische Kurvensuffixe aufweist, werden sie bei Aktivierung durch die neue Prioritätsreihenfolge der elliptischen Kurve überschrieben. Auf diese Weise können Organisationen ein Gruppenrichtlinienobjekt verwenden, um verschiedene Versionen von Windows Server mit der gleichen Reihenfolge der Verschlüsselungssammlungen zu konfigurieren.

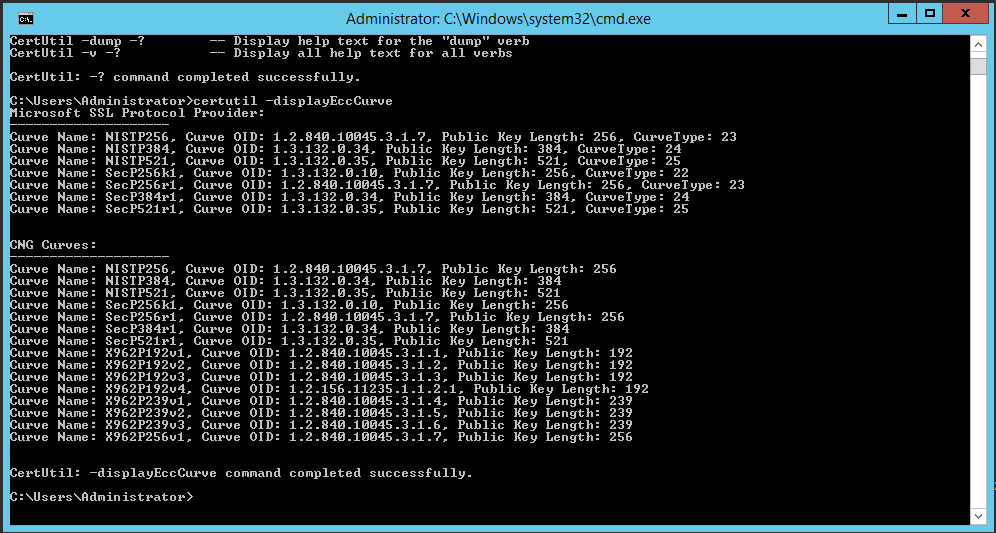

Verwalten von ECC-Kurven mithilfe von CertUtil

Ab Windows 10 und Windows Server 2016 bietet Windows die Verwaltung von elliptischen Kurvenparametern über das Befehlszeilenprogramm certutil.exe. Die Parameter elliptischer Kurven werden in „bcryptprimitives.dll“ gespeichert. Administratoren können Kurvenparameter mithilfe von certutil.exezu und von Windows Server hinzufügen und entfernen. Certutil.exe speichert die Kurvenparameter sicher in der Registrierung. Windows Server kann mit der Verwendung der Kurvenparameter anhand des Namens beginnen, der der Kurve zugeordnet ist.

Anzeigen registrierter Kurven

Verwenden Sie den folgenden certutil.exe-Befehl, um eine Liste der für den aktuellen Computer registrierten Kurven anzuzeigen.

certutil.exe –displayEccCurve

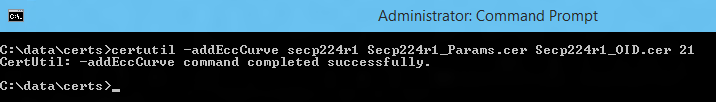

Hinzufügen einer neuen Kurve

Organisationen können von anderen vertrauenswürdigen Entitäten erforschte Kurvenparameter erstellen und verwenden. Administratoren, die diese neuen Kurven in Windows verwenden möchten, müssen die Kurve hinzufügen. Verwenden Sie den folgenden certutil.exe-Befehl, um dem aktuellen Computer eine Kurve hinzuzufügen:

Certutil —addEccCurue curveName curveParameters [curveOID] [curveType]

- Das Argument curveName stellt den Namen der Kurve dar, unter der die Kurvenparameter hinzugefügt wurden.

- Das Argument curveParameters stellt den Dateinamen eines Zertifikats dar, das die Parameter der Kurven enthält, die Sie hinzufügen möchten.

- Das Argument curveOid stellt den Dateinamen eines Zertifikats dar, das die OID der Kurvenparameter enthält, die Sie hinzufügen möchten (optional).

- Das Argument curveType stellt einen Dezimalwert der benannten Kurve aus der Registrierung der benannten EC-Kurven dar (optional).

Entfernen einer zuvor hinzugefügten Kurve

Administratoren können eine zuvor hinzugefügte Kurve mithilfe des folgenden certutil.exe-Befehls entfernen:

certutil.exe –deleteEccCurve curveName

Windows kann eine benannte Kurve nicht verwenden, nachdem ein Administrator die Kurve vom Computer entfernt hat.

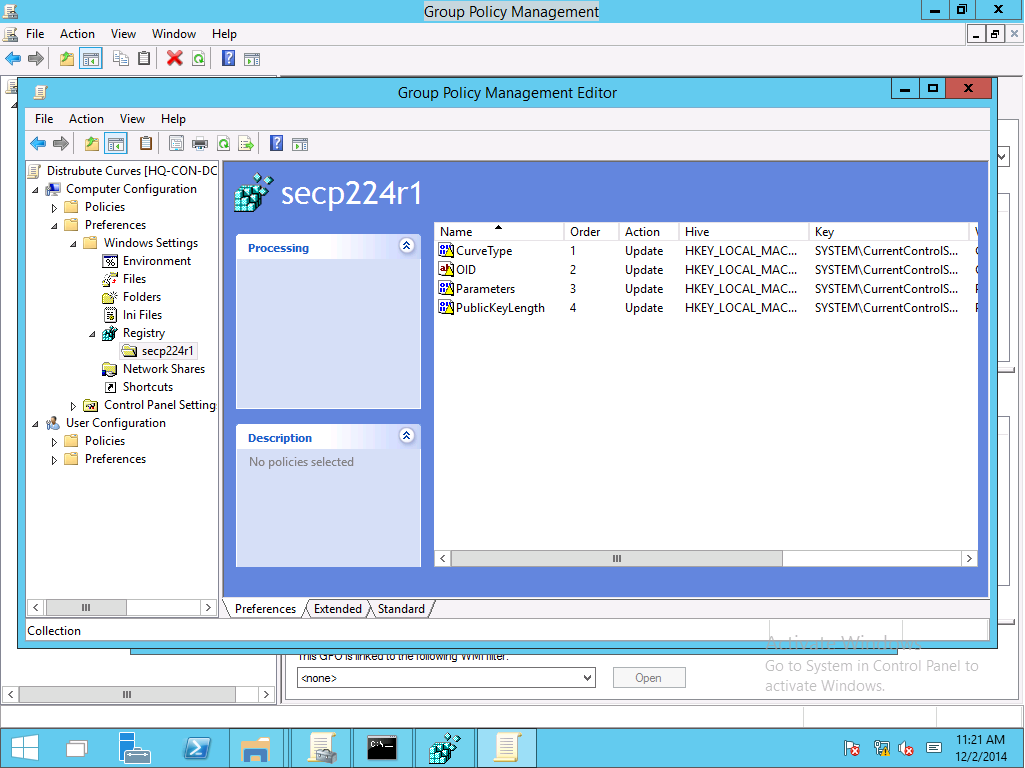

Verwalten von ECC-Kurven mithilfe von Gruppenrichtlinien

Organisationen können Kurvenparameter mithilfe einer Gruppenrichtlinie und der Erweiterung der Registrierung der Gruppenrichtlinieneinstellungen an den in die Domäne eingebundenen Unternehmenscomputer verteilen. Das Verfahren zum Verteilen einer Kurve sieht folgendermaßen aus:

Verwenden Sie certutil.exe , um eine neue registrierte benannte Kurve hinzuzufügen.

Öffnen Sie auf demselben Computer die Gruppenrichtlinien-Verwaltungskonsole (GPMC), erstellen Sie ein neues Gruppenrichtlinienobjekt, und bearbeiten Sie es.

Navigieren Sie zu Computerkonfiguration|Einstellungen|Windows-Einstellungen|Registrierung. Klicken Sie mit der rechten Maustaste auf Registrierung. Zeigen Sie auf Neu, und wählen Sie Sammlungselement aus. Benennen Sie das Sammlungselement so um, dass es dem Namen der Kurve entspricht. Sie erstellen ein Registrierungsauflistungselement für jeden Registrierungsschlüssel unter HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Cryptography\ECCParameters.

Konfigurieren Sie die neu erstellte Registrierungssammlung der Gruppenrichtlinieneinstellungen, indem Sie ein neues Registrierungselement für jeden unter HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Cryptography\ECCParameters[curveName] aufgeführten Registrierungswert hinzufügen.

Stellen Sie das Gruppenrichtlinienobjekt, das das Gruppenrichtlinien-Registrierungssammlungselement enthält, bereit, das die neuen benannten Kurven erhalten soll.

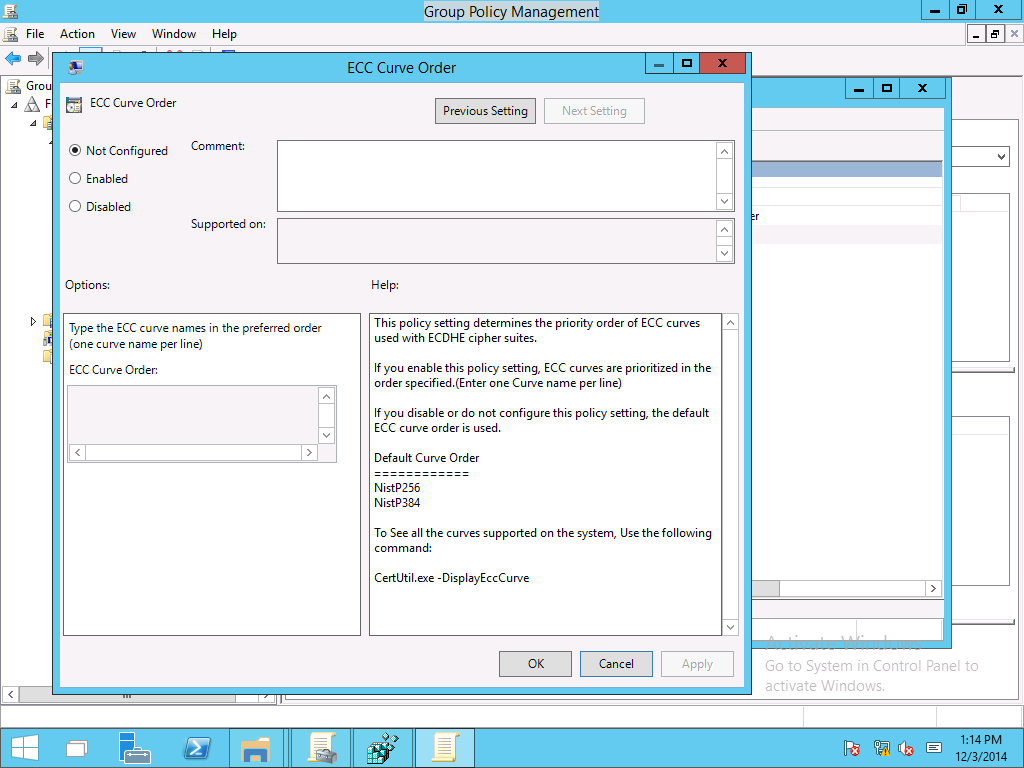

Verwalten der TLS-ECC-Reihenfolge

Ab Windows 10 und Windows Server 2016 können Gruppenrichtlinieneinstellungen für ECC Curve Order verwendet werden, um die standardmäßige TLS ECC Curve Order zu konfigurieren. Organisationen können dem Betriebssystem eigene vertrauenswürdige benannte Kurven hinzufügen und diese benannten Kurven dann zur Gruppenrichtlinieneinstellung für Kurvenpriorität hinzufügen, um sicherzustellen, dass sie in zukünftigen TLS-Handshakes verwendet werden. Neue Kurvenprioritätslisten werden beim nächsten Neustart nach Erhalt der Richtlinieneinstellungen aktiv.