IPsec-Konfiguration

Die Windows-Filterplattform (Windows Filtering Platform, WFP) ist die zugrunde liegende Plattform für die Windows-Firewall mit erweiterter Sicherheit. WFP wird verwendet, um Netzwerkfilterregeln zu konfigurieren, einschließlich Regeln zum Schützen des Netzwerkdatenverkehrs mit IPsec. Anwendungsentwickler können IPsec direkt mithilfe der WFP-API konfigurieren, um ein differenzierteres Filtermodell für Netzwerkdatenverkehr zu nutzen als das Modell, das über das MmC-Snap-In (Microsoft Management Console) für Windows-Firewall mit erweiterter Sicherheit verfügbar gemacht wird.

Was ist IPsec?

Internet Protocol Security (IPsec) ist eine Reihe von Sicherheitsprotokollen, die zum vertraulichen Übertragen von IP-Paketen über das Internet verwendet werden. IPsec war früher für alle IPv6-Implementierungen obligatorisch (siehe IPv6-Knotenanforderungen und optional für IPv4).

Geschützter IP-Datenverkehr verfügt über zwei optionale IPsec-Header, die die Arten des kryptografischen Schutzes identifizieren, der auf das IP-Paket angewendet wird, und Informationen zum Decodieren des geschützten Pakets enthalten.

Der ESP-Header (Kapselungssicherheitsnutzlast) wird zum Schutz der Privatsphäre und vor böswilligen Änderungen verwendet, indem Authentifizierung und optionale Verschlüsselung durchgeführt werden. Sie kann für Datenverkehr verwendet werden, der NAT-Router (Network Address Translation) durchläuft.

Der Authentifizierungsheader (Authentication Header, AH) wird nur zum Schutz vor böswilligen Änderungen durch Authentifizierung verwendet. Sie kann nicht für Datenverkehr verwendet werden, der NAT-Router durchläuft.

Weitere Informationen zu IPsec finden Sie auch unter:

Was ist IKE?

Internet Key Exchange (IKE) ist ein Schlüsselaustauschprotokoll, das Teil des IPsec-Protokollsatzes ist. IKE wird beim Einrichten einer sicheren Verbindung verwendet und führt den sicheren Austausch von geheimen Schlüsseln und anderen schutzbezogenen Parametern durch, ohne dass der Benutzer eingreifen muss.

Weitere Informationen zu IKE finden Sie auch unter:

Was ist AuthIP?

Authenticated Internet Protocol (AuthIP) ist ein neues Schlüsselaustauschprotokoll, das IKE wie folgt erweitert.

- Während IKE nur Anmeldeinformationen für die Computerauthentifizierung unterstützt, unterstützt AuthIP auch:

- Benutzeranmeldeinformationen: NTLM, Kerberos, Zertifikate.

- Integritätszertifikate für netzwerkzugriffsschutz (Network Access Protection, NAP).

- Anonyme Anmeldeinformationen, die für die optionale Authentifizierung verwendet werden.

- Kombination von Anmeldeinformationen; beispielsweise eine Kombination aus Kerberos-Anmeldeinformationen für Computer und Benutzer.

- Authentifizierung und Verschlüsselung pro Socket. Weitere Informationen finden Sie unter WSASetSocketSecurity .

- Clientidentitätswechsel. (IPsec gibt die Identität des Sicherheitskontexts an, unter dem der Socket erstellt wird.)

- Überprüfung des eingehenden und ausgehenden Peernamens. Weitere Informationen finden Sie unter WSASetSocketPeerTargetName .

AuthIP verfügt über einen Authentifizierungswiegeversuchsmechanismus, der alle konfigurierten Authentifizierungsmethoden überprüft, bevor die Verbindung fehlschlägt.

AuthIP kann mit sicheren Sockets verwendet werden, um anwendungsbasierten IPsec-gesicherten Datenverkehr zu implementieren. Sie bietet:

Weitere Informationen zu AuthIP finden Sie auch unter:

Was ist eine IPsec-Richtlinie?

Eine IPsec-Richtlinie ist eine Reihe von Regeln, die bestimmen, welche Art von IP-Datenverkehr mithilfe von IPsec gesichert werden muss und wie dieser Datenverkehr geschützt werden soll. Nur eine IPsec-Richtlinie ist gleichzeitig auf einem Computer aktiv.

Um mehr über die Implementierung von IPsec-Richtlinien zu erfahren, öffnen Sie das MMC-Snap-In Lokale Sicherheitsrichtlinie (secpol.msc), drücken Sie F1, um die Hilfe anzuzeigen, und wählen Sie dann erstellen und verwenden IPsec-Richtlinien aus dem Inhaltsverzeichnis aus.

Weitere Informationen zu IPsec-Richtlinien finden Sie unter:

Konfigurieren von IPsec-Richtlinien mithilfe von WFP

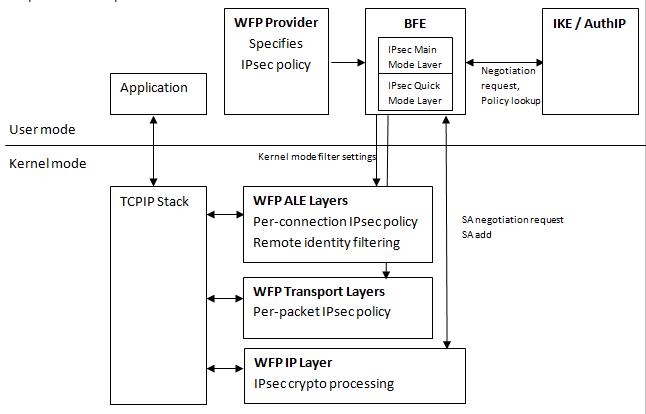

Die Microsoft-Implementierung von IPsec verwendet die Windows-Filterplattform zum Einrichten von IPsec-Richtlinien. IPsec-Richtlinien werden implementiert, indem Filter auf verschiedenen WFP-Ebenen wie folgt hinzugefügt werden.

Fügen Sie auf den FWPM_LAYER_IKEEXT_V{4|6}-Ebenen Filter hinzu, die die Aushandlungsrichtlinien angeben, die von den Schlüsselmodulen (IKE/AuthIP) während des Mm-Austauschs (Main Mode) verwendet werden. Authentifizierungsmethoden und kryptografische Algorithmen werden auf diesen Ebenen angegeben.

Fügen Sie auf den Ebenen FWPM_LAYER_IPSEC_V{4|6} Filter hinzu, die die Aushandlungsrichtlinien angeben, die von den Schlüsselmodulen während des Austauschs im Schnellmodus (QM) und im erweiterten Modus (EM) verwendet werden. Auf diesen Ebenen werden IPsec-Header (AH/ESP) und kryptografische Algorithmen angegeben.

Eine Aushandlungsrichtlinie wird als Richtlinienanbieterkontext angegeben, der dem Filter zugeordnet ist. Das Schlüsselmodul listet die Richtlinienanbieterkontexte basierend auf den Datenverkehrsmerkmalen auf und ruft die Richtlinie ab, die für die Sicherheitsverhandlung verwendet werden soll.

Hinweis

Die WFP-API kann verwendet werden, um die Sicherheitszuordnungen (Security Associations, SAs) direkt anzugeben und daher die Aushandlungsrichtlinie für Schlüsselmodule zu ignorieren.

Fügen Sie auf den Ebenen FWPM_LAYER_INBOUND_TRANSPORT_V{4|6} und FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} Filter hinzu, die Legenden aufrufen und bestimmen, welcher Datenverkehrsfluss gesichert werden soll.

Fügen Sie auf den Ebenen FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6} Filter hinzu, die Identitätsfilterung und Anwendungsrichtlinie implementieren.

Das folgende Diagramm veranschaulicht die Interaktion der verschiedenen WFP-Komponenten in Bezug auf den IPsec-Vorgang.

Nach der Konfiguration von IPsec wird es in WFP integriert und erweitert die WFP-Filterfunktionen, indem Informationen bereitgestellt werden, die als Filterbedingungen auf den ALE-Autorisierungsebenen (Application Layer Enforcement) verwendet werden. Beispielsweise stellt IPsec die Remotebenutzer- und Remotecomputeridentität bereit, die WFP auf den ALE-Verbindungs- und Annahmeautorisierungsebenen verfügbar macht. Diese Informationen können für eine differenzierte Remoteidentitätsautorisierung durch eine WFP-basierte Firewallimplementierung verwendet werden.

Im Folgenden finden Sie eine Beispielisolationsrichtlinie, die mithilfe von IPsec implementiert werden kann:

- FWPM_LAYER_IKEEXT_V{4|6}-Ebenen – Kerberos-Authentifizierung.

- FWPM_LAYER_IPSEC_V{4|6}-Ebenen – AH/SHA-1.

- FWPM_LAYER_INBOUND_TRANSPORT_V{4|6}- und FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6}-Ebenen: Aushandlungsermittlung für den gesamten Netzwerkdatenverkehr.

- FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6}-Ebenen: IPsec für den gesamten Netzwerkdatenverkehr erforderlich.

Zugehörige Themen

-

WFP-Ebenen

-

Mithilfe der WFP-API implementierte IPsec-Richtlinienszenarien:

-

Transportmodus für die Aushandlungsermittlung im Begrenzungsmodus

-

IPsec-Lösungen:

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für