Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Benutzerkontensteuerung (User Account Control, UAC) ist ein wichtiger Bestandteil der Windows-Sicherheit. UAC verringert das Risiko von Schadsoftware, indem die Fähigkeit von schadhaftem Code eingeschränkt wird, mit Administratorrechten auszuführen. In diesem Artikel wird beschrieben, wie UAC funktioniert und wie sie mit den Endbenutzern interagiert.

UAC-Prozess und -Interaktionen

Mit UAC muss jede Anwendung, die das Administratorzugriffstoken erfordert, den Endbenutzer zur Zustimmung auffordern. Die einzige Ausnahme ist die Beziehung zwischen übergeordneten und untergeordneten Prozessen. Untergeordnete Prozesse erben das Zugriffstoken des Benutzers vom übergeordneten Prozess. Sowohl der übergeordnete als auch der untergeordnete Prozess müssen jedoch die gleiche Integritätsebene aufweisen.

Windows schützt Prozesse, indem deren Integritätsebenen markiert werden. Integritätsebenen sind Vertrauensmessungen:

- Eine Anwendung mit hoher Integrität ist eine Anwendung, die Aufgaben ausführt, die Systemdaten ändern, z. B. eine Datenträgerpartitionierungsanwendung

- Eine Anwendung mit niedriger Integrität ist eine Anwendung, die Aufgaben ausführt, die möglicherweise das Betriebssystem gefährden können, z. B. als Webbrowser.

Anwendungen mit niedrigeren Integritätsebenen können keine Daten in Anwendungen mit höheren Integritätsstufen ändern. Wenn ein Standardbenutzer versucht, eine App auszuführen, die ein Administratorzugriffstoken erfordert, erfordert UAC, dass der Benutzer gültige Administratoranmeldeinformationen bereitstellt.

Um die Funktionsweise dieses Prozesses besser zu verstehen, sehen wir uns den Windows-Anmeldeprozess genauer an.

Anmeldevorgang

Das folgende Diagramm zeigt, wie sich der Anmeldevorgang für einen Administrator vom Anmeldevorgang für einen Standardbenutzer unterscheidet.

Standardmäßig greifen sowohl Standard- als auch Administratorbenutzer auf Ressourcen zu und führen Apps im Sicherheitskontext eines Standardbenutzers aus.

Wenn sich ein Benutzer anmeldet, erstellt das System ein Zugriffstoken für diesen Benutzer. Das Zugriffstoken enthält Informationen zur Zugriffsebene, die dem Benutzer gewährt wird, einschließlich spezifischer Sicherheits-IDs (SIDs) und Windows-Berechtigungen.

Wenn sich ein Administrator anmeldet, werden zwei separate Zugriffstoken für den Benutzer erstellt: ein Standardbenutzerzugriffstoken und ein Administratorzugriffstoken. Das Standardbenutzerzugriffstoken:

- Enthält die gleichen benutzerspezifischen Informationen wie das Administratorzugriffstoken, aber die administrativen Windows-Berechtigungen und SIDs werden entfernt.

- Wird verwendet, um Anwendungen zu starten, die keine administrativen Aufgaben ausführen (Standardbenutzer-Apps).

- Wird verwendet, um den Desktop anzuzeigen, indem der Prozess explorer.exeausgeführt wird. Explorer.exe ist der übergeordnete Prozess, von dem alle anderen vom Benutzer initiierten Prozesse ihr Zugriffstoken erben. Daher werden alle Apps als Standardbenutzer ausgeführt, es sei denn, ein Benutzer erteilt seine Zustimmung oder Anmeldeinformationen, um einer App die Verwendung eines voll administrativen Zugriffstokens zu genehmigen.

Ein Benutzer, der Mitglied der Gruppe Administratoren ist, kann sich anmelden, im Web navigieren und E-Mails lesen, während er ein Standardbenutzerzugriffstoken verwendet. Wenn der Administrator eine Aufgabe ausführen muss, die das Administratorzugriffstoken erfordert, fordert Windows den Benutzer automatisch zur Genehmigung auf. Diese Eingabeaufforderung wird als Aufforderung zur Erhöhung bezeichnet, und ihr Verhalten kann über eine Richtlinie oder Registrierung konfiguriert werden.

Die UAC-Benutzeroberfläche

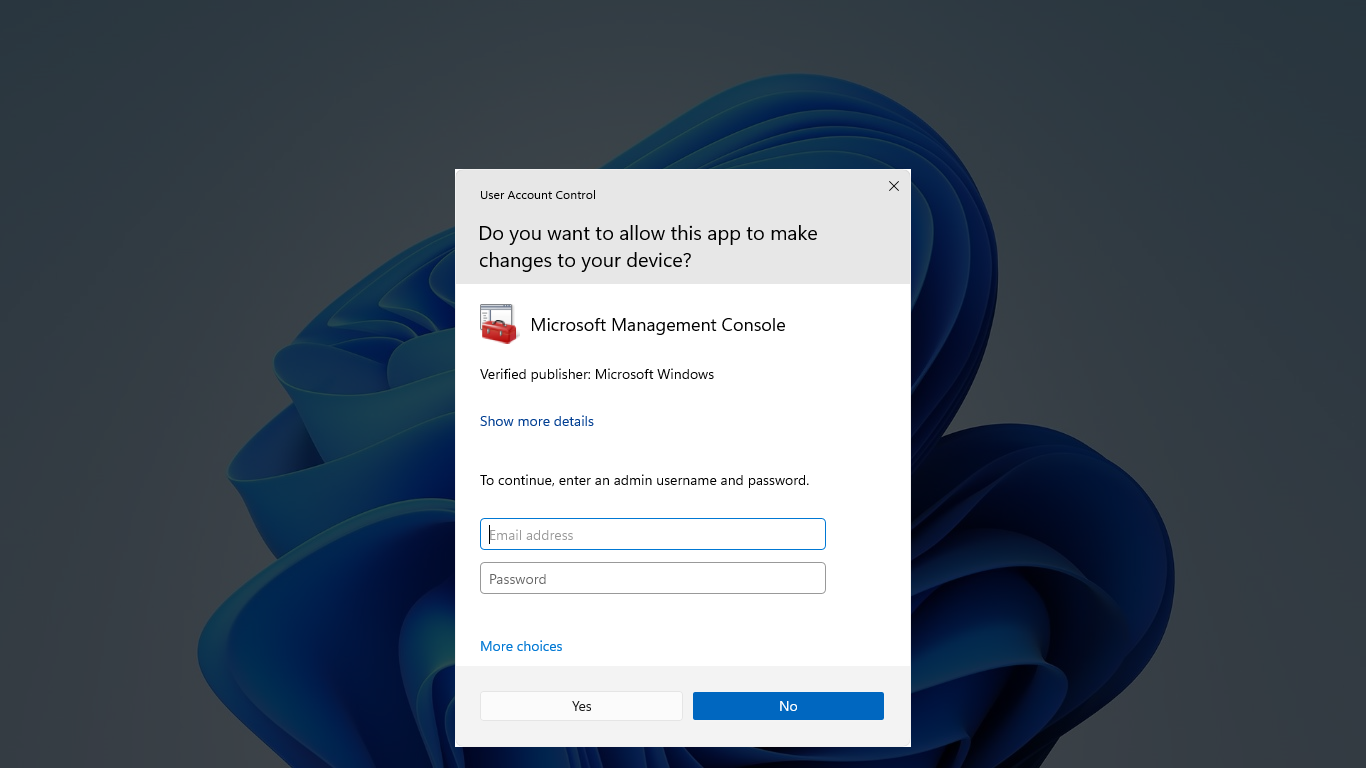

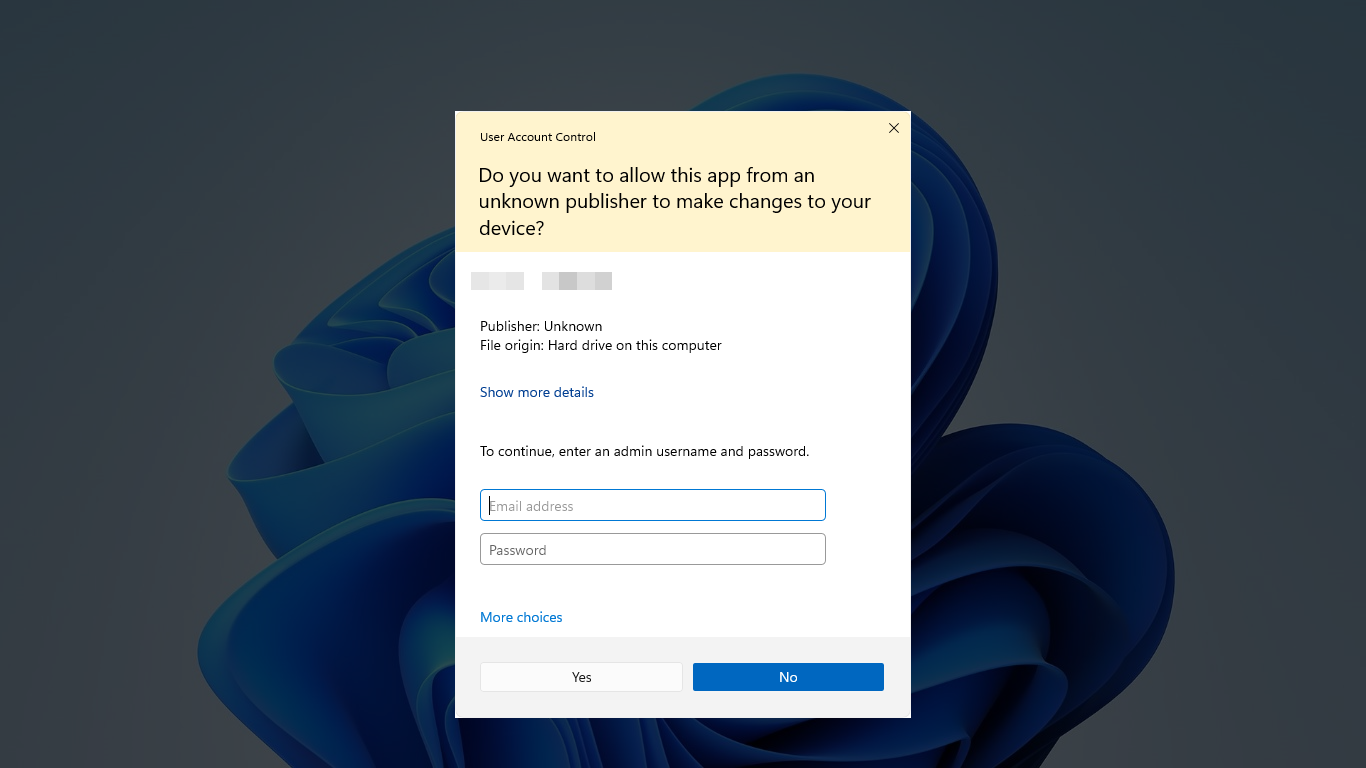

Wenn UAC aktiviert ist, unterscheidet sich die Benutzeroberfläche für Standardbenutzer von Administratorbenutzern. Die empfohlene und sicherere Methode zum Ausführen von Windows besteht darin, sicherzustellen, dass Ihr primäres Benutzerkonto ein Standardbenutzer ist. Die Ausführung als Standardbenutzer trägt dazu bei, die Sicherheit für eine verwaltete Umgebung zu maximieren. Mit der integrierten UAC-Erhöhungskomponente können Standardbenutzer problemlos eine Administrative Aufgabe ausführen, indem sie gültige Anmeldeinformationen für ein lokales Administratorkonto eingeben.

Die standardmäßige integrierte UAC-Erweiterungskomponente für Standardbenutzer ist die Anmeldeinformationsaufforderung.

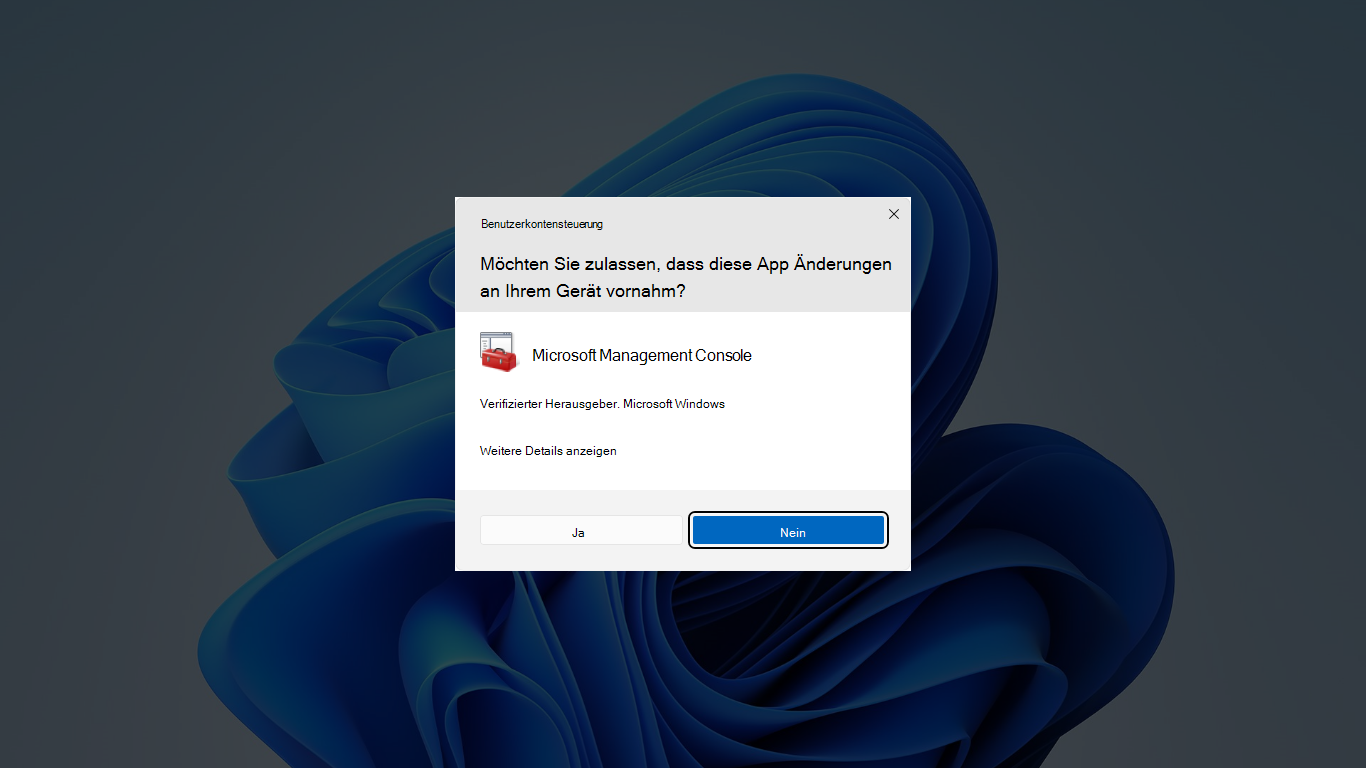

Die Alternative zur Ausführung als Standardbenutzer besteht darin, als Administrator im Admin Genehmigungsmodus auszuführen. Mit der integrierten UAC-Erweiterungskomponente können Mitglieder der lokalen Administratorgruppe eine administrative Aufgabe einfach ausführen, indem sie die Genehmigung erteilen.

Die standardmäßige integrierte UAC-Erweiterungskomponente für ein Administratorkonto im Admin Genehmigungsmodus wird als Zustimmungsaufforderung bezeichnet.

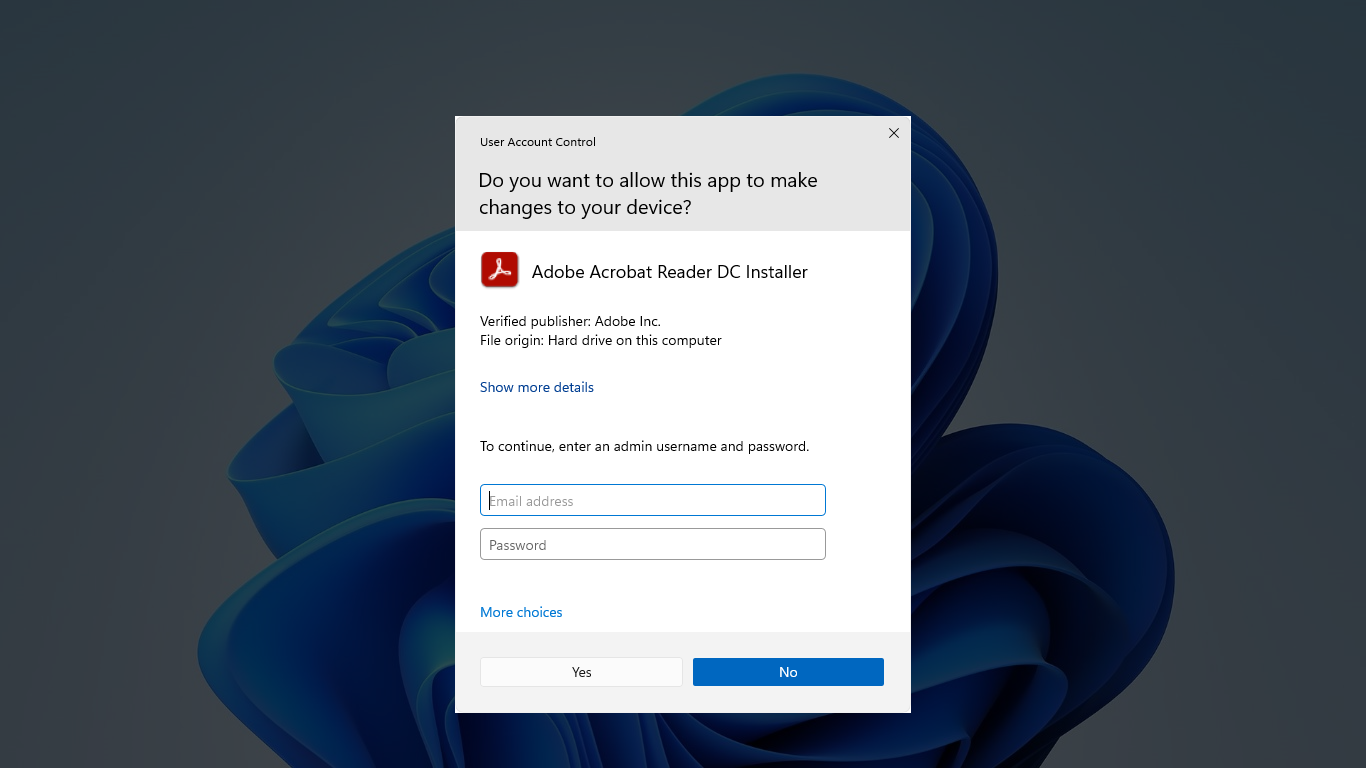

Anmeldeinformationsaufforderung

Die Anmeldeinformationsaufforderung wird angezeigt, wenn ein Standardbenutzer versucht, eine Aufgabe auszuführen, die das Administratorzugriffstoken eines Benutzers erfordert. Administratoren können auch aufgefordert werden, ihre Anmeldeinformationen anzugeben, indem sie den Wert der Einstellung Benutzerkontensteuerung: Verhalten der Eingabeaufforderung für Rechteerweiterungen für Administratoren in Admin Richtlinieneinstellung für den Genehmigungsmodus auf Aufforderung zur Eingabe von Anmeldeinformationen festlegen.

Die Zustimmungsaufforderung

Die Zustimmungsaufforderung wird angezeigt, wenn ein Benutzer versucht, eine Aufgabe auszuführen, die das Administratorzugriffstoken eines Benutzers erfordert.

UAC-Eingabeaufforderungen zur Erhöhung

Die Eingabeaufforderungen zur Erhöhung der UAC sind app-spezifisch farbcodiert, sodass das potenzielle Sicherheitsrisiko einer Anwendung leichter identifiziert werden kann. Wenn eine App versucht, mit dem Vollzugriffstoken eines Administrators auszuführen, analysiert Windows zunächst die ausführbare Datei, um den Herausgeber zu ermitteln. Apps werden zunächst basierend auf dem Herausgeber der Datei in drei Kategorien unterteilt:

- Windows

- Publisher verified (signiert)

- Herausgeber nicht überprüft (ohne Vorzeichen)

Die Farbcodierung der Eingabeaufforderung zur Erhöhung sieht wie folgt aus:

- Grauer Hintergrund: Bei der Anwendung handelt es sich um eine Windows-Administrator-App, z. B. ein Systemsteuerung Element, oder eine anwendung, die von einem verifizierten Herausgeber signiert wurde

- Gelber Hintergrund: Die Anwendung ist nicht signiert oder signiert, aber nicht vertrauenswürdig

Schildsymbol

Einige Systemsteuerung Elemente wie Datum und Uhrzeit enthalten eine Kombination aus Administrator- und Standardbenutzervorgängen. Standard Können Benutzer die Uhr anzeigen und die Zeitzone ändern, aber zum Ändern der lokalen Systemzeit ist ein Volladministratorzugriffstoken erforderlich. Im Folgenden sehen Sie einen Screenshot des Elements "Datum und Uhrzeit" Systemsteuerung.

![]()

Das Schildsymbol auf der Schaltfläche Datum und Uhrzeit ändern... gibt an, dass der Prozess ein vollständiges Administratorzugriffstoken erfordert.

Schützen der Eingabeaufforderung zur Erhöhung

Der Prozess der Erhöhung wird weiter gesichert, indem die Eingabeaufforderung an den sicheren Desktop geleitet wird. Die Zustimmungs- und Anmeldeinformationen werden standardmäßig auf dem sicheren Desktop angezeigt. Nur Windows-Prozesse können auf den sicheren Desktop zugreifen. Für ein höheres Sicherheitsniveau empfehlen wir, die Einstellung Benutzerkontensteuerung: Wechseln zum sicheren Desktop bei Aufforderung zur Erhöhung der Rechteerweiterung aktiviert zu lassen.

Wenn eine ausführbare Datei Rechteerweiterungen anfordert, wird der interaktive Desktop, der auch als Benutzerdesktop bezeichnet wird, auf den sicheren Desktop umgestellt. Der sichere Desktop blendet den Benutzerdesktop ab und zeigt eine Eingabeaufforderung zur Erhöhung an, auf die vor dem Fortfahren geantwortet werden muss. Wenn der Benutzer Ja oder Nein auswählt, wechselt der Desktop zurück zum Benutzerdesktop.

Hinweis

Ab Windows Server 2019 ist es nicht mehr möglich, den Inhalt der Zwischenablage auf dem sicheren Desktop einzufügen. Dieses Verhalten entspricht den derzeit unterstützten Windows-Clientbetriebssystemversionen.

Schadsoftware kann eine Nachahmung des sicheren Desktops darstellen, aber wenn die Einstellung Benutzerkontensteuerung: Verhalten der Aufforderung zur Erhöhung der Rechteerweiterung für Administratoren in Admin Richtlinieneinstellung Genehmigungsmodus auf Zustimmung anfordern festgelegt ist, erhält die Schadsoftware keine Rechteerweiterung, wenn der Benutzer ja für die Imitation auswählt. Wenn die Richtlinieneinstellung auf Anmeldeinformationen einfordern festgelegt ist, kann schadsoftware, die die Anmeldeinformationsaufforderung imitiert, möglicherweise die Anmeldeinformationen vom Benutzer erfassen. Die Schadsoftware erhält jedoch keine erhöhten Berechtigungen, und das System verfügt über andere Schutzmaßnahmen, die verhindern, dass Schadsoftware die Kontrolle über die Benutzeroberfläche übernimmt, selbst wenn ein kennwortgefangen wurde.

Während Schadsoftware eine Imitation des sicheren Desktops darstellen könnte, kann dieses Problem nur auftreten, wenn ein Benutzer die Schadsoftware zuvor auf dem PC installiert hat. Da Prozesse, die ein Administratorzugriffstoken erfordern, nicht automatisch installiert werden können, wenn UAC aktiviert ist, muss der Benutzer explizit seine Zustimmung erteilen, indem er Ja oder Administratoranmeldeinformationen bereitstellt. Das spezifische Verhalten der UAC-Eingabeaufforderung zur Erhöhung hängt von Sicherheitsrichtlinien ab.