Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Windows Hello for Business ist ein verteiltes System, für das mehrere Technologien zusammenarbeiten müssen. Um die Erläuterung der Funktionsweise von Windows Hello for Business zu vereinfachen, unterteilen wir es in fünf Phasen, die die chronologische Reihenfolge des Bereitstellungsprozesses darstellen.

Hinweis

Zwei dieser Phasen sind nur für bestimmte Bereitstellungsszenarien erforderlich.

Die Bereitstellungsszenarien werden im Artikel Planen einer Windows Hello for Business-Bereitstellung beschrieben.

Geräteregistrierungsphase

In dieser Phase registriert das Gerät seine Identität beim Identitätsanbieter (IdP), sodass er dem IdP zugeordnet und authentifiziert werden kann.

Bereitstellungsphase

Während dieser Phase authentifiziert sich der Benutzer mit einer Form der Authentifizierung (in der Regel Benutzername/Kennwort), um neue Windows Hello for Business-Anmeldeinformationen anzufordern. Der Bereitstellungsablauf erfordert einen zweiten Authentifizierungsfaktor, bevor ein Paar aus öffentlichem und privatem Schlüssel generiert werden kann. Der öffentliche Schlüssel wird beim IdP registriert und dem Benutzerkonto zugeordnet.

Schlüsselsynchronisierungsphase

In dieser Phase, die für einige Hybridbereitstellungen erforderlich ist, wird der öffentliche Schlüssel des Benutzers von Microsoft Entra ID mit Active Directory synchronisiert.

Zertifikatregistrierungsphase

In dieser Phase, die nur für Bereitstellungen mit Zertifikaten erforderlich ist, wird ein Zertifikat für den Benutzer ausgestellt, der die Public Key-Infrastruktur (PKI) der Organisation verwendet.

Authentifizierungsphase

In dieser letzten Phase kann sich der Benutzer mit biometrischen Daten oder einer PIN bei Windows anmelden. Unabhängig von der verwendeten Geste erfolgt die Authentifizierung mit dem privaten Teil der Windows Hello for Business-Anmeldeinformationen. Der IdP überprüft die Benutzeridentität, indem das Benutzerkonto dem öffentlichen Schlüssel zugeordnet wird, der während der Bereitstellungsphase registriert wurde.

Die folgenden Abschnitte bieten tiefere Einblicke in jede dieser Phasen.

Geräteregistrierung

Alle Geräte, die in der Windows Hello for Business-Bereitstellung enthalten sind, müssen einen Prozess durchlaufen, der als Geräteregistrierung bezeichnet wird. Die Geräteregistrierung ermöglicht es, Geräte zuzuordnen und sich bei einem IdP zu authentifizieren:

- Bei Cloud- und Hybridbereitstellungen ist der Identitätsanbieter Microsoft Entra ID, und das Gerät wird beim Geräteregistrierungsdienst registriert.

- Bei lokalen Bereitstellungen ist der Identitätsanbieter Active Directory-Verbunddienste (AD FS), und das Gerät wird beim Enterprise Device Registration Service registriert, der auf AD FS gehostet wird.

Wenn ein Gerät registriert ist, stellt der IdP dem Gerät eine Identität bereit, die zum Authentifizieren des Geräts verwendet wird, wenn sich ein Benutzer anmeldet.

Es gibt verschiedene Registrierungstypen, die als Jointyp identifiziert werden. Weitere Informationen finden Sie unter Was ist eine Geräteidentität?

Ausführliche Sequenzdiagramme finden Sie unter Funktionsweise der Geräteregistrierung.

Bereitstellung

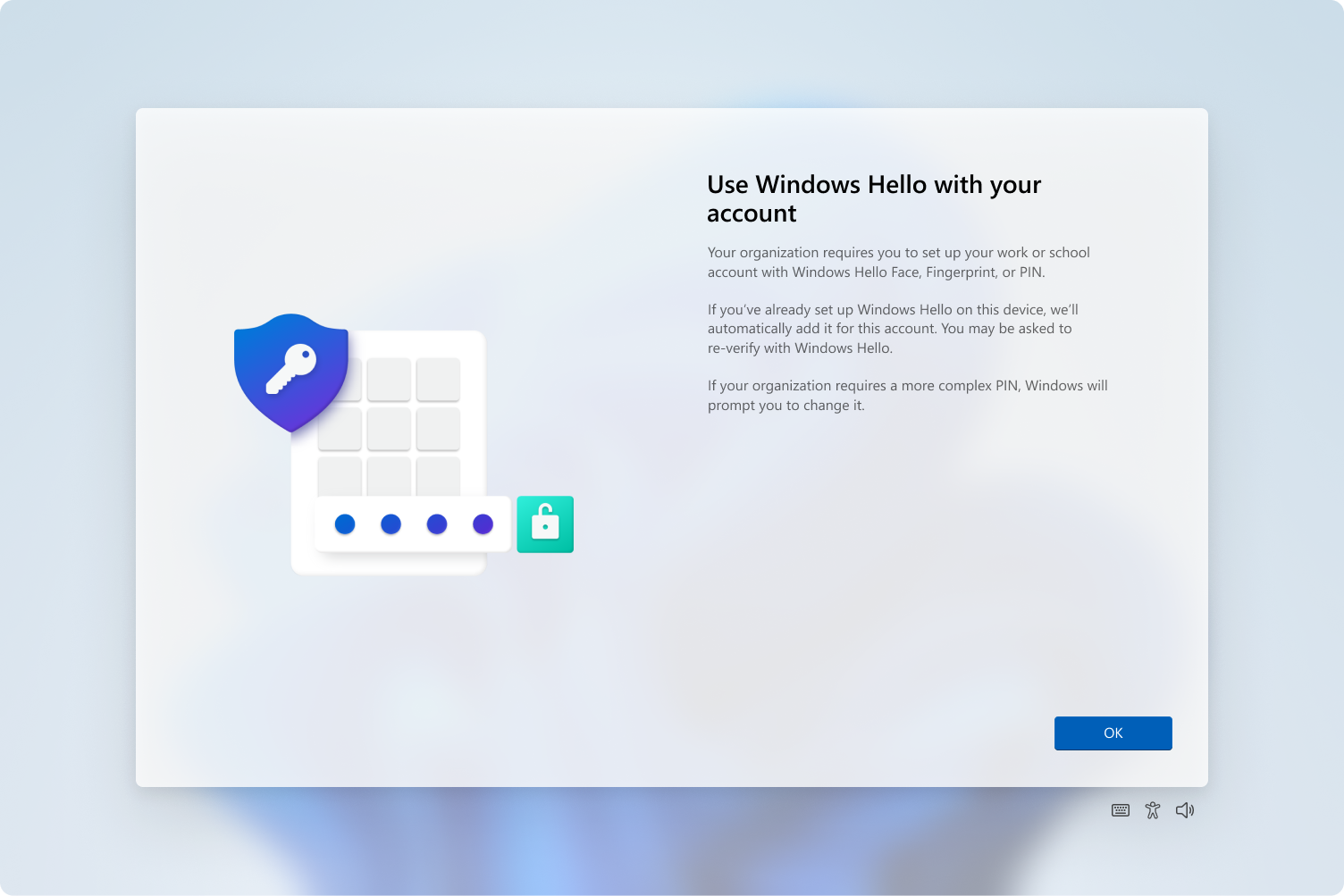

Die Windows Hello-Bereitstellung wird ausgelöst, sobald die Geräteregistrierung abgeschlossen ist und das Gerät eine Richtlinie erhält, die Windows Hello aktiviert. Wenn alle Voraussetzungen erfüllt sind, wird ein CxH-Fenster (Cloud eXperience Host) gestartet, um den Benutzer durch den Bereitstellungsflow zu führen.

Hinweis

Abhängig vom Bereitstellungstyp wird die Windows Hello for Business-Bereitstellung nur gestartet, wenn:

- Das Gerät erfüllt die Windows Hello-Hardwareanforderungen.

- Das Gerät ist mit Active Directory oder Microsoft Entra ID verknüpft.

- Der Benutzer meldet sich mit einem Konto an, das in Active Directory oder Microsoft Entra ID definiert ist.

- Die Windows Hello for Business-Richtlinie ist aktiviert.

- Der Benutzer ist nicht über Remotedesktop mit dem Computer verbunden.

Zusätzliche Voraussetzungen für bestimmte Bereitstellungstypen werden im Artikel Planen einer Windows Hello for Business-Bereitstellung beschrieben.

Während der Bereitstellungsphase wird ein Windows Hello-Container erstellt. Ein Windows Hello-Container ist eine logische Gruppierung von Schlüsselmaterial oder Daten. Der Container enthält die Anmeldeinformationen der Organisation nur auf Geräten, die beim IdP der Organisation registriert sind.

Hinweis

Es gibt keine physischen Container auf dem Datenträger, in der Registrierung oder anderswo. Bei Containern handelt es sich um logische Einheiten, die verwendet werden, um zugehörige Elemente zu gruppieren. Die Von Windows Hello gespeicherten Schlüssel, Zertifikate und Anmeldeinformationen werden ohne die Erstellung tatsächlicher Container oder Ordner geschützt.

Dies sind die Schritte, die mit der Bereitstellungsphase verbunden sind:

- Im CXH-Fenster wird der Benutzer aufgefordert, sich mit MFA beim IdP zu authentifizieren.

- Nach erfolgreicher MFA muss der Benutzer eine Bio-Geste (sofern verfügbar) und eine PIN angeben.

- Nach der PIN-Bestätigung wird der Windows Hello-Container erstellt.

- Ein Paar aus öffentlichem und privatem Schlüssel wird generiert. Das Schlüsselpaar ist an das Trusted Platform Module (TPM) gebunden, falls verfügbar, oder in Software

- Der private Schlüssel wird lokal gespeichert und durch das TPM geschützt und kann nicht exportiert werden.

- Der öffentliche Schlüssel wird beim IdP registriert, der dem Benutzerkonto zugeordnet ist.

- Der Geräteregistrierungsdienst schreibt den Schlüssel in das Benutzerobjekt in Microsoft Entra ID.

- Für lokale Szenarien schreibt AD FS den Schlüssel in Active Directory.

Das folgende Video zeigt die Registrierungsschritte für Windows Hello for Business nach der Anmeldung mit einem Kennwort:

Weitere Informationen und detaillierte Sequenzdiagramme finden Sie unter Funktionsweise der Bereitstellung.

Details zu Windows Hello-Containern

Während der Bereitstellungsphase generiert Windows Hello ein neues Paar aus öffentlichem und privatem Schlüssel auf dem Gerät. Das TPM generiert und schützt den privaten Schlüssel. Wenn das Gerät über kein TPM verfügt, wird der private Schlüssel verschlüsselt und in der Software gespeichert. Dieser anfängliche Schlüssel wird als Schutzschlüssel bezeichnet. Der Schutzschlüssel ist einer einzigen Geste zugeordnet: Wenn ein Benutzer eine PIN, einen Fingerabdruck und ein Gesicht auf demselben Gerät registriert, verfügt jede dieser Gesten über einen eindeutigen Schutzschlüssel.

Der Schutzschlüssel umschließt den Authentifizierungsschlüssel sicher. Der Authentifizierungsschlüssel wird verwendet, um die Benutzer-ID-Schlüssel zu entsperren. Der Container verfügt nur über einen Authentifizierungsschlüssel, es kann jedoch mehrere Kopien dieses Schlüssels geben, die mit unterschiedlichen eindeutigen Schlüsselschutzvorrichtungen umschlossen sind.

Jede Schutzvorrichtung verschlüsselt eine eigene Kopie des Authentifizierungsschlüssels. Wie die Verschlüsselung ausgeführt wird, hängt von der Schutzkomponente selbst ab. Beispielsweise führt die PIN-Schutzvorrichtung einen TPM-Versiegelungsvorgang aus, bei dem die PIN als Entropie verwendet wird, oder wenn kein TPM verfügbar ist, wird die symmetrische Verschlüsselung des Authentifizierungsschlüssels mithilfe eines Schlüssels durchgeführt, der von der PIN selbst abgeleitet wird.

Wichtig

Schlüssel können basierend auf der konfigurierten Richtlinieneinstellung in Hardware (TPM 1.2 oder 2.0) oder Software generiert werden. Um sicherzustellen, dass Schlüssel in der Hardware generiert werden, müssen Sie eine Richtlinieneinstellung konfigurieren. Weitere Informationen finden Sie unter Verwenden eines Hardwaresicherheitsgeräts.

Persönliche Konten (Microsoft-Konto) und Geschäfts-, Schul- oder Unikonten (Active Directory oder Microsoft Entra ID) verwenden einen einzelnen Container für Schlüssel. Alle Schlüssel werden jedoch von den Domänen der Identitätsanbieter getrennt, um den Datenschutz für Benutzer sicherzustellen.

Windows Hello generiert auch einen Administratorschlüssel. Der Administratorschlüssel kann bei Bedarf zum Zurücksetzen von Anmeldeinformationen verwendet werden. Beispielsweise bei Verwendung des PIN-Zurücksetzungsdiensts. Zusätzlich zur Schlüsselschutzvorrichtung generieren TPM-fähige Geräte einen Datenblock, der die Nachweise aus dem TPM enthält.

Der Zugriff auf das im Container gespeicherte Schlüsselmaterial wird nur durch die PIN oder biometrische Geste ermöglicht. Die zweistufige Überprüfung, die während der Bereitstellung stattfindet, erstellt eine vertrauenswürdige Beziehung zwischen dem IdP und dem Benutzer. Dies geschieht, wenn der öffentliche Teil des Öffentlichen/Privaten Schlüsselpaars an einen Identitätsanbieter gesendet und dem Benutzerkonto zugeordnet wird. Wenn ein Benutzer die Geste auf dem Gerät eingibt, weiß der Identitätsanbieter aufgrund der Kombination von Windows Hello-Tasten und -Gesten, dass es sich um eine überprüfte Identität handelt. Anschließend wird ein Authentifizierungstoken bereitgestellt, mit dem Windows auf Ressourcen und Dienste zugreifen kann.

Ein Container kann verschiedene Arten von Schlüsselmaterial enthalten:

- Ein Authentifizierungsschlüssel, bei dem es sich immer um ein asymmetrisches Paar aus öffentlichem und privatem Schlüssel handelt. Dieses Schlüsselpaar wird während der Registrierung generiert. Es muss bei jedem Zugriff entsperrt werden, indem entweder die PIN des Benutzers oder eine biometrische Geste verwendet wird. Der Authentifizierungsschlüssel ist so lange vorhanden, bis der Benutzer die PIN zurücksetzt. Zu diesem Zeitpunkt wird ein neuer Schlüssel generiert. Wenn der neue Schlüssel generiert wird, muss das gesamte Schlüsselmaterial, das der alte Schlüssel zuvor geschützt hat, entschlüsselt und mit dem neuen Schlüssel erneut verschlüsselt werden.

- Ein oder mehrere Benutzer-ID-Schlüssel. Diese Schlüssel können entweder symmetrisch oder asymmetrisch sein, je nachdem, welchen IdP Sie verwenden. Bei zertifikatbasiertem Windows Hello for Work können Anwendungen, die Zugriff auf den Benutzer-ID-Schlüssel oder das Schlüsselpaar benötigen, den Zugriff anfordern, wenn der Container entsperrt ist. Benutzer-ID-Schlüssel werden verwendet, um Authentifizierungsanforderungen oder Token zu signieren oder zu verschlüsseln, die von diesem Gerät an den IdP gesendet werden. Benutzer-ID-Schlüssel sind in der Regel langlebig, können aber eine kürzere Lebensdauer als der Authentifizierungsschlüssel haben. Microsoft-Konten, Active Directory-Konten und Microsoft Entra-Konten erfordern alle die Verwendung von asymmetrischen Schlüsselpaaren. Das Gerät generiert öffentliche und private Schlüssel, registriert den öffentlichen Schlüssel beim IdP (der ihn zur späteren Überprüfung speichert) und speichert den privaten Schlüssel sicher. Für Organisationen können die Benutzer-ID-Schlüssel auf zwei Arten generiert werden:

- Das Schlüsselpaar der Benutzer-ID kann der Zertifizierungsstelle einer Organisation zugeordnet werden. Dadurch können Organisationen, die über eine vorhandene PKI verfügen, es weiterhin entsprechend verwenden. Da viele Anwendungen, z. B. VPN-Lösungen, die Verwendung von Zertifikaten erfordern, ermöglicht die Bereitstellung von Windows Hello in diesem Modus einen schnelleren Übergang von Benutzerkennwörtern bei gleichzeitiger Beibehaltung der zertifikatbasierten Funktionalität. Mit dieser Option kann die Organisation auch andere Zertifikate im geschützten Container speichern. Beispielsweise Zertifikate, die es dem Benutzer ermöglichen, sich über RDP zu authentifizieren.

- Der IdP kann das Schlüsselpaar der Benutzer-ID direkt generieren. Dies ermöglicht eine schnelle Bereitstellung von Windows Hello in Umgebungen, die keine PKI besitzen oder benötigen.

Benutzer-ID-Schlüssel werden verwendet, um den Benutzer bei einem Dienst zu authentifizieren. Beispielsweise durch Signieren einer Nonce, um den Besitz des privaten Schlüssels nachzuweisen, der einem registrierten öffentlichen Schlüssel entspricht. Benutzern mit einer Active Directory-, Microsoft Entra-ID oder einem Microsoft-Konto ist ihrem Konto ein Schlüssel zugeordnet. Der Schlüssel kann verwendet werden, um sich bei ihrem Windows-Gerät anzumelden, indem die Authentifizierung bei einem Domänencontroller (Active Directory-Szenario) oder bei der Cloud (Microsoft Entra ID- und MSA-Szenarien) erfolgt.

Windows Hello kann auch als FIDO2-Authentifikator verwendet werden, um sich bei jeder Website zu authentifizieren, die WebAuthn unterstützt. Websites oder Anwendungen können mithilfe von APIs einen FIDO-Benutzer-ID-Schlüssel im Windows Hello-Container des Benutzers erstellen. Bei nachfolgenden Besuchen kann sich der Benutzer mit seiner Windows Hello-PIN oder biometrischen Geste bei der Website oder App authentifizieren.

Weitere Informationen dazu, wie Windows das TPM zur Unterstützung von Windows Hello for Business verwendet, finden Sie unter So verwendet Windows das Trusted Platform Module.

Speicherung biometrischer Daten

Die zur Unterstützung von Windows Hello verwendeten biometrischen Daten werden nur auf dem lokalen Gerät gespeichert. Es wird kein Roaming ausgeführt und nie an externe Geräte oder Server gesendet. Durch diese Trennung werden potenzielle Angreifer gestoppt, da es keinen einzelnen Sammlungspunkt gibt, den ein Angreifer angreifen könnte, um biometrische Daten zu stehlen. Selbst wenn ein Angreifer die biometrischen Daten von einem Gerät abrufen könnte, kann diese nicht zurück in eine vom biometrischen Sensor erkennbare rohe biometrische Probe konvertiert werden.

Jeder Sensor verfügt über eine eigene biometrische Datenbankdatei, in der Vorlagendaten gespeichert werden (Pfad C:\WINDOWS\System32\WinBioDatabase). Jede Datenbankdatei verfügt über einen eindeutigen, zufällig generierten Schlüssel, der für das System verschlüsselt ist. Die Vorlagendaten für den Sensor werden mit dem Datenbankschlüssel verschlüsselt, indem AES mit dem CBC-Verkettungsmodus verwendet wird. Der Hash ist SHA256.

Hinweis

Einige Fingerabdrucksensoren haben die Möglichkeit, den Abgleich auf dem Fingerabdrucksensormodul statt im Betriebssystem abzuschließen. Diese Sensoren speichern biometrische Daten auf dem Fingerabdruckmodul und nicht in der Datenbankdatei. Weitere Informationen finden Sie unter Windows Hello Enhanced Security Sign-in (ESS).

Schlüsselsynchronisierung

In Hybridumgebungen ist die Schlüsselsynchronisierung erforderlich. Nachdem der Benutzer Anmeldeinformationen für Windows Hello for Business bereitgestellt hat, muss der Schlüssel von der Microsoft Entra-ID mit Active Directory synchronisiert werden.

Der öffentliche Schlüssel des Benutzers wird in das msDS-KeyCredentialLink Attribut des Benutzerobjekts in Active Directory geschrieben. Die Synchronisierung wird von Microsoft Entra Connect Sync verarbeitet.

Zertifikatregistrierung

Bei Zertifikatbereitstellungen generiert der Client nach der Registrierung des Schlüssels eine Zertifikatanforderung. Die Anforderung wird an die Certificate Registration Authority (CRA) gesendet. Die CRA befindet sich auf dem AD FS-Server (Active Directory Federation Services), der die Zertifikatanforderung überprüft und mithilfe der Unternehmens-PKI erfüllt.

Ein Zertifikat wird im Hello-Container des Benutzers registriert, der zur Authentifizierung bei lokalen Ressourcen verwendet wird.

Authentication

Die Windows Hello-Anmeldeinformationen basieren auf einem Zertifikat oder einem asymmetrischen Schlüsselpaar. Windows Hello-Anmeldeinformationen und das Token, das mit diesen Anmeldeinformationen abgerufen wird, sind an das Gerät gebunden.

Die Authentifizierung ist die zweistufige Authentifizierung mit der Folgenden Kombination:

- Ein Schlüssel oder Zertifikat, der an ein Gerät gebunden ist und

- etwas, das die Person kennt (eine PIN) oder

- etwas, das die Person ist (biometrisch)

PIN-Eingabe und biometrische Geste lösen windows aus, den privaten Schlüssel zum kryptografischen Signieren von Daten zu verwenden, die an den Identitätsanbieter gesendet werden. Der IdP überprüft die Identität des Benutzers und authentifiziert den Benutzer.

Die PIN oder der private Teil der Anmeldeinformationen wird nie an den IdP gesendet, und die PIN wird nicht auf dem Gerät gespeichert. Die PIN- und Biogesten sind vom Benutzer bereitgestellte Entropie , wenn Vorgänge ausgeführt werden, die den privaten Teil der Anmeldeinformationen verwenden.

Wenn ein Benutzer auf geschütztes Schlüsselmaterial zugreifen möchte, beginnt der Authentifizierungsprozess damit, dass der Benutzer das Gerät durch Eingabe einer PIN oder eine geometrische Geste entsperrt. Dieser Vorgang wird auch als Freigeben des Schlüssels bezeichnet. Stellen Sie sich diesen Vorgang wie das Verwenden eines Schlüssels zum Öffnen einer Tür vor. Bevor Sie die Tür öffnen können, müssen Sie zunächst den Schlüssel aus der Tasche oder dem Geldbeutel holen. Mit der PIN des Benutzers wird die Schlüsselschutzvorrichtung für den Container auf dem Gerät entsperrt. Wenn dieser Container entsperrt ist, können Anwendungen (und damit der Benutzer) alle Benutzer-ID-Schlüssel verwenden, die sich im Container befinden.

Diese Schlüssel werden verwendet, um Anforderungen zu signieren, die an den IdP gesendet werden und Zugriff auf angegebene Ressourcen anfordern.

Wichtig

Obwohl die Schlüssel entsperrt sind, können Anwendungen sie nicht nach Be willen verwenden. Anwendungen können bestimmte APIs verwenden, um Vorgänge anzufordern, die Schlüsselmaterial für bestimmte Aktionen (beispielsweise für das Entschlüsseln einer E-Mail oder die Anmeldung an einer Website) erfordern. Der Zugriff über diese APIs erfordert keine explizite Überprüfung über eine Benutzergeste, und das Schlüsselmaterial wird nicht für die anfordernde Anwendung verfügbar gemacht. Stattdessen fordert die Anwendung die Authentifizierung, Ver- oder Entschlüsselung an, und die Windows Hello-Ebene nimmt die tatsächliche Arbeit vor und gibt die Ergebnisse zurück. Eine Anwendung kann ggf. auch auf entsperrten Geräten eine erzwungene Authentifizierung anfordern. Windows fordert den Benutzer auf, die PIN erneut einzugeben oder eine Authentifizierungsgeste vorzunehmen. Dies fügt sensiblen Daten oder Aktionen eine zusätzliche Schutzebene hinzu. Beispielsweise können Sie eine Anwendung so konfigurieren, dass eine erneute Authentifizierung erforderlich ist, wenn ein bestimmter Vorgang ausgeführt wird, obwohl dasselbe Konto und die gleiche PIN oder Geste bereits zum Entsperren des Geräts verwendet wurden.

Weitere Informationen und detaillierte Sequenzdiagramme finden Sie unter Funktionsweise der Authentifizierung.

Primäres Aktualisierungstoken

Einmaliges Anmelden (Single Sign-On, SSO) basiert auf speziellen Token, die für den Zugriff auf bestimmte Anwendungen abgerufen werden. Bei der herkömmlichen integrierten Windows-Authentifizierung mit Kerberos ist das Token ein Kerberos-TGT (Ticket-Granting Ticket). Für Microsoft Entra ID- und AD FS-Anwendungen ist dieses Token ein primäres Aktualisierungstoken (PRT). Es handelt sich um ein JSON-Webtoken , das Ansprüche über den Benutzer und das Gerät enthält.

Das PRT wird anfänglich während der Anmeldung oder Entsperrung auf ähnliche Weise abgerufen, wie das Kerberos-TGT abgerufen wird. Dieses Verhalten gilt sowohl für in Microsoft Entra eingebundene als auch für hybrid eingebundene Microsoft Entra-Geräte. Bei persönlichen Geräten, die mit der Microsoft Entra-ID registriert sind, wird der PRT zunächst unter Hinzufügen eines Geschäfts-, Schul- oder Unikontos abgerufen. Bei einem persönlichen Gerät ist das Konto zum Entsperren des Geräts nicht das Geschäftskonto, sondern ein Verbraucherkonto (Microsoft-Konto).

Das PRT wird für einmaliges Anmelden benötigt. Ohne ihn würden Benutzer bei jedem Zugriff auf Anwendungen zur Eingabe von Anmeldeinformationen aufgefordert. Das PRT enthält auch Informationen zum Gerät. Wenn Sie gerätebasierte Richtlinien für bedingten Zugriff für eine Anwendung festgelegt haben, wird der PRT-Zugriff verweigert.

Tipp

Der Windows Hello for Business-Schlüssel erfüllt die MFA-Anforderungen (Multi-Factor Authentication) von Microsoft Entra und reduziert die Anzahl der MFA-Aufforderungen, die Benutzern beim Zugriff auf Ressourcen angezeigt werden.

Weitere Informationen finden Sie unter Was ist ein primäres Aktualisierungstoken?

Windows Hello for Business und Kennwortänderungen

Das Ändern eines Benutzerkontokennworts wirkt sich nicht auf die Anmeldung oder Entsperrung aus, da Windows Hello for Business einen Schlüssel oder ein Zertifikat verwendet.

Wenn Benutzer jedoch ihr Kennwort ändern müssen (z. B. aufgrund von Kennwortablaufrichtlinien), werden sie nicht über die Kennwortänderungsanforderung benachrichtigt, wenn sie sich mit Windows Hello anmelden. Dies kann zu Fehlern bei der Authentifizierung bei Active Directory-geschützten Ressourcen führen. Ziehen Sie eine der folgenden Optionen in Betracht, um das Problem zu beheben:

- Deaktivieren des Kennwortablaufs für die Benutzerkonten

- Als Alternative zu Kennwortablaufrichtlinien sollten Sie die Einführung von PIN-Ablaufrichtlinien in Betracht ziehen.

- Wenn der Kennwortablauf die Anforderung einer Organisation ist, weisen Sie die Benutzer an, ihre Kennwörter regelmäßig zu ändern oder wenn sie Authentifizierungsfehlermeldungen erhalten. Benutzer können ihr Kennwort wie folgt zurücksetzen:

- Verwenden der Option STRG + ALT ENTF + >

- Melden Sie sich mit ihrem Kennwort an. Wenn das Kennwort geändert werden muss, fordert Windows den Benutzer auf, es zu aktualisieren.

Wichtig

Um das Kennwort eines Benutzers zu ändern, muss das Gerät mit einem Domänencontroller kommunizieren können.

Nächste Schritte

Windows Hello for Business bietet verschiedene Bereitstellungsoptionen, um der Vielzahl von Anforderungen und Anforderungen von Organisationen gerecht zu werden. Informationen zum Planen einer Windows Hello for Business-Bereitstellung finden Sie unter: