Unterstützung für Passkeys unter Windows

Passkeys bieten im Vergleich zu Kennwörtern eine sicherere und bequemere Methode für die Anmeldung bei Websites und Anwendungen. Im Gegensatz zu Kennwörtern, die Benutzer sich merken und eingeben müssen, werden Passkeys als Geheimnisse auf einem Gerät gespeichert und können den Entsperrmechanismus eines Geräts (z. B. biometrische Daten oder PIN) nutzen. Passkeys können ohne andere Anmeldeprobleme verwendet werden, wodurch der Authentifizierungsprozess schneller, sicherer und bequemer wird.

Sie können Passkeys mit allen Anwendungen oder Websites verwenden, die sie unterstützen, um sich mit Windows Hello anzumelden. Sobald ein Passkey mit Windows Hello erstellt und gespeichert wurde, können Sie sich mithilfe der biometrischen Daten oder der PIN Ihres Geräts anmelden. Alternativ können Sie ein Begleitgerät (Smartphone oder Tablet) verwenden, um sich anzumelden.

Hinweis

Ab Windows 11, Version 22H2 mit KB5030310, bietet Windows eine native Oberfläche für die Verwaltung von Passkeys. Passkeys können jedoch in allen unterstützten Versionen von Windows-Clients verwendet werden.

In diesem Artikel wird beschrieben, wie Sie Passkeys auf Windows-Geräten erstellen und verwenden.

Funktionsweise von Passkeys

Microsoft ist seit langem Mitglied der FIDO Alliance und hat dazu beigetragen, Passkeys nativ innerhalb eines Plattformauthentifikators wie Windows Hello zu definieren und zu verwenden. Passkeys verwenden den FIDO-Branchensicherheitsstandard, der von allen wichtigen Plattformen angewendet wird. Führende Technologieunternehmen wie Microsoft unterstützen Passkeys als Teil der FIDO Alliance, und zahlreiche Websites und Apps integrieren Unterstützung für Passkeys.

Die FIDO-Protokolle basieren auf standardmäßigen Kryptografietechniken für öffentliche und private Schlüssel, um eine sicherere Authentifizierung zu ermöglichen. Wenn sich ein Benutzer bei einem Onlinedienst registriert, generiert sein Clientgerät ein neues Schlüsselpaar. Der private Schlüssel wird sicher auf dem Gerät des Benutzers gespeichert, während der öffentliche Schlüssel beim Dienst registriert ist. Zur Authentifizierung muss das Clientgerät nachweisen, dass es über den privaten Schlüssel verfügt, indem eine Abfrage signiert wird. Die privaten Schlüssel können nur verwendet werden, nachdem sie vom Benutzer mithilfe des Windows Hello-Entsperrfaktors (Biometrie oder PIN) entsperrt wurden.

FIDO-Protokolle priorisieren den Datenschutz von Benutzern, da sie verhindern sollen, dass Onlinedienste Informationen freigeben oder Benutzer über verschiedene Dienste hinweg nachverfolgen können. Darüber hinaus verbleiben alle biometrischen Informationen, die im Authentifizierungsprozess verwendet werden, auf dem Gerät des Benutzers und werden nicht über das Netzwerk oder an den Dienst übertragen.

Passkeys im Vergleich zu Kennwörtern

Passkeys haben gegenüber Kennwörtern mehrere Vorteile, einschließlich ihrer Benutzerfreundlichkeit und intuitiven Natur. Im Gegensatz zu Kennwörtern sind Passkeys einfach zu erstellen, und sie müssen weder gespeichert noch geschützt werden. Darüber hinaus sind Passkeys für jede Website oder Anwendung eindeutig, sodass sie nicht wiederverwendet werden können. Sie sind äußerst sicher, da sie nur auf den Geräten des Benutzers gespeichert werden, wobei der Dienst nur öffentliche Schlüssel speichert. Passkeys sollen verhindern, dass Angreifer sie erraten oder erhalten, was dazu beiträgt, dass sie resistent gegen Phishing-Versuche sind, bei denen der Angreifer den Benutzer dazu verleiten könnte, den privaten Schlüssel preiszugeben. Passkeys werden von den Browsern oder Betriebssystemen erzwungen, damit sie nur für den entsprechenden Dienst verwendet werden, anstatt sich auf die Überprüfung durch den Benutzer zu verlassen. Schließlich bieten Passkeys eine geräte- und plattformübergreifende Authentifizierung, d. h., ein Passkey von einem Gerät kann zur Anmeldung auf einem anderen Gerät verwendet werden.

Windows-Edition und Lizenzierungsanforderungen

In der folgenden Tabelle sind die Windows-Editionen aufgeführt, die Passkeys unterstützen:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| Ja | Ja | Ja | Ja |

Berechtigungen für Passkeyslizenzen werden durch die folgenden Lizenzen gewährt:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Ja | Ja | Ja | Ja | Ja |

Weitere Informationen zur Windows-Lizenzierung finden Sie unter Übersicht über die Windows-Lizenzierung.

Benutzeroberflächen

Passkey erstellen

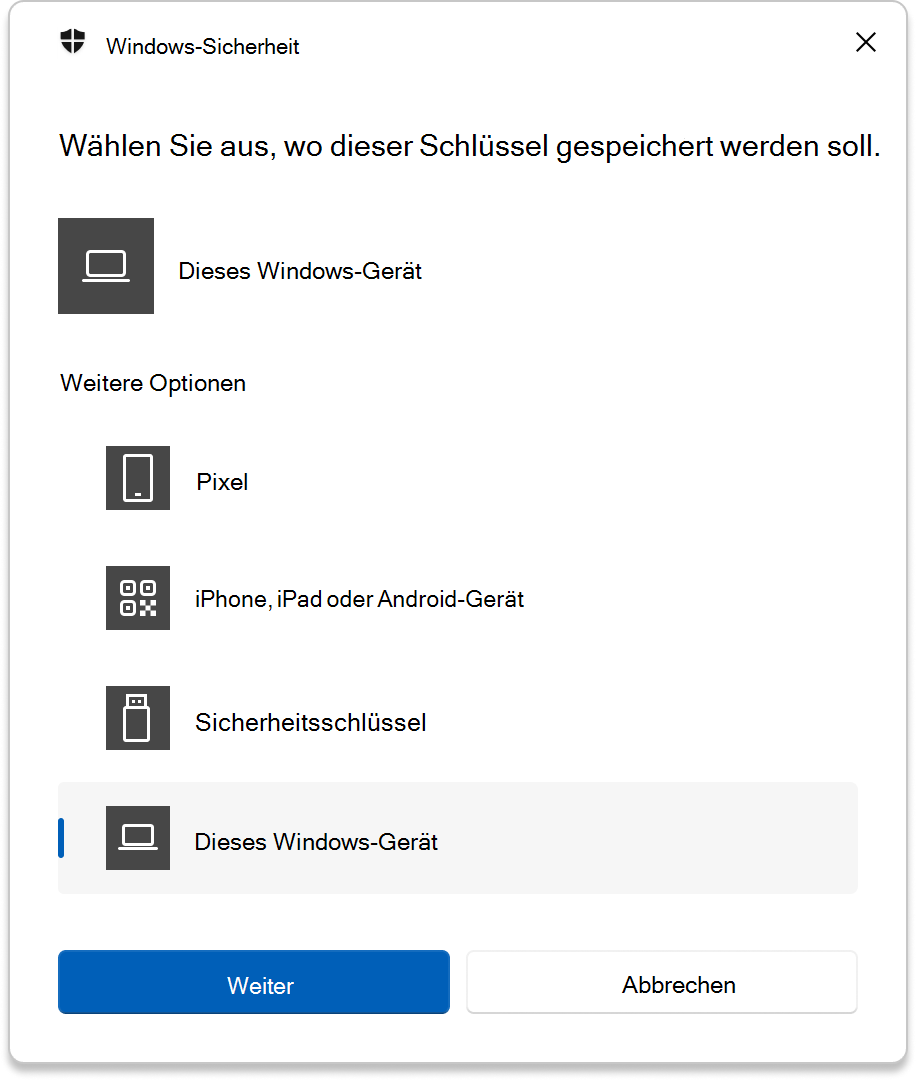

Standardmäßig bietet Windows an, den Passkey lokal auf dem Windows-Gerät zu speichern. In diesem Fall wird der Passkey durch Windows Hello (Biometrie und PIN) geschützt. Sie können den Passkey auch an einem der folgenden Speicherorte speichern:

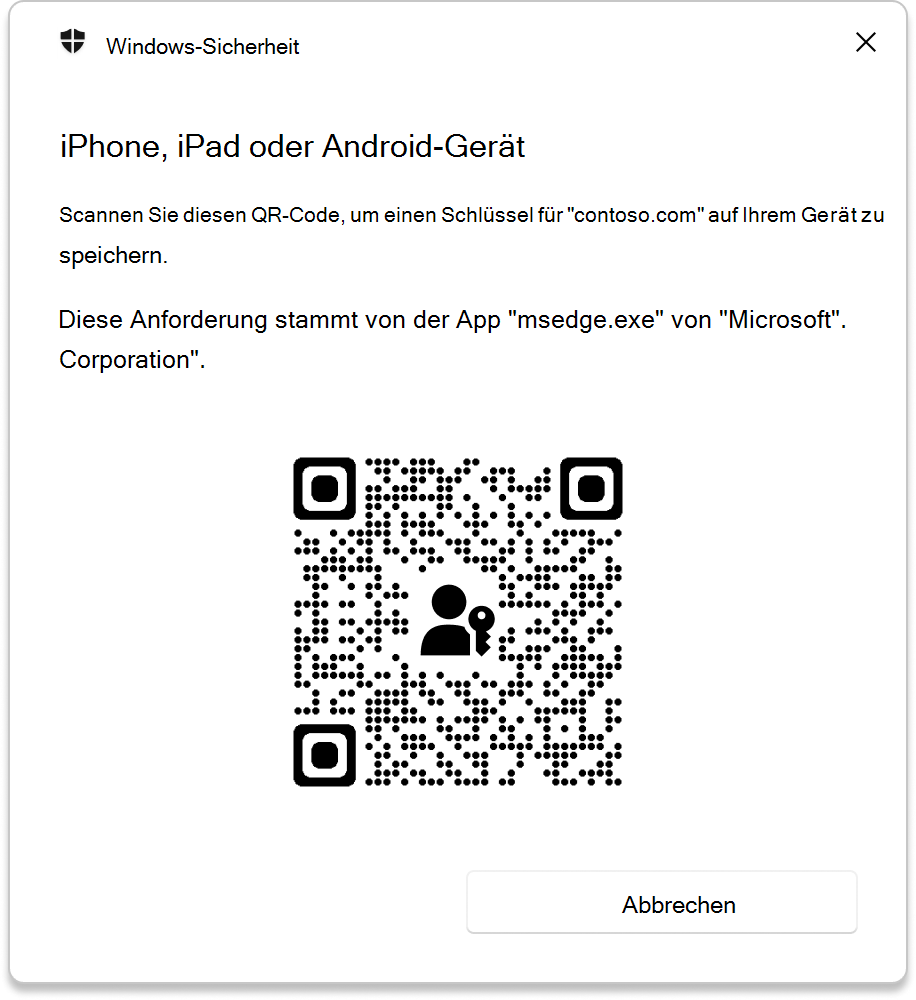

- iPhone, iPad oder Android-Gerät: Der Passkey wird auf einem Smartphone oder Tablet gespeichert und durch die biometrischen Daten des Geräts geschützt, sofern vom Gerät angeboten. Bei dieser Option müssen Sie einen QR-Code mit Ihrem Smartphone oder Tablet scannen, der sich in der Nähe des Windows-Geräts befinden muss.

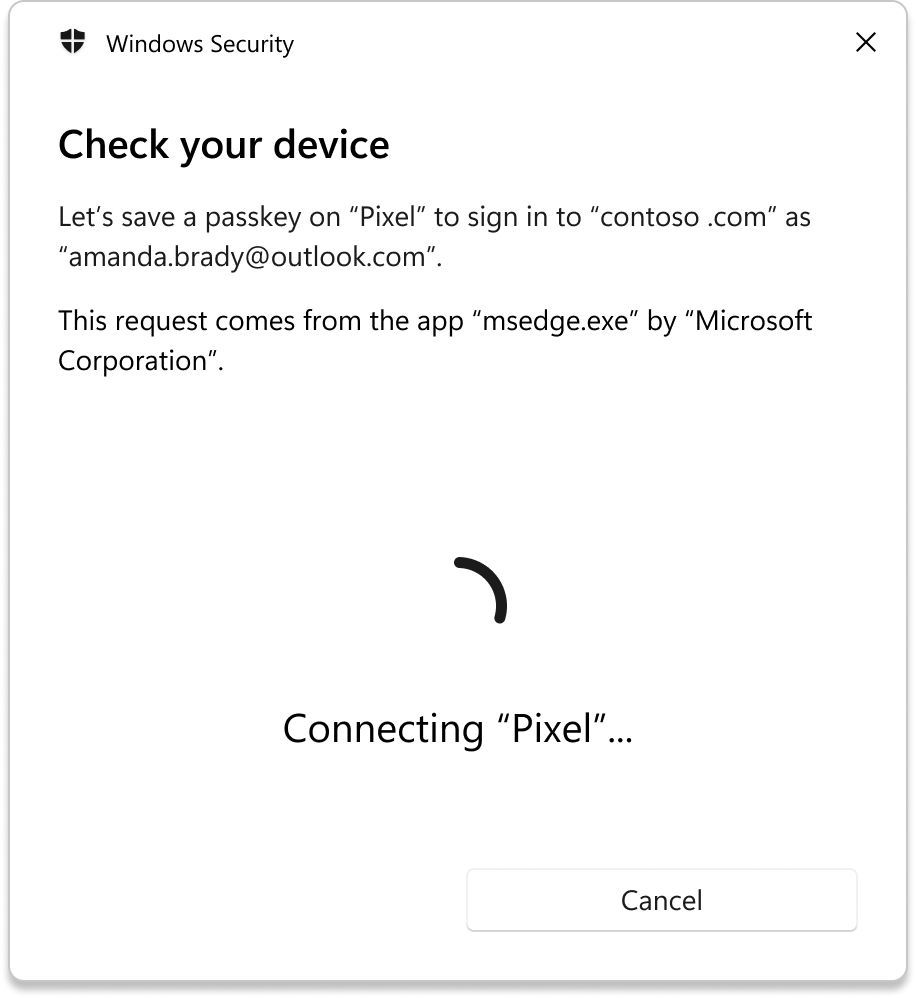

- Verknüpftes Gerät: Der Passkey wird auf einem Smartphone oder Tablet gespeichert und durch die biometrischen Daten des Geräts geschützt, sofern vom Gerät angeboten. Für diese Option muss sich das verknüpfte Gerät in der Nähe des Windows-Geräts befinden, und es wird nur für Android-Geräte unterstützt.

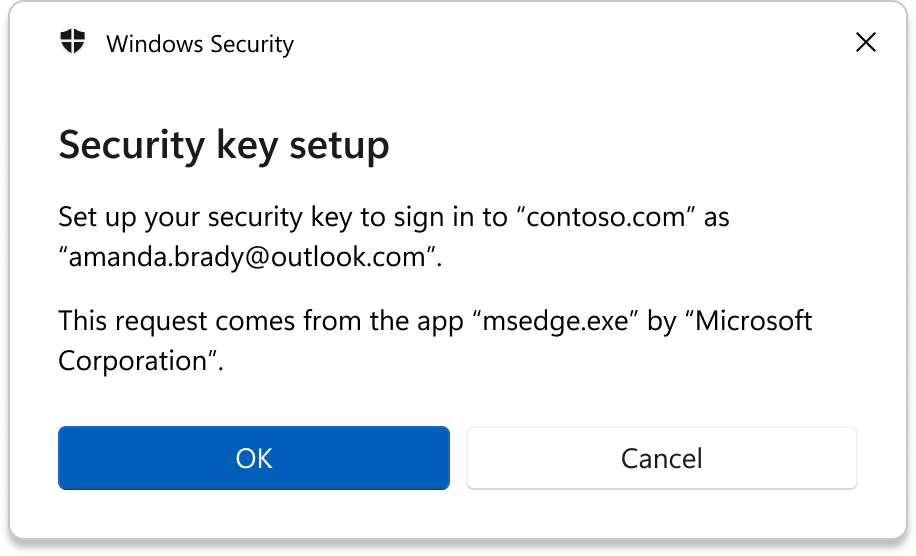

- Sicherheitsschlüssel: Der Passkey wird in einem FIDO2-Sicherheitsschlüssel gespeichert, der durch den Entsperrmechanismus des Schlüssels geschützt wird (z. B. bioemtrische Daten oder PIN).

Wählen Sie eine der folgenden Optionen aus, um zu erfahren, wie Sie einen Passkey speichern, je nachdem, wo Sie ihn speichern möchten.

- Öffnen Sie eine Website oder App, die Passkeys unterstützt

- Erstellen Sie einen Passkey aus Ihren Kontoeinstellungen

- Wählen Sie die Option Anderes Gerät verwenden>Weiter aus

- Wählen Sie Dieses Windows-Gerät>Weiter aus

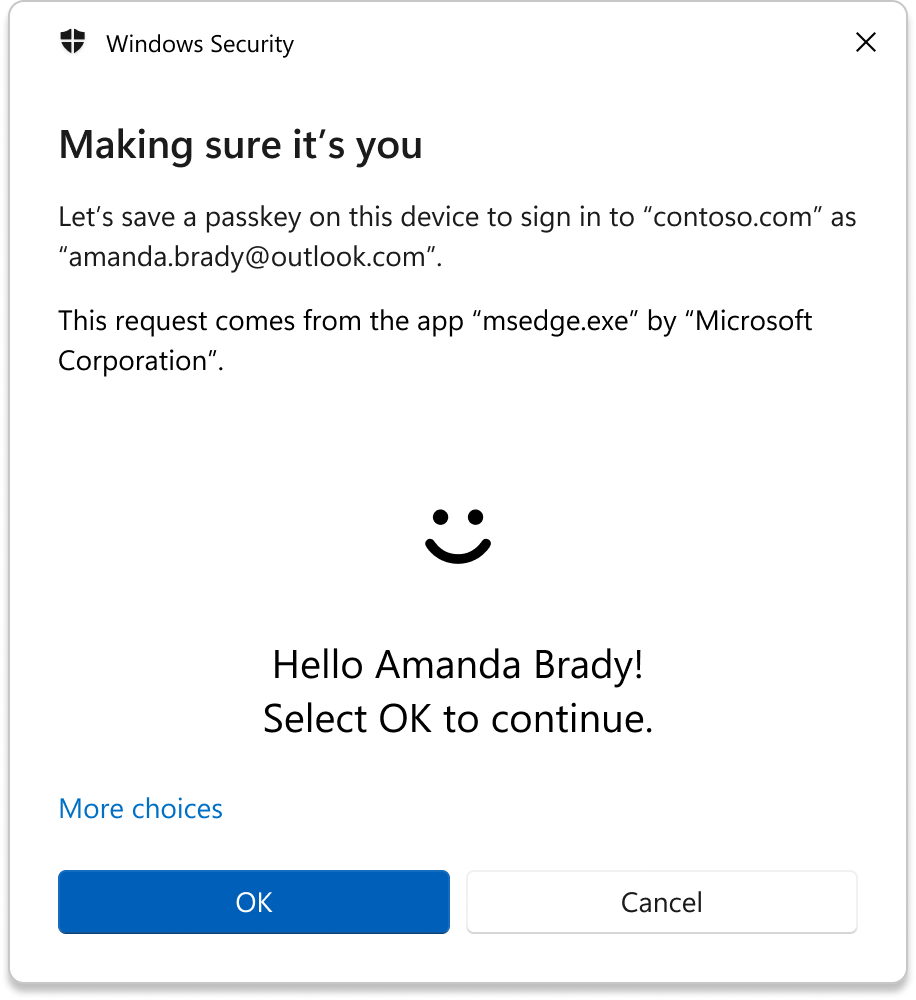

- Wählen Sie eine Windows Hello-Überprüfungsmethode aus, fahren Sie mit der Überprüfung fort, und wählen Sie dann OK aus.

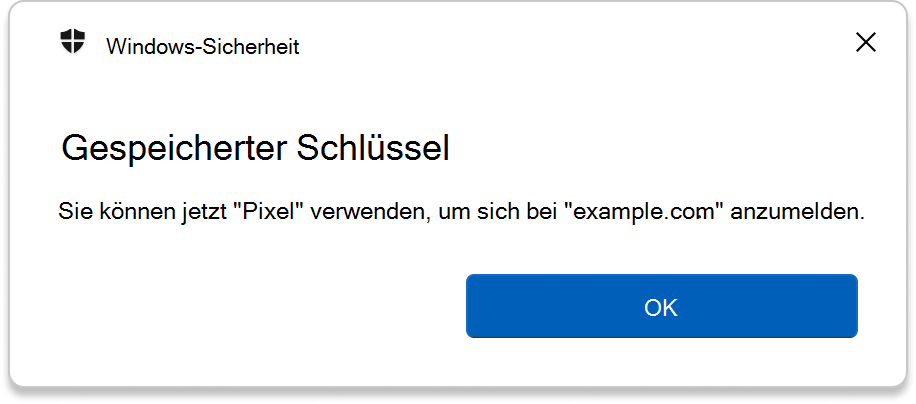

- Der Passkey wird auf Ihrem Windows-Gerät gespeichert. Klicken Sie zum Bestätigen auf OK

Passkey verwenden

Wenn Sie eine Website oder App öffnen, die Passkeys unterstützt, werden Sie automatisch aufgefordert, sich mit Windows Hello anzumelden, wenn ein Passkey lokal gespeichert ist. Sie können auch einen Passkey aus einem der folgenden Speicherorte verwenden:

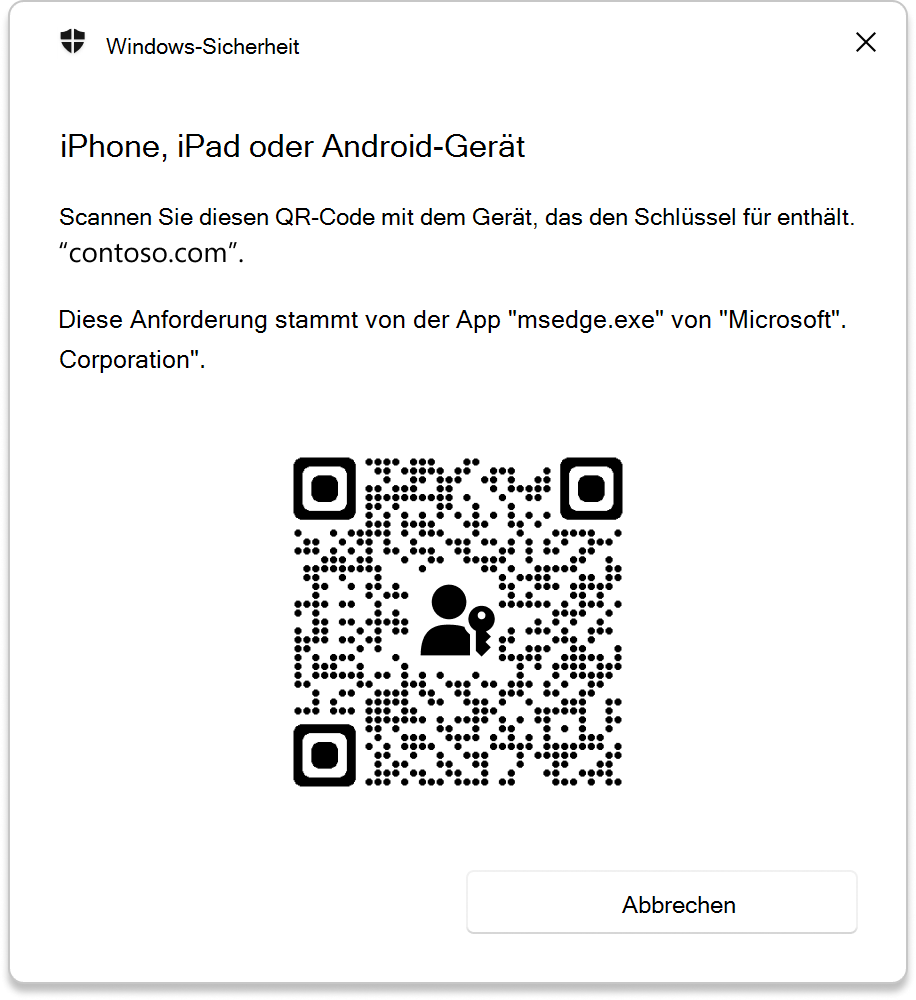

- iPhone, iPad oder Android-Gerät: Verwenden Sie diese Option, wenn Sie sich mit einem Passkey anmelden möchten, der auf einem Smartphone oder Tablet gespeichert ist. Bei dieser Option müssen Sie einen QR-Code mit Ihrem Smartphone oder Tablet scannen, der sich in der Nähe des Windows-Geräts befinden muss.

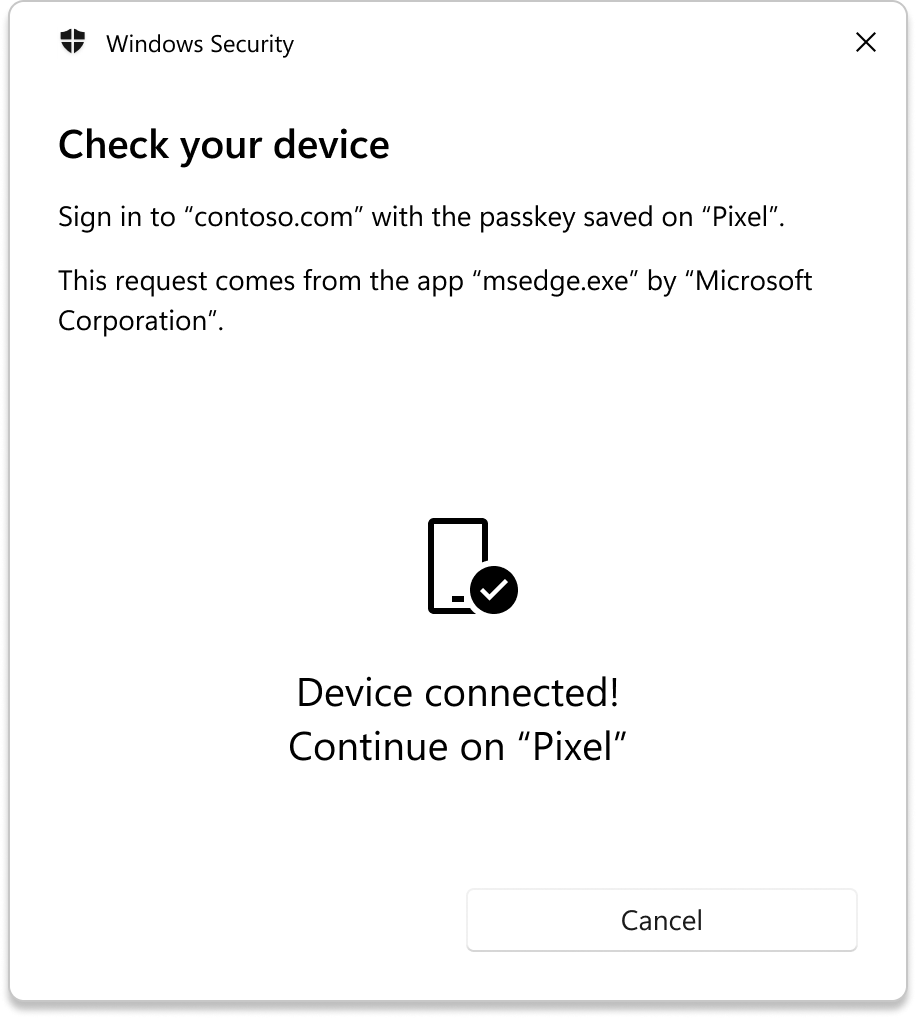

- Verknüpftes Gerät: Verwenden Sie diese Option, wenn Sie sich mit einem Passkey anmelden möchten, der auf einem Gerät gespeichert ist, das sich in der Nähe des Windows-Geräts befindet. Diese Option wird nur für Android-Geräte unterstützt.

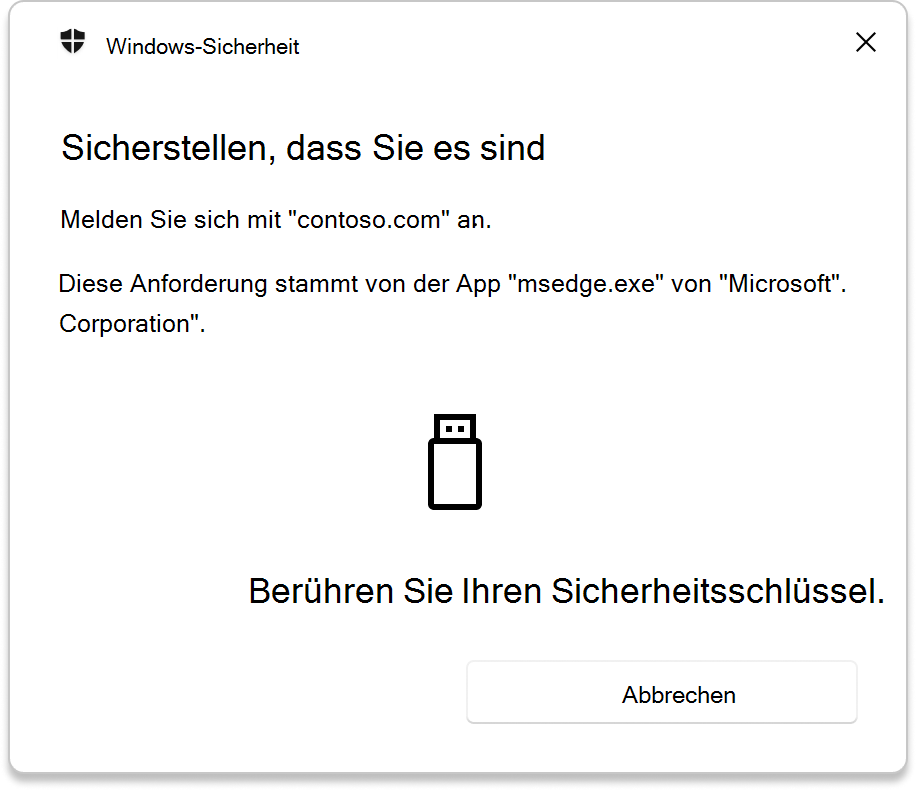

- Sicherheitsschlüssel: Verwenden Sie diese Option, wenn Sie sich mit einem Passkey anmelden möchten, der auf einem FIDO2-Sicherheitsschlüssel gespeichert ist.

Wählen Sie eine der folgenden Optionen aus, um zu erfahren, wie Sie einen Passkey verwenden, je nachdem, wo Sie ihn gespeichert haben.

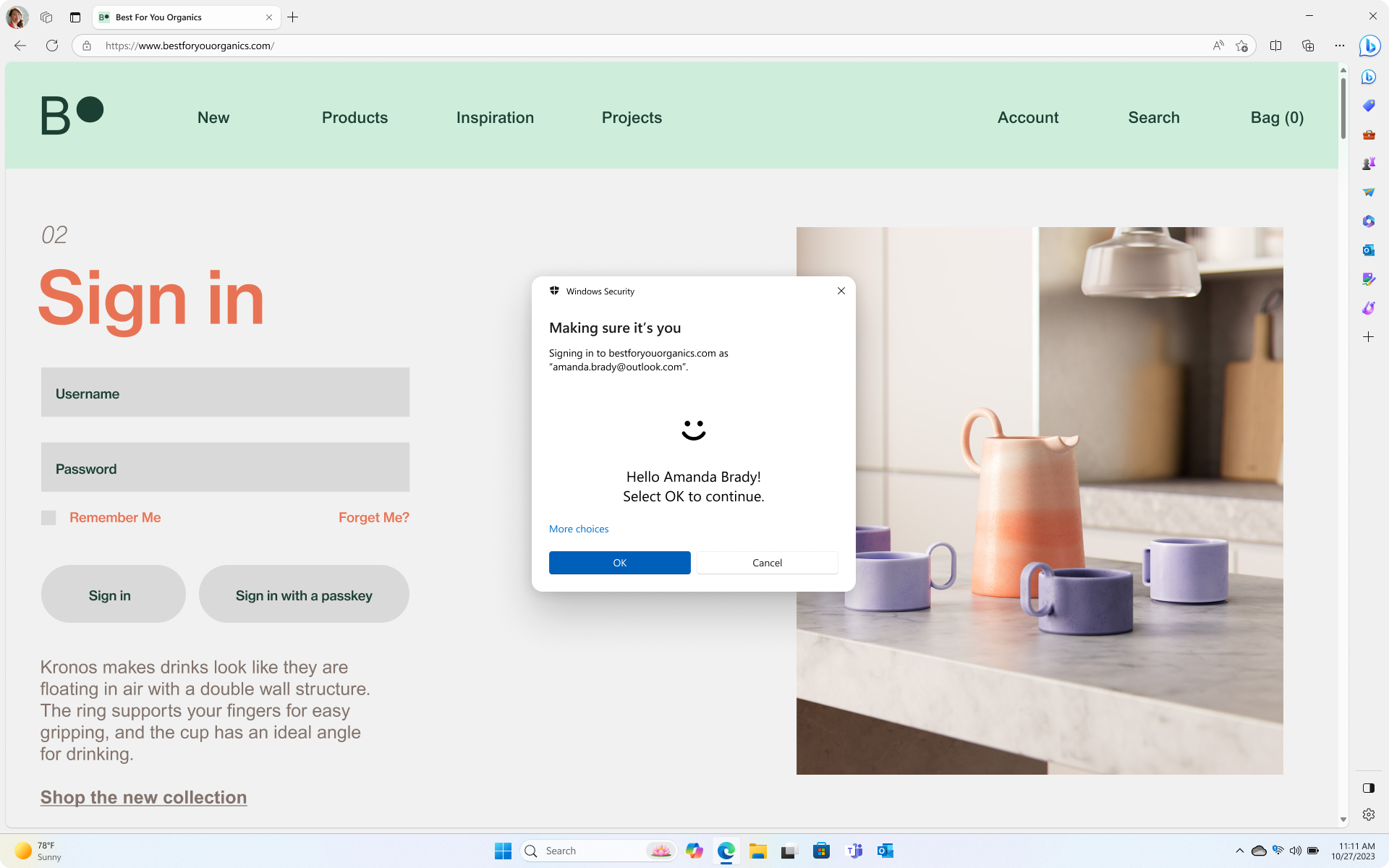

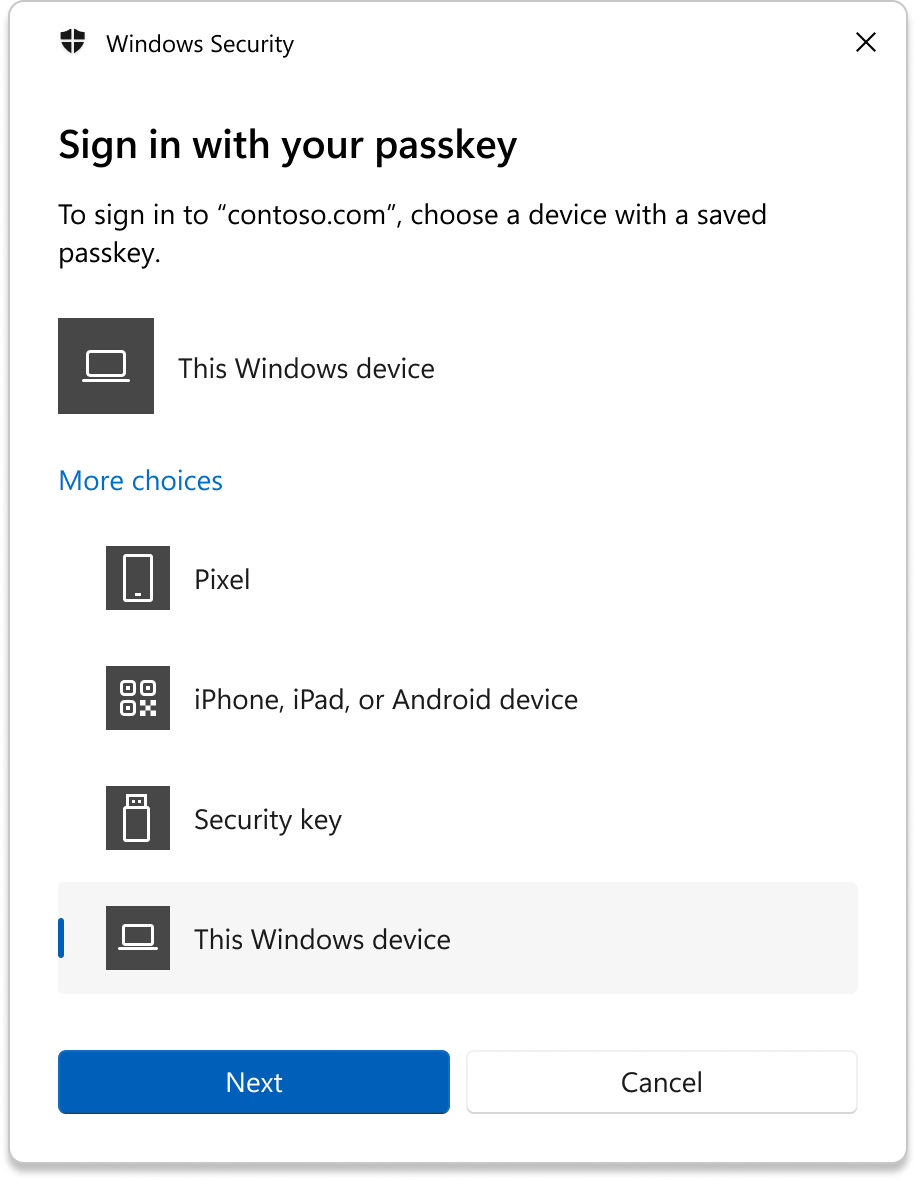

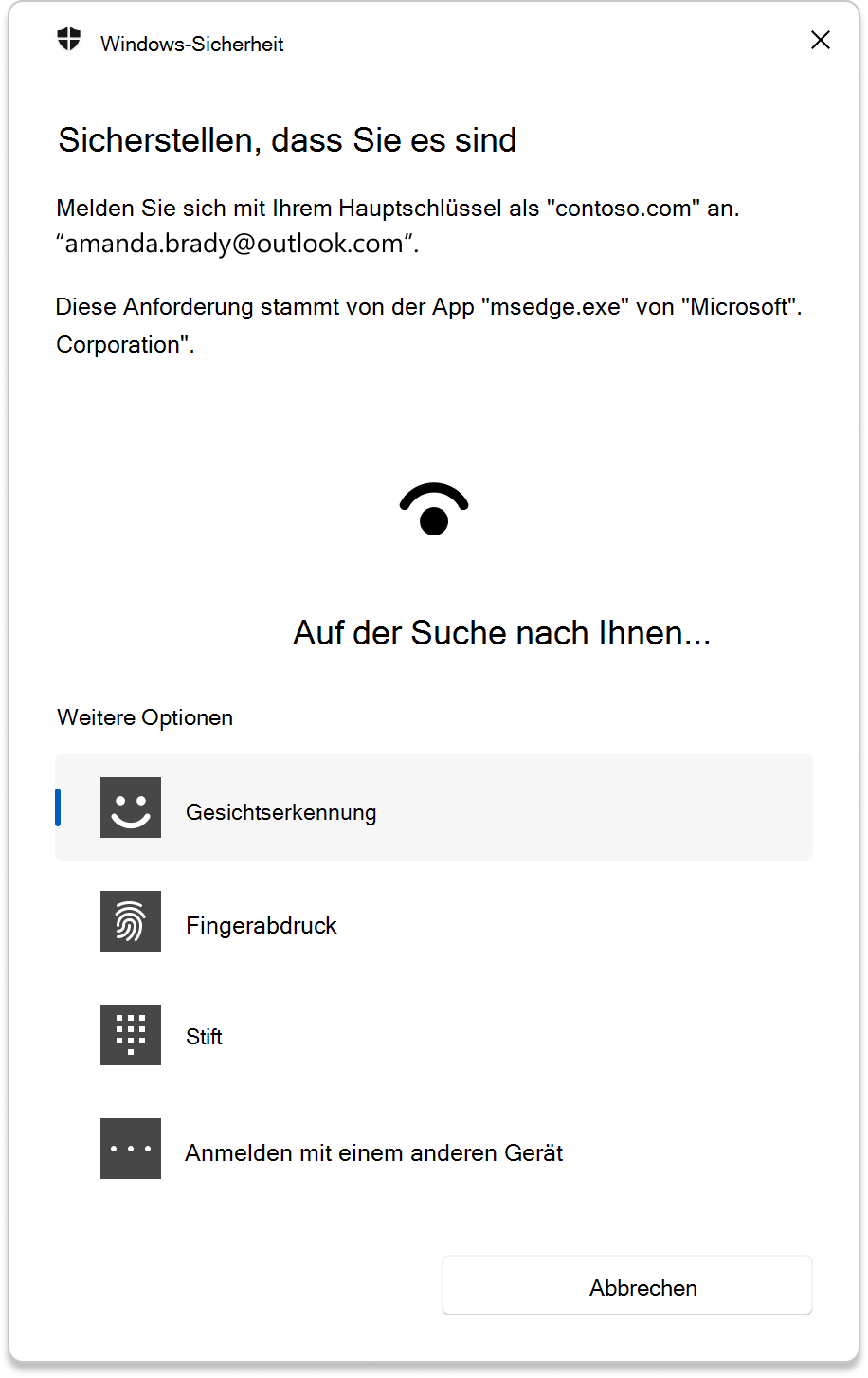

- Öffnen Sie eine Website oder App, die Passkeys unterstützt

- Wählen Sie Mit Passkey anmelden oder eine ähnliche Option aus

- Wählen Sie die Option Anderes Gerät verwenden>Weiter aus

- Wählen Sie Dieses Windows-Gerät>Weiter aus

- Wählen Sie eine Windows Hello-Option zum Entsperren aus.

- Wählen Sie OK aus, um die Anmeldung fortzusetzen

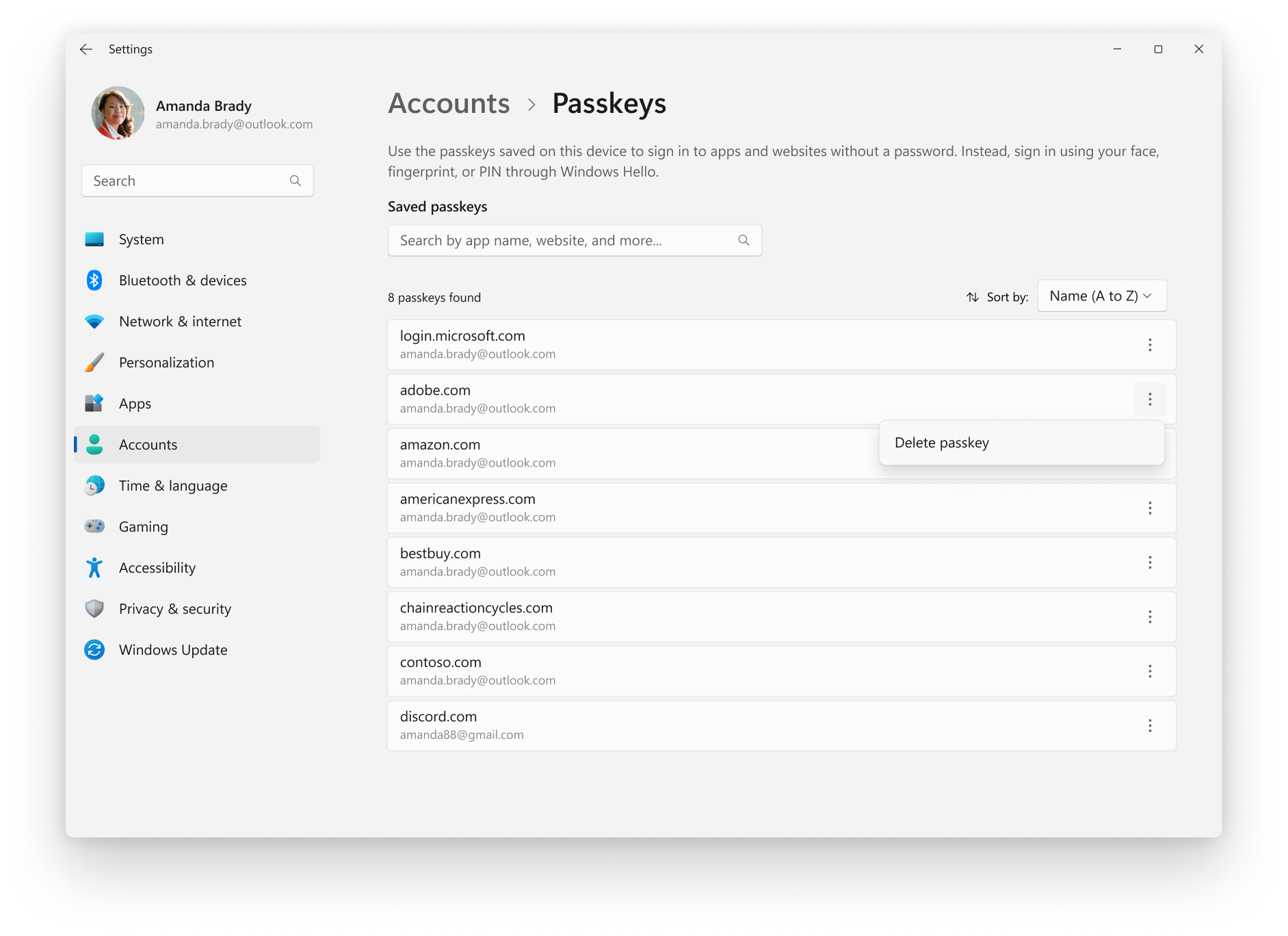

Passkeys verwalten

Ab Windows 11, Version 22H2 mit KB5030310, können Sie die App Einstellungen verwenden, um für Apps oder Websites gespeicherte Passkeys anzuzeigen und zu verwalten. Wechseln Sie zu Einstellungen > Konten > Passkeys, oder verwenden Sie die folgende Verknüpfung:

- Eine Liste der gespeicherten Passkeys wird angezeigt, und Sie können sie nach Namen filtern.

- Um einen Passkey zu löschen, wählen Sie ... > Passkey entfernen neben dem Namen des Passkeys.

Hinweis

Einige Passkeys für login.microsoft.com können nicht gelöscht werden, da sie mit der Microsoft Entra-ID und/oder dem Microsoft-Konto für die Anmeldung beim Gerät und Microsoft-Dienste verwendet werden.

Kennungen in Umgebungen mit Eingeschränktem Bluetooth

Für geräteübergreifende Authentifizierungsszenarien mit Schlüsseln muss sowohl auf dem Windows-Gerät als auch auf dem mobilen Gerät Bluetooth aktiviert und mit dem Internet verbunden sein. Dadurch kann der Benutzer ein anderes Gerät sicher über Bluetooth autorisieren, ohne den Hauptschlüssel selbst zu übertragen oder zu kopieren.

Einige Organisationen schränken die Verwendung von Bluetooth ein, einschließlich der Verwendung von Schlüsseln. In solchen Fällen können Organisationen Kennungen zulassen, indem sie die Bluetooth-Kopplung ausschließlich mit PASSKEY-fähigen FIDO2-Authentifikatoren zulassen.

Verwenden Sie den Bluetooth-Richtlinien-CSP und den DeviceInstallation Policy-CSP, um die Verwendung von Bluetooth auf Nur-Schlüsselanwendungsfälle zu beschränken.

Gerätekonfiguration

Die folgenden Anweisungen enthalten Details zum Konfigurieren Ihrer Geräte. Wählen Sie die Option, die Ihren Bedürfnissen am besten entspricht.

Zum Konfigurieren von Geräten mit Microsoft Intune können Sie eine benutzerdefinierte Richtlinie mit den folgenden Einstellungen verwenden:

| Einstellung |

|---|

./Device/Vendor/MSFT/Policy/Config/Bluetooth/AllowAdvertising 0 Wenn auf 0festgelegt ist, sendet das Gerät keine Ankündigungen. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/AllowDiscoverableMode 0 Wenn auf 0festgelegt ist, können andere Geräte das Gerät nicht erkennen. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/AllowPrepairing0 Verhindert, dass bestimmte gebündelte Bluetooth-Peripheriegeräte automatisch mit dem Hostgerät gekoppelt werden. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/AllowPromptedProximalConnections 0Verhindert, dass Benutzer Swift Pair und andere näherungsbasierte Szenarien verwenden. |

./Device/Vendor/MSFT/Policy/Config/Bluetooth/ServicesAllowedList {0000FFFD-0000-1000-8000-00805F9B34FB};{0000FFF9-0000-1000-8000-00805F9B34FB} Legen Sie eine Liste der zulässigen Bluetooth-Dienste und -Profile fest: – FIDO Alliance Universal Second Factor Authenticator-Dienst ( 0000fffd-0000-1000-8000-00805f9b34fb)– FIDO2 Secure Client-to-Authenticator-Transportdienst ( 0000FFF9-0000-1000-8000-00805F9B34FB)Weitere Informationen finden Sie unter FIDO CTAP 2.1-Standardspezifikation und Dokument "Bluetooth Assigned Numbers". |

./Device/Vendor/MSFT/Policy/Config/DeviceInstallation/PreventInstallationOfMatchingDeviceIDs<enabled/><data id="DeviceInstall_IDs_Deny_Retroactive" value="true"/><data id="DeviceInstall_IDs_Deny_List" value="1BTH\MS_BTHPAN"/>Deaktiviert den vorhandenen PAN-Netzwerkadapter (Bluetooth Personal Area Network) und verhindert die Installation des Bluetooth-Netzwerkadapters, der für Netzwerkkonnektivität oder Tethering verwendet werden kann. |

Hinweis

Wenn Sie versuchen, ein Gerät über Bluetooth zu koppeln, sobald die Einstellungen angewendet wurden, wird es zunächst gekoppelt und sofort getrennt. Das Bluetooth-Gerät kann nicht geladen werden und ist nicht über die Einstellungen oder den Geräte-Manager verfügbar.

Feedback geben

Feedback geben

Öffnen Sie Feedback-Hub, und verwenden Sie die Kategorie Sicherheit und Datenschutz> Passkeys, um Feedback zu Passkeys zu geben.