Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Thema für IT-Experten wird das Verhalten von Remotedesktopdiensten bei der Implementierung von Smart Karte-Anmeldung beschrieben.

Intelligente Karte Umleitungslogik und WinSCard-API werden kombiniert, um mehrere umgeleitete Sitzungen in einem einzigen Prozess zu unterstützen.

Unterstützung für intelligente Karte ist erforderlich, um viele Remotedesktopdienste-Szenarien zu ermöglichen. Dazu gehören:

- Verwenden von schnellem Benutzerwechsel oder Remotedesktopdiensten. Ein Benutzer kann keine umgeleitete Smart Karte-basierte Remotedesktopverbindung herstellen. Das heißt, der Verbindungsversuch ist beim schnellen Benutzerwechsel oder aus einer Remotedesktopdienste-Sitzung nicht erfolgreich.

- Aktivieren des Verschlüsselnden Dateisystems (Encrypting File System, EFS), um den Intelligenten Karte-Leser des Benutzers aus dem LSA-Prozess (Local Security Authority) im Schnellen Benutzerwechsel oder in einer Remotedesktopdienste-Sitzung zu finden. Wenn EFS den Smart Karte Reader oder das Zertifikat nicht finden kann, kann EFS Benutzerdateien nicht entschlüsseln.

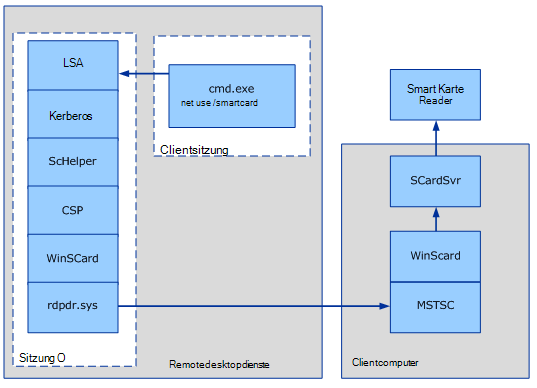

Umleitung von Remotedesktopdiensten

In einem Remotedesktopszenario verwendet ein Benutzer einen Remoteserver zum Ausführen von Diensten, und die intelligente Karte befindet sich lokal auf dem Computer, den der Benutzer verwendet. In einem Smart Karte-Anmeldeszenario leitet der Smart Karte-Dienst auf dem Remoteserver an den Smart Karte-Leser um, der mit dem lokalen Computer verbunden ist, auf dem sich der Benutzer anmeldet.

Remotedesktopumleitung

Hinweise zum Umleitungsmodell:

- Bei diesem Szenario handelt es sich um eine Remoteanmeldungssitzung auf einem Computer mit Remotedesktopdiensten. In der Remotesitzung (bezeichnet als Clientsitzung) führt der Benutzer aus.

net use /smartcard - Pfeile stellen den Ablauf der PIN dar, nachdem der Benutzer die PIN an der Eingabeaufforderung eingibt, bis sie die intelligente Karte des Benutzers in einem intelligenten Karte-Reader erreicht, der mit dem RDC-Clientcomputer (Remotedesktopverbindung) verbunden ist.

- Die Authentifizierung wird von der LSA in Sitzung 0 ausgeführt.

- Die CryptoAPI-Verarbeitung wird in der LSA (

lsass.exe) ausgeführt. Dies ist möglich, da der RDP-Redirector (rdpdr.sys) den Kontext pro Sitzung und nicht pro Prozess zulässt. - Die ScHelper-Bibliothek ist ein CryptoAPI-Wrapper, der spezifisch für das Kerberos-Protokoll ist.

- Die Umleitungsentscheidung wird basierend auf der Sitzung des Threads, der den

SCardEstablishContextAufruf ausführt, auf einer Intelligenten Karte Kontextbasis getroffen.

Einmaliges Anmelden für RD-Sitzungshostserver

Im Rahmen der Common Criteria-Konformität muss der RDC-Client so konfiguriert sein, dass er den Anmeldeinformations-Manager zum Abrufen und Speichern des Kennworts oder der smarten Karte PIN des Benutzers verwendet. Common Criteria-Konformität erfordert, dass Anwendungen keinen direkten Zugriff auf das Kennwort oder die PIN des Benutzers haben.

Common Criteria-Konformität erfordert insbesondere, dass das Kennwort oder die PIN die LSA niemals unverschlüsselt lässt. Ein verteiltes Szenario sollte zulassen, dass das Kennwort oder die PIN zwischen einer vertrauenswürdigen LSA und einer anderen vertrauenswürdigen LSA wechselt und während der Übertragung nicht unverschlüsselt werden kann.

Wenn smarte Karte-fähiges einmaliges Anmelden (Single Sign-In, SSO) für Remotedesktopdienste-Sitzungen verwendet wird, müssen sich Benutzer trotzdem für jede neue Remotedesktopdienste-Sitzung anmelden. Der Benutzer wird jedoch nicht mehrmals zur Eingabe einer PIN aufgefordert, um eine Remotedesktopdienste-Sitzung einzurichten. Wenn der Benutzer beispielsweise auf ein Microsoft Word-Dokumentsymbol doppelklicken hat, das sich auf einem Remotecomputer befindet, wird der Benutzer zur Eingabe einer PIN aufgefordert. Diese PIN wird über einen sicheren Kanal gesendet, den der Anmeldeinformations-SSP eingerichtet hat. Die PIN wird über den sicheren Kanal zurück an den RDC-Client weitergeleitet und an Winlogon gesendet. Der Benutzer erhält keine zusätzlichen Eingabeaufforderungen für die PIN, es sei denn, die PIN ist falsch oder es liegen Fehler im Zusammenhang mit intelligenten Karte vor.

Remotedesktopdienste und Smart Karte-Anmeldung

Remotedesktopdienste ermöglichen Es Benutzern, sich mit einem intelligenten Karte anzumelden, indem sie eine PIN auf dem RDC-Clientcomputer eingeben und sie auf ähnliche Weise an den RD-Sitzungshostserver senden, die auf Benutzername und Kennwort basiert.

Darüber hinaus müssen Gruppenrichtlinieneinstellungen, die für Remotedesktopdienste spezifisch sind, für die intelligente Karte-basierte Anmeldung aktiviert werden.

Zum Aktivieren der Intelligenten Karte Anmeldung bei einem Remotedesktop-Sitzungshostserver (RD-Sitzungshost) muss das Schlüsselverteilungscenter-Zertifikat (Key Distribution Center, KDC) auf dem RDC-Clientcomputer vorhanden sein. Wenn sich der Computer nicht in derselben Domäne oder Arbeitsgruppe befindet, kann der folgende Befehl zum Bereitstellen des Zertifikats verwendet werden:

certutil.exe -dspublish NTAuthCA "DSCDPContainer"

Der DSCDPContainer allgemeine Name (Common Name, CN) ist in der Regel der Name der Zertifizierungsstelle.

Beispiel:

certutil -dspublish NTAuthCA <CertFile> "CN=NTAuthCertificates,CN=Public Key Services,CN=Services,CN=Configuration,DC=engineering,DC=contoso,DC=com"

Informationen zu dieser Option für das Befehlszeilentool finden Sie unter -dsPublish.

Domänenübergreifende Anmeldung bei Remotedesktopdiensten und smarten Karte

Um den Remotezugriff auf Ressourcen in einem Unternehmen zu ermöglichen, muss das Stammzertifikat für die Domäne auf der intelligenten Karte bereitgestellt werden. Führen Sie auf einem Computer, der einer Domäne beigetreten ist, den folgenden Befehl an der Befehlszeile aus:

certutil.exe -scroots update

Informationen zu dieser Option für das Befehlszeilentool finden Sie unter -SCRoots.

Bei domänenübergreifenden Remotedesktopdiensten muss das KDC-Zertifikat des RD-Sitzungshostservers auch im NTAUTH-Speicher des Clientcomputers vorhanden sein. Führen Sie den folgenden Befehl an der Befehlszeile aus, um den Speicher hinzuzufügen:

certutil -addstore -enterprise NTAUTH <CertFile>

Dabei ist CertFile das Stammzertifikat des KDC-Zertifikatausstellers.

Informationen zu dieser Option für das Befehlszeilentool finden Sie unter -addstore.

Hinweis

Um sich mit einer intelligenten Karte von einem Computer aus anzumelden, der keiner Domäne angehört, muss die intelligente Karte die Stammzertifizierung des Domänencontrollers enthalten. Ein sicherer PKI-Kanal (Public Key Infrastructure) kann ohne die Stammzertifizierung des Domänencontrollers nicht eingerichtet werden.

Die Domänenübergreifende Anmeldung bei Remotedesktopdiensten funktioniert nur, wenn der UPN im Zertifikat die folgende Form verwendet: <ClientName>@<DomainDNSName>.

Der UPN im Zertifikat muss eine Domäne enthalten, die aufgelöst werden kann. Andernfalls kann das Kerberos-Protokoll nicht bestimmen, welche Domäne kontaktiert werden soll. Sie können dieses Problem beheben, indem Sie GPO-X509-Domänenhinweise aktivieren. Weitere Informationen zu dieser Einstellung finden Sie unter Smartcard-Gruppenrichtlinie und Registrierungseinstellungen.